Metasploit信息收集

本章内容概括∶

- 1.1 MSF-主机发现

- 1.2 MSF-端口扫描

- 1.3FTP信息收集

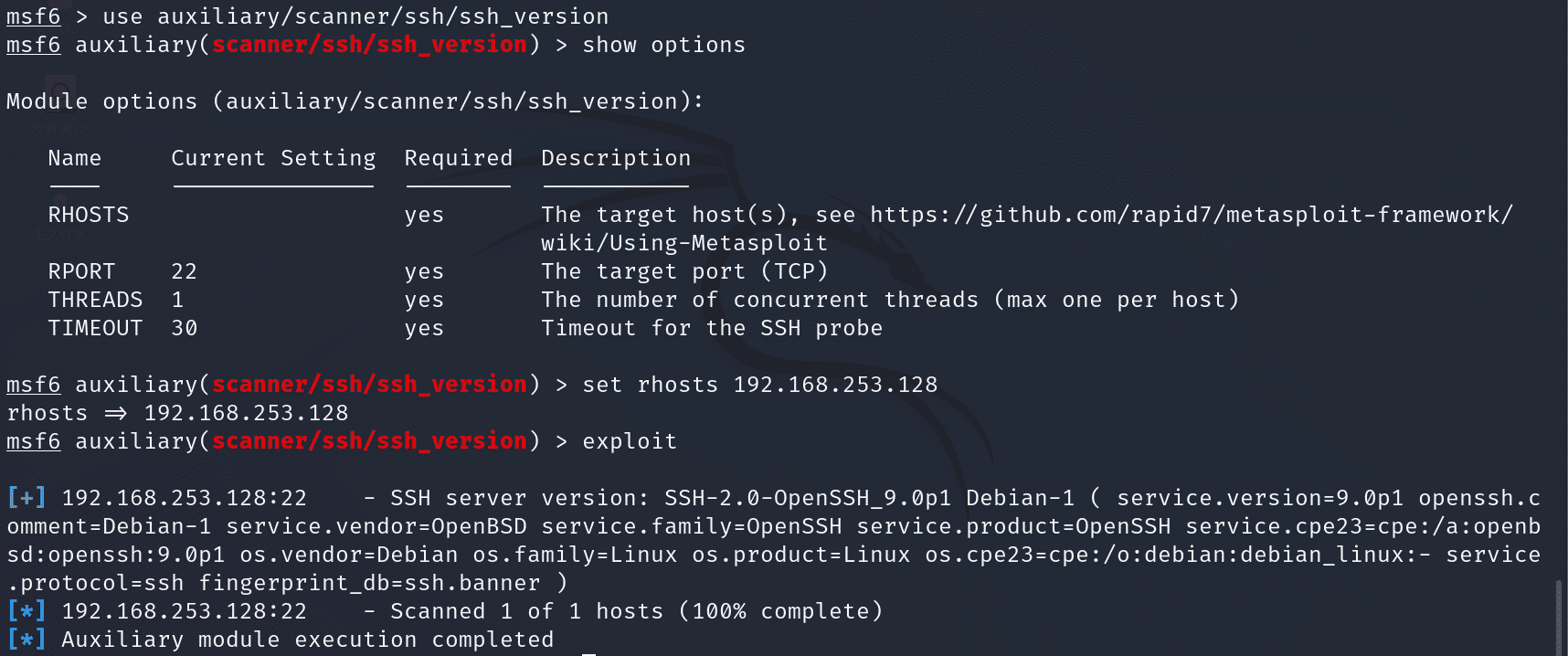

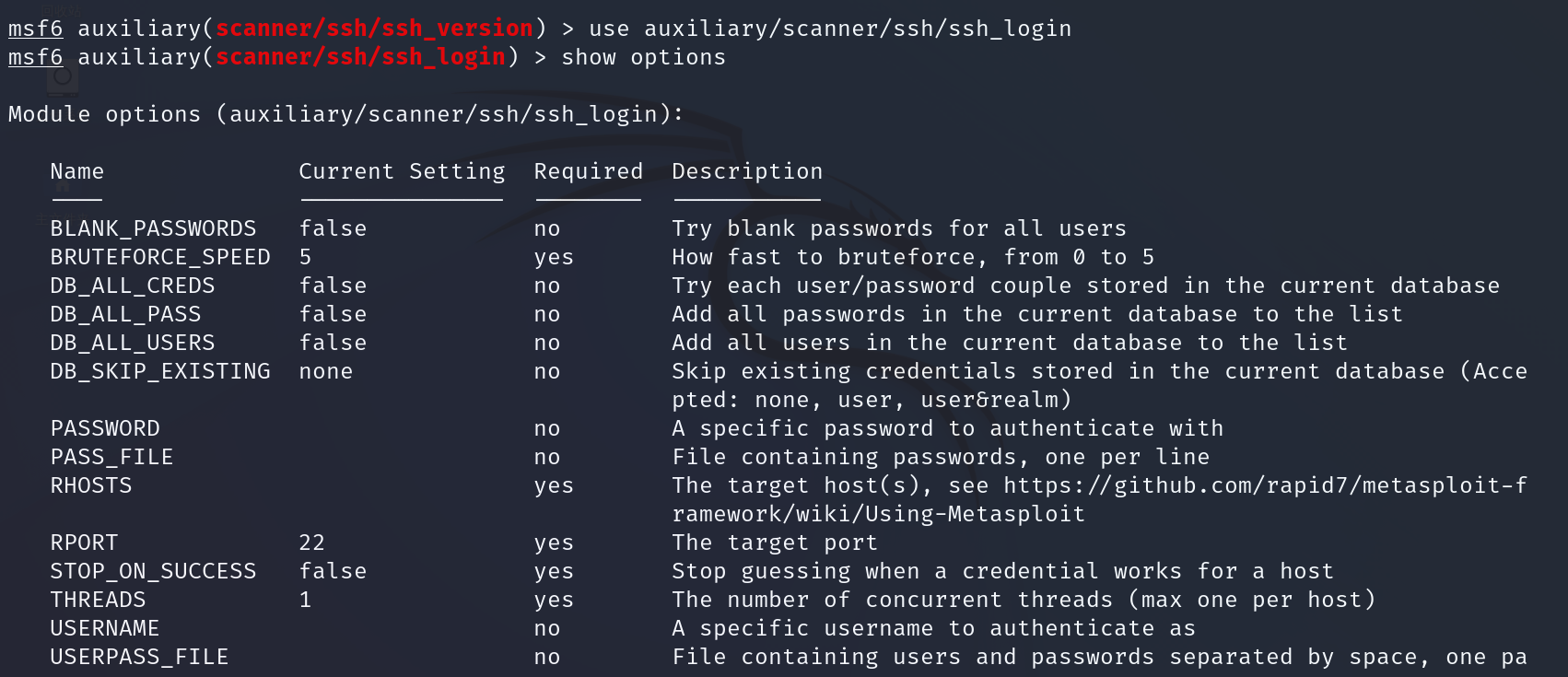

- 1.4 SSH信息收集

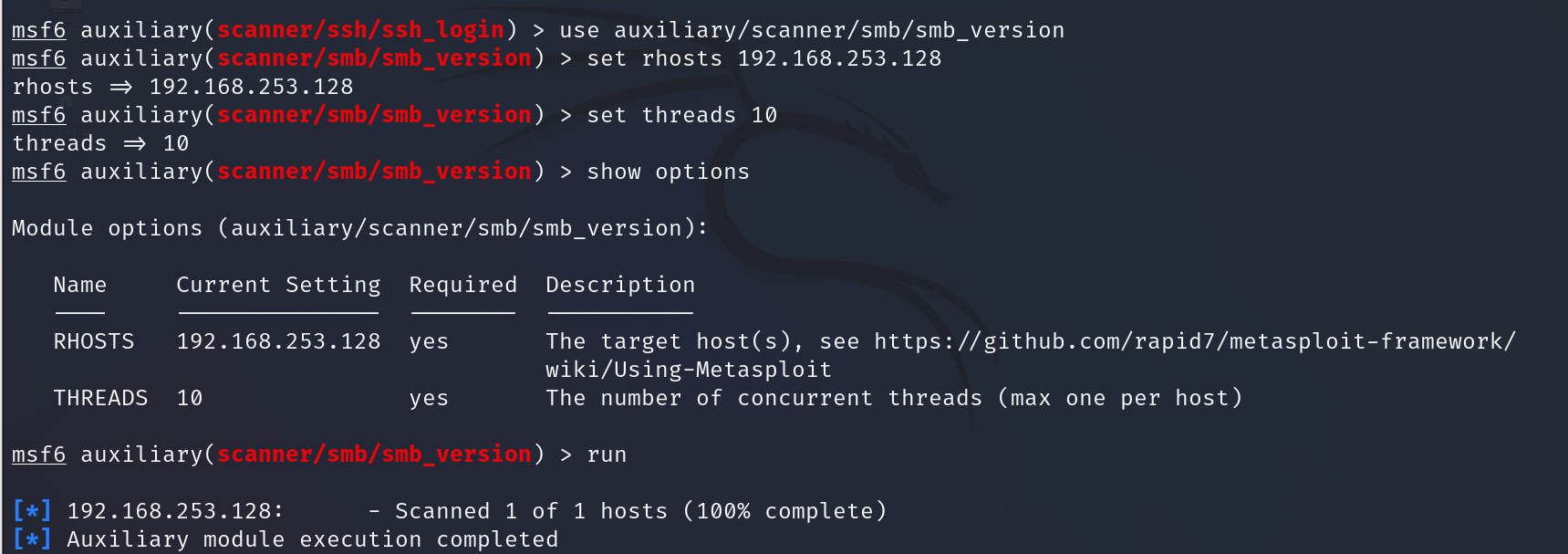

- 1.5 SMB信息收集

- 1.6 MSF-密码嗅探

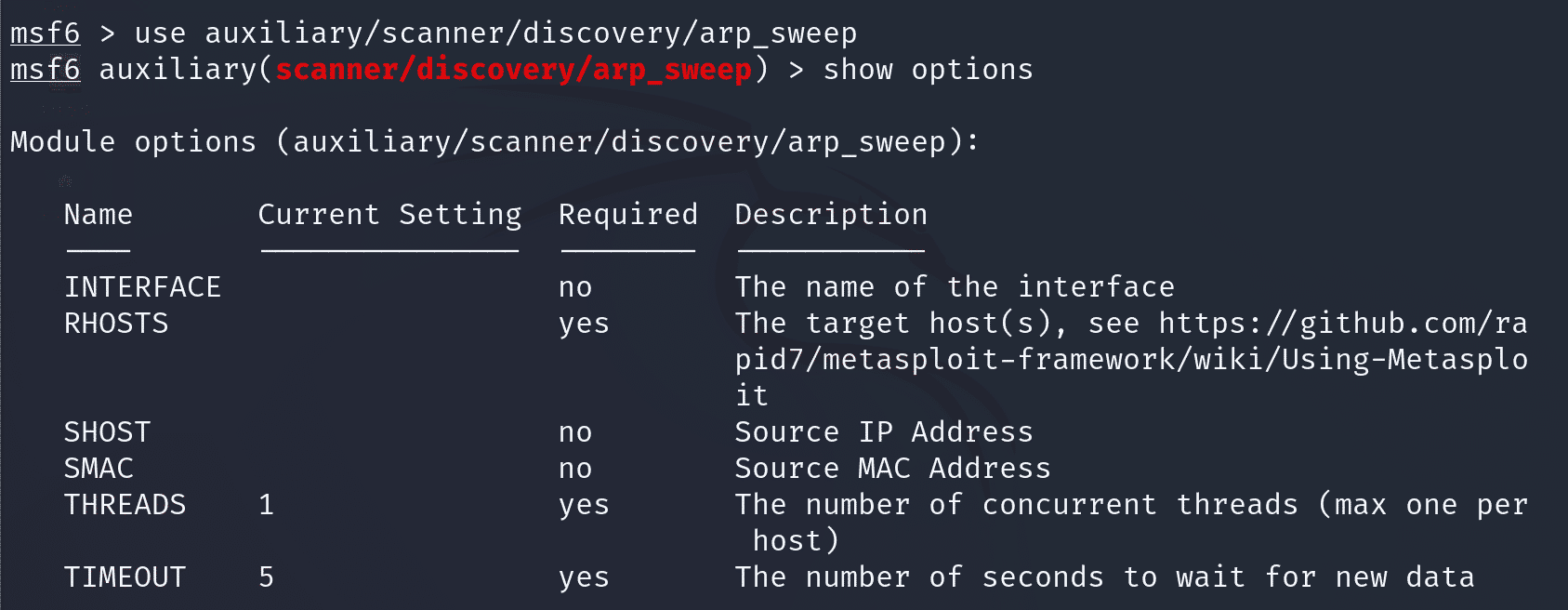

1.1 MSF-主机发现

root@piloteer101:~# msfconsole

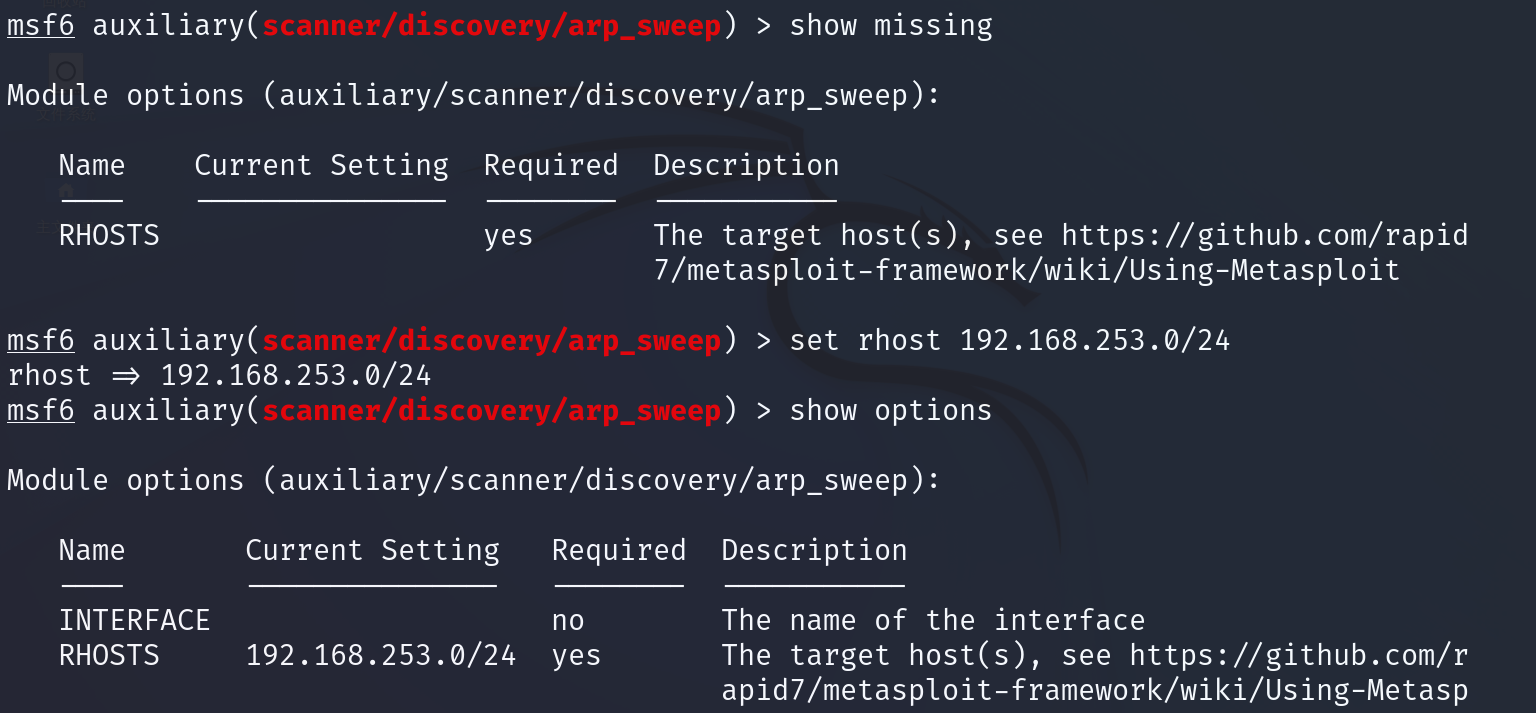

主机发现:use auxiliary/scanner/discovery/arp_sweep #主机发现

扫整个网段里开机的主机

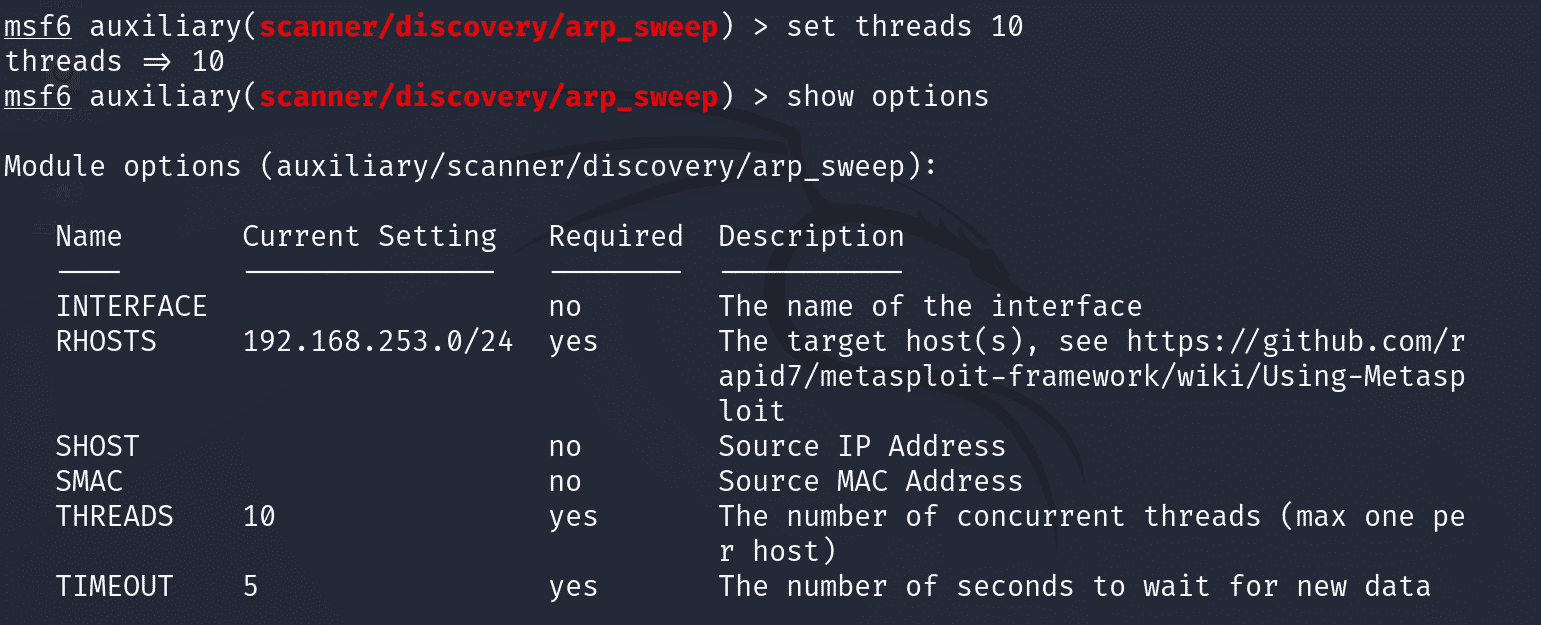

设置线程数

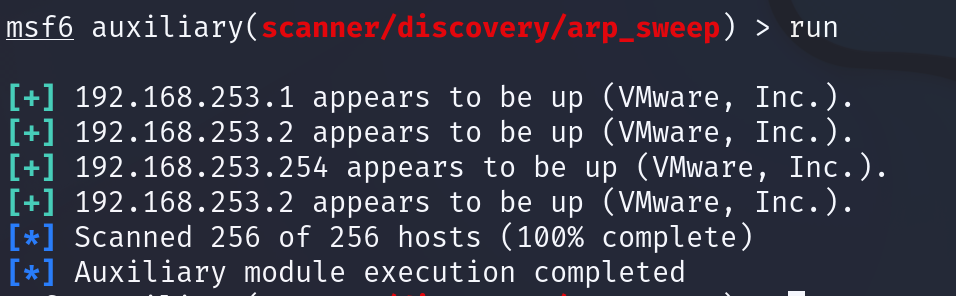

我猜就这么点结果可能是大部分主机开了防火墙。

1.2 MSF-端口扫描

这是在协议的第四层,因为前三层根本没有端口的概念,传输层才有端口。其实通信不是主机与主机之间的通信,而是进程与进程间的通信。所以数据在传输的过程中,必须要监听到它的端口,所以我们开始扫描。

1.2.1 基于TCP的端口扫描

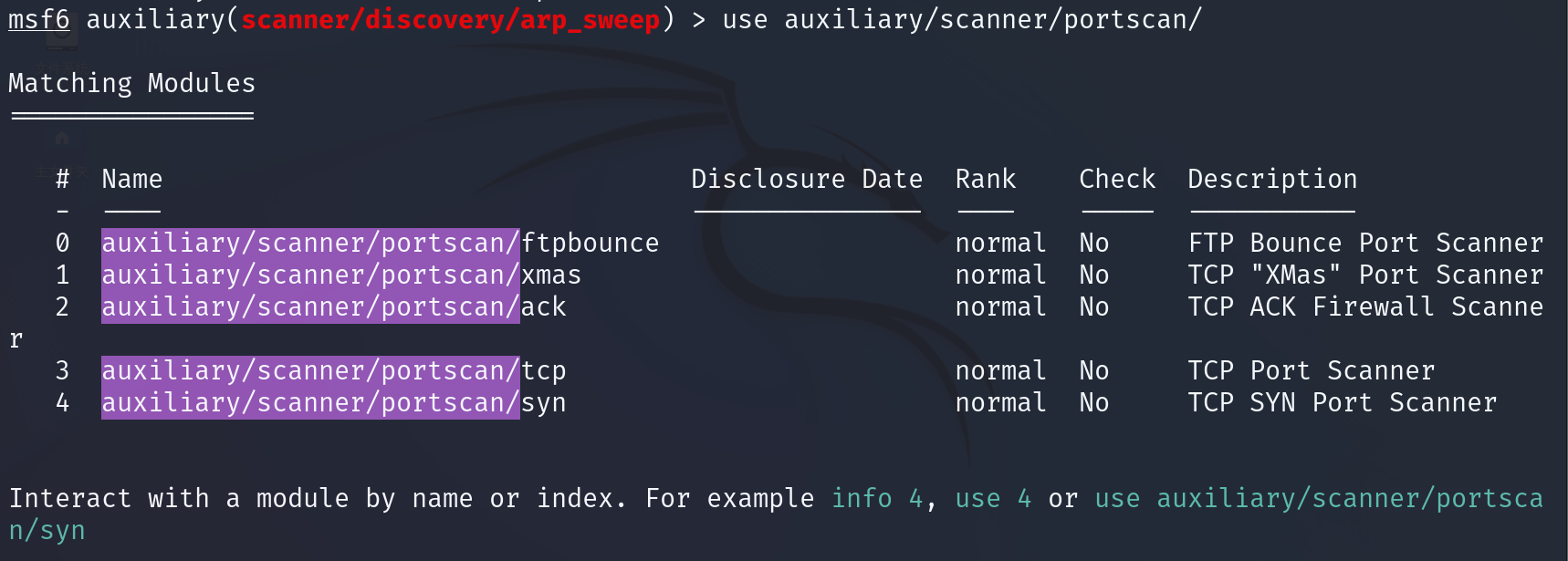

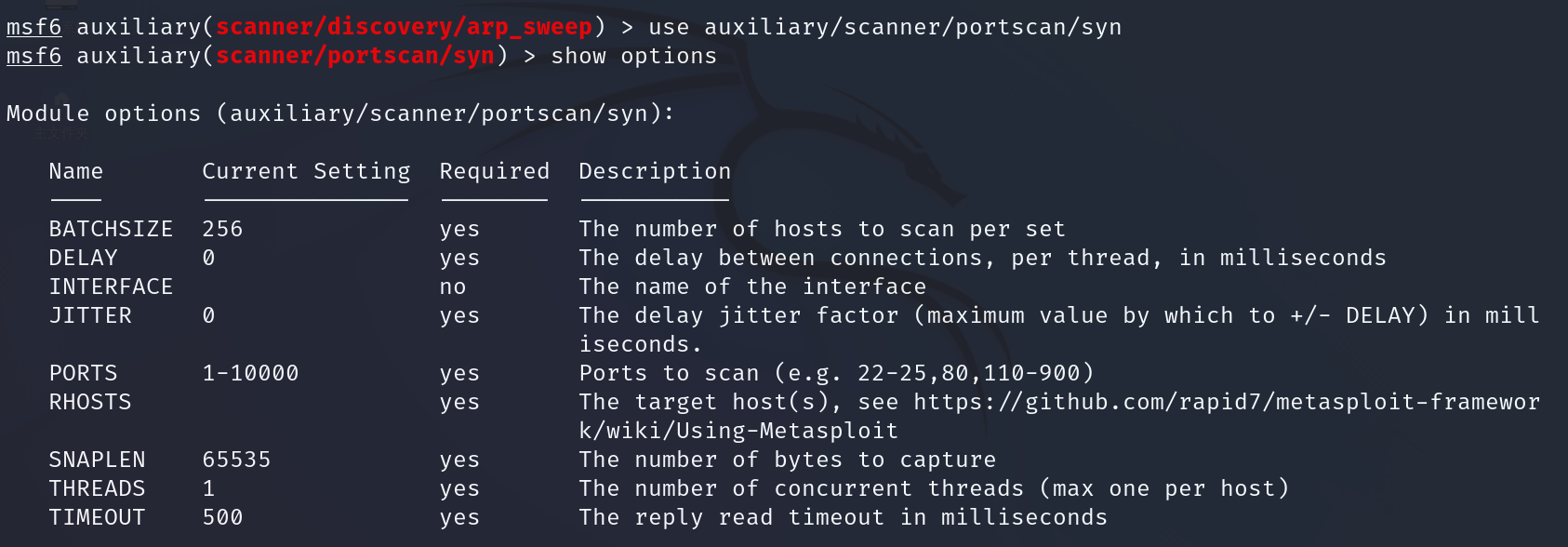

首先找找这个模块对应的位置

然后使用它,并查看参数

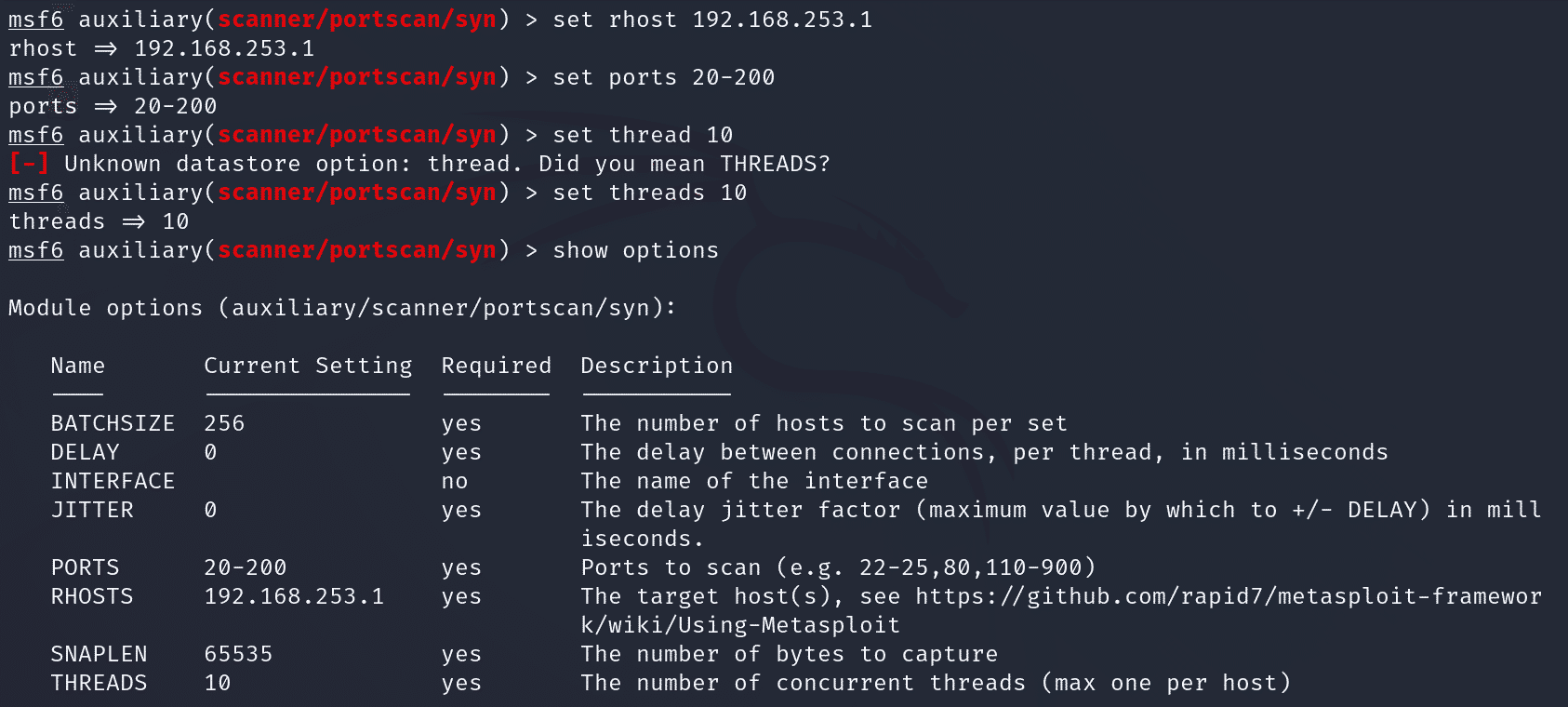

设置参数

run完扫不到结果,大概率是我们根本没ping到这个地址hhhh

老师的结果:

换了192.168.253.2的结果,这个范围一个端口没开hhh

1.2.2 基于UDP的端口扫描

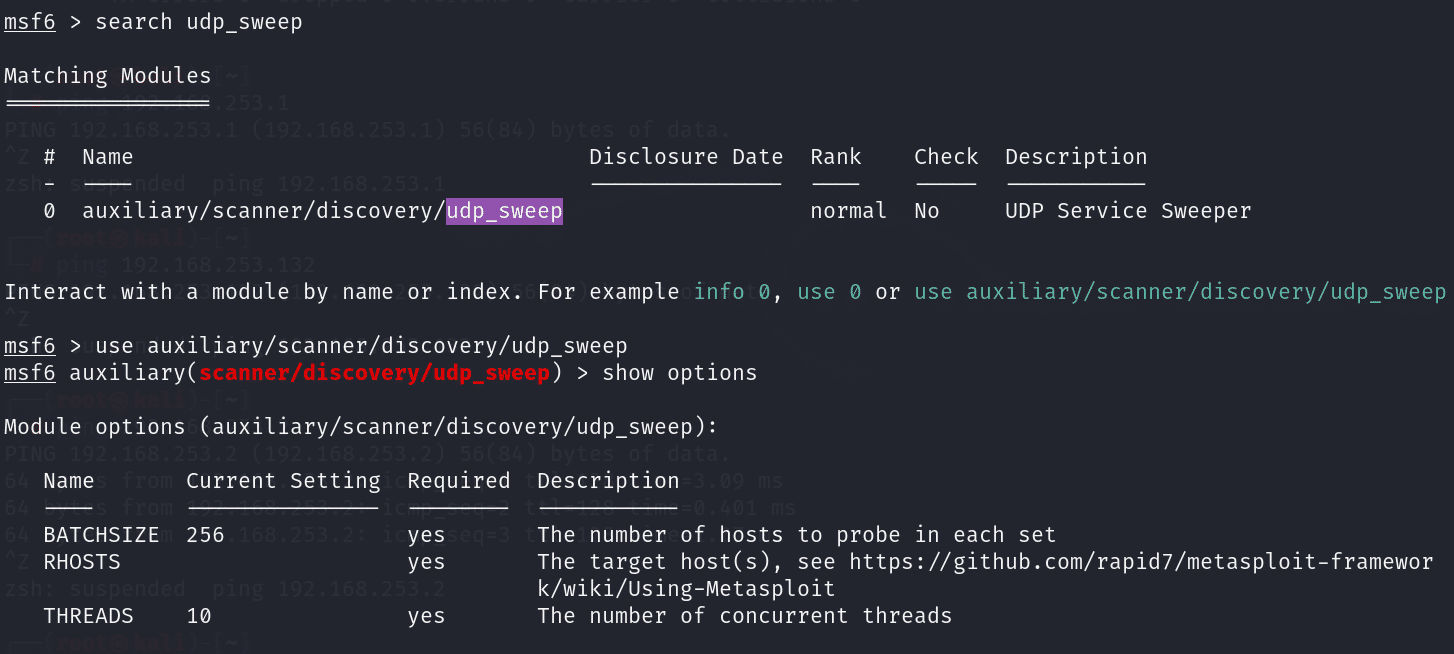

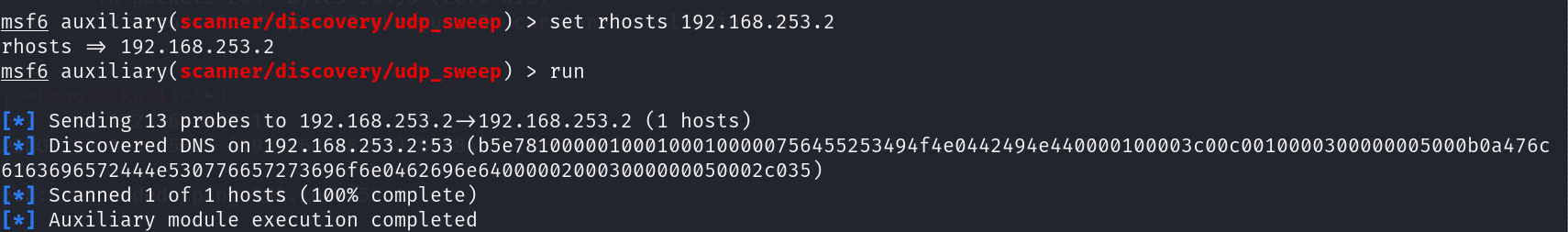

现在换用udp_sweep这个模块扫一下。

先搜再用后查看

就只用设置主机,扫描端口的范围应该默认从1-65535。

1.3 FTP信息收集

FTP是FileTransferProtocol(文件传输协议)的英文简称,而中文简称为“文传协议”。用于Internet上的控制文件的双向传输。

1.3.1Metasploitable2-Linux靶机搭建

Metasploitable2虚拟系统是一个特别制作的ubuntu操作系统,本身设计作为安全工具测试和演示常见漏洞攻击。版本已经可以下载,并且比上一个版本包含更多可利用的安全漏洞。这个版本的虚拟系统兼容VMware , VirtualBox和其他虚拟平台。·

1.4 SSH信息收集

1.5 SMB信息收集

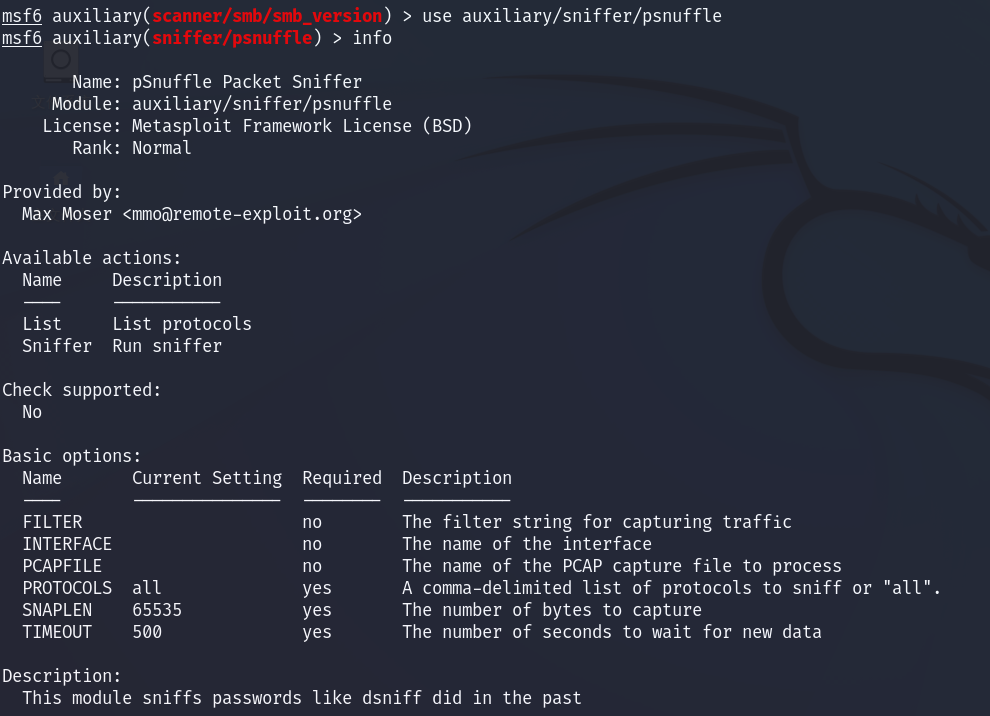

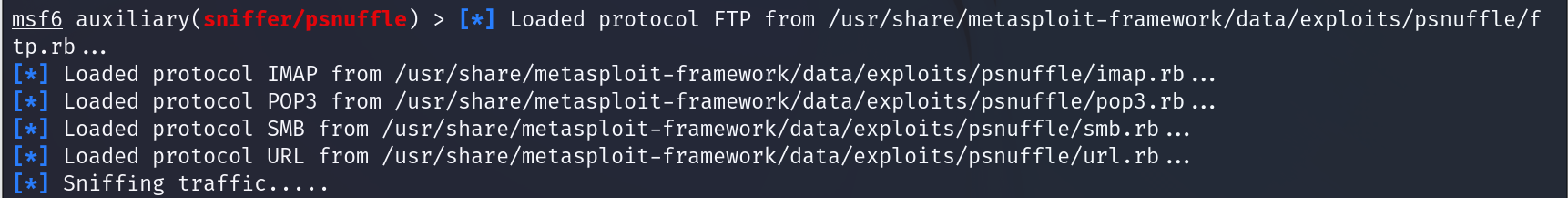

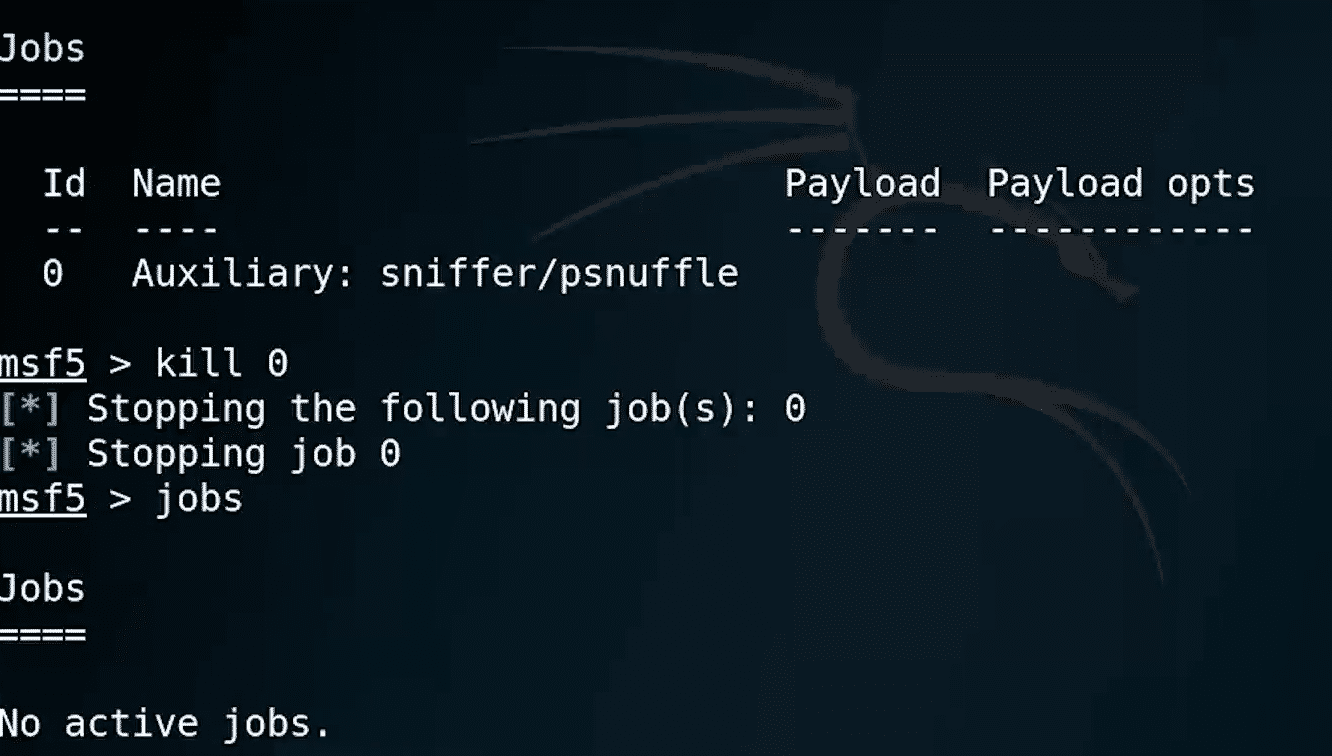

1.6 MSF-密码嗅探