目录

- 测试用例概念

- 测试用例价值

- 测试用例学习路线

测试用例概念

- 测试用例(Test Case)是为特定的目的而设计的一组测试输入、执行条件和预期的结果的文档

- 通过大量的测试用例来检验软件的运行效果

- 它是指导测试工作进行的依据

测试用例价值

- 指导测试的实施

- 规划测试数据的准备

- 编写测试脚本的”设计规格说明书”

- 评估测试结果的度量基准

- 分析缺陷的标准

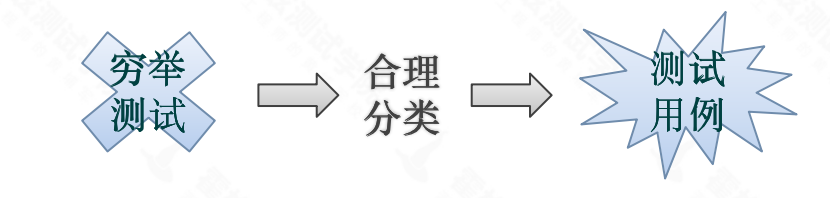

测试用例学习路线

@startmindmap

* 测试用例

** 黑盒测试方法论

*** 等价类

*** 边界值

*** 因果图

*** 判定表

*** 场景法

*** 基于模型的测试

** 白盒测试方法论

** 测试用例基础概念

** 测试用例设计

** 面试测试用例设计

** 常用测试策略与测试手段

@endmindmap