目录

接着看KKEY 一开始我也没看出来是啥 看完wp后才知道是科比密码 由于我没找到这个对照表 就直接拿出题人的图了

BASE64

复现一下打开压缩包有个文件出现关键数字5里面是base64解5次就能出来了

![]() 编辑

编辑

非常明显的504B

![]() 编辑

编辑

转成压缩包文件打开得到

![]() 编辑

编辑

先看 hint

![]() 编辑

编辑

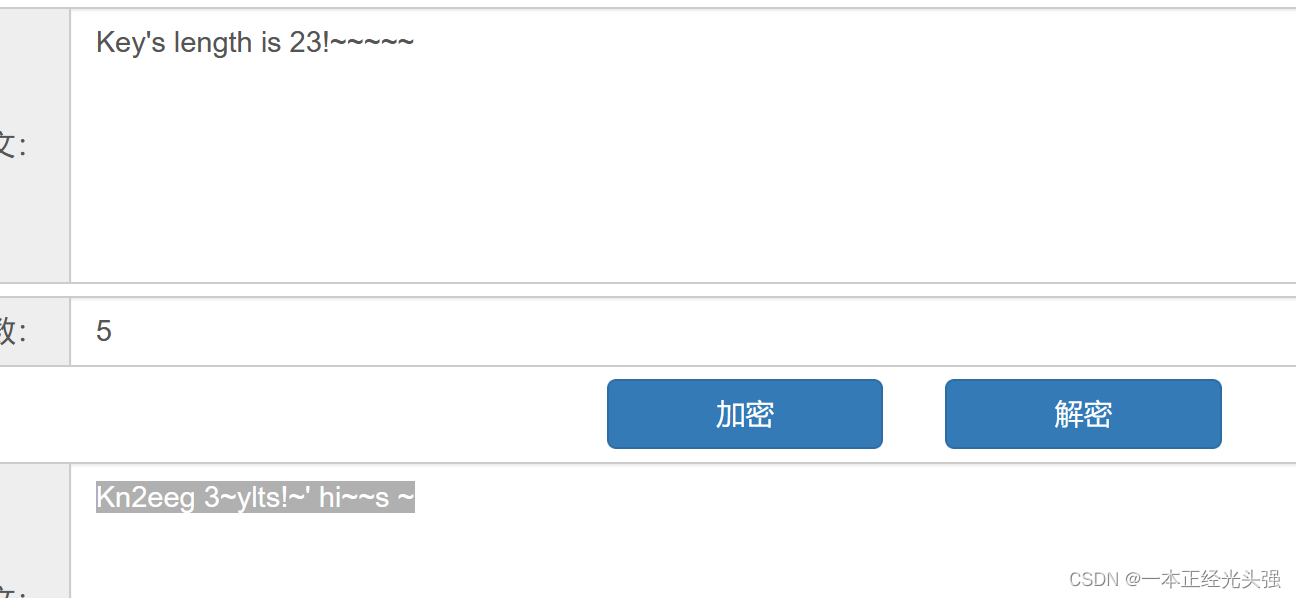

W栅栏解密 得到key的长度23

![]() 编辑

编辑

接着看KKEY 一开始我也没看出来是啥 看完wp后才知道是科比密码 由于我没找到这个对照表 就直接拿出题人的图了

![]() 编辑

编辑

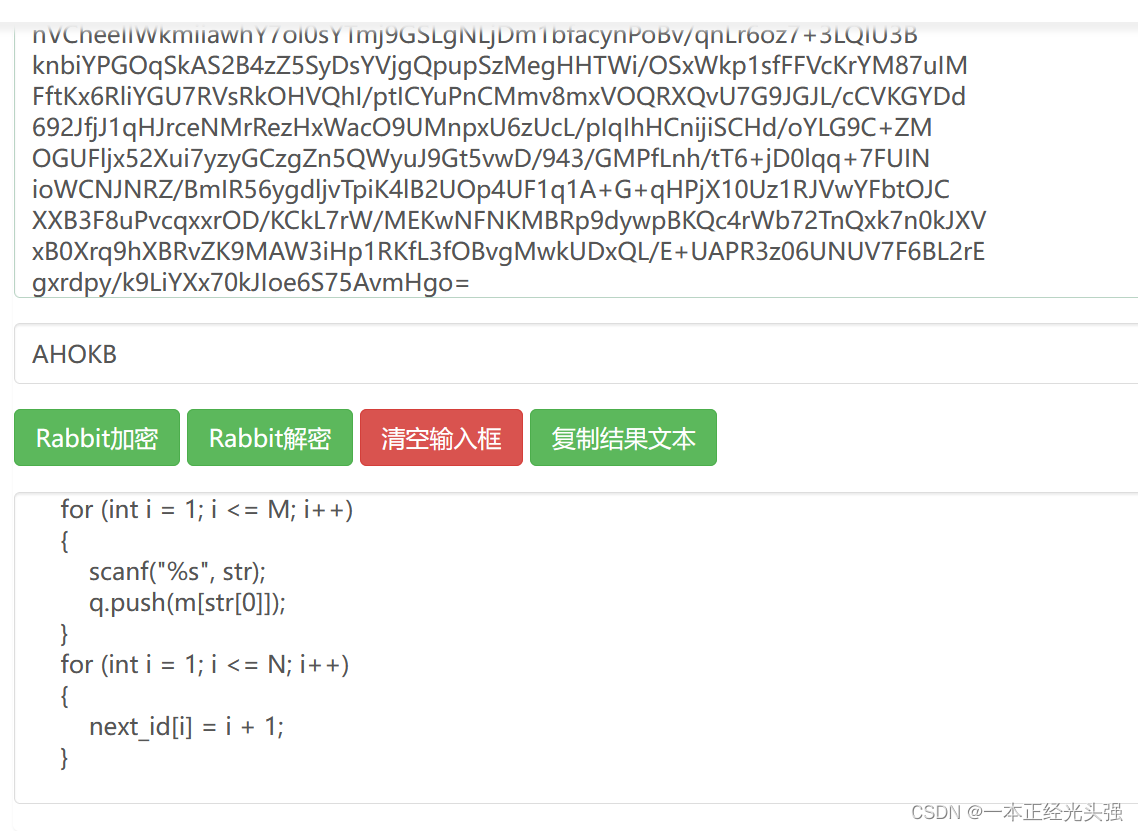

根据对照表得到AHOKB密钥

![]() 编辑

编辑

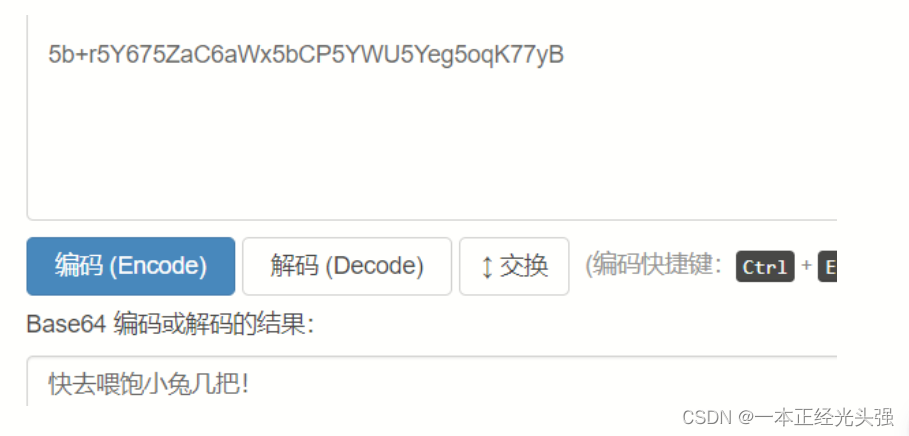

下面的编码是base64

提示兔子 联想到Rabbit加密。

![]() 编辑

编辑

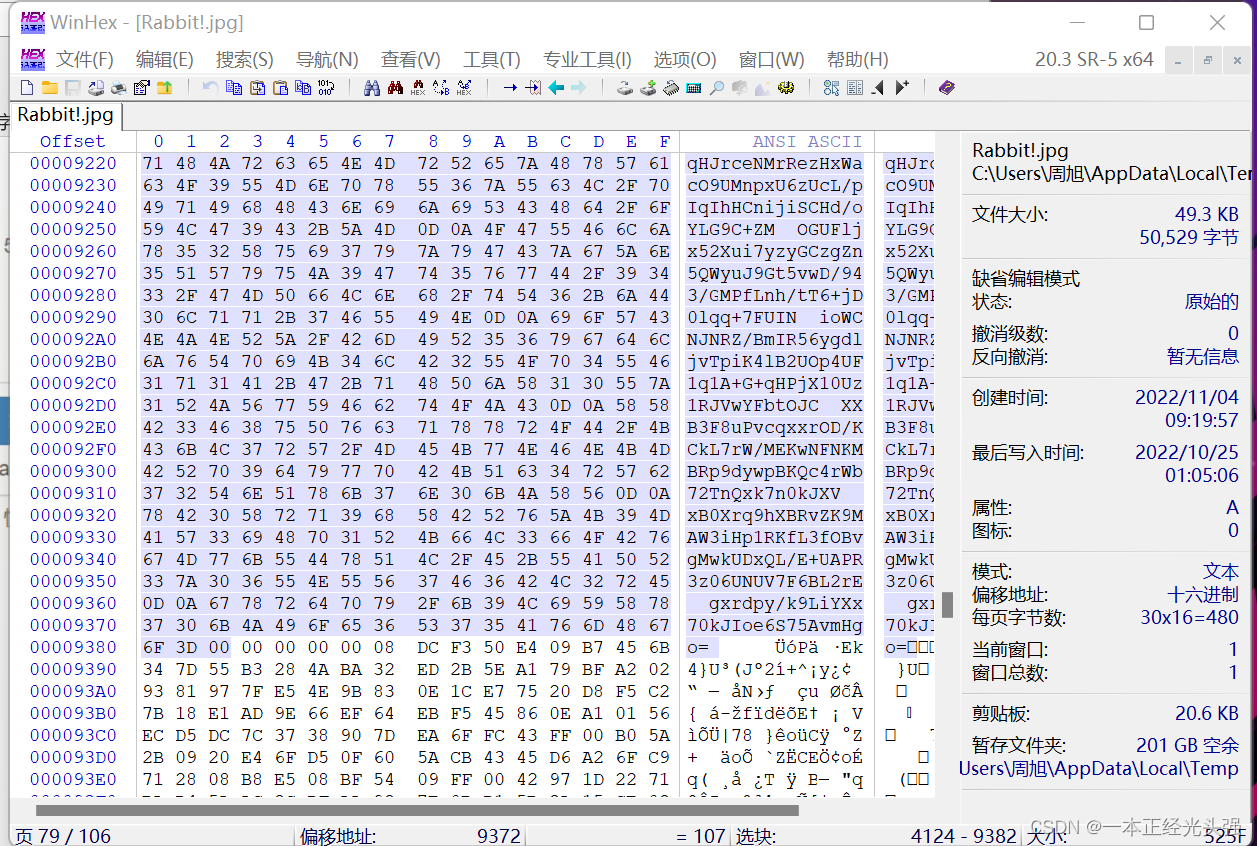

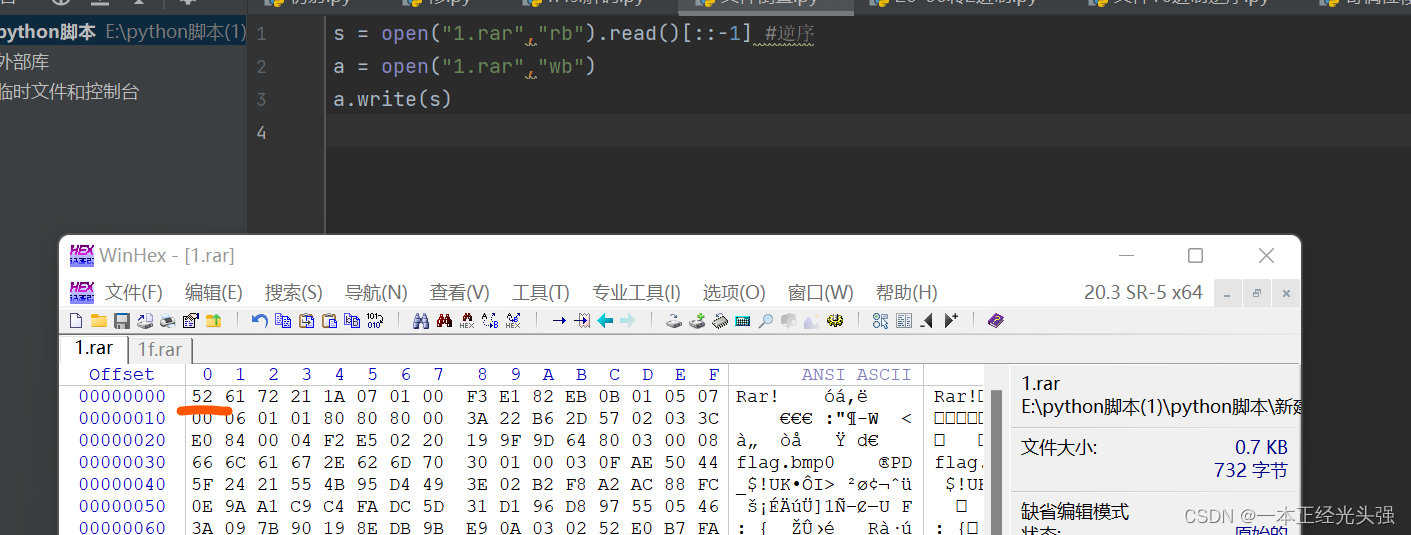

用winhex打开兔子图片 里面夹着编码 提取出来

![]() 编辑

编辑

Rabbit算法解密使用之前得到的密钥

![]() 编辑

编辑

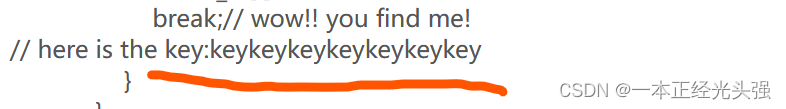

得到key

![]() 编辑

编辑

但是只有21位数 和之前得到的长度缺了两位

使用掩码爆破

后面加俩?

![]() 编辑

编辑

使用Webtegoopen解密

勾选txt文件 这里我也不知道为啥 但是我bmp出不来

![]() 编辑

编辑

还有第二种 20转1,00转0,然后转字符就可以了

![]() 编辑

编辑

![]() 编辑

编辑

得到了key

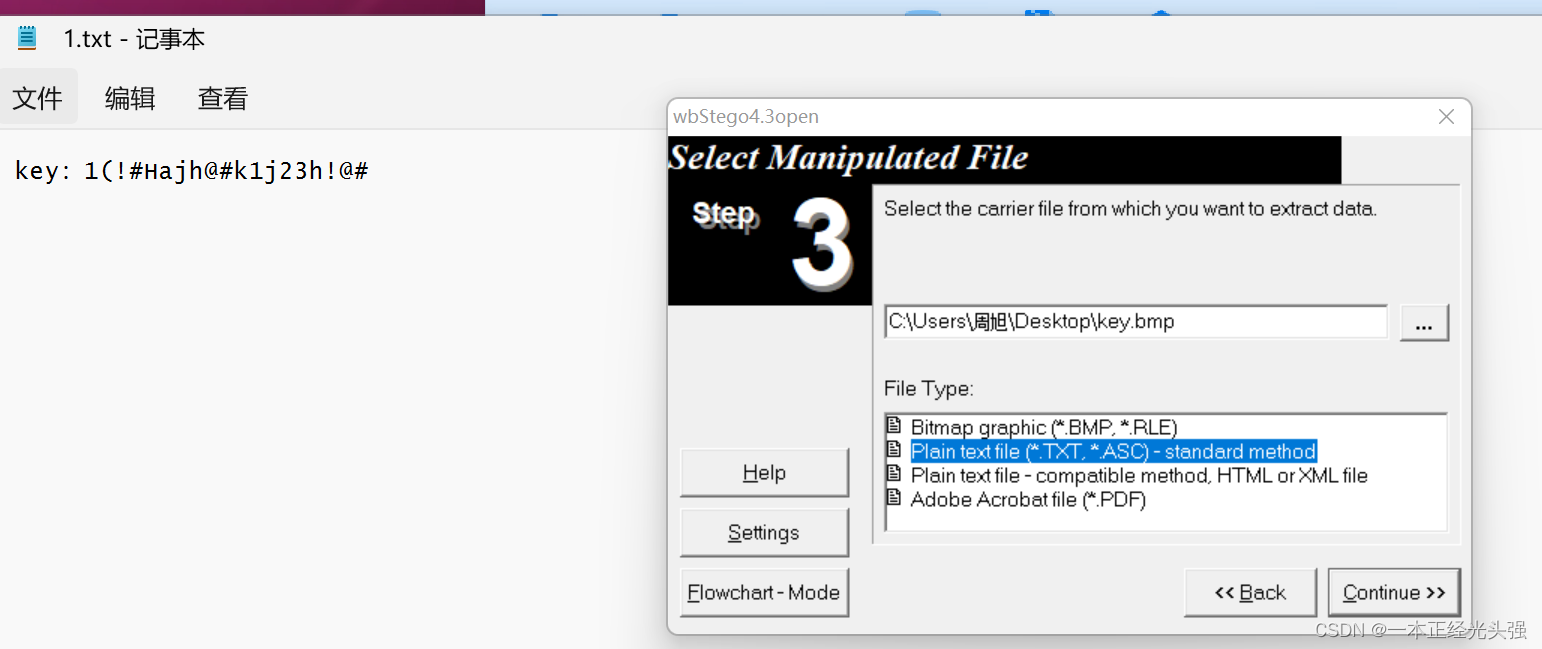

之前的那个key.zip里面发现了

rar

![]() 编辑

编辑

反转一下再补一下文件头

![]() 编辑

编辑

使用密码解开

得到flag. Bmp 应该是

复原宽高

总数减文件头除像素大小 再开平方

![]() 编辑

编辑

(45756-54)/3 再开平方 转16进制 得到7b

data matrix

![]() 编辑

编辑

得到

![]() 编辑

编辑

先反转然后识别data matrix就能得到flag了

![]() 编辑

编辑