HCIA-ICT实战基础-网络设备安全特性

目录

常见设备安全加固策略

网络设备安全加固部署示例

本机防攻击配置

1 常见设备安全加固策略

1.1 为什么需要网络设备安全

网络安全是一个系统工程, 网络中每一个元素都可以是被攻击的目标, 网络设备本身自然也不例外.

网络设备受到的常见攻击如下:

- 恶意登录网络设备执行非法操作, 例如重启设备

- 伪造大量控制报文造成设备CPU利用率升高, 例如发送大量ICMP报文.

1.2 常见的设备加固策略

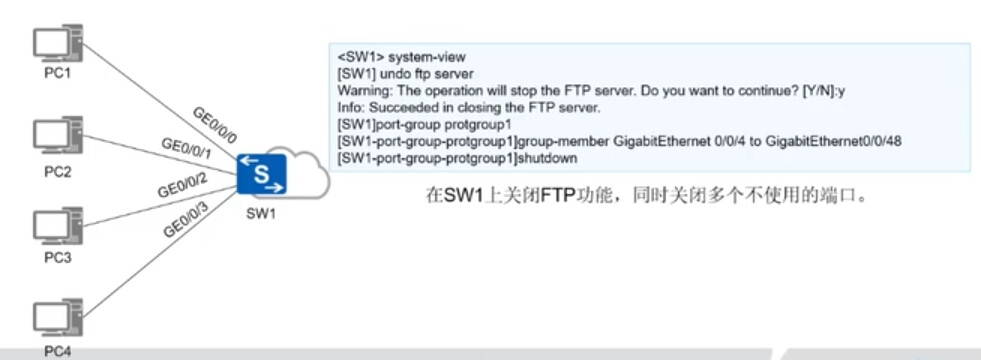

1.2.1 关闭不使用的业务和协议端口

在分析业务需求的基础上, 按照最小授权原则, 关闭不使用的业务和协议端口.

- 不使用的物理端口, 应该默认配置为关闭, 即使插上网线也不能通信, 以防私接设备等操作.

- 不使用的协议端口, 应该默认配置为关闭, 不对外提供访问. 如常见的Telnet、FTP、HTTP等端口. 如有使用, 也可以利用AAA或SSH框架对其进行加密.

1.2.2 废弃不安全的访问通道

在业务需求分析的基础上, 优先满足业务的访问需求, 在同一个访问需求有多种访问通道服务的情况下, 废弃不安全的访问通道, 而选择安全的访问通道.

1.2.3 基于可信路径的访问控制

1.2.4本机防攻击

1.3 SSH概述

SSH(Secure Shell, 安全外壳协议), 在非安全网络上提供了安全的远程登录、安全文件传输, 以及TCP\IP安全隧道, 不仅在登录过程中对密码进行加密传送, 而且对登入后执行命令的数据也进行加密.

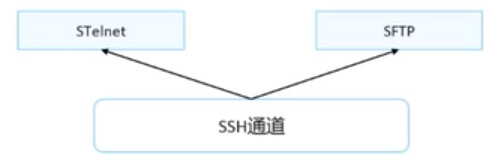

合法用户通过客户端登录, 完成用户名以及对应密码验证后, 客户端会尝试和服务端建立会话, 每个会话是一个独立的逻辑通道, 可以提供给不同的上层应用使用.

STelnet和SFTP各自利用率其中的一个逻辑通道, 通过SSH对数据进行加密, 从而实现数据的安全传输.

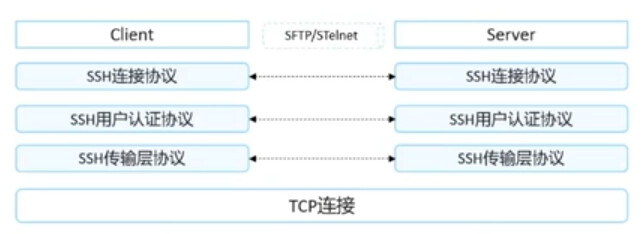

1.4 SSH协议结构'

SSH协议框架中最主要的部分是三个协议, 传输层协议, 用户认证协议和连接协议

传输层协议: 提供版本协商, 秘钥交换, 服务端认证号以及信息完整性支持.

用户认证协议: 为服务器提供客户端的身份鉴别

连接协议: 将加密的信息隧道复用为多个逻辑通道, 提供给高层的应用协议(STelnet, SFTP)使用; 各种搞成应用协议可以相对地独立于SSH基本体系之外, 并依靠这个基本框架, 通过廉洁协议使用SSH的安全机制.