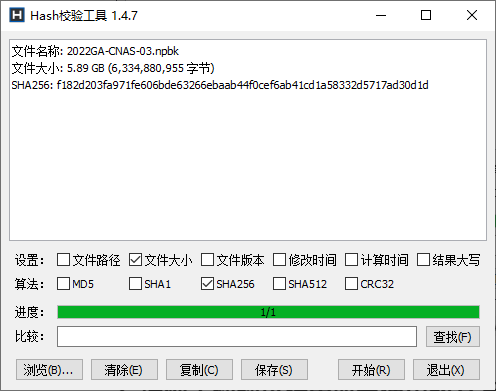

1. 请计算样品npbk文件的SHA256哈希值。

结果为f182d203fa971fe606bde63266ebaab44f0cef6ab41cd1a58332d5717ad30d1d

2. 请列出检验过程中所有使用的方法标准和软硬件工具。(提示:标准需包含编号,软件设备需包含版本号)

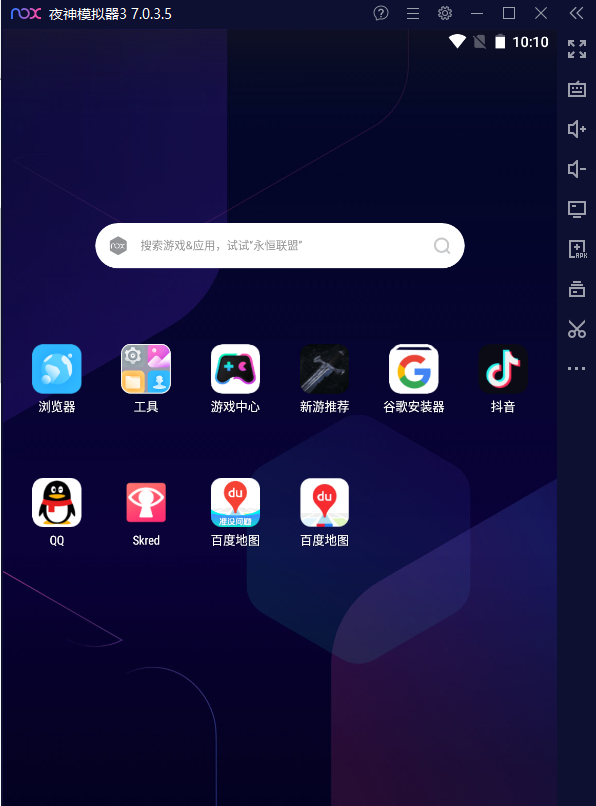

3. 请列出抖音用户“11”的抖音号。

使用夜神模拟器导入2022GA-CNAS-03.npbk备份文件,需要提前下载Android7 64bit的模拟器文件

登录抖音,在消息栏中发现用户11,查看其个人资料,发现抖音号1983348598

结果为1983348598

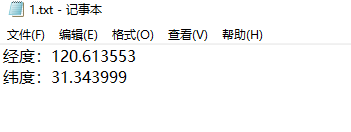

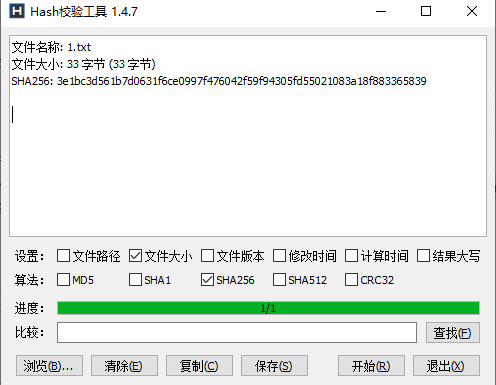

4. 请列出包含涉案地理坐标的文件“1.txt”的SHA256哈希值。

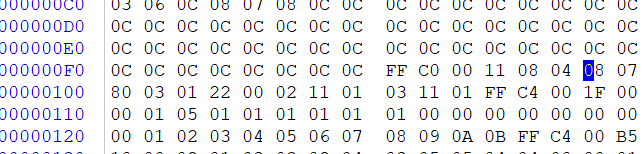

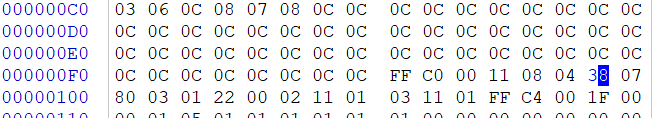

发现在抖音和skred中,都有一张比较相似的风景图片,通过比对skred和抖音中的图片,两张图片的高度不一致

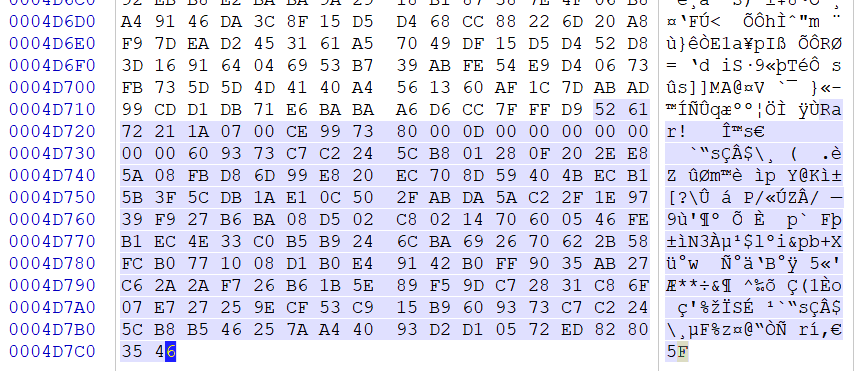

根据高度不一致,怀疑抖音中的图片的高度被修改,导致图片显示不全,因此将抖音中的图片的高度改为1080,利用winhex将如图位置的0408修改为0438

保存后重新打开图片,发现数据2022-pt@SKSB

使用winhex查看skred中图片数据,发现在尾部存在rar压缩文件数据

用7z打开该图片,并使用2022-pt@SKSB解压,得到1.txt

计算1.txt的sha256哈希值为3e1bc3d561b7d0631f6ce0997f476042f59f94305fd55021083a18f883365839

结果为3e1bc3d561b7d0631f6ce0997f476042f59f94305fd55021083a18f883365839

5. 请列出即时通讯软件skred用户“zs”和“啦啦啦”间传输的加密压缩包的密码。

使用第4点的密码解压,可以成功解压

结果为2022-pt@SKSB

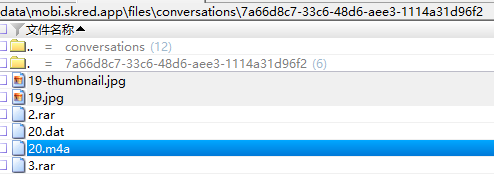

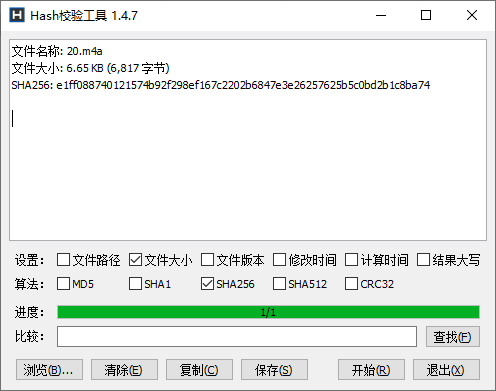

6. 请列出skred聊天记录中用户“zs”发出的语音对应音频文件的SHA256哈希值。

在路径/data/data/mobi.skred.app/files/conversations/7a66d8c7-33c6-48d6-aee3-1114a31d96f2下

计算sha256值

结果为e1ff088740121574b92f298ef167c2202b6847e3e26257625b5c0bd2b1c8ba74

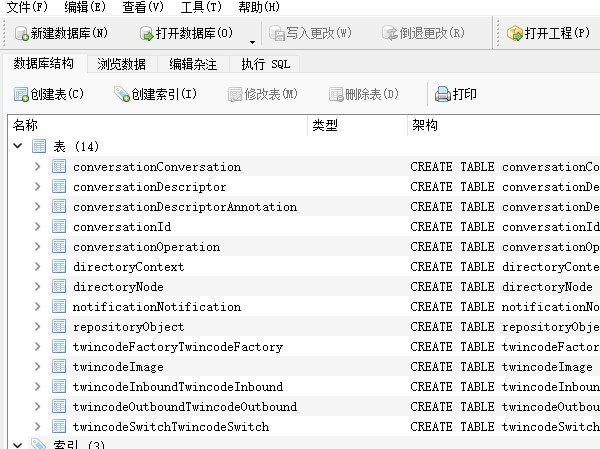

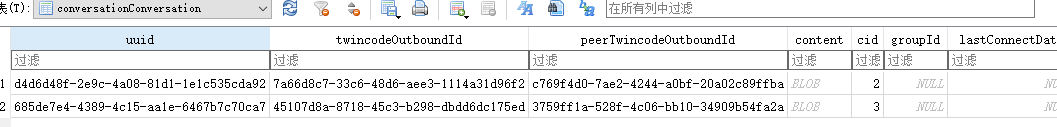

7. 请列出skred数据库表“conversationConversation”中用户“啦啦啦”的uuid。

skred采用了严格的反调试,我个人未解决,以下是逆向大佬解开数据库的过程,弘连的雷电里有通杀脚本也可以解出来

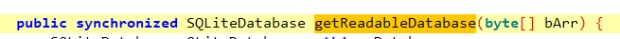

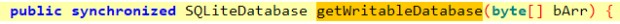

skred 使用 SQLCipher 数据库进行加密。

给定的模拟器对于常规的 HOOK 工具兼容性不好,采用 DEX 注入方式获取数据库密钥。

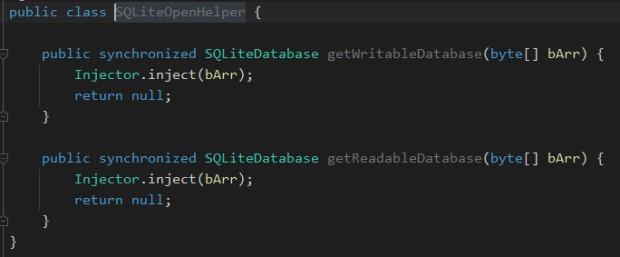

net.sqlcipher.database.SQLiteOpenHelper 类的第一个参数为数据库密钥

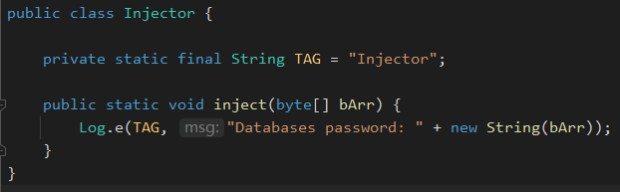

注入代码:

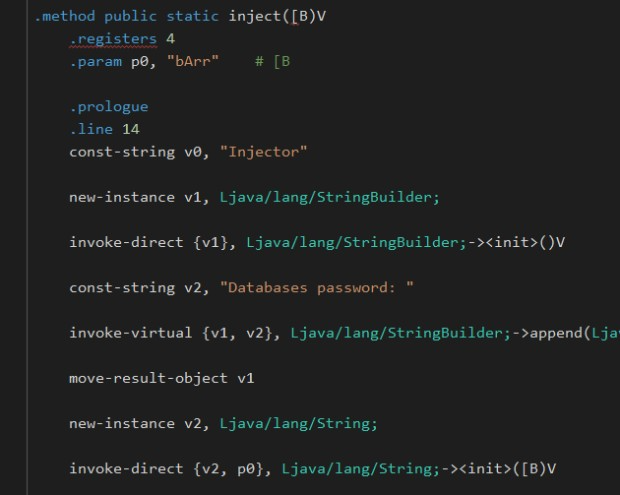

注入位置:

将注入程序编译为 smali

使用 baksmali.jar 和 smail.jar 修改程序原始 DEX 文件并且替换

将修改后的 apk 直接替换到安装路径(ROOT权限),重新运行程序。

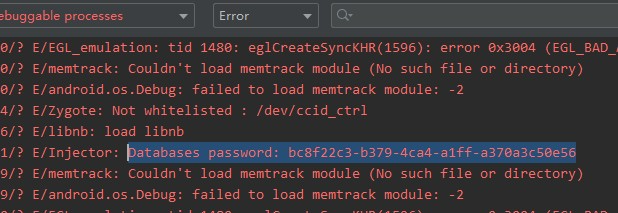

在 logcat 中找到密码

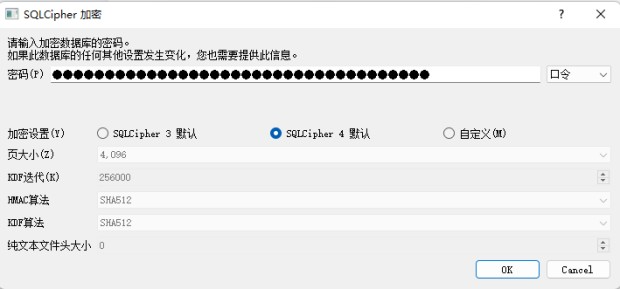

拿到密码后使用 DB Browser for SQLCipher 打开并查看数据库(SQLCipher4 默认配置)

根据上题文件路径得到uuid

结果为d4d6d48f-2e9c-4a08-81d1-1e1c535cda92

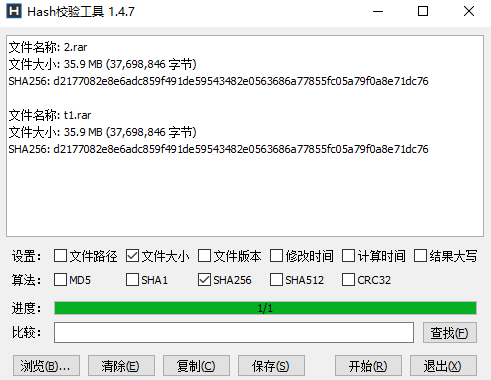

8. 请列出skred聊天记录中传输的压缩文件“2.rar”对应的原始文件名称。(提示:答案格式“文件名.文件后缀”)

将聊天记录中的两个压缩包保存下来,和文件路径中的2.rar进行哈希值比较

结果为t1.rar

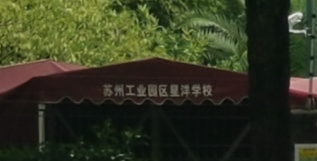

9. 请列出skred用户“zs”和“啦啦啦”最终确认的行动地点。(提示:填写行动地点的名称)

在skred的聊天记录中确定最终行动地点为zx发送的图片拍摄的地点

该图片中显示的地名模糊不清

在QQ中发送的压缩包(路径\media\0\Android\data\com.tencent.mobileqq\Tencent

\QQfile_recv\916.rar)中有更清晰的图片

结果为苏州工业园区星洋学校

10.请列出QQ号码为“1814194536”的用户在样品安卓虚拟机中存储的真实身份证号码。(提示:填写答案应为18位字符且唯一)

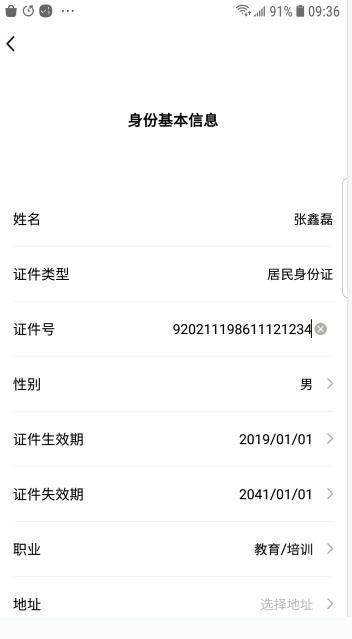

在\media\0\Android\data\com.tencent.mobileqq\Screenshot\Screenshot_20220123-091611_QQ.jpg发现截图

截图中展示了身份证号码

结果为920211198611121234