jsrpc获取瑞数请求后缀和cookie

记得加入我们的学习群:961566389

点击链接加入群聊:https://h5.qun.qq.com/s/62P0xwrCNO

1.分析xhr

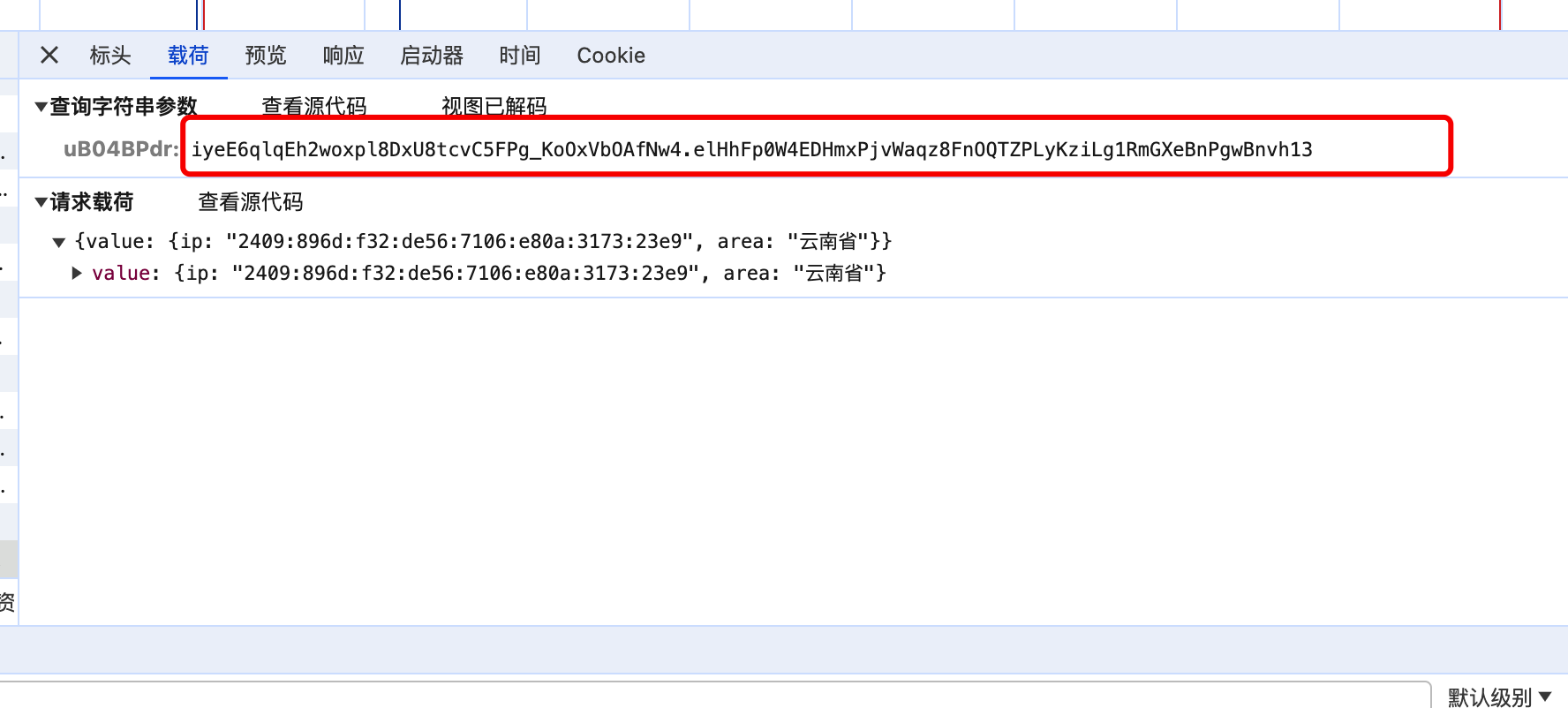

每次请求都能看到会携带一个请求后缀uB04BPdr:

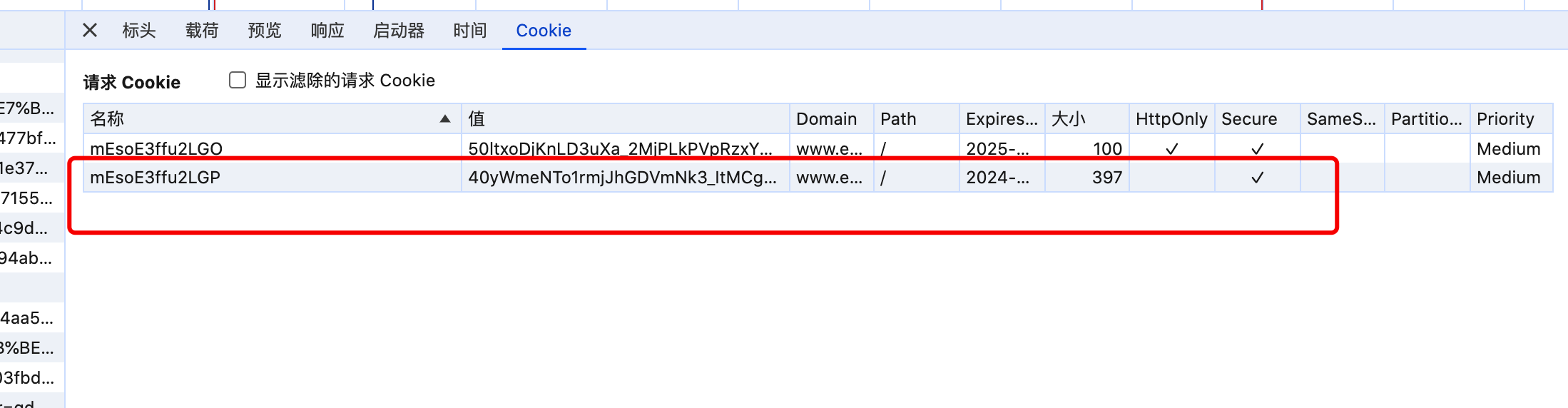

以及每次请求都会更换cookie下的mEsoE3ffu2LGP:

这两个就是需要逆向的参数。

2.调试

因为使用jsrpc的方式,所以需要找到加密函数的入口位置,而且这个加密函数的入口位置需要有一些特征,比如它的入参,如果是个动态变化的局部变量,那么找到的入口就不算是最好的位置,举个简单的例子,比如,入口函数最好是:_$ge("/api/getPic")这样的形式,入参就是字符串,而且还是我们请求路径的字符串,就十分完美。后面我们具体分析。

2.1 首先我们搞请求后缀uB04BPdr:

去启动器那里看调用栈:

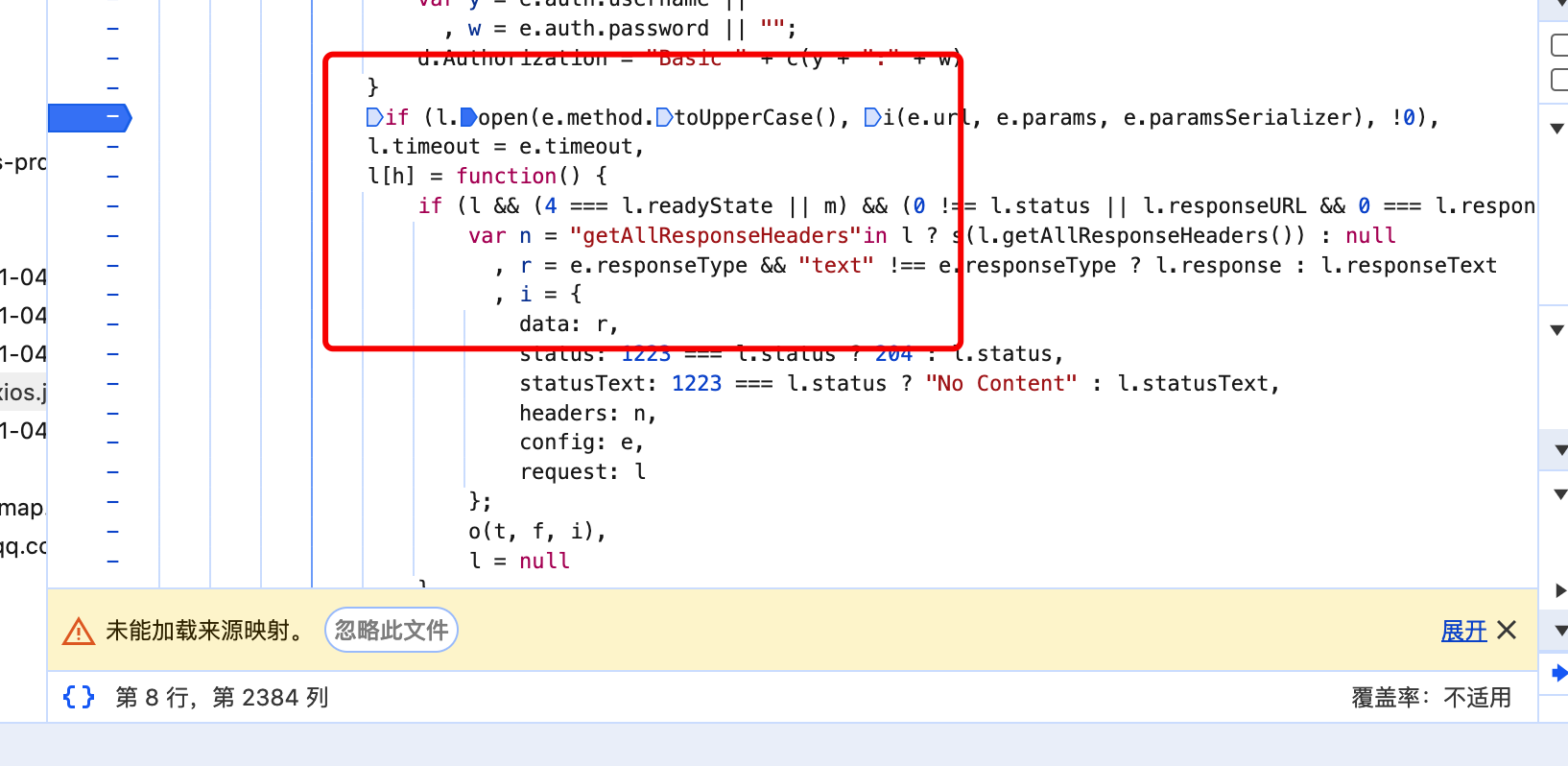

把可疑地方都下断点,其实大家搜网上的教程都知道,经常会魔改xhr的open方法,在里面做一些加密操作。所以我们直接断下open函数,去里面跟栈:

跟到这里:导出这个就可以了:

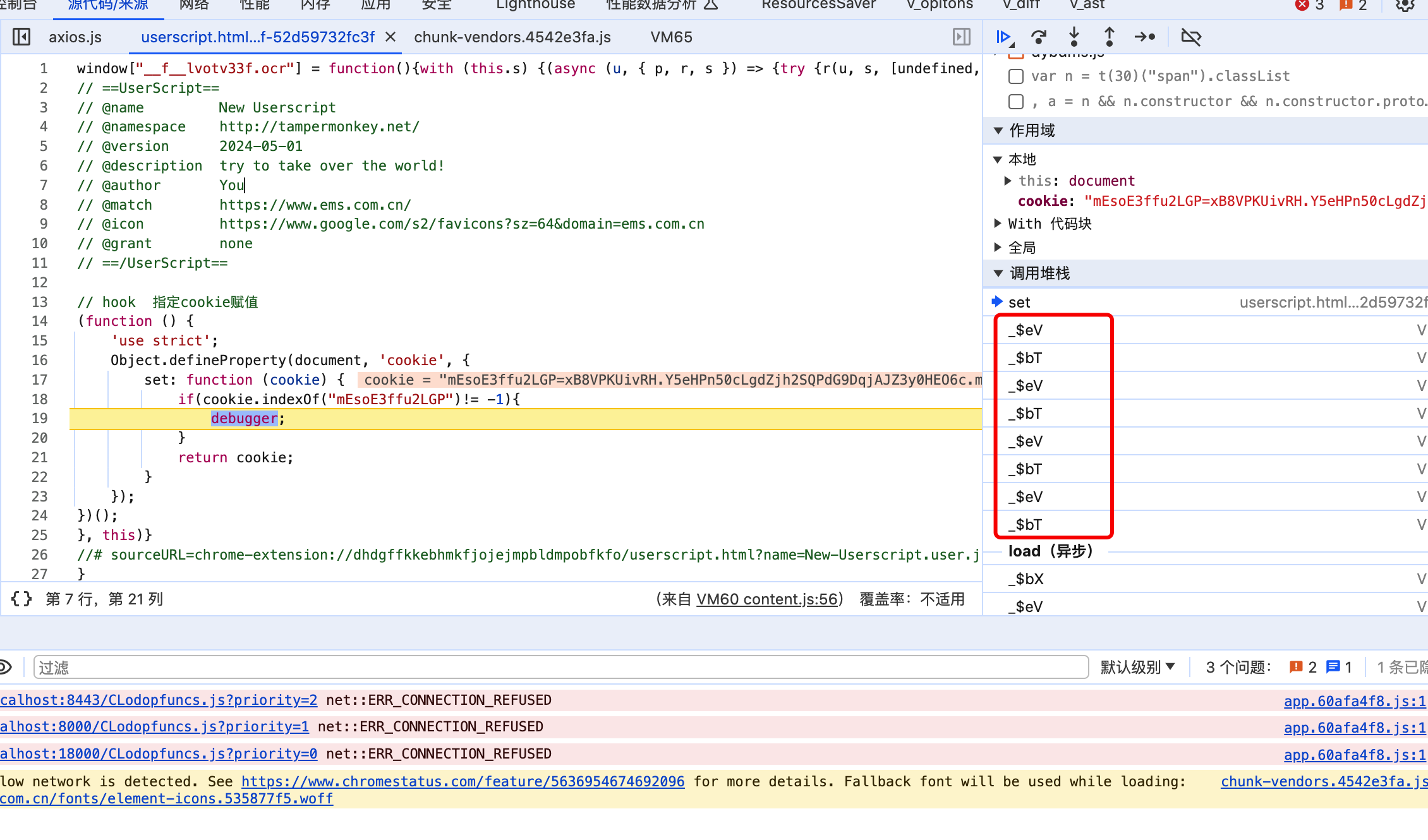

2.2接着我们看cookie的生成

我们写个hook cookie的脚本,切入到调用栈:

// hook 指定cookie赋值

(function () {

'use strict';

Object.defineProperty(document, 'cookie', {

set: function (cookie) {

if(cookie.indexOf("mEsoE3ffu2LGP")!= -1){

debugger;

}

return cookie;

}

});

})();

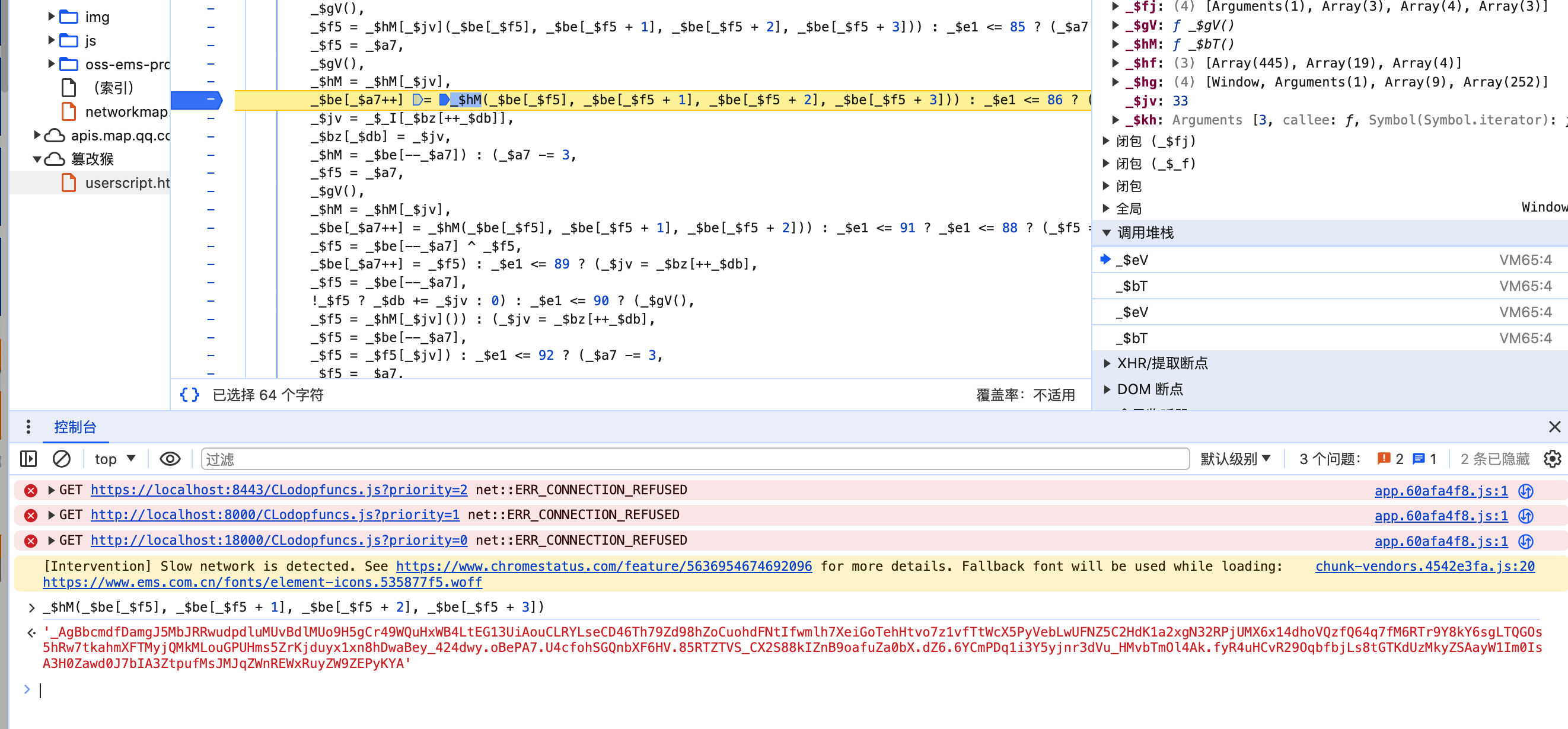

调用栈反复互相调用,仔细分析吧……

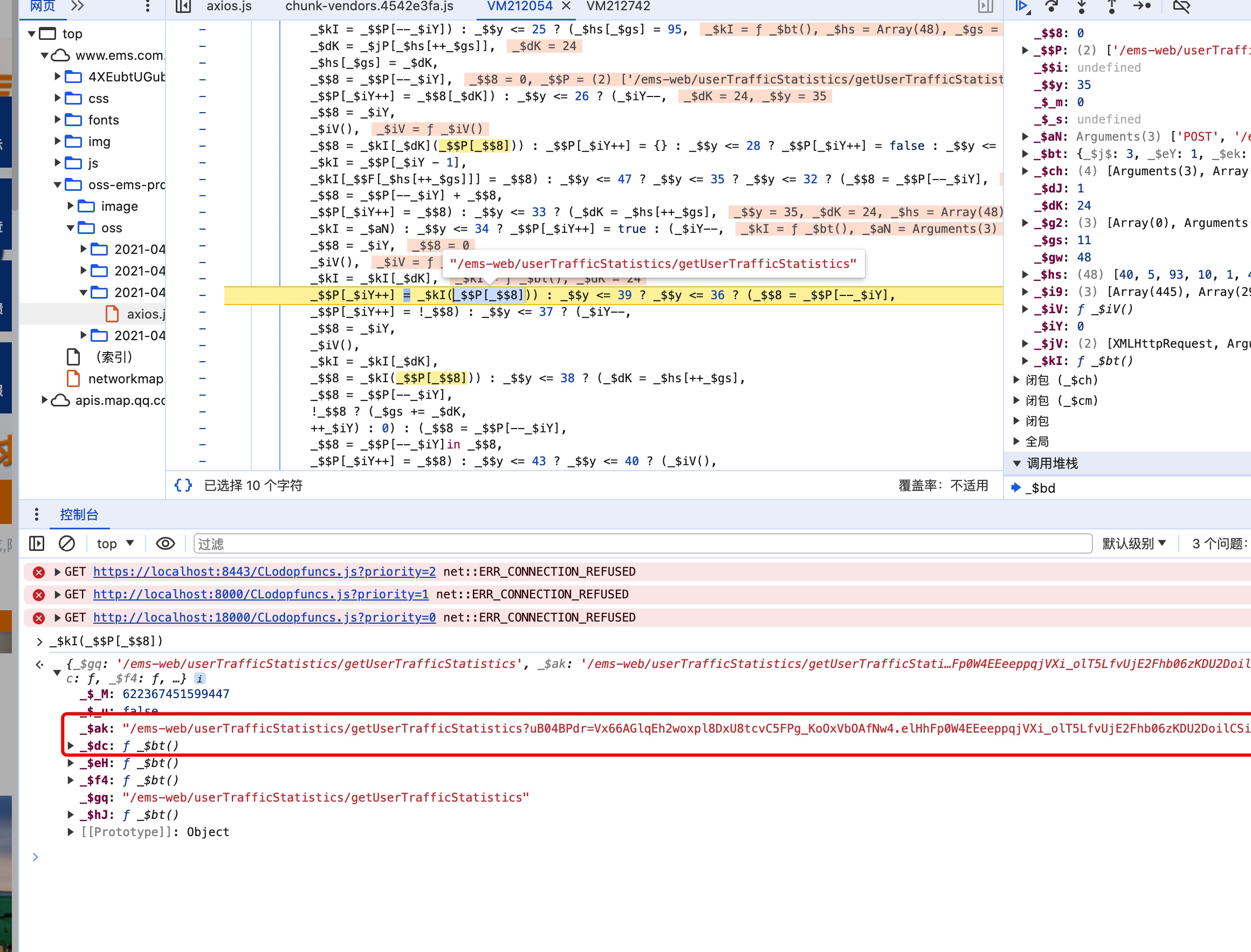

持续跟站找到这个位置:

入参数是数组,这些数组多次调试发现是环境参数,每次略有不一,但是固定不影响使用,因此我们可以在这里导出,当然也有更上一层的入口,可以持续跟踪,后续在我的星球会持续更新,有视频带大家调试,找入口等,记得加入我们的学习群:961566389, 点击链接加入群聊:https://h5.qun.qq.com/s/62P0xwrCNO

接下来导出到全局,测试。

3.测试

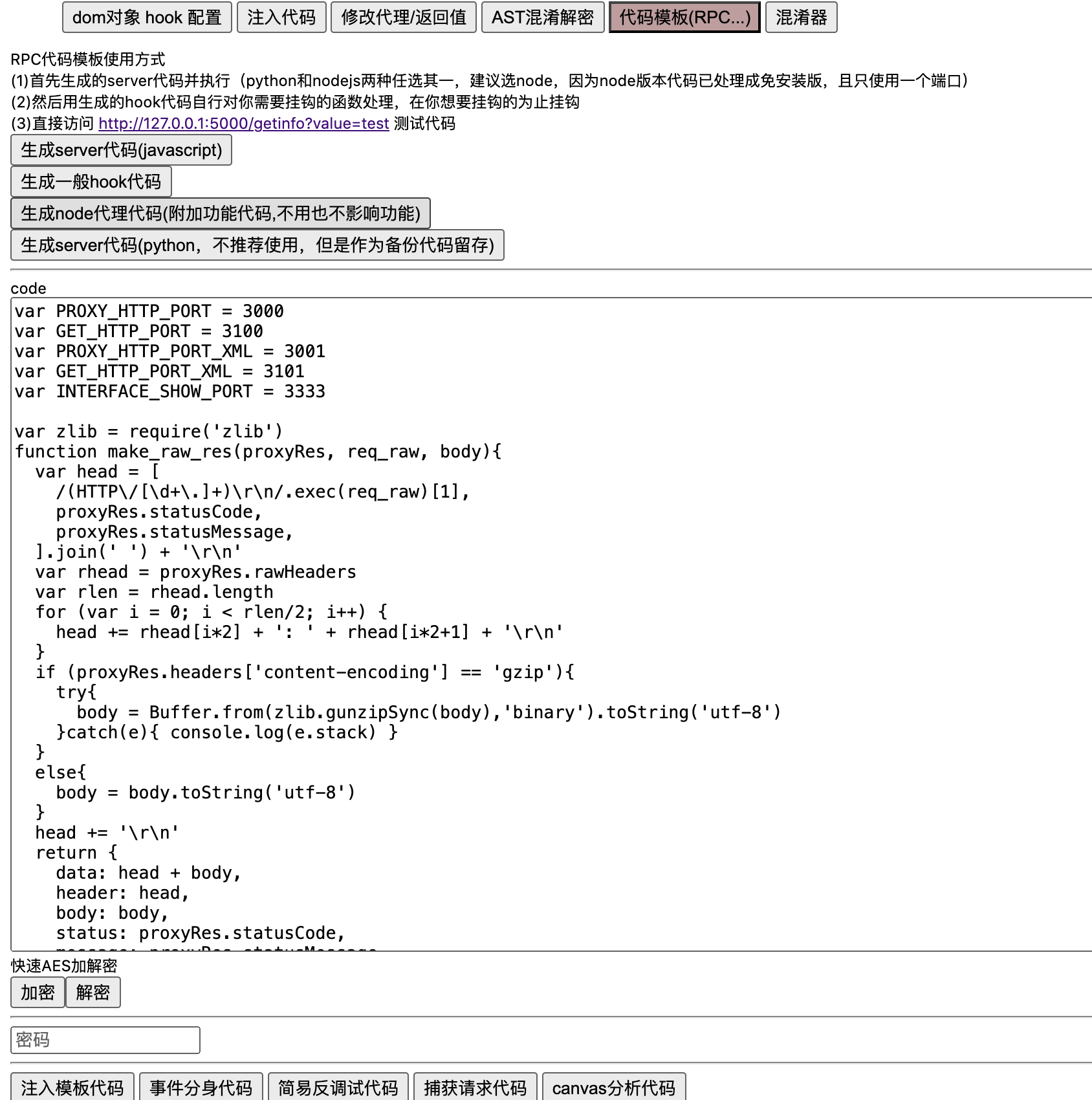

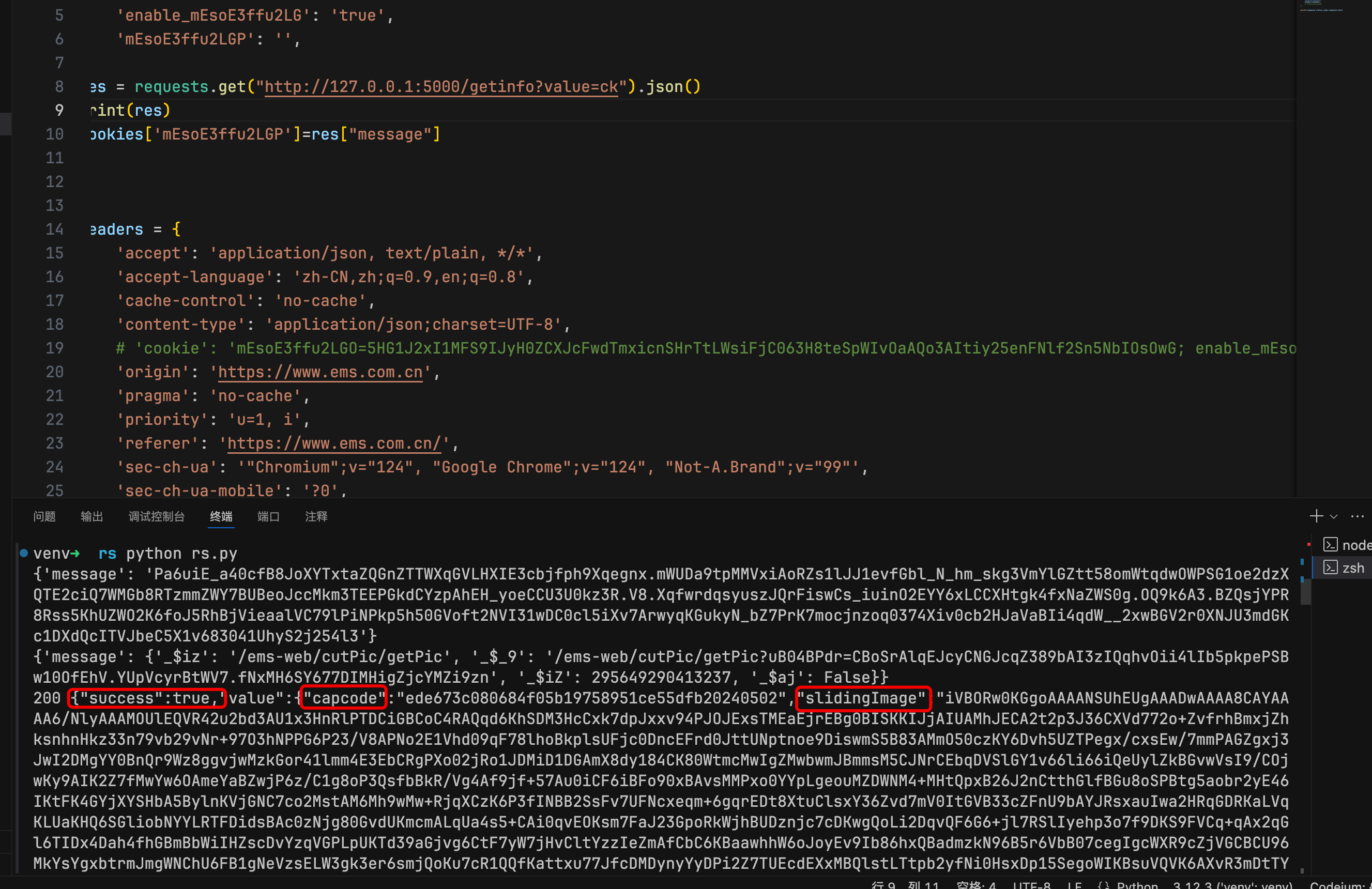

直接用v_jstool自带的代码吧:

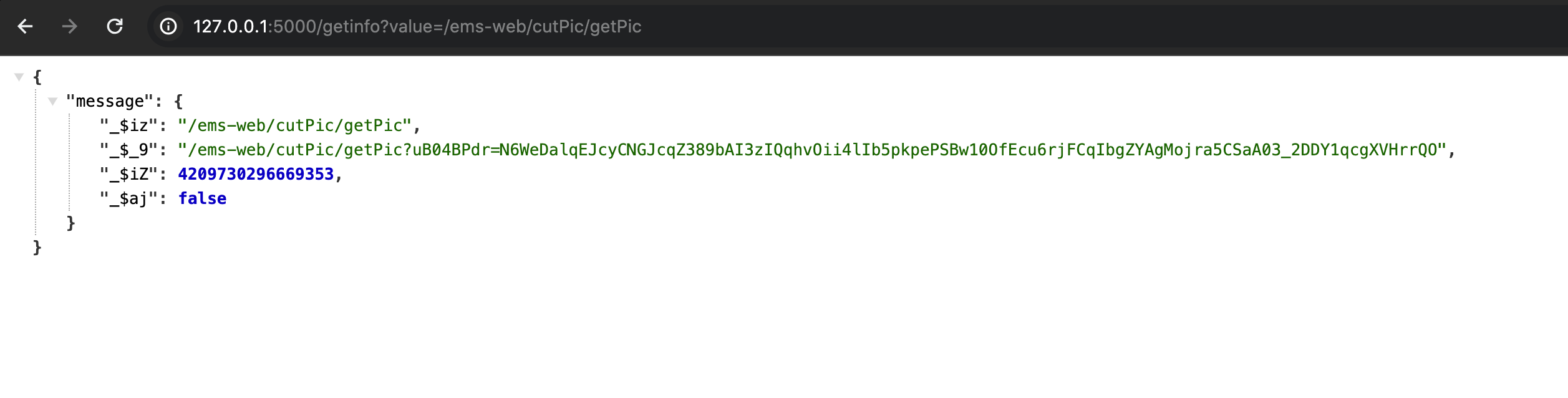

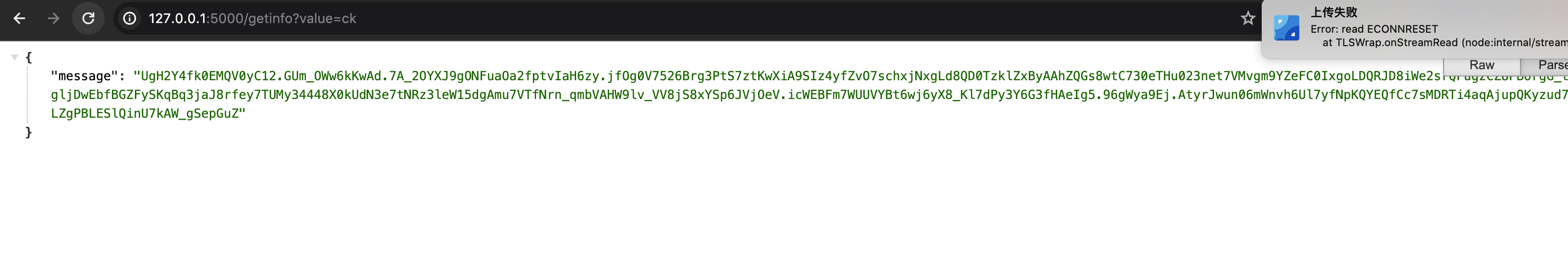

注入代码后测试:

接着使用python测试请求验证码的接口:

记得加入学习群:

记得加入我们的学习群:961566389

点击链接加入群聊:https://h5.qun.qq.com/s/62P0xwrCNO

标签:请求,加入,瑞数,jsrpc,入口,后缀,cookie From: https://www.cnblogs.com/steed4ever/p/18169967