本文章中所有内容仅供学习交流,抓包内容、敏感网址、数据接口均已做脱敏处理,严禁用于商业用途和非法用途,否则由此产生的一切后果均与作者无关,若有侵权,请联系我立即删除! 直接开f12 找到需要的数据link,直接xhr打断点,然后往上追溯发现是一个ajax请求,有个重要的参数sign

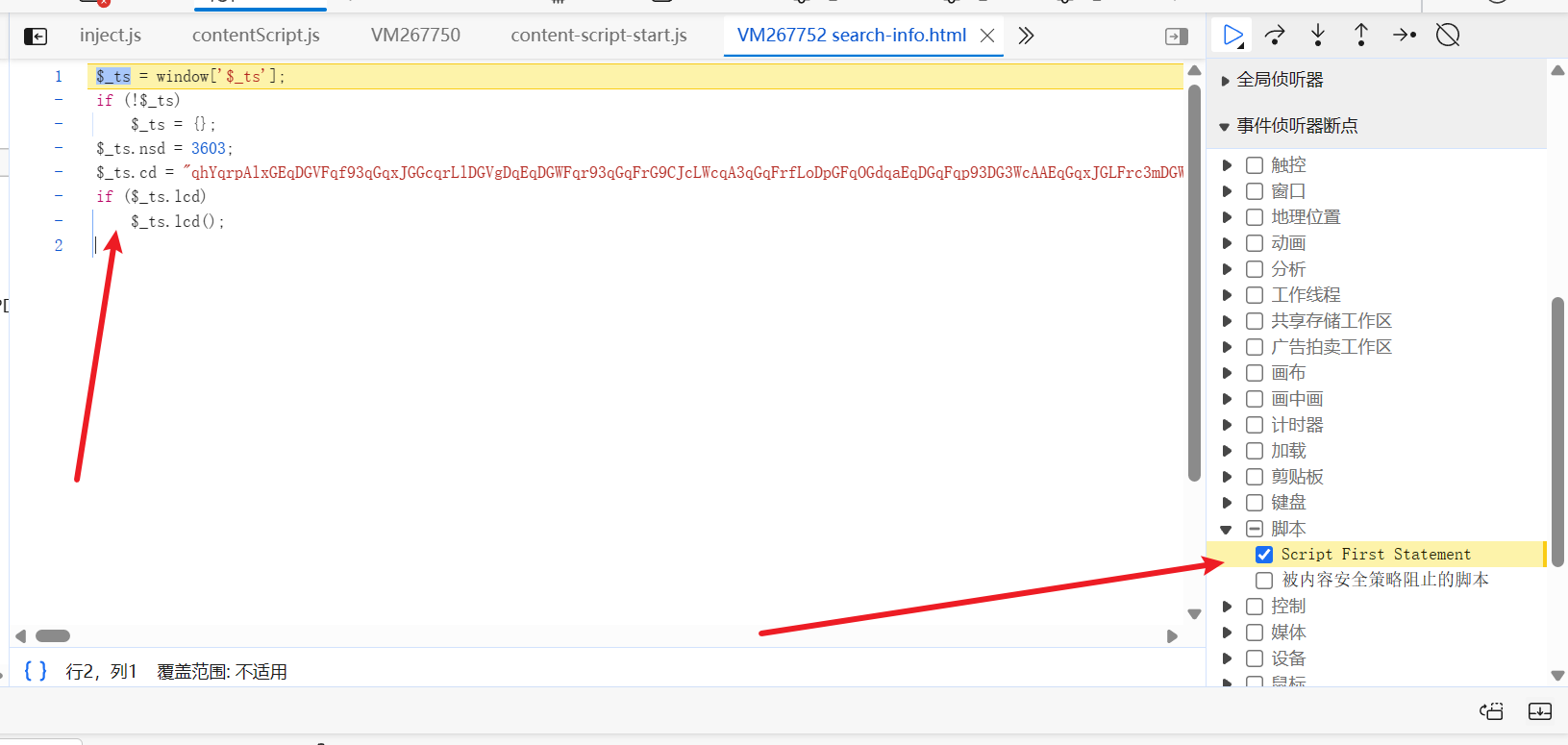

开f12点击脚本点击单独运行,清除缓存cookie

生成cookie等参数

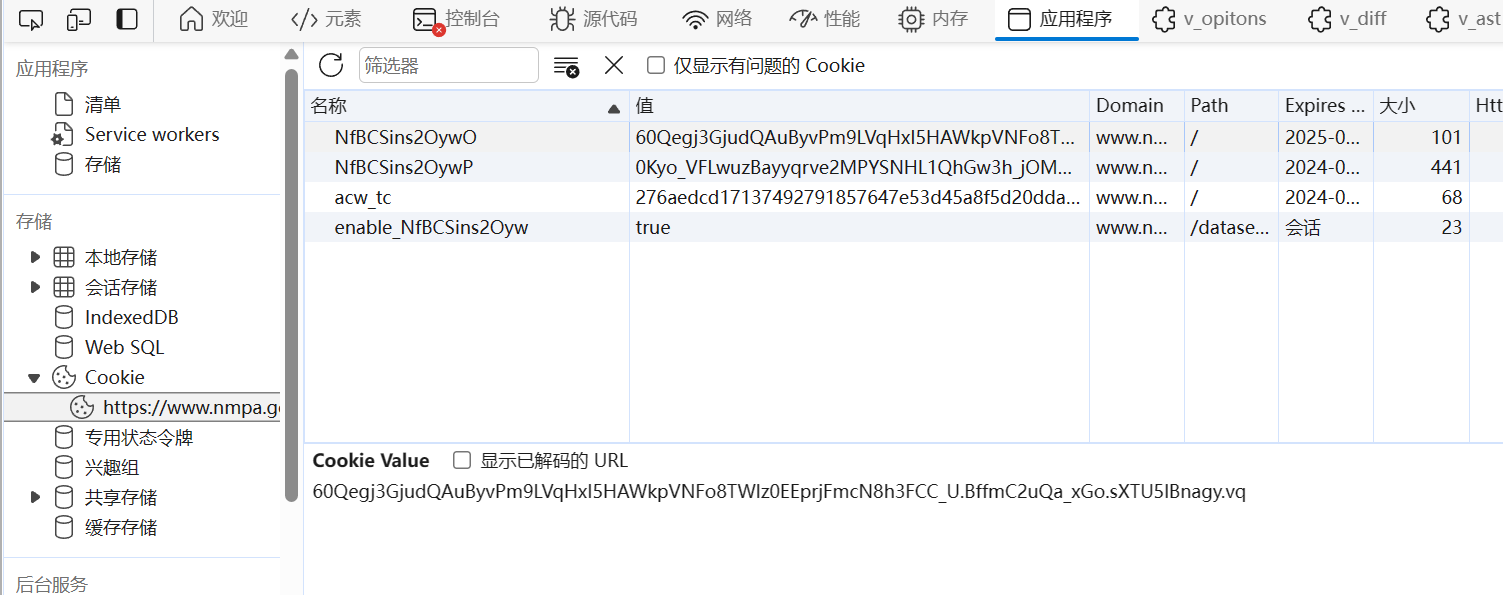

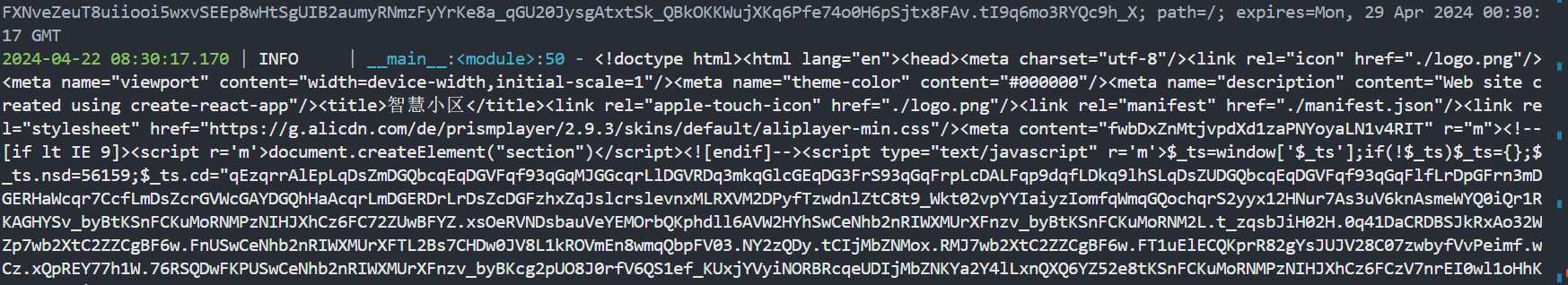

大致的流程是携带第二次content进行解密出来的cookie进行请求 我选择用补环境去解决以便应付瑞数其他的站,补齐缺少的对象属性,即可即可生成cookie,携带cookie进行请求。

我开了个知识星球,把本期的成品已放到了里面,有需要的小伙伴可以自行去取,jd的参数,阿里bxet纯算、快手滑块,Pdd—Anti,ikuai,b站login之-极验3文字,某音ab,瑞数456vmp补环境等等,主要是某些大佬加我问成品,很多人都打着白嫖的手段去加我好友为目的,问完基本就以后没有任何的交集,这样的交好友雀氏没有任何意义。不如我直接开个星球,里面直接放我逆向的成品以及逆向的思路,这样大家各取所需,我也有点收益,意义更明确点,免得浪费大家的时间。星球如果你们遇到了什么问题的话,也可以直接提出来,我肯定以我最大的能力去回答,后续的话,随着知识星球的作品越来越多,涨价是必然的。至于一些没有特殊难点的站或app,我会直接把思路以及成品到星球里面,同时也欢迎各位大佬的技术合作,有技术,有想法的一起交流成长。声明

目标网站

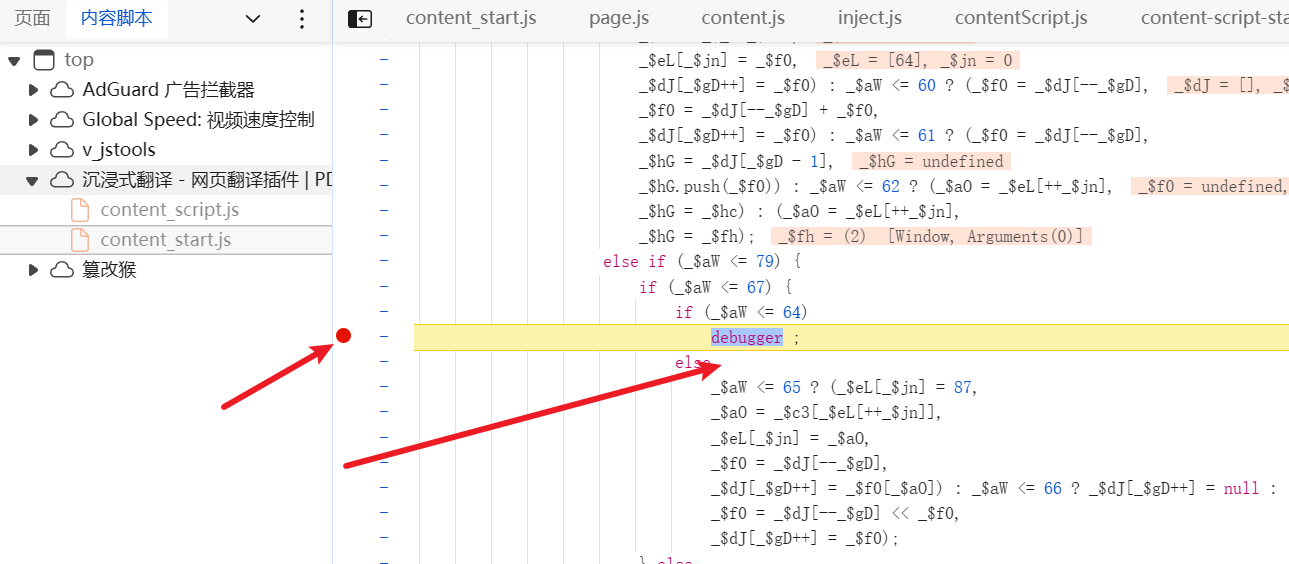

aHR0cHM6Ly93d3cubm1wYS5nb3YuY24v 分析debugger

触发debugger的时候直接永不再次暂停

第二个同理

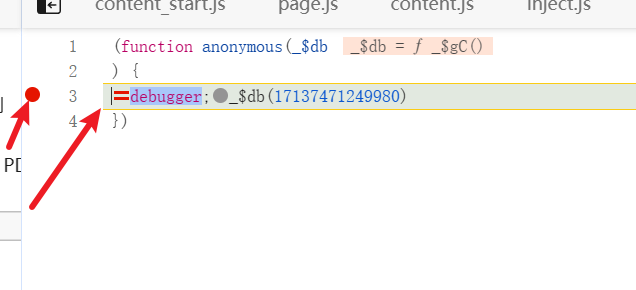

第二个同理

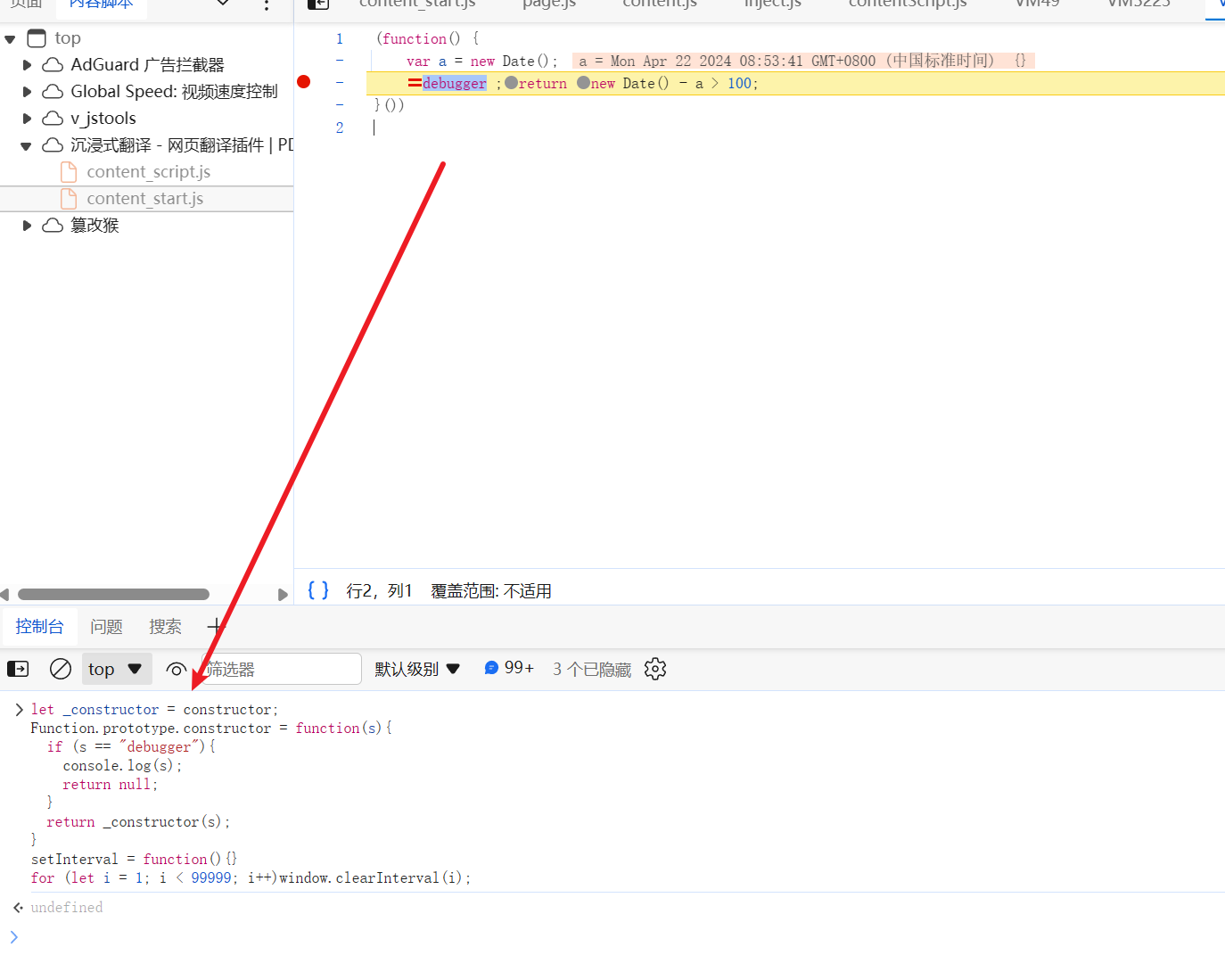

第三个同理(以往万一,直接从Function原型构造函数去除、清除所有的定时器)

第三个同理(以往万一,直接从Function原型构造函数去除、清除所有的定时器)

let _constructor = constructor;

Function.prototype.constructor = function(s){

if (s == "debugger"){

return null;

}

return _constructor(s);

}

setInterval = function(){}

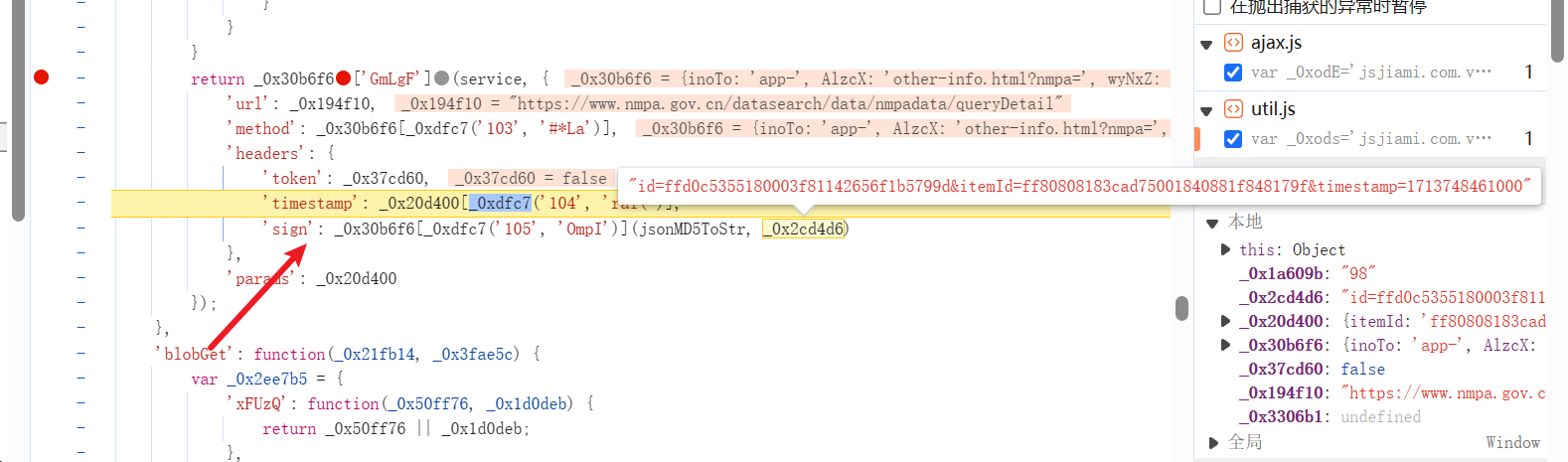

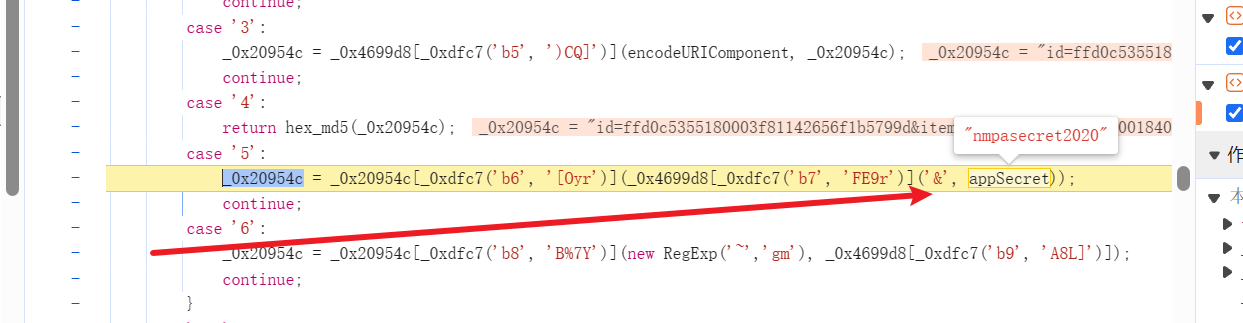

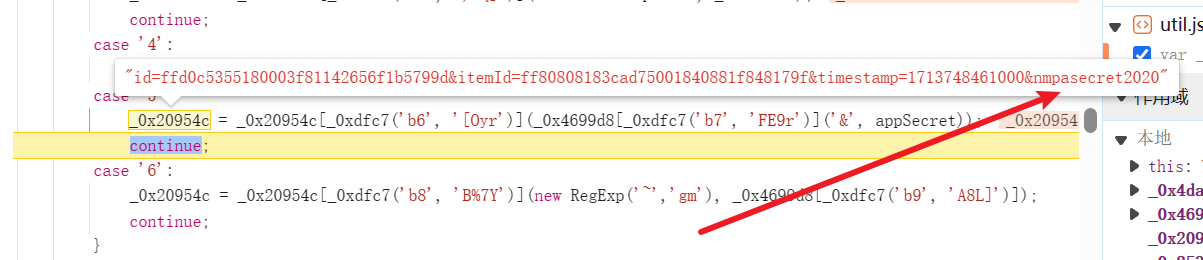

for (let i = 1; i < 99999; i++)window.clearInterval(i);数据参数分析

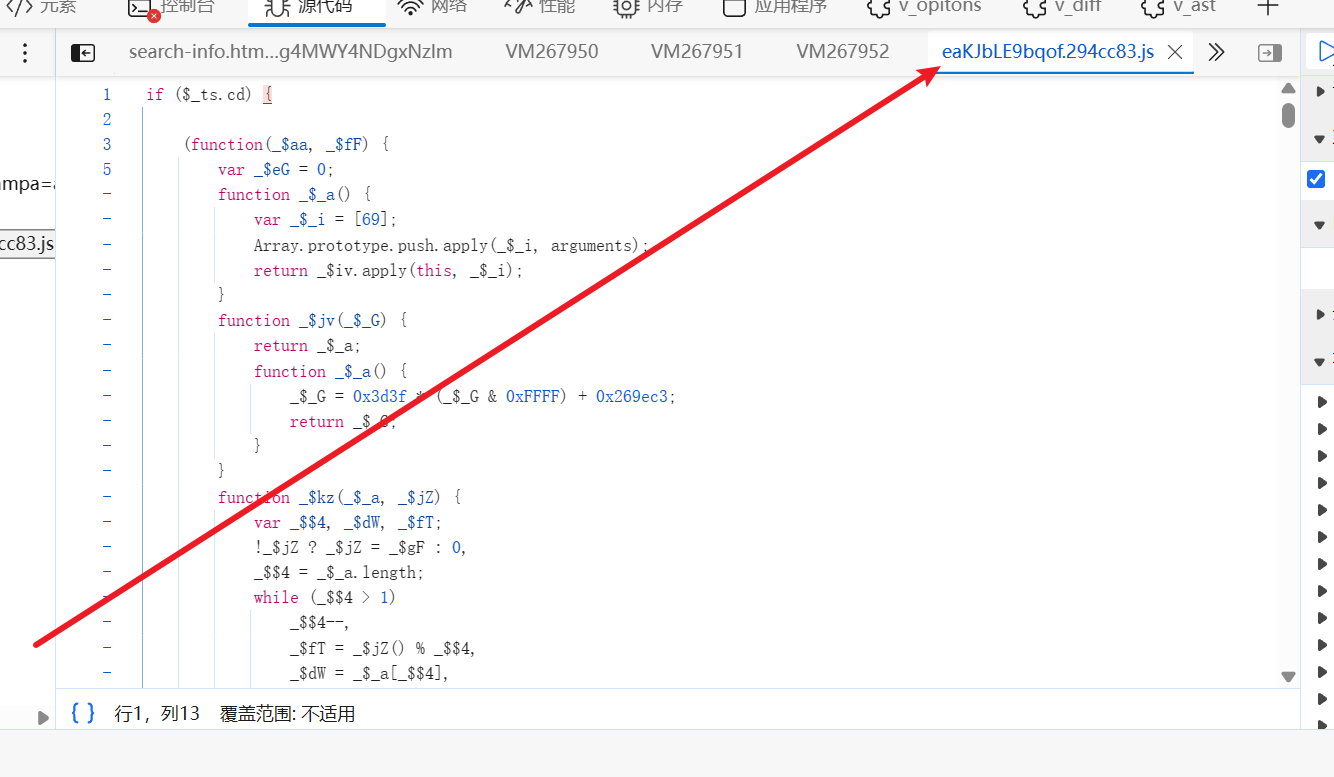

进入控制流switch-case结构

进入控制流switch-case结构

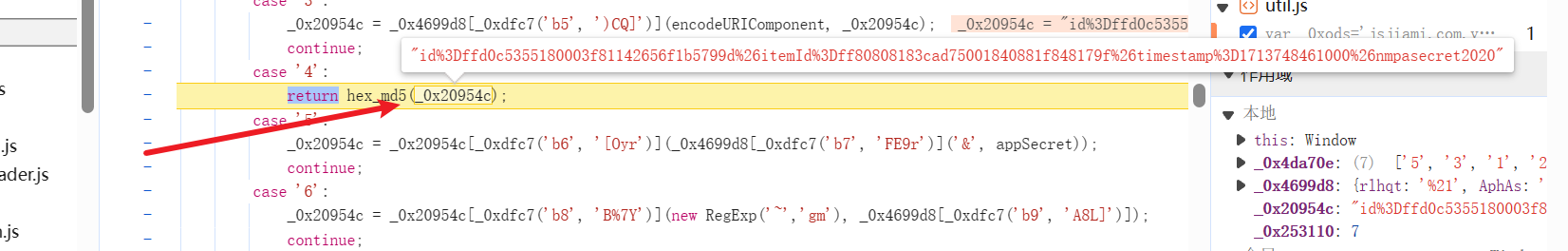

进行url编码,进行md5加密

进行url编码,进行md5加密

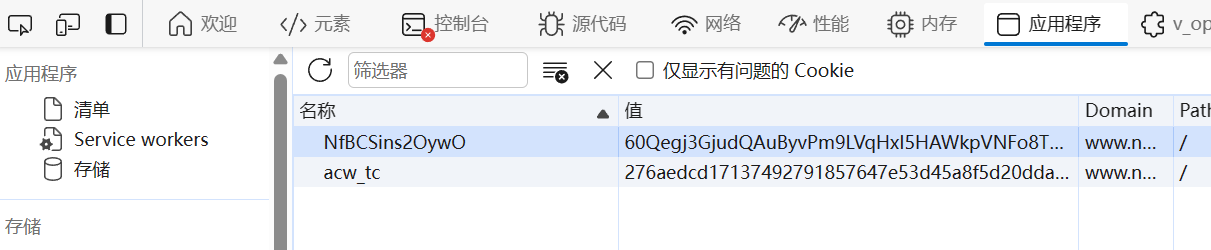

cookie分析

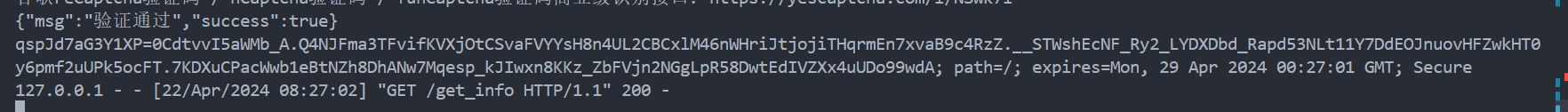

第一次

第一次

第二次

第二次

解决方案

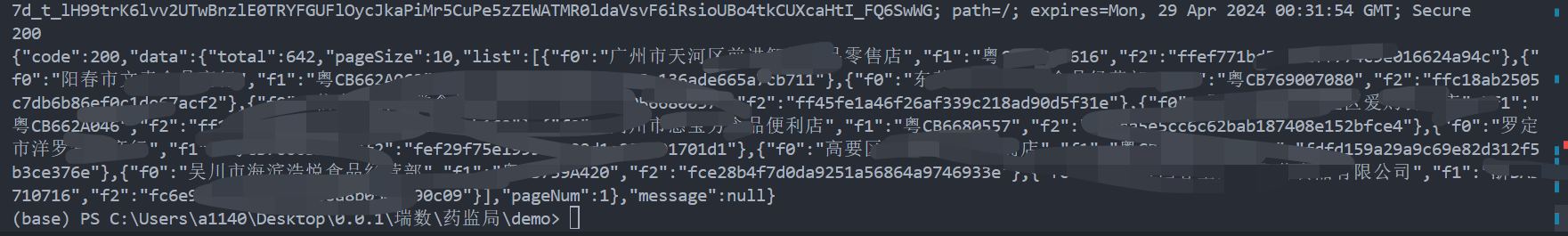

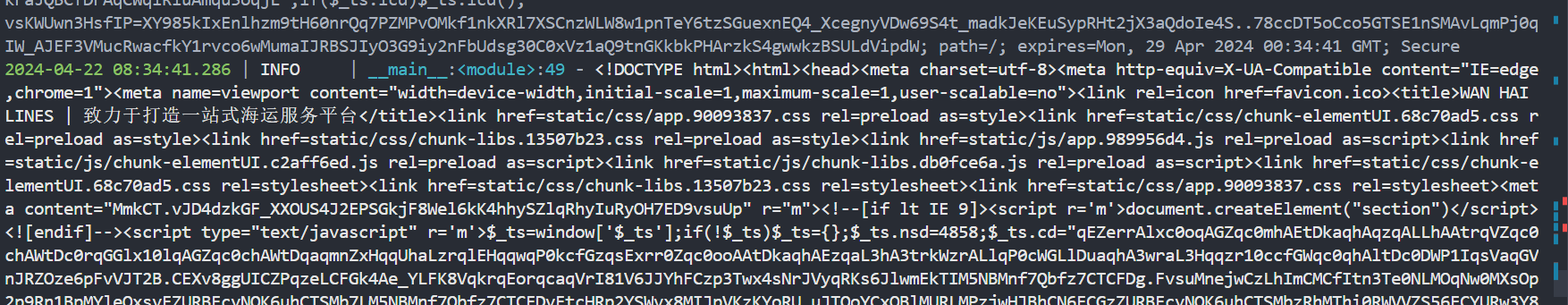

直接放出部分站代表站的456vmp的请求成功图!

Next-Target

最近想法