https://zhuanlan.zhihu.com/p/41662447

一、frida简介

frida是一款基于python + javascript 的hook框架,可运行在androidioslinuxwinosx等各平台,主要使用动态二进制插桩技术。本期“安仔课堂”,ISEC实验室的彭老师为大家详解frida,认真读完这篇文章会让你在逆向工作中效率成倍提升哦!

1.插桩技术

插桩技术是指将额外的代码注入程序中以收集运行时的信息,可分为两种:

(1)源代码插桩[Source Code Instrumentation(SCI)]:额外代码注入到程序源代码中。

(2)二进制插桩(Binary Instrumentation):额外代码注入到二进制可执行文件中。

●静态二进制插桩[Static Binary Instrumentation(SBI)]:在程序执行前插入额外的代码和数据,生成一个永久改变的可执行文件。

●动态二进制插桩[Dynamic Binary Instrumentation(DBI)]:在程序运行时实时地插入额外代码和数据,对可执行文件没有任何永久改变。

2.你能用DBI做些什么呢

(1)访问进程的内存

(2)在应用程序运行时覆盖一些功能

(3)从导入的类中调用函数

(4)在堆上查找对象实例并使用这些对象实例

(5)Hook,跟踪和拦截函数等等

二、frida的安装

今天我们用到的frida框架分为两部分: 一部分是运行在系统上的交互工具frida CLI; 另一部分是运行在目标机器上的代码注入工具 frida-server。

1.frida CLI

环境要求:

●系统环境 - Windows, macOS, or GNU/Linux

●Python – 最新的3.x版本

通过 pip 安装frida

图1

说明:

(1) 通过pip安装的frida是可以跟python绑定的; 另外frida现在也已经有了跟nodeJs绑定的版本, 因此也可以直接通过 npm 进行安装。

(2) frida CLI是安装的frida的其中一个工具,也是最常用的一个工具。

2.frida server

frida-server需要我们单独下载,在 frida项目的github上可以直接下载对应系统已经编译好的frida server

图2

我们需要下载的文件名的格式是: frida-server-(version)-(platform)-(cpu).xz

我试验的手机是nexus6p, cpu为arm64

所以我需要下载的是: frida-server-11.0.13-android-x86_64.xz;注意, frida-server 的版本一定要跟 frida CLI的版本一致。

将下载后的压缩包解压得到frida-server, 然后将该文件推送到Android设备上。

图3

将Android设备上的frida-server添加执行权, 并运行该程序(需要root权限)

图4

3.frida tools

前面说过, frida CLI只是frida的其中一个工具, frida 的工具共有6个:

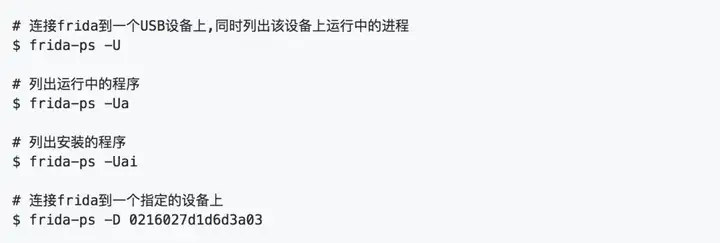

(1) frida CLI: 是一个交互式解释器(REPL),他的交互形式跟IPython很类似。

图5

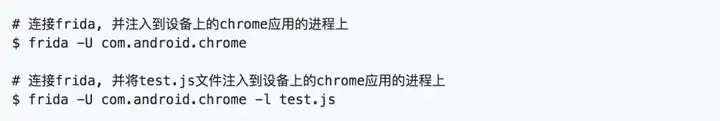

(2) frida-ps: 用于列出进程的一个命令行工具,当我们需要跟远程系统进行交互的时候,这个是非常有用的。

图6

另外还有四个分别是: frida-trace, frida-discover, frida-ls-devices, frida-kill

由于不是经常用到,这边就不一一详细介绍了, 感兴趣的同学可以去frida的官网查看他们的详细介绍和用法。

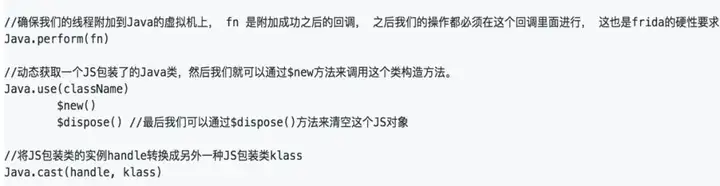

4.Java Api

在Hook开始之前,有必要对Java注入相关的api做一个简单介绍, frida的注入脚本是JavaScript, 因此我们后面都是通过js脚本来操作设备上的Java代码的。

图7

当我们获取到Java类之后,我们直通过接 <wrapper>.<method>.implementations = function() {}的方式来hook wrapper类的method方法,不管是实例方法还是静态方法都可以。

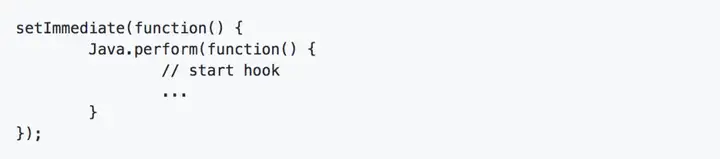

由于js代码注入时可能会出现超时的错误, 为了防止这个问题,我们通常还需要在最外面包装一层setImmediate(function(){})的代码。

下面就是js的一个模板代码:

图8

三、 frida Hook实战

接下来我将通过制作一个类似微信抢红包的插件来演示frida的具体使用,由于本文的主旨是教大家如何使用强大的frida框架, 所以侧重描述的是frida的使用, 而不会说明如何逆向微信。

1.信息持久化到本地的拦截

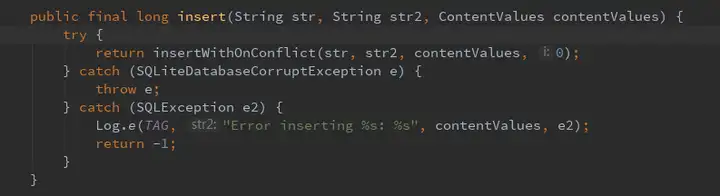

微信的每一条信息都会保存到本地数据库,这个保存的方法就是 com.tencent.wcdb.database.SQLiteDatabase 类的 insert()方法:

图9

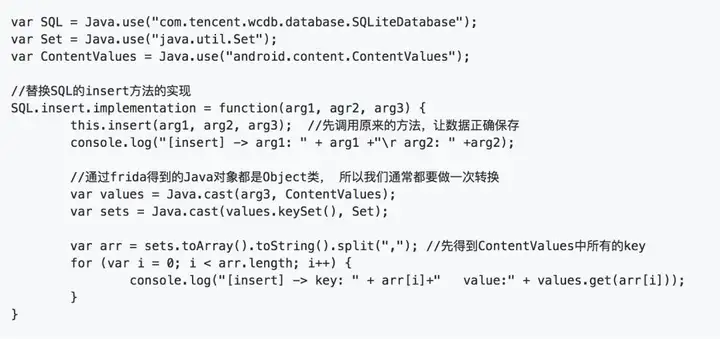

我们先看看每条信息保存的内容是什么:

图10

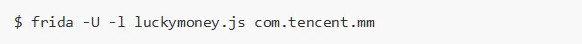

我们将手机连接到电脑, 然后通过frida将脚本注入到微信中:

图11

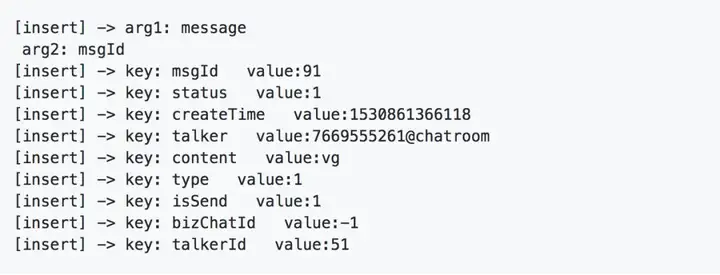

用微信发送任意消息,我们可以看到控制台打印内容如下:

图12

arg1就是要插入数据的表名, arg2是表的主键, arg3是要插入表的数据的字段名称跟值的集合。这样, 我们就可以轻松拿到每条消息的内容和发送者等相关信息。

这里我们需要注意的是arg3里面以下几个值:

图13

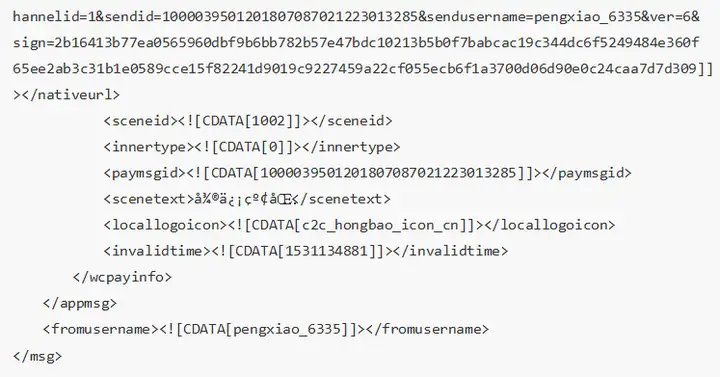

当我们接收到一条红包消息的时候,我们可以看到红包信息的具体内容如下:

图14

图15

那我们要怎样通过这些信息来抢到红包呢?

2

抢红包流程分析

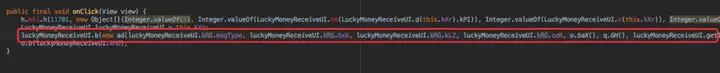

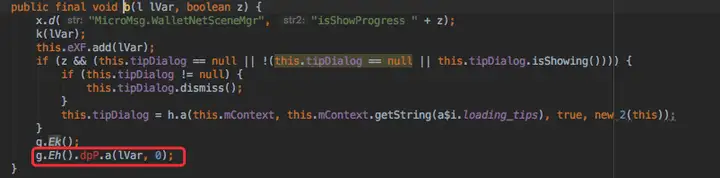

我们先来看一下,当我们点击打开红包之时发生了什么呢? 下面是反编译得到的打开红包按钮的点击事件:

图16

这行代码其实就是发送抢红包的请求, ad 就是一个网络请求类, 那么需要构成这个请求又需要哪些参数呢?

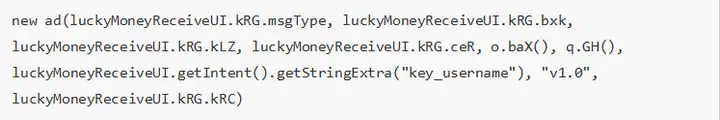

我们单独看看 ad 类的创建:

图17

其中第1,2,3,4,9个参数都是来自luckyMoneyReceiveUI.kRG, 第8个参数是固定的 "v1.0"

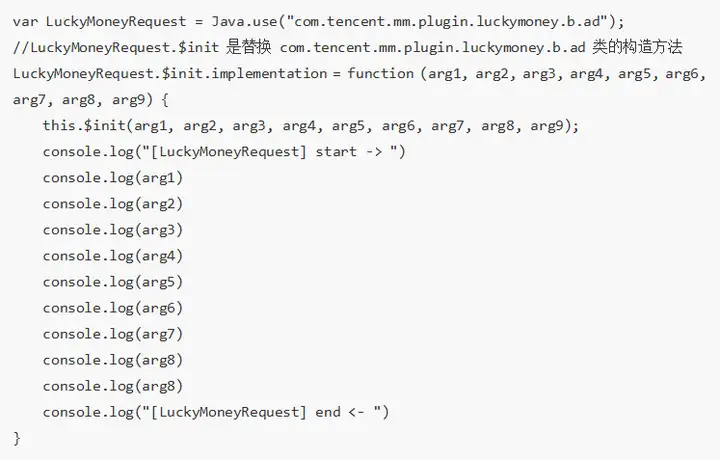

接下来我们来打印一下第5,6,7个参数是什么:

图18

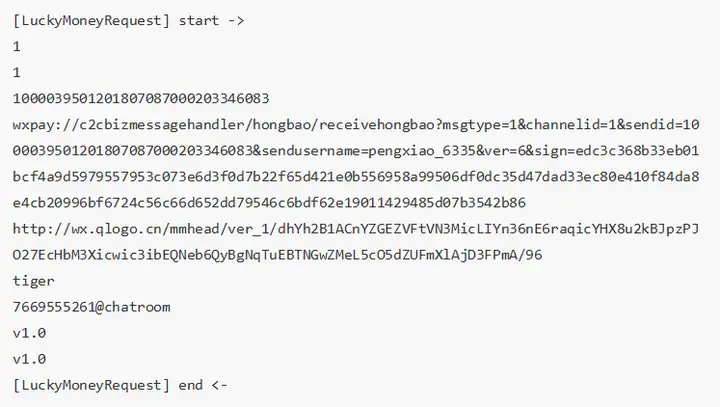

重新加载这段js代码, 然后我们打开一个红包, 我们可以看到控制台打印如下信息:

图19

第5,6个参数其实是自己的头像跟昵称信息,第7个是发送者的信息,而第4个参数跟上面红包内容里面的nativeurl的值是一样的。

那luckyMoneyReceiveUI.kRG 中的msgType,bxk,kLZ,ceR,kRC这些要怎么得到呢?

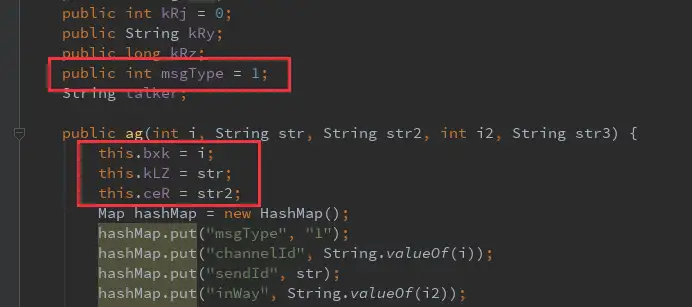

luckyMoneyReceiveUI.kRG 这个字段的类型是: com.tencent.mm.plugin.luckymoney.b.ag,ag类跟之前提到的ad类一样, 都是一个请求类, 他们都是继承同一个类。其中, msgType是固定的 1,bxk,kLZ,ceR 是在ag的构造方法里面就被初始化的:

图20

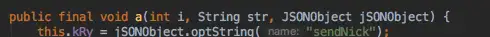

而kRC则是在里面的a方法里面被赋值的:

图21

……

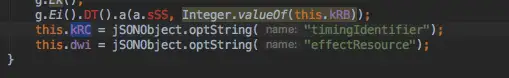

图22

这个a方法是请求类发起请求之后的一个回调,而在 LuckyMoneyReceiveUI的 OnCreate 方法里面我们可以看到 com.tencent.mm.plugin.luckymoney.b.ag 是怎么被构造出来的:

图23

第一个参数是nativeurl中的channelid;

第二个参数是nativeurl中的sendid;

第三个参数是nativeurl本身;

第四个参数可以用0;

第五个参数是也是固定的 "v1.0"

经过上面的分析之后, 我们的思路就清晰了, 在收到红包信息后我们解析出红包信息里面nativeurl, channelid, sendid, 根据这些参数发送一个com.tencent.mm.plugin.luckymoney.b.ag的请求, 之后得到timingIdentifier, 最后根据得到的timingIdentifier 再发送一个com.tencent.mm.plugin.luckymoney.b.ad的请求就可以抢到红包了。

3

模拟请求

到这里我们也就剩最后一个问题了, 那就是怎么把请求发送出去?这个我们同样可以看看微信, 我们跟踪到红包界面的请求都是通过下面的方法发送的:

图24

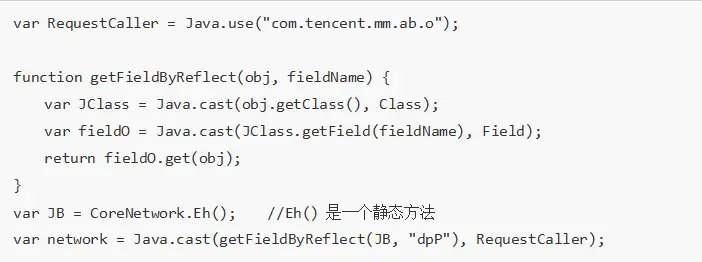

上面的g.Eh().dpP得到的是一个专门发送请求的Network, 得到这个Network之后我们就可以调用他的a方法把这个请求发送出去。需要注意的是frida不支持直接通过.dpP的方式拿到属性, 不过没关系, 我们可以通过反射的方式来获取:

图25

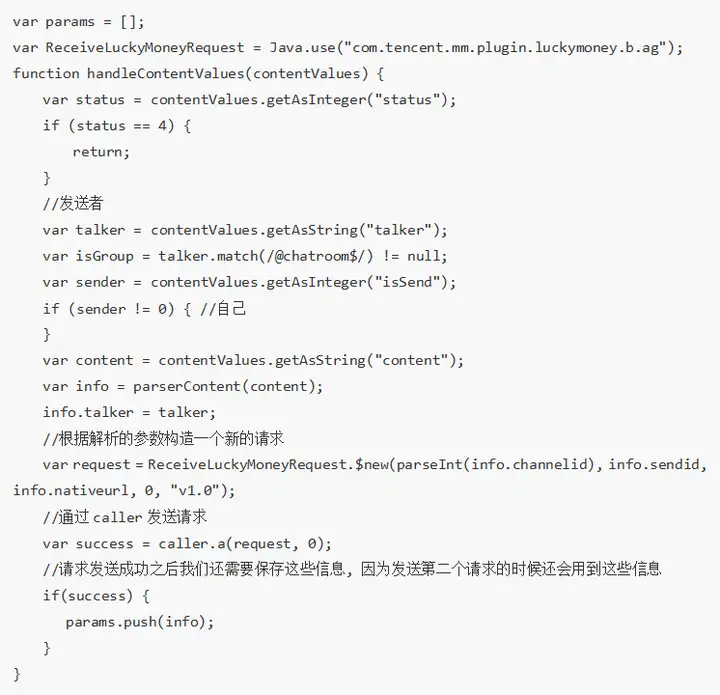

得到Network之后我们就开始发送请求了:

第一步是收到红包信息之后要解析出ContentValues里面的信息,并根据解析出的内容发送ag请求。

图26

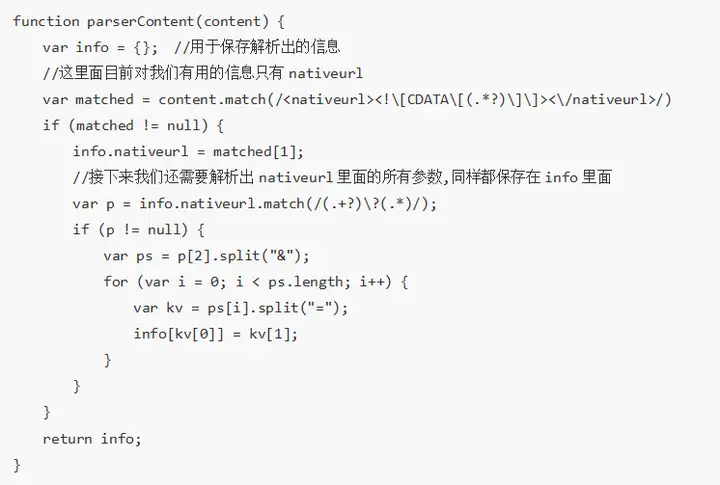

我们单独把红包信息的content的解析拿出来:

图27

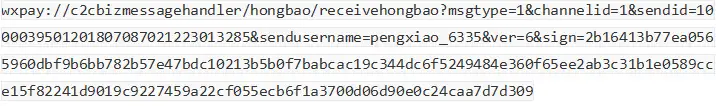

nativeurl的具体内容如下:

图28

通过上面的解析之后我们就可以得到如下的info:

图29

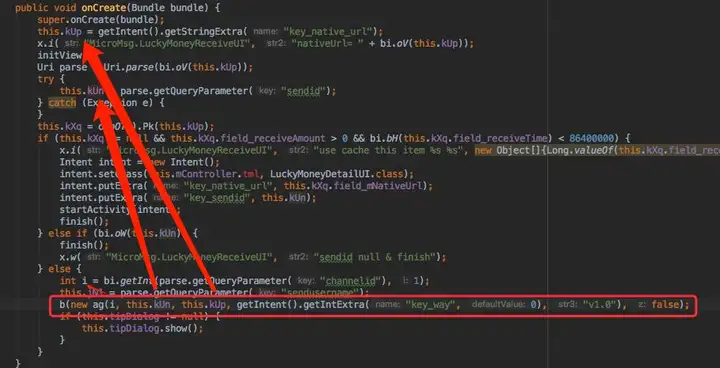

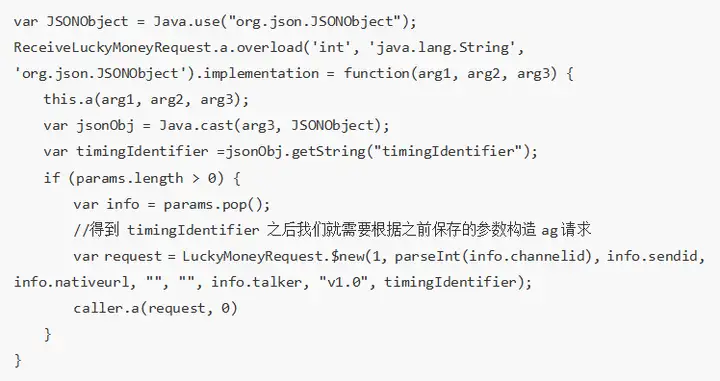

第二步是Hook ag请求的a方法, 在里面我们可以拿到timingIdentifier的值:

图30

注意:当一个类里面有重载的方法的时候, 我们需要用.overload(paramtype...)来表示我们hook的是哪个重载方法。

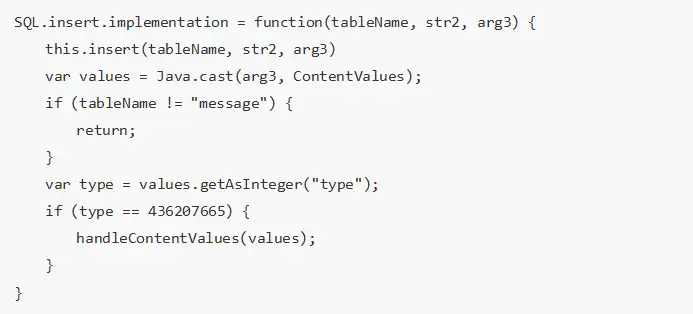

最后我们还需要改造一下之前Hook的SQL的insert方法, 我们需要过滤出表名为message,类型为436207665的消息:

图31

接下来就可以开始体验我们的抢红包插件了!

图32

最后请看效果:

图33

四、附录

本次试验环境如下:

微信版本: 6.6.7

frida版本: 11.0.13

frida-server: frida-server-11.0.13-android-x86_64

Android: 7.0

互了个动

小伙伴们,

本期内容到这里就结束啦,

你get到了吗?

欢迎大家于文末留言,

分享你的宝贵见解、

疑问、补充~

与ISEC实验室大神互动的机会来啦!

速速行动起来撒!

安胜作为国内领先的网络安全类产品及服务提供商,秉承“创新为安,服务致胜”的经营理念,专注于网络安全类产品的生产与服务;以“研发+服务+销售”的经营模式,“装备+平台+服务”的产品体系,在技术研究、研发创新、产品化等方面已形成一套完整的流程化体系,为广大用户提供量体裁衣的综合解决方案!

ISEC实验室作为公司新技术和新产品的预研基地,秉承“我的安全,我做主”的理念,专注于网络安全领域前沿技术研究,提供网络安全培训、应急响应、安全检测等服务。

标签:红包,请求,代码,server,Hook,frida,让你在,我们 From: https://www.cnblogs.com/dhcn/p/18142915