由于qq是32位的所以需要用x32dbg调试,打开x32dbg。

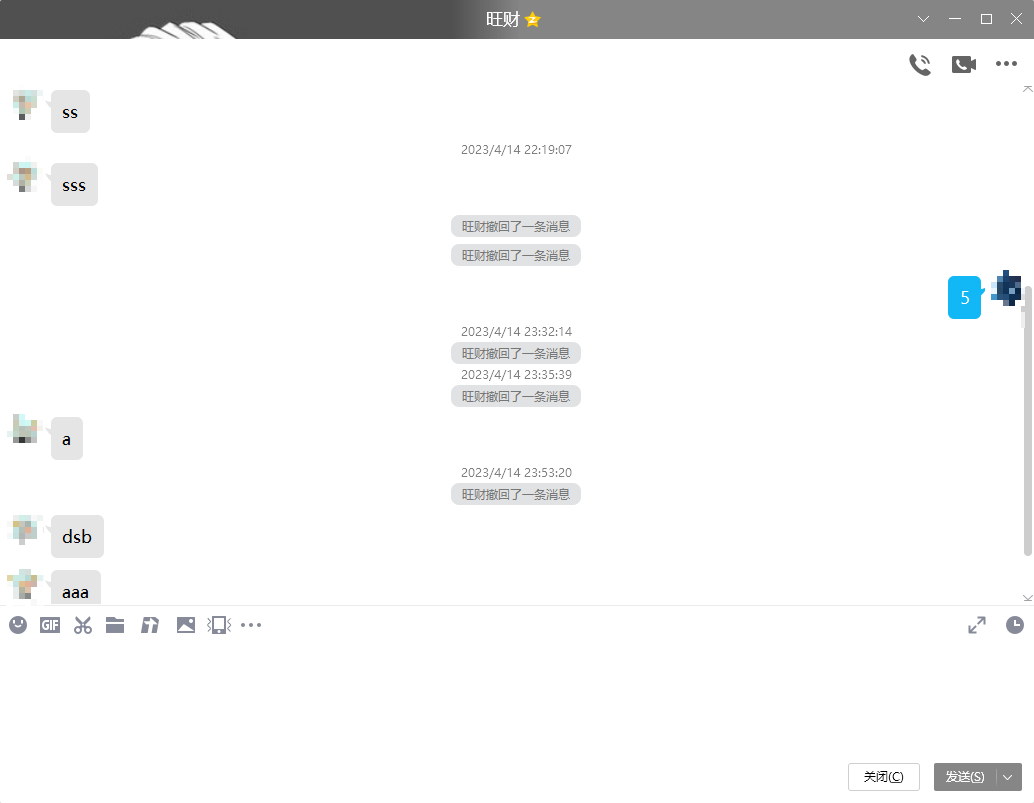

开启qq后打开想要用来测试的聊天窗口,因为这里首先进行私聊的防撤回,所以打开的是用户的聊天窗口。

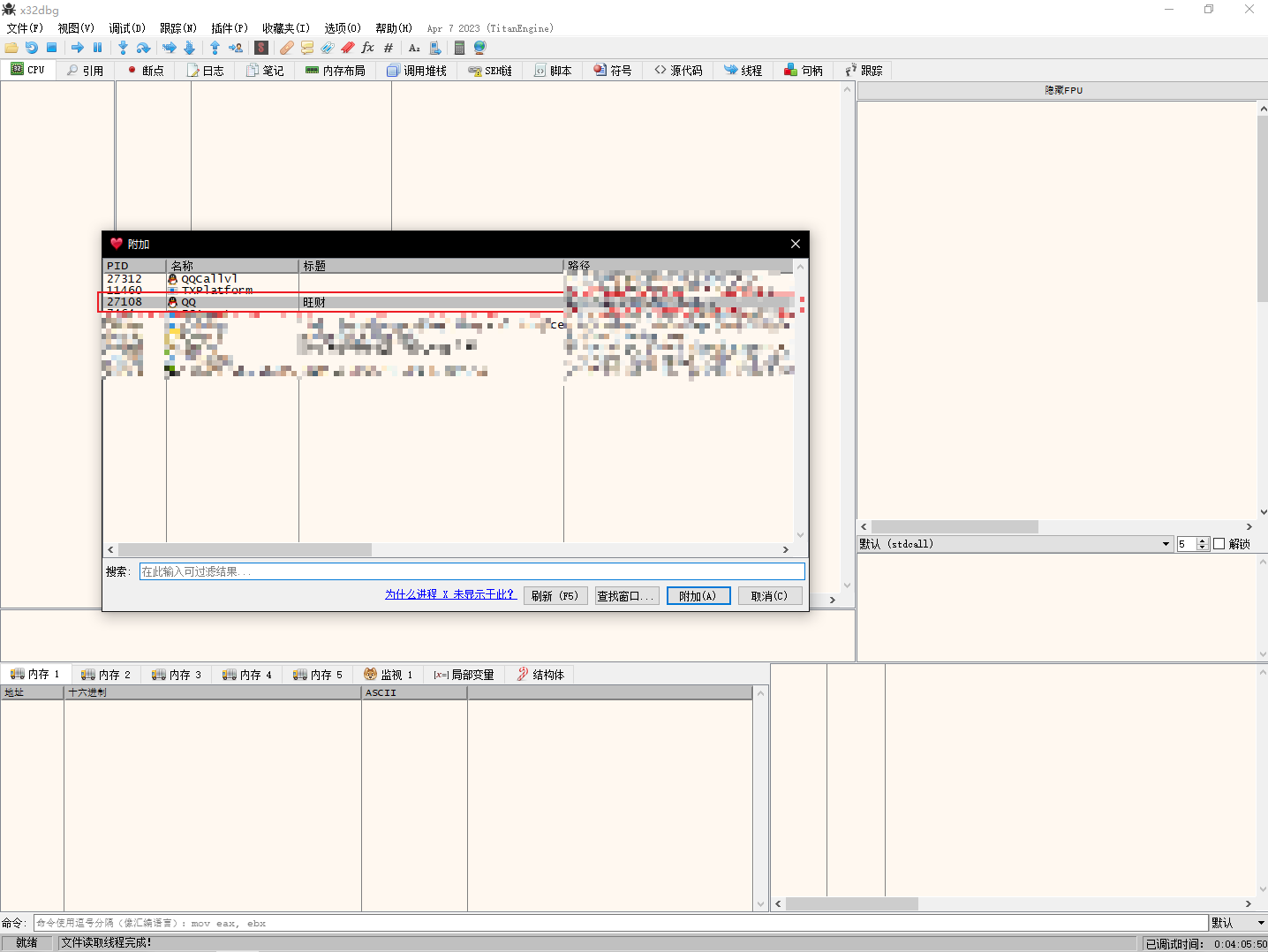

然后回到x32dbg,点击文件->附加,找到聊天窗口的进程,点击附加。

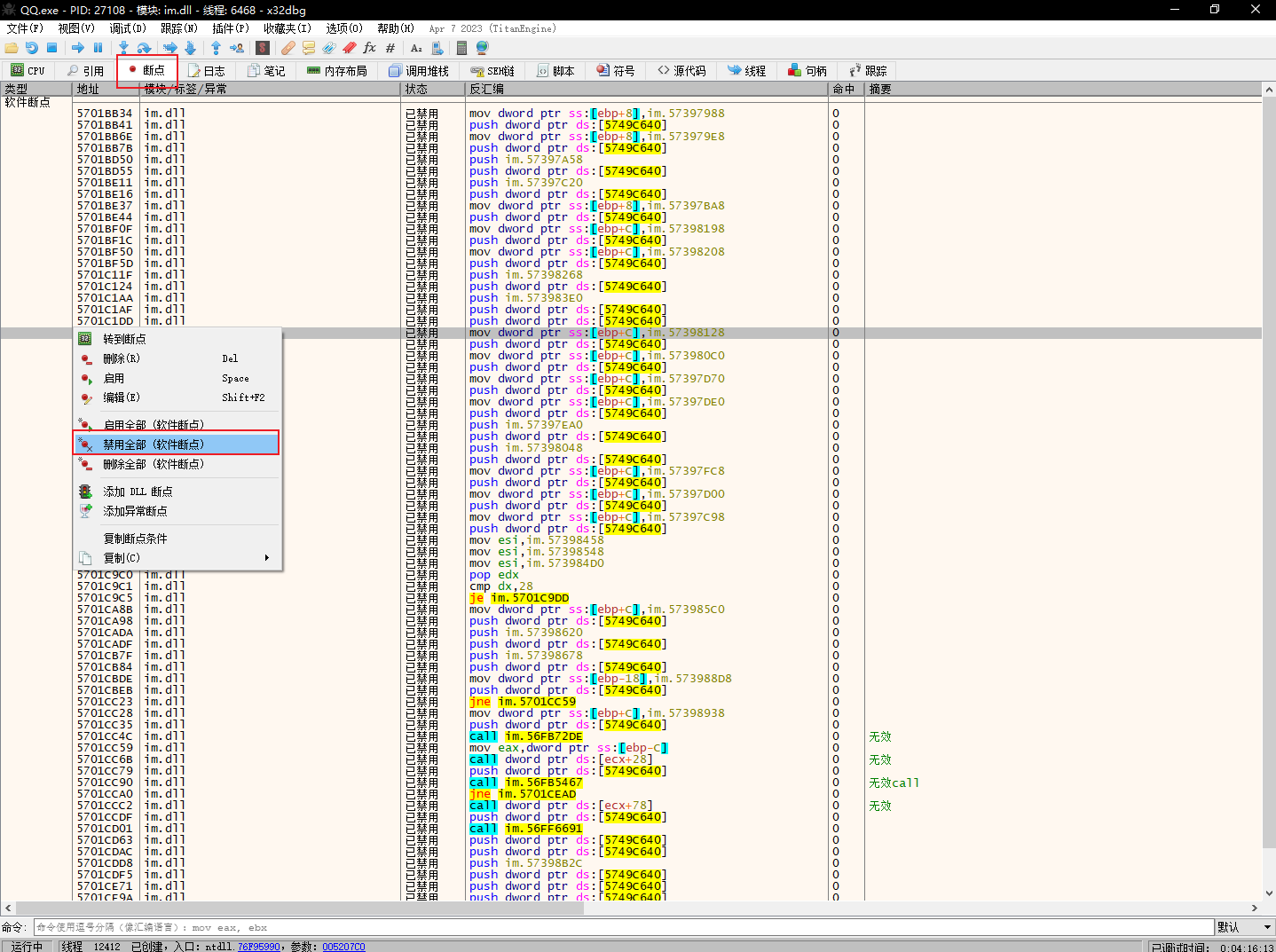

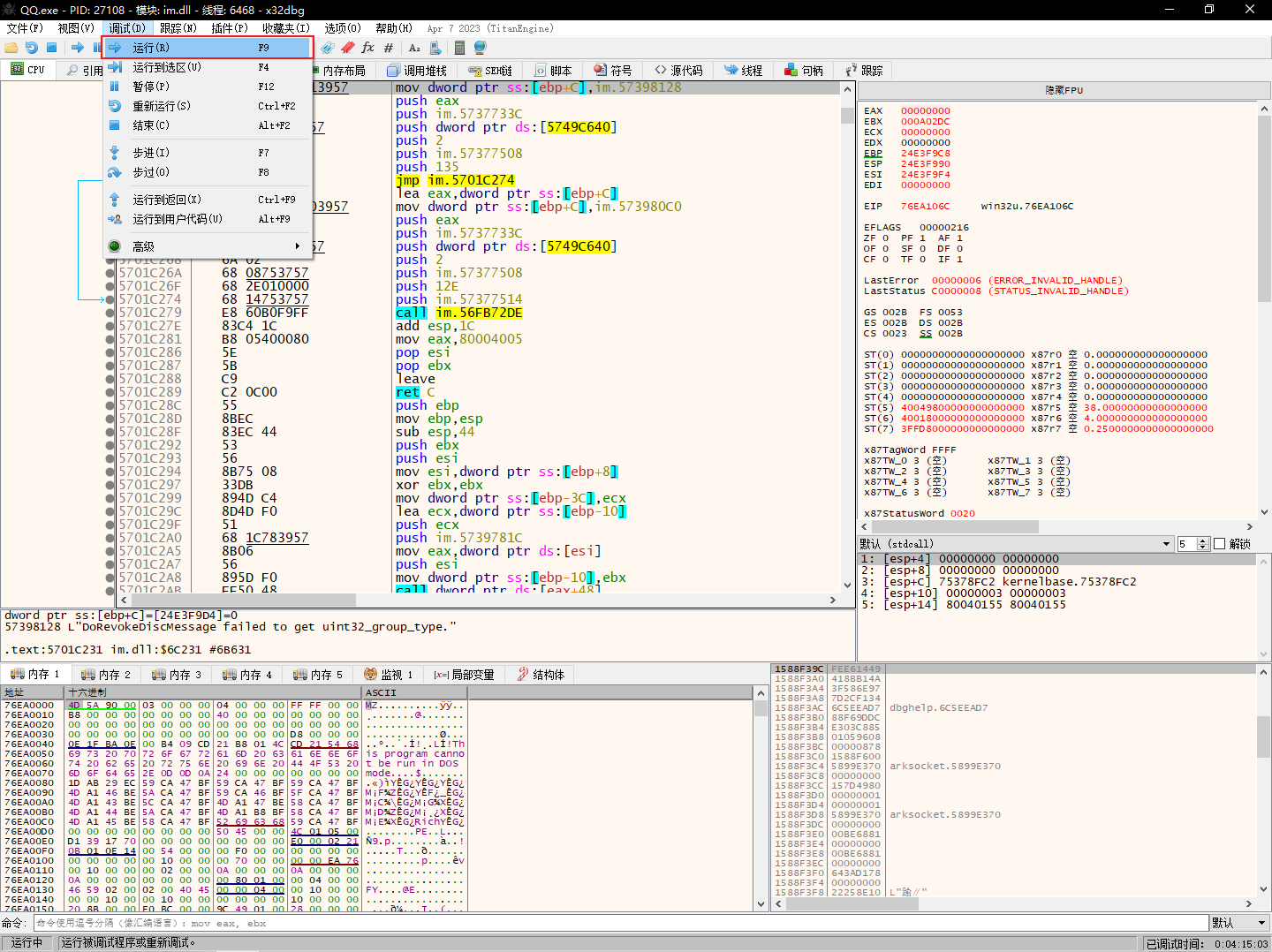

附加后先到断点选项卡里禁用所有断点,然后在工具栏里找到调试,然后选择运行,让程序正常运行。

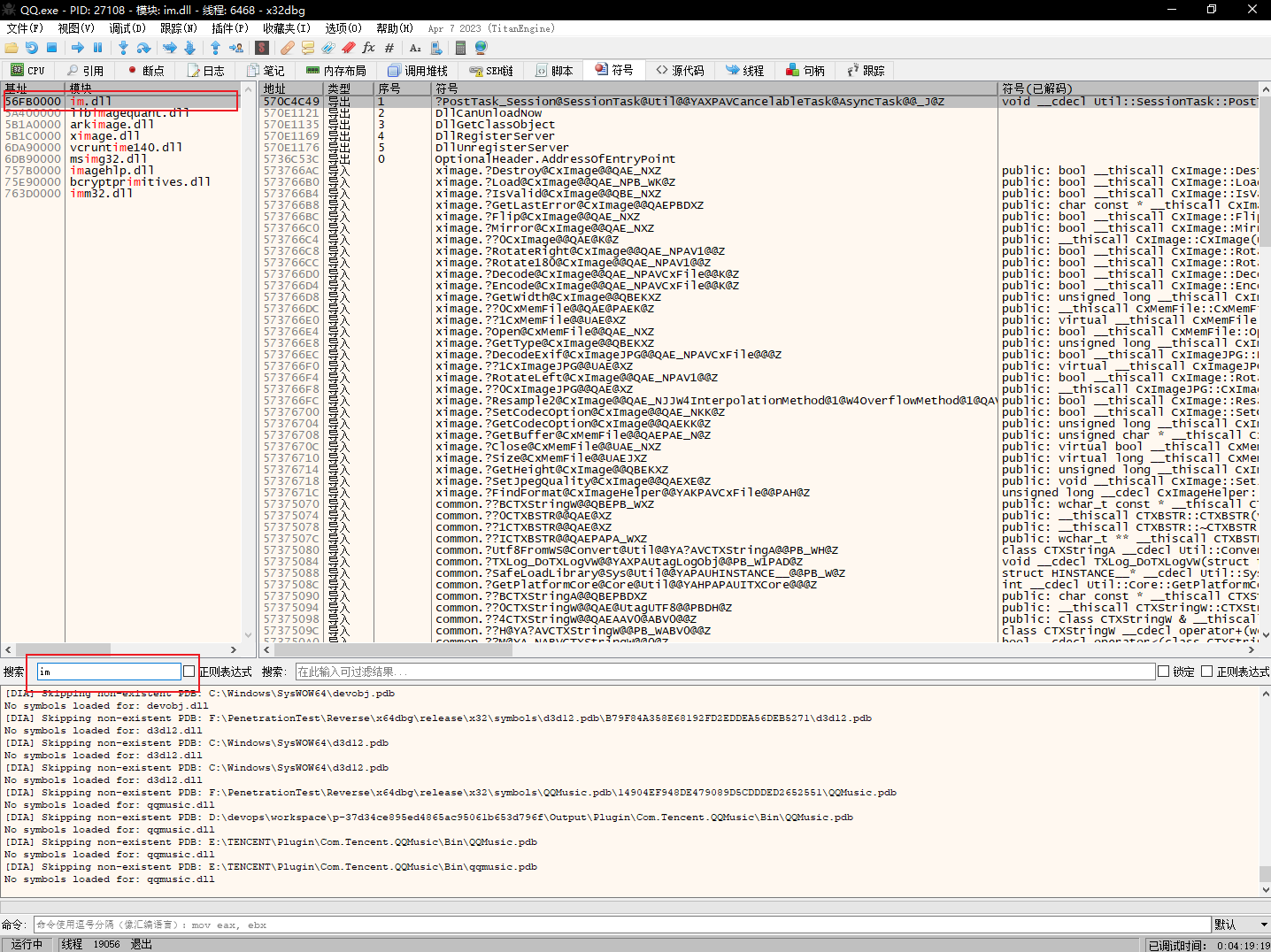

接下来就是开始找私聊消息撤回函数的地址,首先在符号选项卡里找到im.dll,可以用过滤器快速找到。

双击它,然后cpu选项卡就会显示im.dll的汇编,我们要找的撤回函数就在里面。

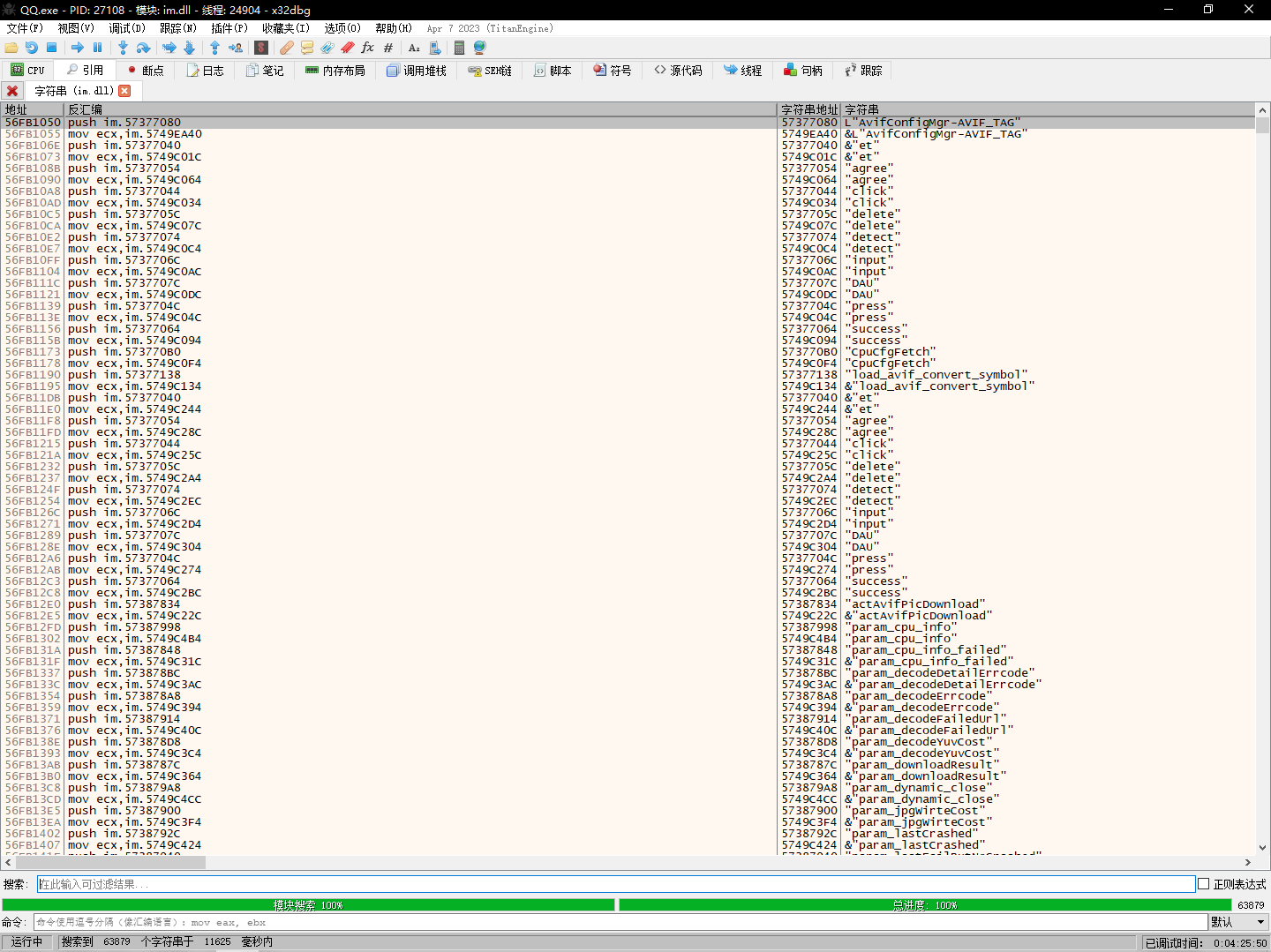

在界面右键,然后找到搜索->当前模块->字符串,点击它进入引用选项卡。

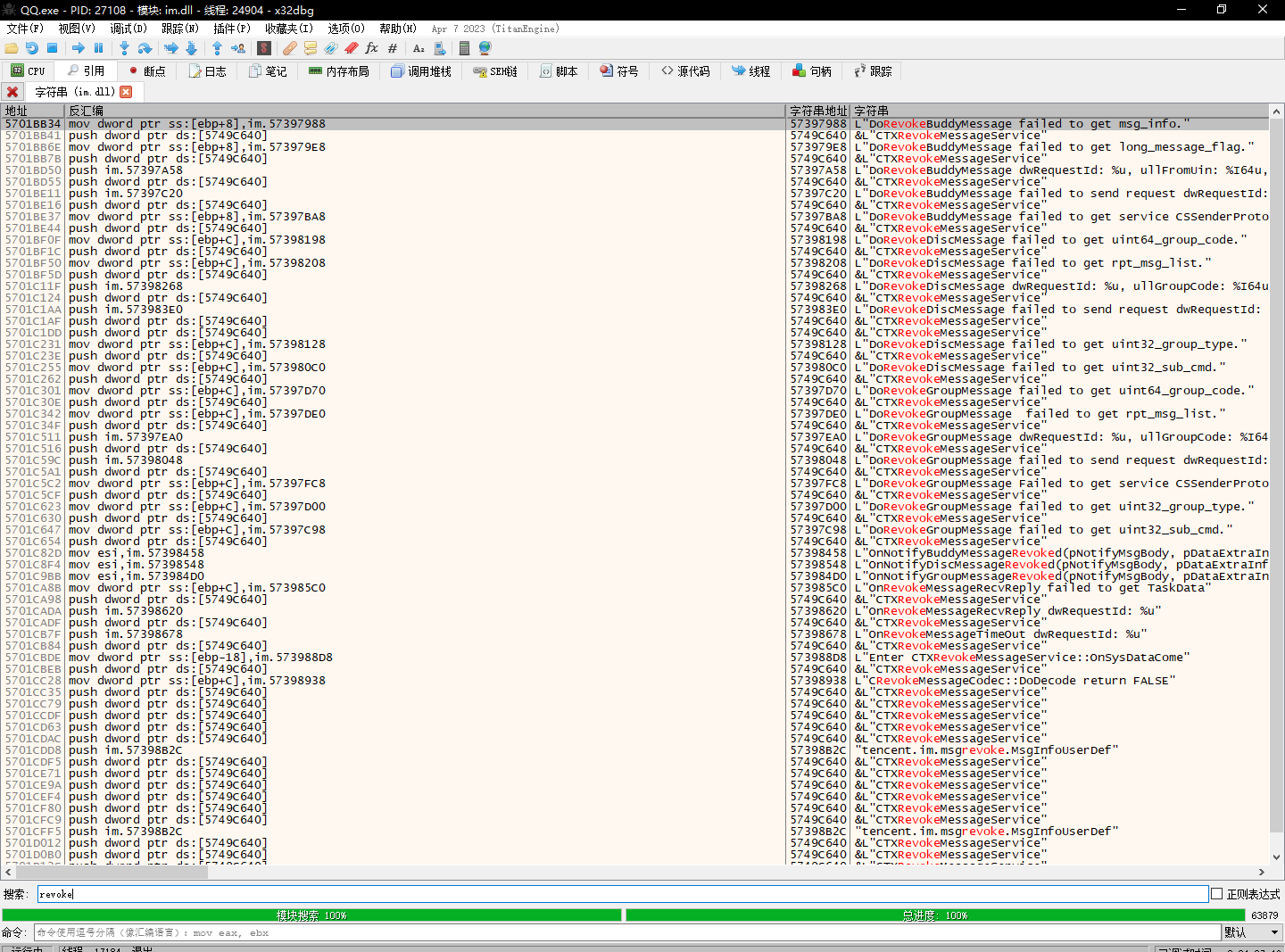

我们搜索revoke,发现出现了很多反汇编。

全打上断点。

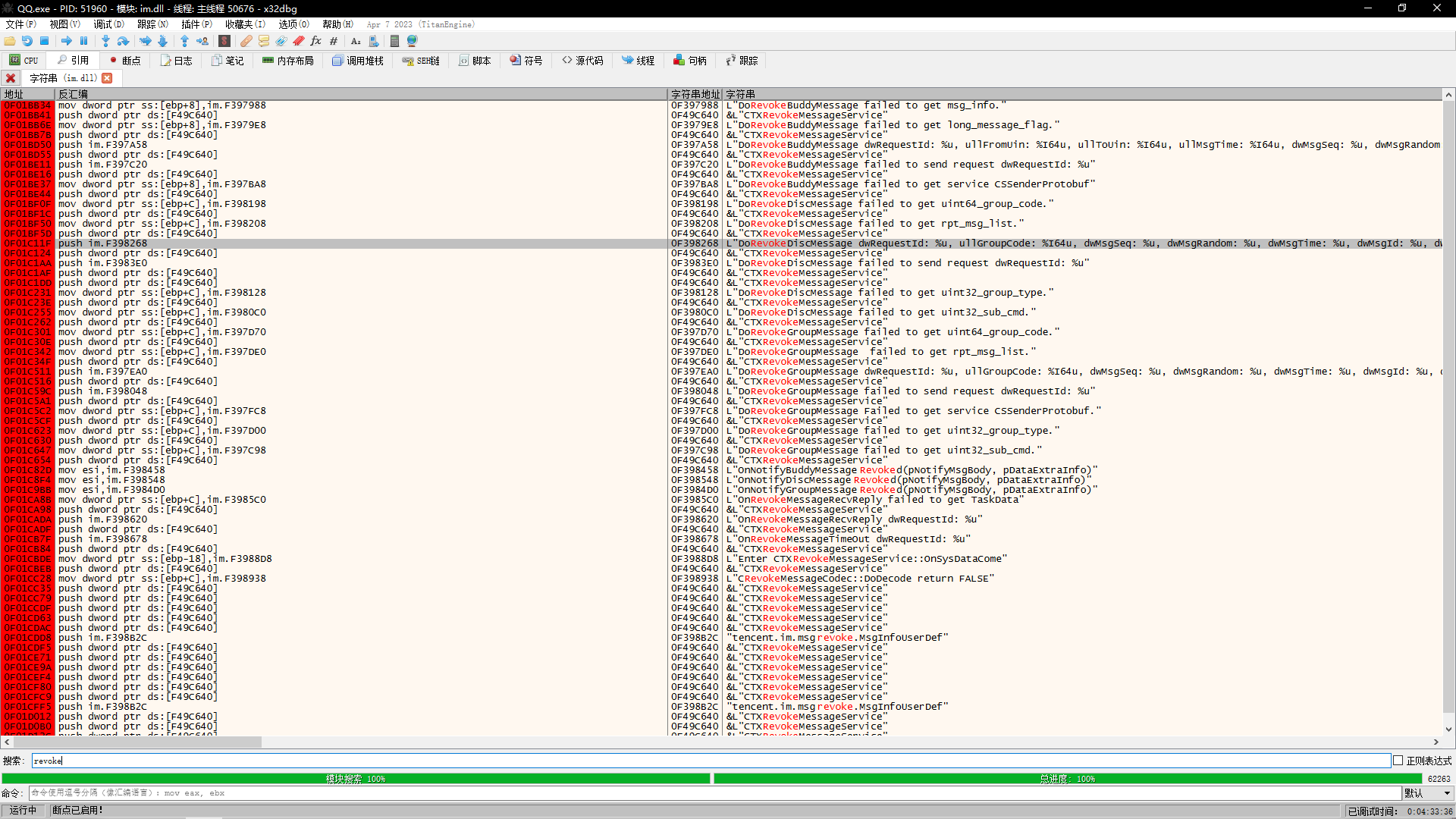

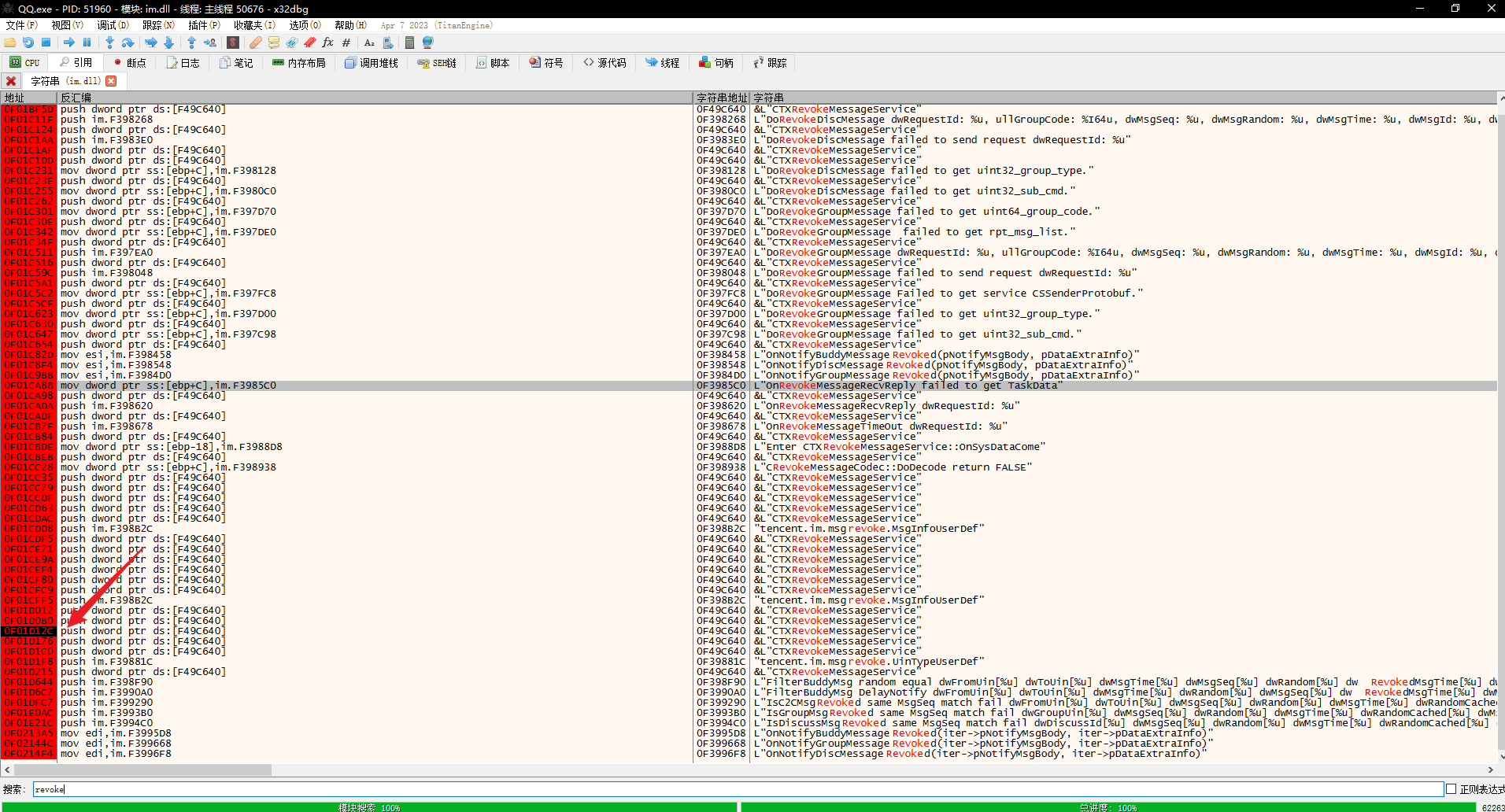

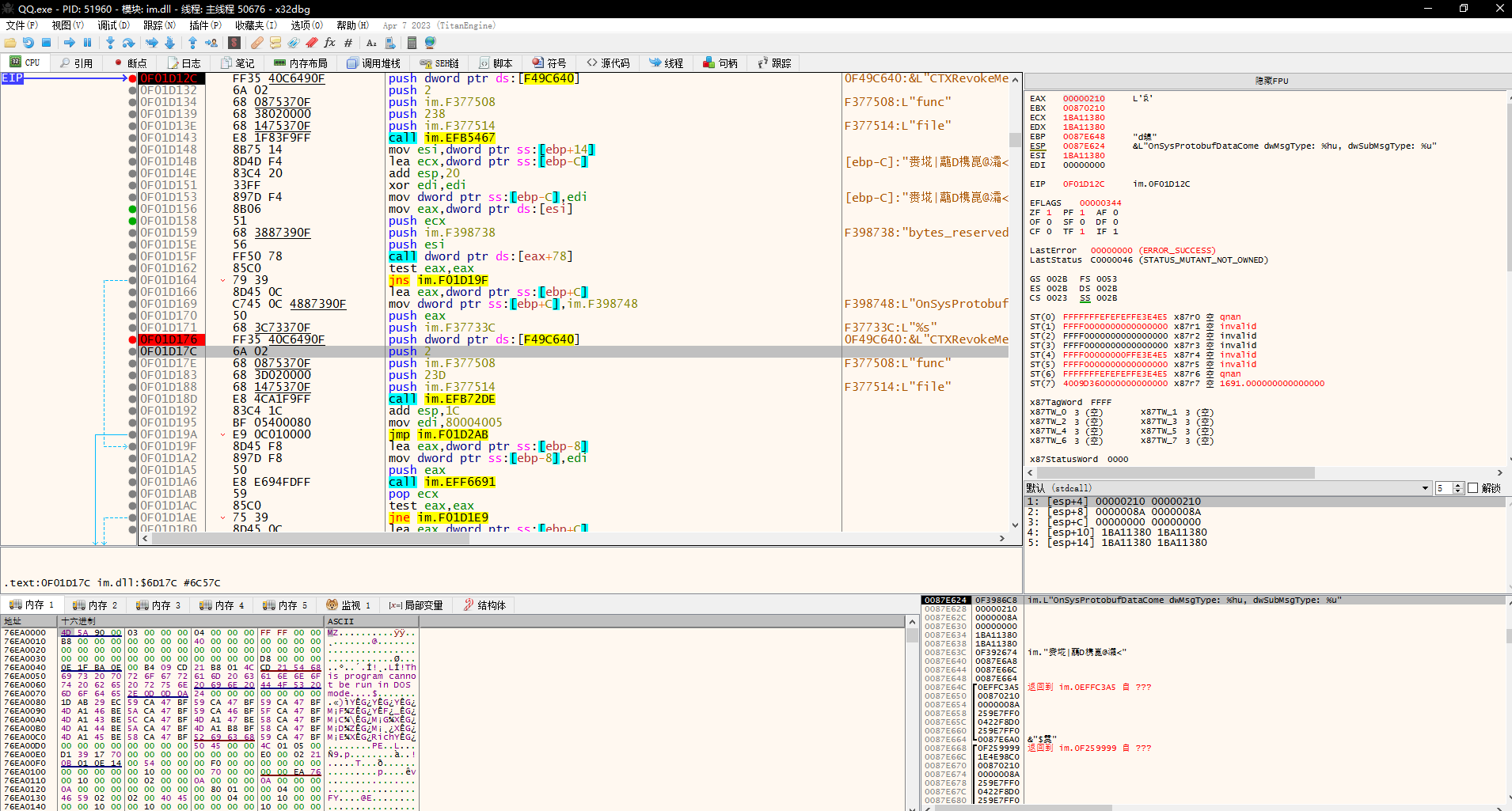

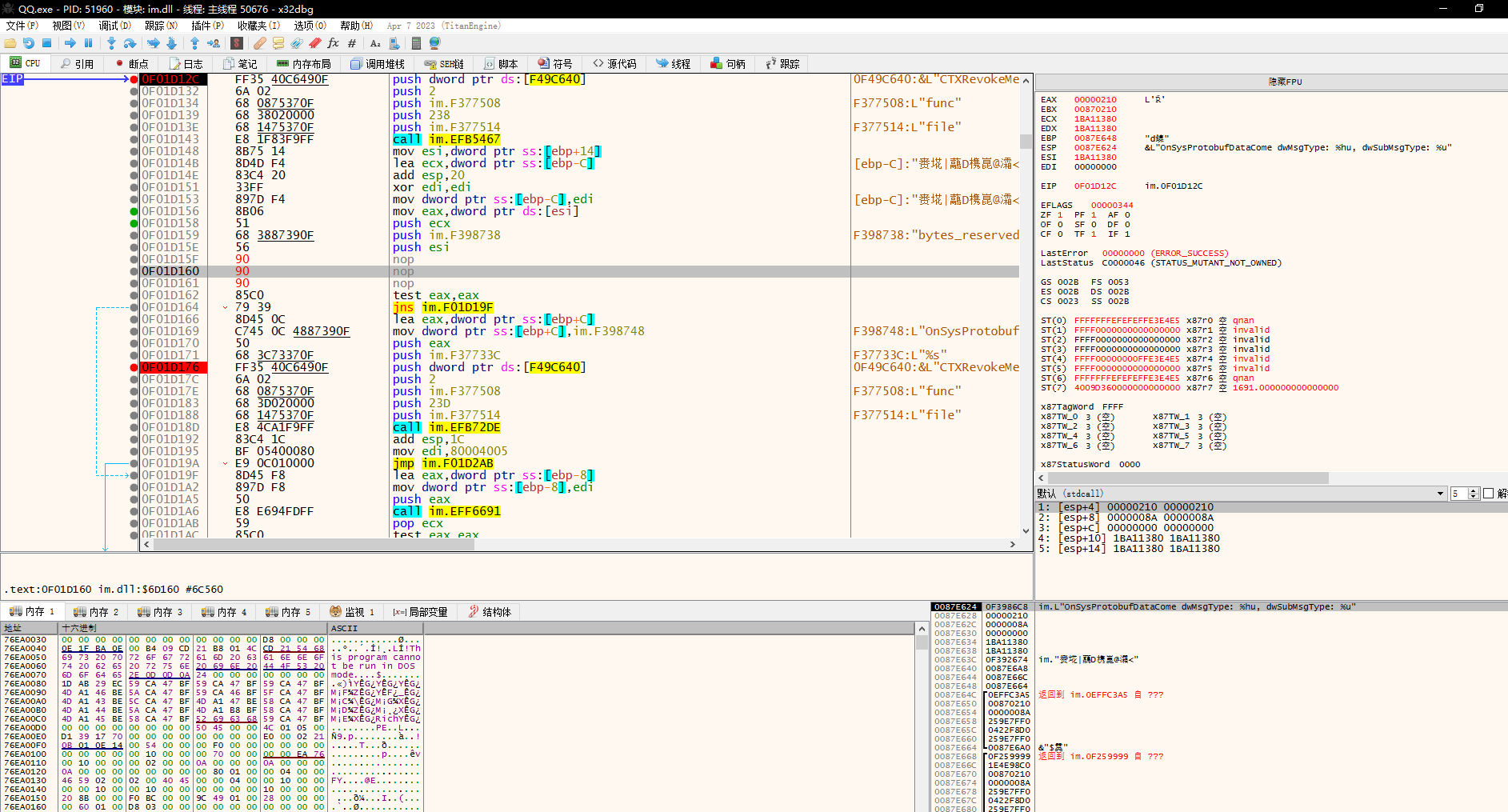

用小号发个消息,然后撤回,发现中断在0X0F01D112C。

点进去看看。

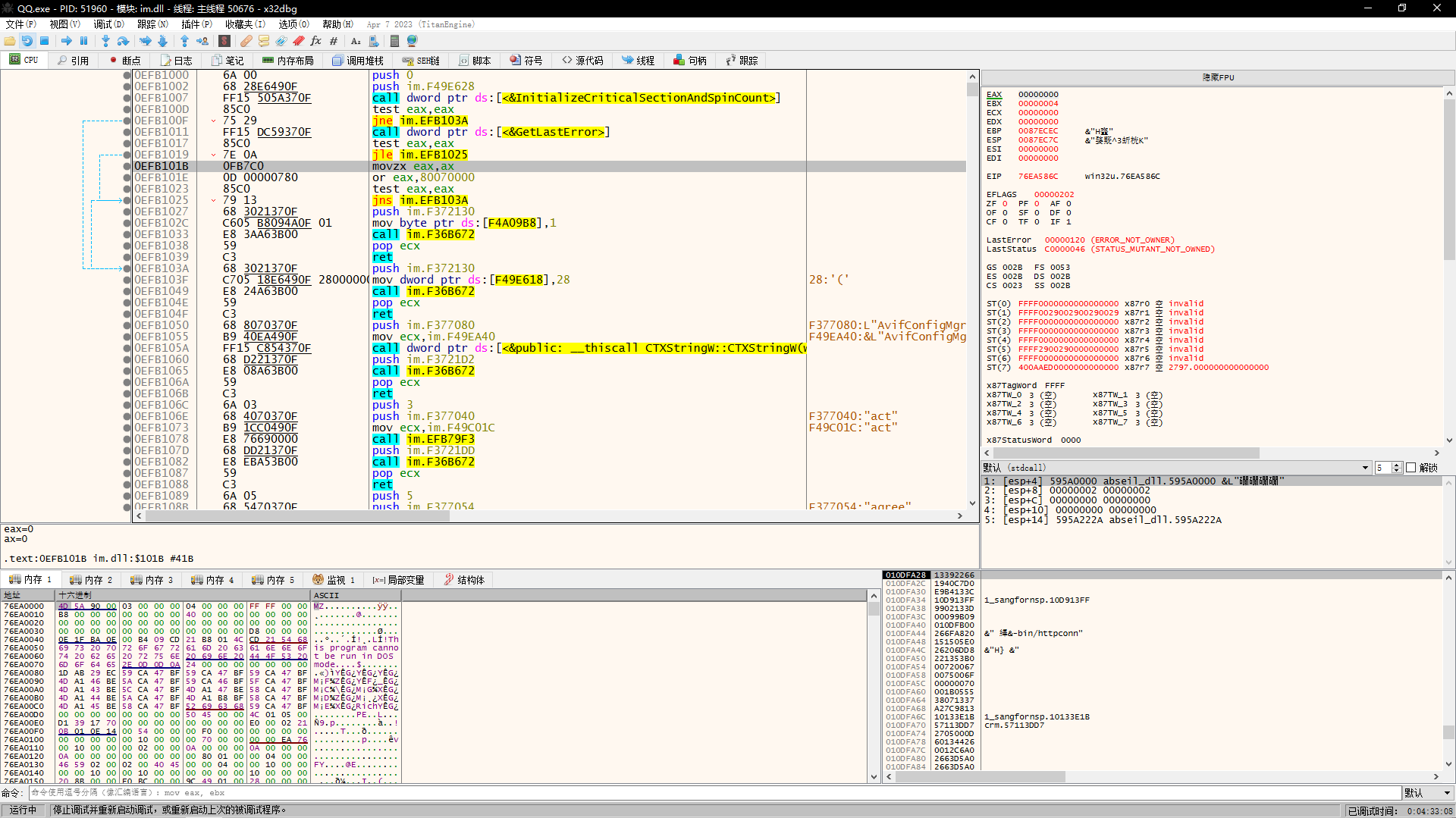

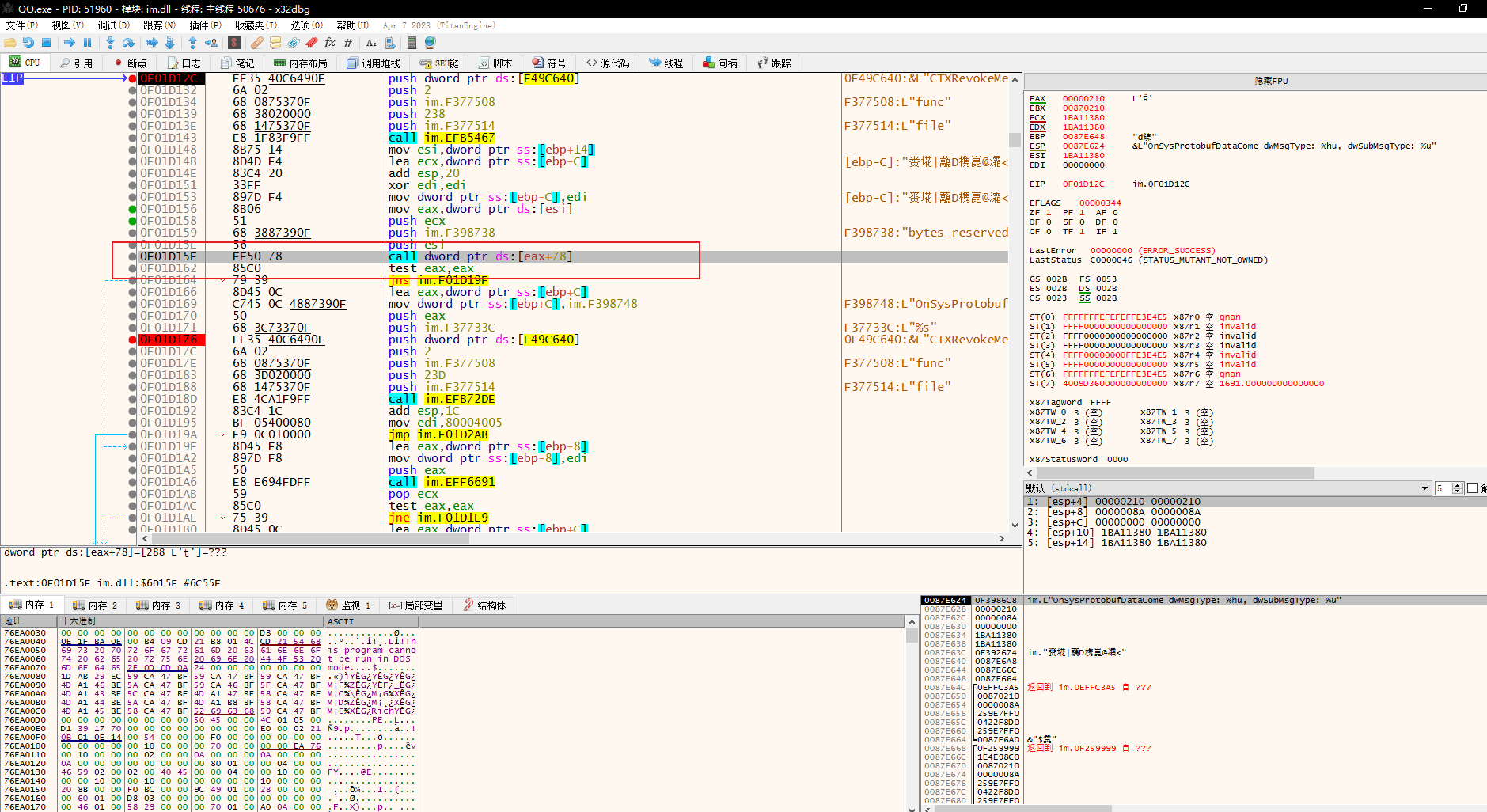

接下来就是测测附近的call,F8往下走看看经过了哪些call,然后可以直接用nop替换或者用jmp跳过也可以用ret来代替这个call的返回值,来确定是否是撤回函数,这个是需要自己测试,我在这里说一下如何用nop替换,如下框起来的call就是我们要替换的。

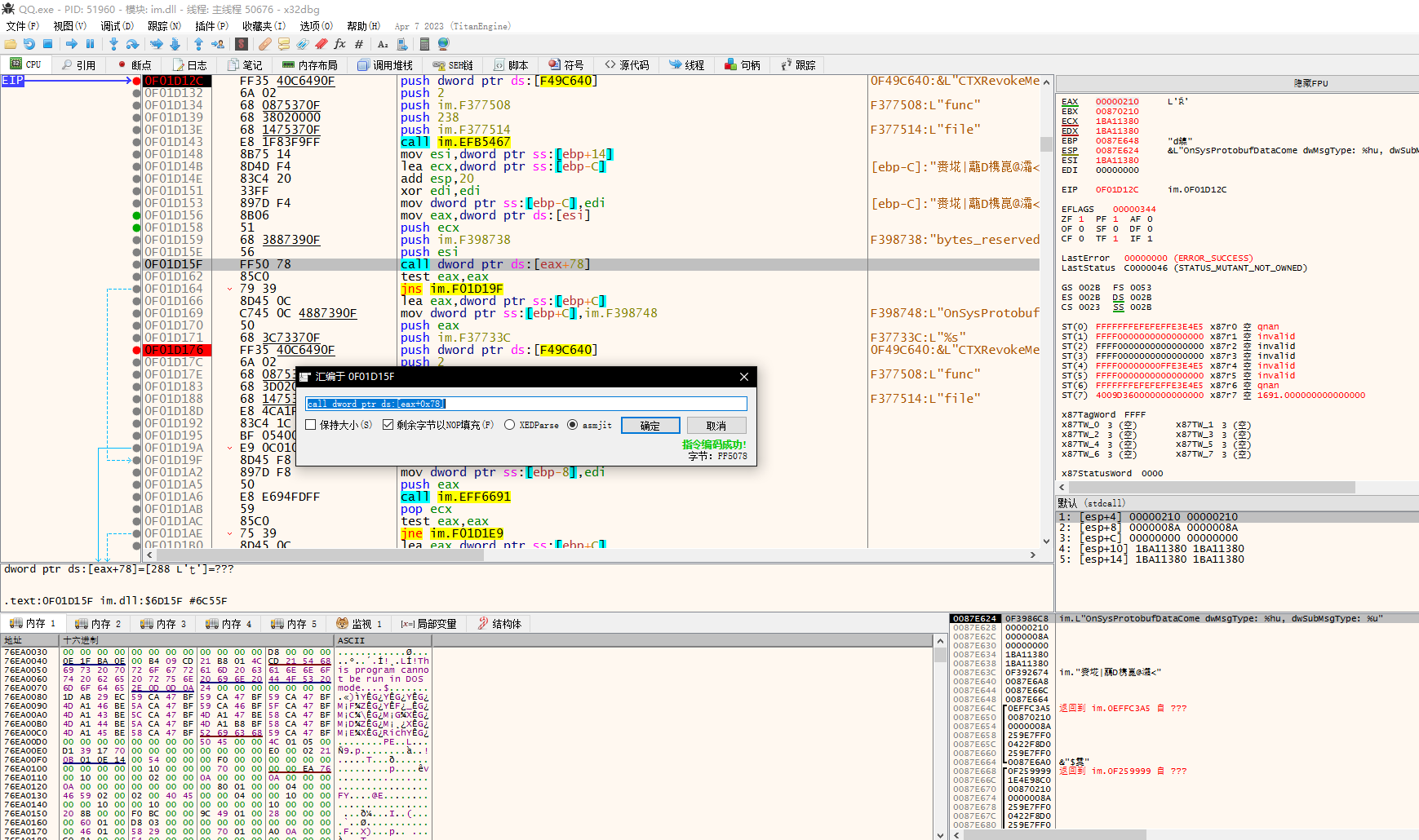

选中它然后按空格,我们就可以在输入框里修改成自己想改成的汇编指令。

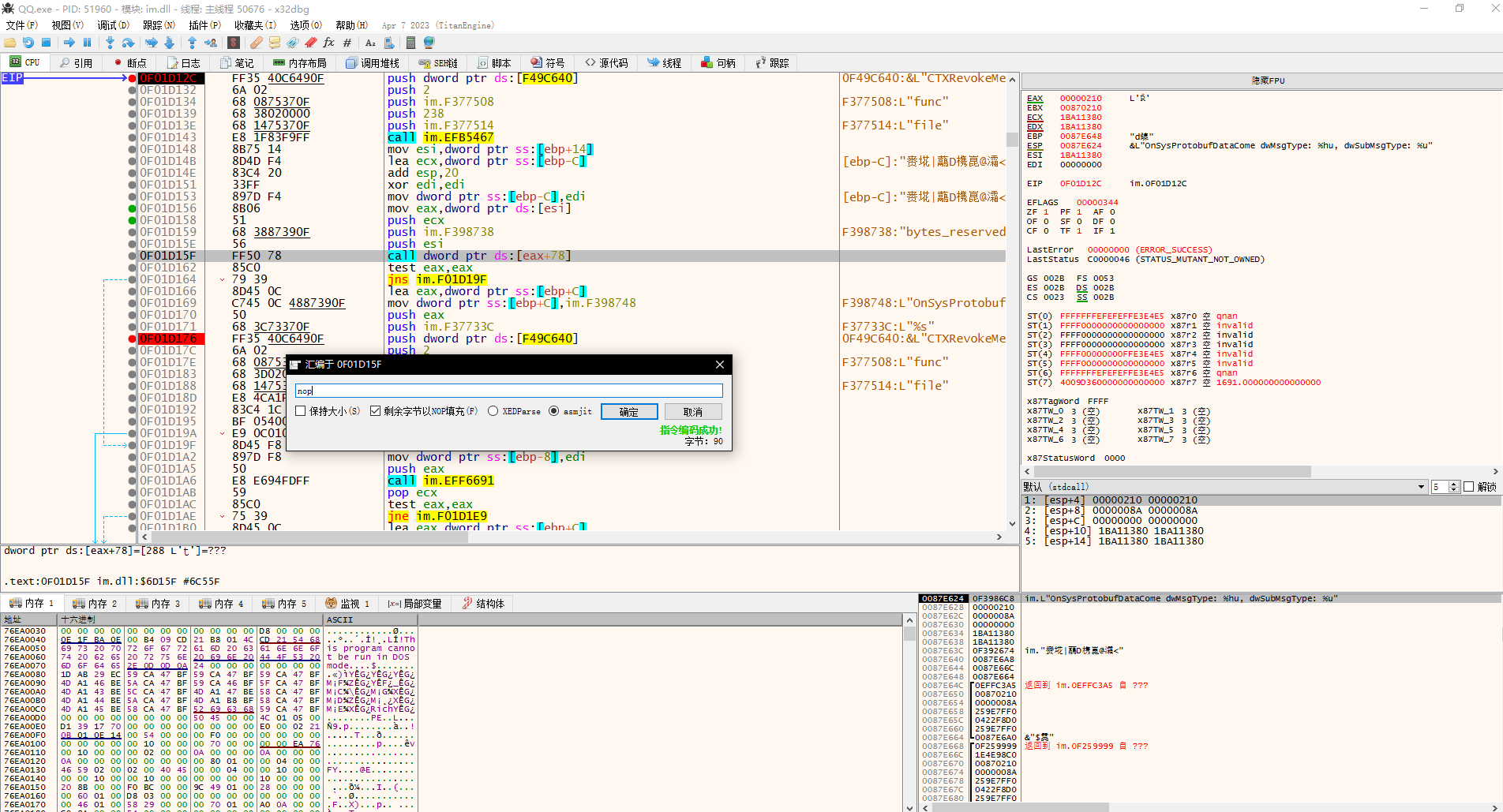

直接改成nop,最好选上用nop填充这样比较直观。

替换后的。

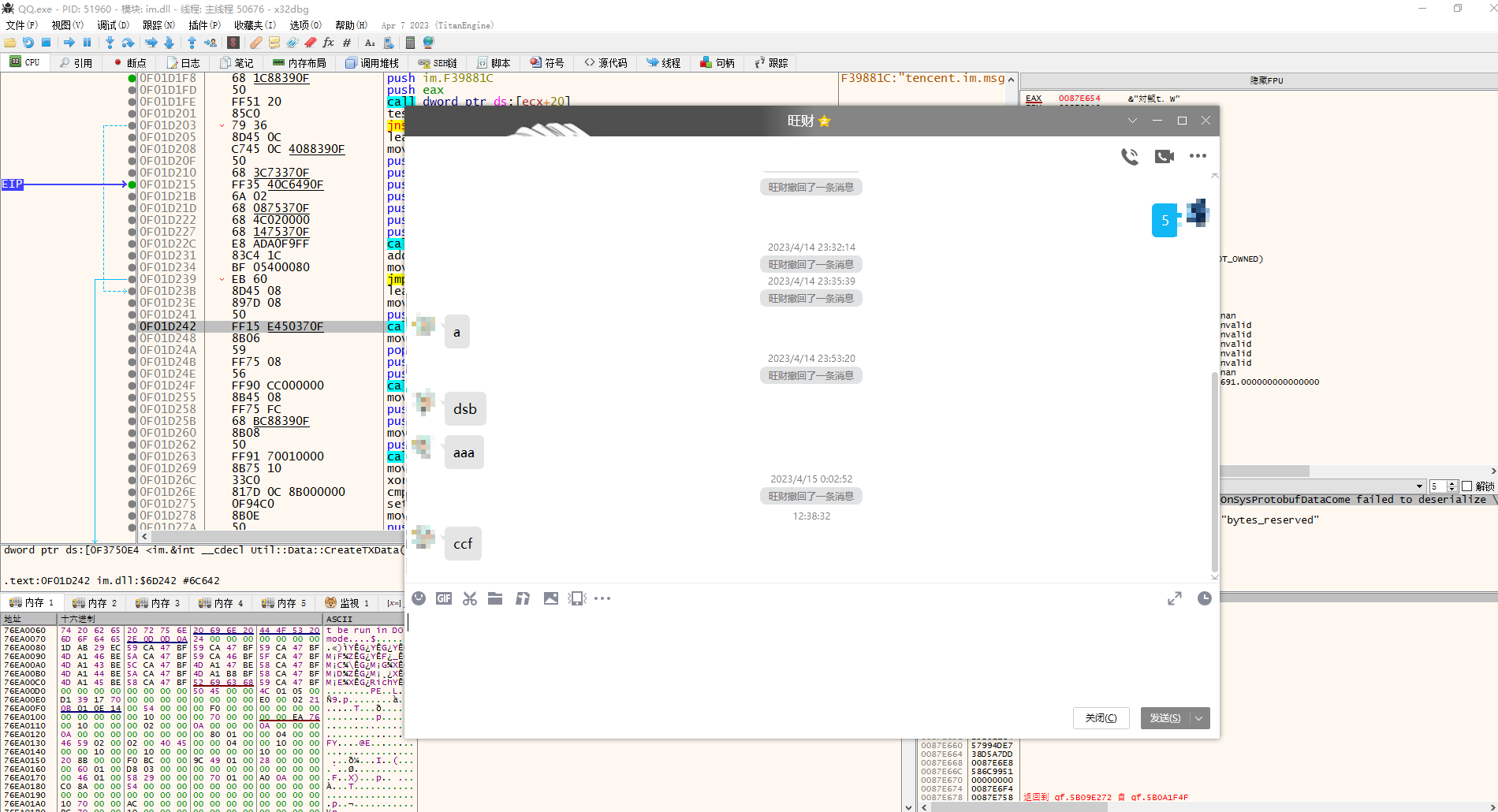

然后我们将断点全部禁用,再F9让QQ正常运行。如图,消息并没有撤回,这就说明我们找到了撤回函数,并让它失效了。

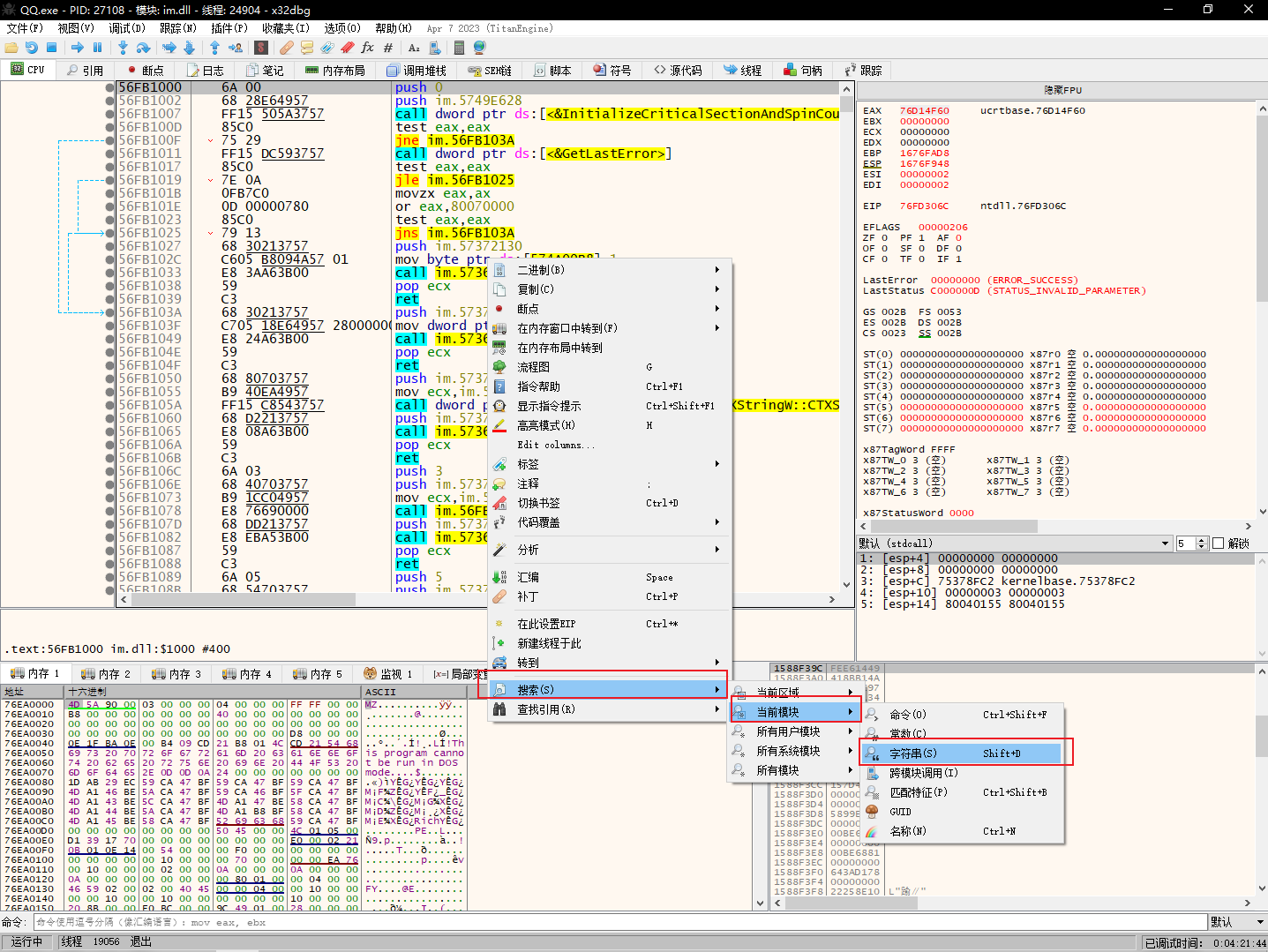

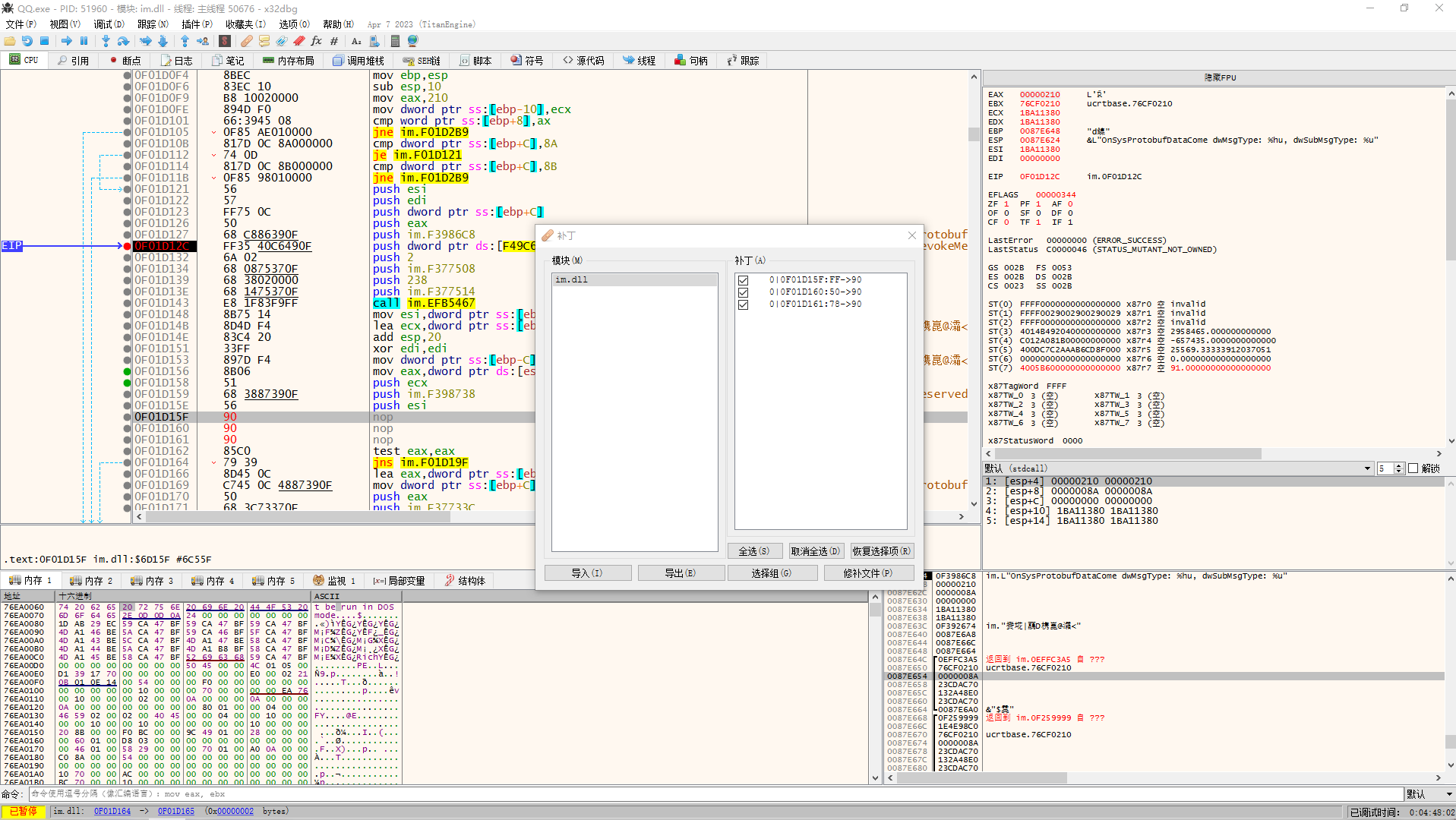

然后就可以打补丁,用打了补丁的IM.dll去替换原本的IM.dll。在修改处右键然后选择补丁。

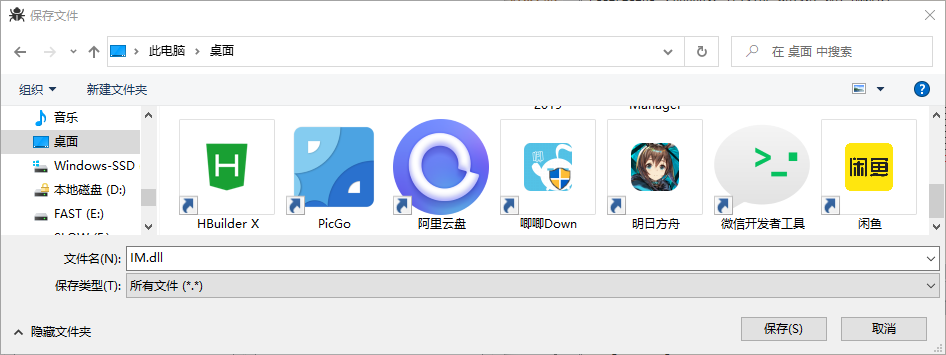

选择修补文件,并将文件名保存为IM.dll,注意大小写。

之后用IM.dll替换QQ根目录/bin下的IM.dll就完成了,重启QQ后私聊消息是不会撤回的,记得备份一下原来的IM.dll。

群聊消息撤回也是同理,可以在这个补丁的基础上继续找到群聊消息撤回函数,步骤和之前一样,就是要注意群聊消息函数比较难找,最好是从上往下一个个的排除,有耐心肯定会找得到的。

那么,这个记录也就完事了,有什么问题可以在评论区问我,不发成品补丁哈,怕律师函。

还有就是这个只是防本地消息的撤回,服务器上还是撤回了的,所以在其他设备上看还是会显示消息已撤回。

标签:qq,私聊,然后,dll,撤回,IM,消息,x64dbg From: https://www.cnblogs.com/tnxts/p/17323140.html