01 信息收集介绍

02 Google Hacking

https://www.exploit-db.com/google-hacking-database

Google基本语法(前5常用)

site: site:thief.one将返回所有和这个站有关的URL。

inurl: 搜索我们指定的字符是否存在于URL中。

intitle: 将返回所有网页标题中包含关键词的网页。

intext: 将返回所有在网页正文部分包含关键词的网页。

filetype: 搜索指定的文件类型,如: .bak, .mdb, .inc等。

cache: 搜索google里关于某些内容的缓存。

define: 搜索某个词语的定义。

info: 查找指定站点的一些基本信息。

Link: link:thief.one可以返回所有和thief.one做了链接的URL。

index of: 找目录遍历会用到

+ 强制包含某个字符进行查询

- 查询的时候忽略某个字符

"" 查询的时候精确匹配双引号内的字符

. 匹配某单个字符进行查询

* 匹配任意字符进行查询

| 或者,多个选择,只要有一个关键字匹配上即可

举例说明

搜索敏感文件

site:xxx.com filetype:doc intext:pass

site:xxx.com filetype:xls intext:pass

site:xxx.com filetype:conf

site:xxx.com filetype:inc

搜索管理后台

site:xxx.com管理

site:xxx.com admin

site:xx.com login

搜索敏感web路径

site:xxx.com intitle:mongod inurl:28017

site:xxx.com inurl:sql.php

site:xxx.com inur:phpinfo.php

查找教育网的身份证信息xlsx格式

inurl:edu.cn filetype:xlsx 身份证

找出监控探头

inurl:main.cgi linksys

找出机密文档

intext:classified top secret

找出linksys监控摄像头的管理图形界面

inurl:main.cgi

寻找安装了xampp的主机

inurl:"xampp/index" intext:"XAMPP for Windows"

查找后台地址: site:域名

inurl:loginladminlmanagelmemberladmin loginlogin. admin|system|login

查找文本内容: site:域名

intext:管理|后台登陆|用户名密码|验证码|系统|帐号|ladminlogin|sys|managetemlpasswordlusername

查找可注入点: site:域名

inurl:aspxljsplphplasp

查找上传漏洞: site:域名

inurl:fielload|editor|Files

找eweb编辑器: site:域名

inurl:ewebeditor|editor|uploadfile|eweb|edit

存在的数据库: site:域名

filetype:mdb|asp|#

03 网络空间搜索引擎

常用网站

https://www.shodan.io/

https://fofa.so/

https://censys.io/

http://www.zoomeye.org/

1、shodan基本语法

hostname: 搜索指定的主机或域名,例如hostname :”google”

port: 搜索指定的端口或服务,例如port:"22”

country: 搜索指定的国家,例如country:"CN"

city: 搜索指定的城市,例如city: "Hangzhou”

org: 搜索指定的组织或公司,例如org:”google"

isp: 搜索指定的ISP供应商,例如isp:"China Telecom”

product: 搜索指定的操作系统/软件/平台,例如product:"Apache httpd ftp”

version: 搜索指定的软件版本,例如version:"1. 5”

geo: 搜索指定的地理位置,例如geo:41 .8126,114. 1142”

before/after: 搜索指定收录时间前后的数据,格式为dd-mm-yy,例如before :”10-10-10”

net: 搜索指定的IP地址或子网,例如net:"100 .100. 220.0/24”

2、fofa举例

title="beijing" 从标题搜索北京

header="elastic" 从http头中搜索“elastic”

body="网络空间测绘" 从html正文中搜索“网络空间测绘”

domain="qq.com" 搜索根域名带有qq.com的网站。

icon_hash="-247388890" 搜索使用此icon的资产。

host=".gov.cn" 从url中搜索”.gov.cn”

is_honeypot=true 查询蜜罐资产

ip="220.181.111.1/24" 查询IP为“220.181.111.1”的C网段资产

04 域名信息收集

1、whois查询

kali下whois命令

2、备案信息查询

ICP备案查询:https://www.beianx.cn

天眼查:https://www.tianyancha.com/

小蓝本:https://www.xiaolanben.com/pc

3、子域名信息收集

(1)subDomainsBrute

https://github.com/lijiejie/subDomainsBrute

(2)搜索引擎-site

(3)第三方聚合应用

DNSdumpster https://dnsdumpster.com/

VirusTotal https://www.virustotal.com/gui/home/search

Netcraft https://www.netcraft.com/

(4)证书透明度

为了防止证书授权机构(CA)或者其他恶意人员伪造服务器证书,而数字证书中会包含子域名相关信息

CT日志查询平台

https://google.com/transparensyreport/https/ct

https://developers.facebook.com/tools/ct

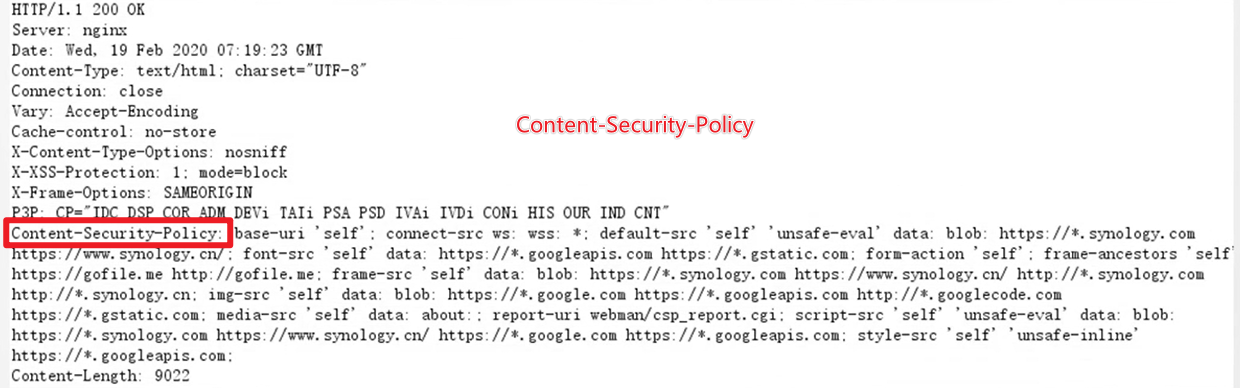

(5)CSP网页安全政策

(6)DNS区域传送漏洞

Nslookup命令检测:

nslookup -type=ns xxx.yyy.cn 查询解析此域名的dns服务器

nslookup 进入交互

server dns.xxx.yyy.cn 指定dns服务器

ls xxx.yyy.cn 列出域信息

Dig命令检测

dig NS xxx.yyy.cn 查询解析该域名的DNS服务器

dig @dns.xxx.yyy.cn axfr xxx.edu.cn @指定域名服务器;axfr为域传送指令;表示要查询的域名

(7)子域名挖掘

layer子域名挖掘机

sublist3r https://github.com/aboul3la/Sublist3r

oneforall https://github.com/shmilylty/OneForAll

langsrccurise https://github.com/LangziFun/LangSrcCurise

ESD https://github.com/FeeiCN/ESD

subdomain3 https://github.com/yanxiu0614/subdomain3

subbrute https://github.com/TheRook/subbrute

wydomain https://github.com/ring04h/wydomain

05 服务器信息收集

CDN概念

CDN是将媒体资源,动静态图片(Flash) ,HTML,CSS, JS等等内容缓存到距离你更近的节点,从而让用户进行共享资源,实现缩减站点间的响应时间等等需求,提高用户访问的响应速度和成功率。解决因分布、带宽、服务器性能带来的访问延迟问题,适用于站点加速、点播、直播等场景。

1、判断是否有CDN

使用站长工具的ping测试,会从许多节点去ping目标服务器,如果是不同IP地址可能上了CDN。注意对IP归属地进行解析。

https://asm.ca.com/en/ping.php/

http://ping.chinaz.com/

https://ping.aizhan.com/

https://www.ipip.net/ip.html

https://tools.ipip.net/ping.php

在线平台/工具

http://www.cdnplanet.com/tools/cdnfinder/

https://github.com/3xp10it/xcdn

(1)子域名获得真实ip

资金问题不会所有子域名都上cdn

(2)利用站点功能主动发起请求

网站中的注册或找回密码功能中会发送邮件验证,或者RSS订阅、邮件订阅等这些功能就会让服务器主动发起请求,我们可以获得对方服务器的IP地址。但大多数时候获取的是邮件服务器地址。

(3)查询SSL证书

在censys上搜索一下语句, 来查询证书中是否有匹配的域名:

443.https.tls.certificate.parsed.extensions.subject alt_ name.dns_ names:地址

(4)利用DNS记录

查询域名与IP的历史记录,可能会发现使用CDN之前的目标IP地址。

https://dnsdb.io/zh-cn/

https://x.threatbook.cn/

http://toolbar.netcraft.com/site_report?url=

http://viewdns.info/

http://www.17ce.com/

https://community.riskiq.com/

http://www.crimeflare.com/cfssl.html

(5)利用冷门的DNS请求

使用国外或DNS代理解析来查看ip

(6)利用站点漏洞

利用某些漏洞,让服务器得到信息泄露,或者主动对我们发起请求,则可以获得域名真实IP,例如phpinfo, SSRF漏洞。

2、操作系统类型

(1)Nmap

(2)windows不区分大小写,linux区分大小写

3、端口扫描

nmap

4、主机服务信息

nmap -sV ip

5、web应用架构探测

- 浏览器插件:wappalyzer

- burpsuite:文件头

- 报错页面泄露

- 御剑web指纹识别系统

- wfuzz

字典推荐:

https://github.com/Fuzzdb-project/Fuzzdb

https://github.com/danielmiessler/SecLists

https://github.com/bl4de/dictionaries/

https://github.com/TheKingOfDuck/fuzzDicts