题目描述

1.拿到一份abc.rar文件,里面有一个加密call.png

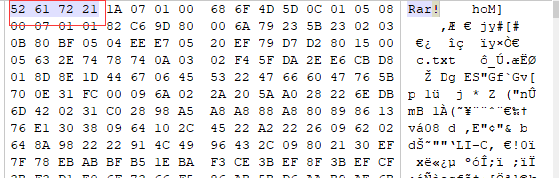

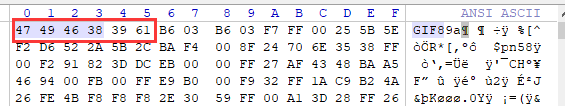

(1)通过file 、 binwalk 、 伪加密一顿小输出都不行,于是放进16进制编辑器查看:

文件头不对!

(2)修改为后:

(3)再次打开压缩包:

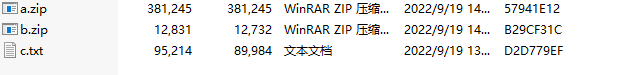

每一个压缩包都是加密文件,尝试伪加密和暴力无果,把目光放到txt文件,打开乱码。

2. 判断文件类型

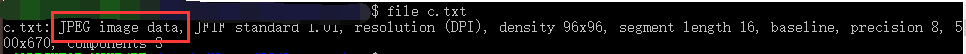

(1)file 文件名

JPEG图片,修改相应后缀得到:

(2)修改图片

明显能看到图片下面有不完整的文字,试试修改图片高度。jpg图片的高度字节在 FFC0字段后第4-5字节。

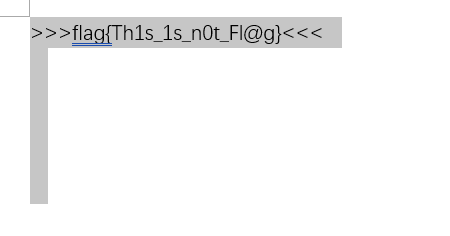

(3)得到一个字符串

该字符串应该是其中一个压缩包密码。

3. 解密b.zip

(1) 得到2个文件

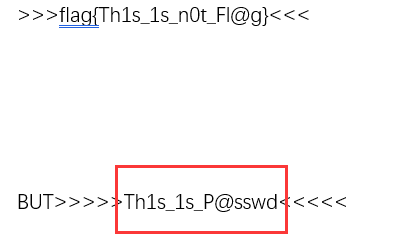

(2)flag文件

全选发现有其他内容,选择 字体 -> 隐藏去掉

该密码应该为a.zip压缩包密码。

(3)qr

扫描得到一串 base64编码的字符,解密后得到 GIF89a,猜测和a压缩包的文件有关系。

4.解密a.zip

用上面的密码解压后得到一个call.png图片,但打开出错,用file命令查看也不是png文件,16进制打开看png头也没有问题。根据GIF89a,尝试将文件头修改为GIF头:

并修改后缀为gif。

5.flag

在其中一帧中得到flag.

![]()

标签:文件,Bugku,加密,misc,修改,压缩包,wp,png,图片 From: https://www.cnblogs.com/stickonit/p/17068038.html