- 首发公号:Rand_cs

SELinux 基本原理

本文讲述 SELinux 保护安全的基本原理

安全检查顺序

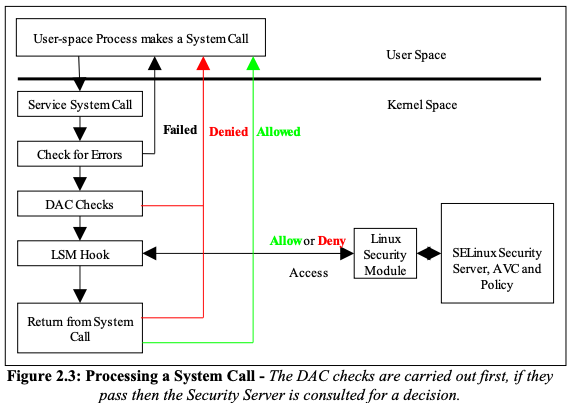

不废话,直接先来看张图

当我们执行系统调用的时候,会首先对某些错误情况进行检查,如果失败通常会得到一些 error 信息,通过查看全局变量 errno 可以知道到底是哪一类错误

随后进行 DAC 检查,简单理解就是 Linux 里面 rwx 那一套检查逻辑,如果检查失败,通常会得到类似 permission denied 的信息

再之后便会进行 MAC 检查,在这里就是进行 SELinux 的检查,它会根据当前主体和客体的类型,查询策略,检查是否允许当前类型的主体访问客体,检查失败的话,则也是会得到类似 permission denied 的信息

以上检查都通过,则该调用执行成功。

何时检查?

从上图可以知道,是在 LSM Hook 点出执行的 SELinux 检查,大家可能对 LSM 概念比较陌生。LSM 全称 Linux Security Module,但其实并不是一个模块,而是一个安全框架,为安全模块提供的一个安全框架。

Linux 源码目录中有个 security 的目录,其下的子目录比如说 apparmor,selinux 等等就是目前 Linux 支持的一些安全模块。此系列文章主要就是讨论其中的一个安全模块 SELinux。

LSM 框架提供的服务之一就是在内核中的关键处埋下了许多 hook 点,在看内核代码的时候,你应该会经常发现类似 security_xxx 的函数,这就是 LSM Hook 点。

举个例子,经典的调用 open 打开一个文件,其简化版的调用路径如下所示:

open

-------

sys_open

do_filp_open

path_openat

do_open

vfs_open

do_dentry_open

security_file_open

error = security_file_open(f);

if (error)

goto cleanup_all;

其中 security_file_open 就是 open 系统调用的一个 LSM Hook 点,当执行到此处的时候,它会执行所有挂在此hook点上的安全检查函数,如果 SELinux 使能,那么便会执行 selinux_file_open 函数来检查当前的进程(主体)是否被允许打开文件(客体)。

这一步还不止一个安全检查函数?是的,这取决于当前系统使能了多少个 LSM 安全模块,如果使能了 A,B,C 三个安全模块,那么每到 security_xxx hook 点,便会将 A、B、C 对应的安全检查函数启动顺序全都执行一遍。每一个检查都通过,才算最终通过,如果这一步检查不过,可以看出直接就返回了。

如何检查?

这是 SELinux 在内核中的一个极简的架构图,当需要权限检查的时候,首先去访问 AVC(Access Vector Cache),从名称当中就可以看出它是存放权限访问的一个 cache,如果能从 AVC 里面直接查询到是否允许访问的结果,那么将查询结果返回。

如果 AVC 中没有相关权限访问的结果,则去 Security Server 查找,Security Server 会去查询策略,然后将查询的结果存储到 AVC,再将结果返回。

所以 SELinux 的权限检查主要就是这么一个逻辑哈,我们从头用一个例子来捋一捋,比如说 p_t 类型的 P 进程想要打开 f_t 类型的 F 文件,这期间会进行的安全检查:

- 首先检查是否有逻辑错误存在,比如说 F 文件不存在?

- 然后进行 DAC 检查,当前进程有效id和文件属主id比较等等操作

- 进入 security_file_open 这个 LSM hook 点,执行每一个使能的安全模块对应的 xxx_file_open 函数,来进行安全检查。

- 执行 selinux_file_open 函数来执行 SELinux 权限检查

- 首先查找 AVC,查询 p_t 对 f_t 类型的文件是否有 open 权限,如果 AVC 中有记录,将结果返回

- 如果 AVC 中没有记录,Security Server 查询策略库,将查询结果写到 AVC,然后将结果返回

以上检查都通过,基本上 open 系统调用就成功了,如果第一步失败,则可以从 errno 找到错误原因,如果后面的 DAC 和 MAC 权限检查失败,通常则会出现 permission denied 的提示

好了,本文就先到这里,有什么问题欢迎来讨论交流

- 首发公号:Rand_cs