burp 激活

Burp Suite 是一款功能强大的 Web 应用程序安全测试工具,它集成了多个模块,用于拦截、分析和修改 HTTP/HTTPS 流量,帮助安全专家识别和修复潜在的安全漏洞。

软件版本说明

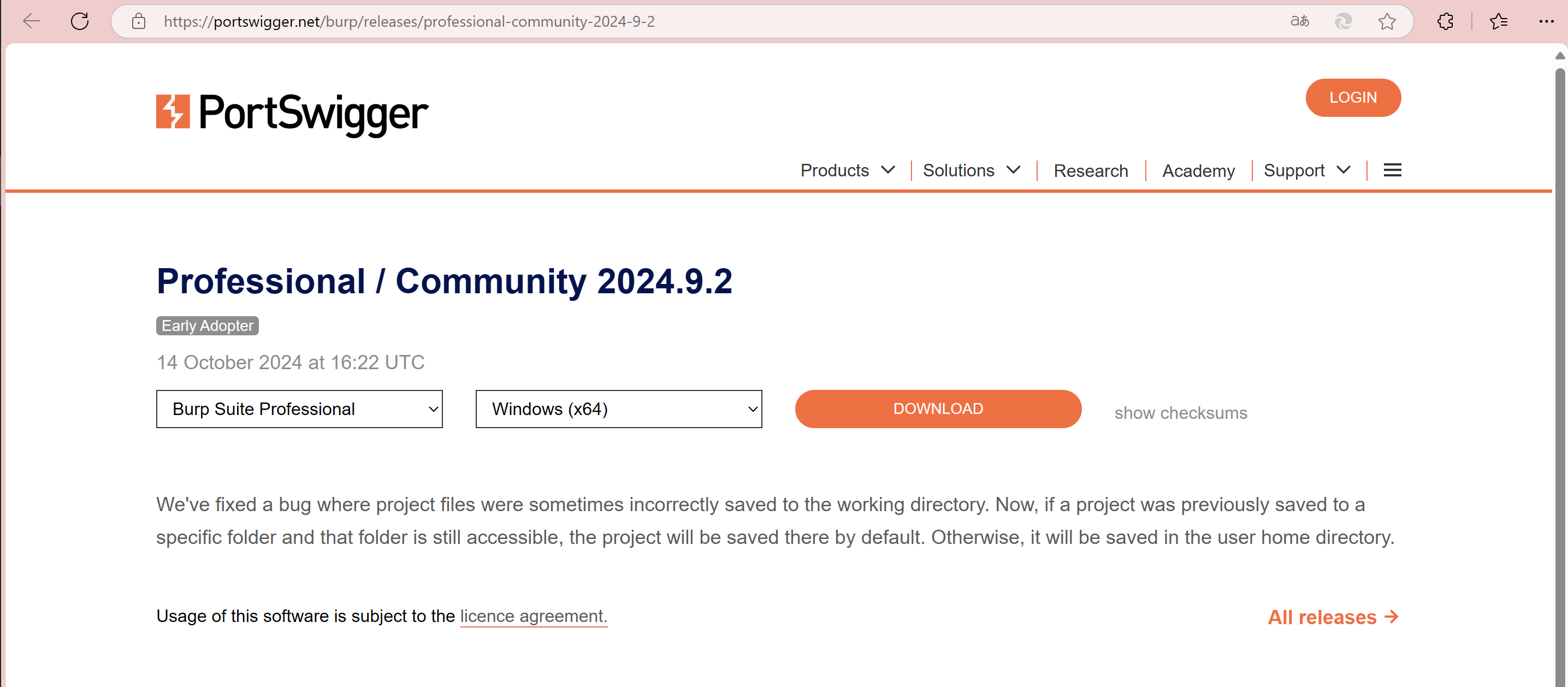

1、如果是初次下载,建议统一使用本文介绍中的版本。

2、因为新版的 Burp 要求的 JDK 版本较高,有可能导致一些插件无法使用。(如果你的 BP 里面插件较多,不建议更新,使用当前稳定版本即可。)

注:全文基于 Burp2024.9.2 编写

下载和解压

我们直接在官方下载对应版本,

选择专业版,并选择对应的系统直接下载,下载 Burp Suite 程序包,安装(注意:不要安装到有中文的目录!)

下载完成后,正常是不能用的,需要对应的Java环境和注册机,文件我放在了文末。

文件名

作用

jdk-xxx

Java 环境

BurpLoaderKeygen.jar

这个是注册机(破解软件)

启动注册机

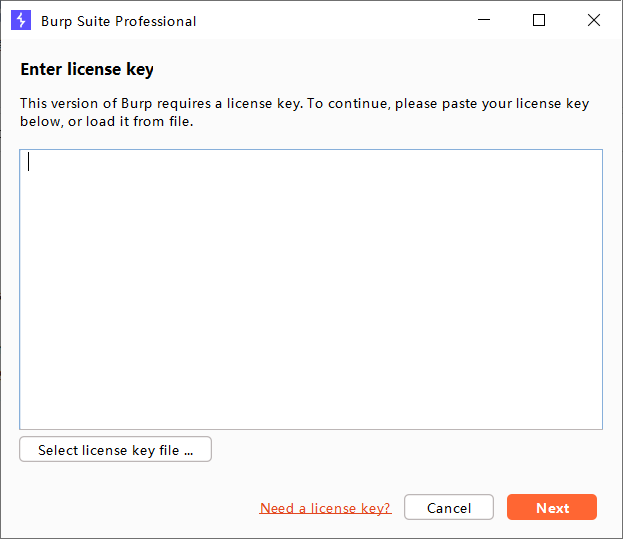

双击你的burpsuite_pro_v20xx.x.x.jar启动burp。如果没有弹出注册机界面,而是要求输入License:

解决办法:

删除Burp目录下的.config.ini文件,直接点击BurpLoaderKeygen.jar启动注册机,并点击run。

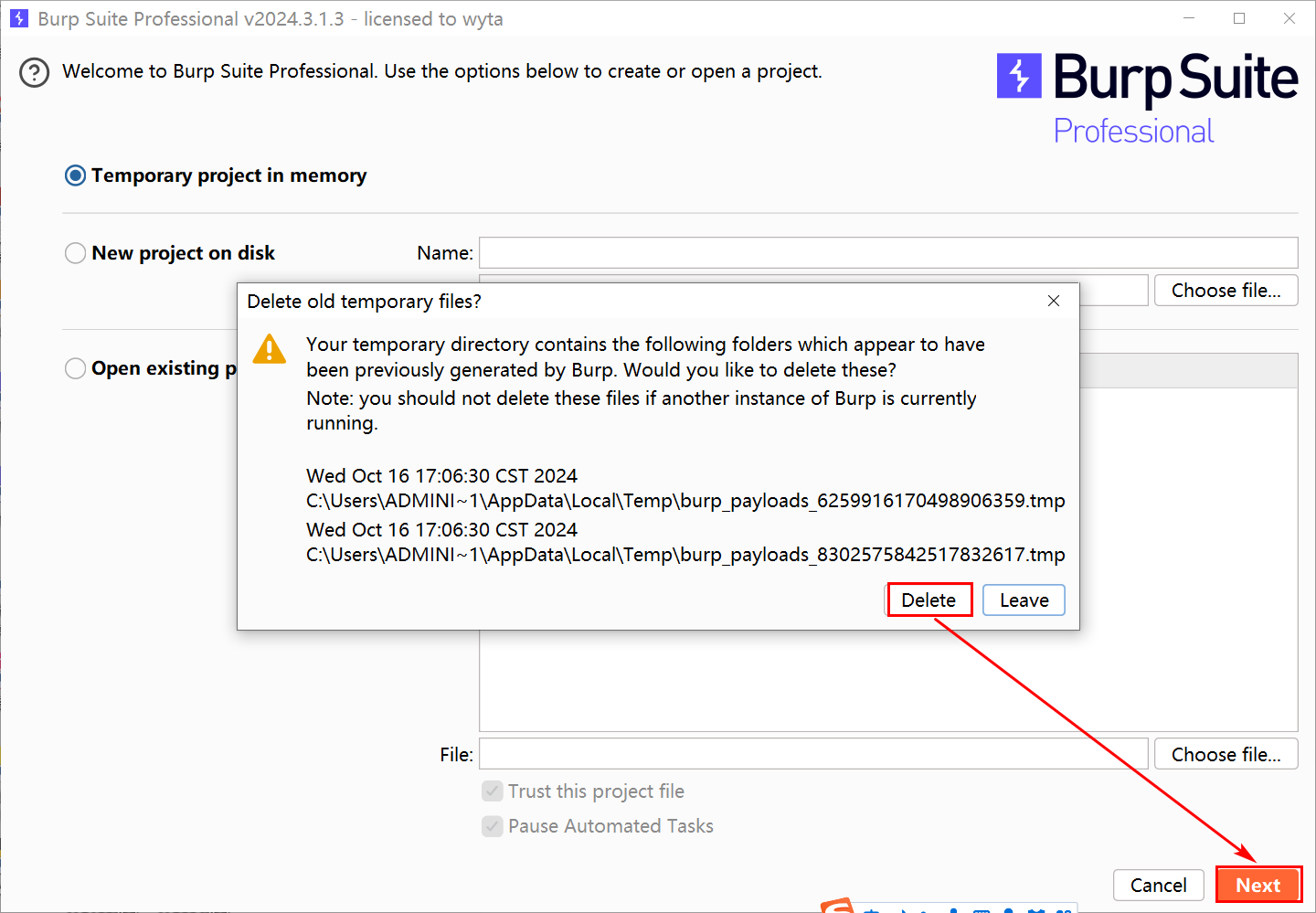

不用激活的情况:

如果双击BurpLoaderKeygen.jar点击run后直接看到创建工程界面,提示“Delete(删除)”或者“Leave(保留)”

激活

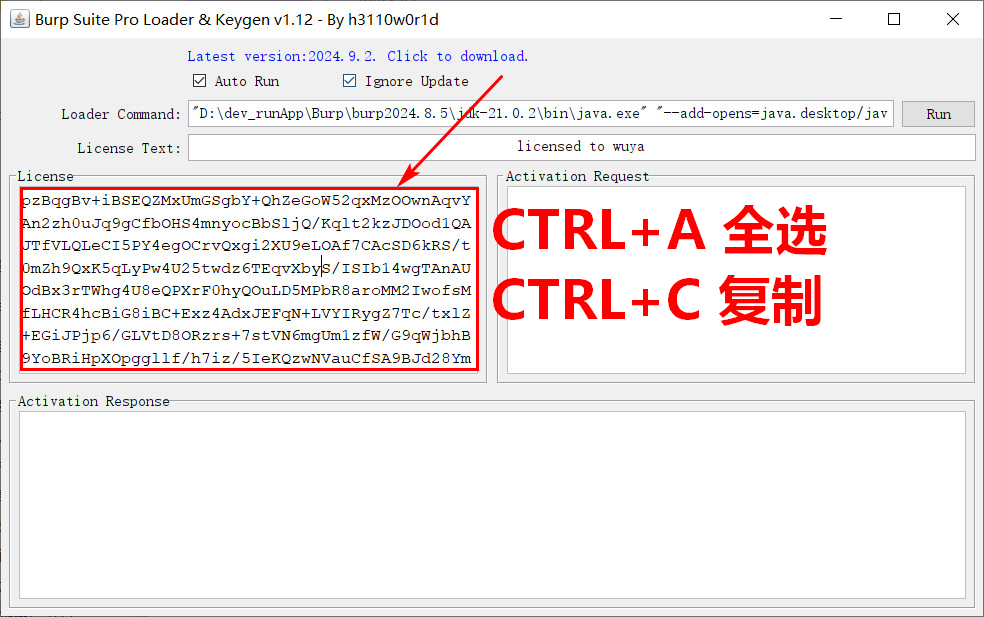

第一步(必须操作!!!):

勾选Auto Run,下次就不会出现注册机界面。

勾选Ignore Update,启动的时候不会提示更新。

第二步:

复制注册机里面的License,点击右上角的Run运行。

第三步:

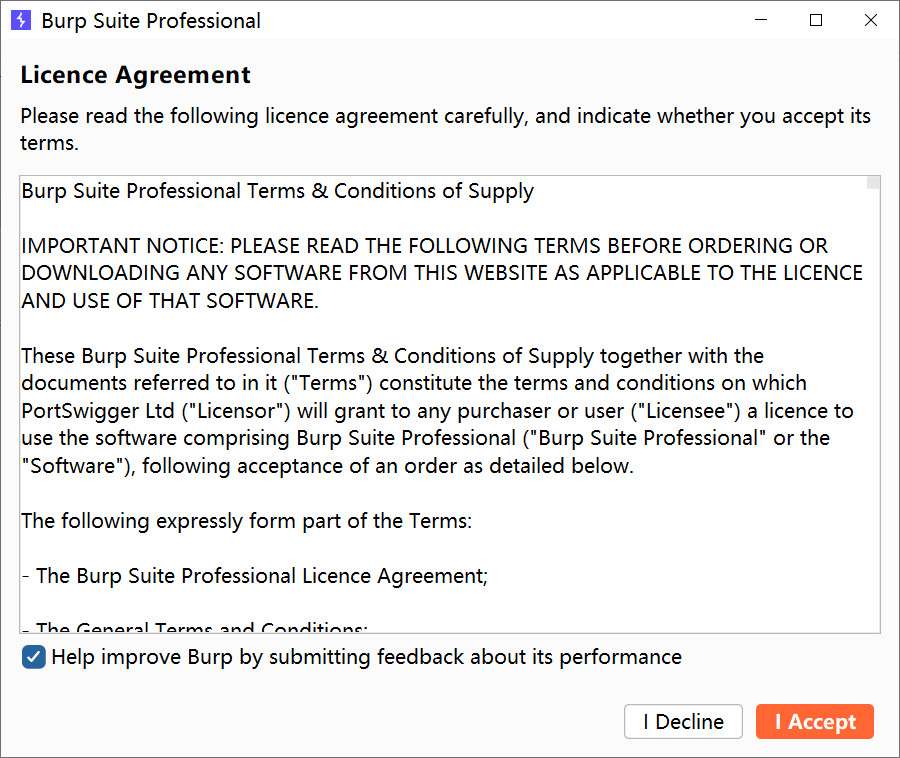

弹出的协议窗口,I Accept,接受协议(没有看到这个窗口可以跳过)。

第四步:

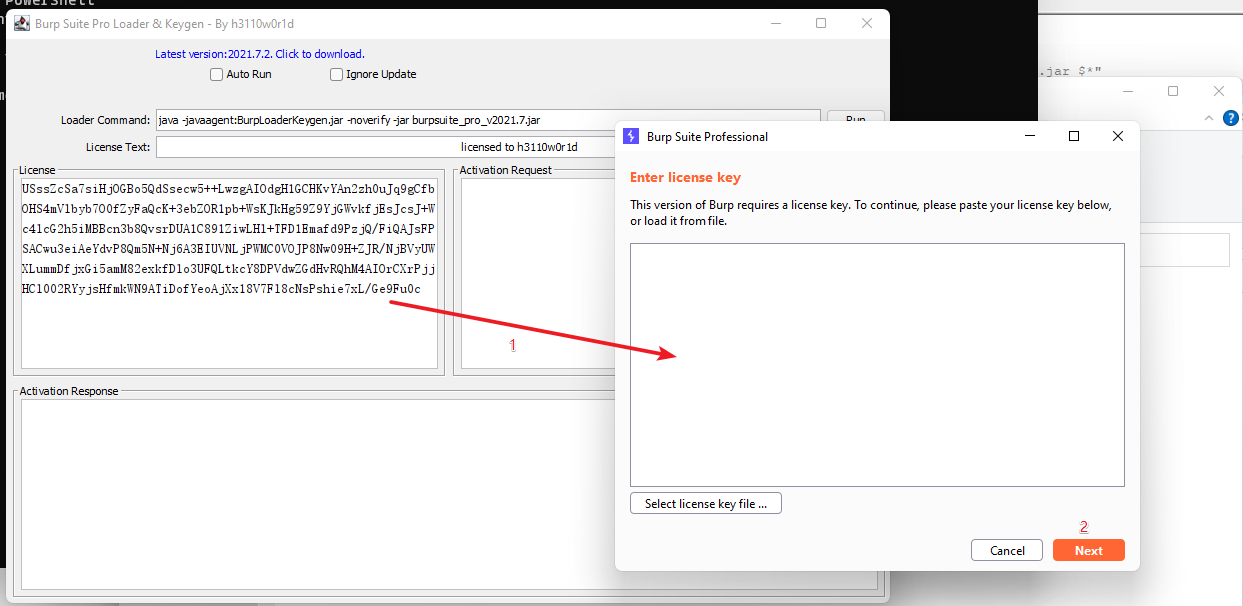

把复制的License Key粘贴到(Enter License Key)窗口中,点Next。

第四步:

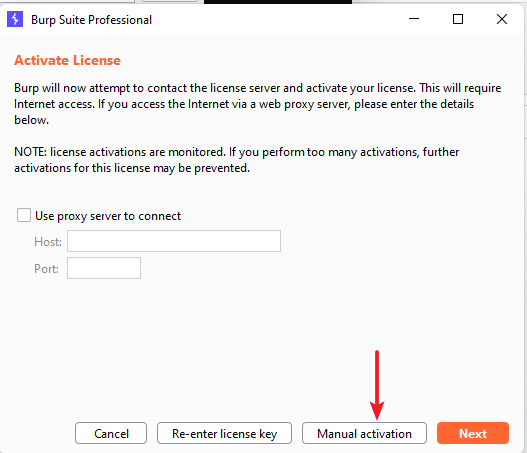

点击Manual activation

第五步:

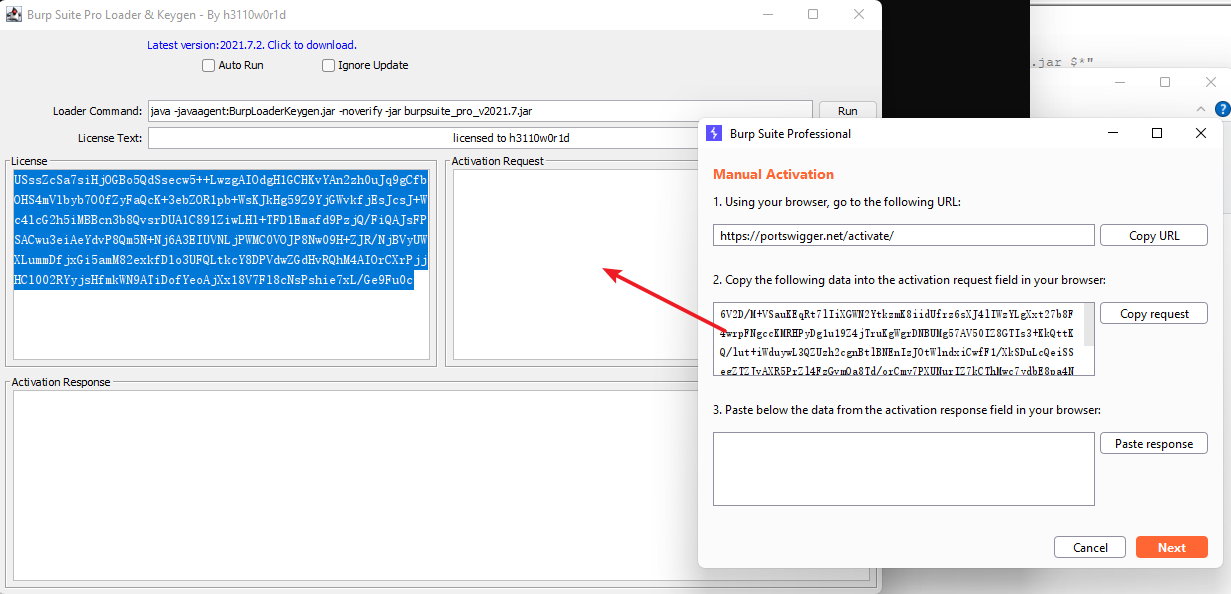

点击Manual activation

点击copy request进行复制,将复制的内容粘贴到破解工具的前面窗口的Activation Request内(箭头所指处)

第六步:

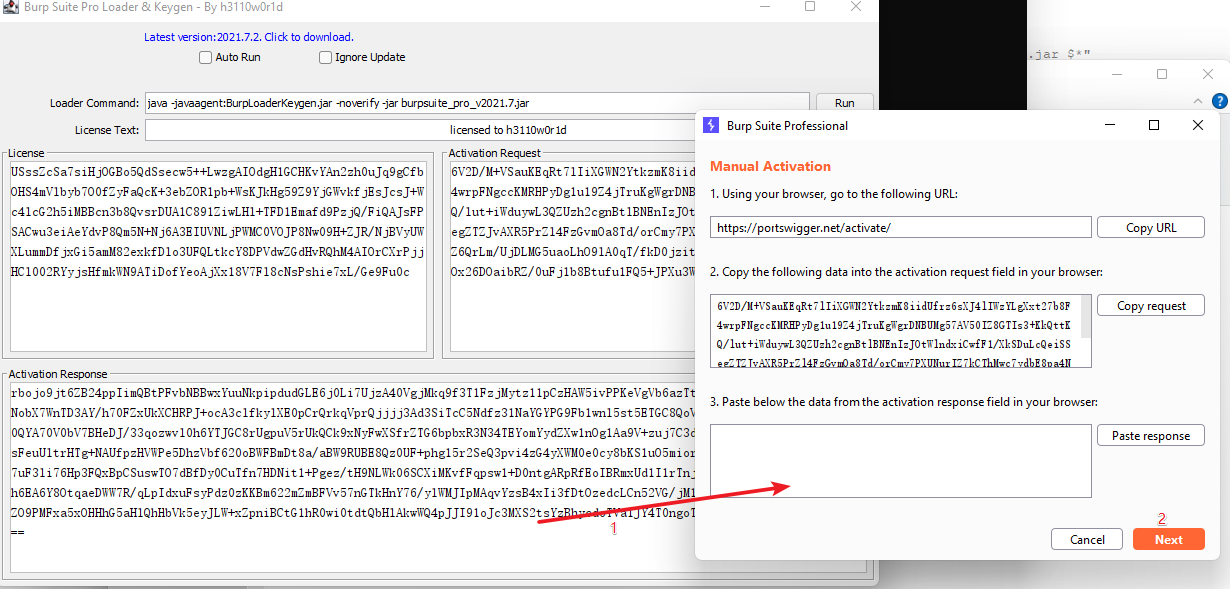

此时Activation Response就会自动生成一段响应密钥,将这段响应密钥复制,然后点击Paste response将这个密钥粘贴到Manaual Activation的第三个框里(箭头所指处)

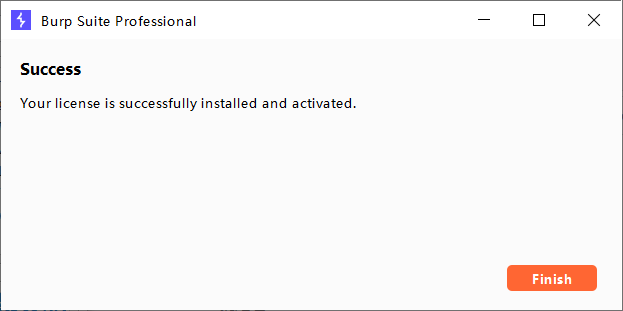

激活成功:

启动Burp

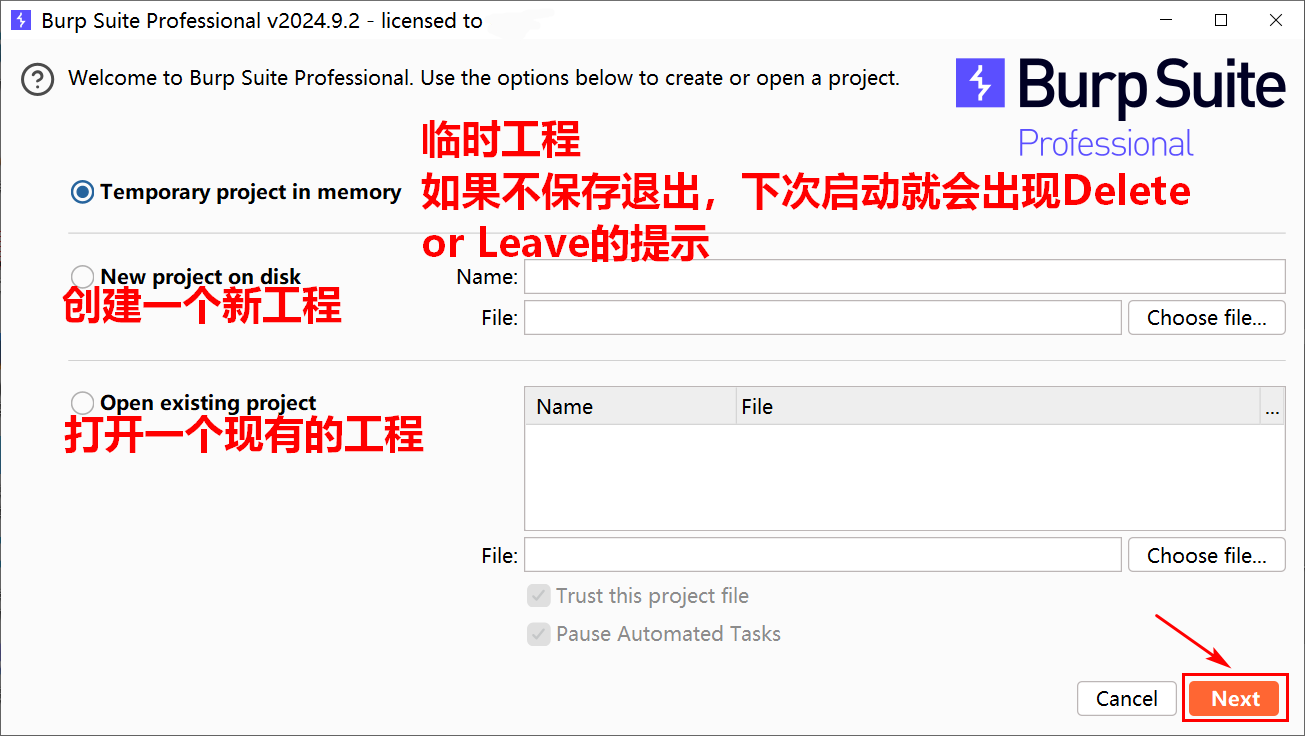

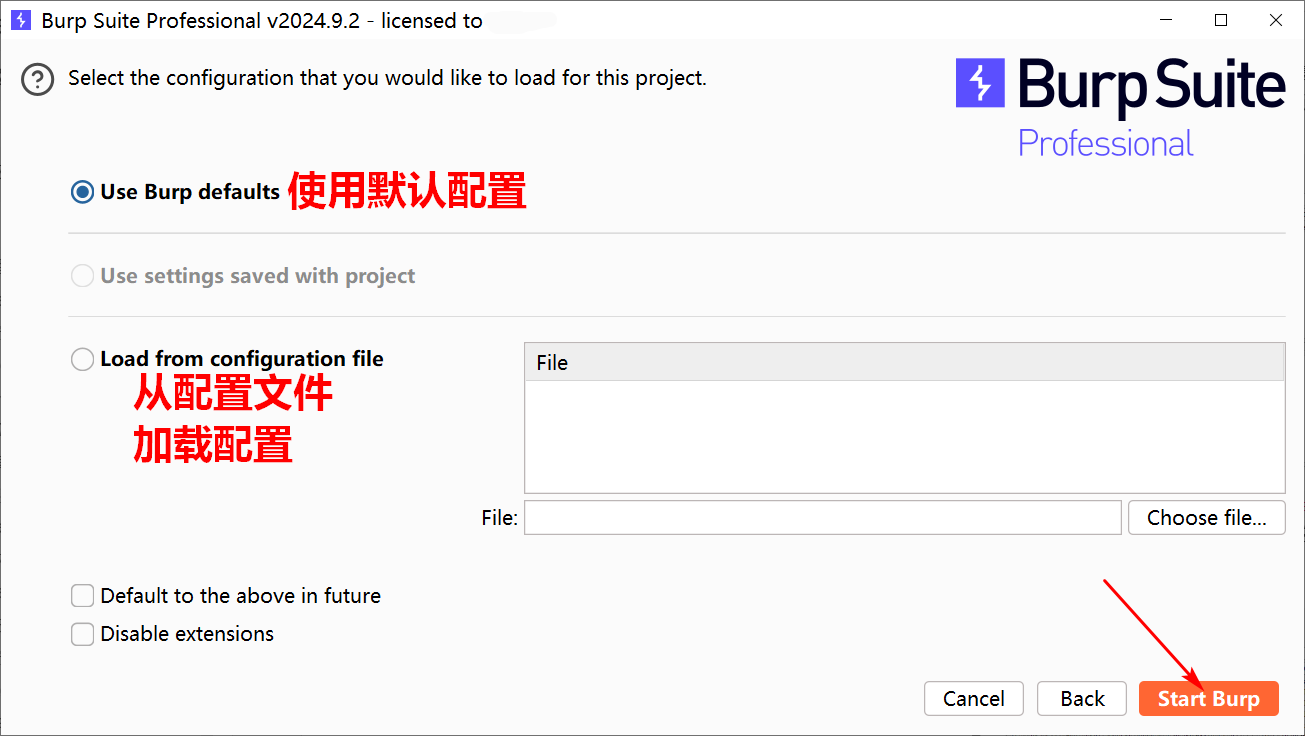

1、启动界面,默认使用临时工程(Temporary projcet in memory),Next即可。

2、如果有大项目,需要长期使用相同的配置、设置,就用New project on disk,创建一个新项目。那么下次打开的时候就用Open exist project再次打开这个项目。

命名为bat后缀的快捷启动脚本start.bat

@echo off一、Burp功能介绍

Burp Suite 是一款功能强大的 Web 应用程序安全测试平台,由 PortSwigger 公司开发。它提供了一系列工具,用于执行各种安全测试任务,如代理、扫描、攻击、审计等。

proxy(代理)

Burp Suite的Proxy(代理)模块是其核心功能之一,它允许用户拦截、查看和修改在浏览器和目标应用程序之间的HTTP/HTTPS请求与响应。以下是关于Burp Suite Proxy模块的详细介绍:

主要功能

拦截请求和响应 :Proxy模块可以拦截所有通过代理的HTTP/HTTPS请求和响应,允许用户查看和修改这些数据包。修改请求和响应 :在拦截模式下,用户可以修改请求的URL、参数、头部信息等,以及响应的内容。转发请求 :编辑请求后,用户可以选择将修改后的请求发送到目标服务器。丢弃请求 :如果不需要发送某个请求,可以选择丢弃它。开启/关闭拦截 :通过“Intercept is on/off”按钮控制拦截功能的开启和关闭。

使用方法

配置浏览器代理 :在浏览器中设置代理服务器为Burp Suite的监听地址和端口(默认为127.0.0.1:8080)。启动Burp Suite :确保Proxy模块已经启动。访问目标网站 :在浏览器中输入目标网站的URL,所有HTTP/HTTPS流量将被Burp Suite拦截。查看和修改请求 :在Proxy的HTTP历史记录中,查看每一个被拦截的请求,并进行修改。

安全性考虑

合法使用 :Burp Suite应合法使用,主要用于授权的测试环境中,由经过培训的网络安全专家使用,以识别和修复安全漏洞。避免非法入侵 :使用Burp Suite进行非法入侵他人系统是违法的,并且可能会导致严重的法律后果。

通过合理配置和使用Burp Suite的Proxy模块,用户可以在授权的测试环境中有效地进行Web应用程序的安全测试,识别和修复潜在的安全漏洞。

spider(爬虫)

Burp Suite的Spider(爬虫)模块是一个强大的自动化工具,用于遍历Web应用程序的内容和功能,帮助用户构建应用程序的地图,以便进一步的渗透测试和分析。以下是关于Burp Suite Spider模块的详细介绍:

Spider模块的主要功能

自动发现网站结构 :Spider能够自动发现网站的目录结构和页面,包括通过AJAX加载的内容。参数识别 :识别和标记URL中的参数,这对于后续的测试(如模糊测试)非常重要。表单填充 :自动填充表单并提交,以发现更多页面和潜在的漏洞。智能爬取 :Spider使用智能算法来优化爬取过程,避免重复爬取和无限循环。

Spider模块的使用方法

配置浏览器代理 :在浏览器中设置代理服务器为Burp Suite的监听地址和端口(默认为127.0.0.1:8080)。启动Burp Suite :确保Spider模块已经启动。访问目标网站 :在浏览器中输入目标网站的URL,所有HTTP/HTTPS流量将被Burp Suite拦截。启动Spider :在Spider模块中,选择目标范围和爬取选项,开始爬取过程。

Spider模块的安全考虑

合法使用 :Burp Suite应合法使用,主要用于授权的测试环境中,由经过培训的网络安全专家使用,以识别和修复安全漏洞。遵守robots.txt :Spider模块可以检查并遵守网站的robots.txt文件,避免爬取不允许的目录。

通过合理配置和使用Burp Suite的Spider模块,用户可以在授权的测试环境中有效地进行Web应用程序的安全测试,识别和修复潜在的安全漏洞。

scanner(扫描器)

Burp Suite的Scanner(扫描器)模块是一个强大的自动化工具,用于检测Web应用程序中的安全漏洞。它通过发送一系列精心构造的请求到目标服务器,然后分析服务器的响应来识别潜在的安全问题。以下是关于Burp Suite Scanner模块的详细介绍:

主要功能

自动检测漏洞 :Scanner能够自动检测常见的Web安全漏洞,如SQL注入、XSS(跨站脚本攻击)、CSRF(跨站请求伪造)等。扫描范围设置 :用户可以定义扫描的目标范围,可以是特定的URL、目录或整个网站。扫描选项配置 :可以设置扫描的引擎、主动和被动扫描的选项,以及攻击插入点和敏感字段检测。

使用方法

配置代理 :首先,需要在浏览器中设置代理服务器为Burp Suite的监听地址和端口(默认为127.0.0.1:8080)。启动Burp Suite :确保Scanner模块已经启动。导入目标 :使用Burp Suite的Target选项卡导入目标应用程序,可以手动添加目标URL或使用自动发现功能。执行扫描 :选择想要扫描的目标,点击“Start Scan”按钮开始扫描过程。

安全性考虑

合法使用 :Burp Suite应合法使用,主要用于授权的测试环境中,由经过培训的网络安全专家使用,以识别和修复安全漏洞。避免非法入侵 :使用Burp Suite进行非法入侵他人系统是违法的,并且可能会导致严重的法律后果。

通过合理配置和使用Burp Suite的Scanner模块,用户可以在授权的测试环境中有效地进行Web应用程序的安全测试,识别和修复潜在的安全漏洞。

intruder(入侵者)

Burp Suite的Intruder(入侵者)模块是一个强大的自动化攻击工具,主要用于执行各种定制攻击,包括资源枚举、数据提取、模糊测试等常见漏洞。以下是关于Intruder模块的详细介绍:

主要功能

自动实施定制攻击 :Intruder能够自动实施各种定制攻击,如SQL注入、XSS(跨站脚本攻击)、CSRF(跨站请求伪造)等。多种攻击模式 :支持Sniper(狙击手模式)、Battering ram(破城锤模式)、Pitchfork(音叉模式)和Cluster bomb(集束炸弹模式)等多种攻击模式,以适应不同的攻击需求。精细化的攻击配置 :允许用户设置攻击的参数、有效载荷、请求头等,以实现高度定制化的攻击策略。

使用方法

配置目标 :在Target模块中指定待攻击的目标服务器的Host、端口号及SSL连接。设置位置 :在Positions模块中设置请求中的参数及攻击类型,使用§符号标记需要替换的参数。配置有效载荷 :在Payloads模块中设置数据集、参数编码、加密等功能。选择攻击类型 :根据攻击需求选择合适的攻击模式,如Sniper、Battering ram等。启动攻击 :在Options模块中设置请求头、攻击结果、重定向等相关的配置,然后点击“Start attack”按钮开始攻击。

安全性考虑

合法使用 :Burp Suite应合法使用,主要用于授权的测试环境中,由经过培训的网络安全专家使用,以识别和修复安全漏洞。避免非法入侵 :使用Burp Suite进行非法入侵他人系统是违法的,并且可能会导致严重的法律后果。

通过合理配置和使用Burp Suite的Intruder模块,用户可以在授权的测试环境中有效地进行Web应用程序的安全测试,识别和修复潜在的安全漏洞。

repeater(中继器)

Burp Suite的Repeater(中继器)模块是一个强大的手动工具,允许用户修改并重新发送HTTP请求,以便进行更深入的安全测试和分析。以下是关于Repeater模块的详细介绍:

主要功能

手动修改请求 :用户可以在Repeater模块中直接编辑HTTP请求的URL、头部信息、参数和数据体。发送请求 :编辑请求后,用户可以点击“GO”按钮发送请求,并查看服务器的响应。分析响应 :通过重复发送请求,用户可以调试和分析服务器的响应,帮助理解应用的行为。

使用方法

配置代理 :首先,需要在浏览器中设置代理服务器为Burp Suite的监听地址和端口(默认为127.0.0.1:8080)。启动Burp Suite :确保Repeater模块已经启动。导入请求 :可以从Proxy历史记录、站点地图、Scanner等模块中右键菜单“Send to Repeater”发送到Repeater。修改请求 :在请求区域编辑请求,包括URL、头部信息、参数和数据体。发送请求 :点击“GO”按钮发送请求,并在响应区域查看服务器的响应。

安全性考虑

合法使用 :Burp Suite应合法使用,主要用于授权的测试环境中,由经过培训的网络安全专家使用,以识别和修复安全漏洞。避免非法入侵 :使用Burp Suite进行非法入侵他人系统是违法的,并且可能会导致严重的法律后果。

通过合理配置和使用Burp Suite的Repeater模块,用户可以在授权的测试环境中有效地进行Web应用程序的安全测试,识别和修复潜在的安全漏洞。

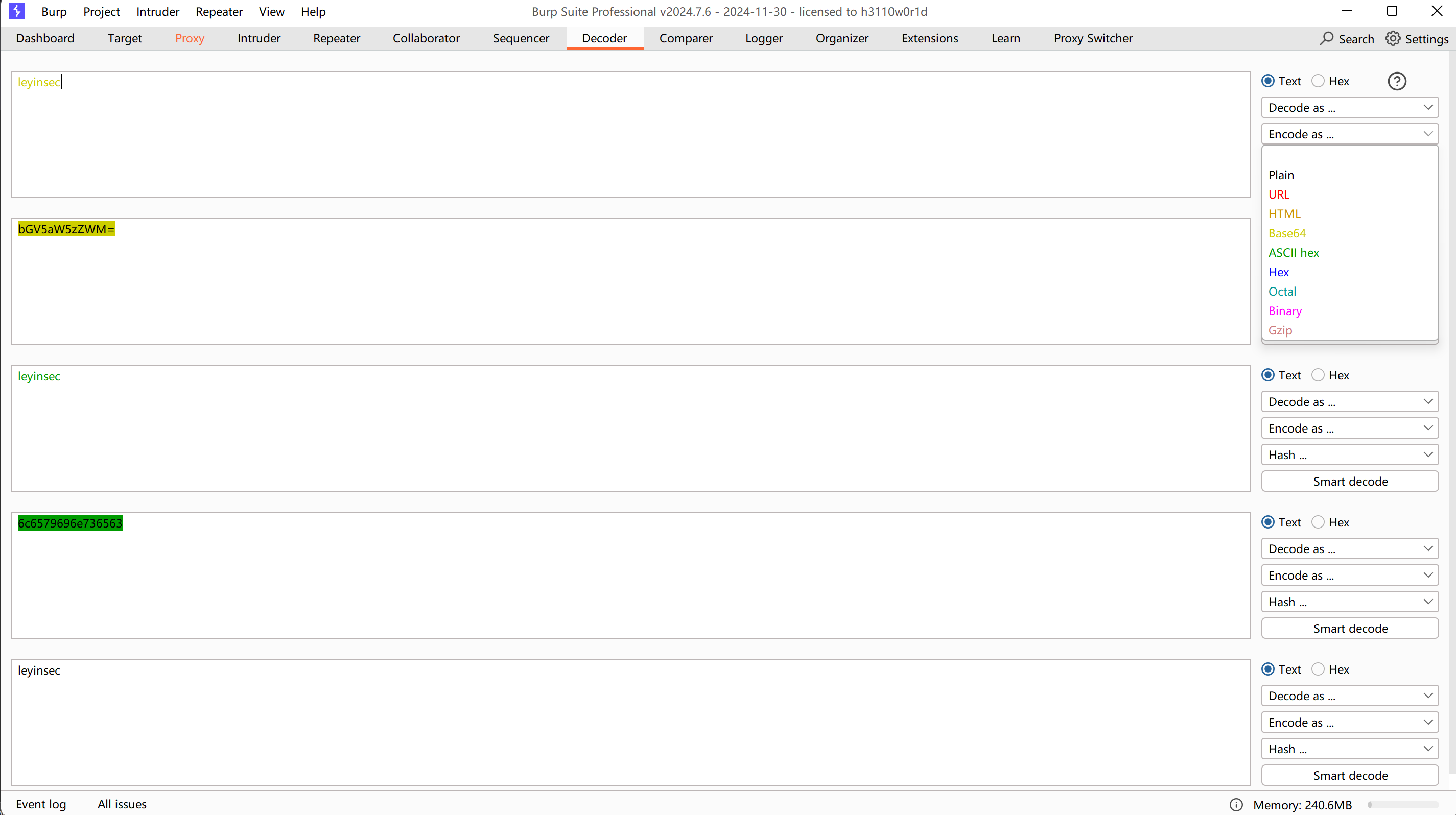

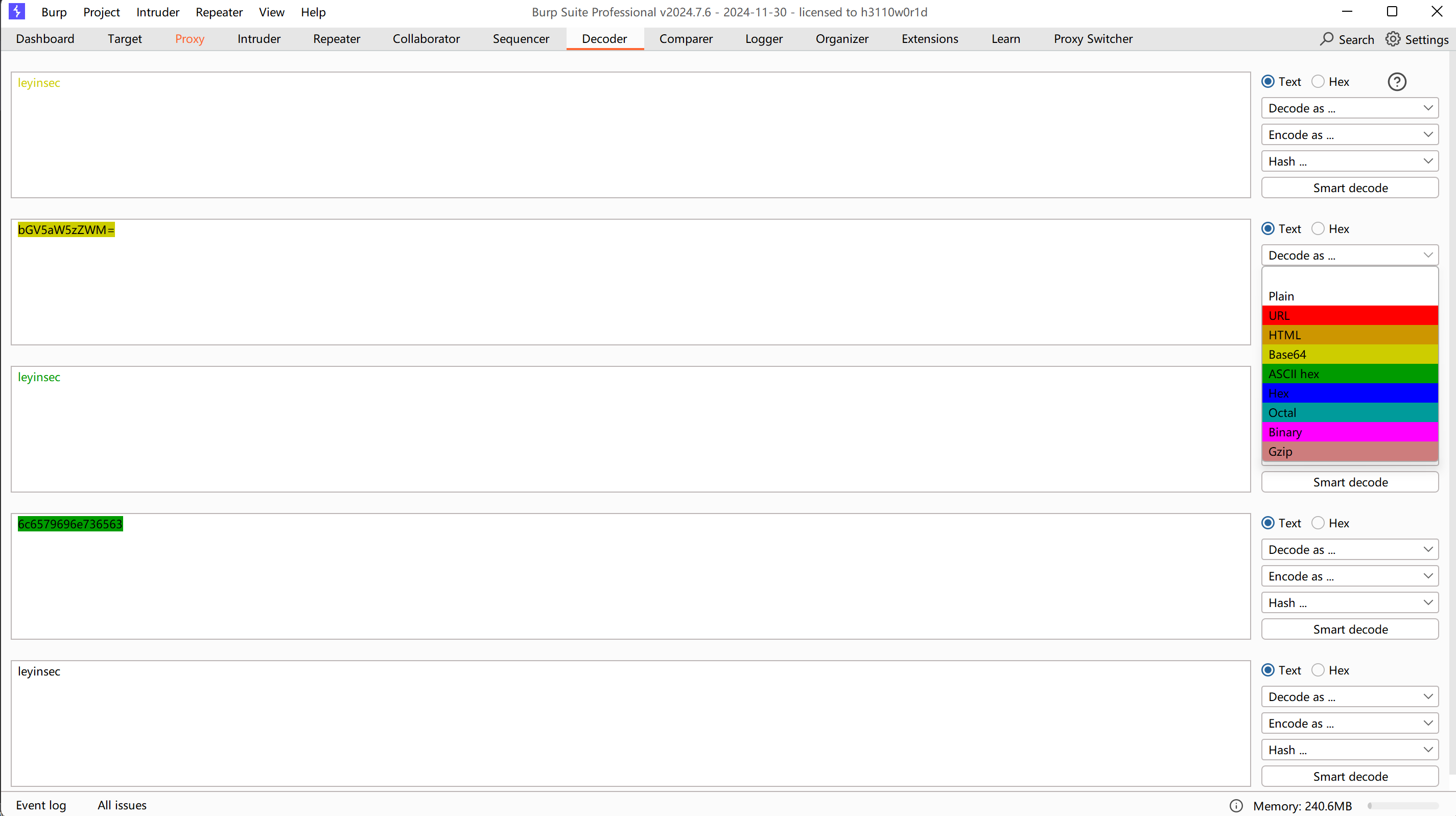

decoder(解码器)

Burp Suite的Decoder(解码器)模块是一个强大的工具,主要用于对数据进行编码和解码操作。它支持多种编码格式,如Base64、URL编码、十六进制、二进制、ASCII、Unicode等,并且可以智能地识别多种编码格式。以下是关于Burp Suite Decoder模块的详细介绍:

主要功能

编码和解码 :Decoder模块可以将原始数据转换成各种编码格式,也可以将编码后的数据转换回原始格式。智能识别 :模块能够智能地识别多种编码格式,采用启发式技术。连续转换 :对于同一个数据,可以在Decoder界面进行多次编码解码的转换。

使用方法

访问Decoder模块 :在Burp Suite中,点击主界面的“Tools”菜单,然后选择“Decoder”选项,即可打开Decoder模块。

输入数据 :在Decoder模块的输入框中,输入需要解码或编码的数据。

选择编码或解码类型 :从编码类型列表中选择相应的编码格式(如Base64、URL编码等),或者选择“Smart decoding”进行智能解码。

执行操作 :点击“Decode”或“Encode”按钮,完成数据的编码或解码操作。

安全性考虑

合法使用 :Burp Suite应合法使用,主要用于授权的测试环境中,由经过培训的网络安全专家使用,以识别和修复安全漏洞。

通过合理配置和使用Burp Suite的Decoder模块,用户可以在授权的测试环境中有效地进行Web应用程序的安全测试,识别和修复潜在的安全漏洞。

comparer(比较器)

Burp Suite的Comparer(比较器)模块是一个强大的工具,主要用于比较两个或多个HTTP请求或响应之间的差异。这对于识别不同请求之间的变化,或者在扫描结果中对比正常与异常响应非常有用。以下是关于Comparer模块的详细介绍:

主要功能

高亮显示差异 :Comparer模块能够高亮显示两个请求或响应之间的差异,帮助用户快速识别出关键的变化。支持多种比较模式 :包括文本比较和字节比较,以及多种显示方式,如高亮显示差异、仅显示差异部分、显示完整文本但标记差异、并排显示两个文本等。

使用方法

选择要比较的项目 :在Burp Suite的任何模块中(如Proxy、Repeater、Scanner等),选择你想要比较的请求或响应。打开Comparer :右键点击选择的项目,选择“Send to Comparer”。添加更多项目 :如果需要比较多个项目,可以继续从其他地方发送请求或响应到Comparer。选择比较模式 :在Comparer窗口中,选择你偏好的比较模式。分析差异 :Comparer会自动高亮显示或仅显示差异,帮助你快速识别变化。

使用场景

枚举用户名 :对比分析登录成功和失败时,服务器端反馈结果的区别。攻击测试 :在使用Intruder进行攻击时,比较不同的服务器端响应,快速分析出响应之间的差异。盲注测试 :在进行SQL注入的盲注测试时,比较两次响应消息的差异,判断响应结果与注入条件的关联关系。

安全性考虑

合法使用 :Burp Suite应合法使用,主要用于授权的测试环境中,由经过培训的网络安全专家使用,以识别和修复安全漏洞。

通过合理配置和使用Burp Suite的Comparer模块,用户可以在授权的测试环境中有效地进行Web应用程序的安全测试,识别和修复潜在的安全漏洞。

sequencer(序列分析器)

Burp Suite的Sequencer(序列分析器)是一个强大的工具,主要用于分析数据项(如会话令牌、CSRF令牌等)的随机性质量。通过Sequencer,可以测试这些数据项是否足够随机,从而降低被恶意攻击者预测和伪造的风险。以下是关于Burp Suite Sequencer模块的详细介绍:

主要功能

Live Capture :实时捕获请求中的令牌数据。Manual Load :手动加载已捕获的令牌数据进行分析。Analysis Options :提供令牌处理和分析的详细选项。

使用方法

捕获数据样本 :从拦截代理或历史记录中捕获目标数据样本。启动分析 :在Sequencer模块中选择分析项,点击“Start live capture”开始分析。

安全性考虑

合法使用 :Burp Suite应合法使用,主要用于授权的测试环境中,由经过培训的网络安全专家使用,以识别和修复安全漏洞。避免非法入侵 :使用Burp Suite进行非法入侵他人系统是违法的,并且可能会导致严重的法律后果。

通过合理配置和使用Burp Suite的Sequencer模块,用户可以在授权的测试环境中有效地进行Web应用程序的安全测试,识别和修复潜在的安全漏洞。

extender(扩展器)

Burp Suite的Extender(扩展器)模块是一个强大的功能,它允许用户通过编写自定义插件或从插件商店中安装拓展插件来扩展Burp Suite的功能。这些扩展可以以多种方式支持自定义Burp的行为,例如修改HTTP请求和响应、自定义UI、添加自定义扫描程序检查以及访问关键运行时信息,包括代理历史记录、目标站点地图和扫描程序问题等。以下是关于Burp Suite Extender模块的详细介绍:

主要功能

Extensions(扩展) :允许用户添加自定义扩展,扩展Burp Suite的功能。BApp Store(应用程序商店) :提供插件的应用列表,用户可以从中选择并安装插件。APIs(应用程序编程接口) :允许用户创建自己的Burp扩展操作。Options(选项) :配置Burp Suite的各项参数,以适应不同的测试环境和需求。

使用方法

手动安装插件 :下载插件的jar格式文件,然后在Burp Suite的Extender模块中选择扩展类型和文件路径进行安装。从BApp Store安装插件 :打开Burp Suite的Extender模块中的BApp Store界面,选择插件并点击Install按钮进行安装。

安全性考虑

合法使用 :Burp Suite应合法使用,主要用于授权的测试环境中,由经过培训的网络安全专家使用,以识别和修复安全漏洞。避免非法入侵 :使用Burp Suite进行非法入侵他人系统是违法的,并且可能会导致严重的法律后果。

通过合理配置和使用Burp Suite的Extender模块,用户可以在授权的测试环境中有效地进行Web应用程序的安全测试,识别和修复潜在的安全漏洞。

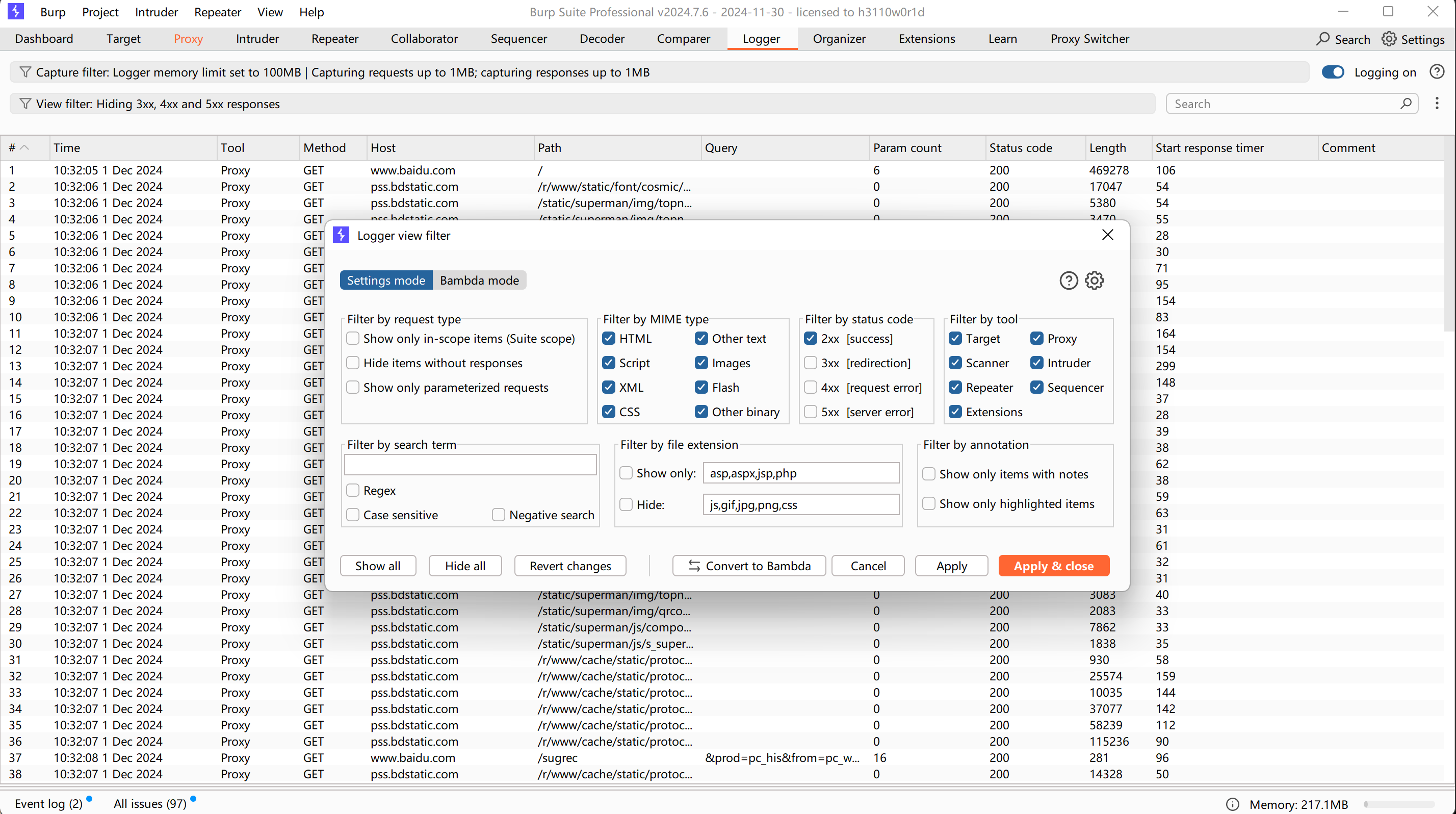

logger(记录器)

Burp Suite的Logger(记录器)模块是一个强大的工具,主要用于记录和分析Burp Suite在执行各种测试任务过程中产生的HTTP流量。它对于故障排查、会话管理分析、任务监控、深入分析和长期项目审计等方面具有显著价值。以下是关于Burp Suite Logger模块的详细介绍:

主要功能

记录HTTP流量 :Logger模块能够记录通过Burp Suite传递的所有HTTP请求和响应,包括请求头、参数、cookie和正文等信息。筛选和搜索 :用户可以根据需要筛选和搜索日志,例如按工具、主机、方法、状态等条件进行过滤。导出日志 :日志可以导出为多种格式,如CSV、JSON、XML和HTML,方便后续分析和报告生成。

使用方法

安装Logger++扩展 :

下载最新版本的loggerplusplus.jar文件。 在Burp Suite中,单击“Extender”选项卡,然后在“Extensions”选项卡中单击“Add”按钮并选择下载的loggerplusplus.jar文件进行安装。

**配置Logger++**:

安装完成后,可以在Burp Suite的“Options”选项卡中配置Logger++的设置,例如选择需要记录日志的模块和日志量。

查看和分析日志 :

在Logger++的“View Logs”中查看所有记录模块的日志,可以根据设置的规则过滤日志内容。

使用场景

故障排查与问题定位 :通过审查记录的HTTP流量,深入了解问题发生的前因后果,帮助开发者快速识别和修复漏洞。会话管理分析 :跟踪请求与响应之间的交互,理解客户端和服务器之间的通信细节,发现会话管理中的潜在漏洞。任务监控 :持续记录流量,确保测试过程没有中断,并提供进度跟踪。深入分析 :分析应用程序会话令牌等随机性和不可预测数据项的生成和使用模式。长期项目审计 :提供历史记录功能,方便后期回顾和审计。

通过合理配置和使用Burp Suite的Logger模块,用户可以在授权的测试环境中有效地进行Web应用程序的安全测试,识别和修复潜在的安全漏洞。

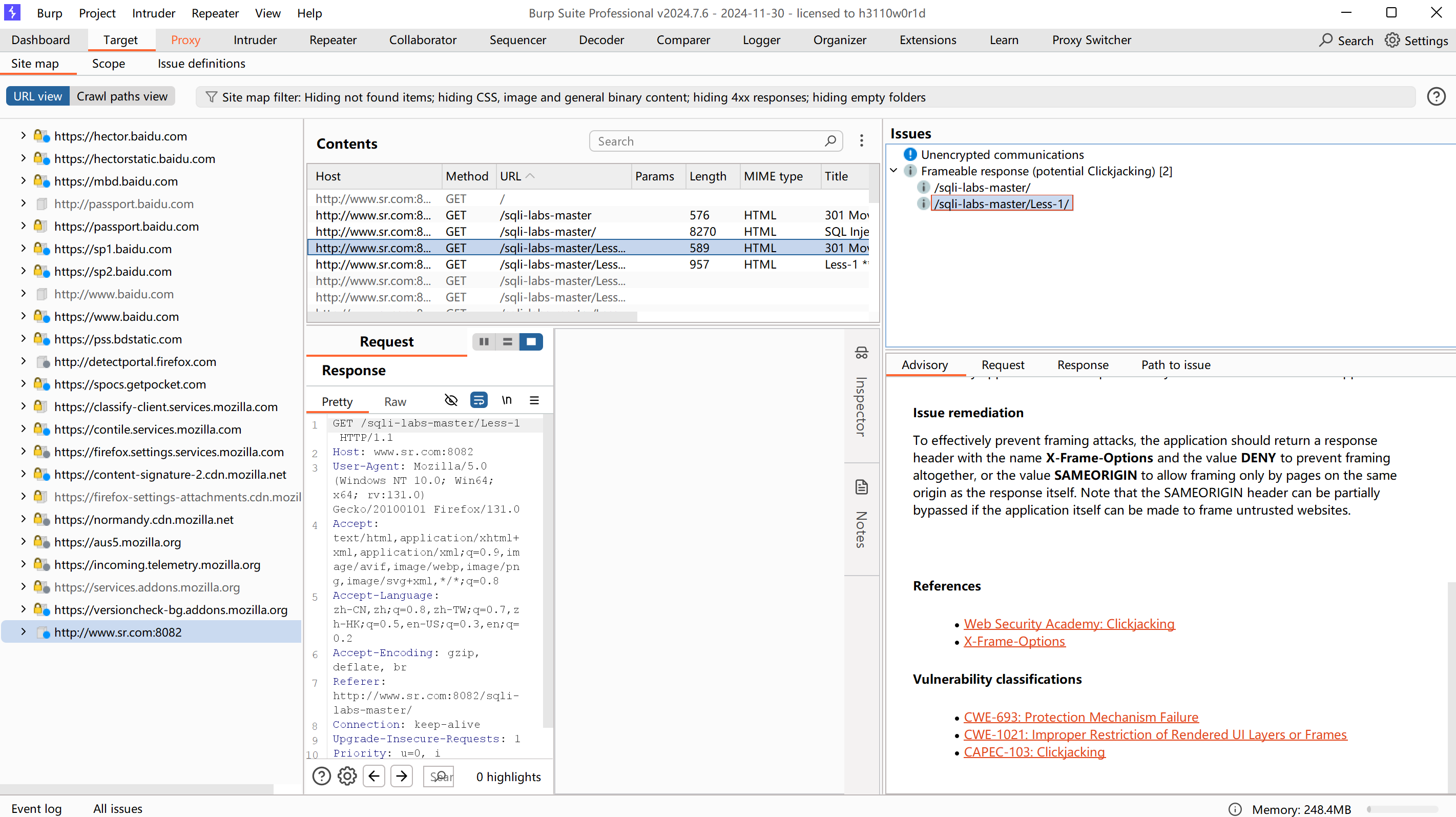

target(目标)

Burp Suite的Target(目标)模块是一个强大的工具,主要用于生成站点地图、设置作用域和分析目标应用的整体状况。以下是关于Burp Suite Target模块的详细介绍:

主要功能

站点地图 :以树状结构显示目标应用的所有页面和资源,帮助测试人员了解目标应用的结构和功能。作用域 :定义拦截内容的范围,例如通过域名或主机名限制拦截内容,从而减少无效的噪音。漏洞定义 :列出Burp Scanner可以检测到的所有漏洞的定义,帮助测试人员识别和修复潜在的安全漏洞。

使用方法

生成站点地图 :

在Burp Suite中,选择“Target”模块。 使用Proxy模块拦截目标网站的流量,Site Map会自动生成目标应用的所有页面和资源。

设置作用域 :

在Site Map中,右键点击需要添加的域名,选择“Add to Scope”将其添加到作用域中。 使用过滤器功能,如“Show only in-scope items”,只显示在作用域内的请求。

分析漏洞 :

在Target模块中,查看Site Map和Issue Definitions,识别和修复潜在的安全漏洞。

使用场景

限制站点地图和Proxy历史中的显示结果 :通过作用域功能,只显示特定域名或目录的请求和响应。告诉Burp Proxy拦截哪些请求 :通过设置作用域,控制Proxy模块拦截的内容。Burp Spider抓取哪些内容 :限制Spider只抓取作用域内的页面和资源。Burp Scanner自动扫描哪些作用域的安全漏洞 :指定Scanner只扫描作用域内的页面和资源。

通过合理配置和使用Burp Suite的Target模块,用户可以在授权的测试环境中有效地进行Web应用程序的安全测试,识别和修复潜在的安全漏洞。

二、应用场景

Burp Suite是一款功能强大的Web应用程序安全测试工具,广泛应用于信息安全领域。以下是关于Burp Suite的主要应用场景:

渗透测试

Burp Suite是渗透测试人员的必备工具,通过其强大的功能,可以有效发现和利用Web应用中的各种安全漏洞。

安全审计

企业安全团队可以使用Burp Suite进行定期的安全审计,评估Web应用的安全性,及时发现和修复漏洞。

安全培训

Burp Suite还可以用于安全培训,帮助开发者和安全人员了解常见的安全漏洞及其防护方法,提高整体安全意识。

漏洞识别

配置代理服务器 :Burp Suite可以拦截浏览器与目标Web应用之间的所有通信,配置好代理服务器之后,可以拦截和修改请求和响应的数据。使用爬虫建立网站地图 :通过爬虫模块自动遍历网站的各个页面,建立目标网站的地图,为后续的漏洞扫描做好准备。运行漏洞扫描器 :使用扫描器模块自动检测SQL注入、跨站脚本(XSS)、跨站请求伪造(CSRF)等常见漏洞。

攻击向量分析

拦截请求 :在“Proxy”模块中拦截请求,并在拦截状态下修改请求头或请求体中的任何内容。使用Intruder模块 :自动化测试不同的输入值,发现潜在的漏洞。使用Scanner模块 :自动扫描常见的Web漏洞。

数据处理

序列分析 :分析随机生成的数据(如会话令牌、CSRF令牌)的强度,评估数据的随机性和安全性。日志记录 :记录和分析HTTP流量,帮助故障排查、会话管理分析、任务监控和深入分析。

扩展支持

自定义扩展 :通过Burp Suite的扩展支持功能,用户可以安装自定义插件,增强Burp Suite的功能,满足特定的安全测试需求。

通过合理配置和使用Burp Suite的各个模块,用户可以在授权的测试环境中有效地进行Web应用程序的安全测试,识别和修复潜在的安全漏洞。

三、版本和许可证

Burp Suite是一款功能强大的Web应用程序安全测试工具,广泛应用于信息安全领域。以下是关于Burp Suite的版本和许可证的详细信息:

Burp Suite的版本

专业版 :收费版本,提供更多高级功能,适合企业级用户。企业版 :针对大型企业,提供定制化的解决方案和支持。

Burp Suite的许可证

专业版和企业版 :需要购买许可证,支持在线激活和离线激活两种方式。

版本更新信息

最新更新 :截至2024年11月,Burp Suite的最新版本为2024.10.1,引入了新的设置以更好地控制入侵者侧面布局,并修复了一些错误。

使用注意事项

合法使用 :Burp Suite应合法使用,主要用于授权的测试环境中,由经过培训的网络安全专家使用,以识别和修复安全漏洞。避免非法入侵 :使用Burp Suite进行非法入侵他人系统是违法的,并且可能会导致严重的法律后果。

通过合理配置和使用Burp Suite的不同版本,用户可以在授权的测试环境中有效地进行Web应用程序的安全测试,识别和修复潜在的安全漏洞。

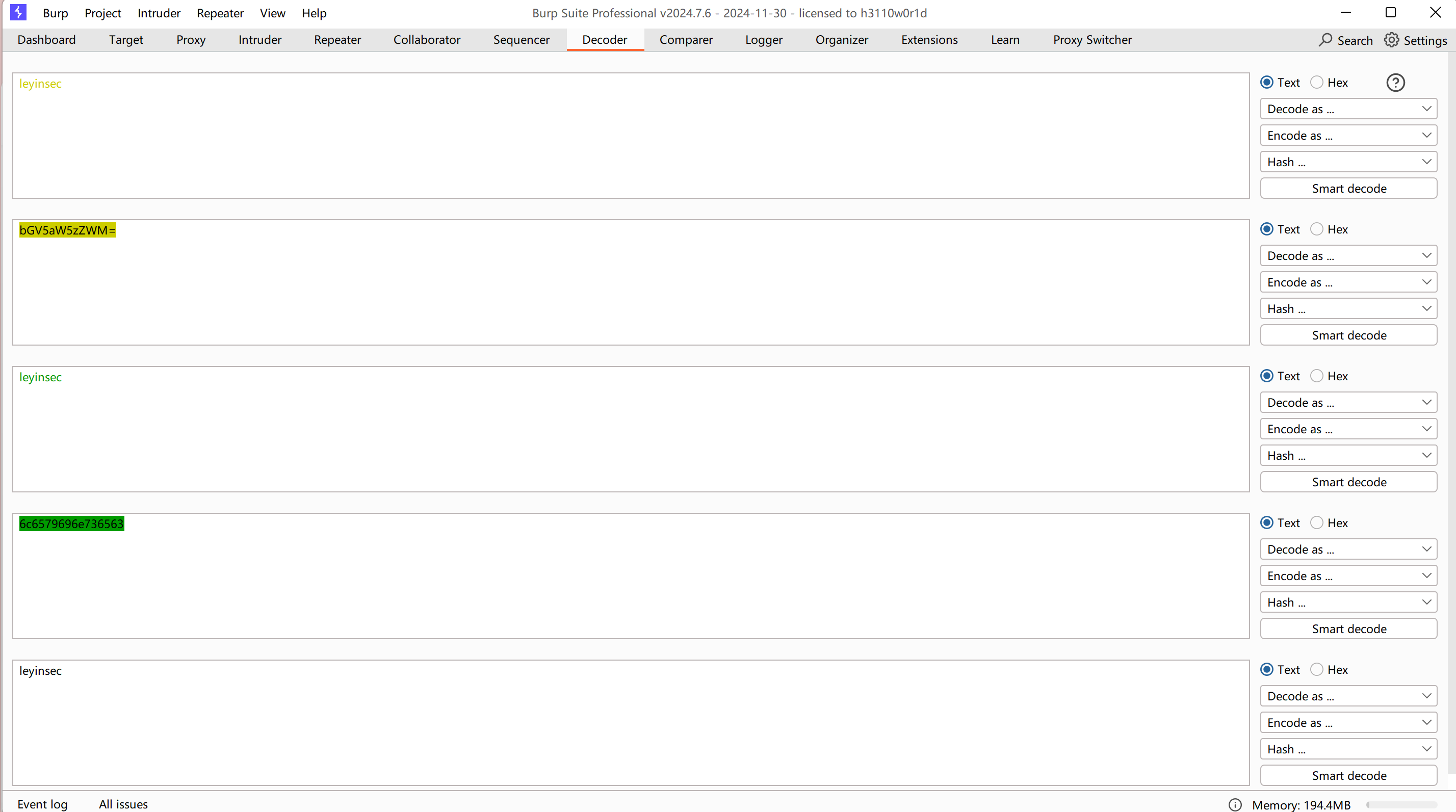

burp中的Decoder、Comparer、Logger模块

Burp Suite中的Decoder是一个强大的编码解码工具,它能够将原始数据转换成各种编码和哈希格式,同时智能地识别多种编码格式。以下是关于Burp Decoder的详细介绍:

Decoder的功能

编码和解码 :Decoder能够将原始数据转换成各种编码和哈希格式,如Base64、URL编码等。智能识别 :采用启发式技术,能够智能地识别多种编码格式。连续编码解码 :支持连续的编码解码操作,例如先Base64再URL编码。

Decoder的使用方法

通过右键菜单发送数据 :在有请求的任意模块的右键菜单中选择Send to Decoder,或输入数据后选择相应的数据格式进行解码编码操作。智能解码 :直接点击Smart decoding进行智能解码。多次编码解码转换 :对于同一个数据,可以在Decoder的界面进行多次编码解码的转换。

Decoder的应用场景

分析加密文本 :在Repeater中,可以从菜单中进行编码解码,这对于分析加密后的文本非常有用。绕过WAF :通过编码转换,可以绕过Web应用防火墙的检测。

数据内容 :

中间部分显示了一些待处理或已处理的数据条目,每个条目旁边可能有一些操作选项。 例如,条目bGV5aW5zZWM=和6c6579696e736563可能是经过编码或其他处理的数据。

解码选项 :

右侧有解码和编码的选项,包括Text、Hex、Decode as、Encode as、Hash等。 用户可以选择不同的解码方式来查看数据的原始内容或进行进一步的处理。

注意事项

解码后的分析 :解码后的数据需要进一步分析,以确定其真实含义和潜在的安全风险。

通过以上介绍,我们可以看到Burp Suite中的Decoder是一个非常实用的工具,它可以帮助安全测试人员更有效地分析和处理编码数据。

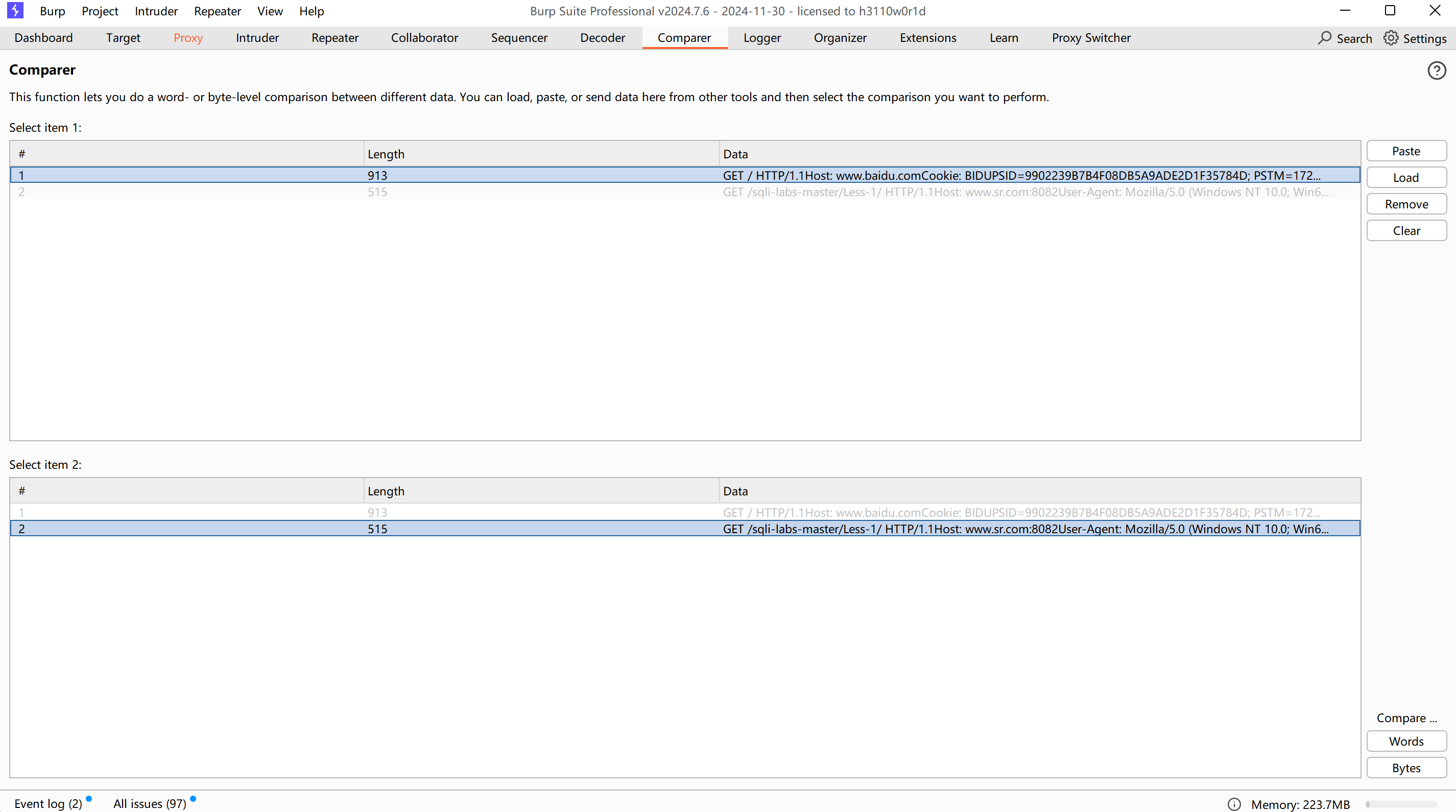

Burp Suite中的Comparer是一个强大的工具,主要用于对比分析两次数据之间的差异。以下是关于Comparer的详细介绍:

Comparer的功能

可视化差异比对 :Comparer提供了一个可视化的界面,用于展示两次数据之间的差异。数据加载方式 :可以通过从其他Burp工具通过上下文菜单转发、直接粘贴或从文件加载三种方式加载数据。差异分析 :支持文本比较和字节比较,通过背景颜色高亮显示不同之处。

Comparer的使用方法

数据加载 :选择从其他Burp工具通过上下文菜单转发、直接粘贴或从文件加载数据。差异分析 :选择文本比较或字节比较,Comparer会自动通过背景颜色显示数据的差异。

Comparer功能 :

功能描述 :Comparer功能允许用户在不同数据之间进行字级或字节级的比较。用户可以加载、粘贴或从其他工具发送数据到这里,然后选择要进行的比较。数据选择 :

Select item 1 和 Select item 2 :用户可以在这里选择要进行比较的两项数据。

当前选中的数据 :

Select item 1 :

数据1:长度为913,内容为GET请求到www.baidu.com的HTTP请求,包含Cookie信息。 数据2:长度为515,内容为GET请求到www.sr.com的HTTP请求,包含User-Agent信息。

Select item 2 :

数据1:长度为913,内容与Select item 1中的数据1相同。 数据2:长度为515,内容与Select item 1中的数据2相同。

操作按钮 :

Words 和 Bytes :选择比较的单位(字或字节)。

Comparer的应用场景

枚举用户名 :对比分析登录成功和失败时服务器端反馈结果的区别。攻击测试 :在使用Intruder进行攻击时,快速分析不同服务器端响应的差异。SQL注入测试 :比较两次响应消息的差异,判断响应结果与注入条件的关联关系。

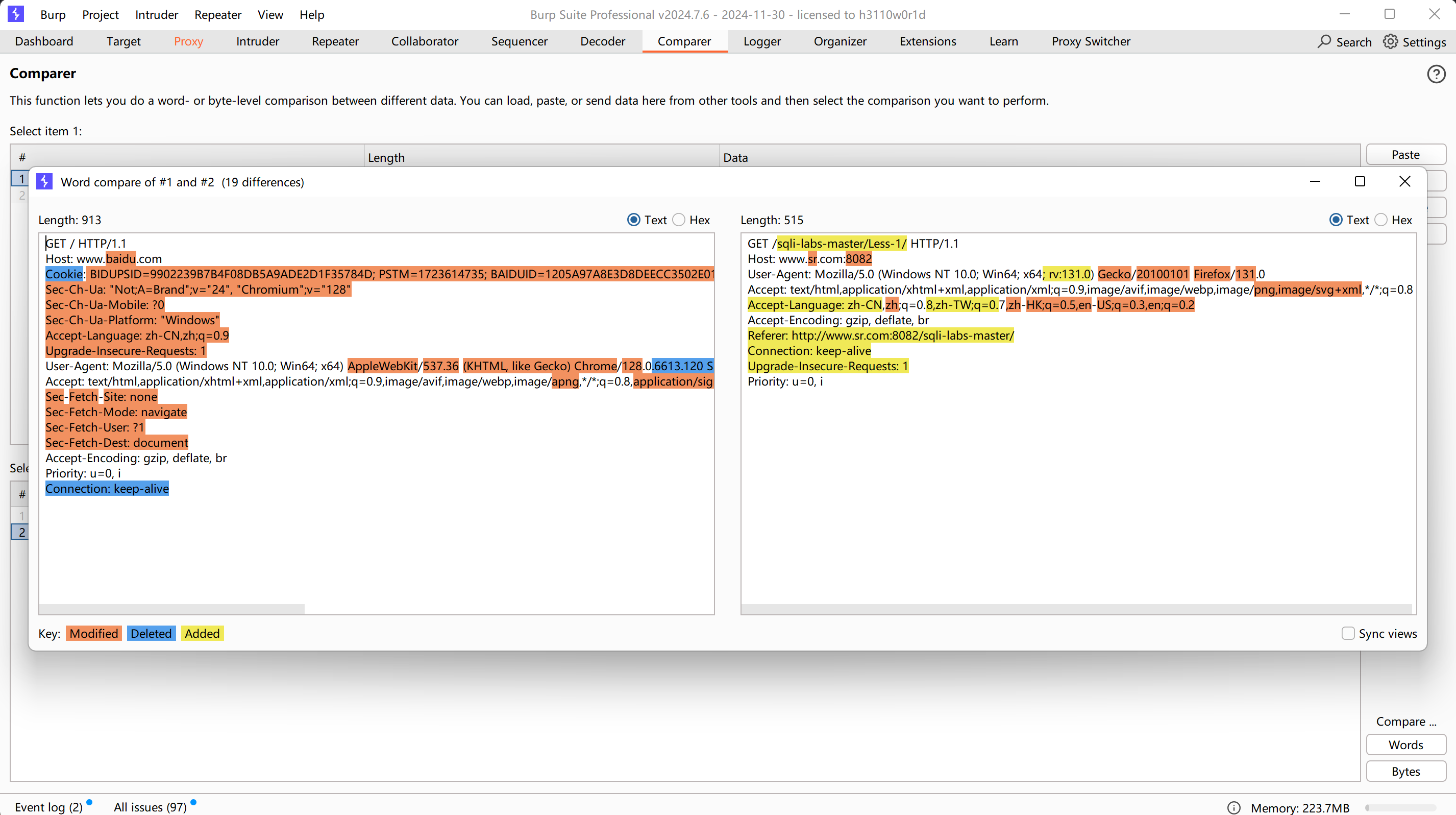

请求行 :

左侧请求:GET / HTTP/1.1 右侧请求:GET /sqlilabs-master/Less-1/ HTTP/1.1

差异 :

请求的路径不同:左侧是/,右侧是/sqlilabs-master/Less-1/。 主机名不同:左侧是www.baidu.com,右侧是www.sr.com:8082。

请求头 :

User-Agent :

两侧的User-Agent相似,都是Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/128.0.6613.120 S。

Accept :

两侧的Accept头相似,但具体内容可能略有不同。

Accept-Language :

两侧的Accept-Language头相同,都是zh-CN,zh;q=0.9。

Accept-Encoding :

两侧的Accept-Encoding头相同,都是gzip, deflate, br。

Referer :

右侧请求包含Referer头,指向http://www.sr.com:8082/sqlilabs-master/。

Connection :

两侧的Connection头相同,都是keep-alive。

Upgrade-Insecure-Requests :

两侧的Upgrade-Insecure-Requests头相同,都是1。

Priority :

右侧请求包含Priority头,值为u=0, i。

其他差异 :

左侧请求包含一些安全相关的头(如Sec-Ch-Ua, Sec-Ch-Ua-Mobile, Sec-Ch-Ua-Platform, Sec-Fetch-Site, Sec-Fetch-Mode, Sec-Fetch-User, Sec-Fetch-Dest),而右侧请求没有这些头。

总结:

主要差异在于请求的路径、主机名、Cookie头和Referer头。 其他头信息大部分相似,但有一些细微的差异,如安全相关的头和Priority头。

这些差异可能是由于请求的目标网站不同、请求的上下文不同或者请求的具体需求不同所导致的。

注意事项

数据准备 :确保加载的两组数据是相关的,以便进行有效的比较分析。结果分析 :仔细分析比较结果,以确定数据之间的具体差异,这有助于发现潜在的安全问题或漏洞。

Comparer是Burp Suite中不可或缺的工具,它通过可视化的方式帮助用户快速识别和分析数据之间的差异,从而提高安全测试的效率和准确性。

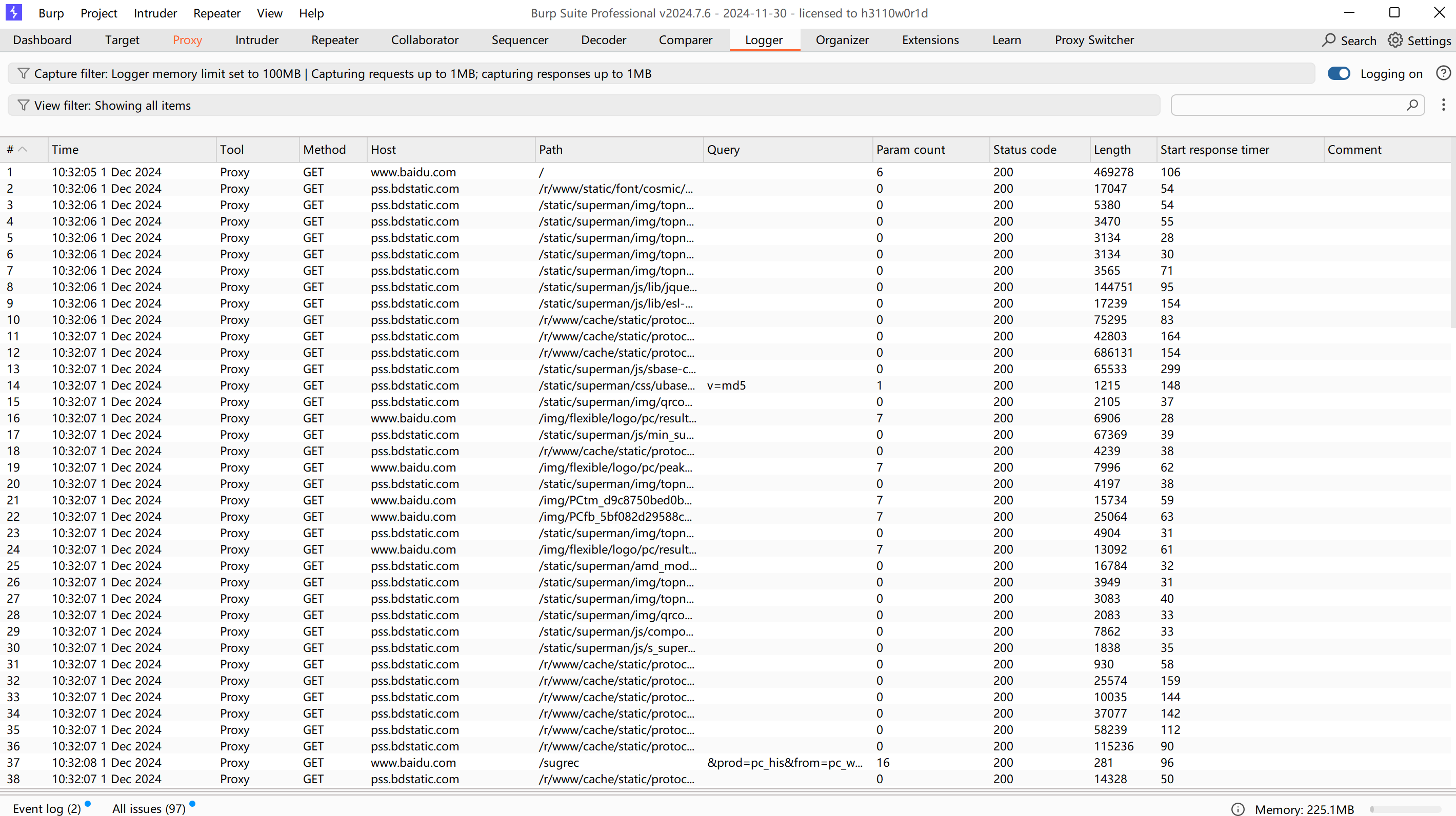

Burp Suite中的Logger是一个强大的工具,主要用于记录和分析Burp Suite在执行各种测试任务过程中产生的HTTP流量。它对于故障排查、会话管理分析、任务监控、深入分析和长期项目审计等方面具有显著价值。以下是关于Burp Suite中Logger的详细介绍:

Logger的功能

记录HTTP流量 :Logger能够记录所有经过Burp Suite的HTTP请求和响应,包括由扩展生成的请求,如Intruder和Repeater等。导出功能 :支持导出为XML和CSV格式,方便后续分析和审计。日志查看和过滤 :提供详细的日志查看功能,并支持基于正则表达式的过滤规则,帮助用户快速定位和分析关键数据。

Logger的使用方法

安装Logger++插件 :可以从Logger++的Github页面下载插件或从BApp Store安装。设置记录选项 :在选项设置中,可以设置需要记录日志的模块和日志量。查看和分析日志 :在View Logs中查看所有记录模块的日志,并根据需要设置过滤规则。

时间戳 :每条记录的时间戳显示在“Time”列中,记录了请求发生的具体时间。

工具 :所有记录的工具都是“Proxy”,表示这些请求是通过Burp Suite的代理功能捕获的。

方法 :所有请求的方法都是“GET”,表示这些是HTTP GET请求。

主机 :大部分请求的主机是“www.baidu.com”和“pss.bdstatic.com”,这表明这些请求主要是针对百度及其相关静态资源服务器的。

路径 :请求的路径列在“Path”列中,显示了具体的URL路径。例如,/static/superman/img/topn... 和 /www/cache/static/protoc... 等。

查询参数 :查询参数的数量列在“Query”列中,大部分记录的查询参数数量为0,只有少数记录有查询参数。

状态码 :所有请求的状态码都是200,表示这些请求都成功返回了响应。

长度 :响应的长度列在“Length”列中,显示了每个响应的字节数。

启动响应计时器 :启动响应计时器的值列在“Start response timer”列中,表示响应开始的时间。

总体来看,这些记录显示了在短时间内对百度及其相关资源的多次GET请求,所有请求都成功返回了200状态码,表明网络连接和服务器响应都很正常。

Logger的应用场景

故障排查与问题定位 :通过审查记录的HTTP流量,深入了解问题发生的前因后果,帮助开发者快速识别和修复漏洞。会话管理分析 :跟踪请求与响应之间的交互,理解客户端和服务器之间的通信细节,发现会话管理中的潜在漏洞。任务监控 :持续记录流量,确保测试过程没有中断,并提供进度跟踪。深入分析 :分析应用程序会话令牌等随机性和不可预测数据项的生成和使用模式。长期项目审计 :提供历史记录功能,方便后期回顾和审计。

通过以上介绍,我们可以看到Burp Suite中的Logger是一个非常实用的工具,它可以帮助安全测试人员更有效地记录、分析和审计HTTP流量,从而提高测试的准确性和效率。

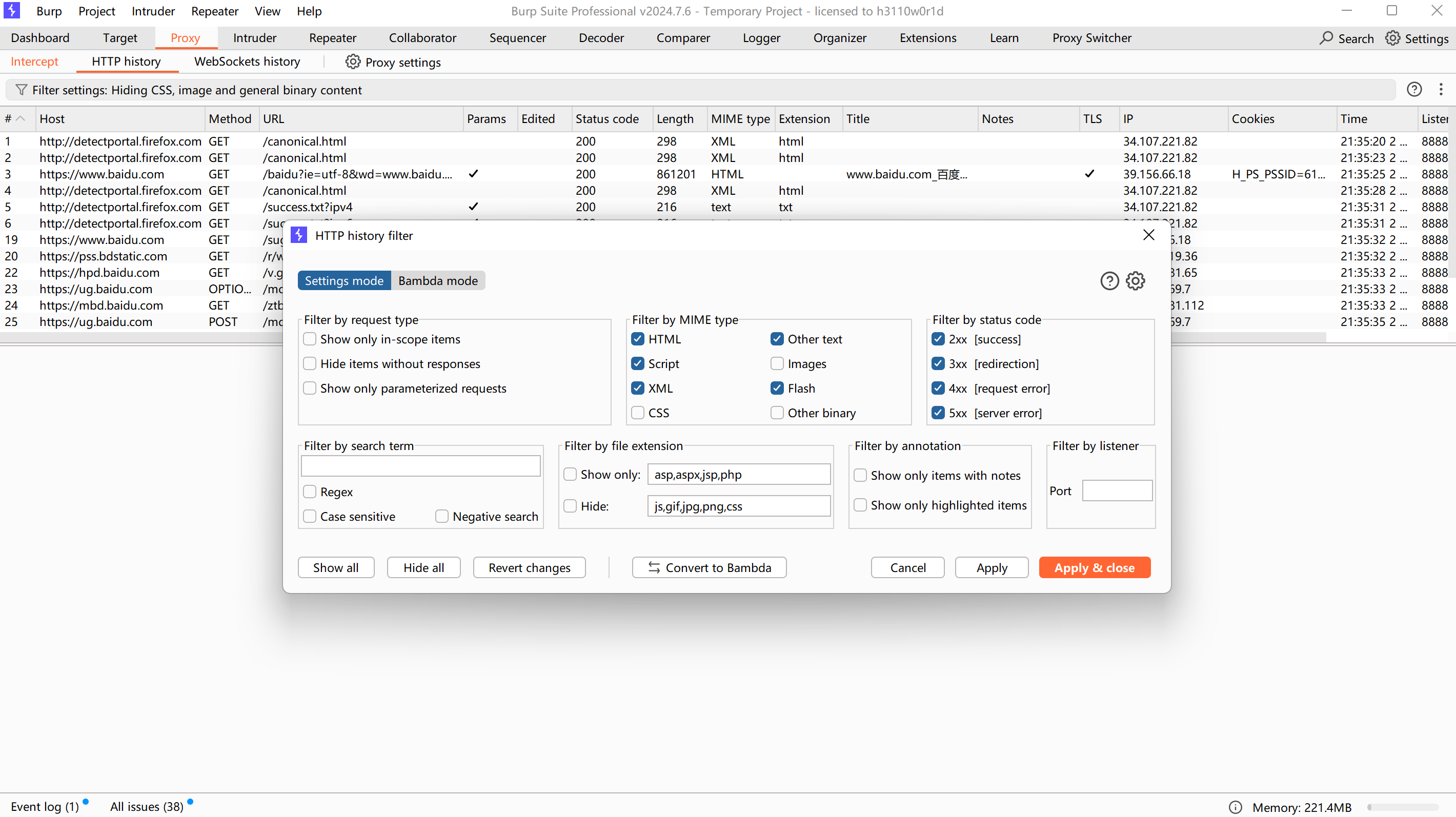

过滤器设置

在图片的右侧,有一个过滤器设置窗口,包含以下选项:

过滤类型 :

按MIME类型过滤(如HTML、Script、XML、CSS等)。 按状态码过滤(如2xx [success]、3xx [redirection]、4xx [request error]、5xx [server error])。 按工具过滤(如Target、Proxy、Scanner、Intruder等)。

文件扩展名 :

只显示特定扩展名的文件(如asp,aspx,jsp,php)。 隐藏特定扩展名的文件(如js,gif,jpg,png,css)。

操作按钮

Convert to Bambda :转换为Bambda模式。Apply & close :应用过滤器并关闭窗口。

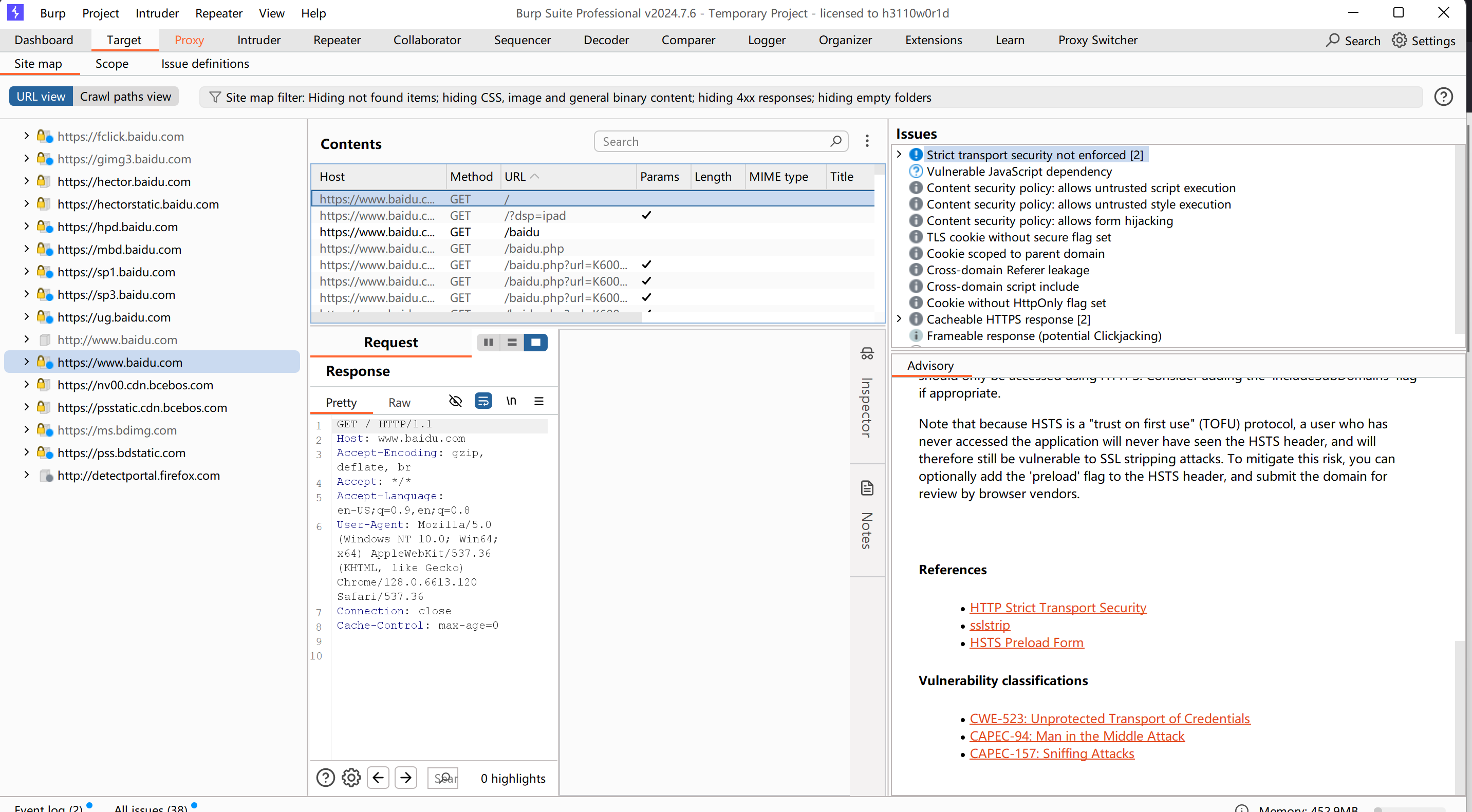

target

简单看一下target界面能读出不少信息,后面再详细介绍。

主要内容

目标网站 :

多个URL指向不同的网站,包括百度、Mozilla的相关服务和其他一些站点。

请求和响应 :

请求URL:/sqlilabs-master/Less-1 响应内容:虽然图片中没有显示具体的响应内容,但可以推测响应中可能存在一些安全问题。

安全问题 :

可框架化响应 (Potential Clickjacking):这是一个主要的关注点。具体信息如下:

问题描述 :应用程序应该返回一个名为X-Frame-Options的响应头,值为DENY以防止框架攻击,或者值为SAMEORIGIN以允许同源页面进行框架。修复建议 :为了有效防止框架攻击,应用程序应在响应头中添加X-Frame-Options,并将其值设置为DENY或SAMEORIGIN。

参考资料

Web Security Academy: Clickjacking

漏洞分类

CWE-693: Protection Mechanism Failure CWE-1021: Improper Restriction of Rendered ULayers or Frames

其他信息

事件日志 和内存使用情况 :显示了Burp Suite的运行状态和内存使用情况。

总结

根据Burp Suite的分析,当前Web应用程序存在未加密通信和潜在的Clickjacking漏洞。建议开发人员在响应头中添加X-Frame-Options,并将其值设置为DENY或SAMEORIGIN,以防止框架攻击。此外,确保所有通信都使用加密协议(如HTTPS)以提高安全性。

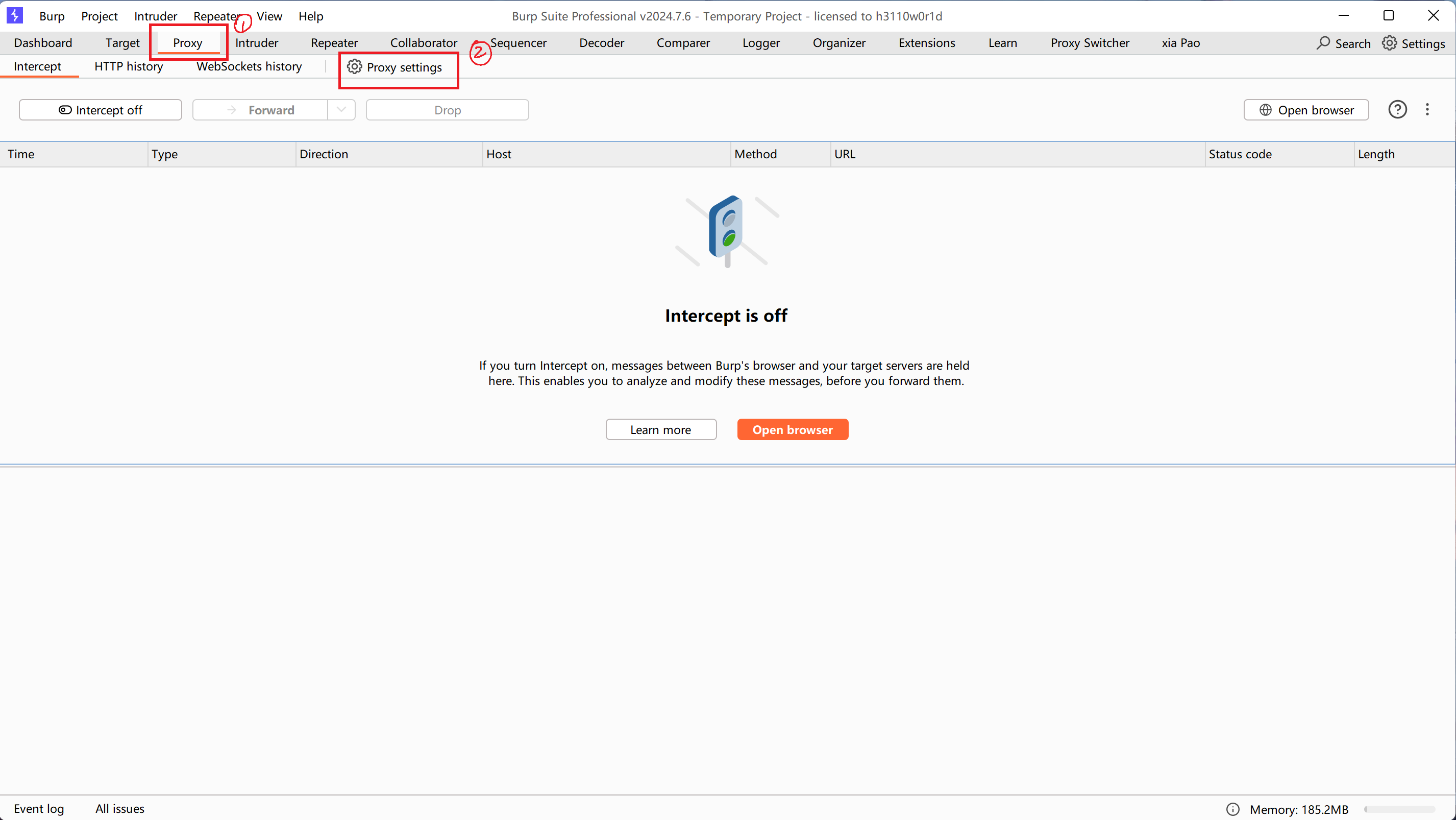

burp中的Proxy、Intruder、Repeater模块

Burp Suite 是一款流行的 Web 应用安全测试工具,它包含多个模块,其中 Proxy 模块是核心组件之一。Proxy 模块允许 Burp Suite 充当客户端和服务器之间的中介,从而能够捕获、查看和修改在两者之间传输的 HTTP/HTTPS 请求和响应。以下是对 Burp Suite 中 Proxy 模块的详细解释:

1. 功能概述

拦截请求和响应 :Burp Proxy 可以拦截客户端发出的 HTTP/HTTPS 请求以及服务器返回的响应。查看和编辑 :在请求或响应被发送之前或之后,安全测试人员可以在 Burp Proxy 的界面中查看和编辑它们的内容。重放功能 :允许用户重新发送之前的请求,这对于测试应用程序的行为非常有用。会话处理规则 :可以设置规则来自动处理某些类型的请求或响应,例如自动修改某些参数。SSL 支持 :通过配置 Burp Suite 作为系统的代理,它可以处理 SSL/TLS 加密的流量。

2. 使用场景

手动测试 :安全测试人员可以通过拦截和修改请求来手动测试应用程序的安全性。自动化测试 :结合 Burp Suite 的其他模块(如 Scanner 和 Intruder),可以进行更复杂的自动化安全测试。开发和调试 :开发人员可以使用 Proxy 模块来调试应用程序的网络交互。

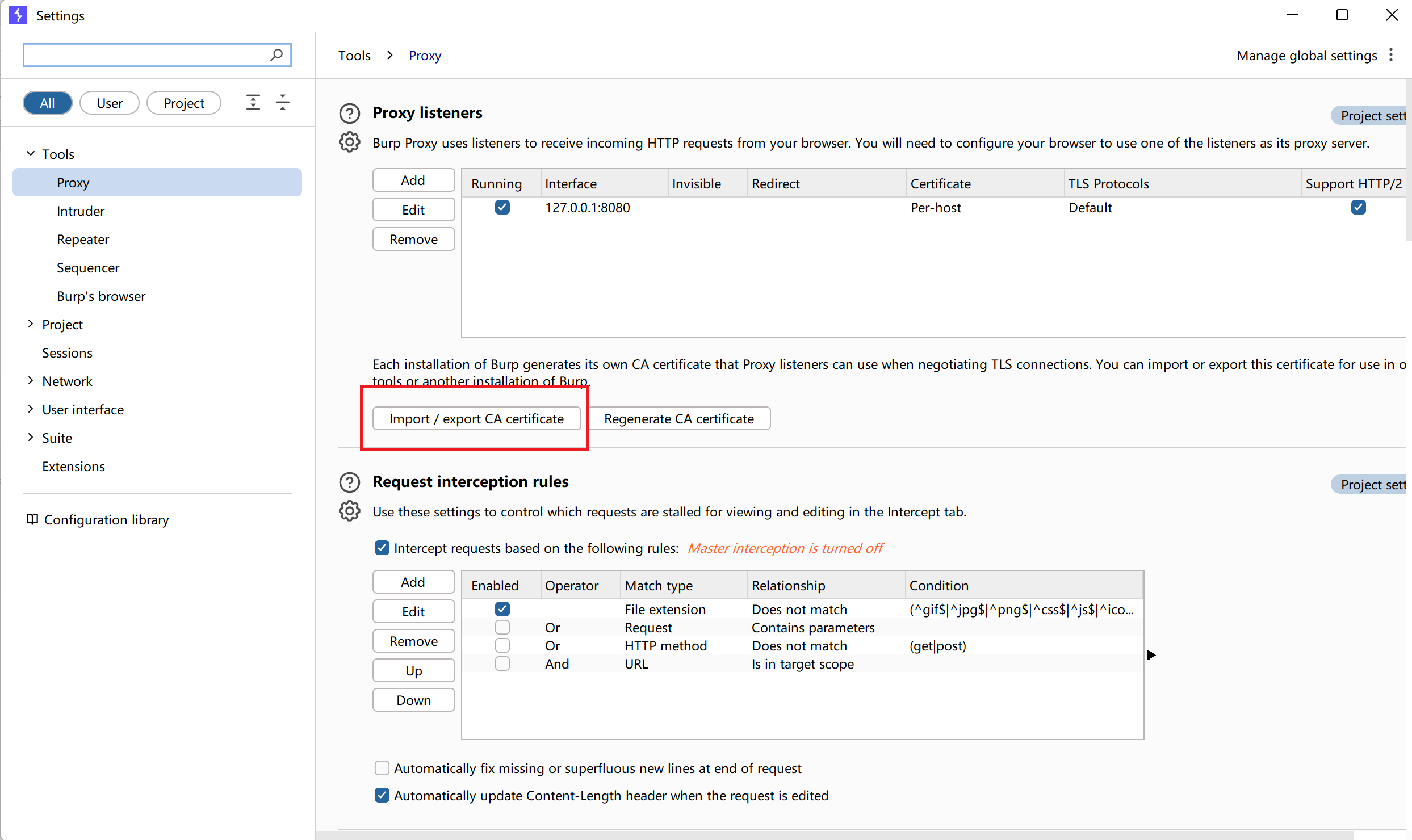

3. 配置和使用步骤

启动 Burp Suite :首先启动 Burp Suite 并选择 Proxy 模块。配置浏览器代理 :在浏览器的网络设置中将代理服务器设置为 Burp Suite 的监听地址和端口(通常是 localhost 和 8080)。

这个是burp内置的浏览器。

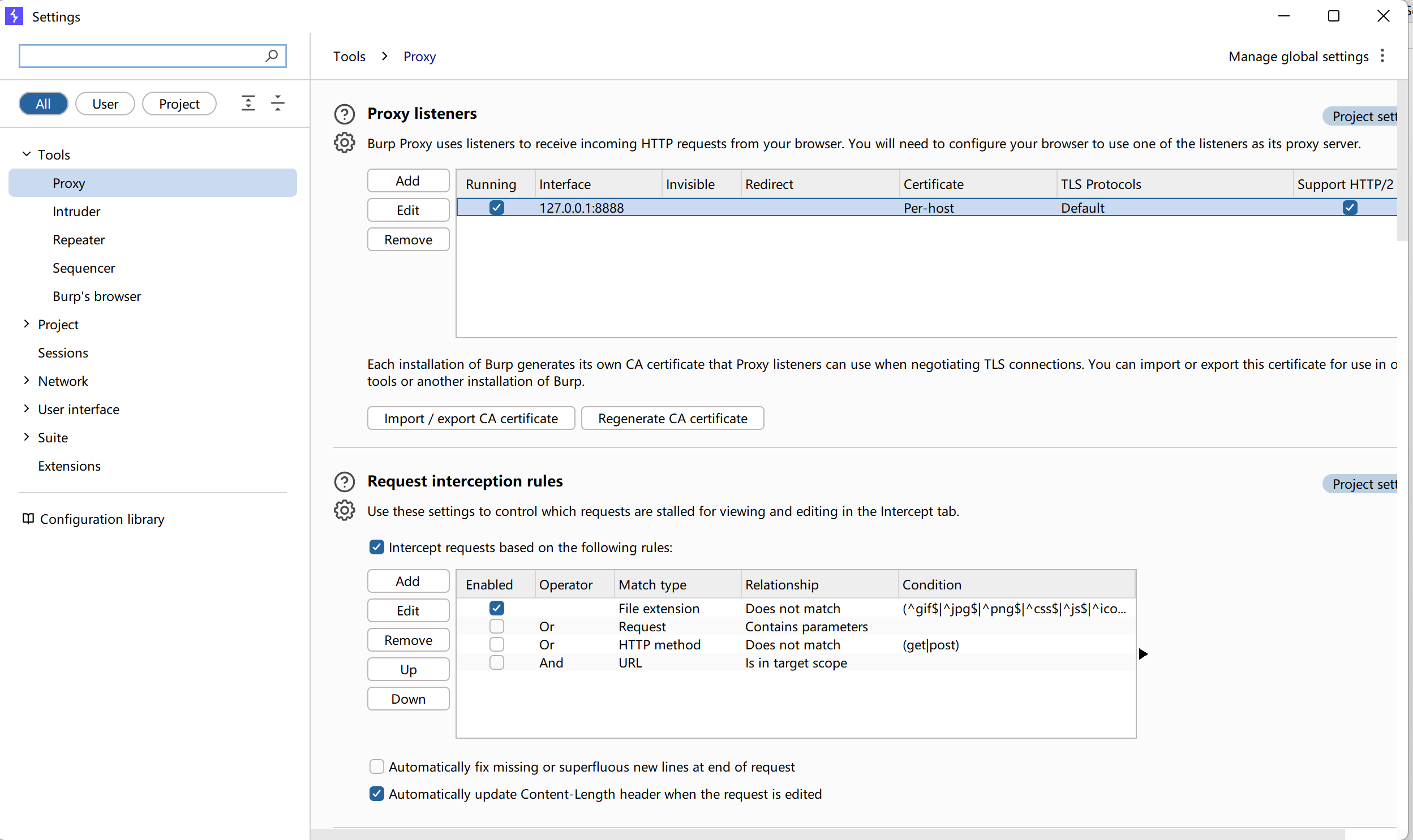

1. Proxy Listeners

Interface : 监听器使用的接口地址,这里设置为127.0.0.1:8888,即本地回环地址。TLS Protocols : 支持的TLS协议,默认设置。Support HTTP/2 : 是否支持HTTP/2协议。

2. Request Interception Rules

Intercept requests based on the following rules : 基于以下规则拦截请求。

Match type : 匹配类型(File extension、Request、HTTP method、URL)。Relationship : 关系(Does not match、Contains parameters、Does not match、Is in target scope)。Condition : 具体条件(例如,文件扩展名不匹配^gif$|^jpg$|^png$|^css$|^js$|^ico...,HTTP方法不匹配(get|post))。

3. 其他设置

Import / export CA certificate : 导入或导出CA证书。Regenerate CA certificate : 重新生成CA证书。Automatically fix missing or superfluous new lines at end of request : 自动修复请求末尾缺失或多余的新行。Automatically update Content-Length header when the request is edited : 编辑请求时自动更新Content-Length头。

总结

通过这些设置,用户可以管理代理服务器的行为,包括监听器的配置、请求的拦截规则以及证书的管理等。这些功能对于网络安全测试和调试HTTP请求非常有用。

安装 Burp 证书 :由于 Burp Suite 需要拦截 HTTPS 流量,用户需要在浏览器中安装 Burp Suite 提供的根证书。开始拦截 :在 Burp Proxy 的界面中,切换到“Intercept”选项卡并启用拦截功能。查看和编辑流量 :当请求或响应被拦截时,可以在 Burp Proxy 的界面中查看其详细内容,并进行编辑。转发流量 :编辑完成后,可以点击“Forward”按钮将请求或响应发送到服务器或客户端。

4. 关键界面和功能

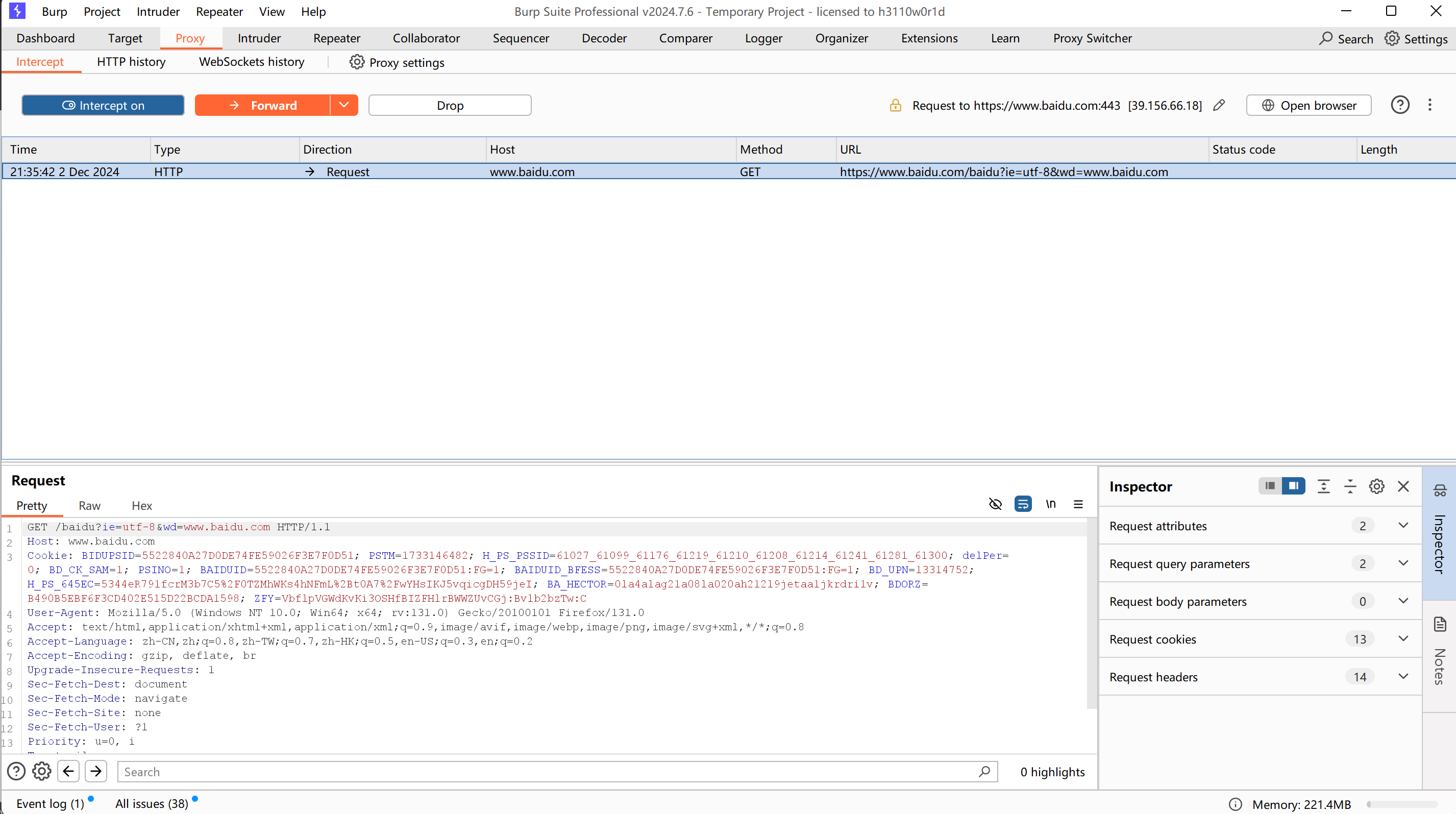

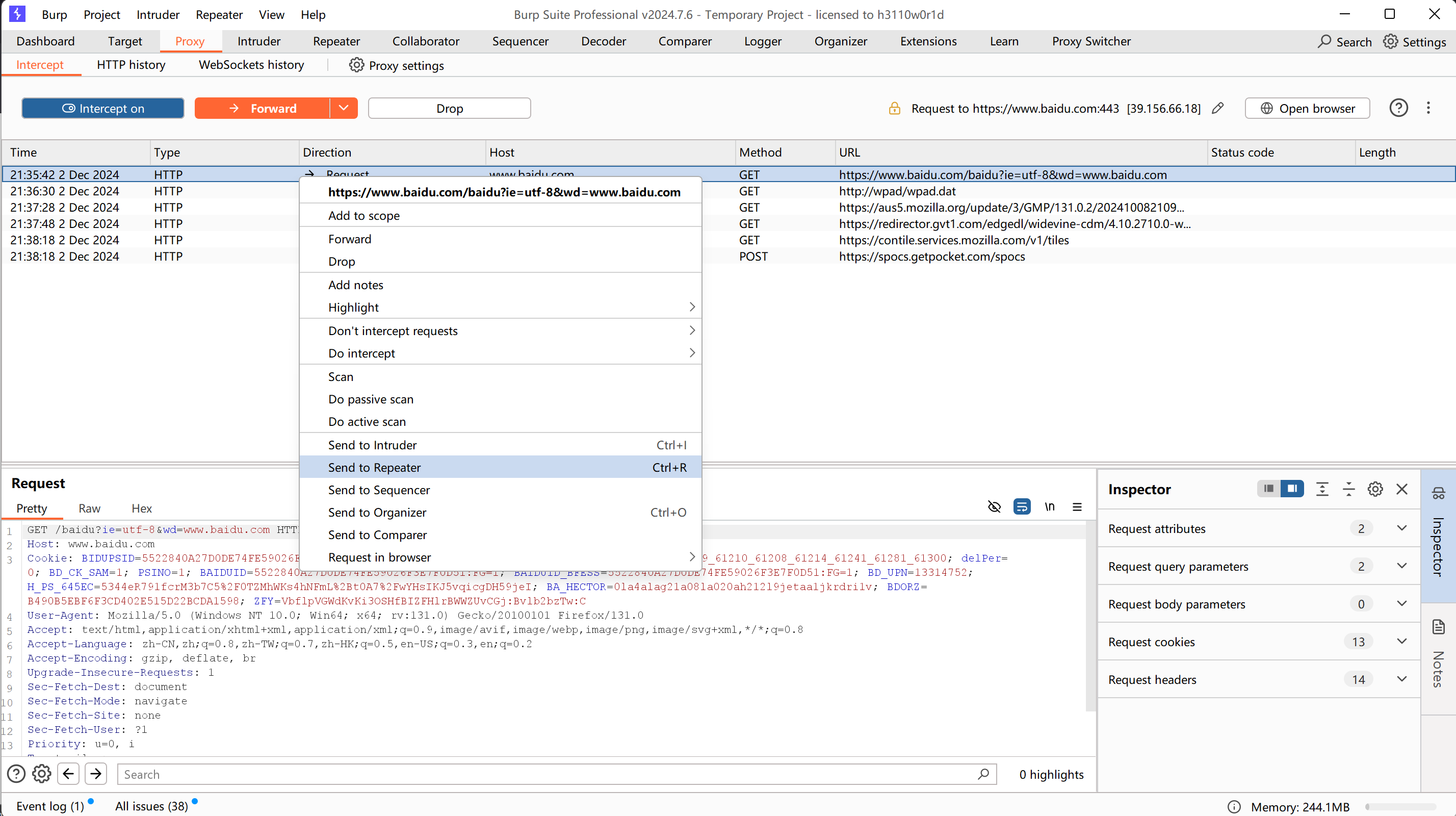

Intercept 选项卡 :控制拦截功能的开关,查看和编辑被拦截的请求和响应。

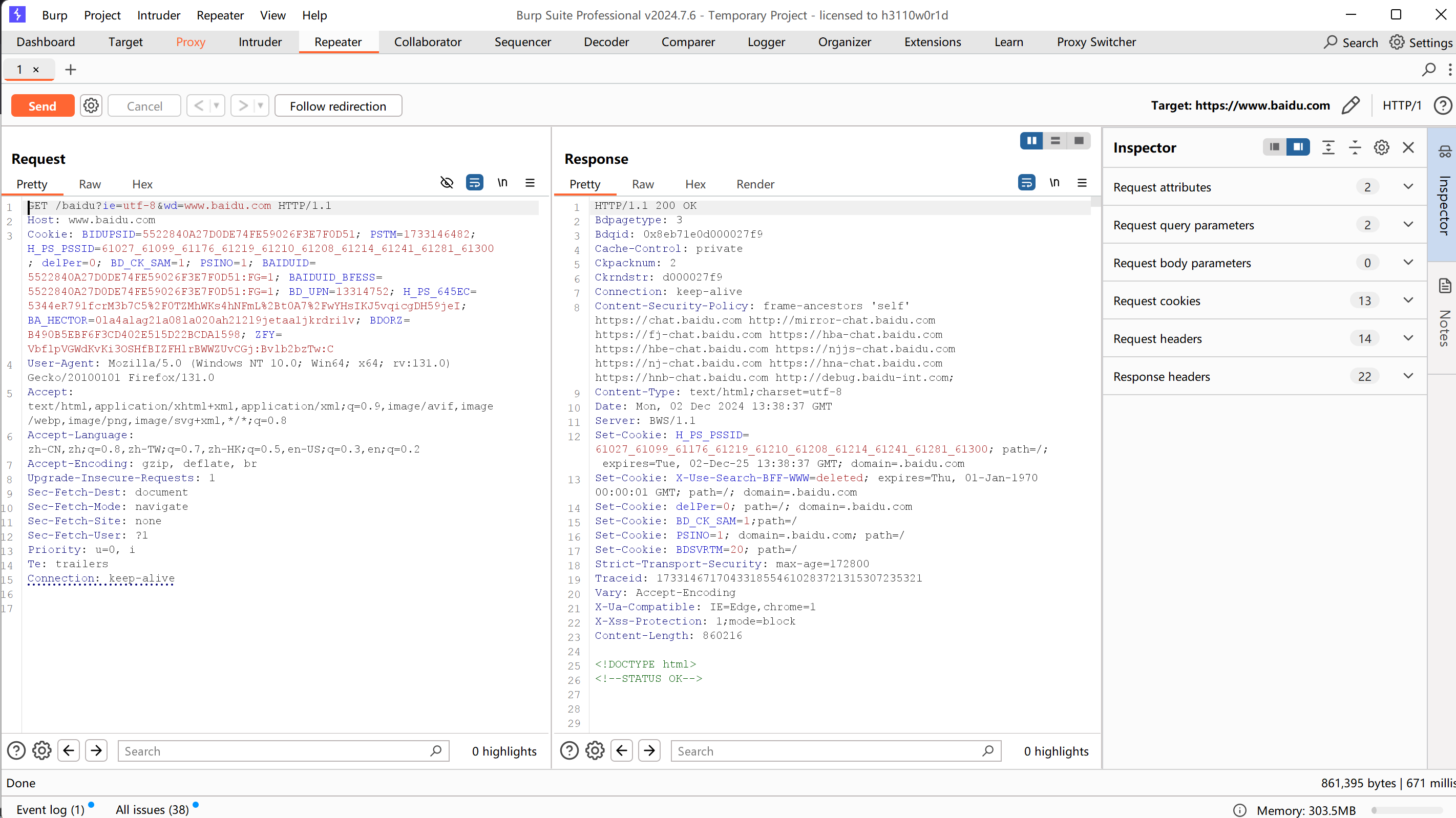

请求信息

URL : https://www.baidu.com/baidu?ie=utf-8&wd=www.baidu.com

请求细节

Pretty(美化后的请求)

GET /baidu?ie=utf-8&wd=www.baidu.com HTTP/1.1 Cookie : 包含多个Cookie信息,如BIDUPSID、PSINO、BAIDUID等User-Agent : Mozilla/5.0 (Windows NT 10.0; Win64; x64; rv:131.0) Gecko/20100101 Firefox/131.0Accept : text/html, application/xhtml+xml, application/xml;q=0.9, image/avif, image/webp, image/png, image/svg+xml, / ;q=0.8Accept-Language : zh-CN, zh;q=0.8, zh-TW;q=0.7, zh-HK;q=0.5, en-US;q=0.3, en;q=0.2Accept-Encoding : gzip, deflate, brUpgrade-Insecure-Requests : 1

Inspector(检查器)

请求头 : 包含多个头部信息,如User-Agent、Accept、Accept-Language等

其他信息

所有问题 : 有38个问题(可能是指Burp Suite检测到的潜在问题或警告)

总结

这个请求是一个典型的GET请求,用于访问百度网站。请求中包含了多个Cookie和头部信息,表明这是一个从浏览器发起的正常请求。通过Burp Suite,可以详细查看和分析请求的各个部分,帮助进行安全测试或调试。

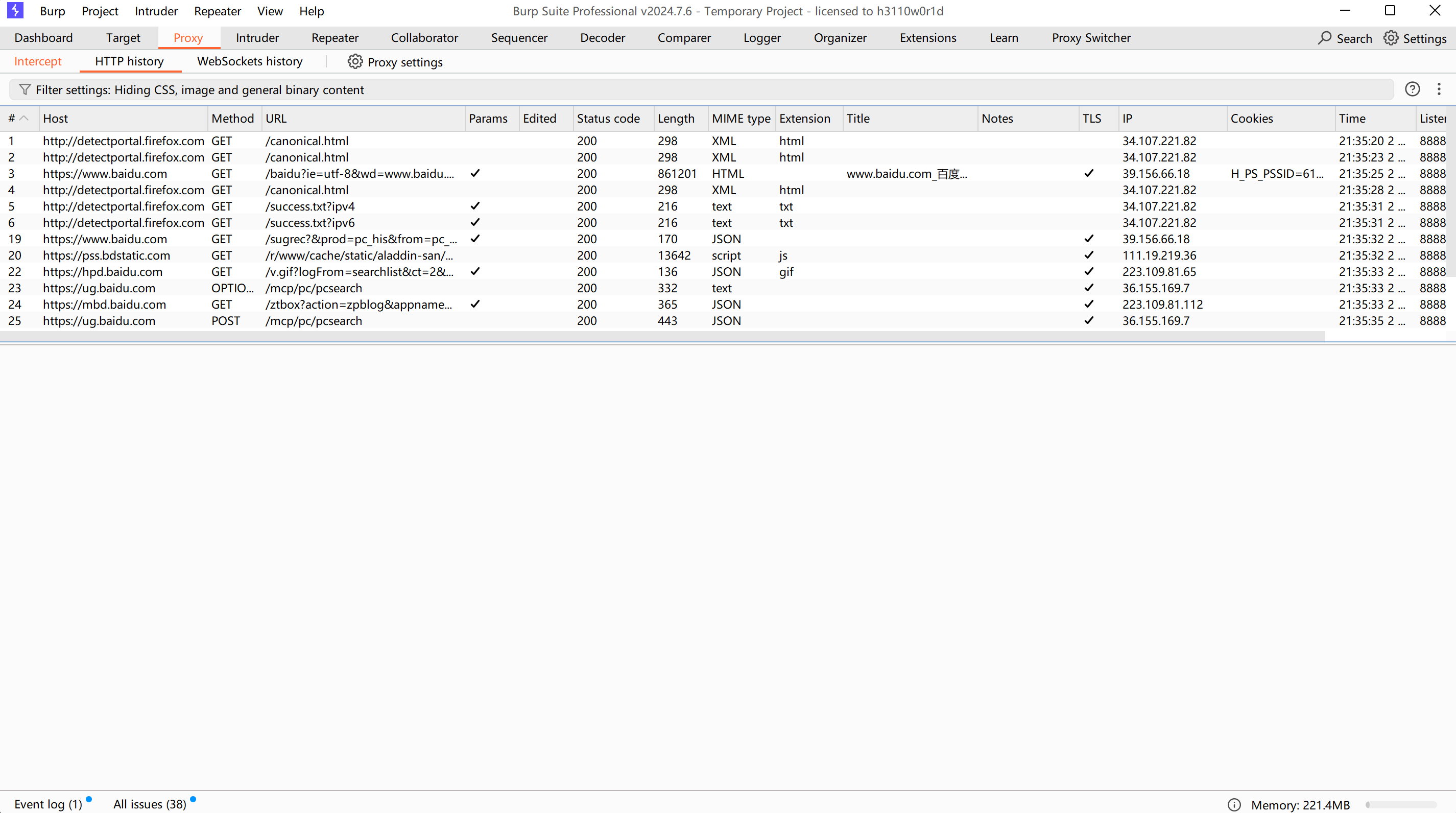

HTTP History 选项卡 :显示所有通过 Burp Proxy 的请求和响应的历史记录。

主机和URL :

请求的主机包括detectportal.firefox.com和www.baidu.com等。 URL路径多为静态资源或API请求,例如/canonical.html、/baidu?ie=utf-8&wd=www.baidu...等。

MIME类型 :

MIME类型包括HTML、XML、JSON、文本(text)和脚本(script)等。 例如,/canonical.html的MIME类型是XML,而/sugrec?&prod=pc_his&from=pc_...的MIME类型是JSON。

请求参数 :

部分请求包含参数,例如/baidu?ie=utf-8&wd=www.baidu...。

时间和Cookies :

所有请求的时间戳集中在21:35:20到21:35:35之间。 Cookies信息在截图中显示为8888,可能是占位符或未解析的Cookies。

事件日志和问题 :

截图中显示了事件日志(1个事件)和所有问题(38个问题),但具体内容未显示。

额外分析建议:

安全性检查 :

检查是否有敏感信息泄露,例如Cookies或其他敏感参数。

进一步调试 :

使用Burp Suite的其他功能(如Intruder、Repeater等)进行更详细的测试和分析。

界面布局 :

顶部菜单栏包括Dashboard、Target、Proxy、Intruder、Repeater、Collaborator、Sequencer、Decoder、Comparer、Logger、Organizer、Extensions、Learn、Proxy Switcher等选项。 当前选中的是Proxy模块,显示了HTTP历史记录和WebSocket历史记录。 左侧有一个过滤器设置,当前设置为隐藏CSS、图像和一般二进制内容。

HTTP历史记录 :

列表中显示了多个HTTP请求的详细信息,包括主机名(Host)、方法(Method)、URL、参数(Params)、编辑状态(Edited)、状态码(Status code)、长度(Length)、MIME类型(MIME type)、扩展名(Extension)、标题(Title)、注释(Notes)、TLS、IP、Cookies、时间和列表编号(List)。 例如,第一条记录是访问http://detectportal.firefox.com的GET请求,返回状态码200,MIME类型为XML。

过滤器设置 :

中间弹出的窗口是过滤器设置界面,用户可以设置不同的过滤条件来筛选显示的请求。 过滤条件包括:

请求类型(Filter by request type):如显示仅范围内的项目、隐藏无响应的项目、仅显示参数化请求等。 MIME类型(Filter by MIME type):如HTML、Script、XML、CSS、其他文本、图像、Flash、其他二进制等。 状态码(Filter by status code):如2xx(成功)、3xx(重定向)、4xx(请求错误)、5xx(服务器错误)。 搜索词(Filter by search term):如正则表达式、区分大小写、负向搜索等。 文件扩展名(Filter by file extension):如显示仅asp、aspx、jsp、php等文件。 注释(Filter by annotation):如显示仅带有注释的项目、显示仅高亮的项目等。

操作按钮 :

底部有操作按钮,包括显示所有(Show all)、隐藏所有(Hide all)、还原更改(Revert changes)、转换为Bamboo模式(Convert to Bamboo)、取消(Cancel)、应用(Apply)和应用并关闭(Apply & close)。

Options 选项卡 :配置代理监听器、SSL 证书和其他相关设置。Requests 选项卡 :查看和管理当前被拦截的请求。Responses 选项卡 :查看和管理当前被拦截的响应。

5. 安全注意事项

证书安装 :安装 Burp Suite 的根证书时需要确保来源可信,以避免安全风险。敏感数据 :在编辑请求和响应时,应注意不要泄露敏感数据。权限控制 :确保只有授权人员可以访问和使用 Burp Suite 和其捕获的数据。

通过以上解释,可以看出 Burp Suite 的 Proxy 模块在 Web 应用安全测试中扮演着至关重要的角色,它提供了强大的功能来帮助安全测试人员发现和利用潜在的安全漏洞。

操作选项 :

在拦截请求的右侧,有多个操作选项:

Don't intercept requests :停止拦截请求。Send to Intruder :将请求发送到Intruder模块。Send to Repeater :将请求发送到Repeater模块。Send to Sequencer :将请求发送到Sequencer模块。Send to Organizer :将请求发送到Organizer模块。Send toComparer :将请求发送到Comparer模块。Request in browser :在浏览器中发起请求。

Burp Suite 的 Intruder 模块是一个强大的自动化攻击工具,主要用于执行各种定制攻击,包括资源枚举、数据提取、模糊测试等常见漏洞。以下是关于 Intruder 模块的详细介绍:

Intruder 模块的功能

自动化攻击 :自动对Web应用程序自定义的攻击,如SQL注入、跨站脚本、缓冲区溢出等。多种攻击模式 :支持Sniper(逐个测试)、Battering Ram(并行测试)、Pitchfork(组合测试)和Cluster Bomb(全组合测试)等多种攻击模式。精细化的攻击配置 :允许用户设置攻击的参数、有效载荷、请求头等,以实现高度定制化的攻击策略。

Intruder 模块的使用方法

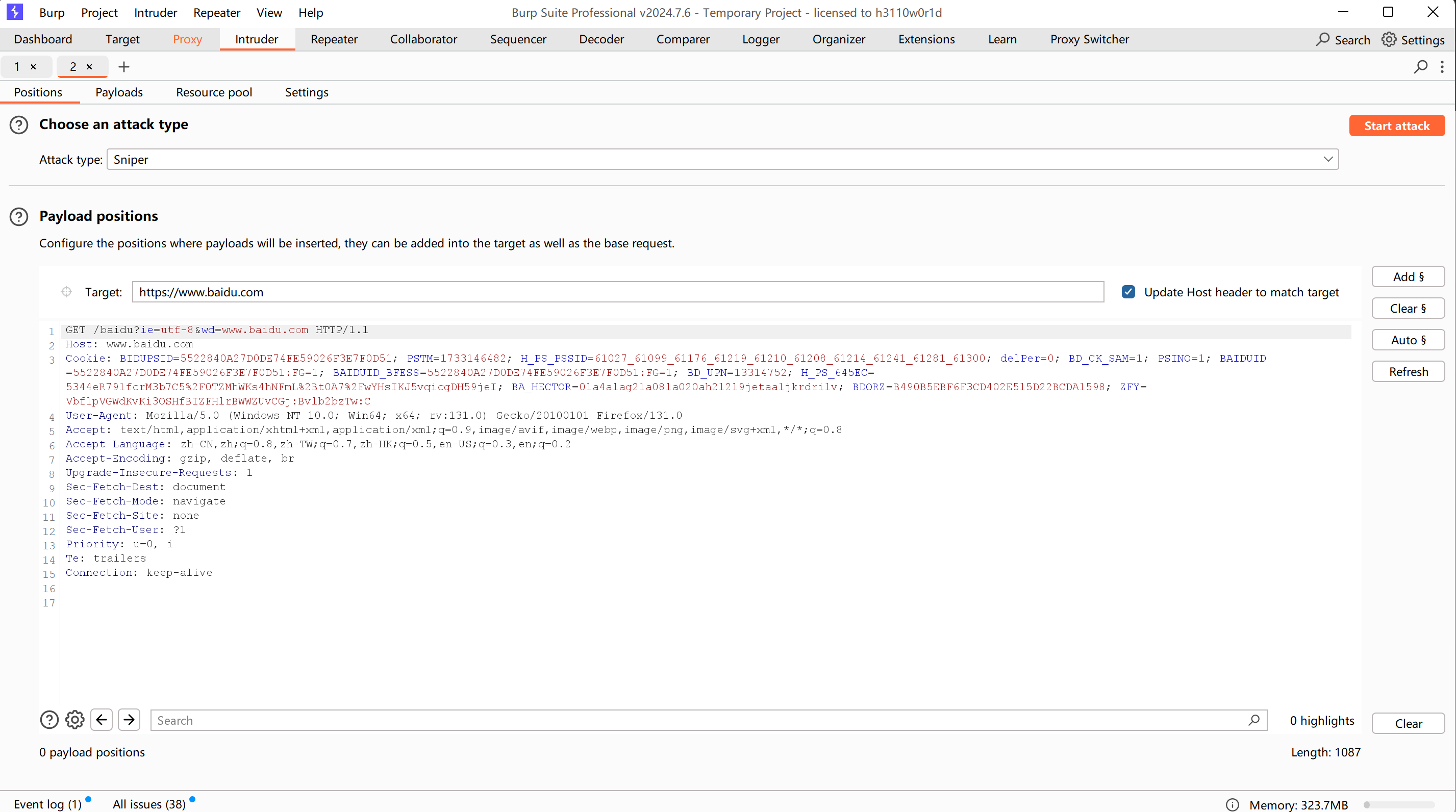

配置目标 :在Target模块中指定待攻击的目标服务器的host、端口号及SSL连接。设置位置 :在Positions模块中设置请求中的参数及攻击类型,使用§符号标记需要替换的参数。

攻击类型选择 :

当前选择的攻击类型是“Sniper”,这是Intruder模块中的一种攻击模式,适用于单一位置的payload注入。

Payload Positions :

目标URL设置为“https://www.baidu.com”。 下方的请求详情显示了HTTP请求的各个部分,包括GET请求的路径、Host头、Cookie、Accept头等。

请求详情 :

显示了完整的HTTP请求,包括所有的头信息和参数。 这些信息可以用于确定哪些位置可以插入payload。

其他功能 :

“Update Host header to match target”:更新Host头以匹配目标URL。 “Clear”和“Auto”按钮:用于清除或自动填充payload位置。

配置有效载荷 :在Payloads模块中设置数据集、参数编码、加密等功能。

选择攻击类型 :根据攻击需求选择合适的攻击模式,如Sniper、Battering Ram等。

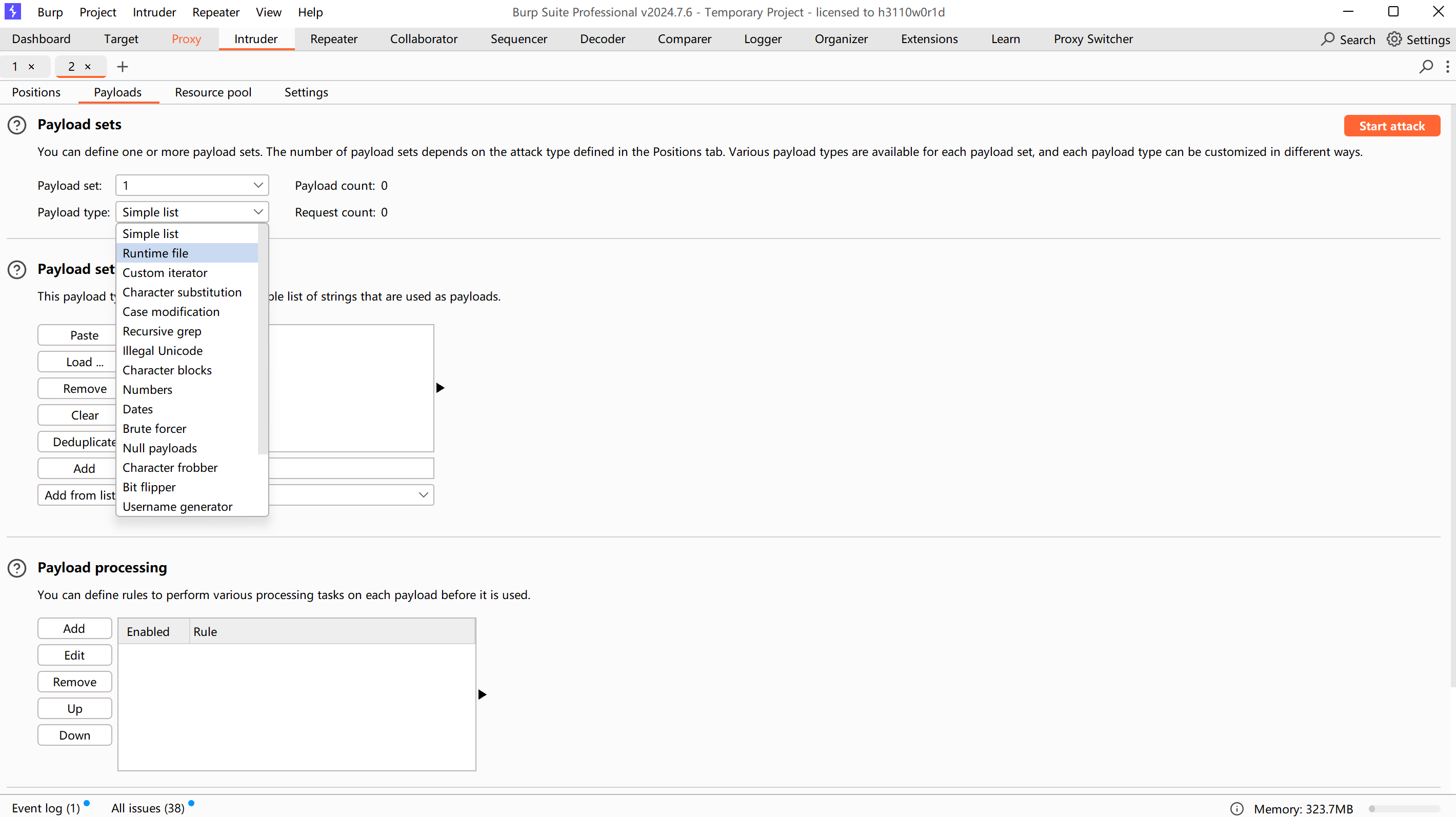

Payload Sets

Payload set : 当前定义了一个Payload集。Payload count : 当前Payload的数量为0。Payload type : 选择了“Simple list”类型,同时也显示了其他可用的Payload类型,如“Runtime file”、“Custom iterator”、“Character substitution”等。

可用的Payload类型

Character substitution : 字符替换。Case modification : 大小写修改。Illegal Unicode : 非法Unicode。Null payloads : 空Payloads。Username generator : 用户名生成器。

Payload Processing

功能 : 可以定义规则来在每个Payload使用之前进行各种处理任务。

启动攻击 :在Options模块中设置请求头、攻击结果、重定向等相关的配置,然后点击“Start Attack”按钮开始攻击。

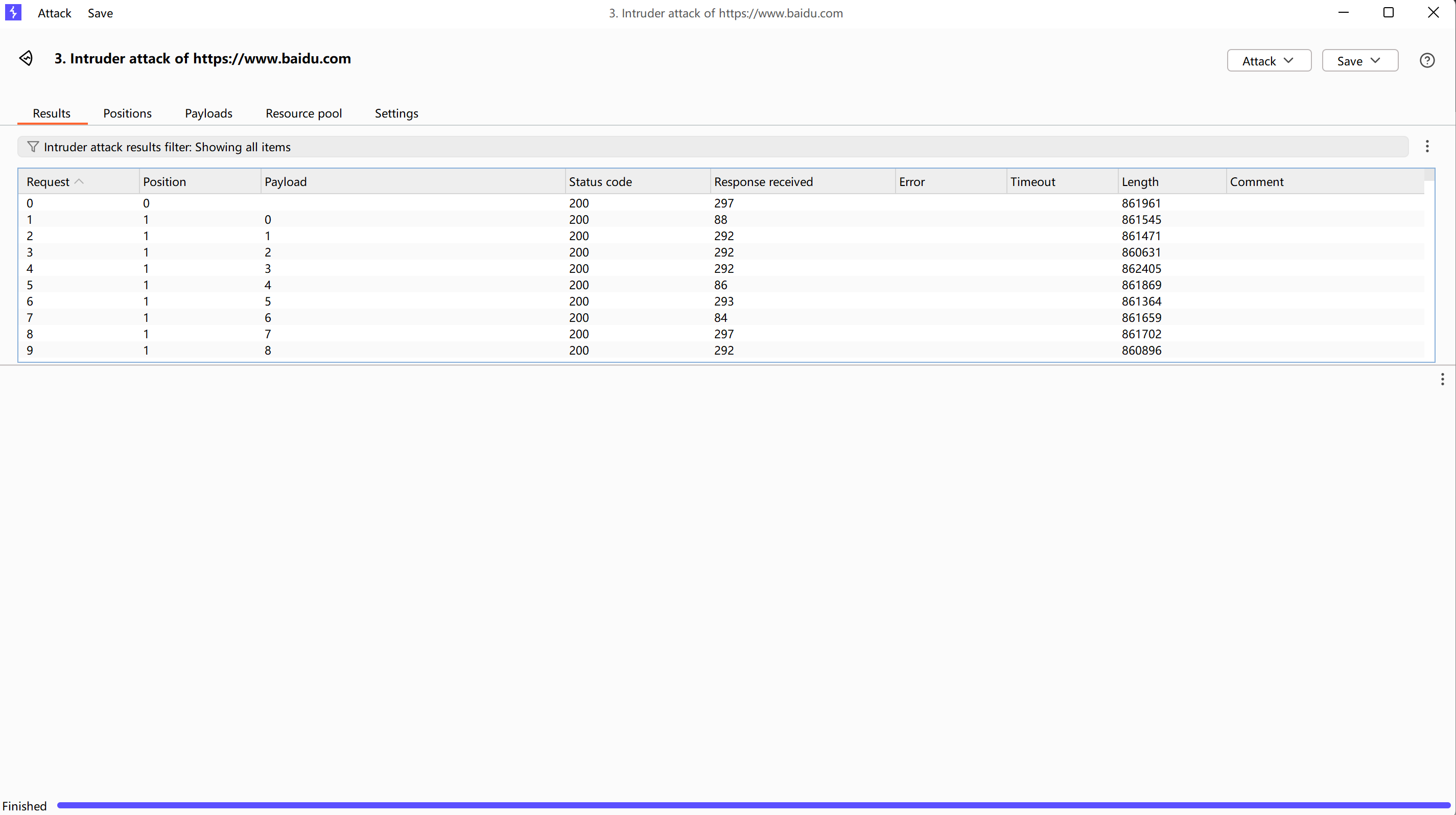

请求和响应状态码 :

所有请求的状态码均为200,表示请求成功,服务器正确处理了每个请求。

响应接收时间 :

响应接收时间(Response received)在不同请求之间有所变化,范围从84毫秒到297毫秒不等。这表明服务器处理请求的时间有一定的波动。

响应长度 :

每个响应的长度(Length)也有所不同,范围从860896字节到861961字节。这表明不同请求返回的数据量有所不同。

位置和负载 :

位置(Position)和负载(Payload)列显示了在请求中注入的不同参数值。位置为1的请求表明这些参数在请求的某个特定位置被注入了不同的负载。

错误和超时 :

图片中没有显示任何错误(Error)或超时(Timeout)情况,所有请求都成功完成。

评论 :

评论(Comment)列为空,表明没有额外的注释或标记。

总结

从这些数据可以看出,Burp Suite Intruder成功地发送了一系列请求,并且所有请求都得到了成功的响应(状态码200)。响应时间和响应长度的变化可能是由于服务器处理不同负载所需的时间和返回的数据量不同所致。

如果需要进一步分析,可以考虑以下几点:

响应内容的差异 :查看不同负载返回的具体内容,找出是否存在敏感信息或其他有趣的模式。性能测试 :通过更多请求和负载测试服务器的性能和稳定性。安全性测试 :检查返回的内容是否存在潜在的安全漏洞,如SQL注入、XSS等。

通过这些进一步的分析,可以更全面地了解目标网站的行为和潜在问题。

Intruder 模块的配置步骤

定义攻击范围 :用户首先需要定义要攻击的HTTP请求,以及请求中哪些部分将被替换(即位置)。选择攻击类型 :根据测试需求,选择Sniper、Battering Ram、Pitchfork或Cluster Bomb中的一种。设置有效载荷 :为每个位置选择或自定义有效载荷列表,这些有效载荷将被注入到请求中。执行攻击 :Intruder模块将根据所选的攻击类型和有效载荷列表,自动发送请求并收集响应。分析结果 :最后,Intruder会显示所有发送的请求和响应,以及任何可能的漏洞指示。

安全注意事项

合法使用 :Burp Suite应合法使用,主要用于授权的测试环境中,由经过培训的网络安全专家使用,以识别和修复安全漏洞。避免非法入侵 :使用Burp Suite进行非法入侵他人系统是违法的,并且可能会导致严重的法律后果。

通过合理配置和使用Burp Suite的Intruder模块,用户可以在授权的测试环境中有效地进行Web应用程序的安全测试,识别和修复潜在的安全漏洞。

Burp Suite 的 Repeater 模块是一个强大的手动请求工具,它允许用户修改和重新发送 HTTP 请求,以进行更深入的安全测试。以下是对 Repeater 模块的详细解释:

Repeater 模块的功能

手动构建和修改请求 :用户可以在 Repeater 模块中手动构建和修改 HTTP 请求,包括请求方法、URL、头部信息、参数和数据体。发送请求并查看响应 :编辑请求后,用户可以点击“Go”按钮发送请求,并查看服务器的响应。重复发送请求 :Repeater 模块允许用户重复发送相同的请求,以便观察响应的变化,这对于测试输入验证和调试响应非常有用。数据提取 :从响应中提取有用的信息,如会话令牌、用户ID等,用于进一步的测试或分析。与其他工具集成 :Repeater 模块可以与 Burp Suite 的其他工具(如 Intruder 或 Comparer)集成,以增强测试能力。

Repeater 模块的使用方法

打开 Repeater 模块 :在 Burp Suite 的主界面中,选择 Repeater 选项卡。输入或粘贴请求 :在请求区域,输入或粘贴你的 HTTP 请求。确保包括请求方法(GET、POST 等)、URL、头部信息和请求体。修改参数 :在请求 URL 或请求体中找到你想要修改的参数,直接在文本框中编辑其值。发送请求 :点击“Go”按钮发送请求。响应将显示在下方的响应区域。分析响应 :检查响应中是否有任何异常或敏感信息泄露,这可能指示一个安全问题。

请求部分

URL : https://www.baidu.com请求头 :

Cookie: 包含多个cookie信息,如BIDUPSID, H_PS_PSSID, BD_UPN, BA_HECTOR等。User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64; rv:131.0) Gecko/20100101 Firefox/131.0Accept: 包含多种MIME类型,表示客户端可以接受的响应格式。Accept-Language: zh-CN, zh-TW, zh-HK, en-US等,表示客户端接受的语言。Accept-Encoding: gzip, deflate, br,表示客户端可以接受的压缩格式。Upgrade-Insecure-Requests: 1,表示客户端希望升级不安全的请求。Sec-Fetch-Dest: document,表示请求的目的地是文档。Sec-Fetch-Mode: navigate,表示请求的模式是导航。Sec-Fetch-Site: none,表示请求的站点无关。Sec-Fetch-User: ?1,表示请求的用户状态。Connection: keep-alive,表示客户端希望保持连接。

响应部分

响应头 :

Cache-Control: private,表示响应是私有的,不能缓存。Connection: keep-alive,表示服务器希望保持连接。Content-Security-Policy: frame-ancestors 'self',表示允许同源框架加载。多个Set-Cookie头,设置了多个cookie。 Content-Type: text/html; charset=utf-8,表示响应的内容类型和字符编码。Date: Mon, 02 Dec 2024 13:38:37 GMT,表示响应的生成时间。Server: BWS/1.1,表示服务器软件信息。其他头部信息如Strict-Transport-Security, Traceid, Vary, X-UA-Compatible, X-Xss-Protection, Content-Length等。

Repeater 模块的配置步骤

配置 Cookie 处理 :在选项菜单中,你可以设置 Cookie 的处理方式,例如是否自动发送会话 Cookie 或如何管理 Cookie 的生命周期。保存和加载请求 :在选项菜单中,你可以选择保存当前请求到文件或从文件加载请求。使用脚本 :Repeater 模块支持使用脚本来自动化测试过程。配置 SSL/TLS 设置 :在选项菜单中,你可以配置 SSL/TLS 设置,以确保与 HTTPS 服务器的通信安全。

安全注意事项

合法使用 :Burp Suite 应合法使用,主要用于授权的测试环境中,由经过培训的网络安全专家使用,以识别和修复安全漏洞。避免非法入侵 :使用 Burp Suite 进行非法入侵他人系统是违法的,并且可能会导致严重的法律后果。

通过以上解释,可以看出 Burp Suite 的 Repeater 模块在 Web 应用安全测试中扮演着至关重要的角色,它提供了强大的功能来帮助安全测试人员发现和利用潜在的安全漏洞。

这仍然是一个target的报漏洞分析。

Issues(问题)

Strict transport security not enforced (2) :

影响 : 攻击者可能会通过SSL剥离攻击(SSL stripping)来窃取用户的敏感信息。建议 : 在HSTS头中添加“preload”标志,并提交域名供浏览器厂商审核。

Vulnerable JavaScript dependency :

描述 : 存在易受攻击的JavaScript依赖项。建议 : 定期检查和更新JavaScript依赖项,使用安全的库和版本。

Content security policy issues :

描述 : 内容安全策略(CSP)未正确配置,允许不受信任的脚本执行、样式执行和表单劫持。影响 : 可能会导致跨站脚本(XSS)攻击和跨站请求伪造(CSRF)攻击。建议 : 配置和启用严格的内容安全策略,限制不受信任的资源和操作。

TLS cookie without secure flag set :

影响 : cookie可能会通过不安全的HTTP连接传输,容易被窃取。建议 : 确保所有TLS cookie都设置安全标志。

Cookie scoped to parent domain :

影响 : 可能会导致cookie被其他子域名访问和滥用。

Cross-domain Referer leakage :

建议 : 配置Referer策略,限制跨域Referer泄漏。

Cross-domain script include :

建议 : 限制跨域脚本包含,使用CSP来防止此类攻击。

Cookie without HttpOnly flag set :

建议 : 确保所有敏感cookie都设置HttpOnly标志。

Cacheable HTTPS response (2) :

Frameable response (potential Clickjacking) :

描述 : 响应可被嵌入框架中,可能存在点击劫持风险。影响 : 攻击者可能会通过点击劫持来诱导用户执行恶意操作。建议 : 使用X-Frame-Options或CSP来防止点击劫持。

References(参考)

HTTP Strict Transport Security : 相关文档和规范。HSTS Preload Form : HSTS预加载表单和相关信息。

Vulnerability classifications(漏洞分类)

CVE-523: Unprotected Transport of Credentials : 未受保护的凭证传输。CAPEC-94: Man in the Middle Attack : 中间人攻击。CAPEC-157: Sniffing Attacks : 嗅探攻击。

总结

根据Burp Suite的分析结果,主要问题集中在安全配置不当和潜在的攻击向量上。建议采取以下措施来提高安全性:

设置HttpOnly标志以防止客户端脚本访问cookie。 使用X-Frame-Options或CSP来防止点击劫持。

通过这些措施,可以显著提高应用程序的安全性,防止多种类型的攻击。

利用burp对app抓包

(注:实验环境为,雷电模拟器9.0.63版本,burp2024.7.6版本,jdk21.0.2版本,python3.10版本。)

具体步骤:

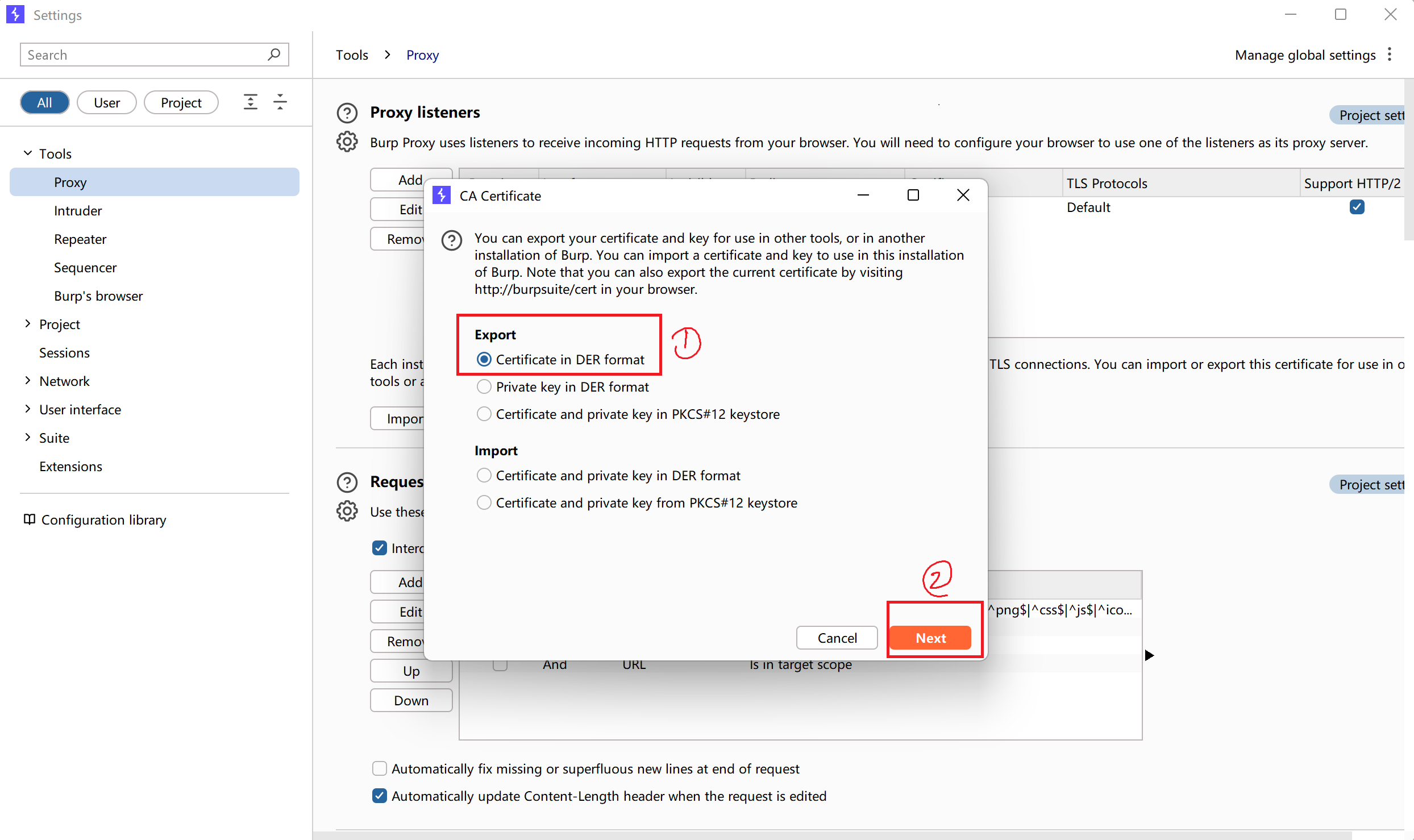

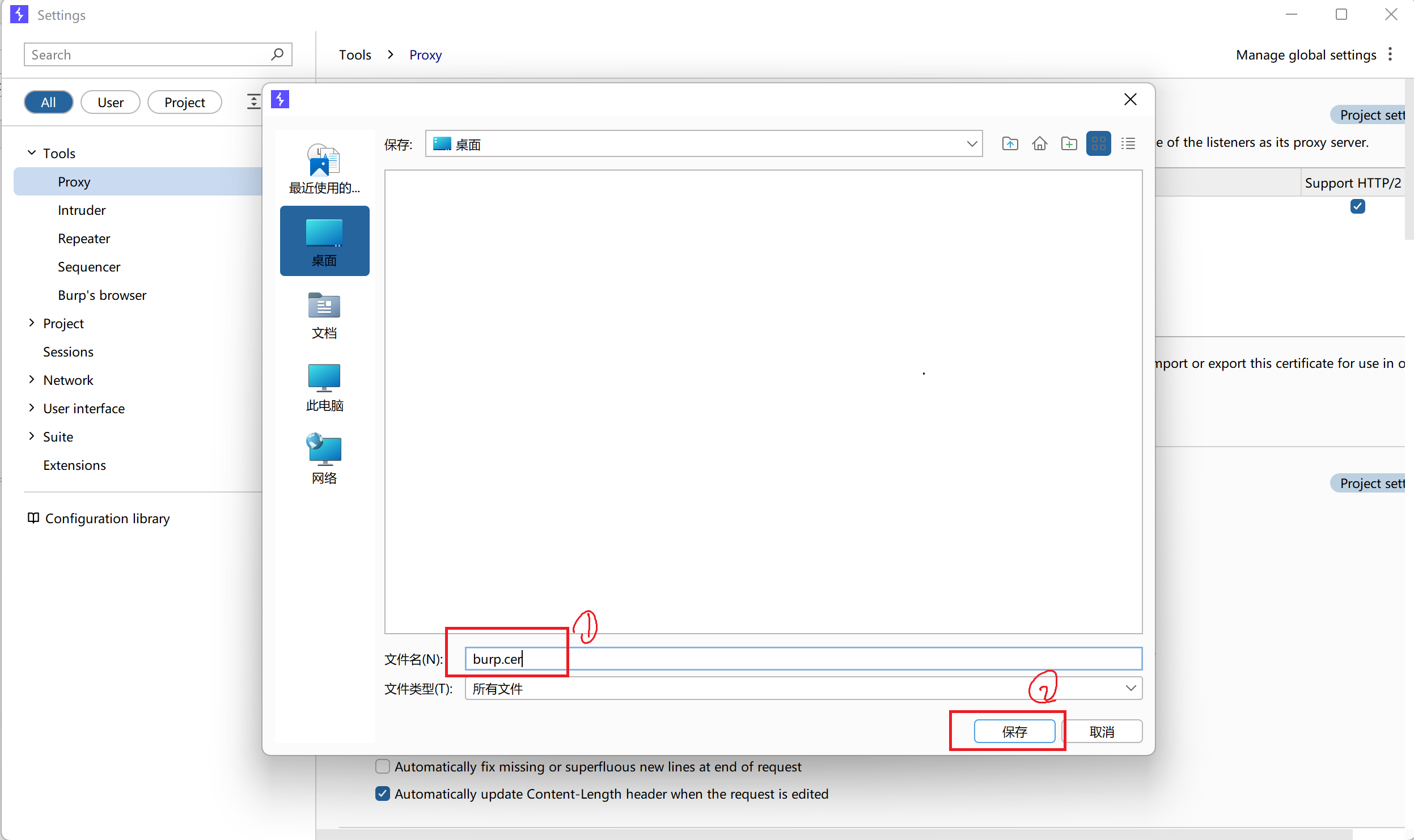

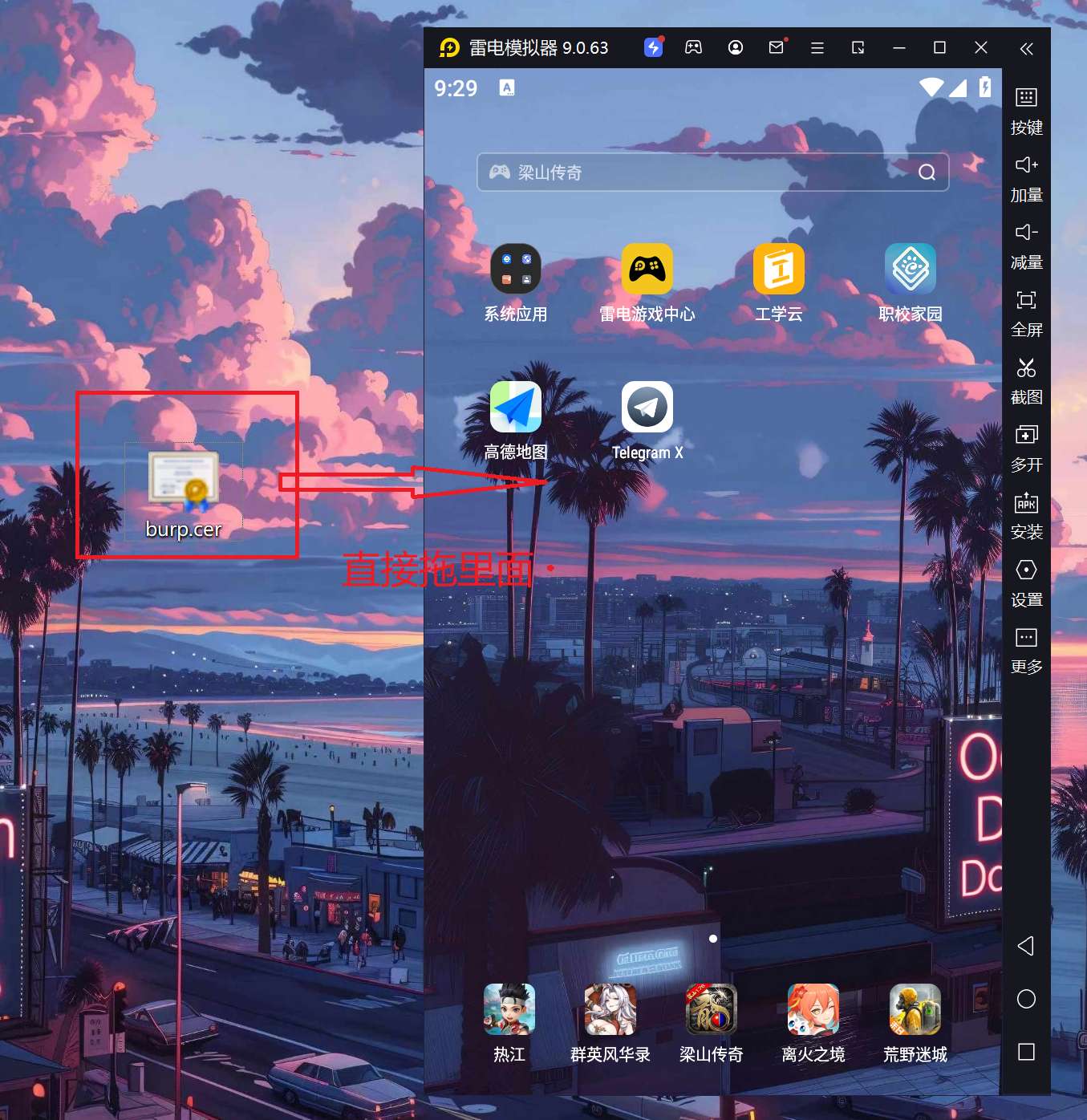

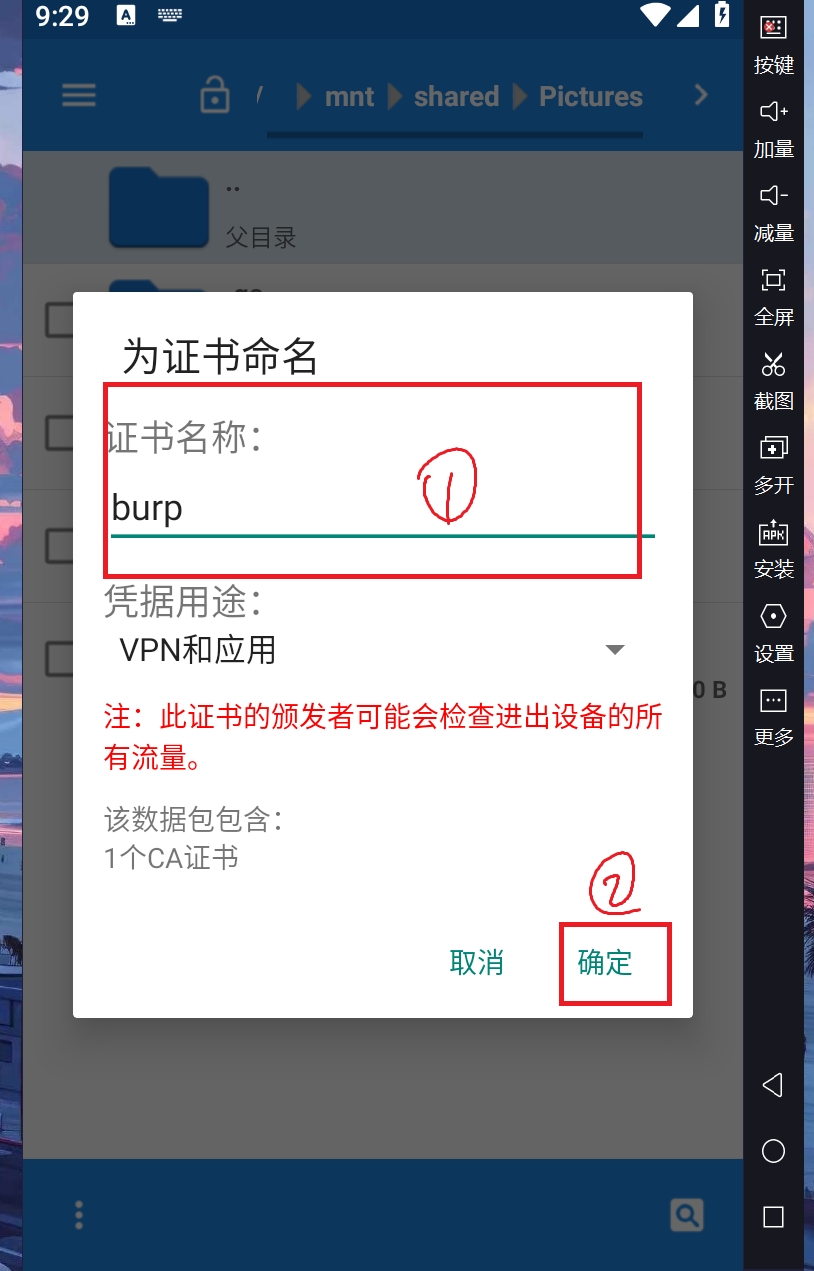

打开burp-->点击Proxy模块-->点击Proxy settings功能-->点击import / export CA certificate-->选中Export中的certificate in DER format点击next-->保存文件名为burp.cer-->把证书拖到雷电模拟器中并改名为burp。

步骤分解:

打开burp-->点击Proxy模块-->点击Proxy settings功能

依次点击:

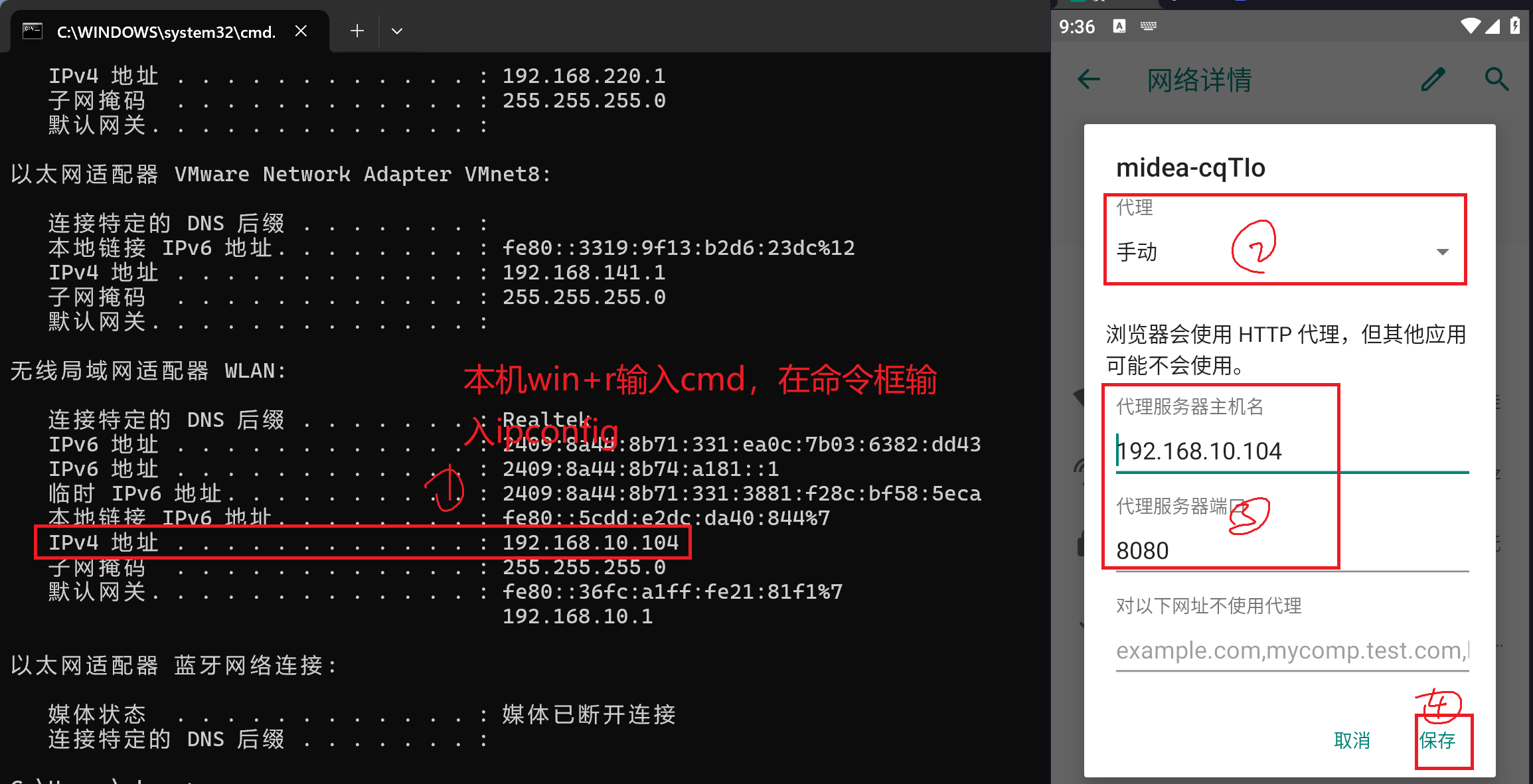

设置-->网络和互联网-->WLAN-->已连接wifi右边的齿轮图标-->右上角的铅笔图标-->代理选择手动-->填写代理服务器主机名(eg:主机WALN的ip地址——用的哪个网络连接设配器)和代理服务器端口(eg:8080)。

物理机ipv4地址:win+r-->输入cmd打开命令框-->在命令框中输入ipconfig可以找到你的ipv4地址。

注意:

模拟器一定要把桥接模式关闭,默认是关闭的。

具体步骤:

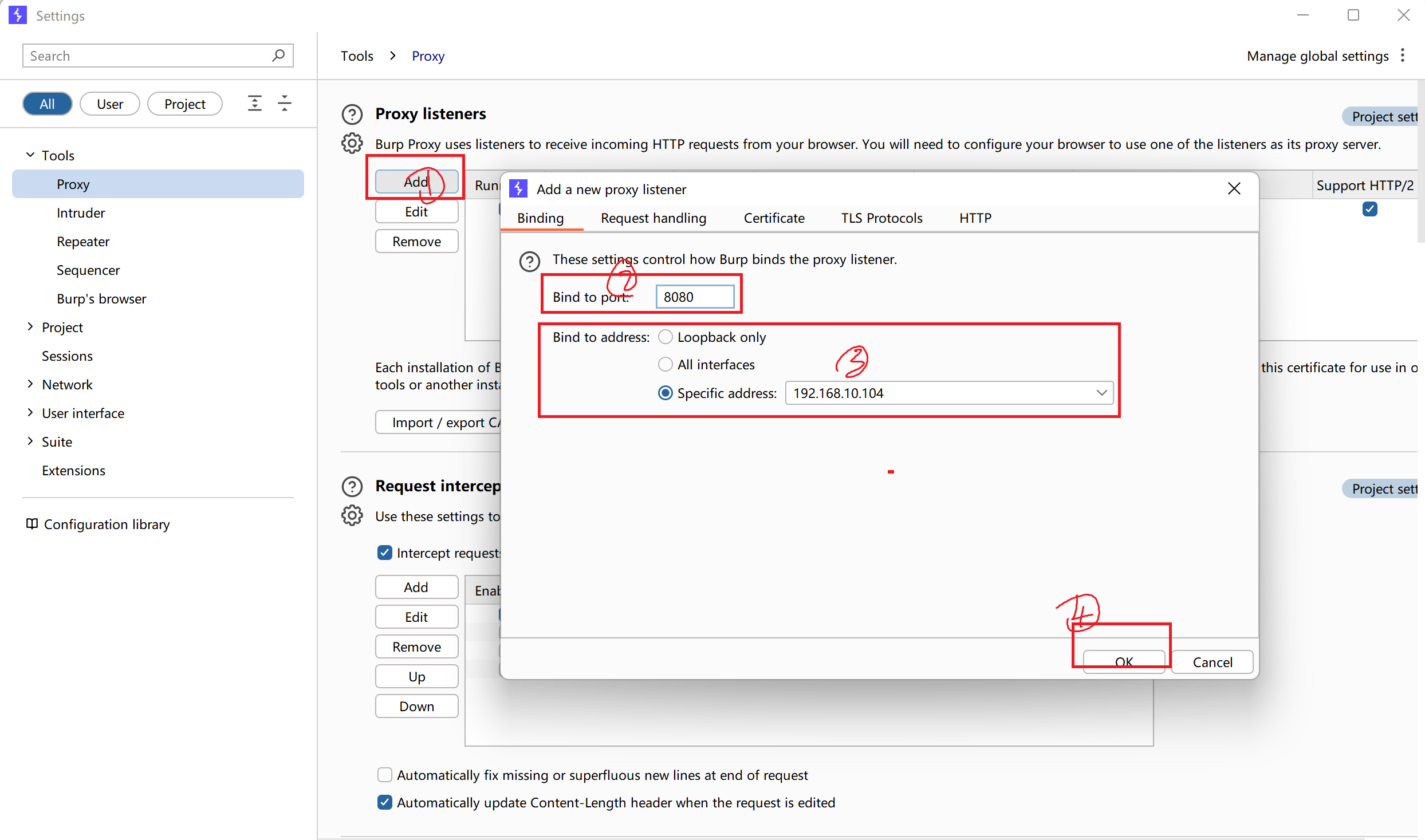

打开burp-->点击Proxy模块-->点击Proxy settings功能-->点击Add 找到Binding-->设置Bind to port为刚才设置的端口(8080)-->找到Bind to address 选中Specific address输入刚才输入的ipv4地址-->点击ok,并勾选,设置完毕。

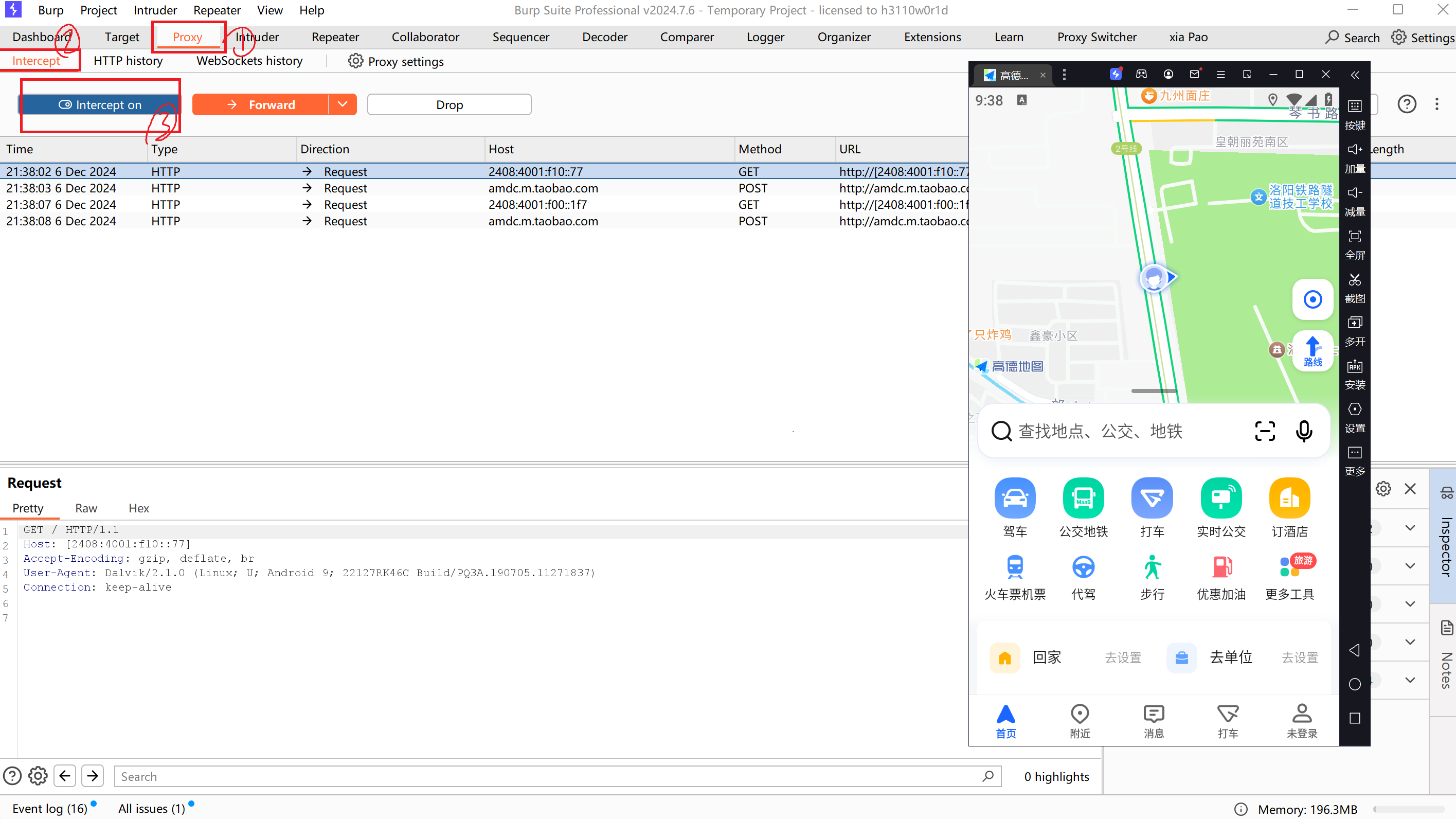

进行抓包测试,我这里以高德地图为例:

打开burp-->点击proxy模块-->点中Intercept功能-->打开抓包模式(Intercept on)-->回到雷电模拟器点击高德地图-->可以看到burp内有数据包传输过来-->测试完毕,成功抓取app包。

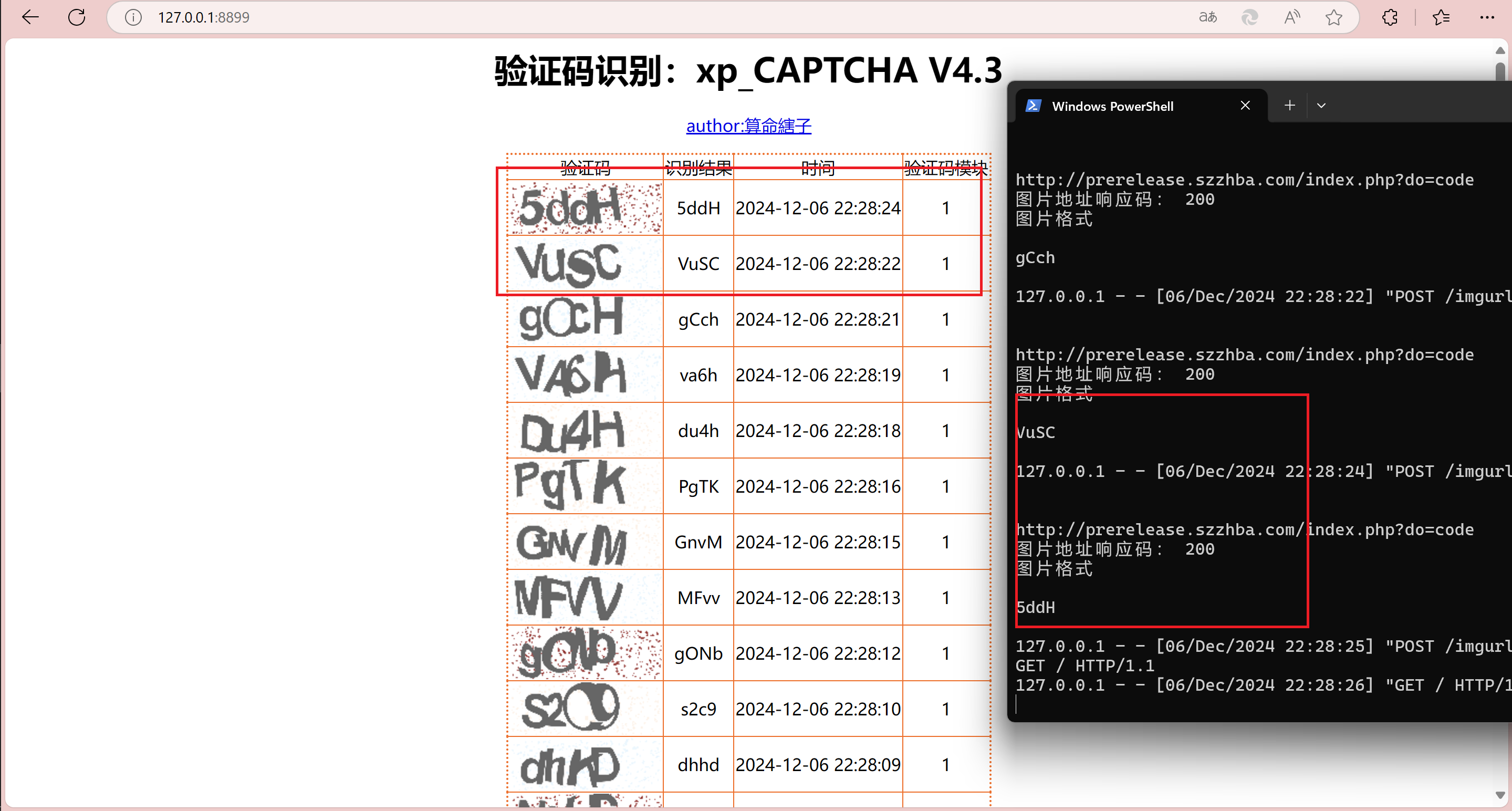

利用burp对验证码进行自动识别

首先打开命令框:

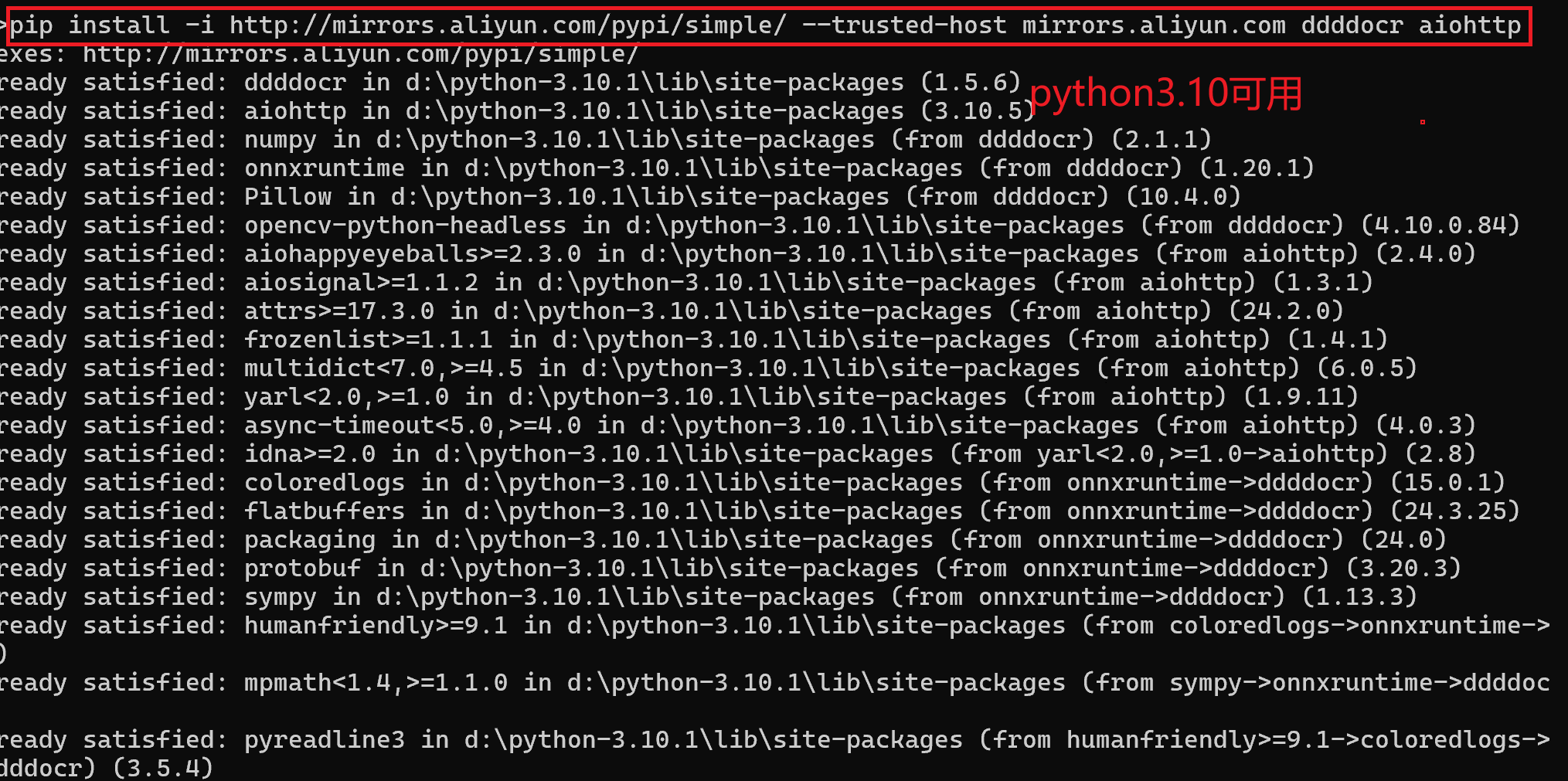

pip install -i http://mirrors.aliyun.com/pypi/simple/ --trusted-host mirrors.aliyun.com ddddocr aiohttp这段安装dddocr的命令适用于python3.10版本。

安装成功如下图所示。

(算命瞎子)安装地址:

我们用CAPTCHA来进行验证码识别,当然captcha-killer-modified也可以,不过要注意限制条件,个人认为算命瞎子界面比较好看。

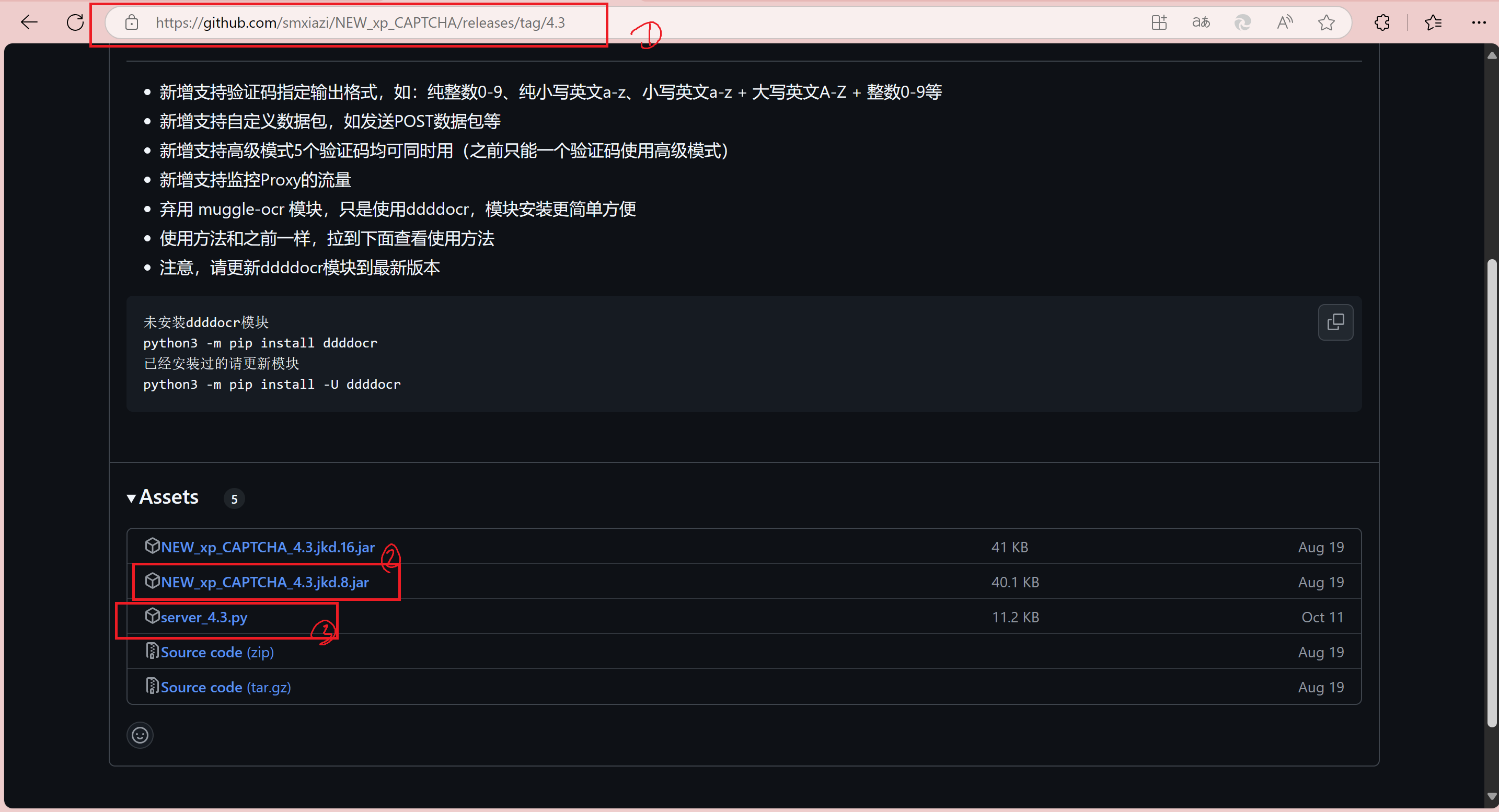

https://github.com/smxiazi/NEW_xp_CAPTCHA/releases/tag/4.3下载如下图标示文件到一个无任何汉字的目录文件夹下。

文件

作用

NEW_xp_CAPTCHA_4.3.jkd.8.jar

burp插件jar包

server_4.3.py

验证码识别端

当然,官方提供了jdk16与jdk8版本,根据所需自行下载利用,推荐jdk8,若不能用就下载jdk16。

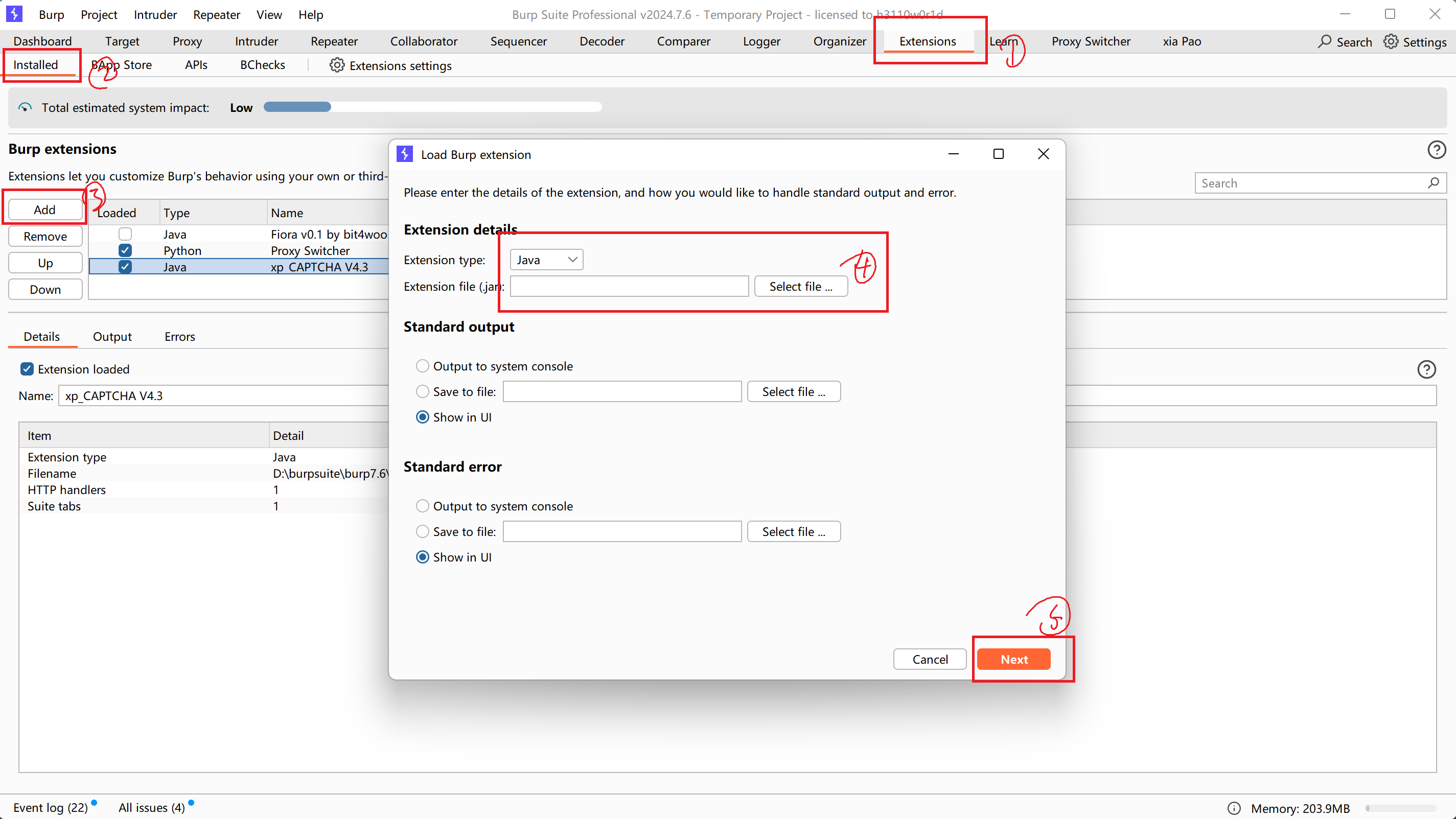

插件安装:

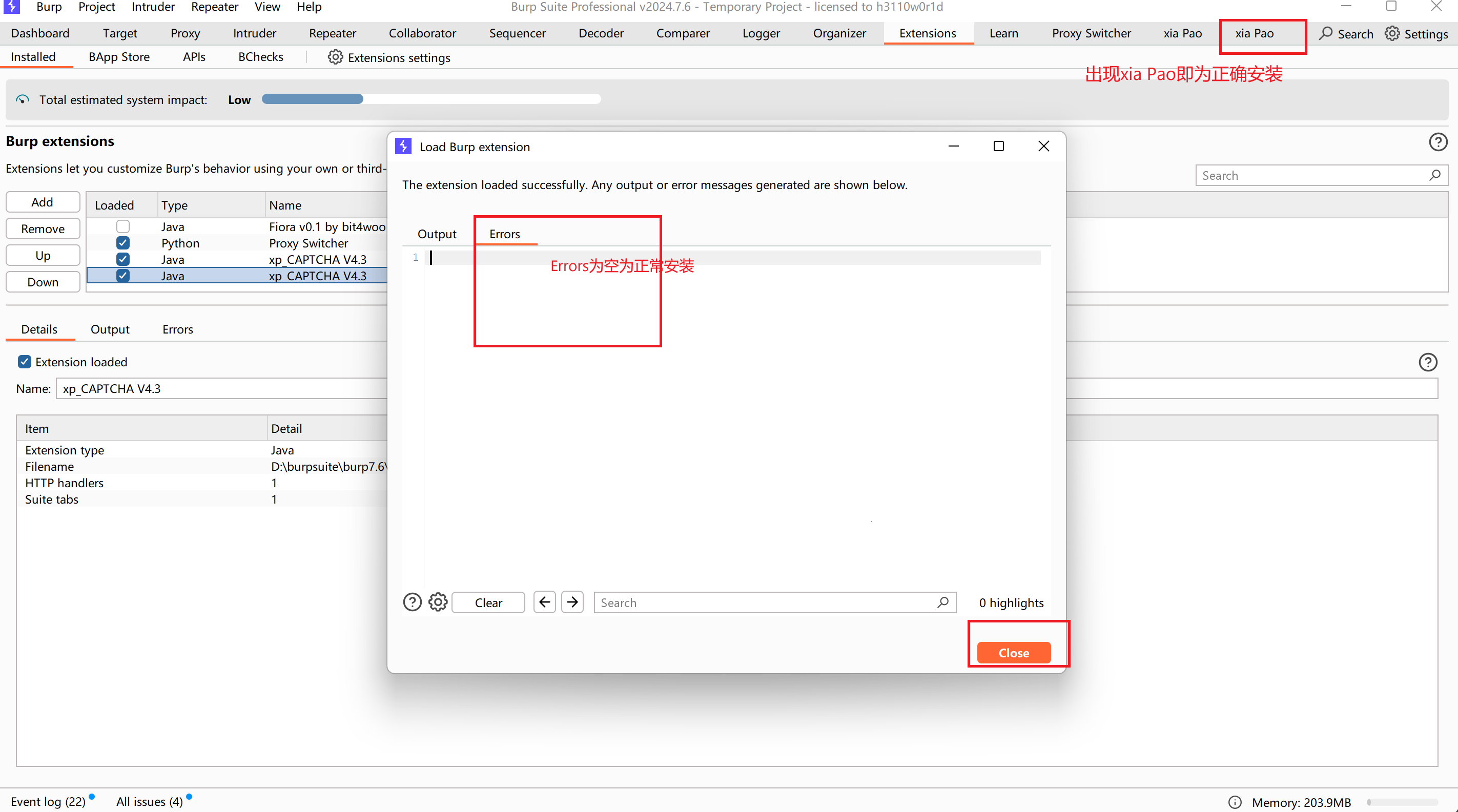

打开burp-->Extensions模块-->点击Add-->选择java和jar包(刚才下载的jar包)-->成功后Errors为空,并且模块处会多一个xia Pao。

操作如图所示:

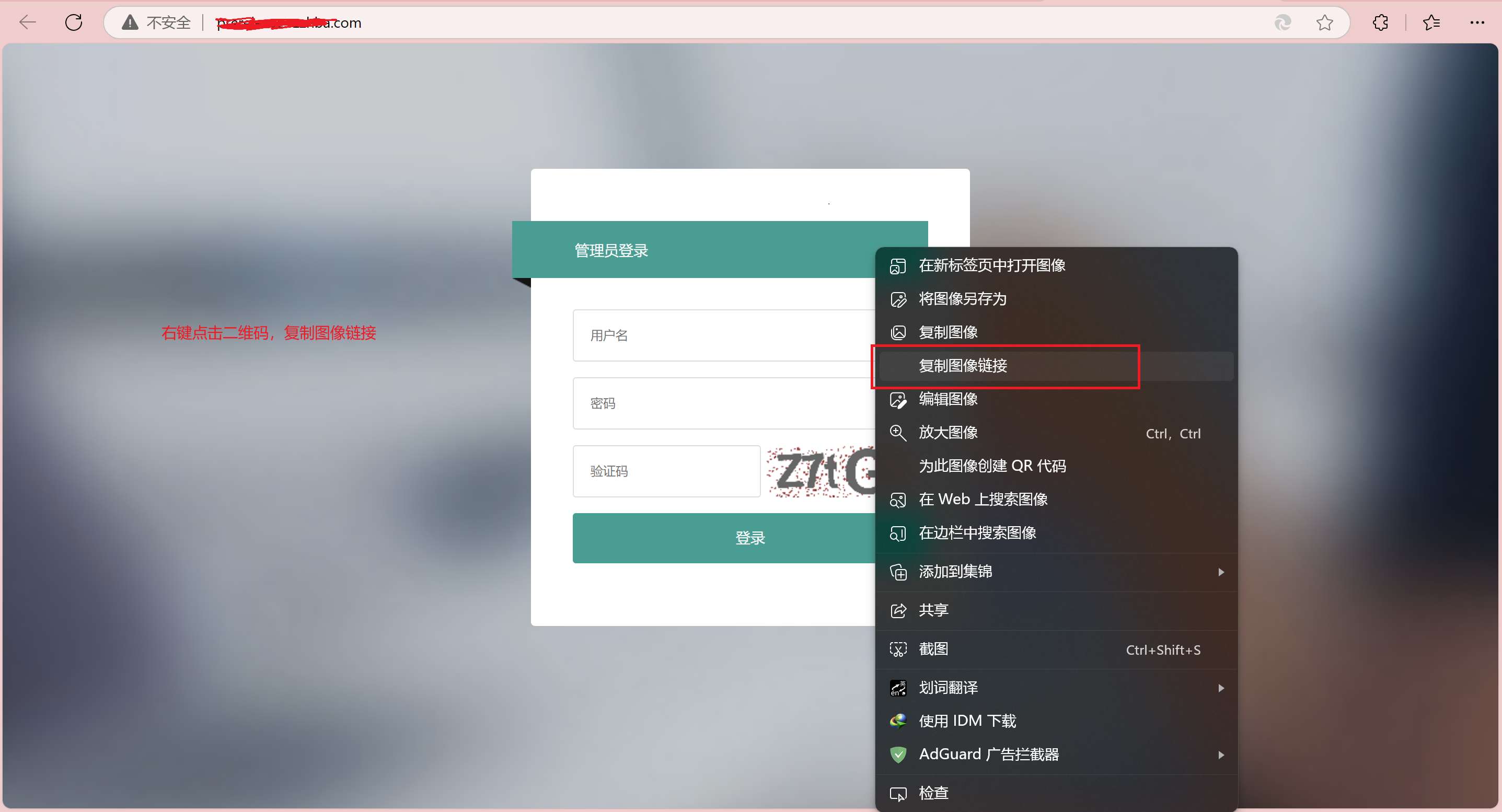

接下来我们找到一个带有验证码的登录界面,并复制验证码的链接。

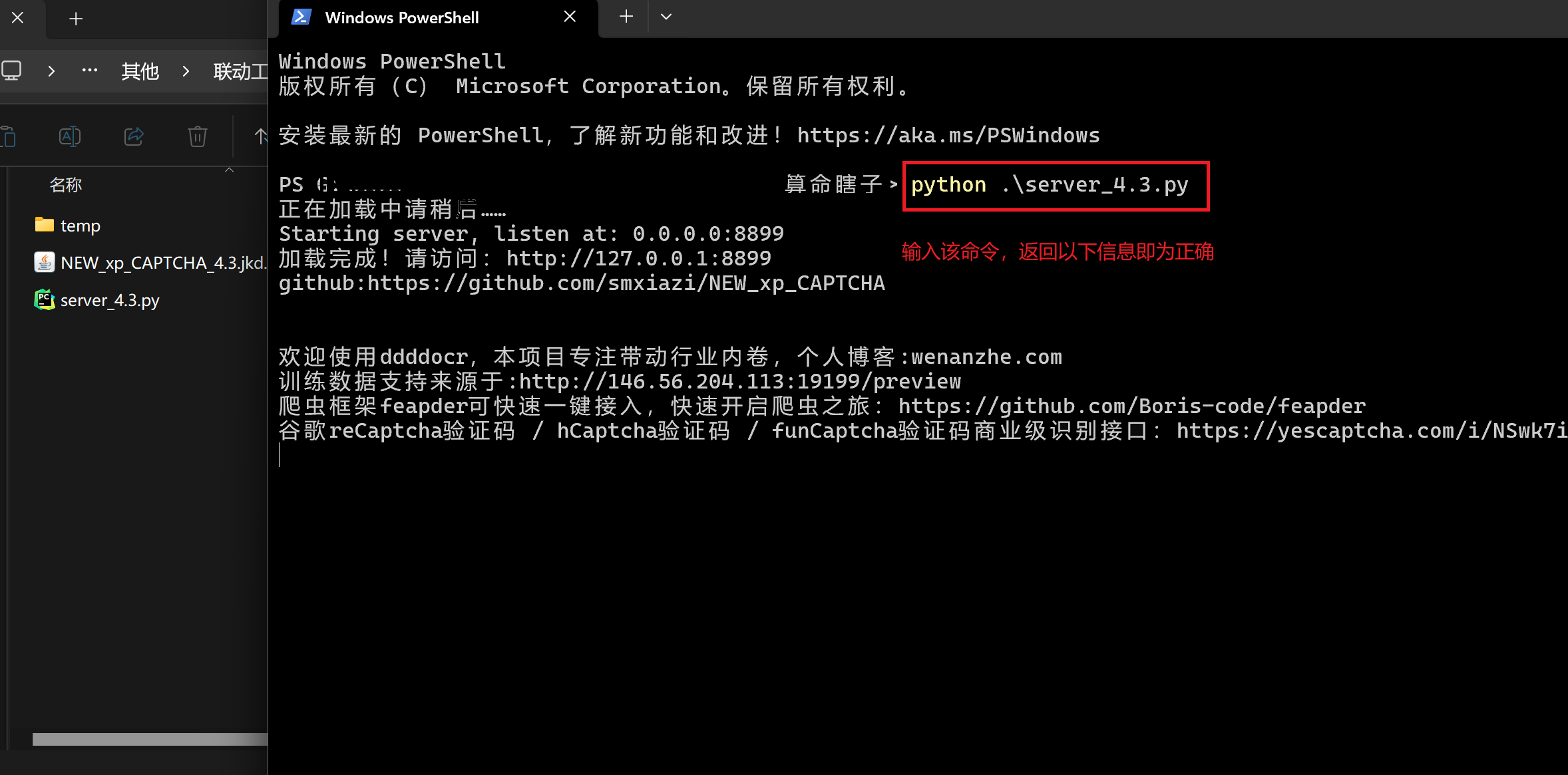

进入到刚才下载的server_4.3.py的文件夹下,进入到命令行界面输入 python server_4.3.py

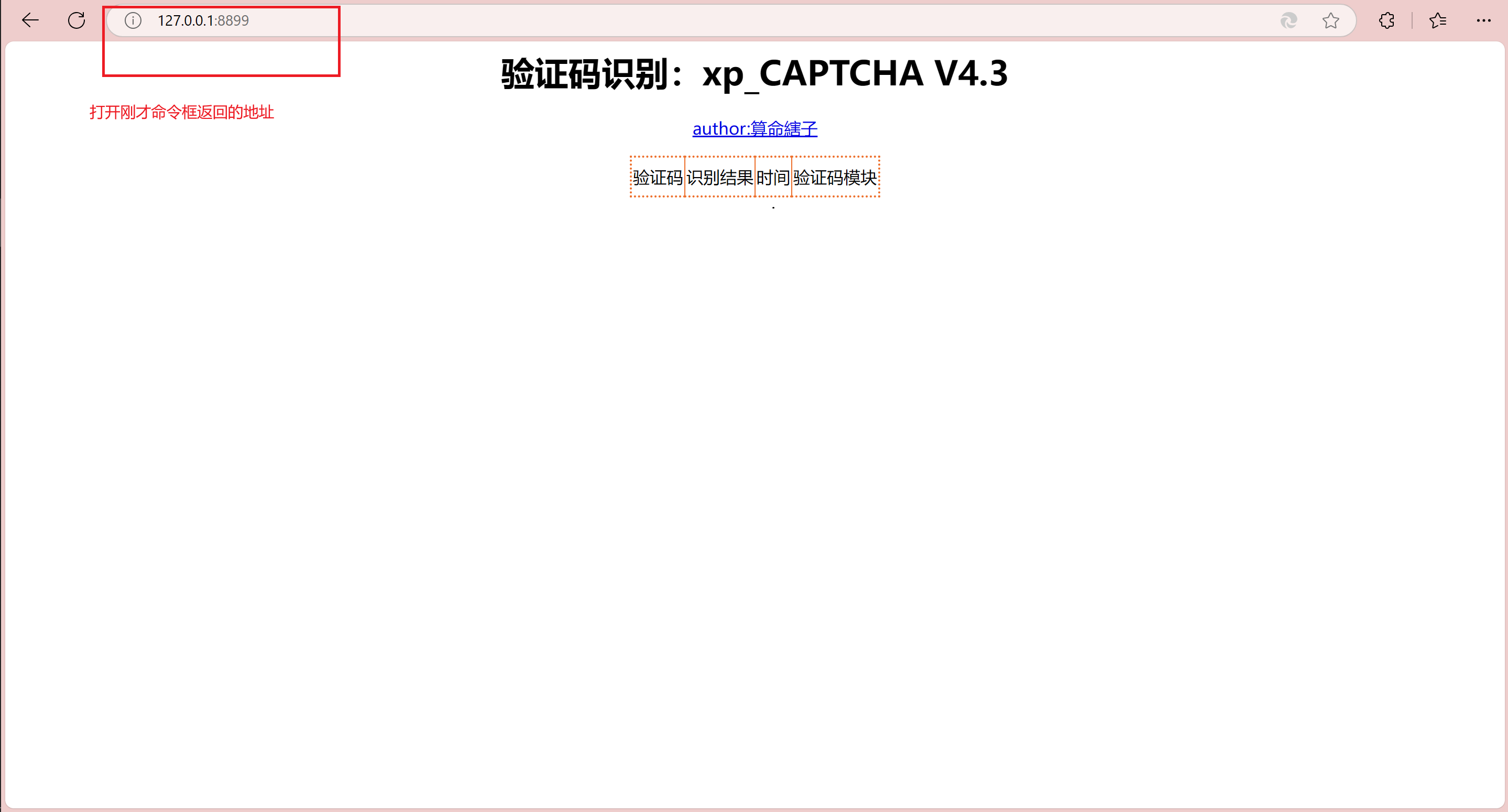

成功后并在浏览器输入http://127.0.0.1:8899 可以看到图形化界面。

具体操作:

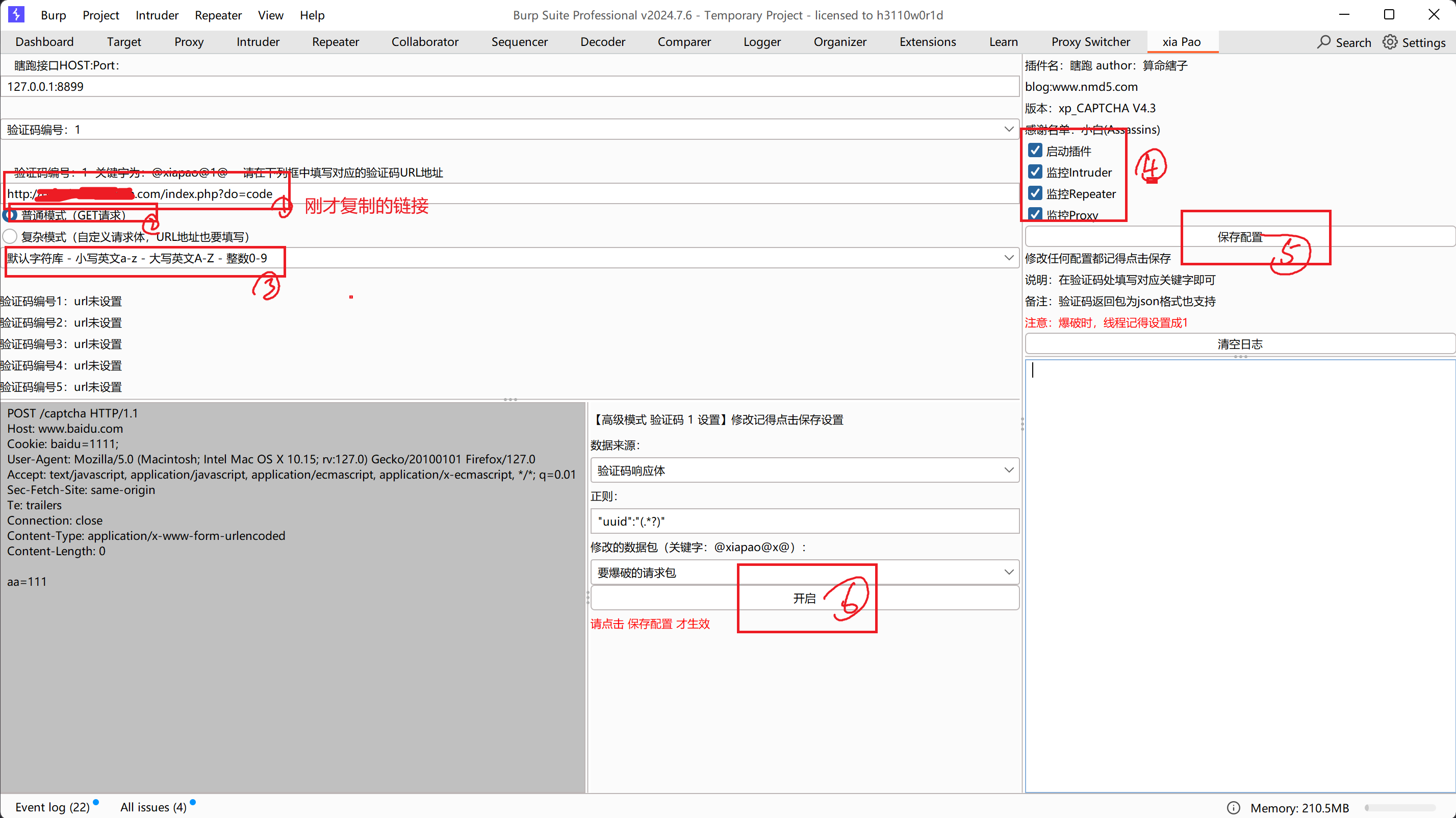

打开burp的插件-->验证码编号下面输入刚才复制的验证码地址-->eg:选择普通模式,默认字符库-->右边框框那四个复选框都勾选-->点击保存配置-->中间框框点击开启。

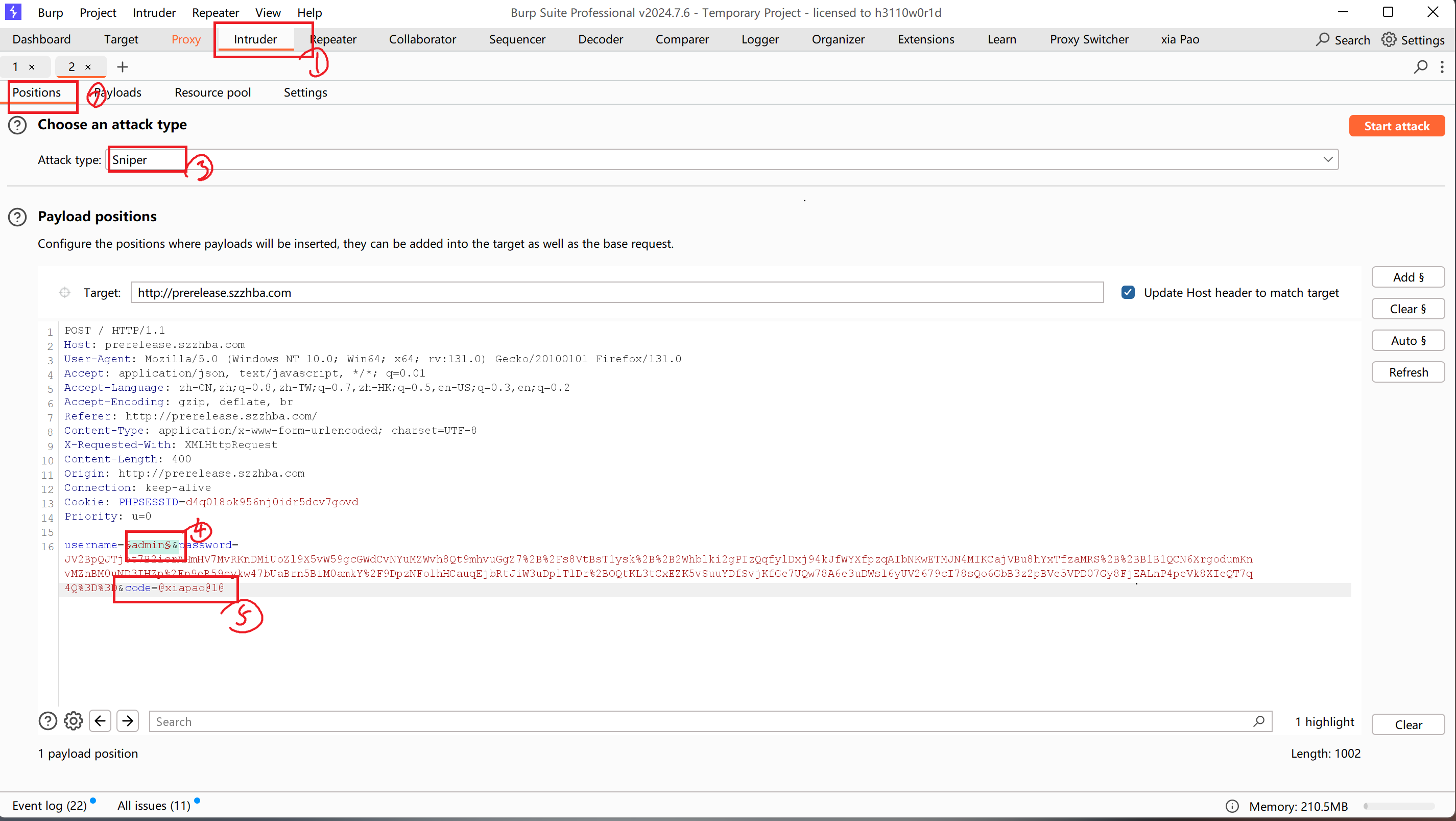

具体步骤:

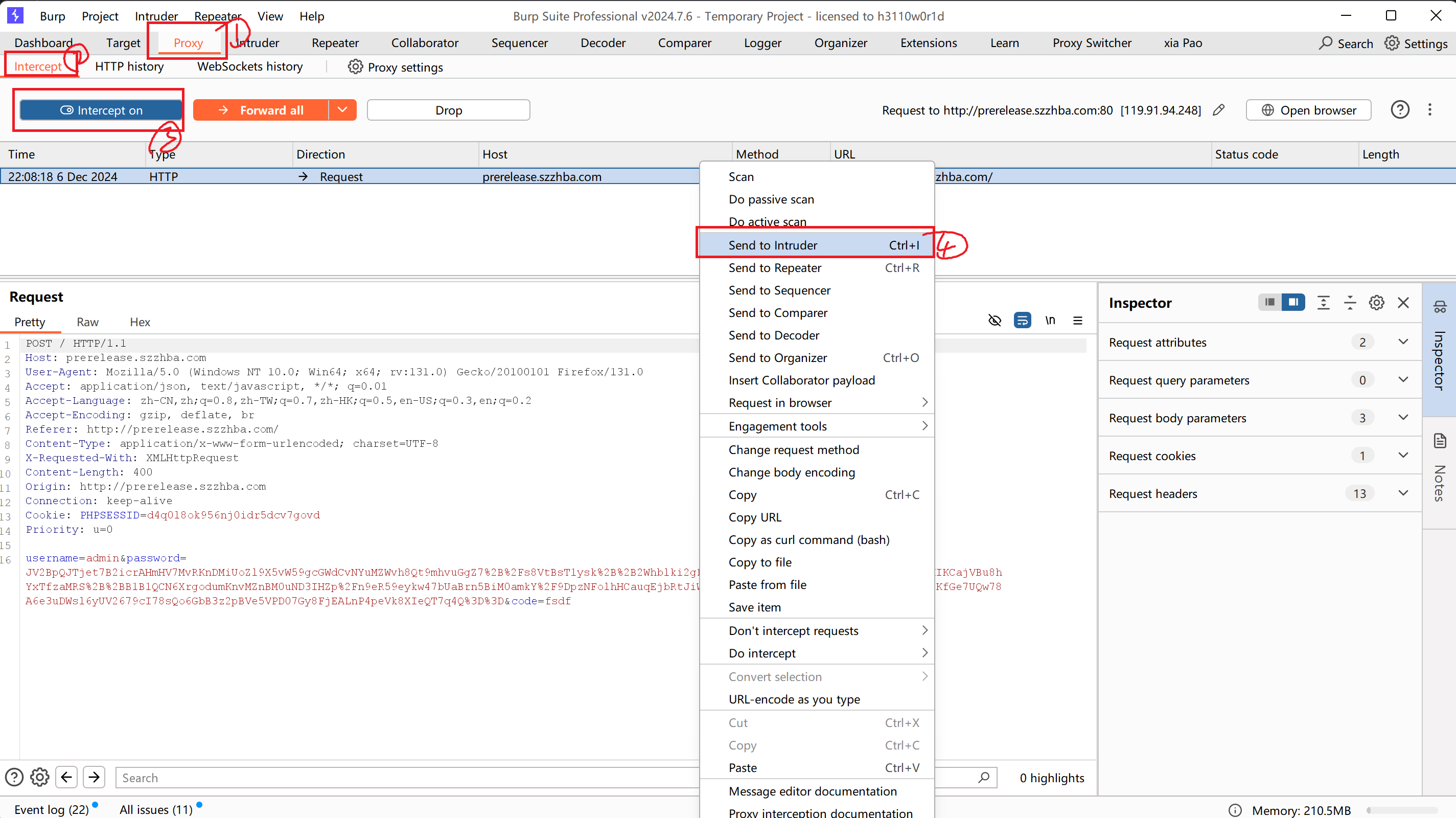

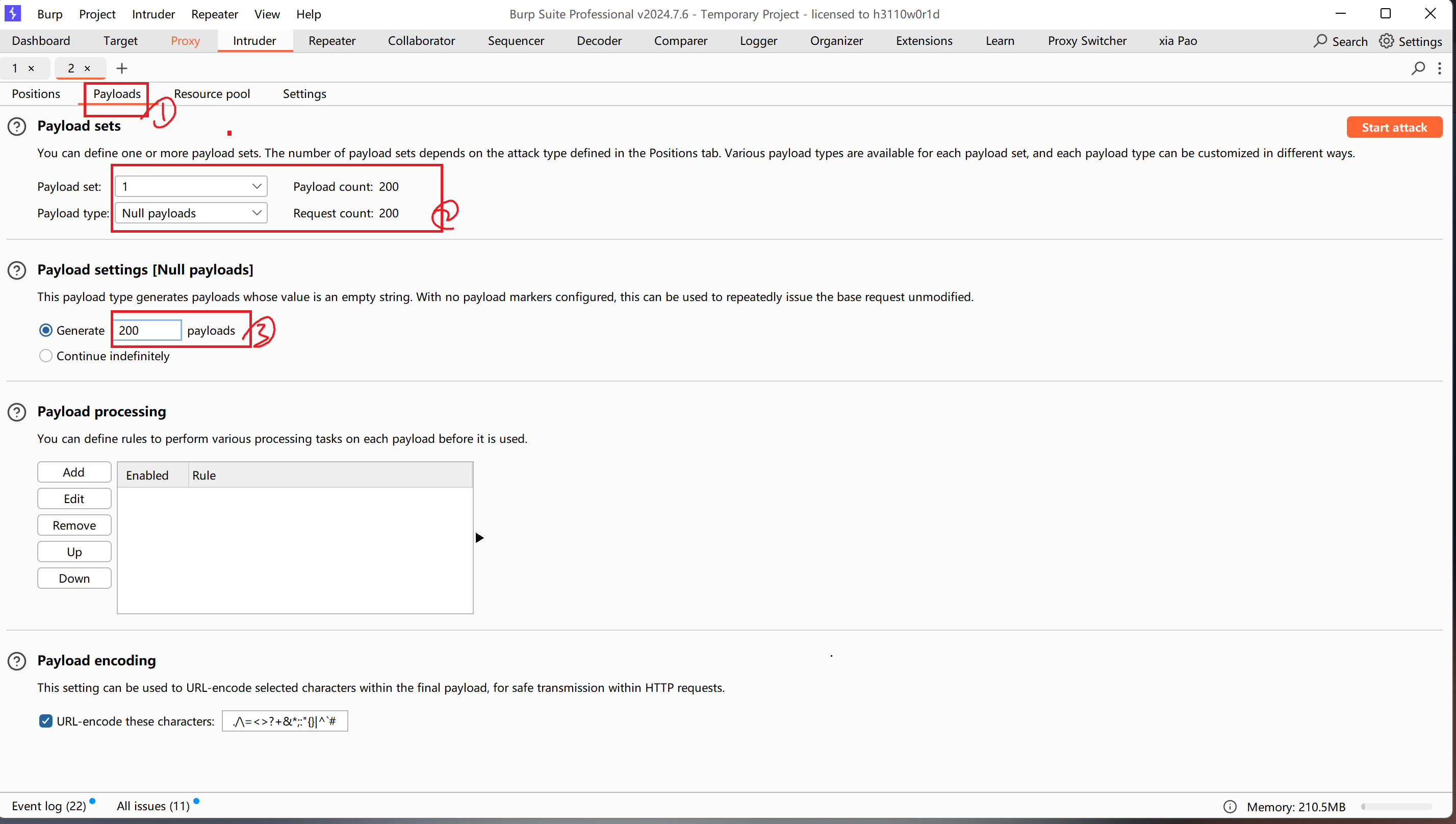

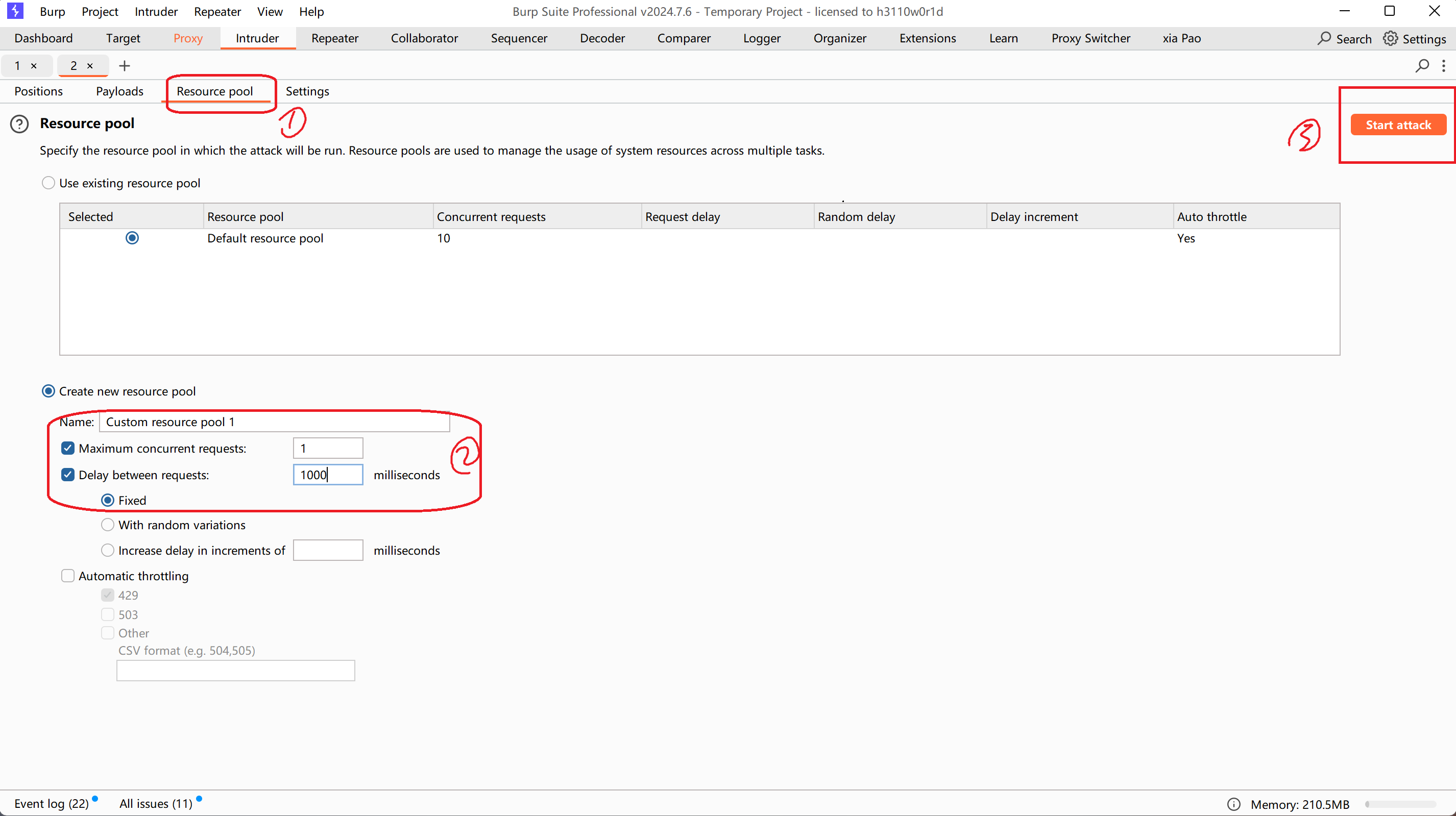

来到proxy模块-->抓取刚才的登录页面的数据包(需填写信息及验证码——随便填)-->转发数据包到Intruder模块-->根据刚才插件显示的把验证码位置改成@xiapao@1@-->随意在用户或密码位置添加攻击点-->点击payload,设置payload字典(测试就没有放字典)-->点击Resource pool根据图片设置(可自行修改)-->随后点击start attack。

步骤分解:

来到proxy模块-->抓取刚才的登录页面的数据包(需填写信息及验证码——随便填)-->转发数据包到Intruder模块。

当然正确率还是挺高的。

解决办法:

删除Burp目录下的.config.ini文件,直接点击BurpLoaderKeygen.jar启动注册机,并点击run。

解决办法:

删除Burp目录下的.config.ini文件,直接点击BurpLoaderKeygen.jar启动注册机,并点击run。 说明你电脑上激活过其他版本的Burp,License是共用的,不需要激活,直接使用即可。

说明你电脑上激活过其他版本的Burp,License是共用的,不需要激活,直接使用即可。 第三步:

弹出的协议窗口,I Accept,接受协议(没有看到这个窗口可以跳过)。

第三步:

弹出的协议窗口,I Accept,接受协议(没有看到这个窗口可以跳过)。

第四步:

把复制的License Key粘贴到(Enter License Key)窗口中,点Next。

第四步:

把复制的License Key粘贴到(Enter License Key)窗口中,点Next。

第四步:

点击Manual activation

第四步:

点击Manual activation

第五步:

点击Manual activation

第五步:

点击Manual activation 第六步:

此时Activation Response就会自动生成一段响应密钥,将这段响应密钥复制,然后点击Paste response将这个密钥粘贴到Manaual Activation的第三个框里(箭头所指处)

第六步:

此时Activation Response就会自动生成一段响应密钥,将这段响应密钥复制,然后点击Paste response将这个密钥粘贴到Manaual Activation的第三个框里(箭头所指处)

激活成功:

激活成功:

点Finish,会启动Burp。

点Finish,会启动Burp。 工程配置,使用默认配置即可:

工程配置,使用默认配置即可:

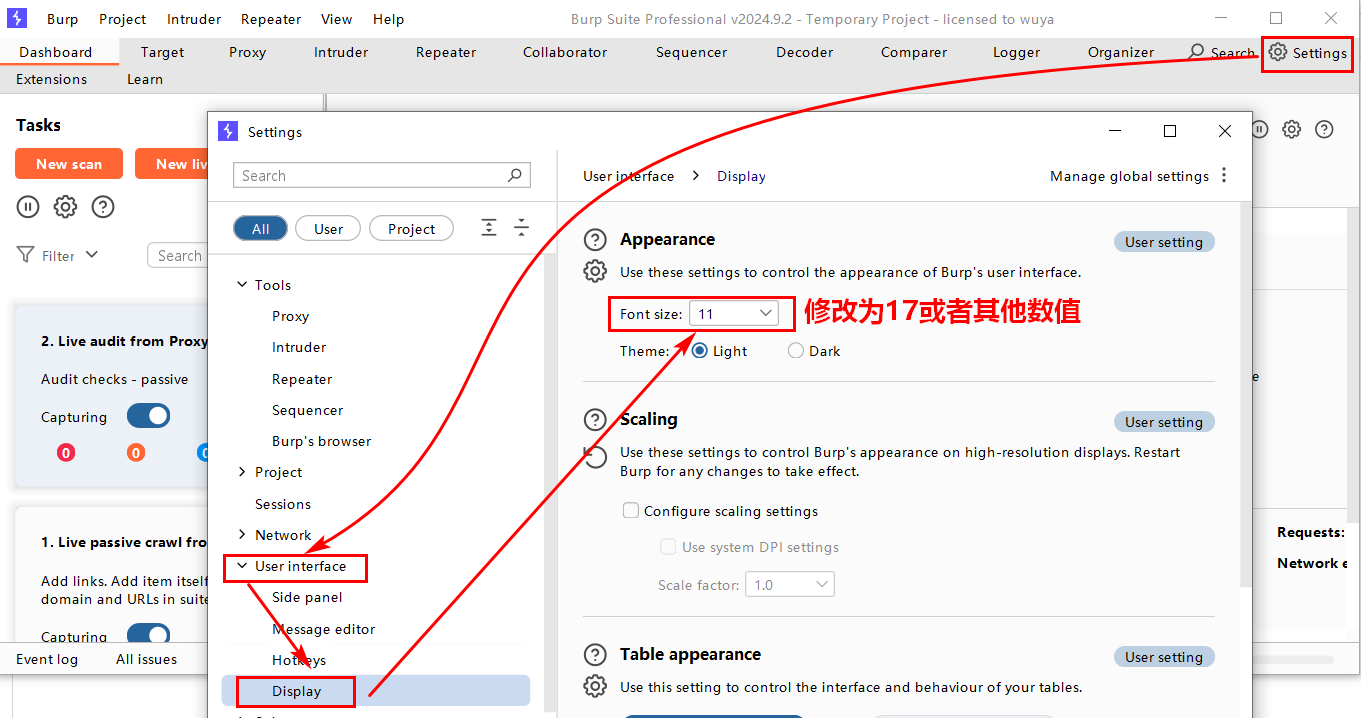

调整界面字体大小:

调整界面字体大小:

当然列位也可以写一个启动脚本,也不麻烦,我写个示例,各位根据自己情况自行修改。

当然列位也可以写一个启动脚本,也不麻烦,我写个示例,各位根据自己情况自行修改。 解码选项,可以选择不同的编码方式(如Text、Hex、Plain、URL、HTML、Base64等)进行解码。

解码选项,可以选择不同的编码方式(如Text、Hex、Plain、URL、HTML、Base64等)进行解码。

编码选项,可以选择不同的编码方式(如Text、Hex、Plain、URL、HTML、Base64等)进行解码。

编码选项,可以选择不同的编码方式(如Text、Hex、Plain、URL、HTML、Base64等)进行解码。

根据Burp Suite的比较器(Comparer)功能,这张图片展示了两个HTTP请求的对比。以下是对比的主要内容和差异:

根据Burp Suite的比较器(Comparer)功能,这张图片展示了两个HTTP请求的对比。以下是对比的主要内容和差异:

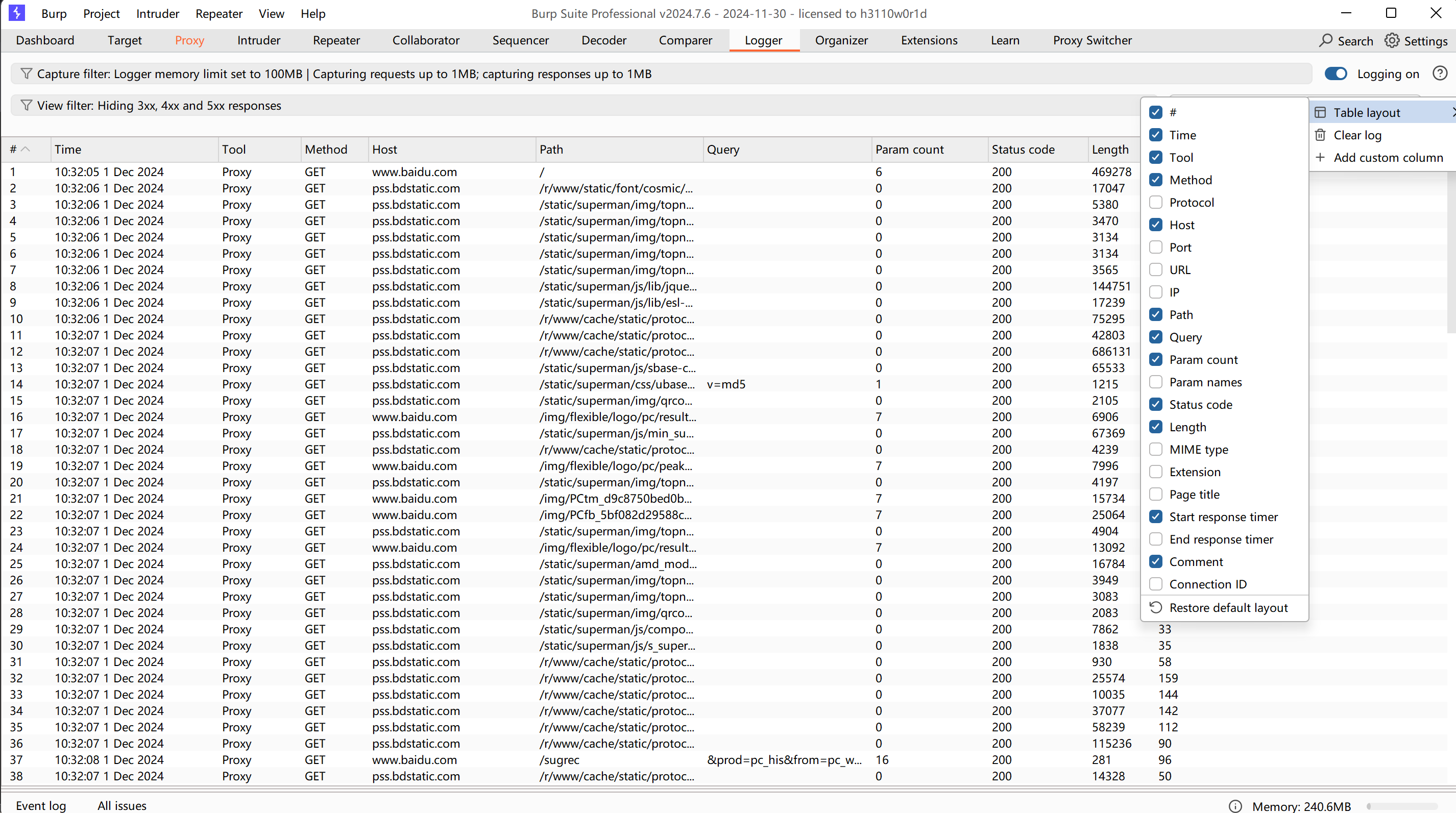

右侧的列选择器显示了可以显示的其他信息,如工具、方法、协议、主机、端口、URL、路径、查询、参数计数、参数名称、状态码、长度、MIME类型、扩展名、页面标题、开始响应计时器、结束响应计时器、评论、连接ID等。

右侧的列选择器显示了可以显示的其他信息,如工具、方法、协议、主机、端口、URL、路径、查询、参数计数、参数名称、状态码、长度、MIME类型、扩展名、页面标题、开始响应计时器、结束响应计时器、评论、连接ID等。

点击import / export CA certificate

点击import / export CA certificate

选中Export中的certificate in DER format点击next

选中Export中的certificate in DER format点击next

保存文件名为burp.cer

保存文件名为burp.cer

把证书拖到雷电模拟器中

把证书拖到雷电模拟器中

改名为burp

改名为burp

可以看到Errors那里确实为空,并且右上角出现了插件xia Pao

可以看到Errors那里确实为空,并且右上角出现了插件xia Pao

根据刚才插件显示的把验证码位置改成@xiapao@1@-->随意在用户或密码位置添加攻击点

根据刚才插件显示的把验证码位置改成@xiapao@1@-->随意在用户或密码位置添加攻击点

随意在用户或密码位置添加攻击点-->点击payload,设置payload字典(测试就没有放字典)

随意在用户或密码位置添加攻击点-->点击payload,设置payload字典(测试就没有放字典)

点击Resource pool根据图片设置(可自行修改)-->随后点击start attack。

点击Resource pool根据图片设置(可自行修改)-->随后点击start attack。

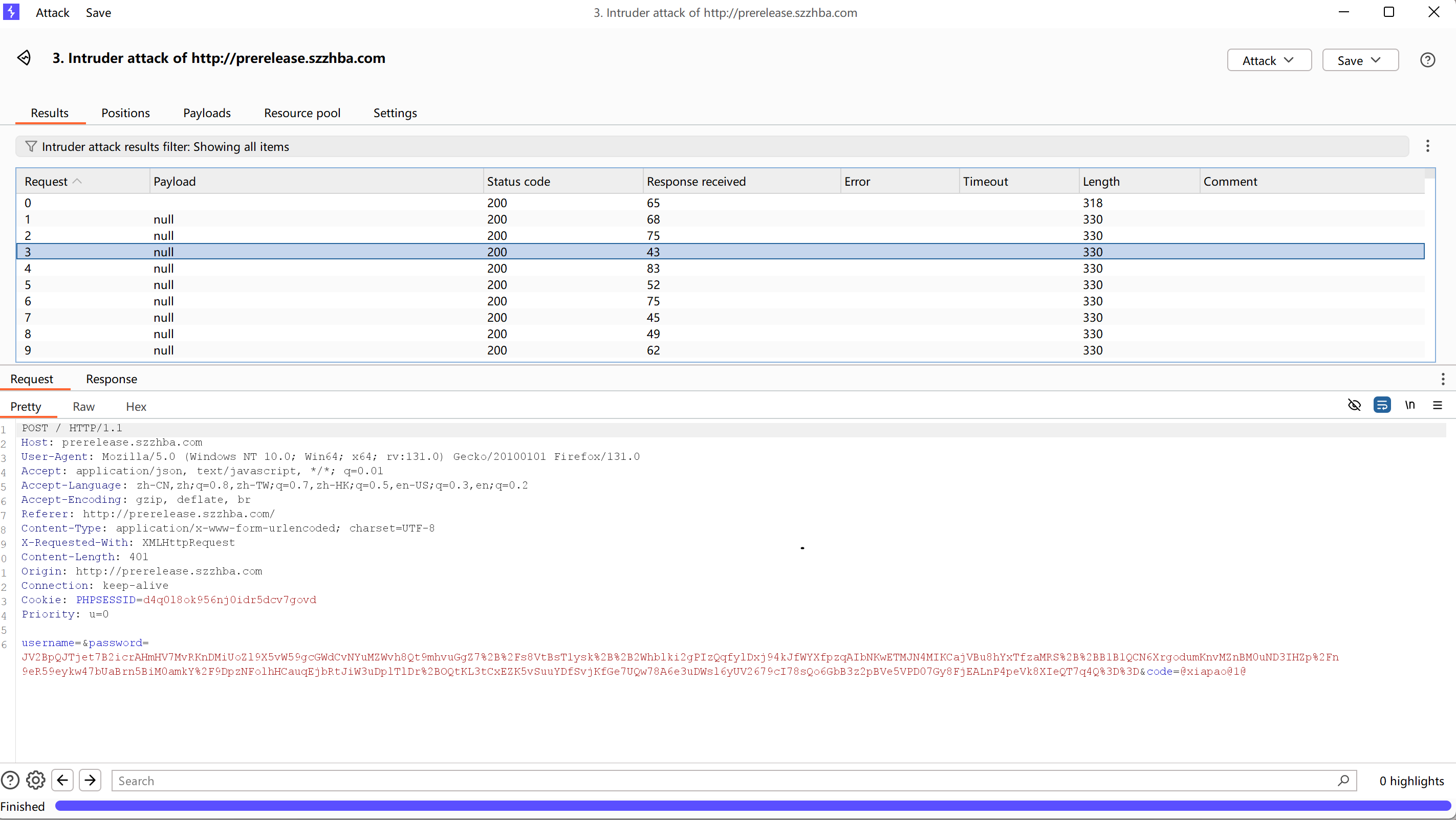

可以看到攻击效果图。

可以看到攻击效果图。

打开刚才浏览器的页面刷新一下,可以看到验证码识别结果,当然,刚才的命令框也可以看到结果。

打开刚才浏览器的页面刷新一下,可以看到验证码识别结果,当然,刚才的命令框也可以看到结果。