为什么要保护

9443端口是雷池管理端端口,如果直接对外开放访问,有恶意攻击时管理员无法感知,为了更安全,把9443也用雷池保护起来

操作步骤

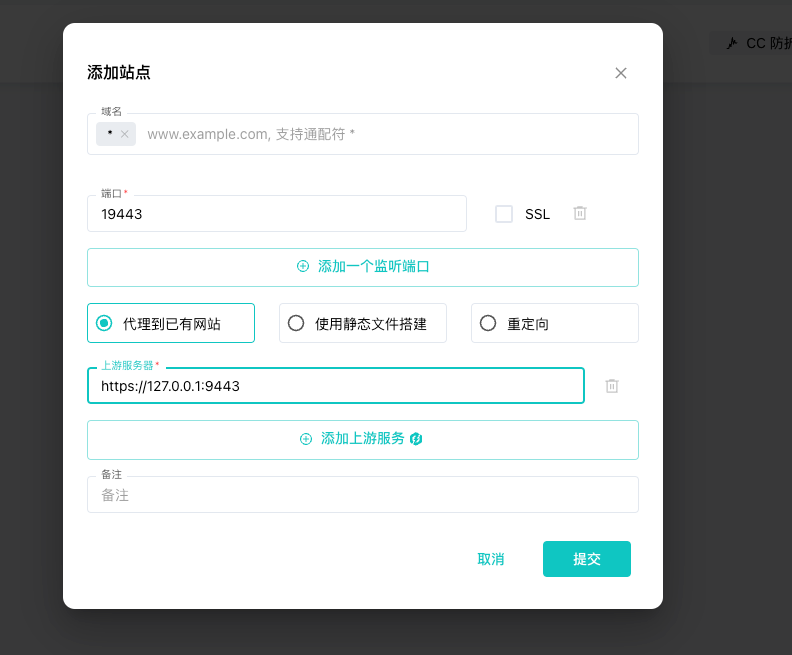

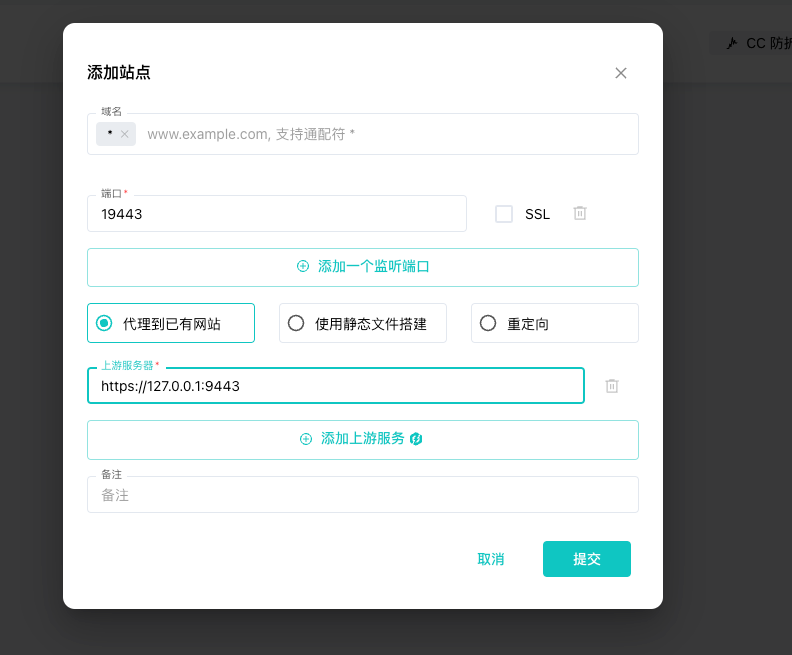

添加雷池的站点

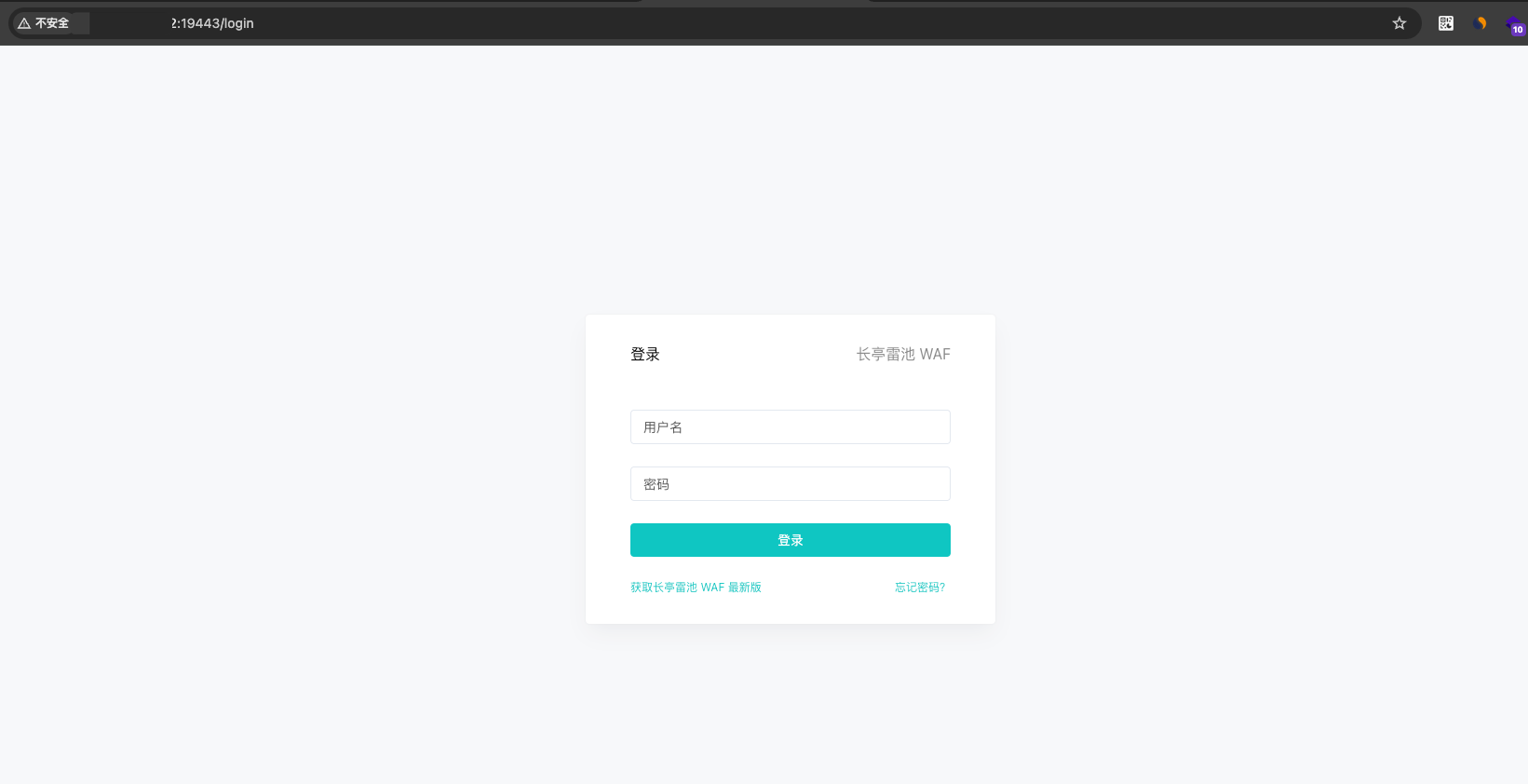

如图:修改新的外部访问端口为19443

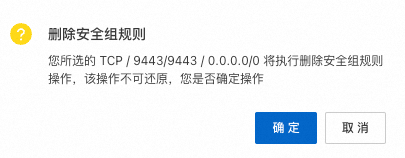

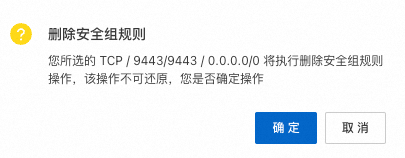

安全组

- 删除9443的端口开放

- 增加19443端口开放

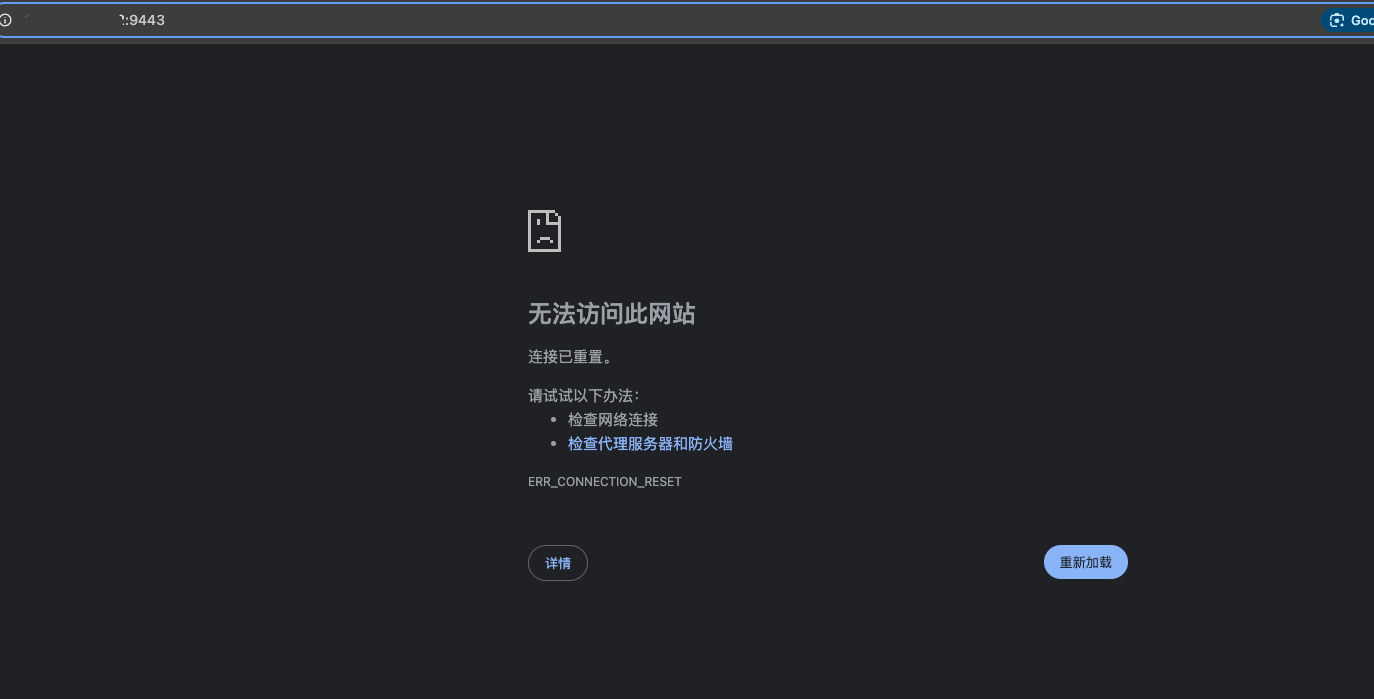

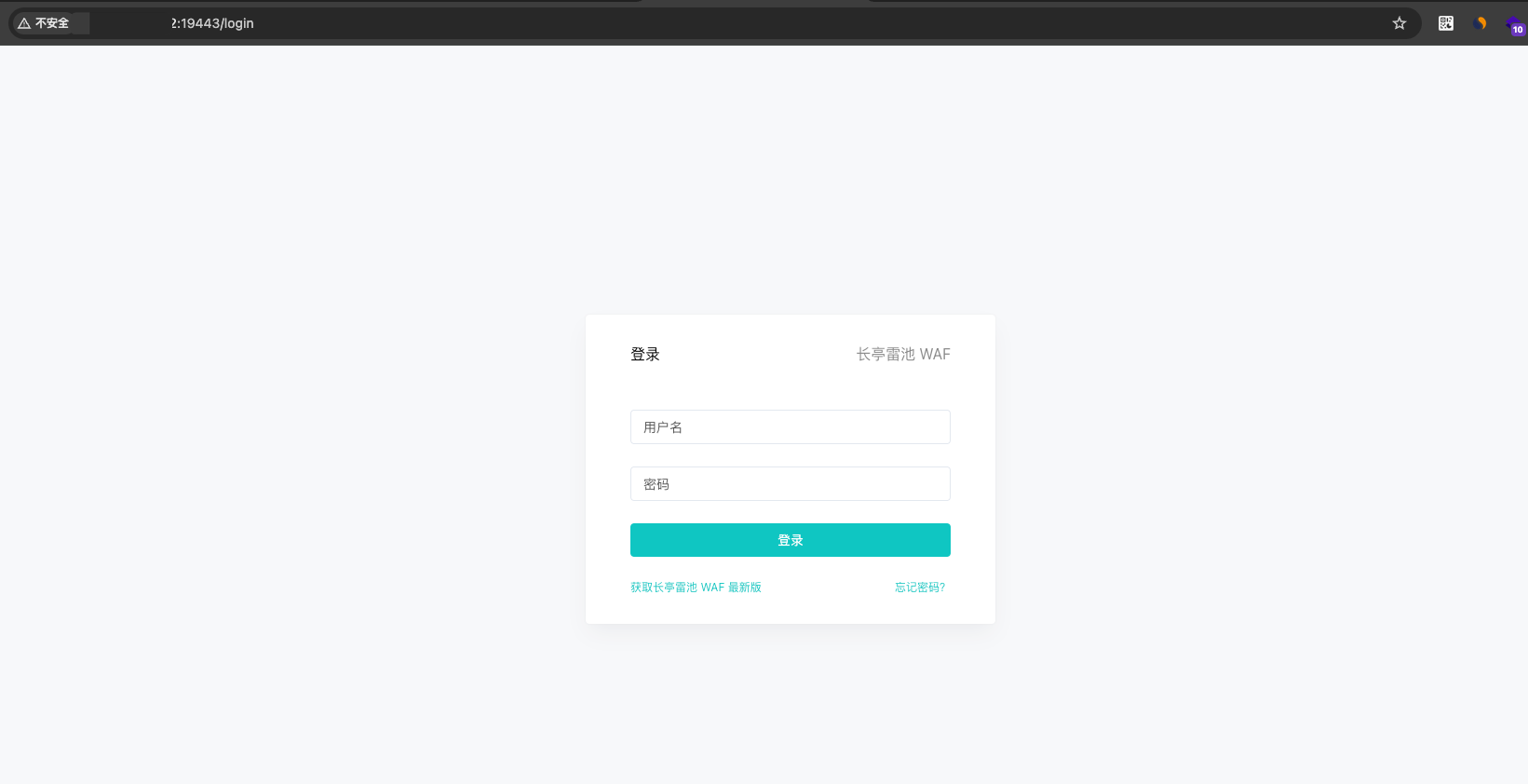

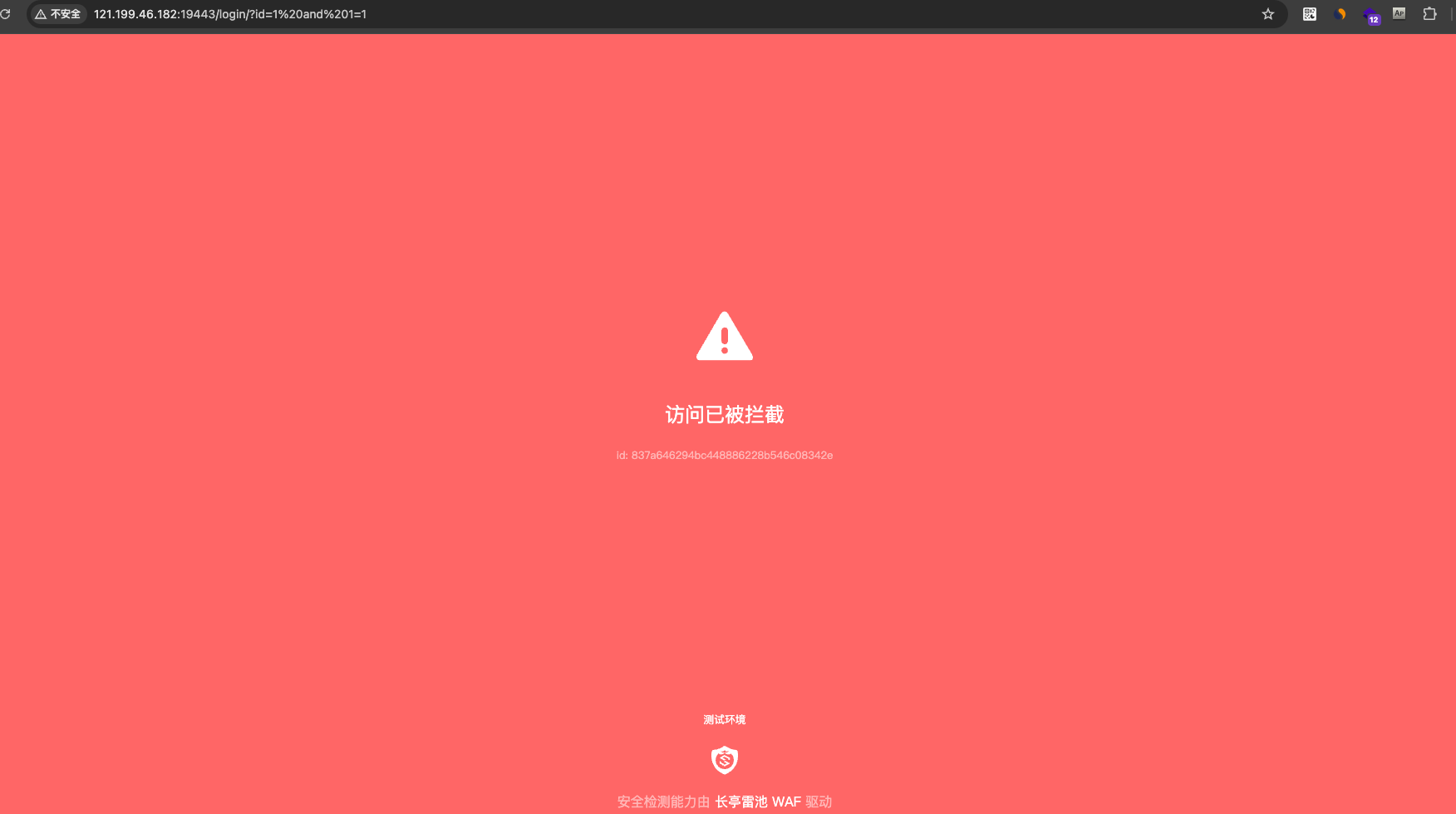

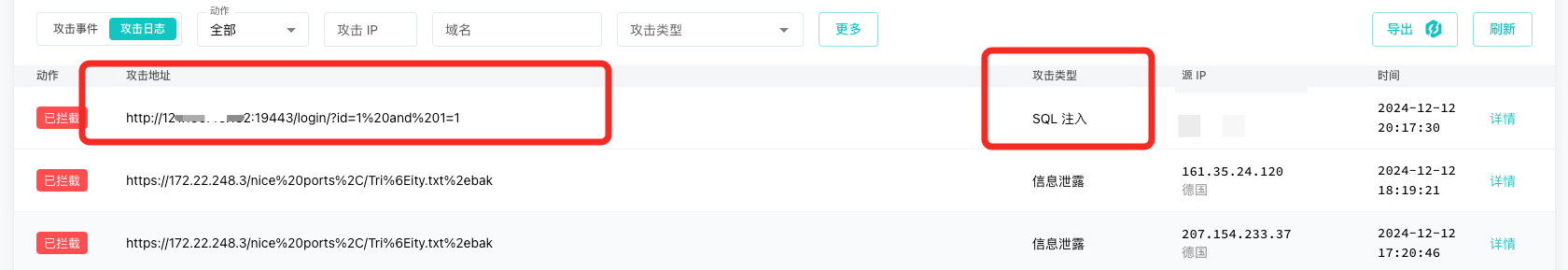

测试效果

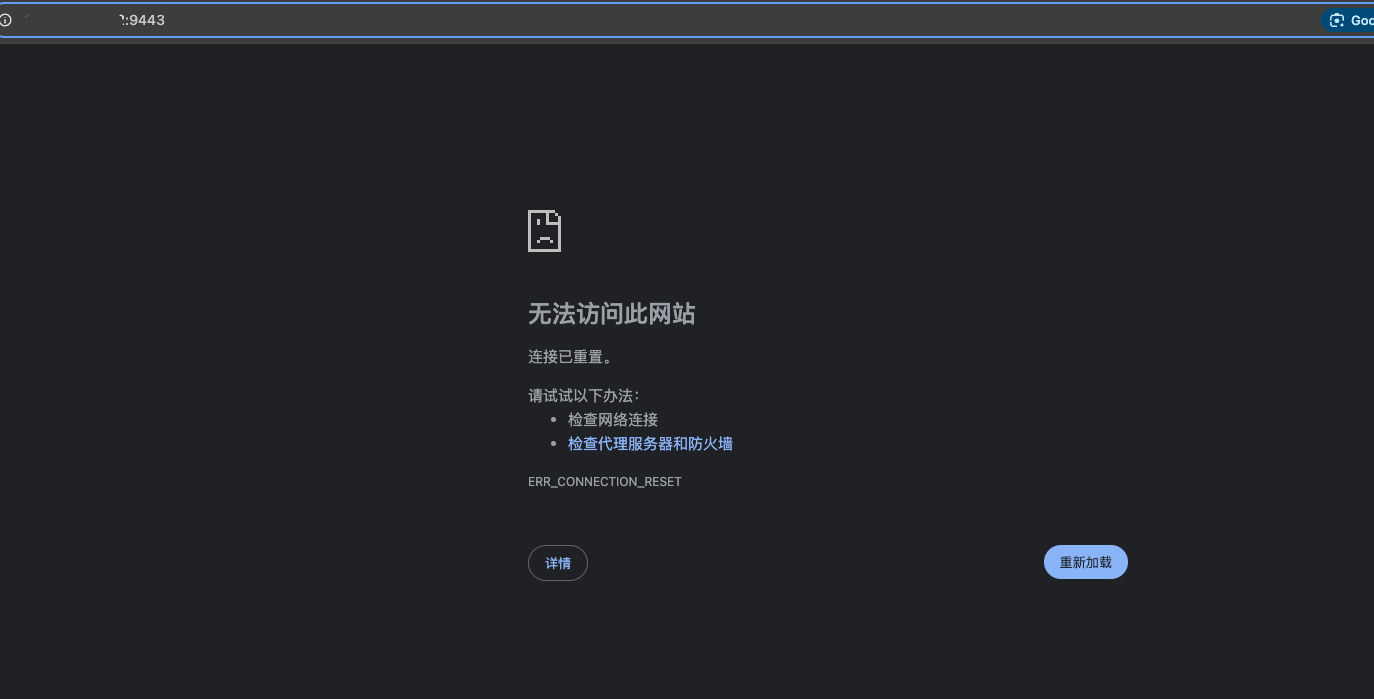

- 用原来的9443访问,发现已经无法访问

- 使用新的19443访问,正常访问

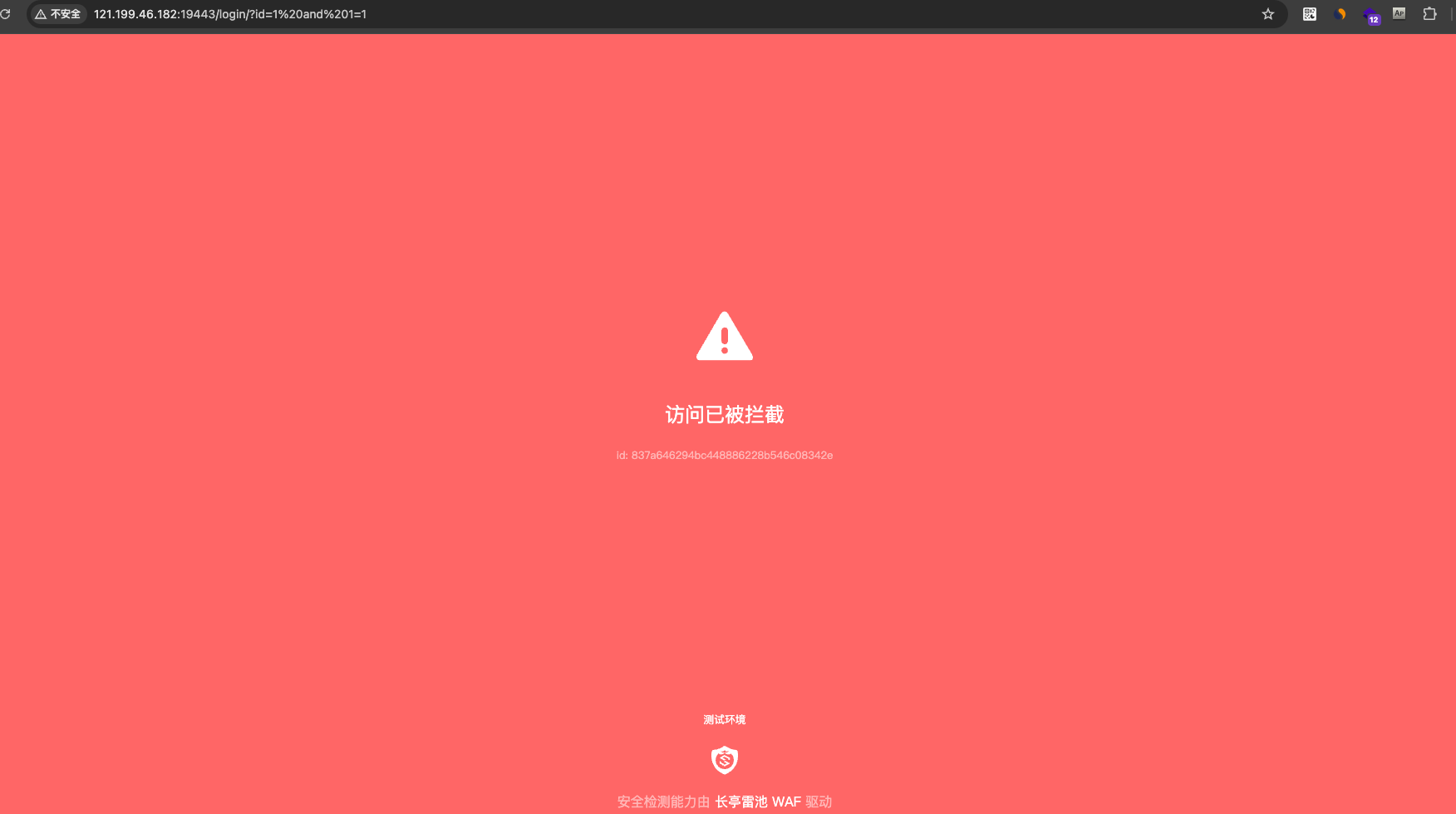

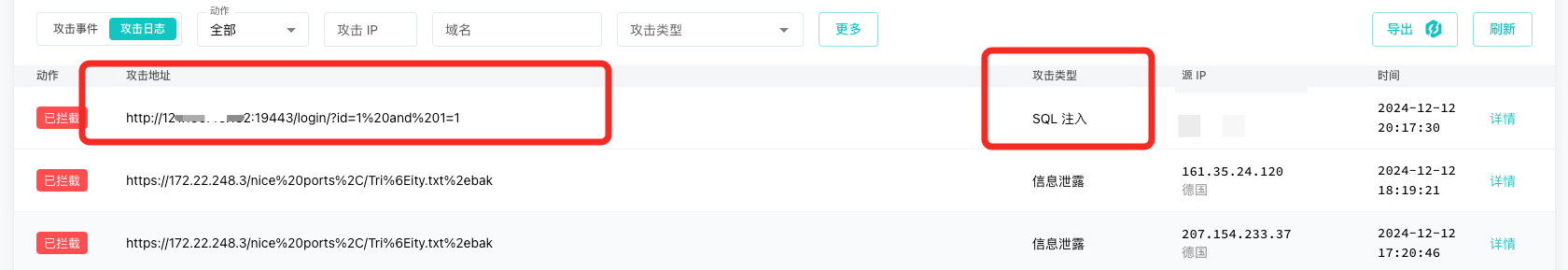

- 发起一次攻击测试,被雷池拦截,可以在雷池内看到攻击日志

9443端口是雷池管理端端口,如果直接对外开放访问,有恶意攻击时管理员无法感知,为了更安全,把9443也用雷池保护起来

如图:修改新的外部访问端口为19443