杂项签到

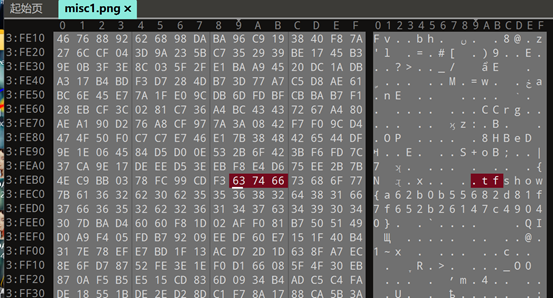

一张图片直接拖入010,既然是签到就不要想这么多,

ctfshow{a62b0b55682d81f7f652b26147c49040}

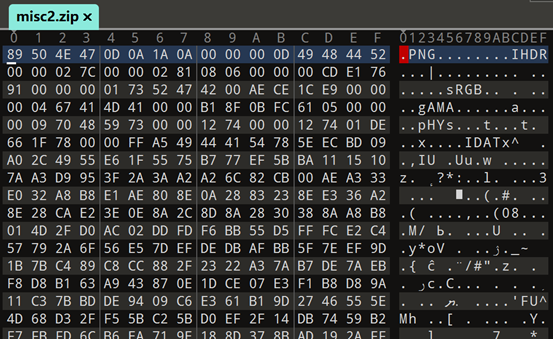

损坏的压缩包

拖入010是png的头部

改掉

ctfshow{e19efe2eb86f10ccd7ca362110903c05}

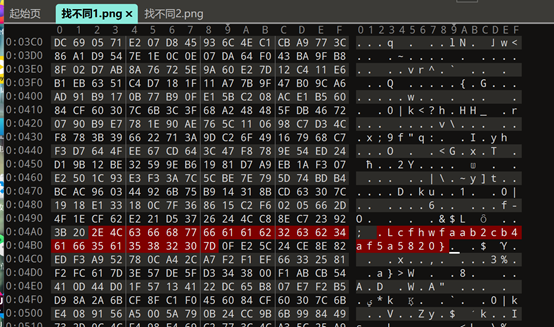

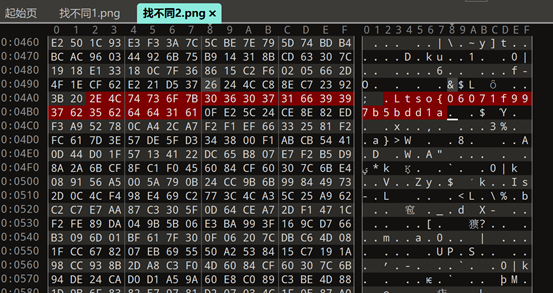

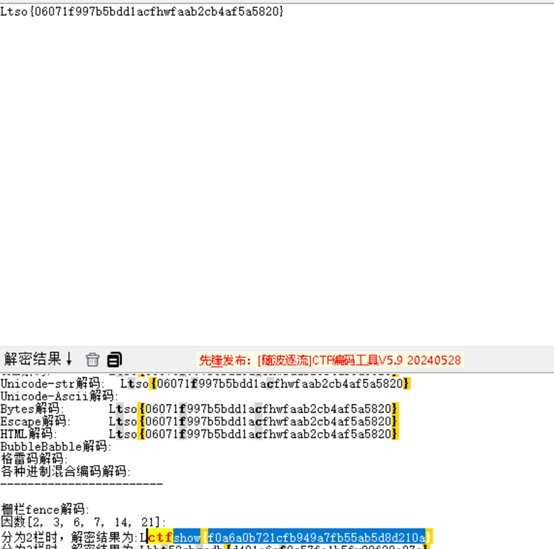

谜之栅栏

两张图片找不同

Ltso{06071f997b5bdd1aLcfhwfaab2cb4af5a5820

之后是栅栏解码

ctfshow{f0a6a0b721cfb949a7fb55ab5d8d210a}

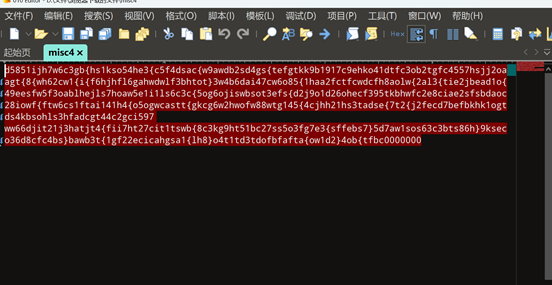

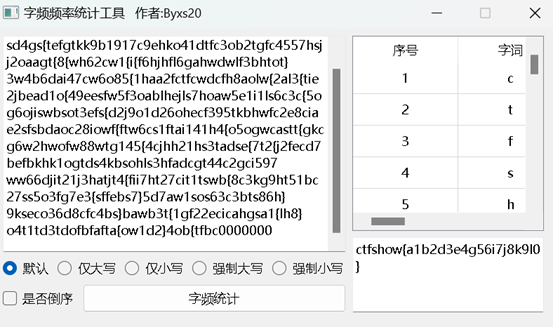

你会数数吗

010打开,发现一堆字符串

应该是字频,去试试

ctfshow{a1b2d3e4g56i7j8k9l0}

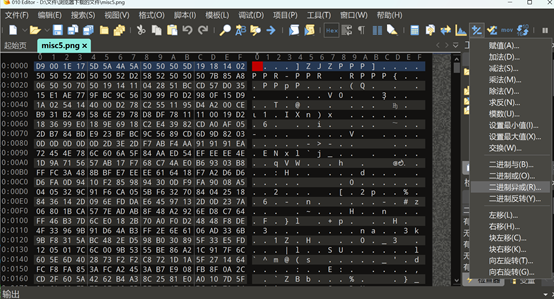

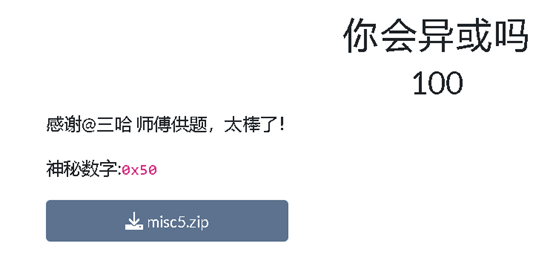

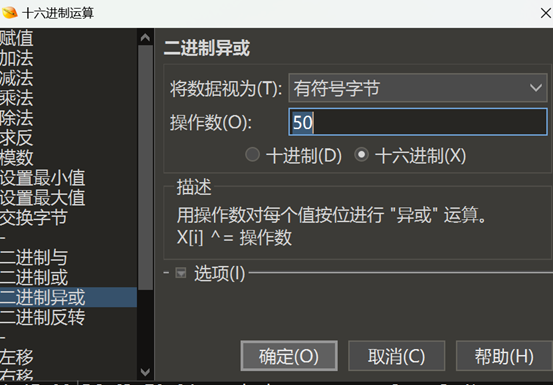

你会异或吗

图片异或题

打开010,点击二进制异或

题目提示是16进制的50

会得到一张新图片

保存

ctfshow{030d0f5073ab4681d30866d1fdf10ab1}

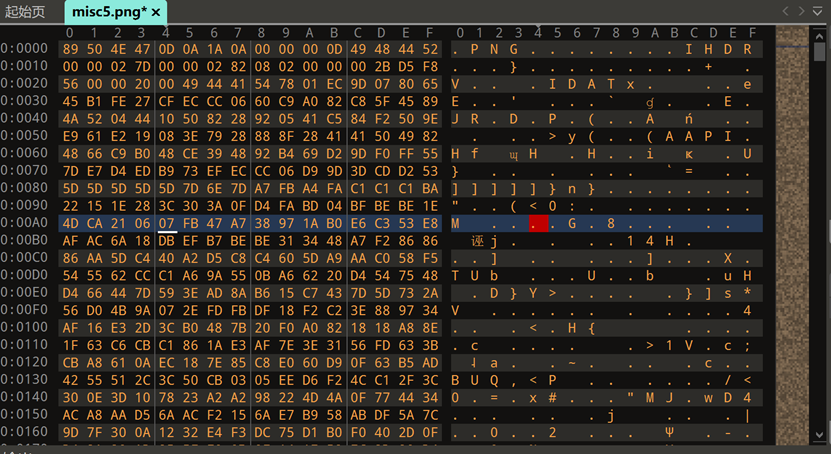

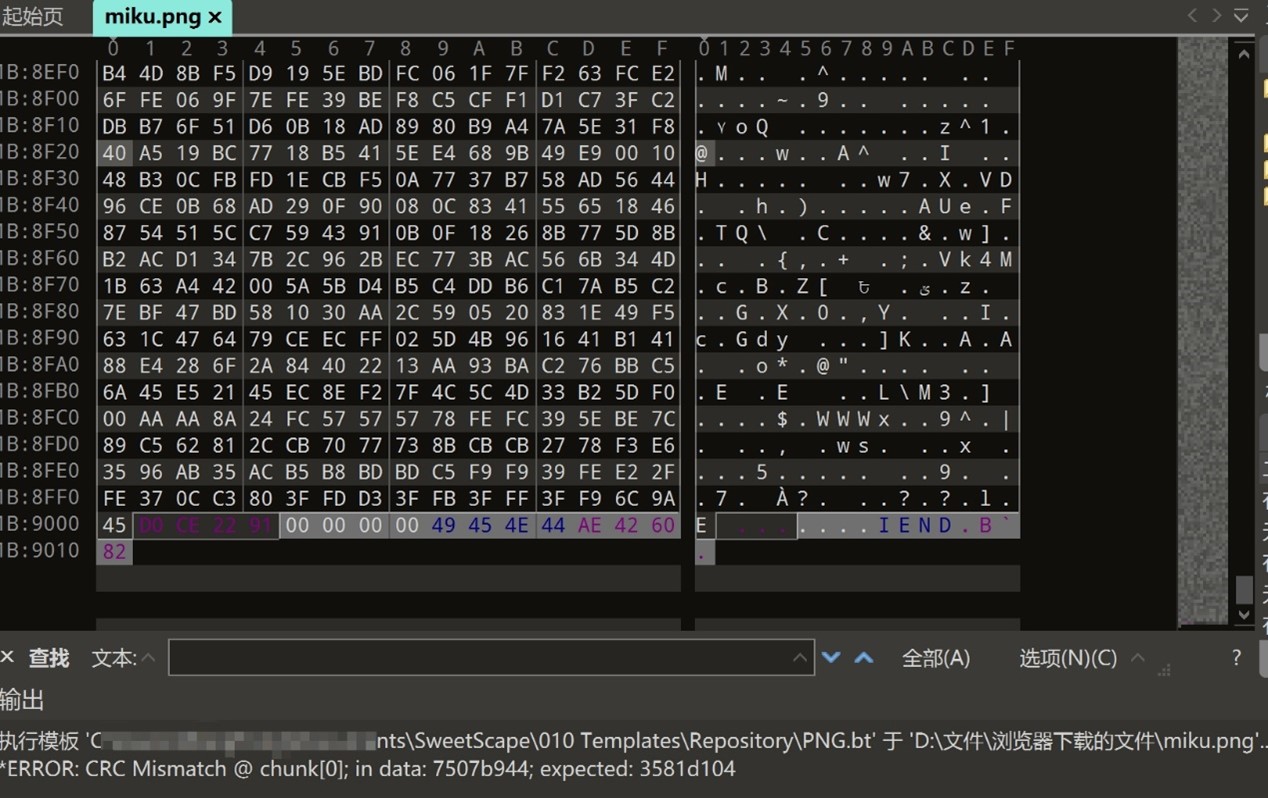

flag一分为二

去010发现CRC报错,是宽高问题

宽高一把嗦

得到第一部分的flag

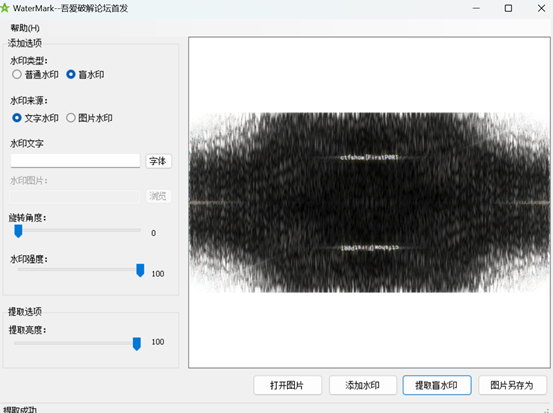

第二部分是忙水印

ctfshow{FirstP@RTSecondP@rTMikumiku~}

我吐了你随意

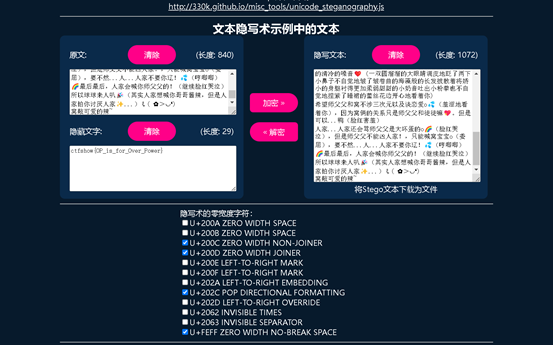

解压出来是一个文本,提示是零宽度字符的Unicode隐写

去网站上解码 https://www.mzy0.com/ctftools/zerowidth1/

ctfshow{OP_is_for_Over_Power}

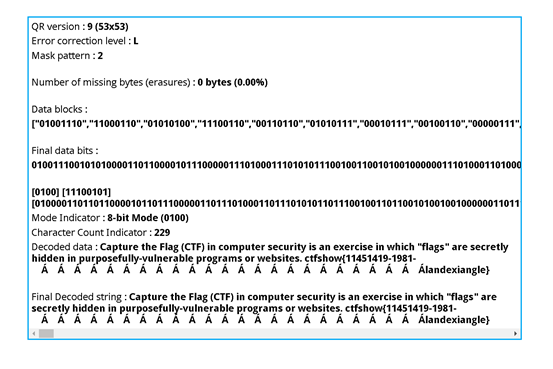

迅疾响应

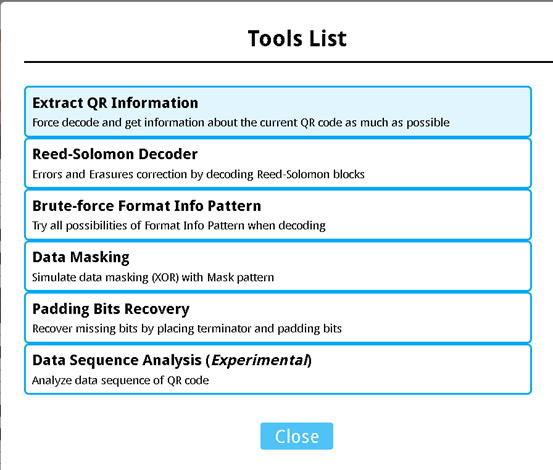

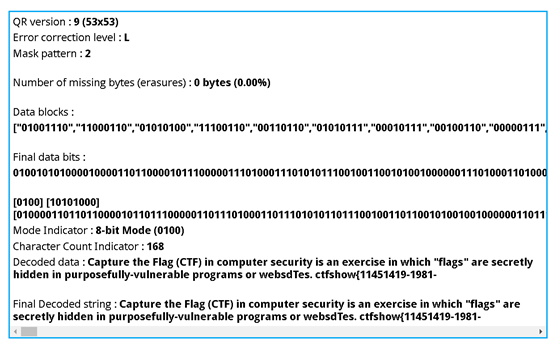

解压得到一张二维码,扫不出来去网站上修补二维码https://merri.cx/qrazybox/

点击Tools

点击第一个,得到一部分的flag

然后把二维码错误的地方填白

继续刚才的操作

ctfshow{11451419-1981-landexiangle}

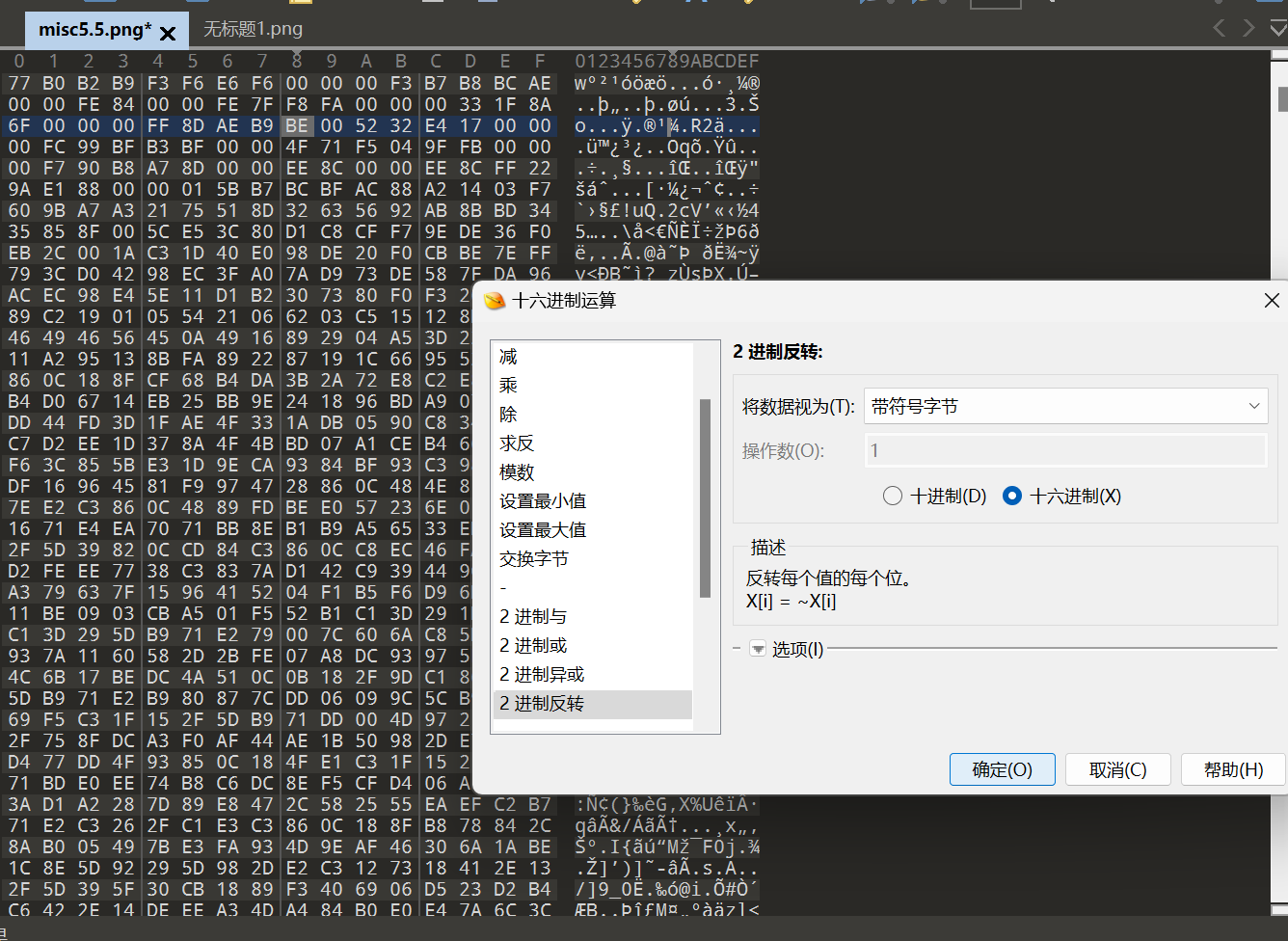

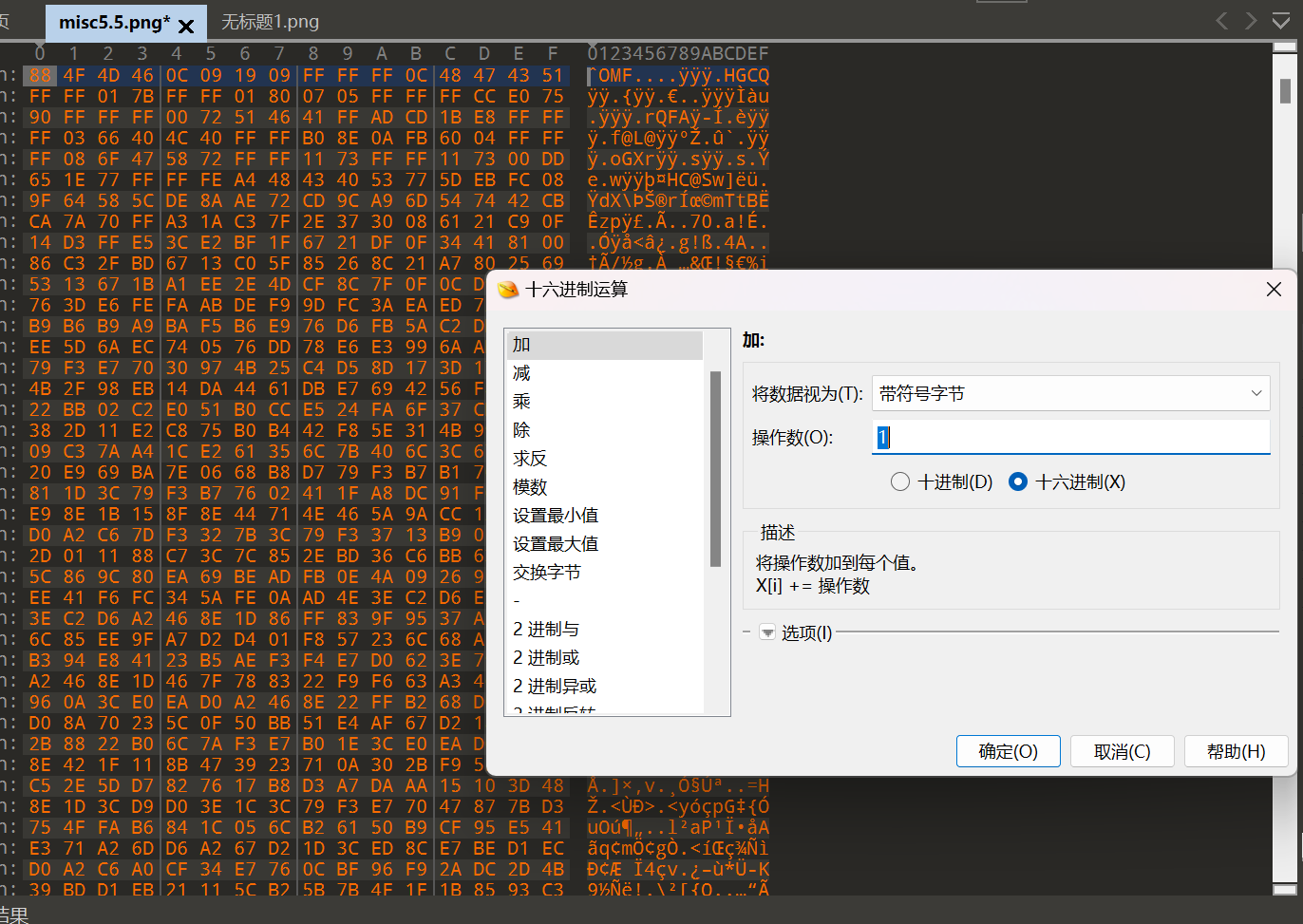

打不开的图片

16进制反转

再+1

ctfshow{84a3ca656e6d01e25bcb7e5f415491fa}

标签:菜狗杯,flag,010,异或,ctfshow,二维码,图片,CTFshow From: https://www.cnblogs.com/WTT001/p/18600420