带你玩转burp嘿嘿

免责声明: 学习视频来自 B 站up主泷羽sec,如涉及侵权马上删除文章。

笔记的只是方便各位师傅学习知识,以下代码、网站只涉及学习内容,其他的都与本人无关,切莫逾越法律红线,否则后果自负。

B站地址:https://space.bilibili.com/350329294

前面我们学习了抓包这次给大家来点好玩的 代理爬取,burp炮台搭建,以及验证码截取。

一,代理爬取&炮台搭建:

我使用阿里云服务器演示

-

zmap安装

wget https://github.com/zmap/zmap/archive/v1.0.3.tar.gz

#为了方便识别,重命名一下

mv v1.0.3.tar.gz zmap-v1.0.3.tar.gz

tar -zxvf zmap-v1.0.3.tar.gz

cd zmap-1.0.3/

cd src

make

sudo make install -

ZMap安装完成,可以运行如下命令测试:

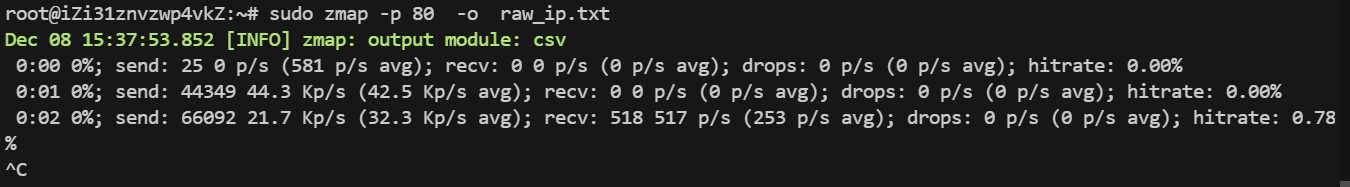

sudo zmap -p 80 -o raw_ip.txt

这就是正在爬取代理

这就是正在爬取代理 -

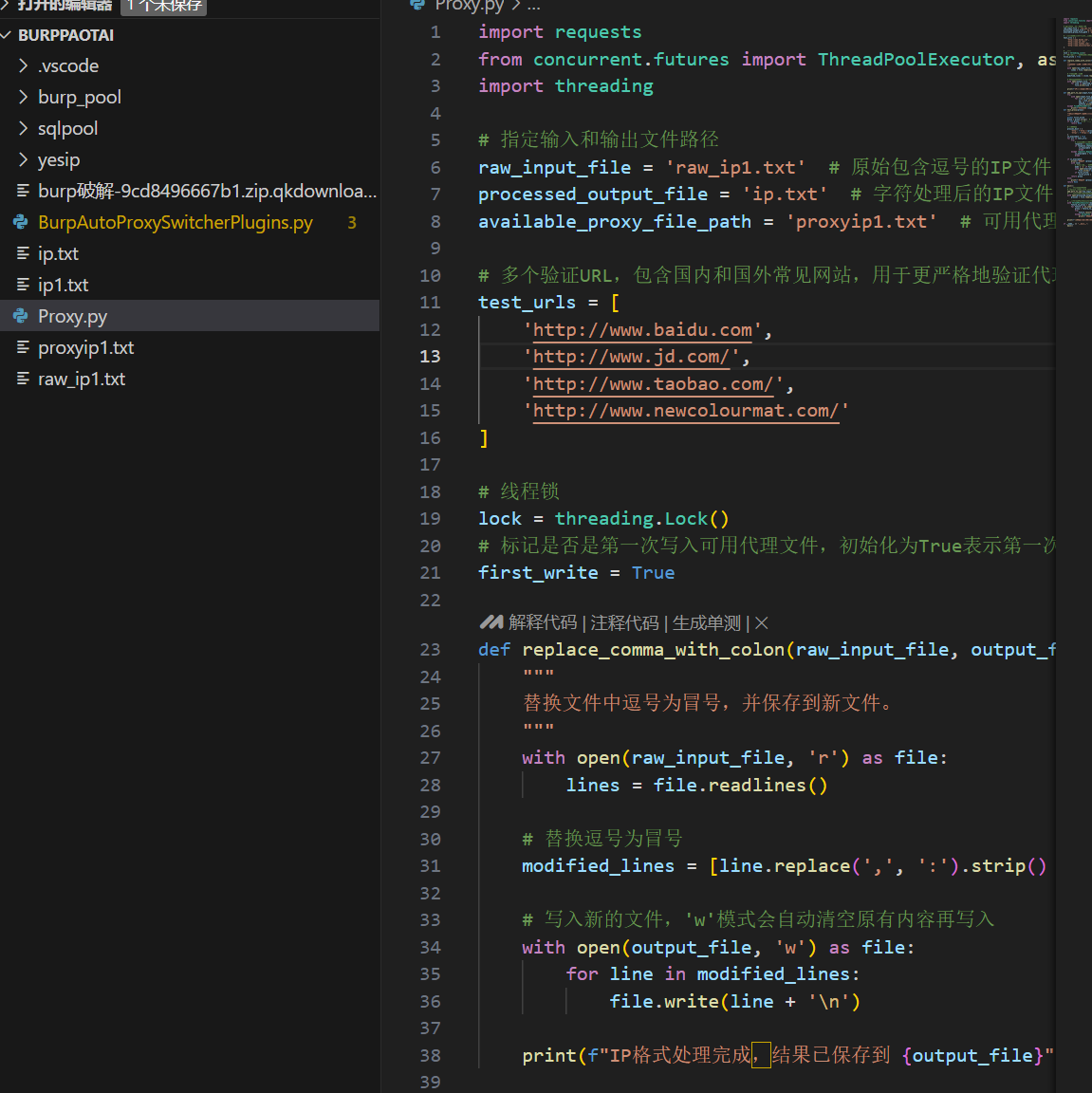

将爬取的raw_ip.txt复制到你的验证代理文件中

-

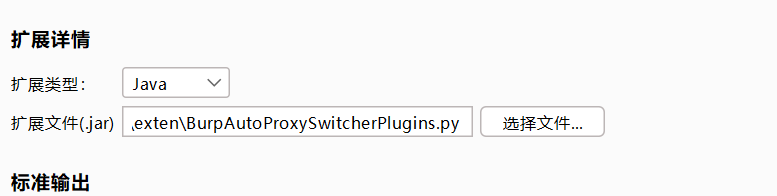

burp安装插件

-

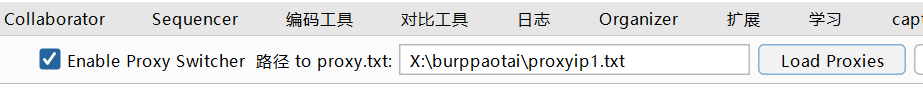

将筛选后的代理ip路径复制到

勾选后启动

二,验证码截取

- 准备好需要的文件

下载链接:通过网盘分享的文件:验证码截取

链接: https://pan.baidu.com/s/19UcwhGnZYtCgOTrbpdIHvQ?pwd=dubg 提取码: dubg

–来自百度网盘超级会员v2的分享 -

安装插件

-

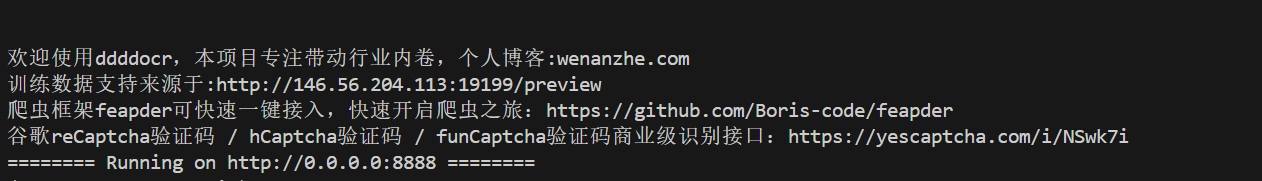

安装完成后使用py打开C

验证是否成功这里自己搭建一个pikachu靶场

-

打开burp使用内置浏览器抓包

-

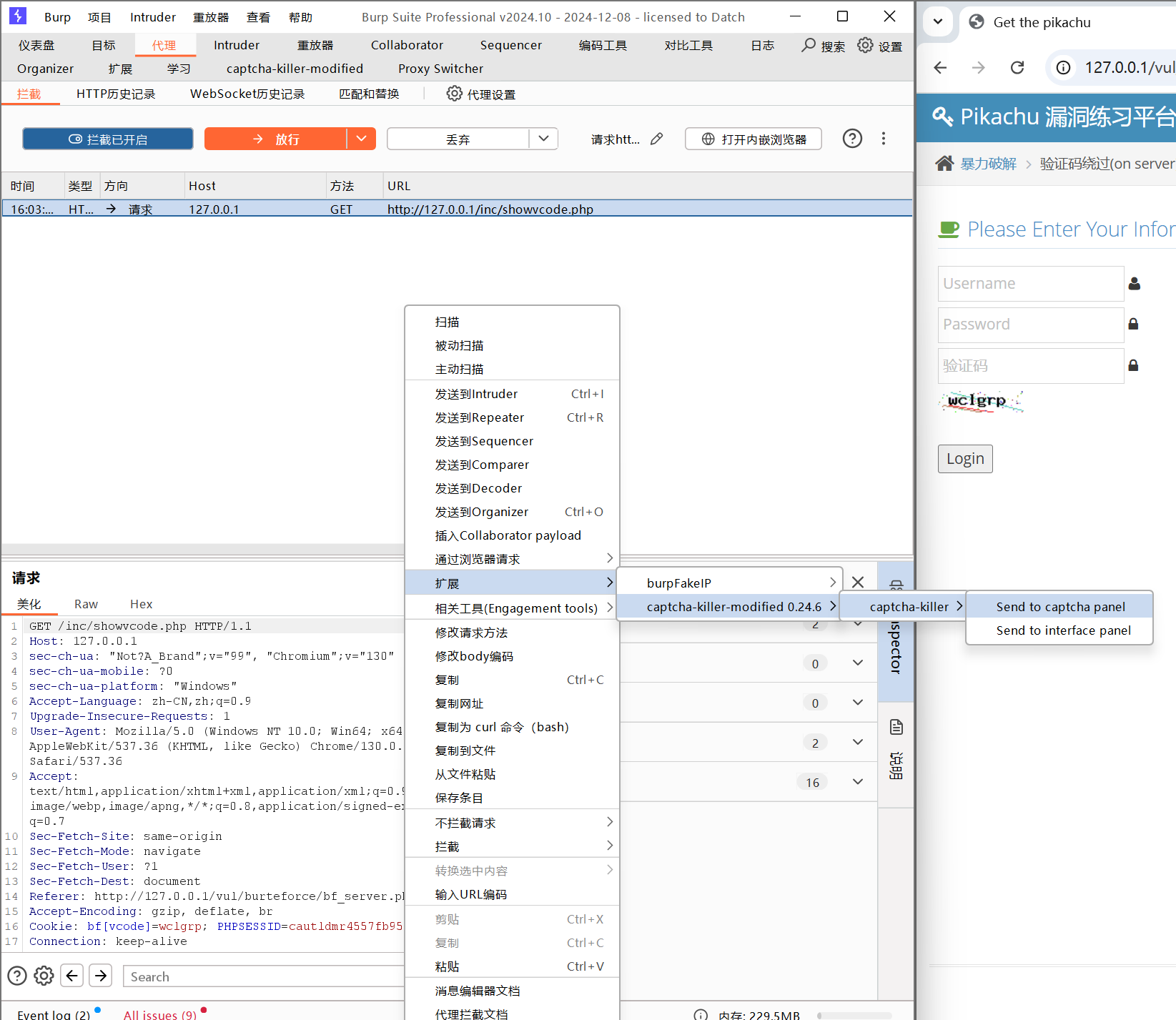

进入靶场选择暴力破解验证码,打开拦截右键验证码图片新建标签页

-

将抓取的包发送到插件

-

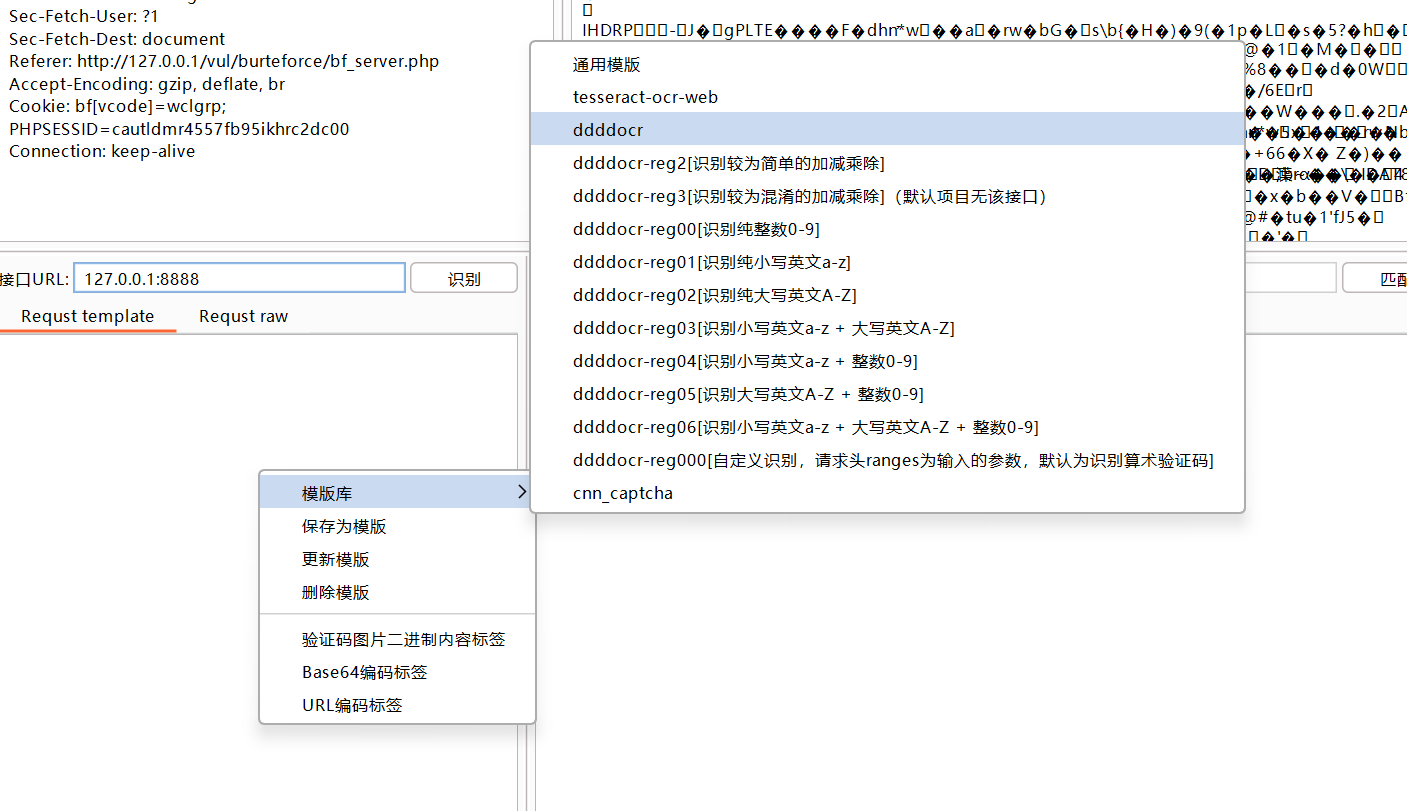

将接口url改网站ip加codereg的8888端口,模板选择为ddddocr

-

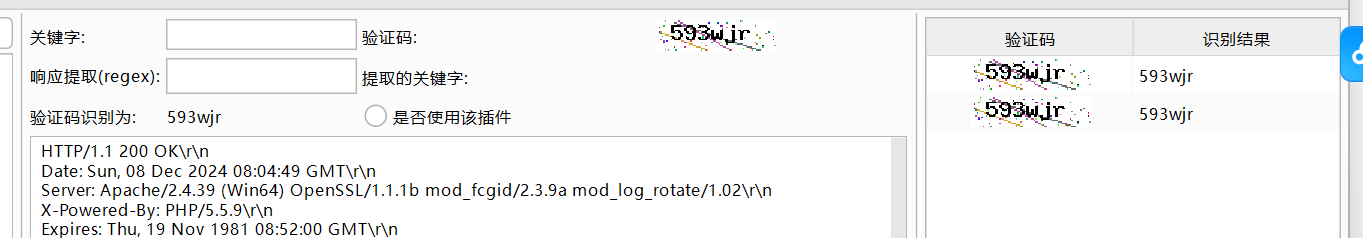

点击识别判断是否成功

补充:

如果使用codereg.py报错的话可能是py编译器的原因这里建议3.10及一下的也有可能是Pillow版本不兼容可以选择降级到8.4.0

降级方法:卸载pip uninstall pillow

安装pip install pillow==8.4.0

如果下载缓慢可以换国内源pip config set global.index-url https://pypi.tuna.tsinghua.edu.cn/simple

标签:嘿嘿,tar,zmap,验证码,gz,v1.0,burp,玩转 From: https://blog.csdn.net/lzy_hyj/article/details/144327190