web

php 语法基础

references:

php 脚本的基本格式:

<?php

//coding here

?>

php 代码同样以 ; 结尾。

php 文件的后缀名大多是 php ,也有诸如 php5 php4 phps 之类,如果普通的后缀名被拦截不妨试试其他的。

php 变量用 $ 来定义,大小写敏感,但是不用声明数据类型。其他命名规则基本与 c++ 相同。

$myvar=114514;

$myvar2="1145141";

注释与 c++ 相同。

php 输出

echo 或者 print 使用方法:

echo $var1;

print $var1;

echo "a","b","c";

区别在于 print 只能输出单个字符串,只返回1 echo 可以输出多个。

print_r 可以输出数组,var_dump 也可以,区别大概在于 var_dump 可以输出数据类型。

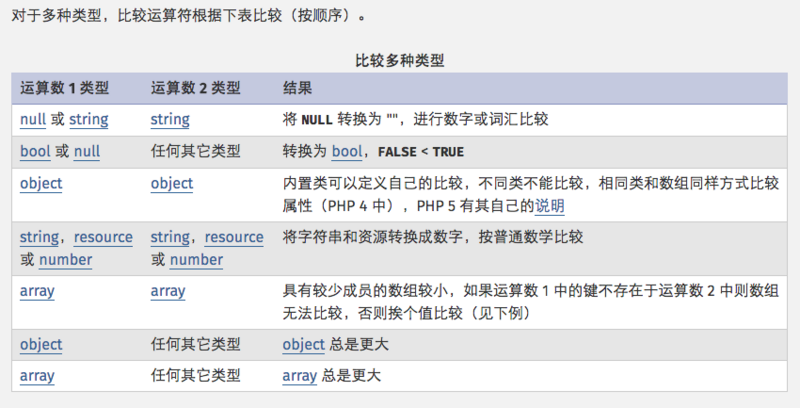

php 比较

- 松散比较:使用两个等号 == 比较,只比较值,不比较类型。

- 严格比较:用三个等号 === 比较,除了比较值,也比较类型。