前言

本文主要演示了【系统信息收集】【浏览器信息收集】和【域内信息收集】,因为上一篇已经讲过了基本的信息收集方式:

这篇新增了域内信息收集和浏览器信息收集,并且在上一篇文章的基础下,新增了好几种内网信息收集的方式,这里先介绍域内信息收集

域内信息

查看当前登录域

显示和更改可配置的工作站服务参数。

net config workstation

域列表

显示域列表、计算机列表或指定计算机的共享资源列表。

net view

如果出现如下错误

那么就关闭防火墙

检查服务Computer Browser是否开启

域列表

net domain /domain

域内用户组

查看域内所有用户组列表

net group /domain

域内用户

查看域内所有用户

net user /domain

域内详细信息

wmic useraccount get /all

存在的用户

查看存在的用户

dsquery user

本地管理员组

net localgroup administrators /domain

域内管理员组

net group "domain admins" /domain

net group "enterprise admins" /domain

net group "schema admins" /domain

域内时间

net time /domain

域内计算机

域内所有成员的计算机列表

net group "domain computers" /domain

域密码信息

net accounts /domain

域信任列表

域信任列表:主要用于验证对方证书是否可信。当一个域内的用户在检验另一个域内用户身份时,会检查对方证书的颁发CA是否在信任列表中,从而判断是否能信任对方用户的身份。

net accounts /domain

域控制器

名称

域内控制器名称

nltest /DCLIST:域名

主机名

域控制器主机名

nslookup -type=SRV _ldap._tcp

真实环境中,一般存在两台或两台以上的域控制器,其目的是:一旦主域控制器发生故障, 备用的域控制器可以使域内服务验证正常进行。

组

域控制器组

主

主控制器

浏览器信息

chrome

C:\Users$username\AppData\Local\Google\Chrome\User Data\Default\History

firefox

C:\UsersUndefined control sequence \AppDataname.default\places.sqlite

IE

reg query "HKEY_CURRENT_USER\Software\Microsoft\Internet Explorer\TypedURLs" 或C:\Users$user\AppData\Local\Microsoft\Windows\History

edge, v79+:

C:\Users$user\AppData\Local\Microsoft\Edge\User Data\Default\History

v44+

C:\Users$user\AppData\Local\Microsoft\Windows\WebCache\WebCacheV01.dat

系统信息

当前用户信息

查看当前用户信息,RID,组信息,特权信息

whoami /all

系统信息

systeminfo

网络及端口状态

netstat -an

这里,-a 表示显示所有连接和监听端口,-n 表示以数字形式显示地址和端口号。

LISTENING:表示监听中,这个端口正在开放,可以提供服务

SYN_SENT:客户端已经发送连接请求(SYN),并正在等待服务器的确认(SYN-ACK报文)。这是TCP三次握手过程中的一个状态。

CLOSED:连接已关闭,不再存在。

TIME_WAIT:连接已关闭,但TCP协议规定在这段时间内(通常是2倍的最大报文存活时间,即2MSL)不能立即使用该连接相同的四元组(源IP、源端口、目标IP、目标端口)建立新的连接,以防止旧连接的残留数据干扰新连接。【MSL,报文最大生存时间可能是30秒、1分钟或2分钟,取决于操作系统】

ESTABLISHED:连接已成功建立,数据可以在客户端和服务器之间双向传输。比如HTTP/HTTPS,FTP,SMTP,SSH,MYSQL,RDP(windows远程桌面服务)等

当前主机名称

hostname

当前操作系统

wmic OS

这么不好看?就使用get命令对每一列进行筛选,赛选常用的信息

wmic OS get Caption,CSDVersion,OSArchitecture,Version

安装的应用程序

wmic product get name,version

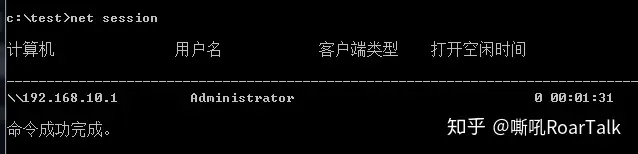

在线用户

quser

网络配置

ipconfig /all

查看进程

tasklist /v

IP地址

DNS服务器,本地IP,网关地址

ipconfig /all

是否可ping通dns地址

主机开机时间

继上一篇补充一些

net statistics workstation

如果拒绝访问的话

就使用管理员打开cmd

有执行结果的话应该是这样的

路由

route print

ARP

命令的作用主要是显示本地ARP(地址解析协议)缓存表。

arp -a # 计算机中存储的已解析IP地址及其对应的MAC地址。快速查看计算机与其他设备之间的网络连接情况。

防火墙配置

netsh firewall show config

远程连接

如果3389端口开启,那么极有可能开启了远程连接服务

netstat -ano | findstr 3389

远程桌面连接历史记录

有的话就有,可以把凭证取下来进行本地解密、没有的话会显示无

cmdkey /list

本机用户

net user

某用户的X信息

net user 用户名

往期推荐

【流量分析】Java框架Shiro、工具利用、漏洞复现以及流量特征分析

PwnLab: init-文件包含、shell反弹、提权--靶机渗透思路讲解【附靶机链接】

标签:网和域,domain,渗透,信息,列表,40,net,连接,user From: https://www.cnblogs.com/xiaoyus/p/18418556