目录

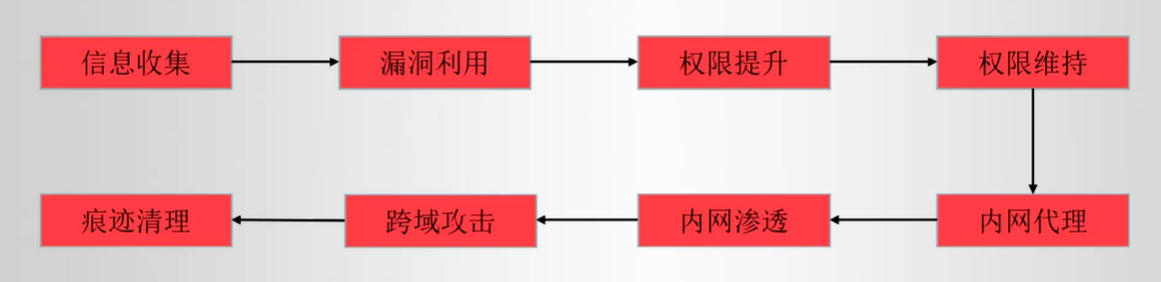

内网渗透的流程概述

内网渗透攻击的是一个内网内的所有机器

目的:控制内网内的所有机器

前提:已经控制了内网里的一台机器

什么是工作域和组

工作组:工作组是局域网中的一一个概念。它是最常见最简单最普通的资源管理模式,就是将

不同的电脑按功能分别列入不同的组中,以方便管理

域: Windows域是计算机网络的一种形式,其中所有用户帐户,计算机,打印机和其他安全

主体都在位于称为域控制器的一-个或多个中央计算机集群上的中央数据库中注册。身份验证

在域控制器上进行。在域中使用计算机的每个人都会收到一个唯一的用户帐户, 然后可以为

该帐户分配对该域内资源的访问权限

工作组的缺点:

- 缺乏集中管理与控制的机制

- 没用集中的统一账户管理

- 只适合小规模用户的使用

控制所有主机的媒介就是找到域控

搭建域环境

实验环境

- 域控 Windows server 2012

- 域内主机 Windows server 2008

- 攻击机 kali

先登录域控服务器

1、设置服务器

在域控服务器中配置ip地址(注意:这里DNS要与IP地址相同,防止找不到域)

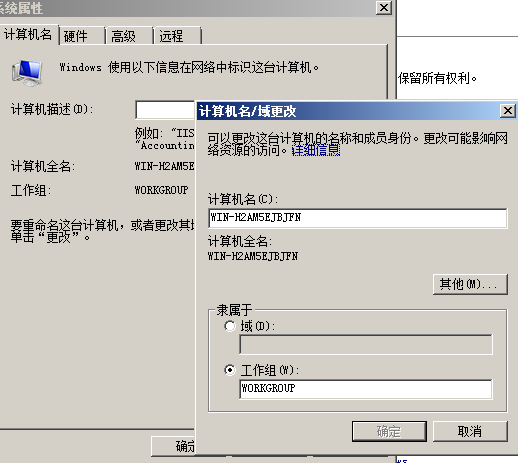

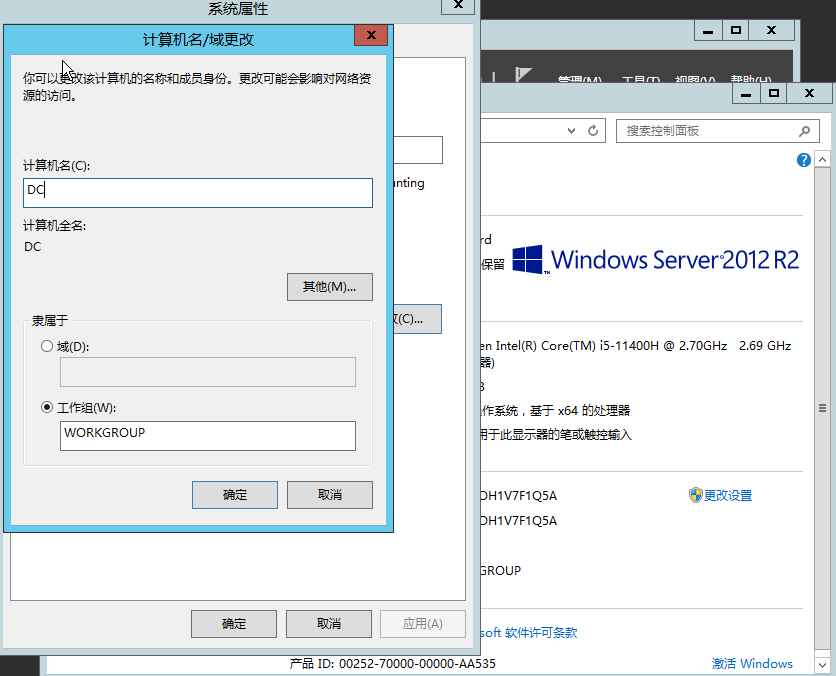

2、更改域控服务器的主机名

将域控主机名改为DC(do man controller)

改完名之后等待域控服务器重启

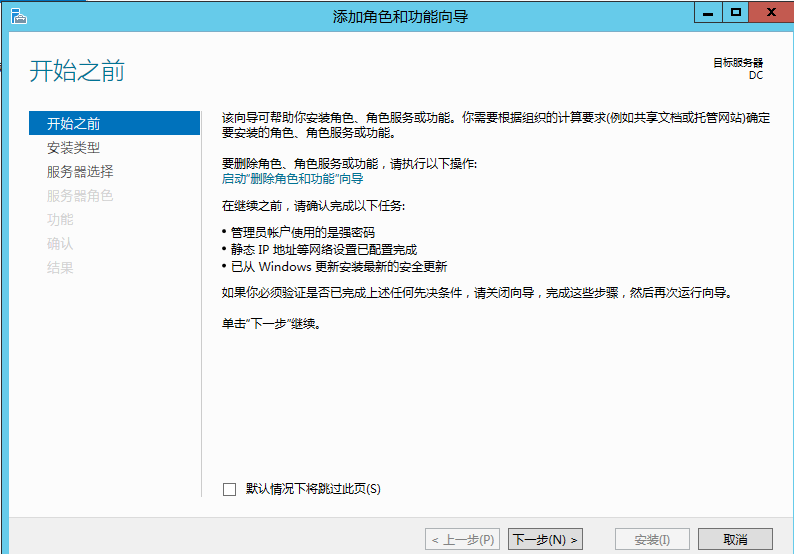

3、安装域控制器和DNS服务

接下来在域控服务器上面安装域控制器和DNS服务

前面的无脑下一步就行

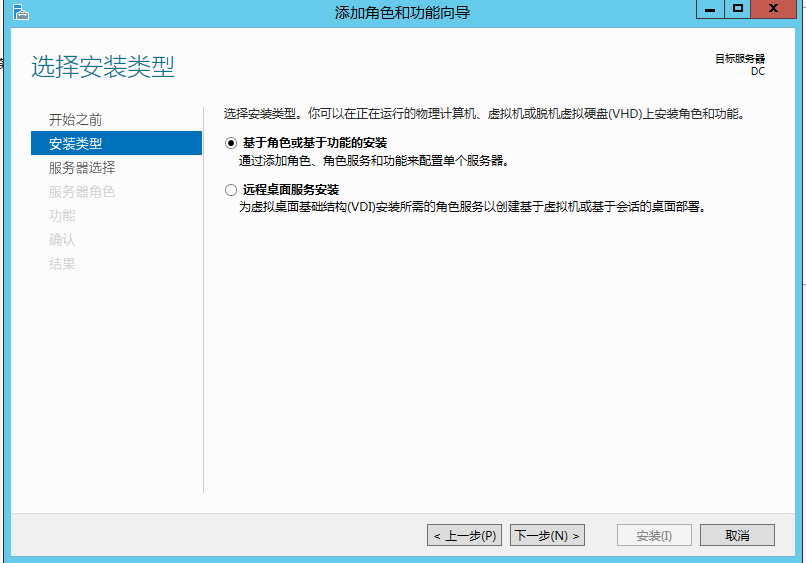

这个地方勾选基于角色功能的安装,无脑下一步

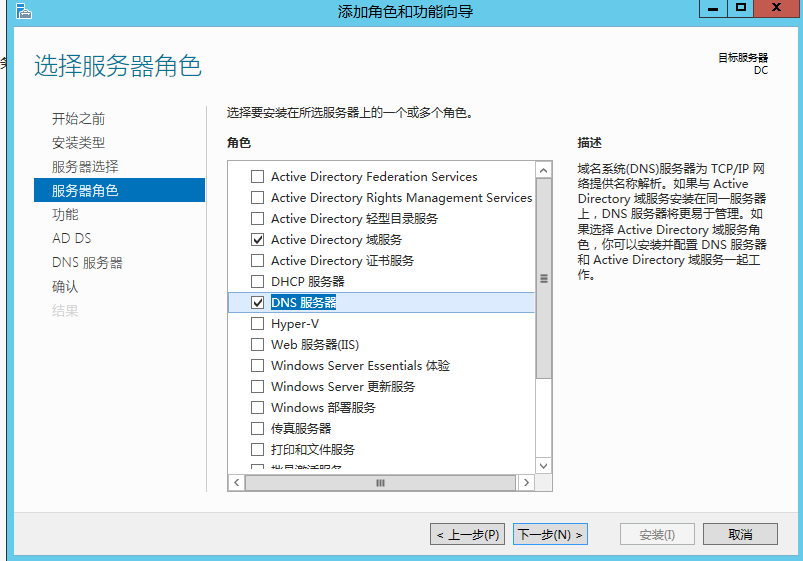

这个地方安装域控制器和DNS服务

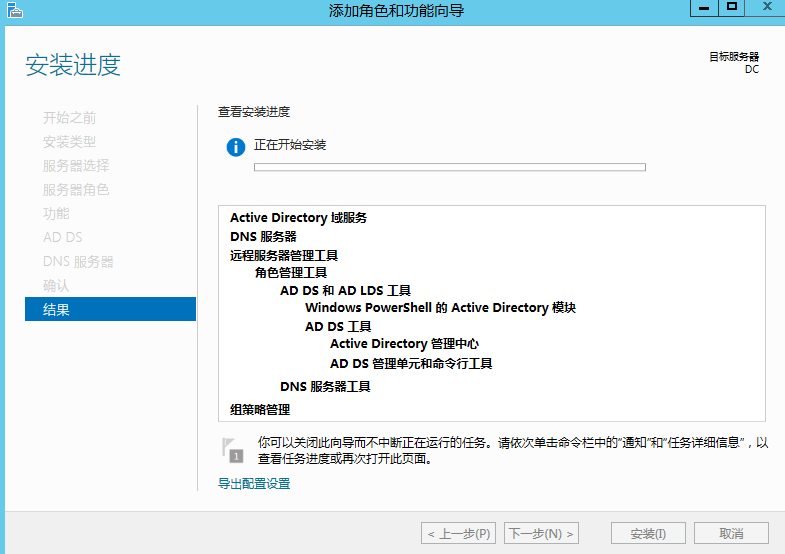

等待安装完成

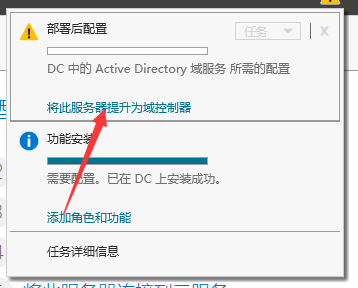

在服务器管理页面点击黄旗

现在还没升级成为域控

升级

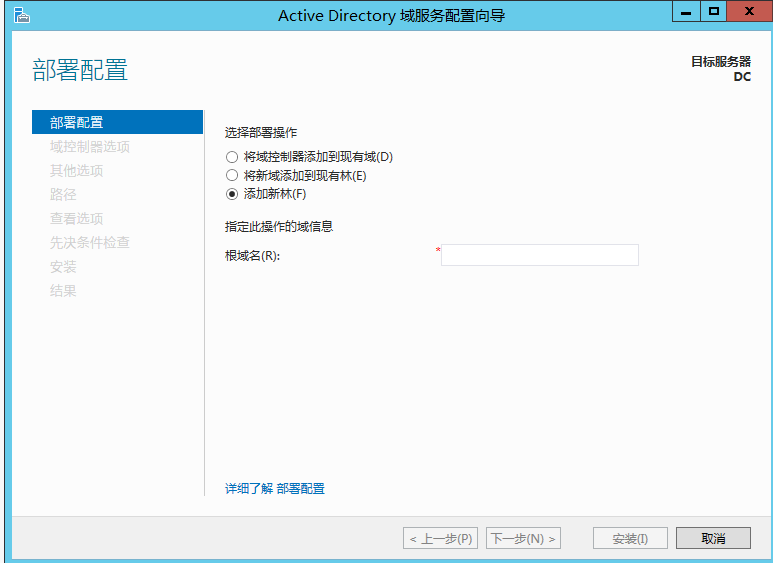

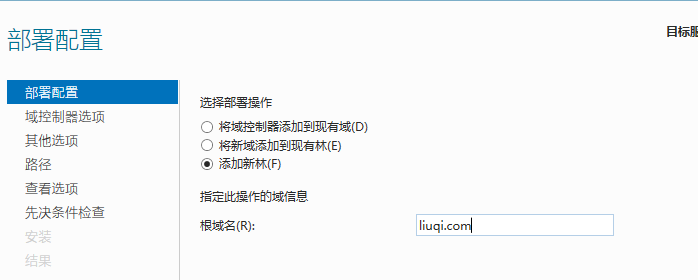

这里选择添加新林,就是给域控服务器一个名字

这里的跟域名要根据常见域名格式,接着无脑下一步

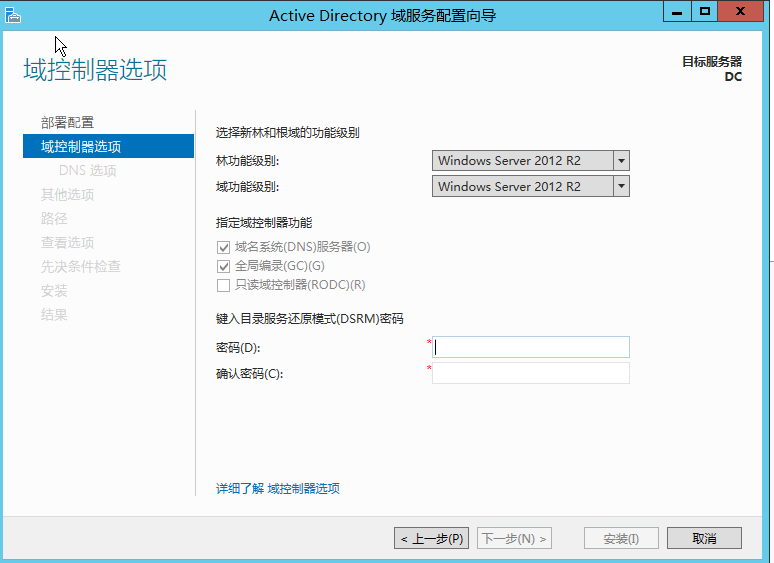

这个地方的密码随便设置就行,影响不大,用不上,一波无脑下一步

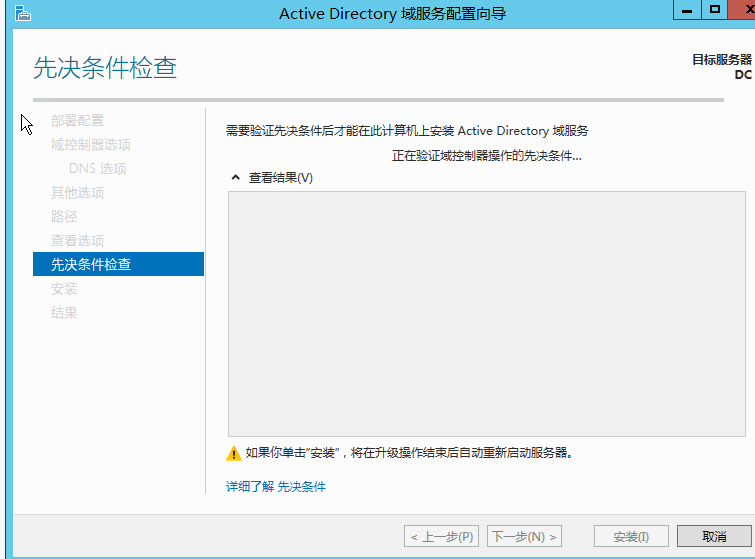

这个地方会检查服务器是否满足升级为域控的先决条件

检查通过后点击安装,经过重启后域控服务器调试完毕

4、域内主机加入域

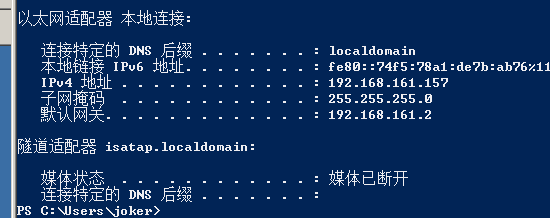

先查看2008的ip看是否能联网

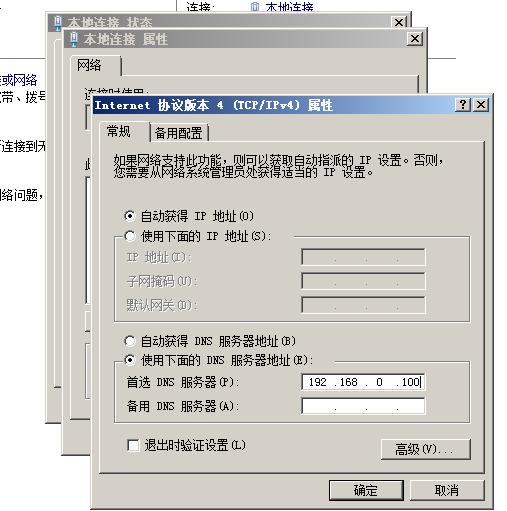

这里要将DNS服务器地址改为域控服务器的ip地址

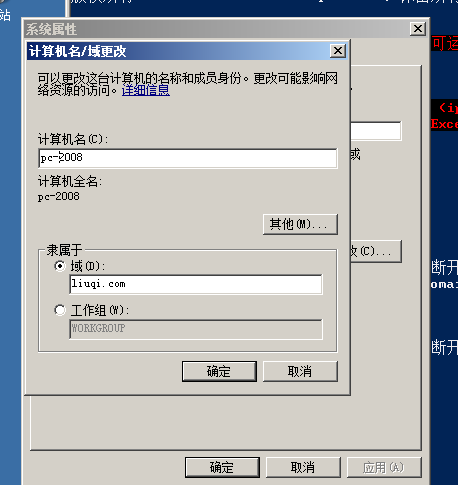

接下来改主机名加入域

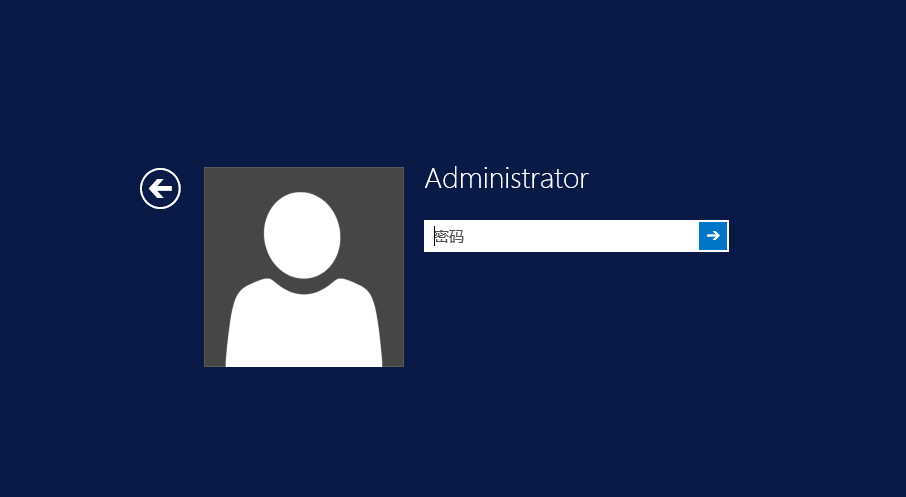

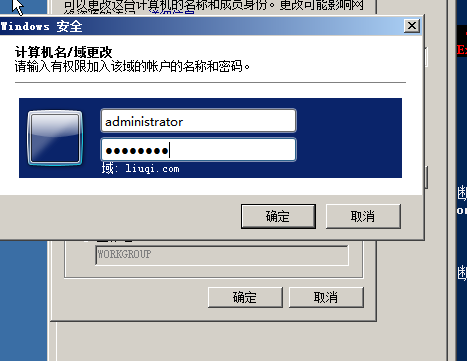

在跳出的弹窗中输入域控服务器的用户名和密码

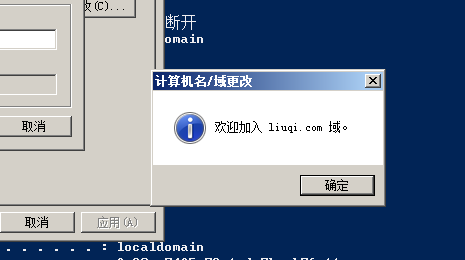

回车后会弹出成功加入的弹窗

成功入狱(狗头保命)

活动目录AD的作用

可以理解为域控上面的数据库,在里面添加用户才能登录

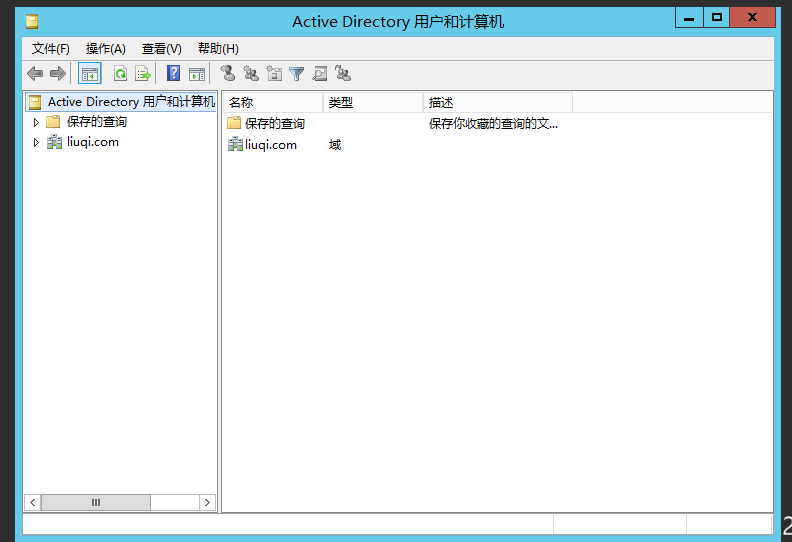

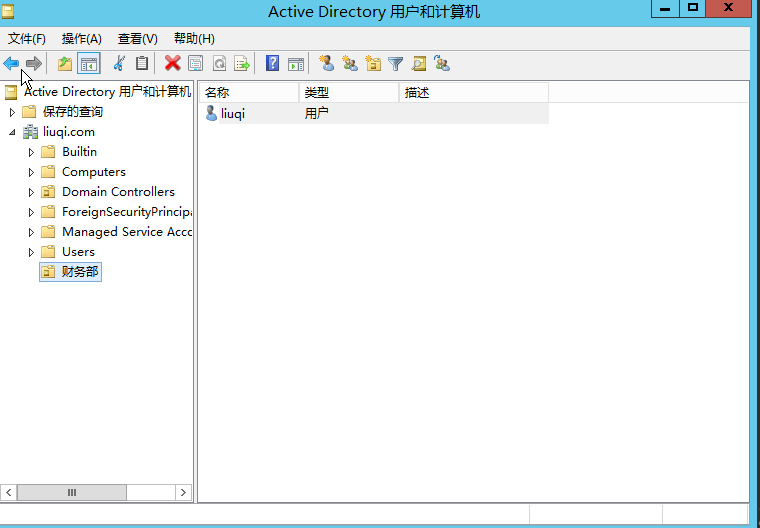

打开域控服务器找到Action Directory用户和计算机

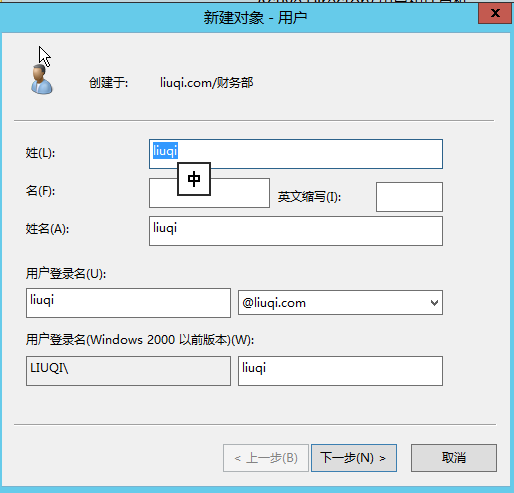

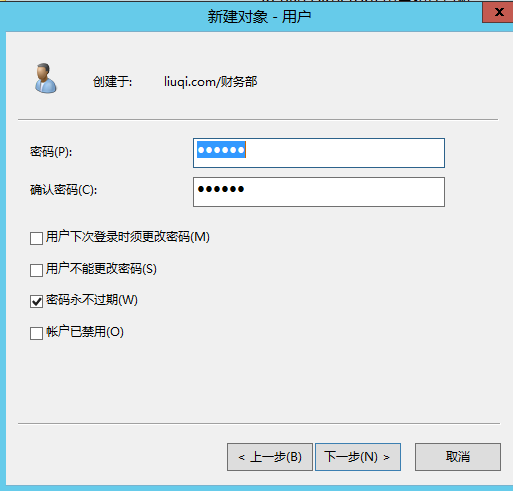

这里添加一个用户

设置密码

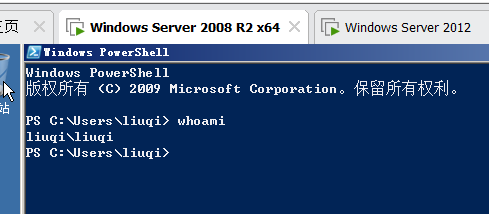

使用2008成功登录

使用Cobalt Strike远控电脑

把cs文件导入攻击机

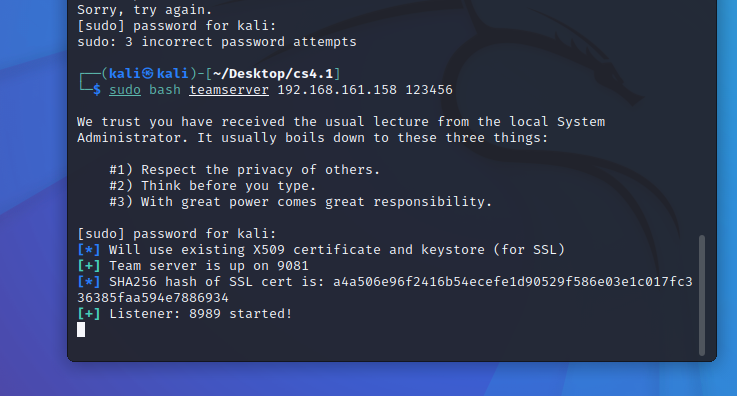

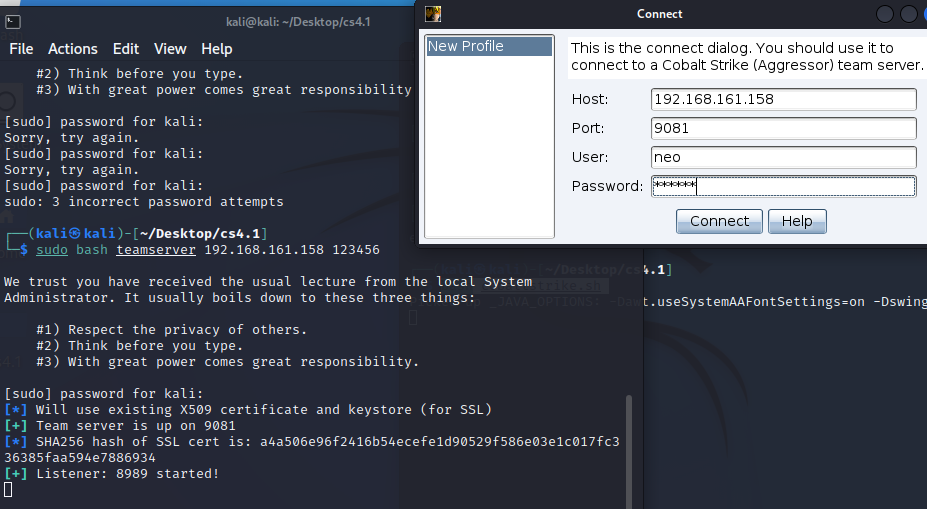

进入目录使用命令 sudo bash teamserver 【kali的ip】 密码

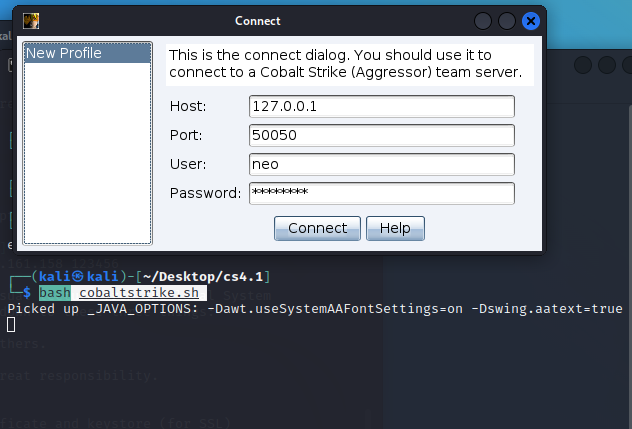

再开一个端口运行bash cobaltsrike .sh

在弹窗中输入kali的ip

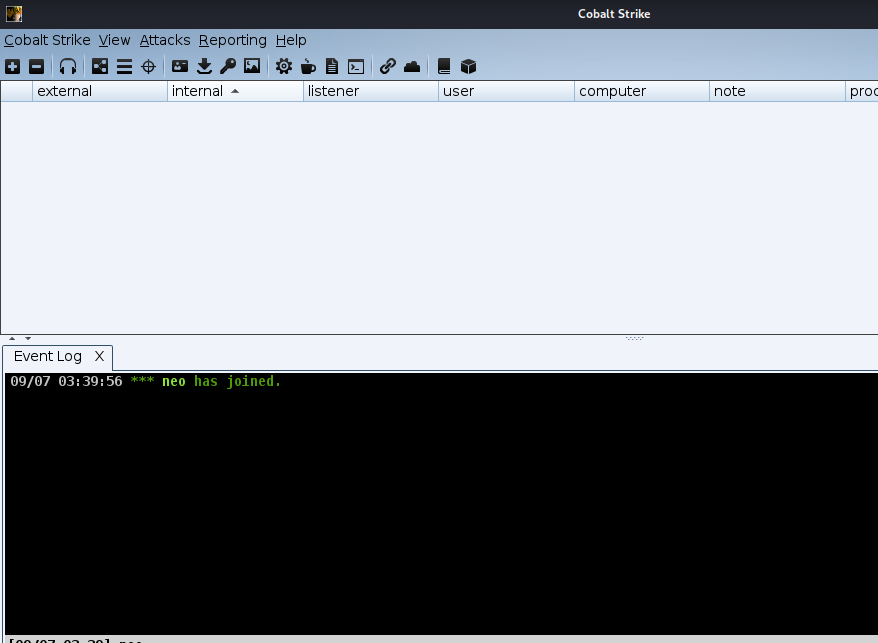

成功进入cs

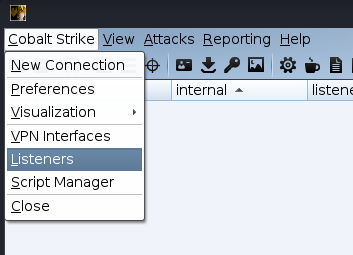

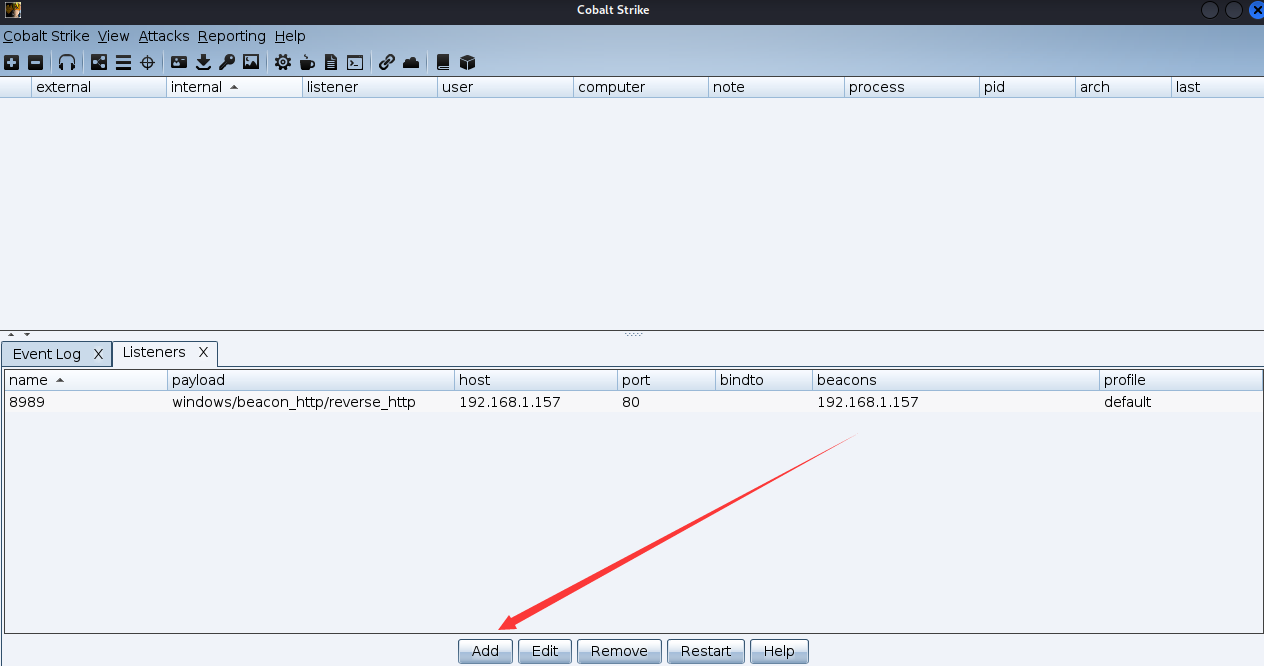

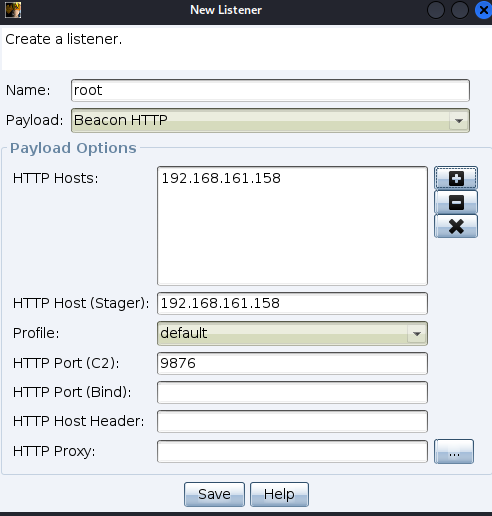

先开一个监听

点击add

输入对应的ip和端口

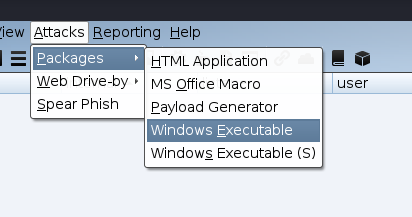

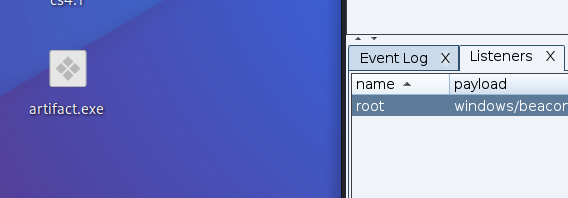

开始生成木马

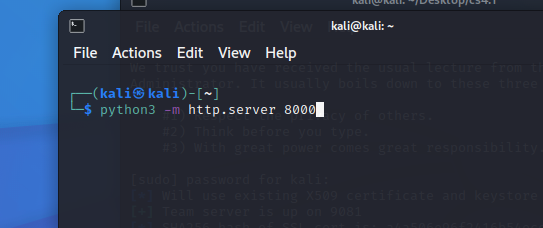

使用python3起一个web环境

这里要关闭防火墙

先安装

sudo apt-get install ufw

检查防火墙的状态(默认 inactive) # ufw status

防火墙版本 # ufw version

启动ufw防火墙 # ufw enable

关闭ufw防火墙 # ufw disable

默认禁止访问所有 # ufw default deny

开放22/TCP端口 # ufw allow 22/tcp

开放53端口(tcp/udp) # ufw allow 53

禁止外部访问 # ufw deny 3306

删除已经添加过的规则 # ufw delete allow 22

允许此IP访问所有的本机端口 # ufw allow from 192.168.1.100

删除上面的规则 # ufw delete allow from 192.168.1.100

查看规则,显示行号 # ufw status numbered

删除第三条规则 # ufw delete 3

关闭ufw # ufw disable

禁止对8888端口的访问 # ufw deny 8888

打开来自192.168.0.1的tcp请求的22端口 # ufw allow proto tcp from 192.168.0.1 to any port 22

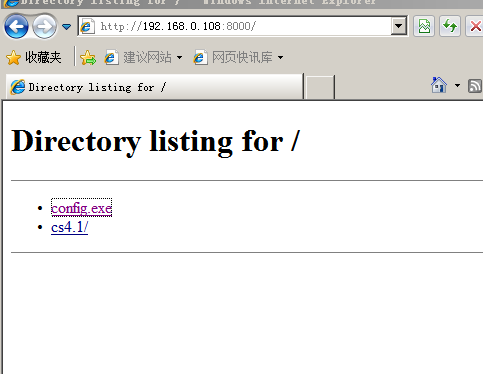

将文件下载下来,然后运行

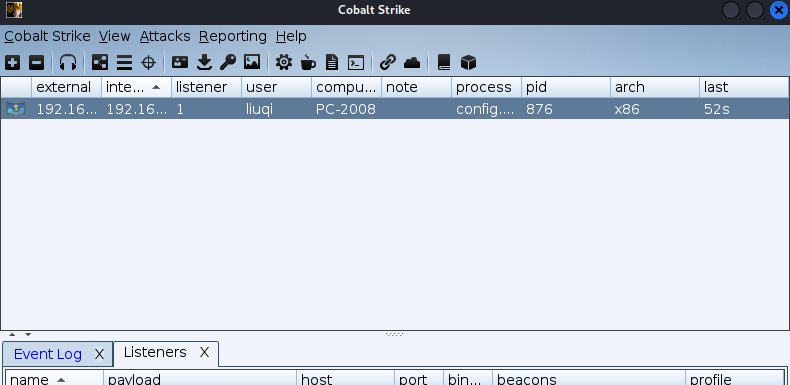

攻击机上成功上线

标签:allow,环境,基础,DNS,ip,域控,服务器,搭建,ufw From: https://www.cnblogs.com/LQ-Joker/p/16820110.html