本文章中所有内容仅供学习交流,抓包内容、敏感网址、数据接口均已做脱敏处理,严禁用于商业用途和非法用途,否则由此产生的一切后果均与作者无关,若有侵权,请联系我立即删除! 今天有星球成员催想看看ali的参数为227开头的站

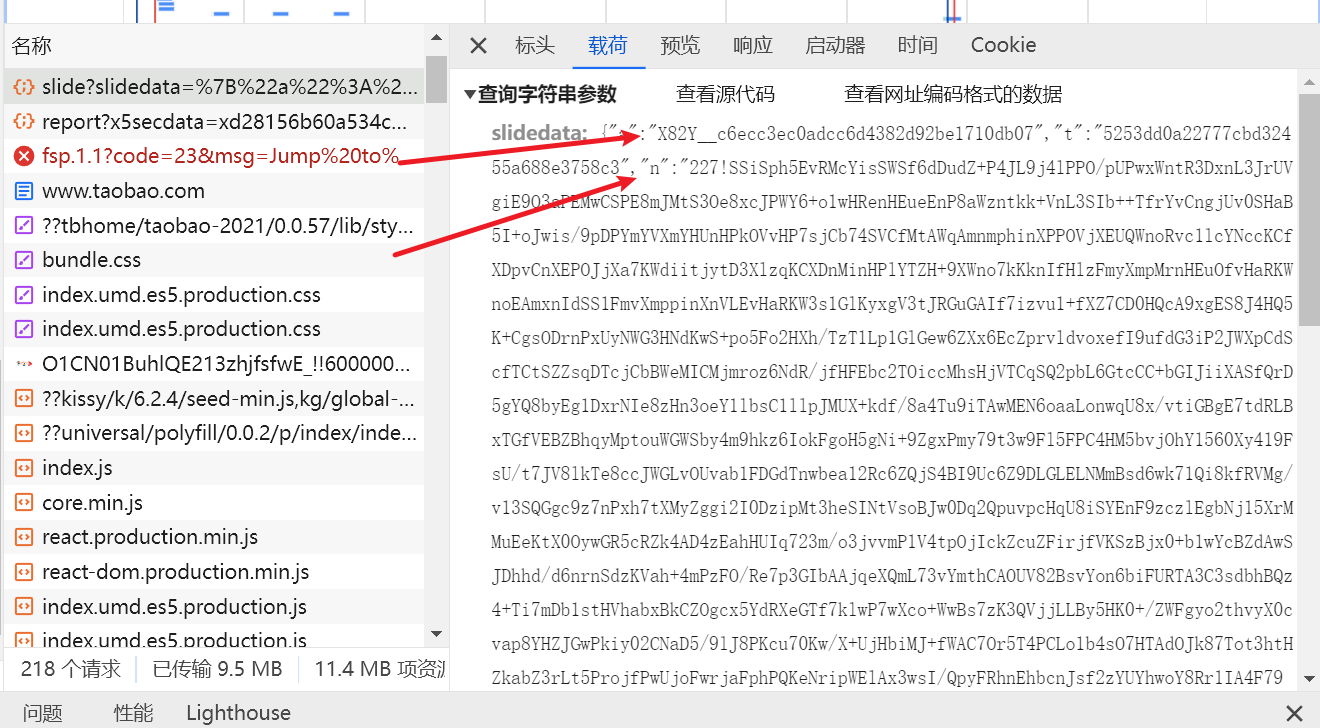

我们先打开某麦登录有个滑块

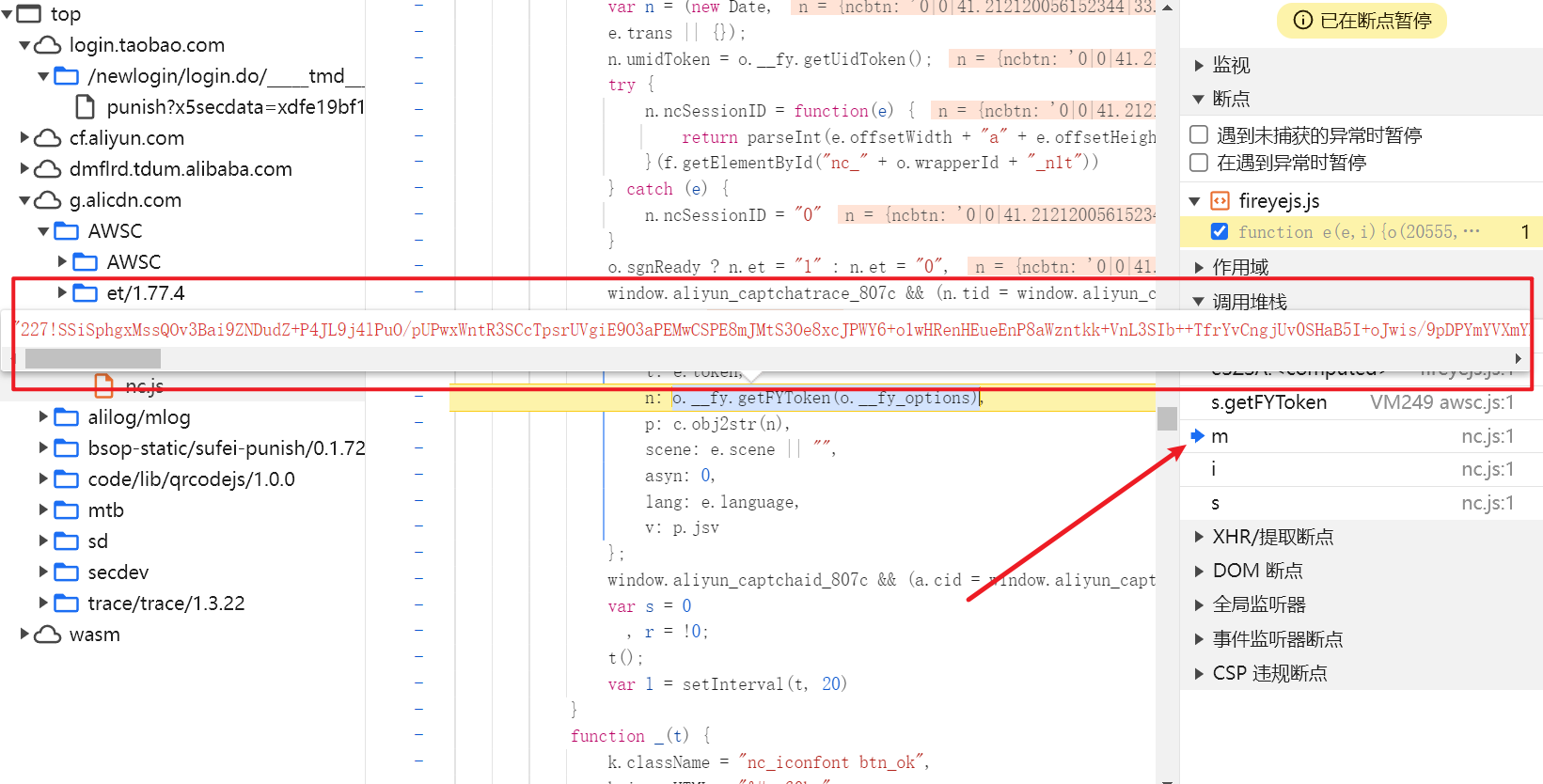

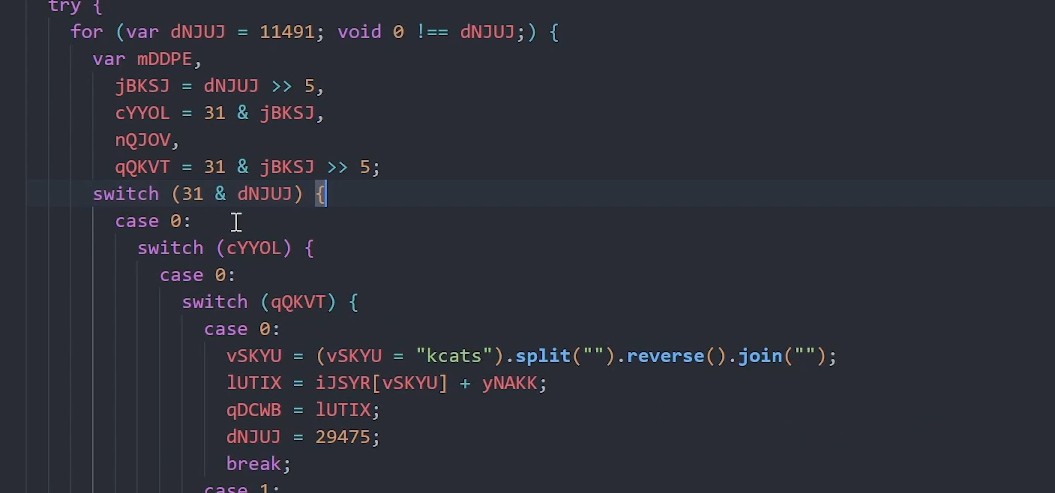

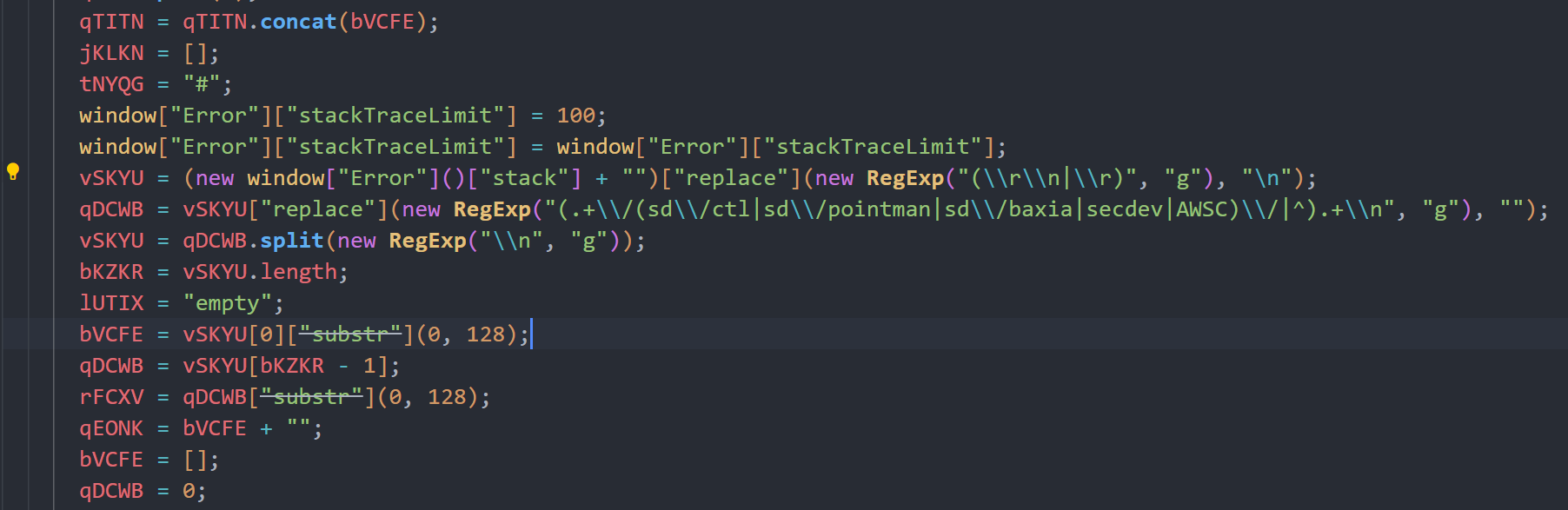

点击查看227生成的位置是在fireye.js文件中,发现大量的混淆,直接上解混淆

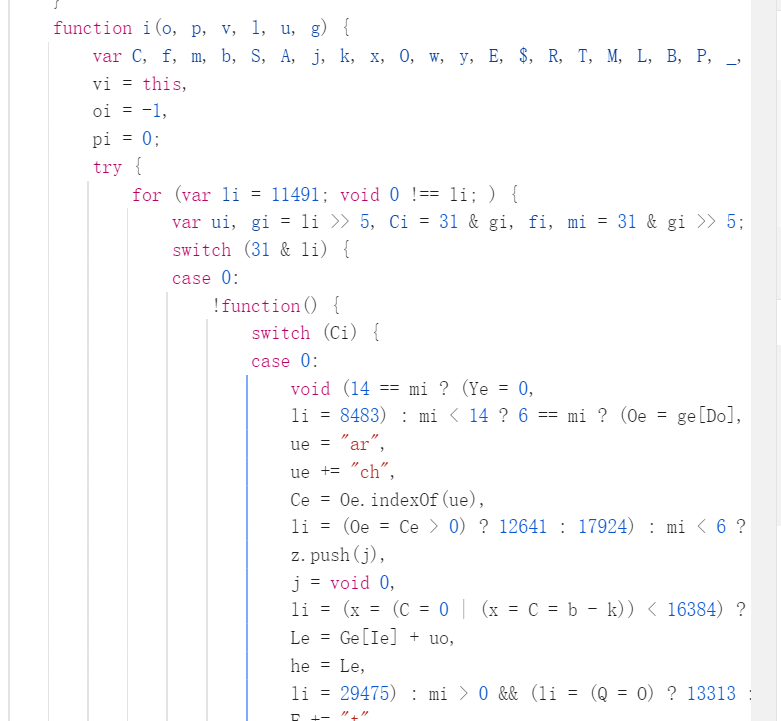

可以看到很多的void以及自执行函数

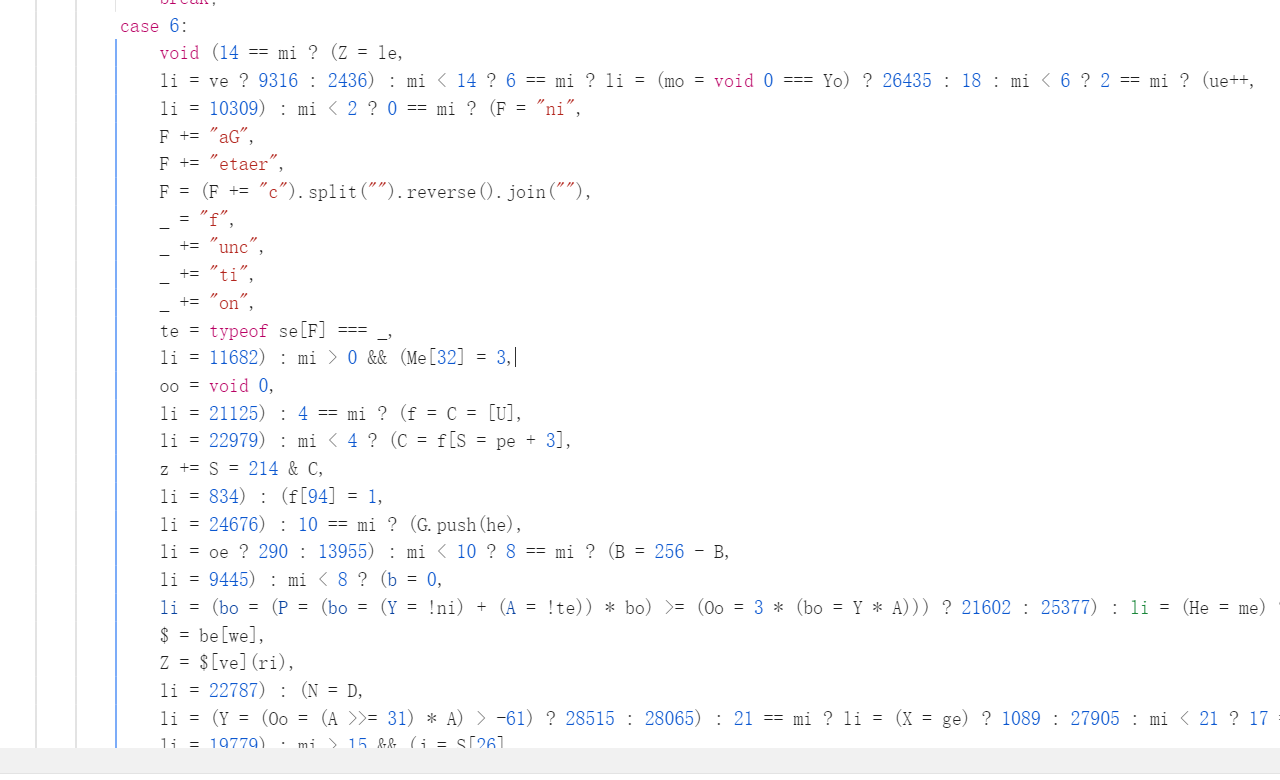

还原前:一塌糊涂

还原后:清晰可见

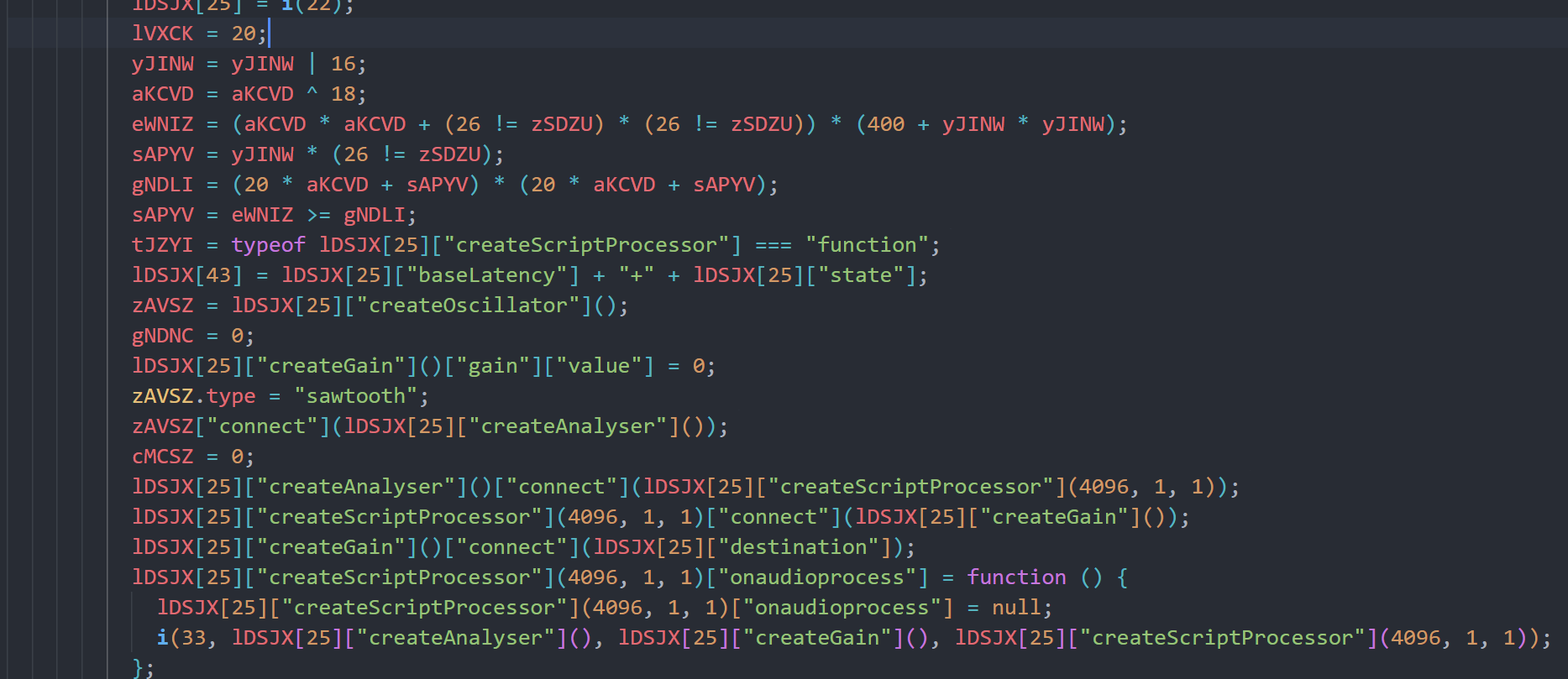

纯算:一开始生成12位数组+第一段数组加密+第二段数组加密+第三段数组加密+第四段数组加密

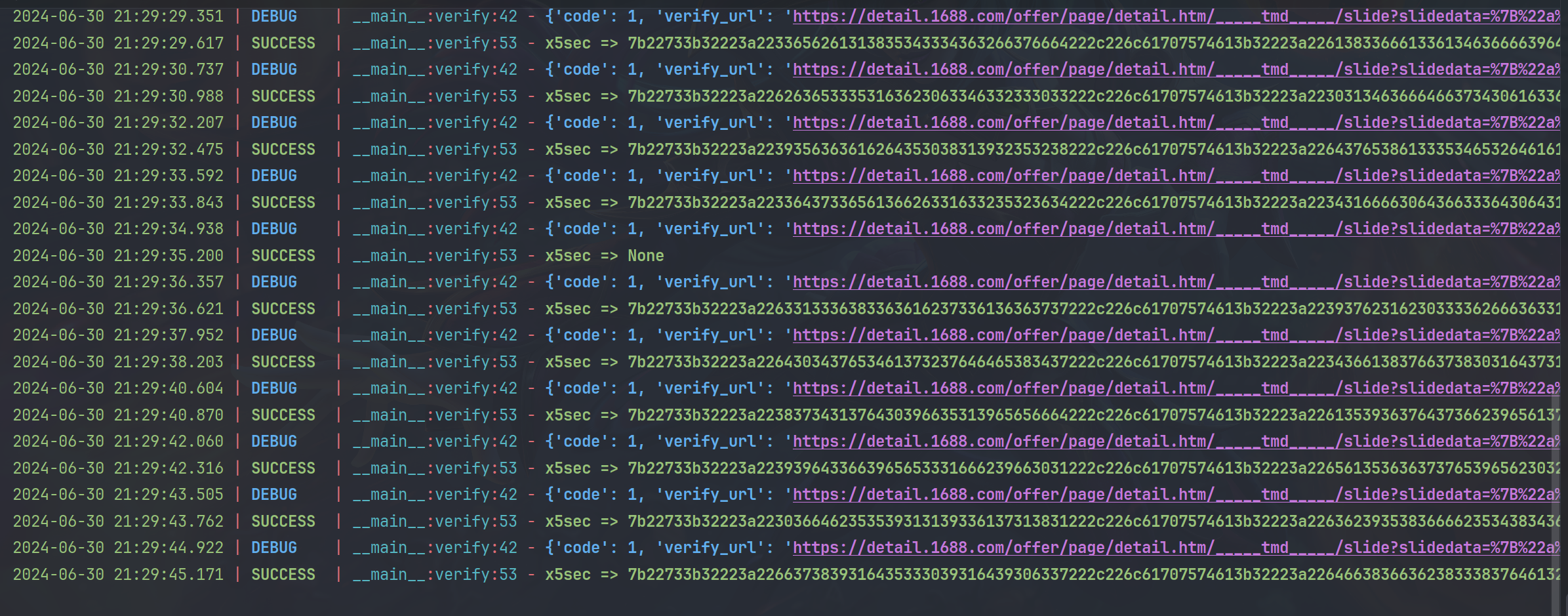

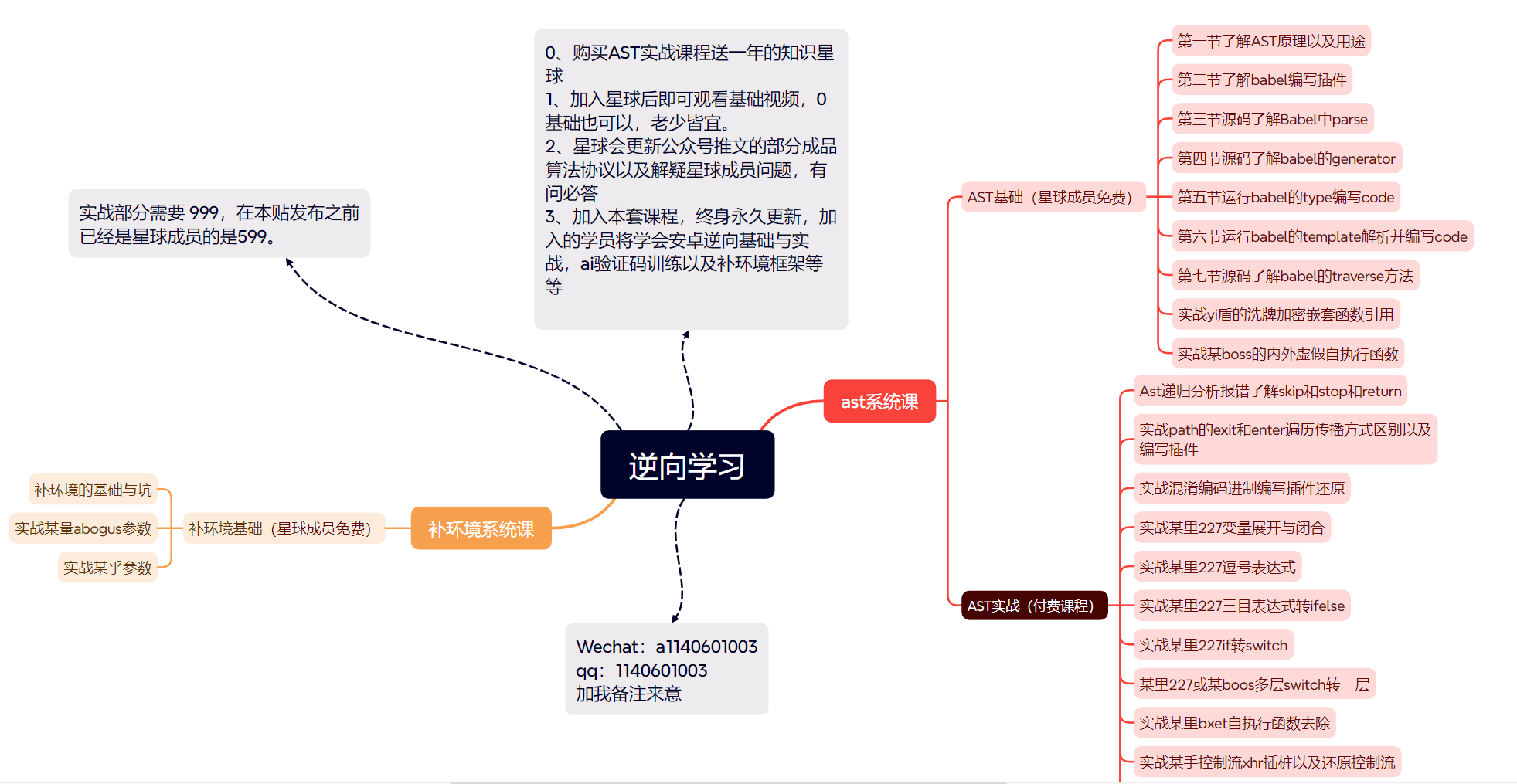

对了,每个数组的加密都与之前的数组有关系,最后魔改base64加密,拼接227在前即可完成! 补环境: 早几个月就搞定了,缺啥补啥即可,补的太多了,随便拿出去别的站都可以过。。。 直接放出最终x82y请求成功图成功返回x5sec! 最近实在太忙了,我花了两个星期的时间录制了一套关于JS逆向AST还原的课程。非常感谢已经加入星球的各位成员,你们的支持和鼓励对我来说意义重大。为了感谢大家之前对我的大力支持,我决定免费放出一部分AST基础课程内容,让更多人可以免费学习。希望这份小小的回馈能表达我对你们的感激之情。也感谢在这之前给我的一些建议以及鼓励的人,包括那些曾经嘲笑我的人。 我开了个知识星球,声明

目标网站

某里验证分析逆向流程

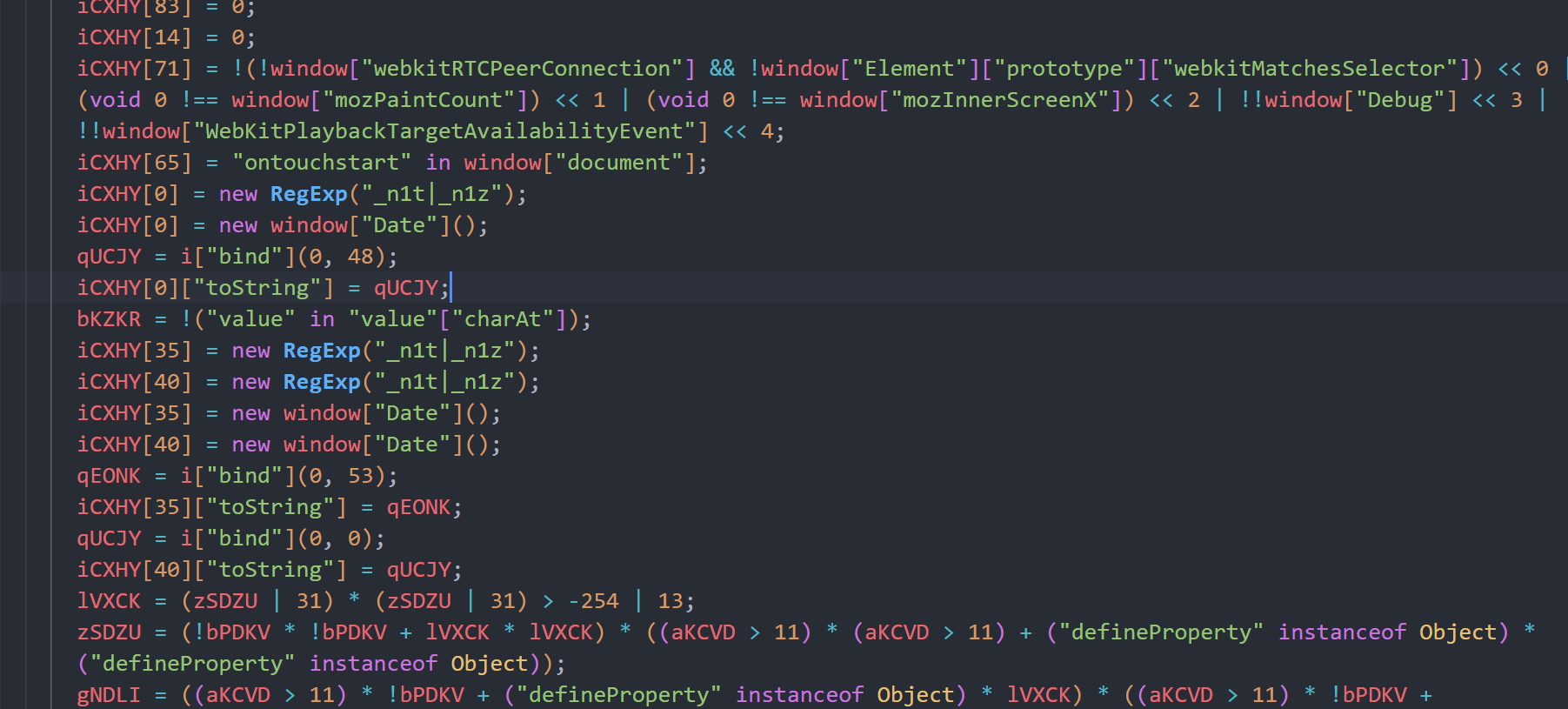

分析参数并且看看哪里传值

分析参数并且看看哪里传值

直接去除。发现很多三目表达式--->if-else结构

直接去除。发现很多三目表达式--->if-else结构

if-else控制流-->多switch

if-else控制流-->多switch

然后多层switch转一层,虚假节点去除,控制流还原,字符串引用替换,递归函数解密,函数分割等等一切操作之后

然后多层switch转一层,虚假节点去除,控制流还原,字符串引用替换,递归函数解密,函数分割等等一切操作之后

得到3800多行的全兼容替换替换版本,这里就赋图了,免得浪费时间,最后替换跑成功即可。

得到3800多行的全兼容替换替换版本,这里就赋图了,免得浪费时间,最后替换跑成功即可。对比图

解密

验证结果

课程学习

Next-Target

最近想法

把将本期成品已放到了里面,有需要的小伙伴可以自行去取,阿里的140参数,jd的参数,阿里bxet纯算、快手滑块,Pdd—Anti,ikuai,头条ab,b站login之-极验3文字,某音ab,瑞数456vmp补环境等等,主要是某些大佬加我问成品,很多人都打着白嫖的手段去加我好友为目的,问完基本就以后没有任何的交集,这样的交好友雀氏没有任何意义。不如我直接开个星球,里面直接放我逆向的成品以及逆向的思路,这样大家各取所需,我也有点收益,意义更明确点,免得浪费大家的时间。星球如果你们遇到了什么问题的话,也可以直接提出来,我肯定以我最大的能力去回答,后续的话,随着知识星球的作品和思路越来越多,涨价是必然的。至于一些没有特殊难点的站或app,我会直接把思路以及成品到星球里面,同时也欢迎各位大佬的技术合作,有技术,有想法的一起交流成长。如果觉得本篇推文对你有所帮助,希望你点个赞和再看,这是对弟弟我极大的鼓励了。