引言

在iOS开发中,应用程序的安全性和保护显得尤为重要。由于iOS系统的开放性,一些逆向工具可以轻松地对应用程序进行反编译和分析,从而导致应用程序源代码、算法和敏感信息的泄露。为了保护应用程序的安全性,我们需要对应用程序进行混淆加固。本文将介绍iOS混淆加固的原理和常见的加固类型。

摘要

本文将详细介绍iOS混淆加固的原理和常见的加固类型。我们将探讨加固的缘由,解释编译过程,并介绍混淆加固的几种类型,包括字符串混淆、类名、方法名混淆、程序结构混淆加密以及反调试、反注入等主动保护策略。

正文

1. 加固的缘由

我们都知道,在越狱机型上,如果程序的可执行文件被获取到,就可以通过一些逆向工具来反编译我们的程序,从而可以实现各种恶意的行为。为了防止这些逆向工具的攻击,我们需要对应用程序进行加固,增加攻击者分析和修改应用程序的难度。

2. 编译过程

使用Xcode构建一个程序的过程,实际上是将源文件(.h和.m/.swift)转换为一个可执行文件。这个可执行文件包含了程序的字节码,会被CPU执行。编译过程主要包括预处理、符号化、语法和语义分析、生成代码和优化等步骤。

3. 加固类型

为了增加应用程序的安全性,我们可以采取不同的加固类型。下面介绍几种常见的加固类型:

1. 字符串混淆

对应用程序中使用到的字符串进行加密,保证源码被逆向后不能轻易看出字符串的直观含义,增加破解难度。

2. 类名、方法名混淆

对应用程序的类名和方法名进行混淆,使得源码被逆向后很难理解它们的真正功能,增加破解难度。

3. 程序结构混淆加密

对应用程序的逻辑结构进行打乱混排,使得源码的可读性降到最低,增加破解难度。

4. 反调试、反注入等主动保护策略

采取一些主动保护策略,如反调试、反注入等,以增加破解者对应用程序进行调试和分析的门槛。

加固混淆

为了保护应用程序不被攻击者攻击,我们需要进行代码混淆和加固操作。以下是一些常见的加固混淆方法:

-

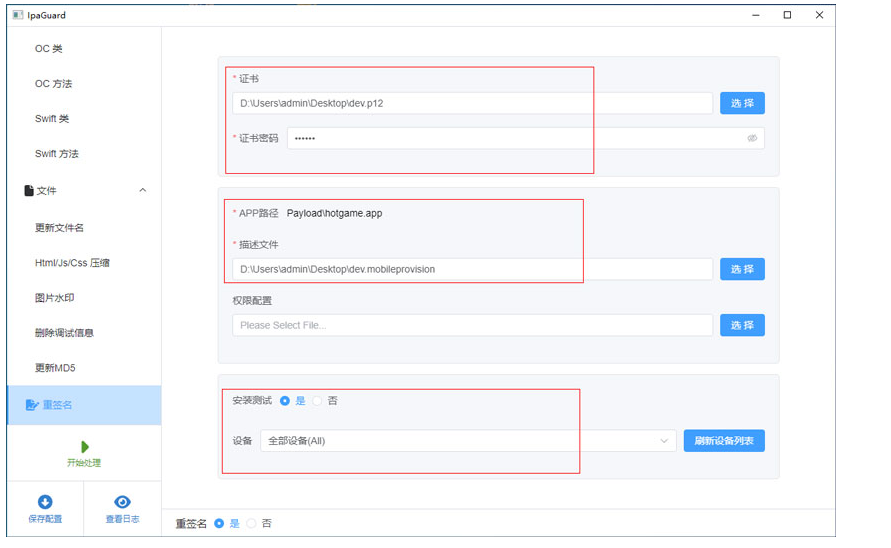

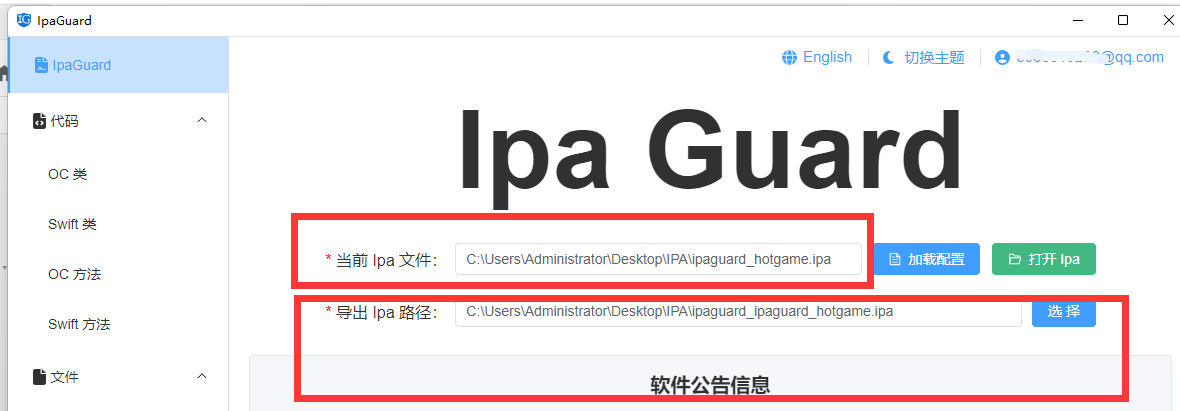

使用iPAGuard等工具进行IPA重签名

-

-

使用iPAGuardr对JavaScript代码进行混淆,只要是ipa都可以,不限制OC,Swift,Flutter,React Native,H5类app。可对IOS ipa 文件的代码,代码库,资源文件等进行混淆保护。 可以根据设置对函数名、变量名、类名等关键代码进行重命名和混淆处理,降低代码的可读性,增加ipa破解反编译难度。可以对图片,资源,配置等进行修改名称,修改md5。

以上是一些常见的加固混淆方法,我们可以根据实际情况选择合适的方法来加固我们的应用程序。

总结

iOS混淆加固是为了保护应用程序的安全性而采取的一系列措施。通过对字符串、类名、方法名和程序结构进行混淆,以及采取反调试、反注入等主动保护策略,可以增加应用程序被破解和恶意使用的难度,提高应用程序的安全性。