Threat Simulator (威胁仿真器) 23.12.2 - 入侵与攻击仿真(BAS)平台

连续验证您的安全态势,有效抵御最新威胁

请访问原文链接:Threat Simulator (威胁仿真器) 23.12.2 - 入侵与攻击仿真(BAS)平台,查看最新版。原创作品,转载请保留出处。

作者主页:sysin.org

Threat Simulator

威胁仿真器

连续验证您的安全态势,有效抵御最新威胁

远离最新威胁,确保安全无虞

确保您的防御性堆栈和安全运维(SecOps)团队全部经过优化,利用威胁仿真器的自动对手仿真功能磨炼自己的安全技能,充满自信地应对企业面临的新兴的、最危险的威胁。

您并不像您想象的那样安全

以下是我们在合作伙伴和客户中发现的几个真实案例:

- 在一家全球食品和饮料制造商中,威胁仿真器发现 80% 的攻击都未被阻止

- 在美国的一个地方政府委员会中,威胁仿真器发现,有 70% 的攻击都通过了边界防御,因为他们并未实行 SSL 检查

- 在美国的一家金融科技公司中,威胁仿真器发现其网络应用防火墙(WAF)漏掉了 32% 的高危险性网络应用攻击和 50% 的安全攻击

- 在一家法律机构中,威胁仿真器发现网络钓鱼和电子邮件安全攻击 100% 通过了防火墙,而有 73% 的内容被过滤掉

远离最新威胁,确保安全无虞

场景:垂直市场

远离最新威胁,确保安全无虞

-

医疗保健

患者数据和安全均至关重要,如何确保您现有的安全工具能够有效应对威胁?患者安全和数据面临的风险越来越高,网络犯罪造成的损失也在不断上升 (sysin)。新的威胁层出不穷,以至于 FDA 都在强调监测和评估互联设备网络安全风险的重要性。知名医疗保健组织采用了是德科技的解决方案来解决零信任模型中的许多核心问题:设备安全、网络安全、可视化工具和验证。

-

公共部门

许多公共部门可能没有足够的时间或资源来应对日益增长的网络安全威胁。是德科技帮助公共部门发现安全漏洞,同时评估未来投资的效益。例如,我们曾经帮助某公共部门开展调查,发现有 70% 的攻击已经穿透了他们的外围防线,威胁到内部安全,因为该部门没有采取安全套接层(SSL)检查措施。了解我们如何帮助公共部门降低网络风险。

-

金融

金融服务业受到极其严格的监管,但是他们在黑客眼中无异于肥羊,一旦得手便会满载而归;而对于金融服务公司而言,如果防线被攻破,代价会非常惨重 (sysin)。了解我们如何帮助金融机构降低网络风险。一家美国金融科技公司请是德科技对其防御措施展开检查,结果发现,尽管他们部署了 DDoS 保护和 NGFW 等措施,但还是有 32% 的高风险互联网应用攻击和 50% 的安全攻击成功突破防线。了解我们如何帮助金融机构降低网络风险。

-

工业

OT 环境飞速发展。随着攻击面的扩大,物联网设备逐渐成为黑客的首要攻击目标,因此持续洞察威胁态势变得至关重要。了解我们如何通过仿真 OT 设备可能遭受的攻击,帮助工业企业降低网络风险,确保所有工具都得到有效配置。我们与 SCADAfence 双剑合壁,使安全团队能够顺利仿真攻击。

SANS《威胁仿真器产品评论》

前不久,SANS 对是德科技的威胁仿真器平台进行了一次深入探索,发现该平台在攻击仿真和控制验证方面拥有很强的实力。在这篇评论中,SANS 总结了威胁仿真器的特点:

- 包含一整套全面的攻击和测试场景与用例

- 容易使用 (sysin),具有直观的用户界面和丰富的可视化功能,可以简单方便地构建复杂的攻击路径

- 能够高度自动化地执行任何类型的评测,从而实现细致的测试和出色的可重复性

- 可以方便地安排评测,实现持续验证

为什么选择是德科技威胁仿真器

远离最新威胁,确保安全无虞

-

屡获殊荣

威胁仿真器是一款屡获殊荣的入侵与攻击仿真(BAS)解决方案,它能够为客户提供广泛的测试和建议,包括 MITRE ATT&CK 端点、用户和网络评估。我们拥有 20,000 多种攻击战术和程序(TTP),其中包括 MITRE ATT&CK。

- 荣获奖项:Global Infosec Awards 2022 入侵与攻击仿真类别最具创新奖

- 荣获奖项:2020 网络安全卓越奖

- 荣获奖项:Global Infosec Awards 2021 入侵与攻击热门企业

- 提名:Interop,2020 年度优秀展示产品奖

-

深受信赖的全球品牌

我们在 100 个国家/地区开展业务,我们的全球服务中心 24x7 全天候运营。我们拥有 14,300 名员工,其中包括一支在所有主要垂直领域均具备深厚专业背景的全球安全服务团队 (sysin)。我们设立了 20 个研发中心,每年会将营业收入的 16%(超过 7 亿美元)投入到研发工作。我们的服务和产品不胜枚举,我们了解不同接口、平台、浏览器和设备(包括移动设备、物联网设备、台式机和大型机)所需要的安全、网络和软件。

-

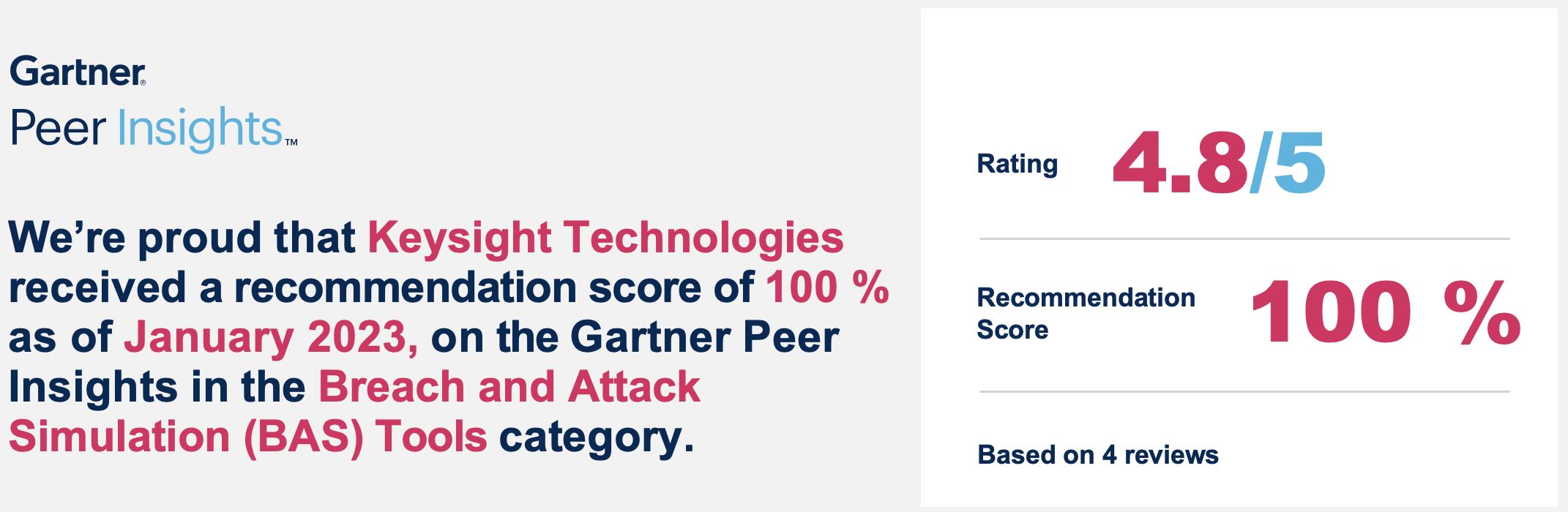

推荐评分 100 分

系统要求

Threat Simulator 支持 ESXi 和 KVM 两个平台,本站仅提供 OVA for ESXi 版本。

建议在以下版本的 VMware 软件中运行(Linux OVF 无需本站定制版可以正常运行,macOS 虚拟化如果不是 Mac 必须使用定制版才能运行,Windows OVF 需要定制版才能启用完整功能):

- Server:VMware ESXi 8.0 or with driver & vCenter Server 8.0,ESXi 7.0 or with driver & vCenter Server 7.0

- macOS:VMware Fusion 13

- Linux:VMware Workstation 17 for Linux

- Windows:VMware Workstation 17 for Windows

下载地址

Threat Simulator 23.12.2 OVA

百度网盘链接:https://pan.baidu.com/s/1gic1KhNNiLJ16KbR07gTLg?pwd=mqzr

备用:https://sysin.org/blog/threat-simulator/

File Size: 22 GB (OVA)

MD5 checksum: 56edd900b467201a477e6a3dd83301d5

更多:HTTP 协议与安全

标签:威胁,23.12,BAS,仿真,攻击,Simulator,仿真器,安全 From: https://www.cnblogs.com/sysin/p/17965689