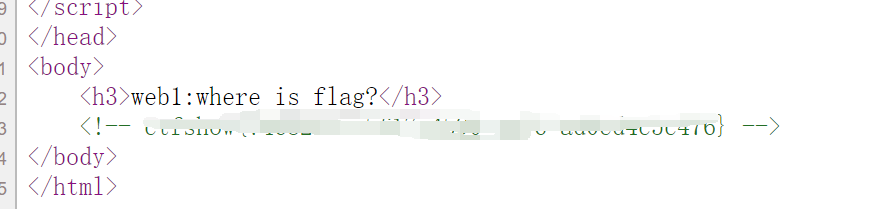

Web1:

Ctrl+U或者F12 查看页面源代码.

Web2:

JS禁用F12,Ctrl+U查看源代码

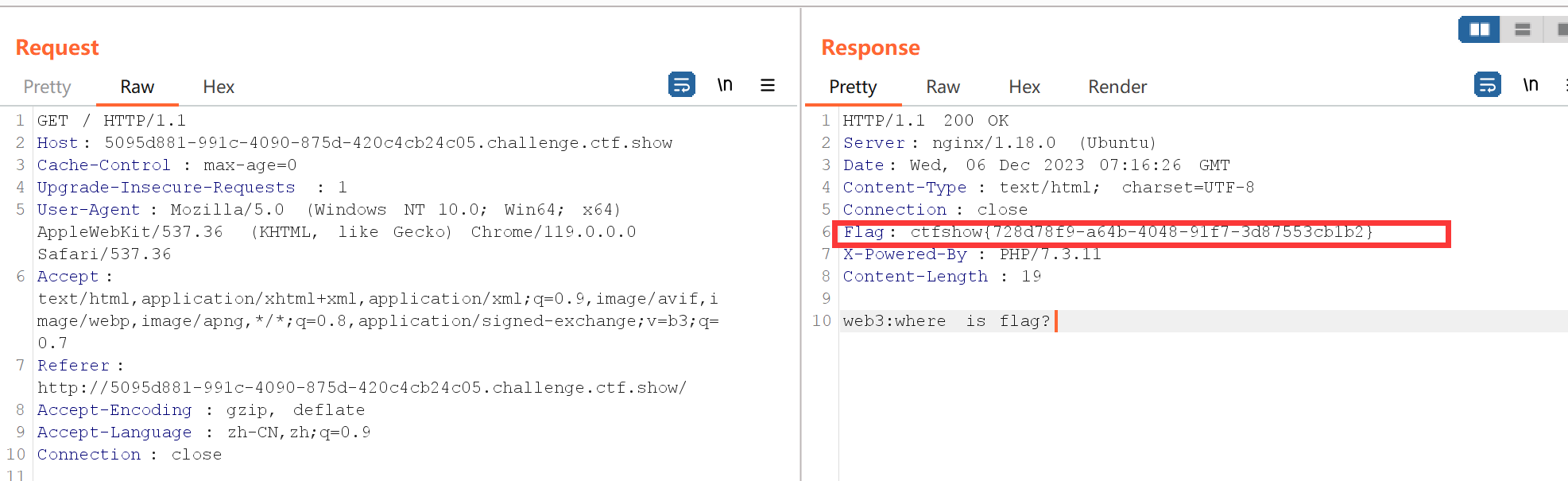

Web3:

前端未泄露,抓包查看返回包发现Flag

Web4:

robots.txt文件泄露

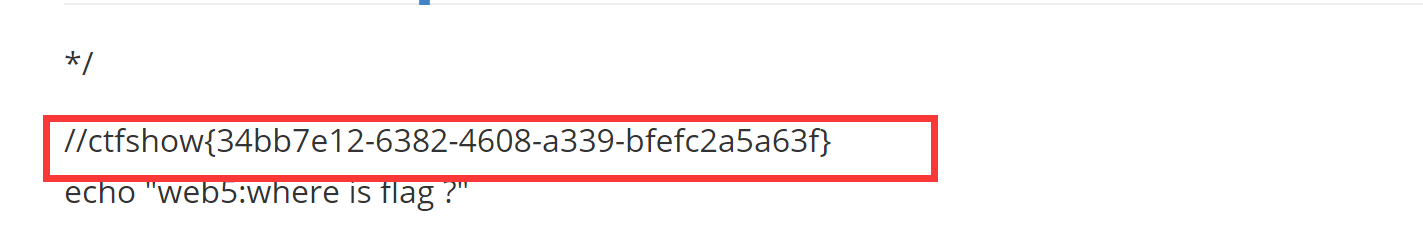

Web5:

phps源码泄露,phps存放着php源码,可通过尝试访问/index.phps读取,或者尝试扫描工具扫描读取

phps即为 PHP Source。

访问index.phps下载phps文件查看flag

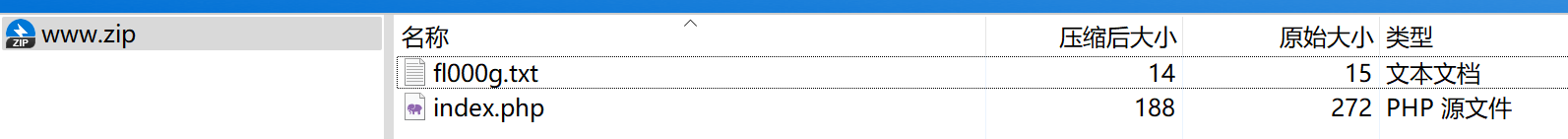

Web6:

网站源码泄露,根据提示查看当前目录存在备份文件泄露,访问www.zip进行源码下载

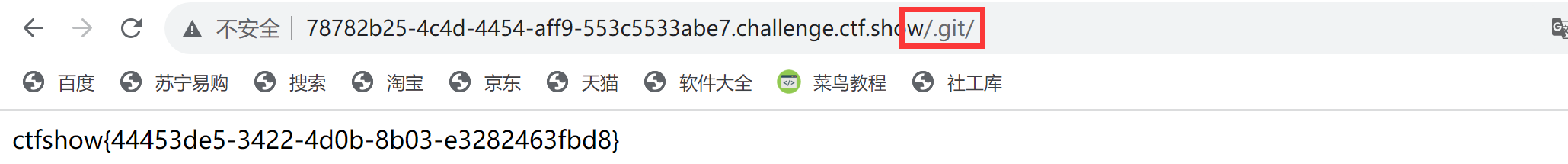

Web7:

git版本控制泄露,访问 url/.git/ 查看git版本控制泄露的文件,可使用GitHacker进行利用。

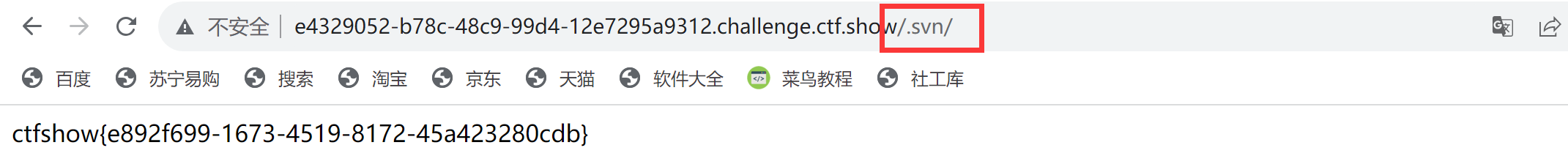

Web8:

svn版本泄露,访问 url/.svn/ 查看svn版本控制泄露文件

Web9:

Vim缓存泄露,参考https://blog.csdn.net/a597934448/article/details/105431367

当vim编辑文本时会创建临时文件,如果正常退出时临时文件会自动删除,如果产生意外退出后就会保留临时文件,如果vim意外退出后没有对保存的临时文件进行处理就会造成vim临时文件泄露。

以index.php为例:

第一次产生的临时文件名为.index.php.swp

第二次产生的临时文件名为.index.php.swo

第三次产生的临时文件名为.index.php.swn

index前面有 "." 访问临时文件时不需要添加前面的 "."

直接访问url/index.php.swp下载文件查看flag

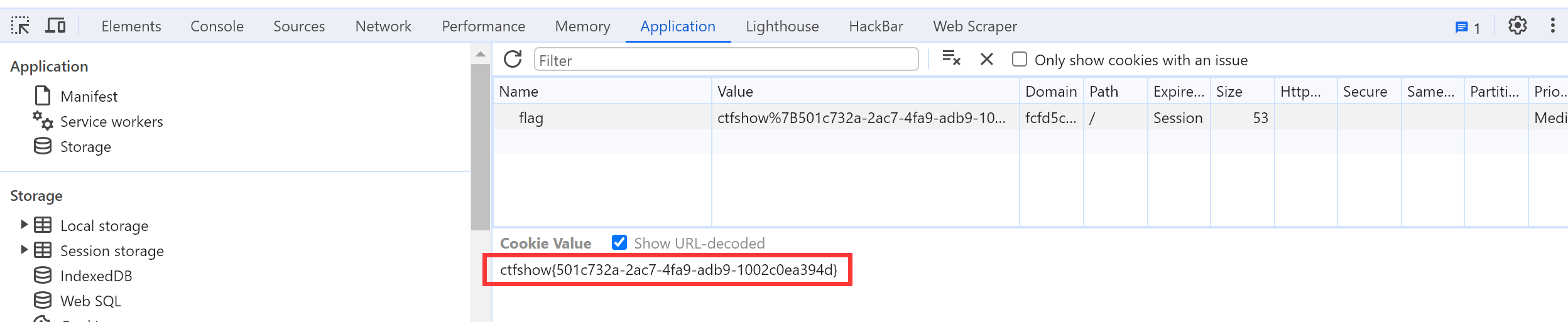

Web10:

cookie泄露

Web11:

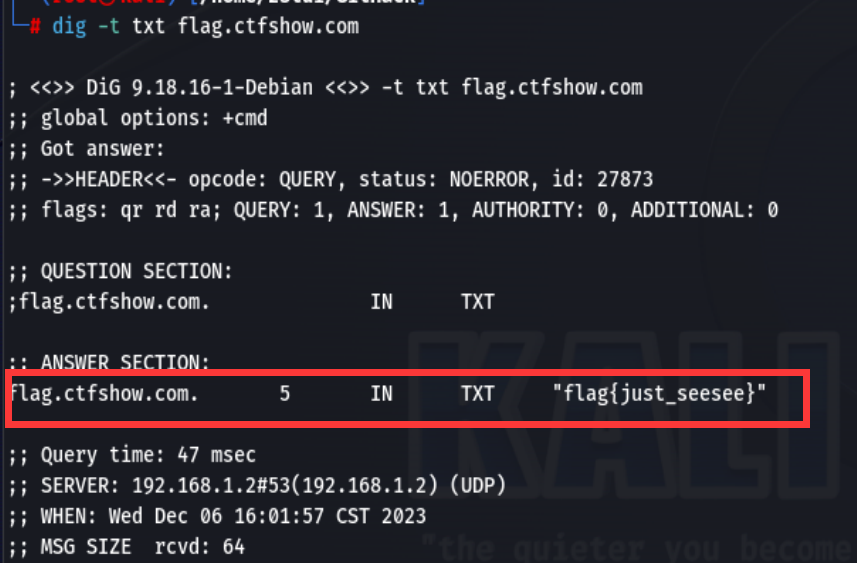

域名信息泄露,使用dig或者nslookup指定DNS类型进行查找

dig -t 指定DNS类型 nslookup -qt/ty 指定DNS类型

DNS类型: MX:邮件记录 TXT:文字记录 CNAME:规范名字(可用于域名间的指向) A/AAAA:主机 NS:域名

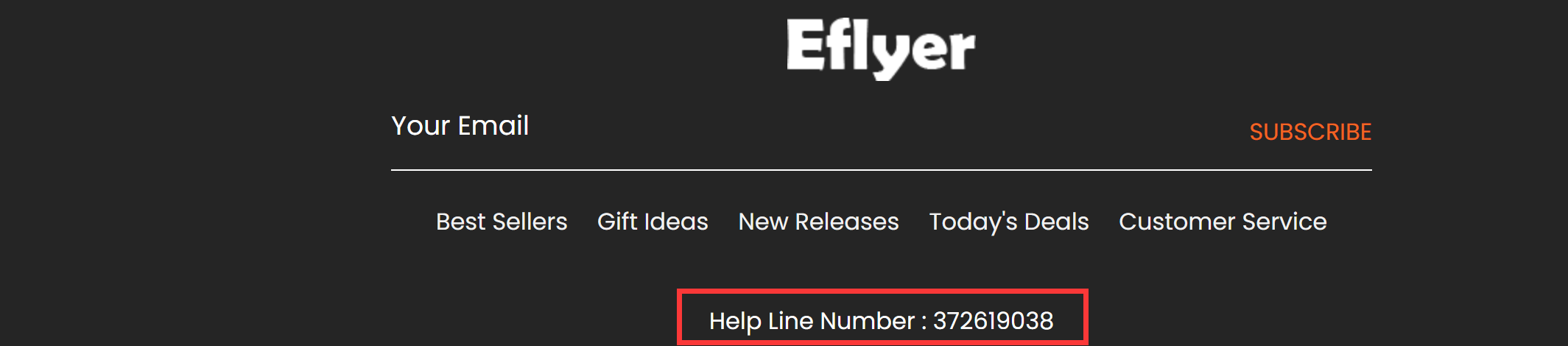

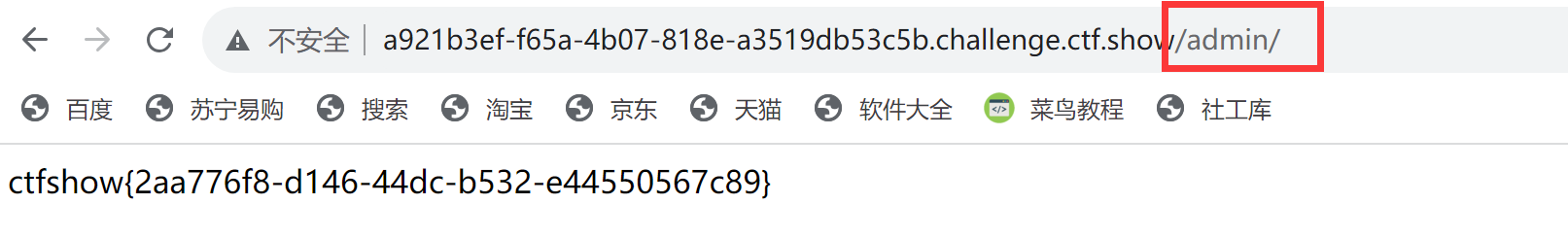

Web12:

敏感信息泄露,拉到页面最下面查看帮助信息发现数字,猜测网页存在后台管理员界面(也可以访问robots.txt查看存存在/admin),访问/admin使用admin/发现的数字进行尝试,登录后台成功。

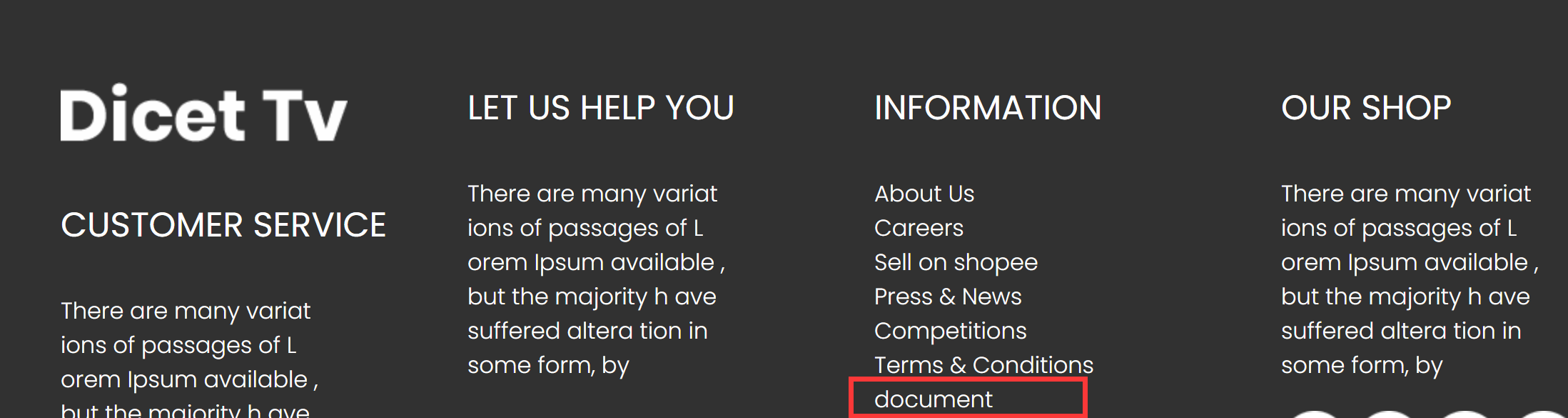

Web13:

根据提示查看技术文档,拉到页面最下面发现document,打开后发现技术文档,技术文档里泄露后台路径以及账密。

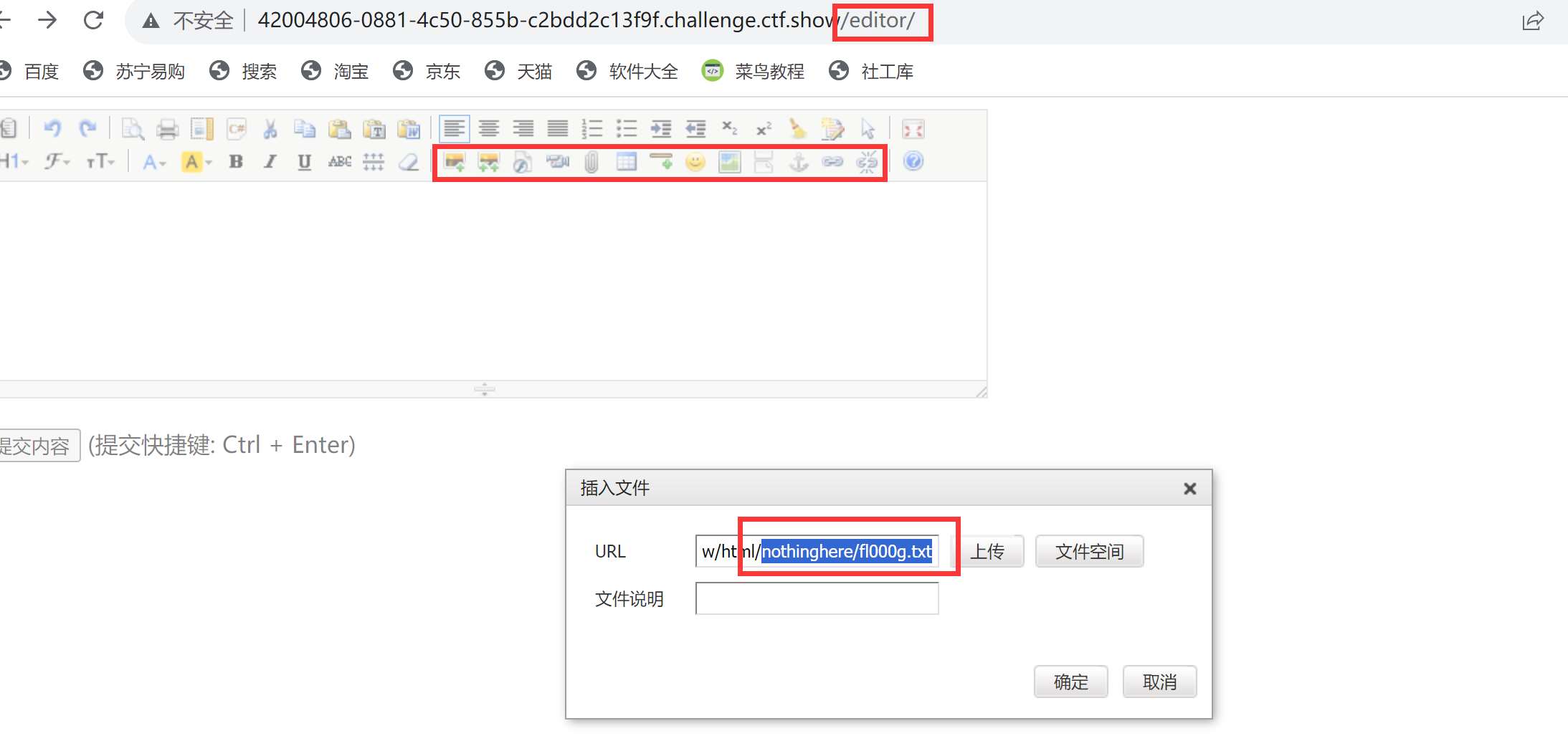

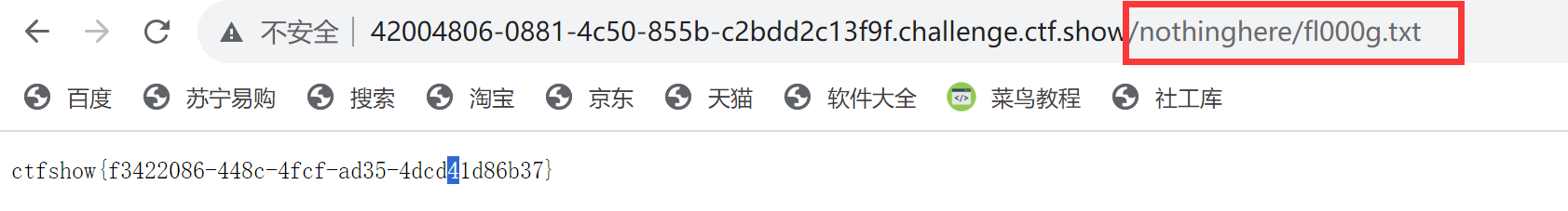

Web14:

根据题目提示查看editor目录,访问后发现可以从任何文件相关的位置进行服务器任意路径查看,发现fl000g.txt文件,访问路径获得flag

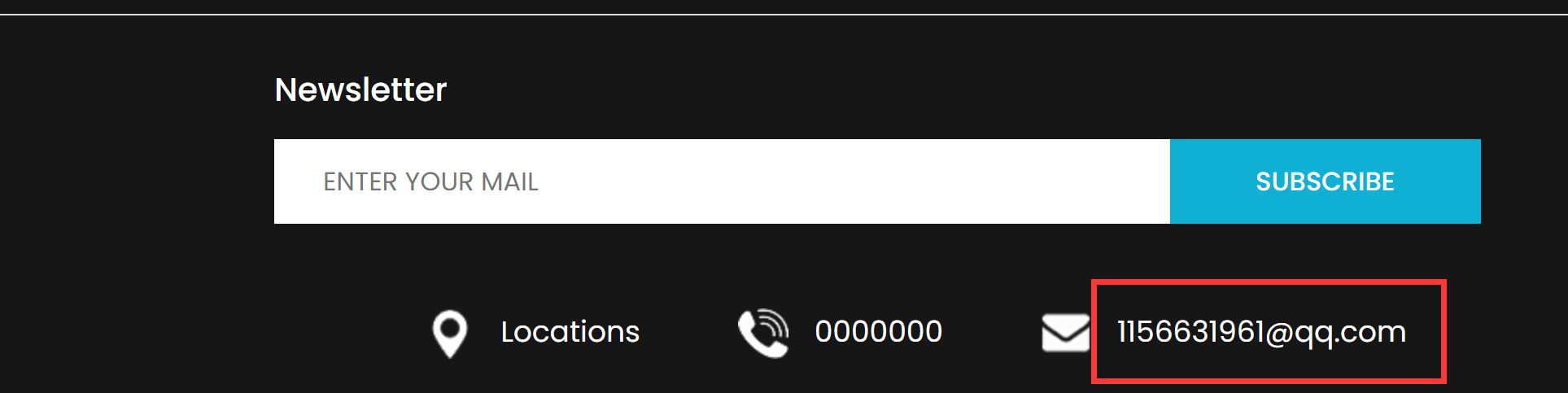

Web15:

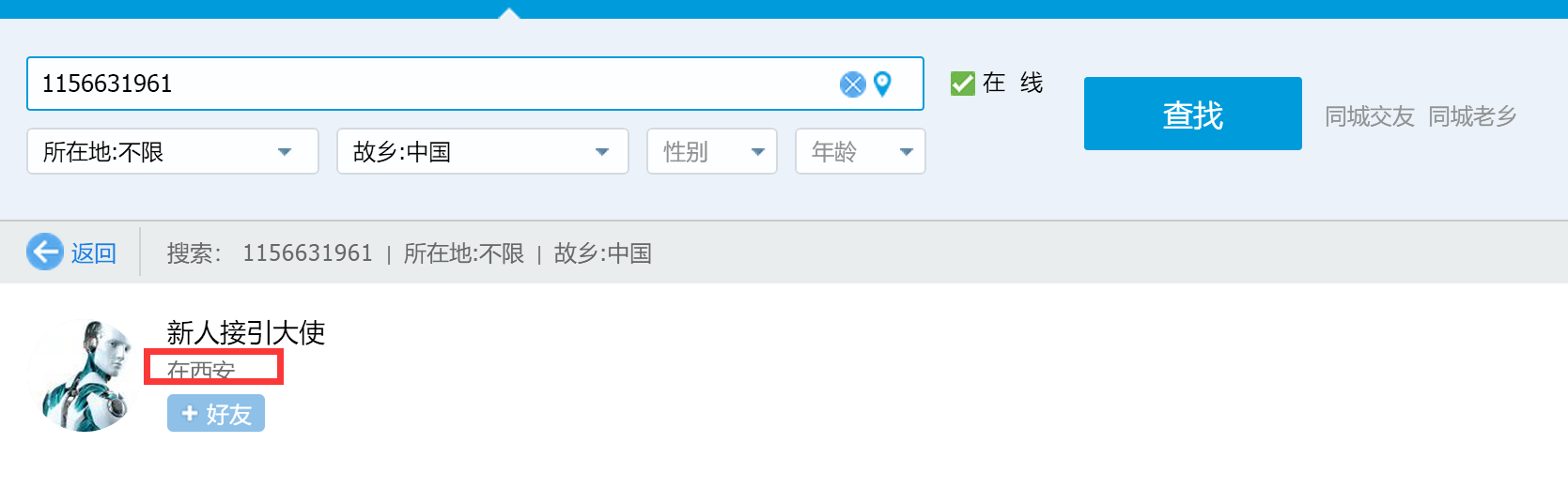

根据提示,查看页面泄露邮箱,尝试后台页面/admin/使用admin/admin进行尝试提示密码错误,发现忘记密码功能,显示所在城市,QQ查看之前泄露的邮箱的QQ,发现个性签名“在西安”,输入西安重置密码登录后台获取flag

Web16:

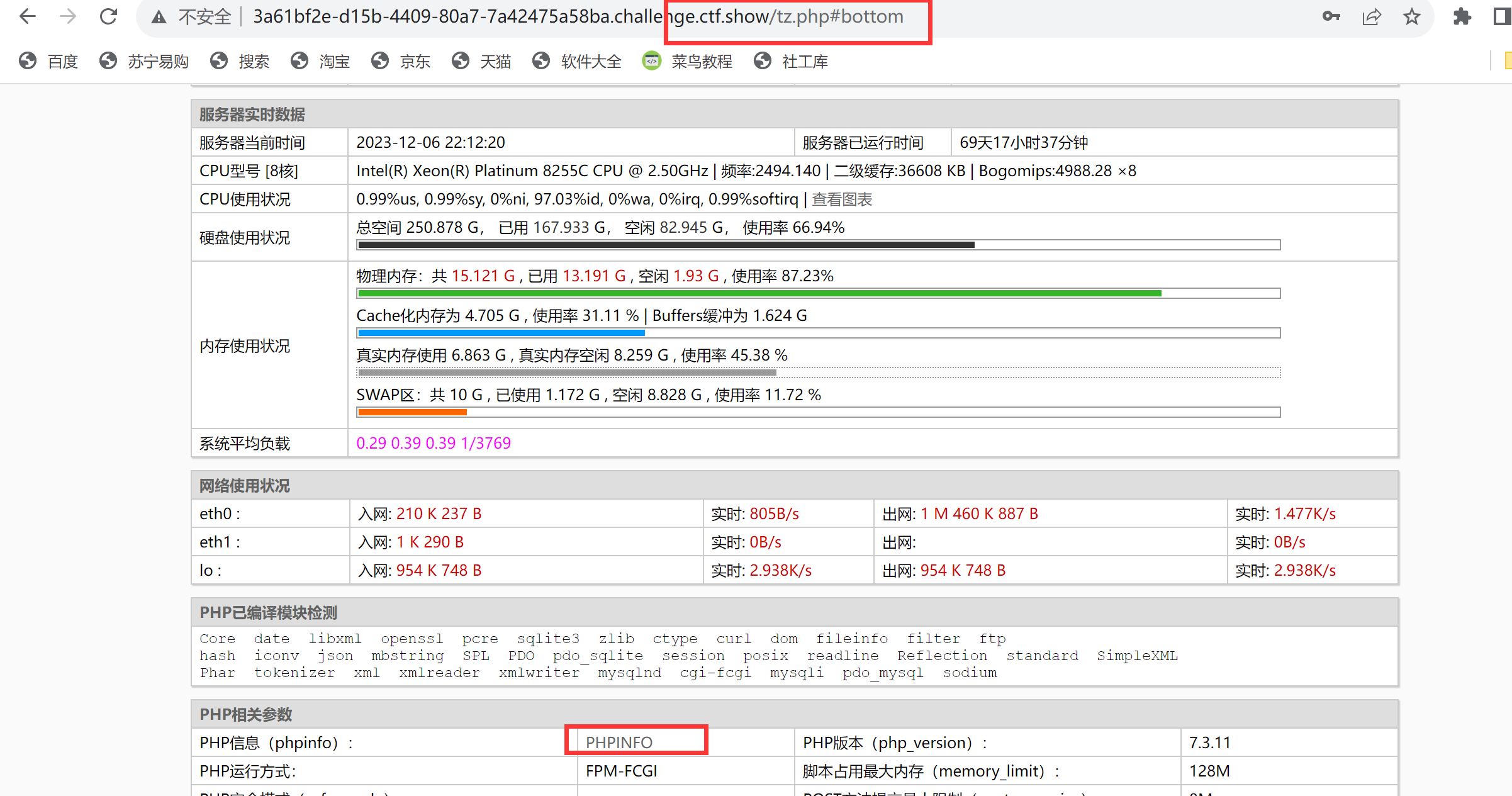

根据提示查看探针,访问url/tz.php访问探针,访问phpinfo可以查看php信息,搜索flag获得flag。(探针还可以测试Mysql数据库连接,测试弱口令为root/root(bushi))

Web17:

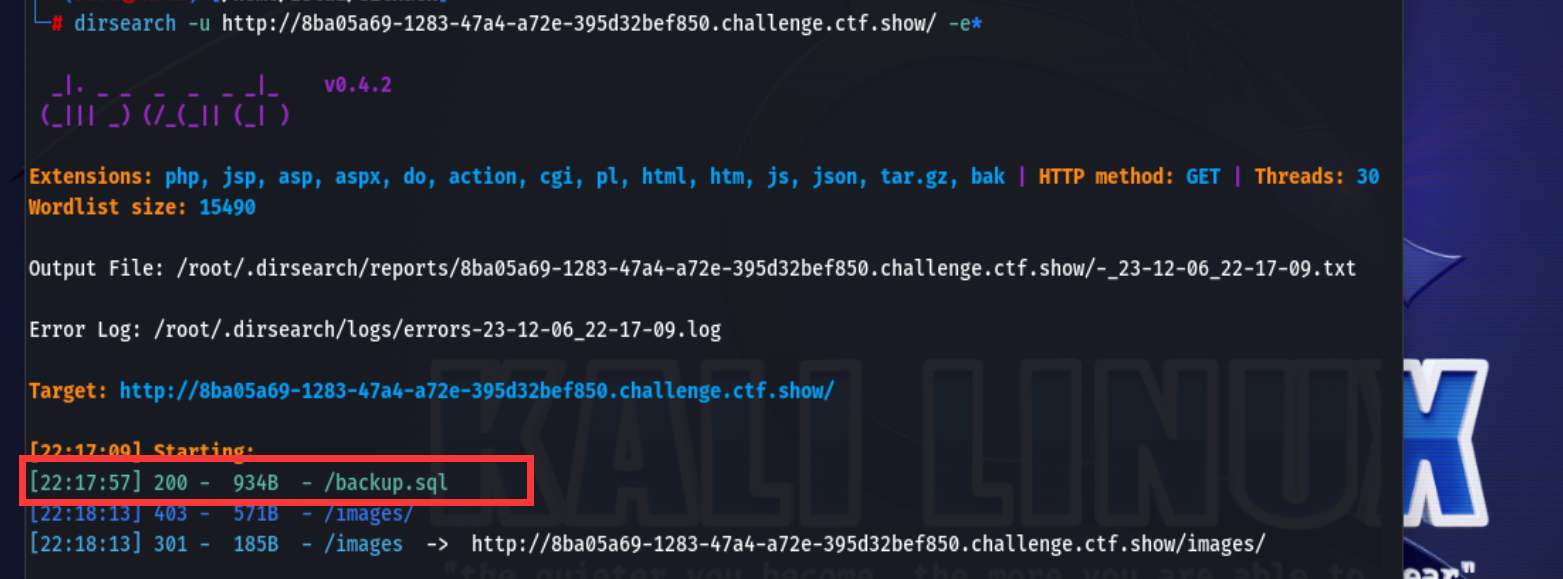

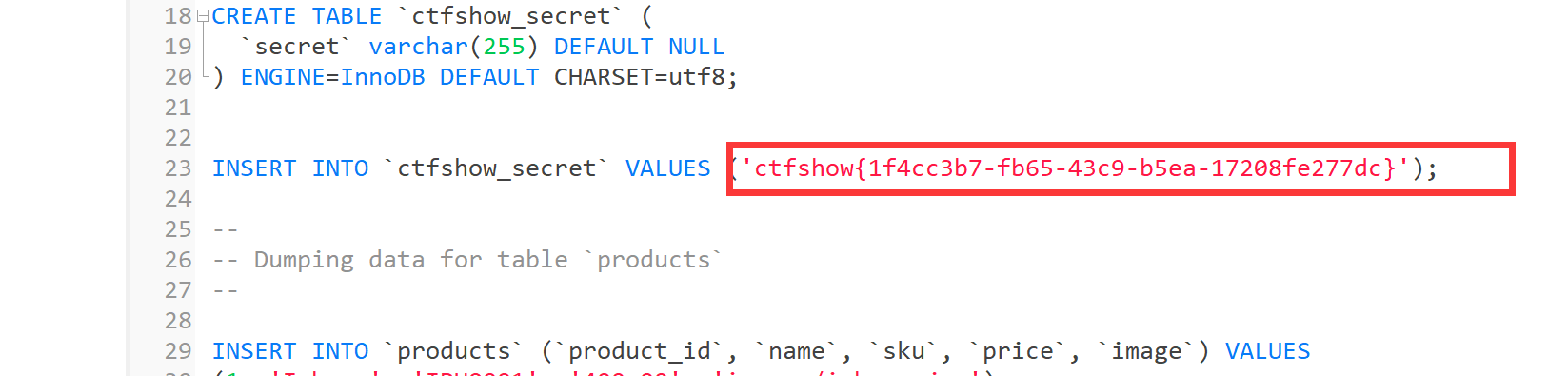

提示备份的sql文件,未猜测出后台路径,直接dirsearch加上-e*参数开扫!(找不到后台路径善用扫描器发现后台路径)发现backup.sql文件,navicat打开sql文件获取flag

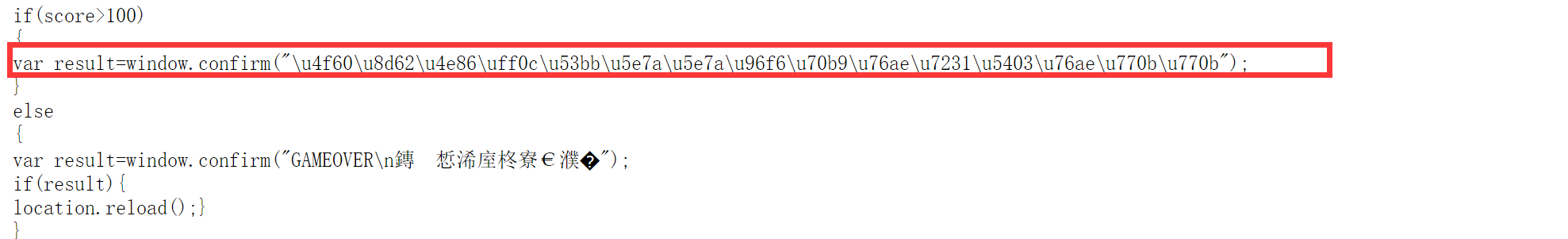

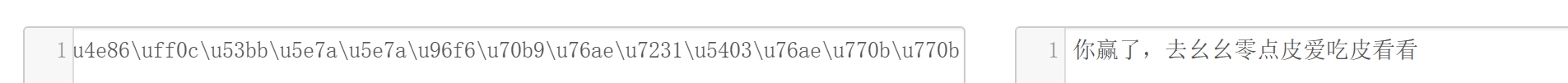

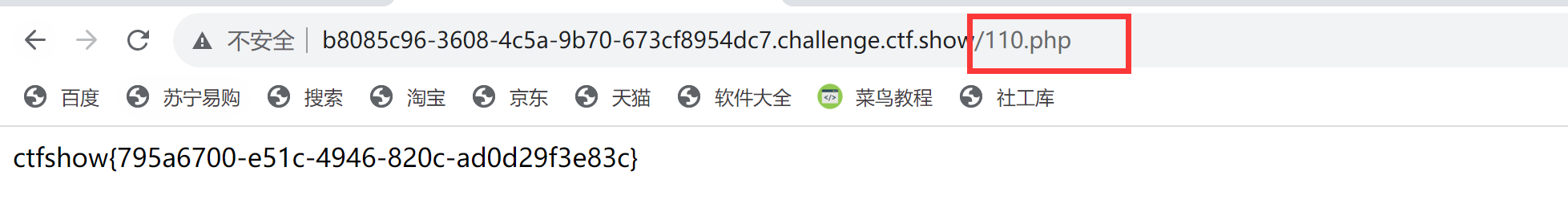

Web18:

页面为小游戏获胜得flag,一般这种类型的题目都是前端校验,查看源代码或者js文件查看获胜条件直接修改获得flag或者得到相应消息。这道题查看源代码查看js获得获胜信息,进行unicode解码得到flag路径,访问获得flag

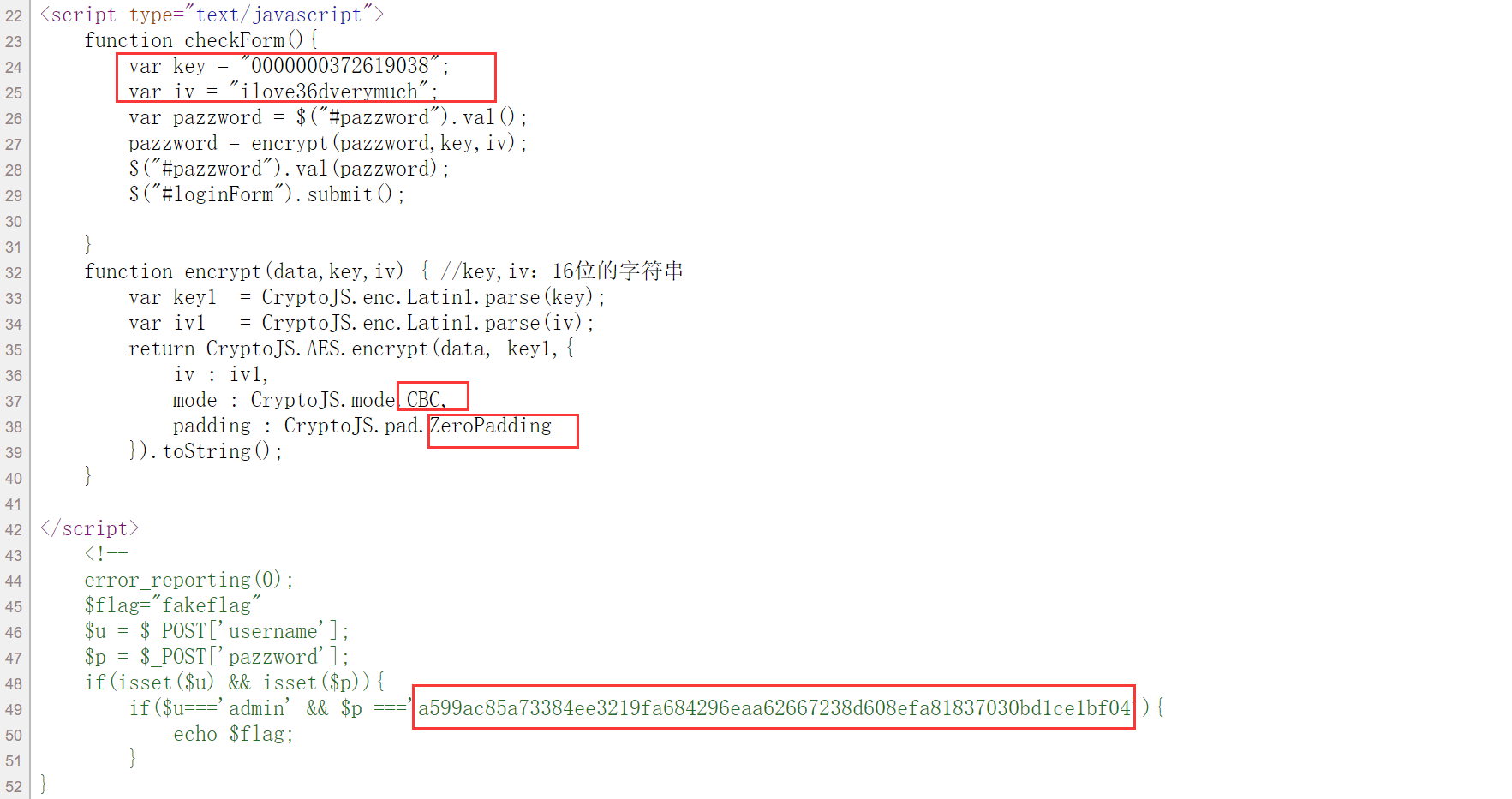

Web19:

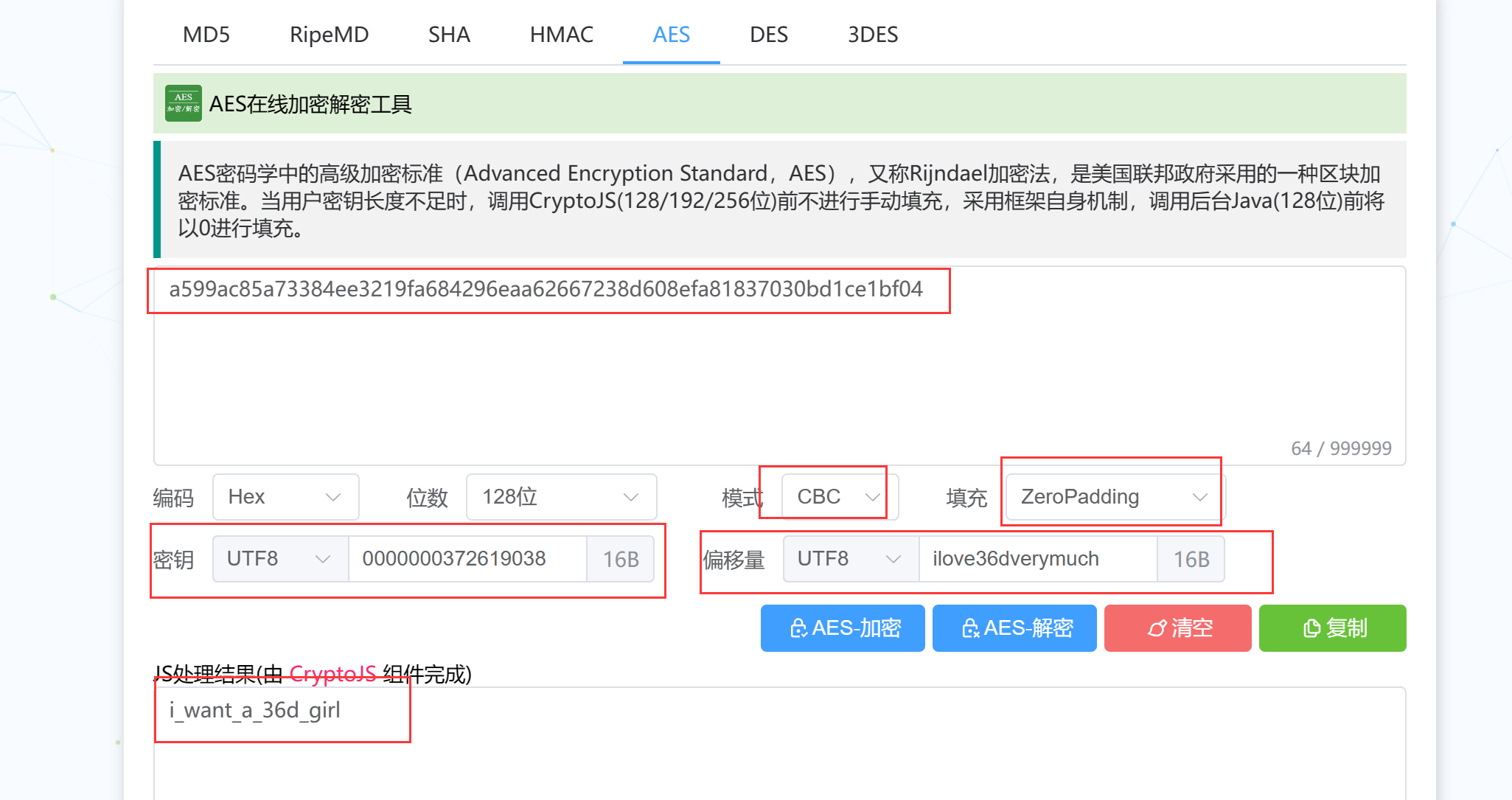

Ctrl+U查看源代码获取密钥,加密方式,键,偏移量。解密得到admin/i_want_a_36d_girl,登录获取flag

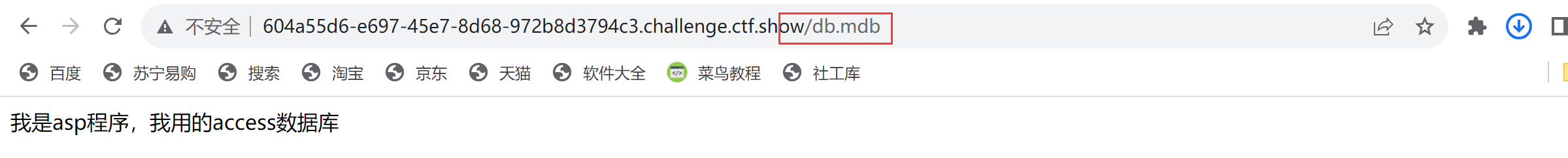

Web20:

提示mdb文件泄露,访问默认路径/url/db/db.mdb,下载后记事本打开获得flag。