起因:某市hw、给了某医院的资产,根据前期进行的信息收集就开始打,奈何目标单位资产太少,唯有一个IP资产稍微多一点点,登录框就两个,屡次尝试弱口令、未授权等均失败。

事件型-通用性-反编译jar-Naocs-后台-供应商到目标站-批量检测-内网1.事件型-通用型

尝试互联网获取更多目标资产的信息。fofa搜索IP发现这样一个系统,是通用型的系统(根据指纹和ico自动识别的)、大概100+单位,包括县级、市级等均用此系统。

由于之前有过类似的从供应商一路打到目标站的经历,这次猜测应该也可以

查看网站底部的备案号,发现并不是目标单位的,而是供应商的,于是开始针对供应商进行信息收集

定位到了某家公司,天眼查显示八个备案域名:

直接上enscan收集备案信息,随后根据收集到的所有备案域名,查找真实IP以及端口等

根据获取到的域名,用fofa直接反查IP、子域等等,经过筛选之后,共有八个真实IP

随后就是找端口、找指纹什么的,我喜欢用fofa,现在fofa支持批量搜索100个IP资产的功能,根据系统的ICO识别指纹很快

【----帮助网安学习,以下所有学习资料免费领!加vx:yj009991,备注 “博客园” 获取!】

① 网安学习成长路径思维导图

② 60+网安经典常用工具包

③ 100+SRC漏洞分析报告

④ 150+网安攻防实战技术电子书

⑤ 最权威CISSP 认证考试指南+题库

⑥ 超1800页CTF实战技巧手册

⑦ 最新网安大厂面试题合集(含答案)

⑧ APP客户端安全检测指南(安卓+IOS)

2.反编译jar

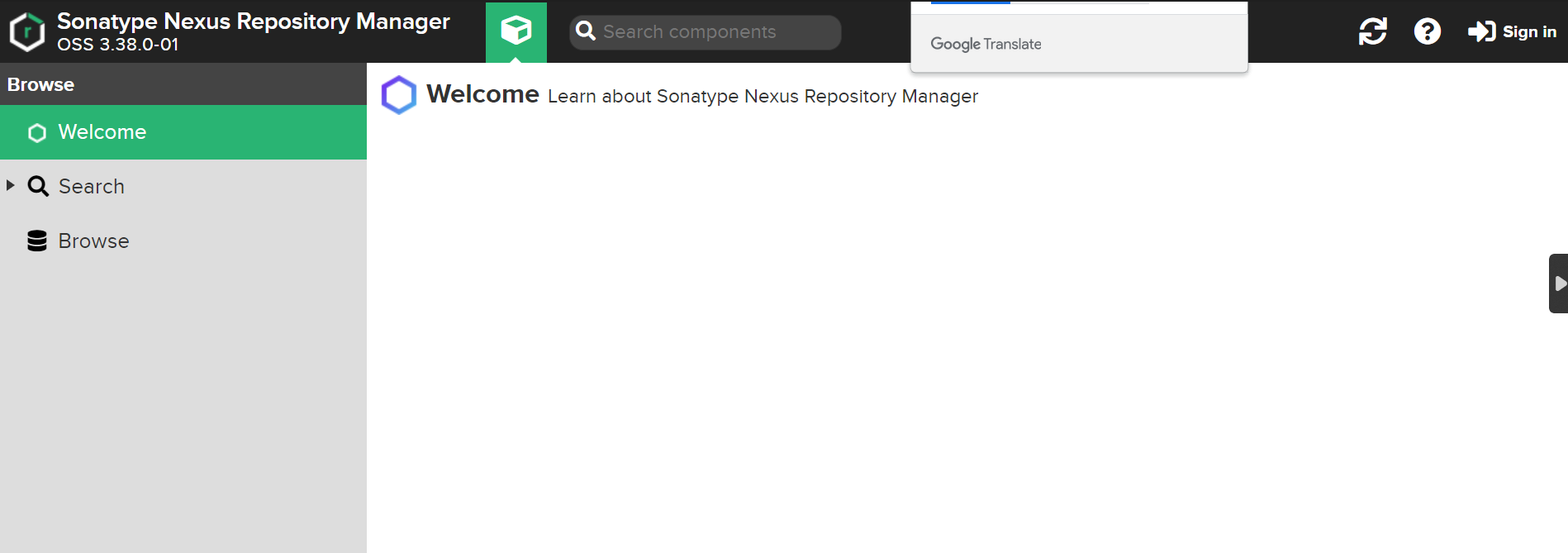

很快根据fofa的ico摸到了nexus系统:一个maven仓库管理器

弱口令:admin/admin、admin/admin123等均失败

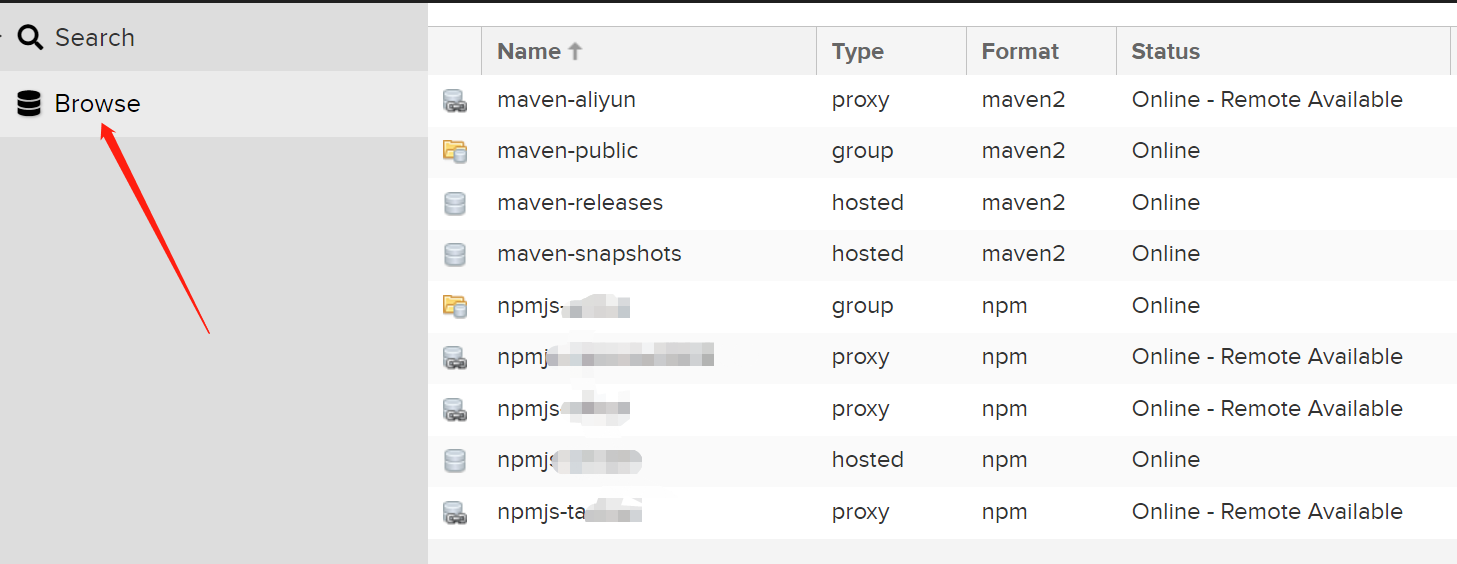

弱口令尝试无果后,根据之前的反编译jar的思路,直接点击browse查看maven公开仓库

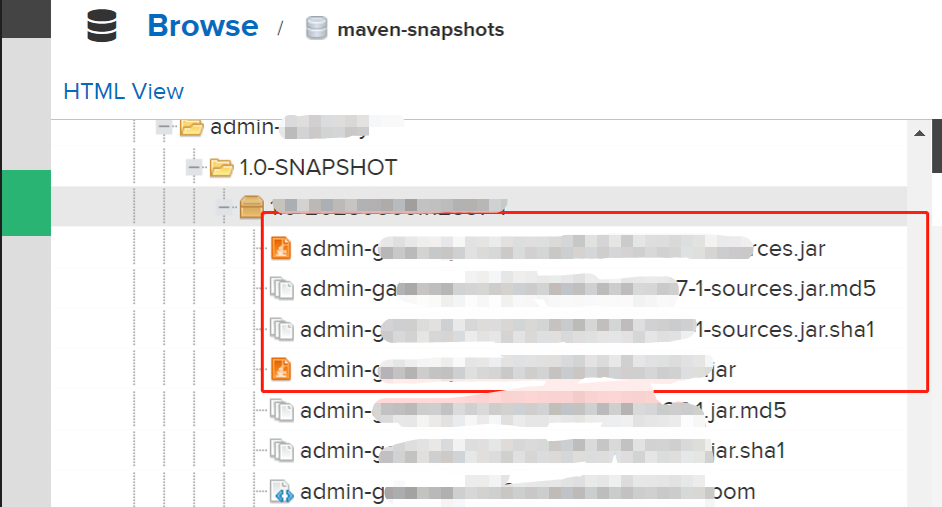

找项目仓库,发现了不少的jar包

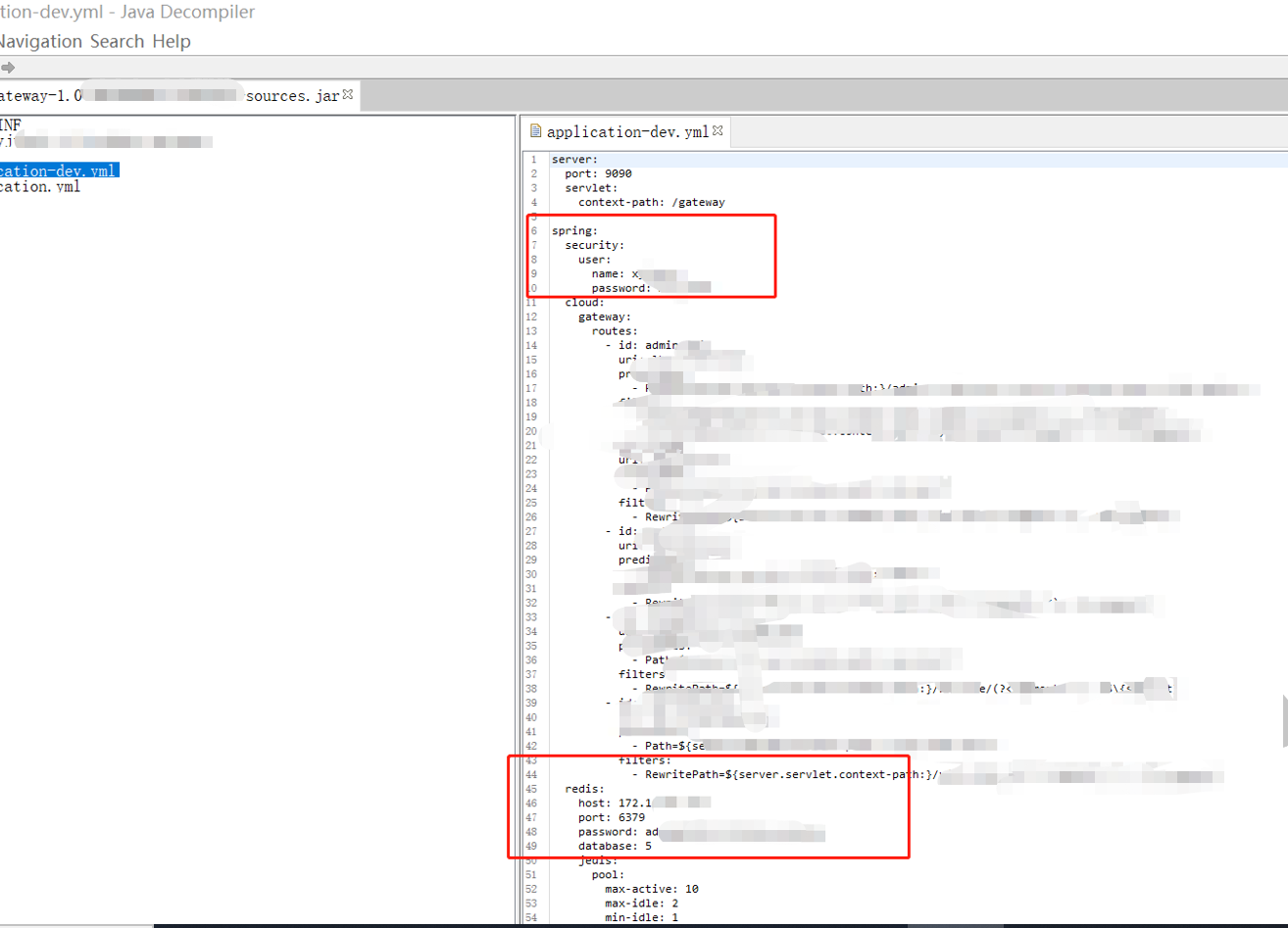

直接下载jar包反编译查看敏感信息,包括spring鉴权口令以及redis口令均可查看

大概几十个jar包,挨个尝试敏感信息获取,将获取到的敏感信息存一个密码本中,留着撞库爆破用很快收集到了mysql用户名口令、oracle用户名口令、Redis信息、nacos口令信息、部分服务的ak/sk接口(比如人脸识别api、语言api等等),但大多都处于内网,一时无法利用。

3.Nacos

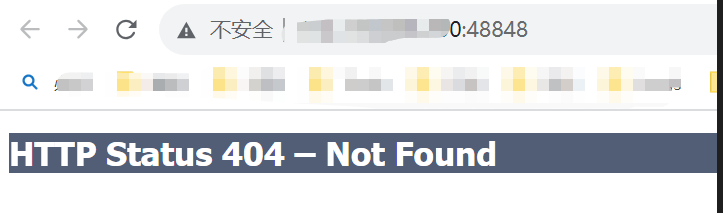

继续查看端口结果,发现其中一个IP,开放的端口很大,直到50000以上。其中一个端口48848瞬间引起了我的注意,因为nacos默认端口8848嘛,随后点开提示404(要的就是404),反手在路径处输入nacos,直接跳转到nacos登陆界面

尝试默认口令:nacos/nacos、test/123456、nacos/123456均失败,未授权添加用户以及获取用户名口令均失败、尝试jwt绕过登录等等也都失败……

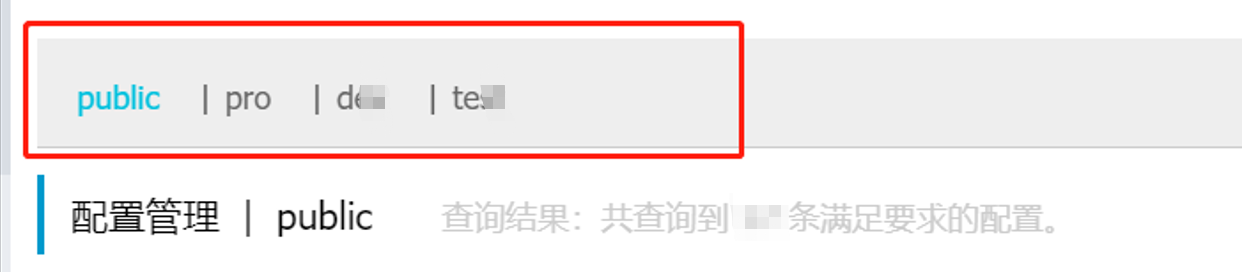

用刚刚反编译jar获取到的口令进行尝试,在尝试了几个之后,成功跳转到后台

随即:

有配置就有东西,直接翻找配置文件,找敏感信息、同样发现了redis、MySQL等连接信息、还有短信云服务的ak/sk、这些AK/SK大多都是可接入存储桶什么的、但是没东西,也没有云主机……

4.通用型口令进后台

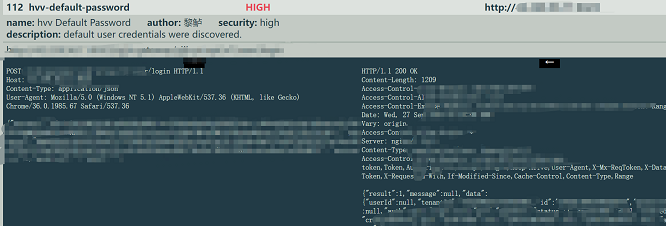

从nacos系统获取到的敏感信息继续添加到密码本中,继续找别的端口,发现了某端口下开放着和目标站点一模一样的系统界面,利用收集到的口令(密码本)尝试进行登陆供应商的系统:

尝试了几个之后。。成功以收集到的强口令登陆该系统

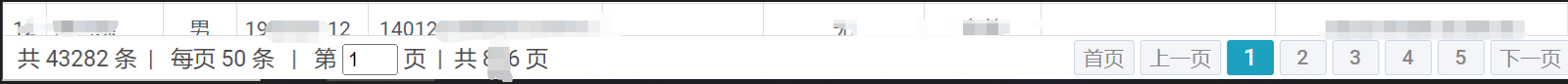

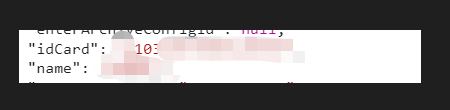

在某档案管理处发现4w+个人信息(身份证、手机、姓名、地址、病历等等)

在系统用户中找到3K+个人信息

翻找系统用户列表还发现系统用户还存在一个manager用户、但是默认管理员admin账户未找到,怀疑是系统开发商留下的默认用户admin,密码稍微有点复杂,大小写字母+数字+特殊符号组合。尝试利用该口令登陆该IP资产下的其它相同系统,均登录成功分别为1w+、14w+、5w+、24w+等众多敏感信息,均为不同的医院

根据每个系统的特点以及信息数量可以得到,系统存在开发商管理员用户名:admin和manager,且口令为开发商初始默认口令

5.从供应商到目标站

根据前期收集到的信息,直接以初始口令登录此次hw目标站点成功打入后台,先是1K+信息

在系统管理-用户管理中同样发现存在manager用户直接以默认口令尝试登陆

获取5K+敏感信息,查看接口可获取到未脱敏信息

6.afrog批量POC

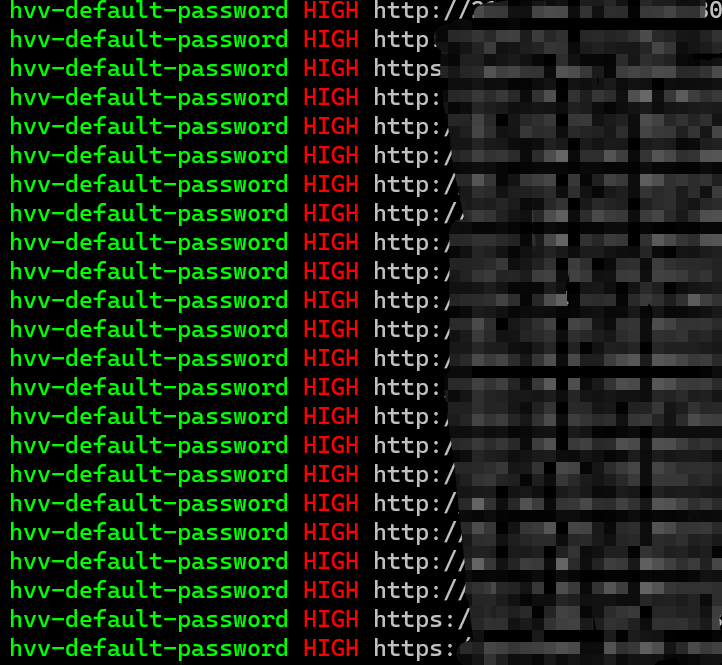

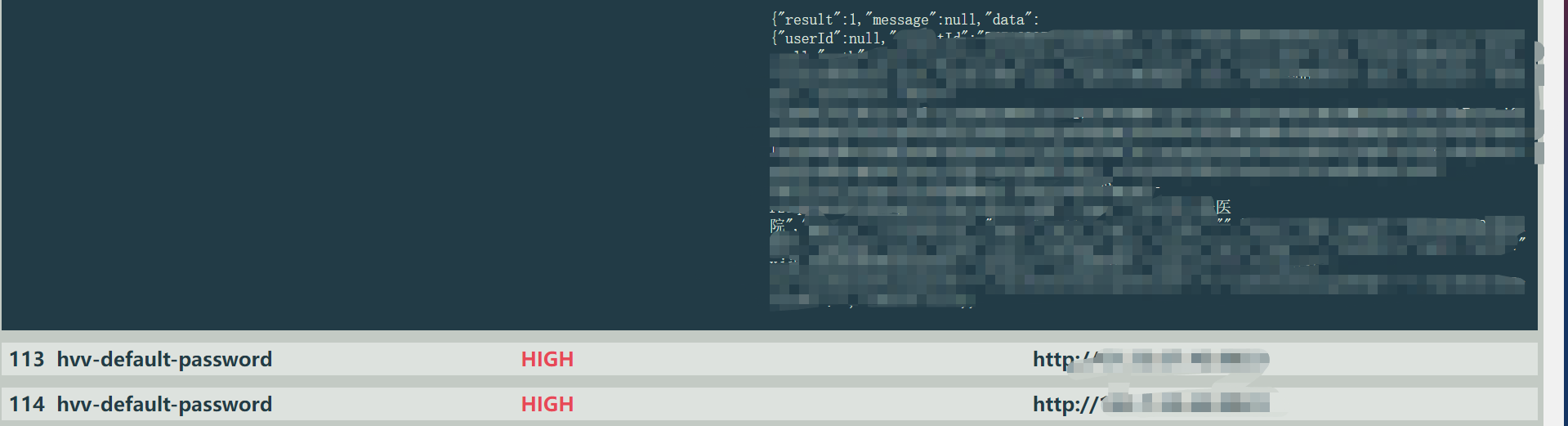

前期fofa找出来的结果,大概100+系统用afrog编写批量爆破poc尝试登陆,result=1就是登录成功;afrog、就是快、准、狠

粗略估计一下,大概100w左右的数据,永远永远的好起来了……

7.redis-供应商内网

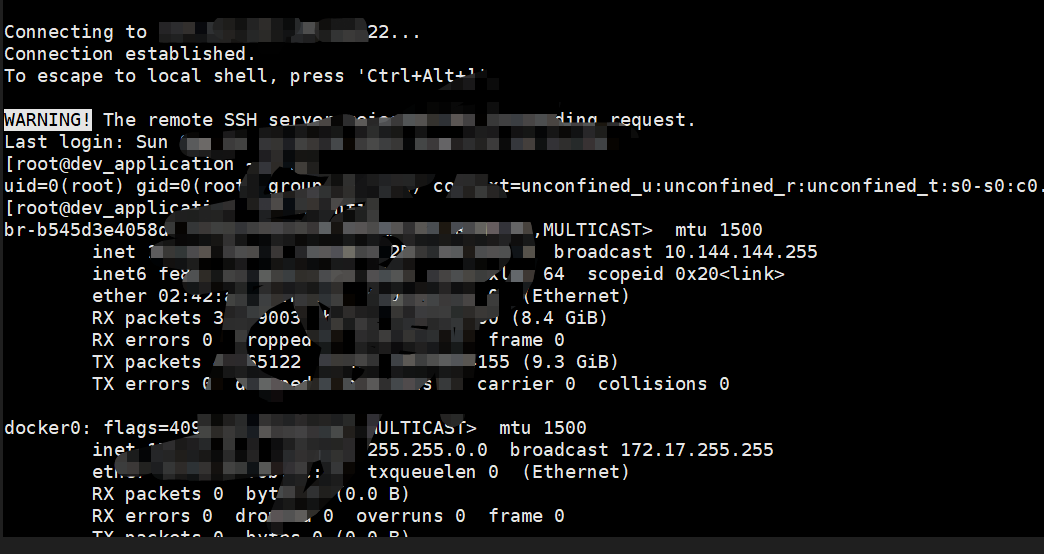

根据前期获取到的redis口令,登陆redis成功,并且为root权限,尝试写入公钥getshell老样子,先用xshell生成公钥,将此公钥复制到liqun工具箱中,直接进行写入即可

在连接的时候踩坑了,因为目标主机开放的ssh端口过多,其中一个端口44622写入失败,换一个端口44722写入成功了。

接下来就是内网常规操作了……

标签:尝试,IP,端口,hw,信息,口令,地市,nacos,泄露 From: https://www.cnblogs.com/hetianlab/p/17748241.html