CtfShow信息收集1-20关攻略

简单更新一下CTF关于信息收集的题目,总共20道,网站地址:https://ctf.show/challenges

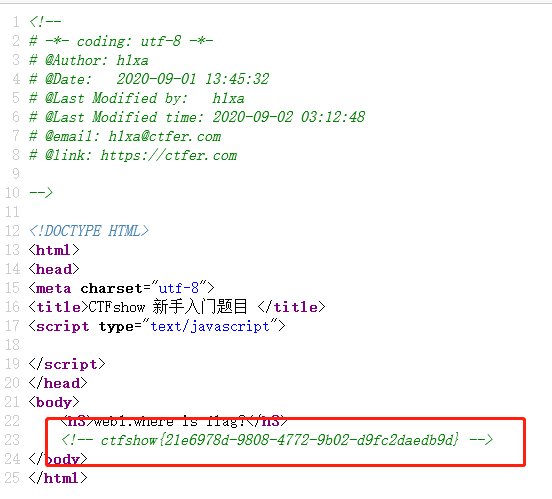

第一关

我们可以看到提示:开发注释没有及时删除,所以直接右键查看源代码

提交,过关!!!

第二关

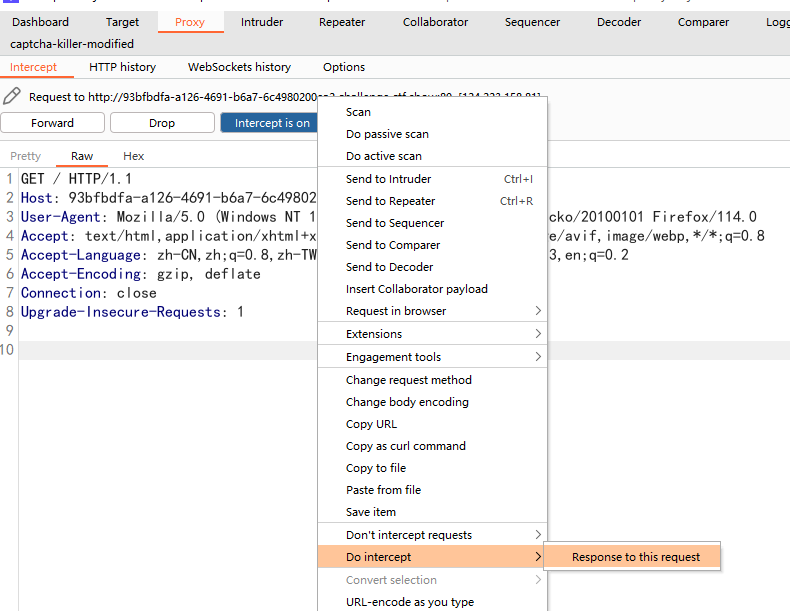

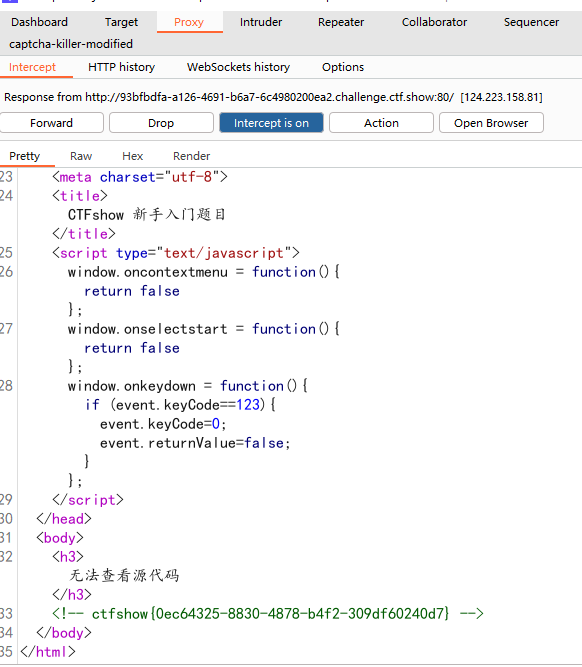

第二关我们会发现右击什么也没法显示,提示内容为

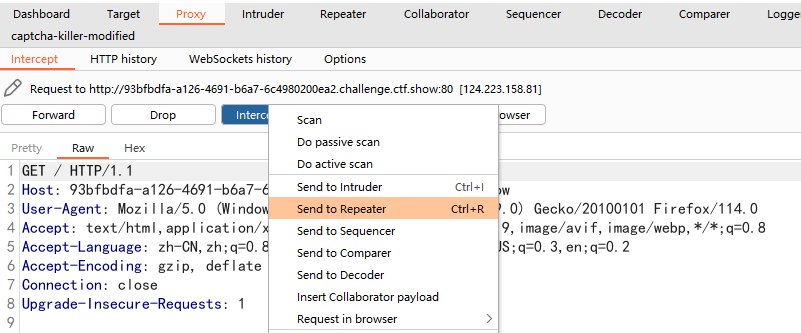

一切前端验证都为纸老虎,我们可以用抓包工具burpsuit查看其数据包和返回包。

抓到包以后,直接按如图操作,这样就能看到返回包。

也可以将数据包发送到repeater模块中,查看其返回包

然后点击repeater

这样也是可以达到一个过关的目的。

还有一种方法就是直接在网址前加上 view-source:

这样也是可以查看其源代码的

注:

view-source是一种协议,早期基本上每个浏览器都支持这个协议。后来Microsoft考虑安全性,对于WindowsXP pack2以及更高版本以后IE就不再支持此协议。但是这个方法在FireFox和Chrome浏览器都还可以使用。 如果要在IE下查看源代码,只能使用查看中的"查看源代码"命令.以前的使用方法:在浏览器地址栏中输入 view-source:URL

查看源代码的方法还有Ctrl+u

第二关通关!!!

第三关

第三关我们对他的源代码进行查看,发现并没有。他的提示内容为:没思路的时候抓个包看看,那说明这一关也是需要抓包进行通关的。

这一关的flag也是隐藏在返回数据包中,所以他的过关方式和第二关中的两种抓包方式是一样的

第三关顺利通关!!!

第四关

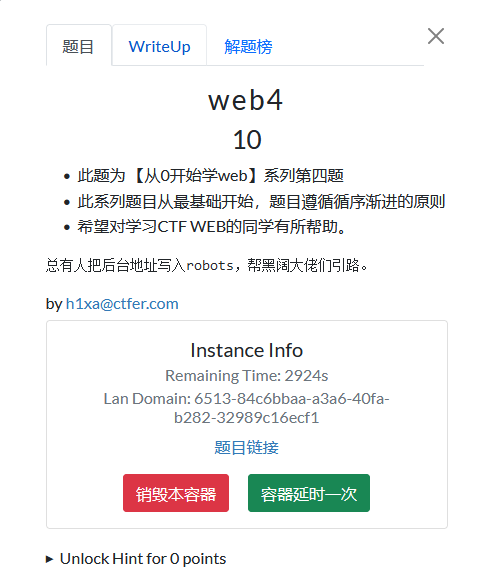

第四关通过右击查看源代码,抓包查看返回包,我们发现都是没有flag的,查看提示

这样我们知道有可能是这个robots.txt里面泄露了信息,有flag,直接在url中加上robots.txt

还有一层,需要访问flagishere.txt

这样就得到了flag。

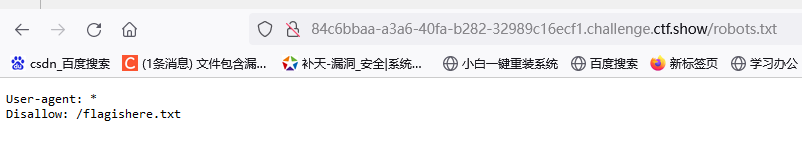

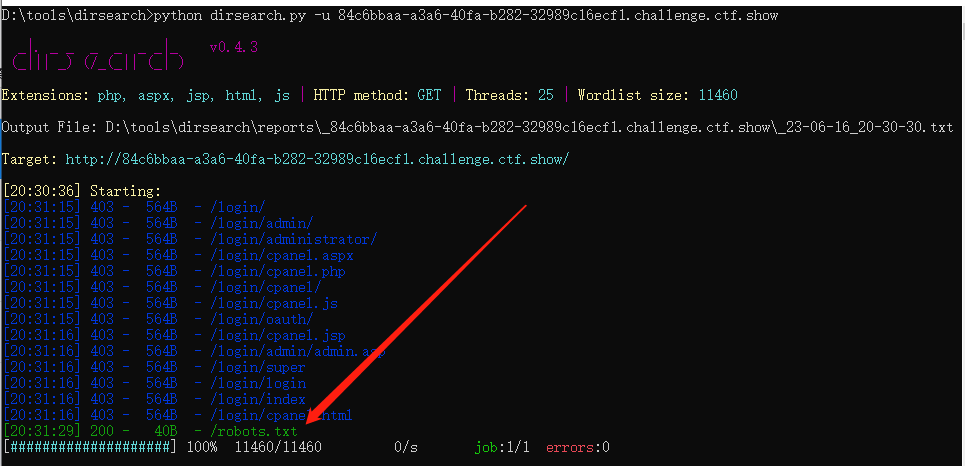

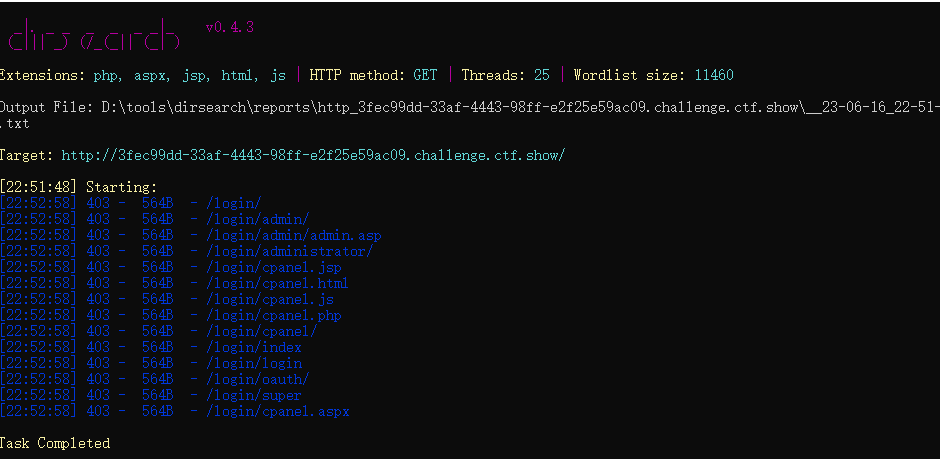

这一关其实还是可以用工具dirsearch进行扫描,dirsearch是基于python3.7以上的环境中运行的扫描目录、文件工具,(公众号中回复“扫描工具”获得)

以上就是扫描结果,我们也可以看到其中是有robots.txt文件的。

注:

robots.txt协议(君子协议)

规定了网站中哪些数据可以被爬取

在网页后面加上/robots.txt是可以看到这个网页可以被爬取的数据。若是product则是不允许被爬取的,

robots协议是一种约定俗称的爬虫协议,由网站主人规定了该网站的哪些内容可以爬取,哪些内容不可以爬取,擅自爬取可能承担相关法律责任。之所以称之为君子协议,是因为防君子不防小人,该协议并没有用技术手段实现反爬,只是一个申明。

以上就是第四关的通关攻略,获得flag,提交!!!

第五关

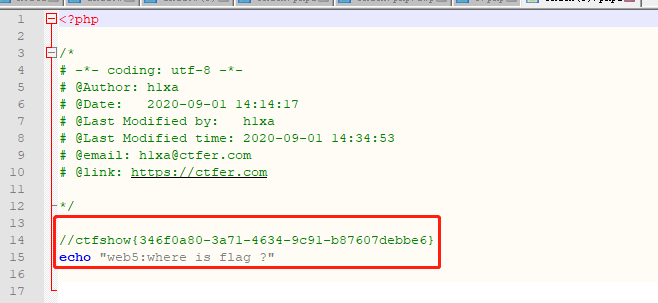

第五关我们可以看一下提示

这一关也是敏感文件泄露了信息,在url中直接加上index.phps

直接下载了这个文件,我们打开就会发现有flag

如果是在没有提示的情况下,别管三七二十一,直接扔进dirsearch扫描工具扫一遍。虽然没有扫到。但是也是一种思路。

注:

phps为备份文件,其他常见的有linux的备份文件,比如index.php.swp,还有www.zip等。

第五关通关!!!

第六关

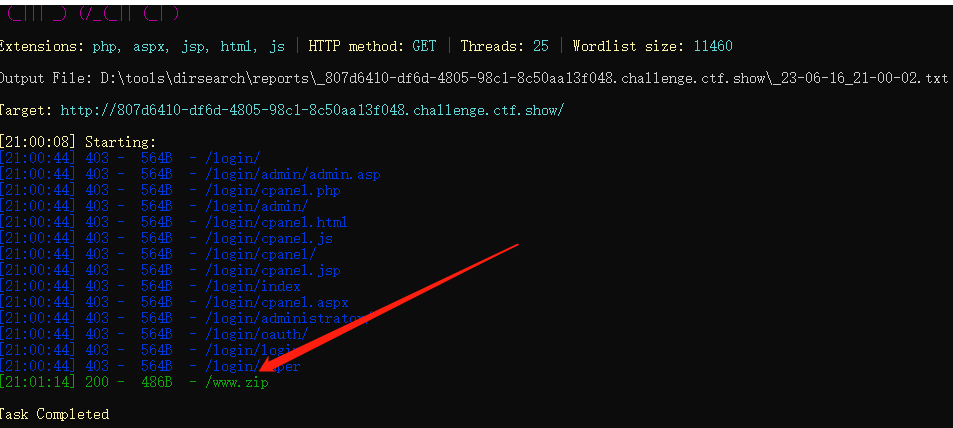

第六关的提示为:解压源码到当前目录,测试正常,收工

通过提示我们可以得知,可能是通过压缩文件泄露了信息,所以我们访问url/www.zip

会发现有一个压缩文件进行了下载

解压,打开,发现里面有我们想要的flag

还可以使用dirsearch扫描工具进行扫描,也是可以得到这个压缩文件

注:

在网站的升级和维护过程中,通常需要对网站中的文件进行修改。此时就需要对网站整站或者其中某一页面进行备份。

当备份文件或者修改过程中的缓存文件因为各种原因而被留在网站 web 目录下,而该目录又没有设置访问权限时,便有可能导致备份文件或者编辑器的缓存文件被下载,导致敏感信息泄露,给服务器的安全埋下隐患。该漏洞的成因主要有是管理员将备份文件放在到 web 服务器可以访问的目录下。

该漏洞往往会导致服务器整站源代码或者部分页面的源代码被下载,利用。源代码中所包含的各类敏感信息,如服务器数据库连接信息,服务器配置信息等会因此而泄露,造成巨大的损失。被泄露的源代码还可能会被用于代码审计,进一步利用而对整个系统的安全埋下隐患。

常见的备份文件还有:

.rar .zip .7z .tar.gz .bak .swp .txt

第六关通关!!!

第七关

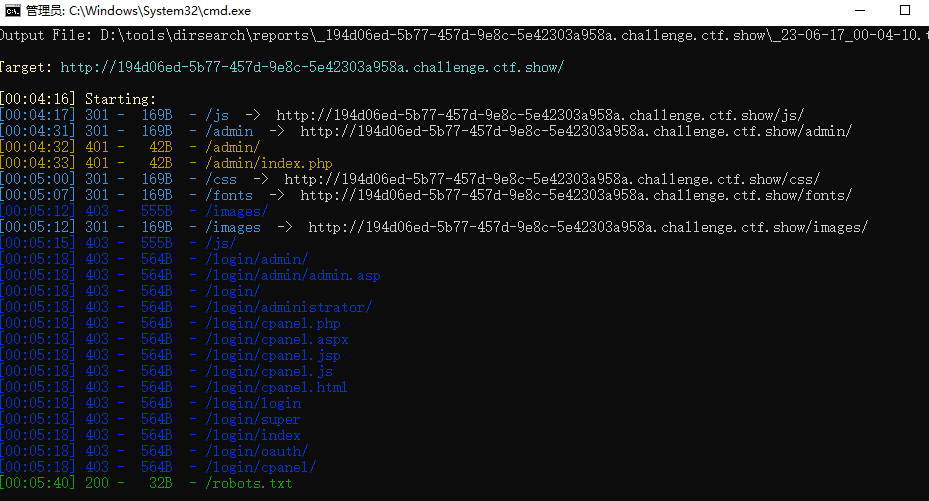

管他什么提示,先用扫描工具扫一遍

管他什么意思,直接访问

虽然通关了,但是还是有点迷,走走流程吧,看看提示:版本控制很重要,但不要部署到生产环境更重要。由此可知,是控制版本工具。解释一下什么是控制版本?

版本控制:对软件开发过程中各种程序代码、配置文件及说明文档等文件变更的管理,是软件配置管理的核心思想之一,常见的控制版本工具有:Git 、SVN、 CVS 、VSS 、TFS 等等

第七关通关!!!

第八关

这一关的话,我们先用扫描工具对他进行一个扫描

没有扫到东西,那只能看一下提示,发现还是和第七关一样,属于版本控制工具,那就一个一个的测试一下,常用的总共就那几个,最后可以测试出,是.svn。

提交flag 通关!!!

第九关

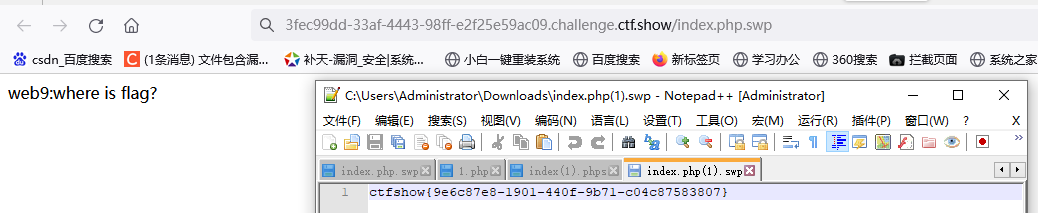

我们还是老规矩,用目录扫描工具扫一下

并没有发现有敏感文件存在,那我们看一下提示信息

是关于vim的,可以得知考察的是vim缓存文件的信息泄露,直接访问/index.php.swp

会自动下载一个文件,我们打开文件会发现里面有我们想要的flag

注:

vim缓存泄露,在使用vim进行编辑时,会产生缓存文件,操作正常,则会删除缓存文件,如果意外退出,缓存文件保留下来,这是时可以通过缓存文件来得到原文件,以index.php来说,第一次退出后,缓存文件名为 .index.php.swp,第二次退出后,缓存文件名为.index.php.swo,第三次退出后文件名为.index.php.swn

提交flag,通关!!!

第十关

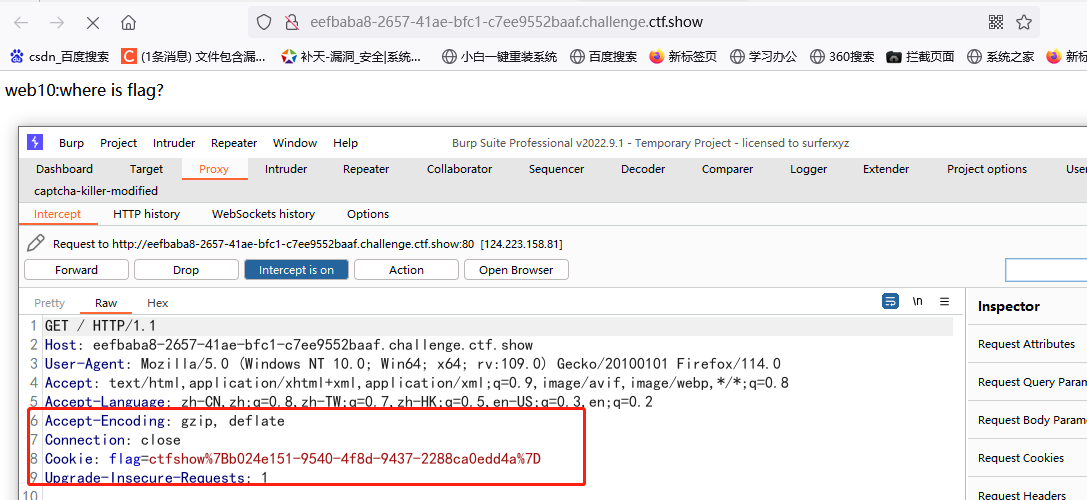

这一关我们看一下提示信息:cookie 只是一块饼干,不能存放任何隐私数据。由此可以得知他的cookie是存放了敏感信息。右击,检查,点击网络,刷新,查看他的数据包的cookie

这样就得到了他的flag,当然我们也是可以通过burpsuit进行抓包,去查看他的cookie信息

这两种方式都是可以的

提交flag,通关!!!

第十一关

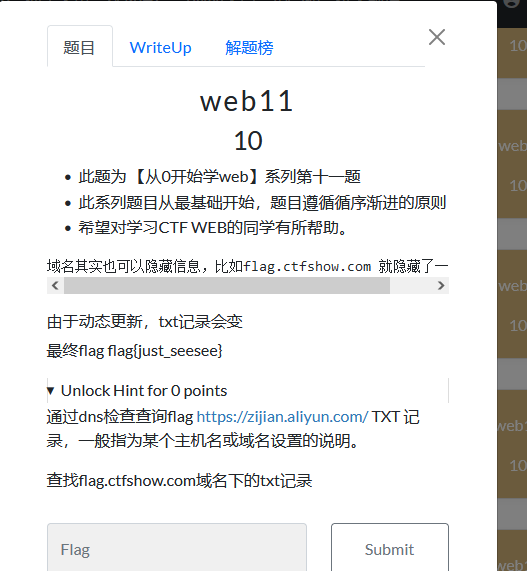

这一关我们看到没有访问靶场地址,看一下提示以及下面的东西

我们访问一下阿里云的那个网址,然后点击网站诊断分析,然后输入提示信息中的网站

这个就是flag

提交,通关!!!

第十二关

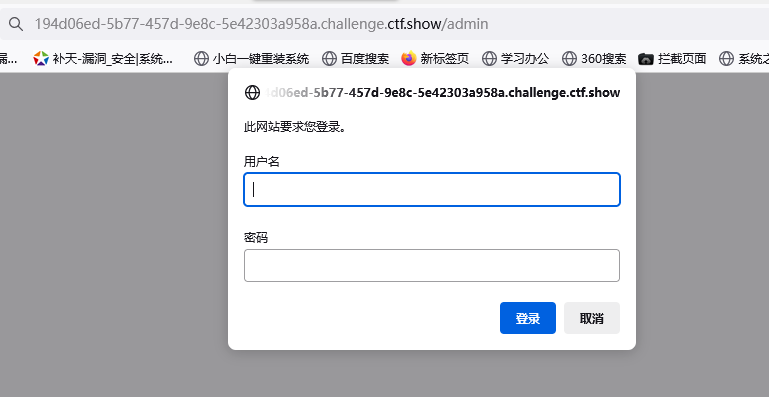

我们先用扫描工具扫一下

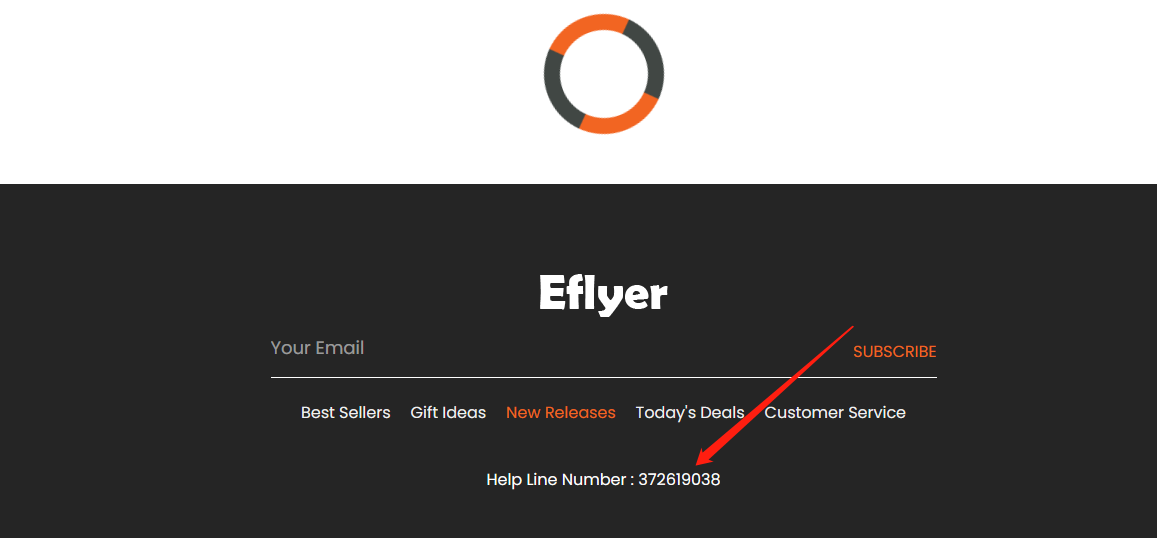

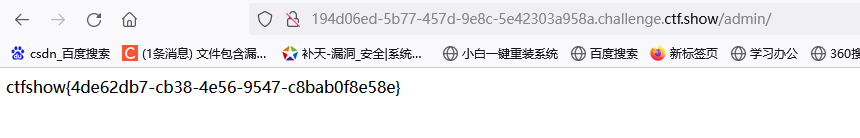

可以看到扫出这么多的目录,我们可以一个一个的去访问,其中admin肯定是后台,robots.txt,里面放着也是后台地址,访问

提示中说页面中有信息泄露,我们看一下

这里有个number,猜想是不是密码?账号:admin 密码:372619038

发现登录成功,有flag

提交,通关!!!

第十三关

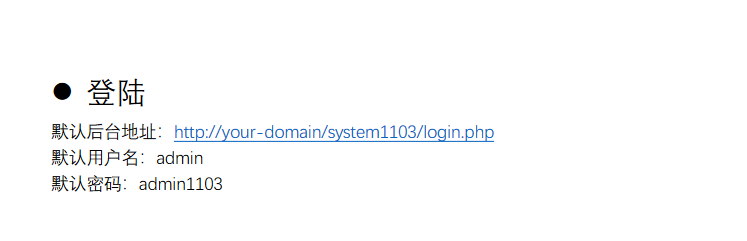

这一关看一下提示信息:技术文档里面不要出现敏感信息,部署到生产环境后及时修改默认密码。说明有一个文档,而且还有默认密码,访问页面,看一下页面信息,发现在页面末尾,有一个叫document(文档),可以点击

我们点击看一下,跳转了

什么就都有了,访问后台地址,用账号密码登录,得出flag,这是我们的猜想,但是发现访问这个网址并不可以,看一下名字,your-domain,也就是我们的域名,在这里就是说:域名/system1103/login.php

登录上去就可以了

提交,通关!!!

第十四关

这一关我们看一下提示

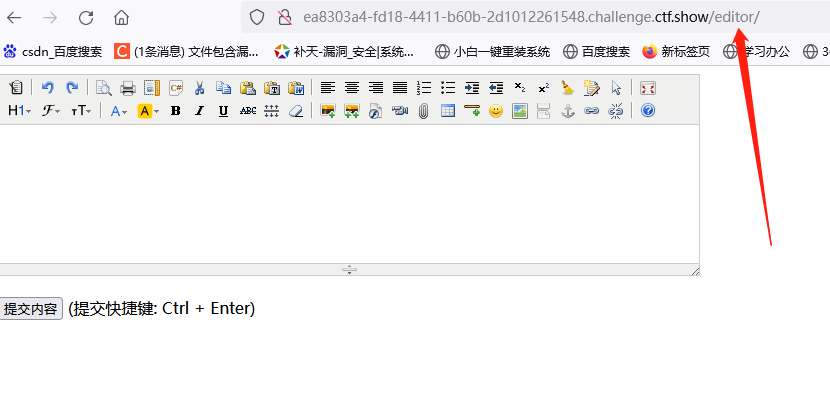

发现其中有个editor的编辑器,去访问一下这个编辑器

然后点击各个功能尝试一下,我们在之前有可能碰到过这种情况,上传图片的时候,先会上传到他的文件库中,最后上传图片再去图片库中去选择,这种情况也差不多。在我们点击到音视频的时候,会发现有个文件空间

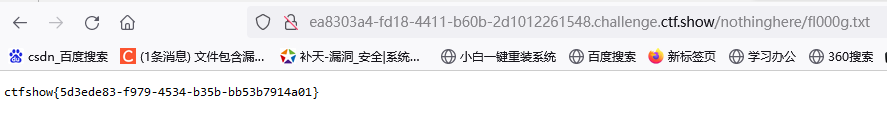

点击去看一下,其中有好多的目录,可以一一访问,最后发现在var/www/html目录 中,存在一个nothinghere有一个文件 fl000g.txt ,我们访问一下这个文件

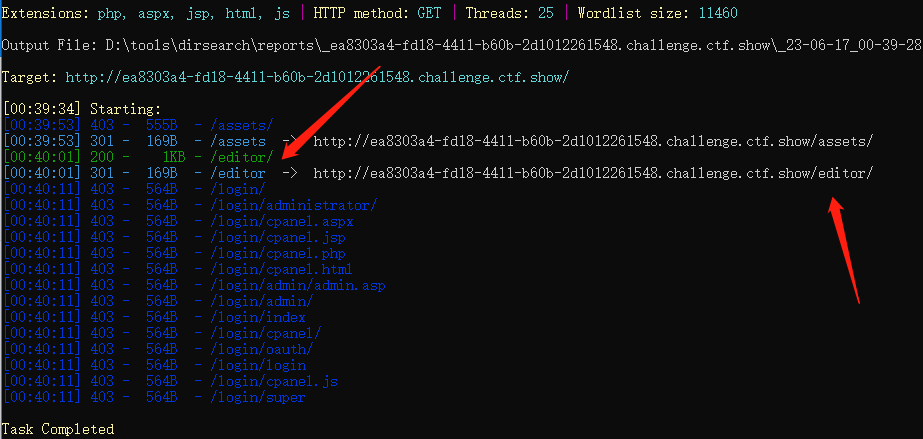

如果不想根据提示做,那就用目录扫描工具扫一下

这个也是可以扫描出来的。

提交flag,通关!!!

第十五关

这一关我们先去扫描一下,看看他有什么目录

一个一个的去访问,我们可以看到有一个后台地址,但是我们不知道他的密码,根据提示信息,输入他的邮箱也不正确,再看一下有个忘记密码的功能,我们点击

密保的问题是哪个城市,我们这个怎么知道呢,如果一个一个测试也是可以的,但是前端网页有QQ邮箱,那前面肯定就是他的QQ号,我们去加一下

是西安,输入密保

账号:admin 密码:admin7789

登录

提交,通关!!!

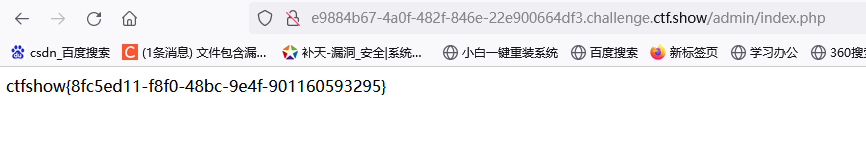

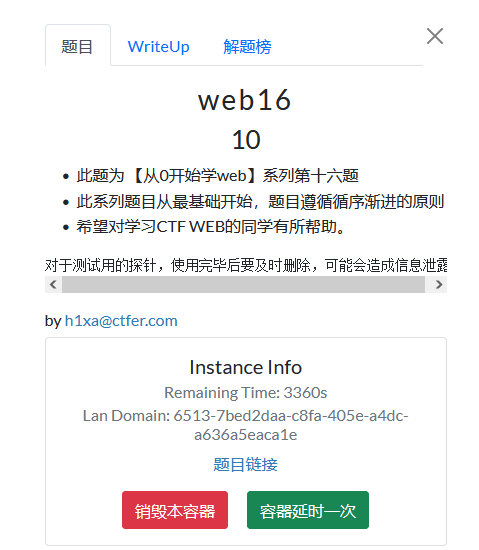

第十六关

先用扫描目录工具扫一下

没有扫出什么东西,那就看一下提示

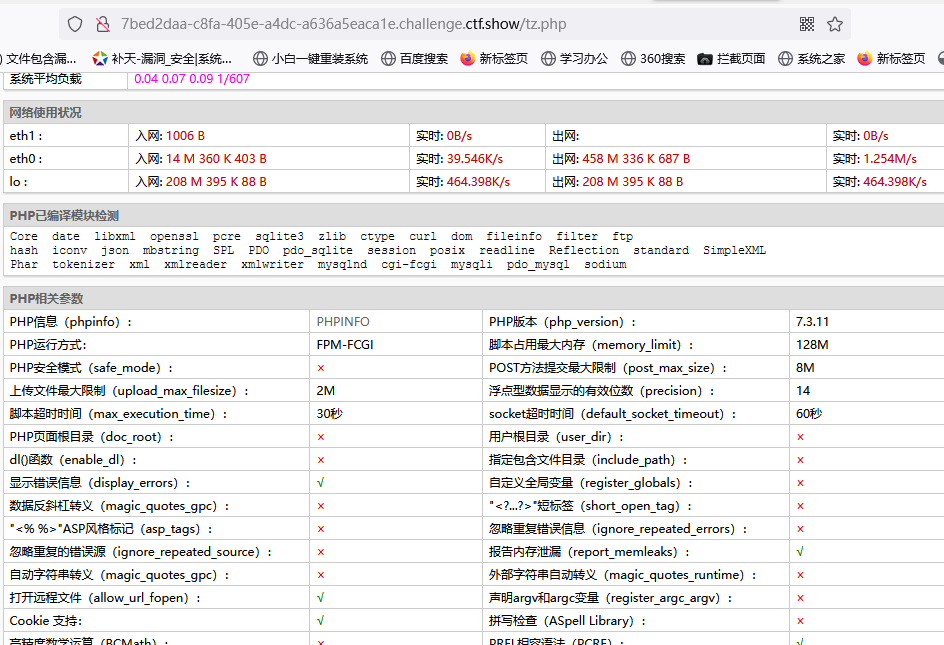

考察的是测试用的探针:测试探针是一种用于测试和监测网络性能的工具。它可以通过向目标设备或网络发送特定的数据包来检测网络的延迟、丢包率、带宽等指标,并收集这些数据以便进行分析和优化。测试探针通常由硬件和软件组成,可以安装在网络设备上或作为独立设备使用。它们被广泛应用于网络管理、性能优化、故障排除等领域。

这个测试探针没有及时的删除,所以我们就可以利用一下,有一个tz.php中就是他的测试探针,访问一下

可以发现这个phpinfo可以点击,点进去看一下,可以找到他的flag

ctrl+f 搜索

提交,通关!!!

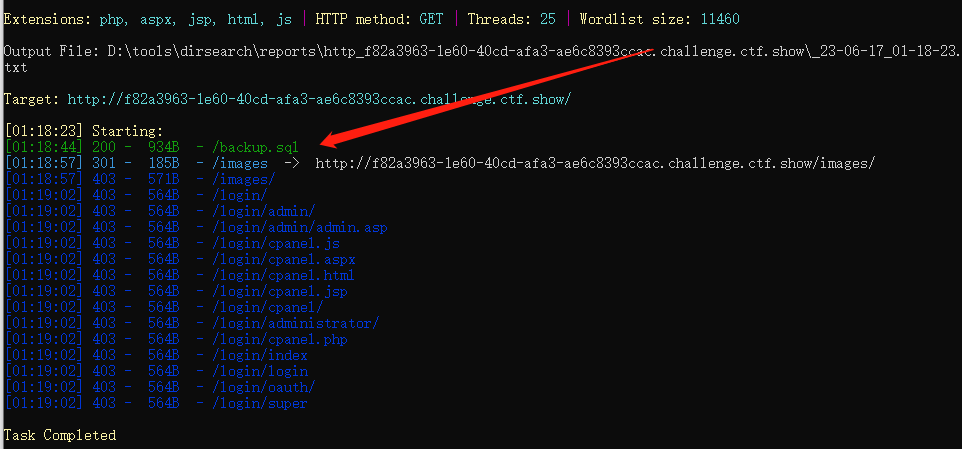

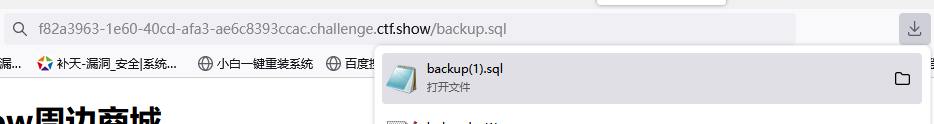

第十七关

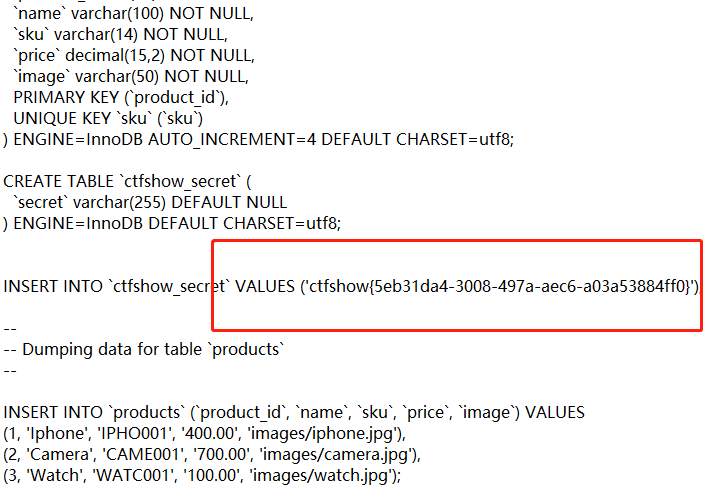

我们先去扫一下,看看

直接访问一下试一试

会发现他下载了这个文件,打开看一下

有flag

注:

备份的SQL文件是一个包含数据库结构和数据的文本文件,其文件名通常以.sql为扩展名。在进行备份时,可以通过数据库管理工具或命令行工具指定备份文件的存储路径和文件名。

在使用MySQL的mysqldump命令备份数据库时,可以使用以下命令将备份文件存储在指定目录下:

命令

mysqldump -u username -p password database_name > /path/to/backup/file.sql

其中,username是数据库用户名,password是数据库密码,database_name是要备份的数据库名称,/path/to/backup是备份文件的存储路径,file.sql是备份文件的文件名。

在备份完成后,备份文件将存储在指定的路径中,可以通过文件浏览器或命令行工具访问和管理备份文件。

提交,通关!!!

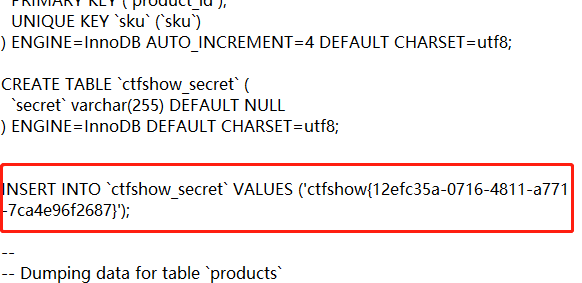

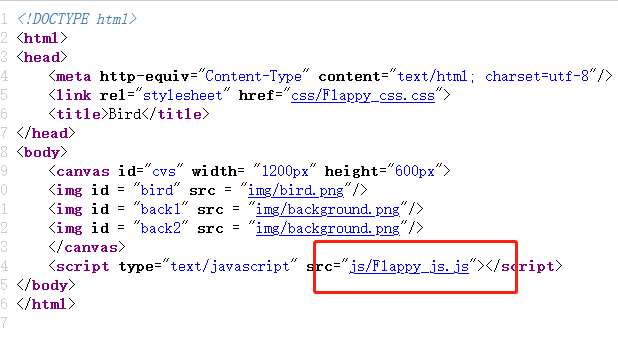

第十八关

这一关是一个小游戏,提示信息说完到101分就给过关,自己试了一下,速度太快,第二根柱子都飞不过去,所以还是老老实实的分析吧,我们可以看出这是用JavaScript写的一个代码,我们右击可以看一下代码

发现有一个js代码,我们点击访问一下

看不懂的话是可以翻译一下的

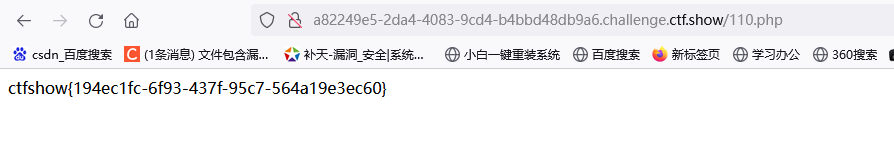

分数大于100的时候,他会显示去110.php看看,我们直接访问url/110.php

得到了flag

提交,通关!!!

第十九关

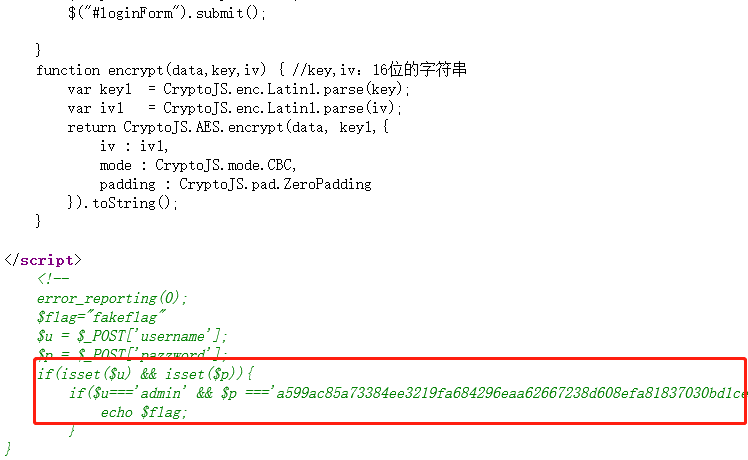

右击查看一下源代码,我们发现里面的有这个账号密码

可以尝试一下解密,我试了挺多在线工具解密,都没有解密成功,可能工具太拉了。百度了一下,说是AES加密,解密后的内容是:

i_want_a_36d_girl,用账号和这个密码登录,得到flag

当然也可以抓包进行更改

得到flag

提交,通关!!!

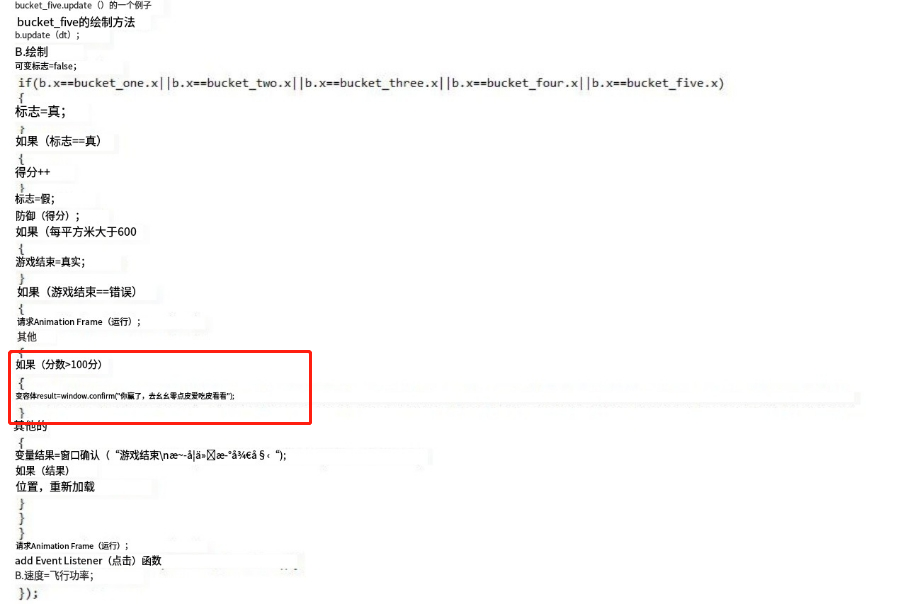

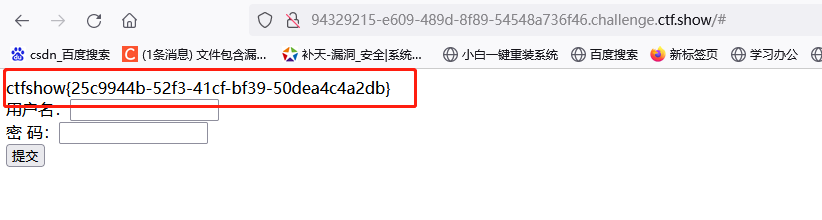

第二十关

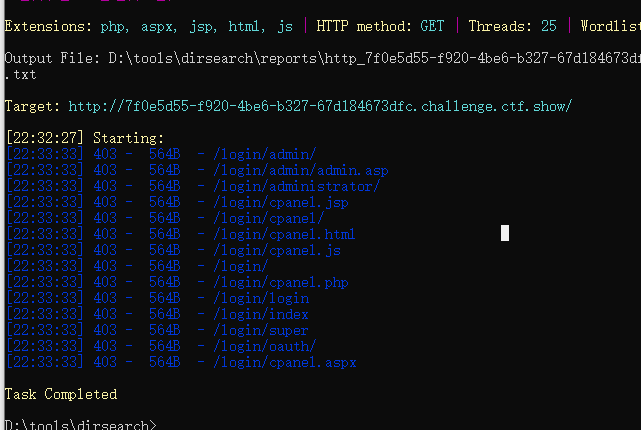

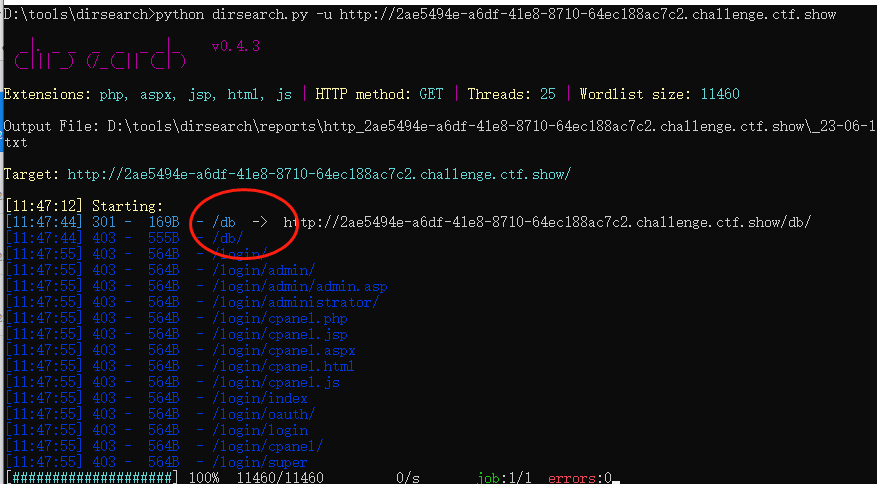

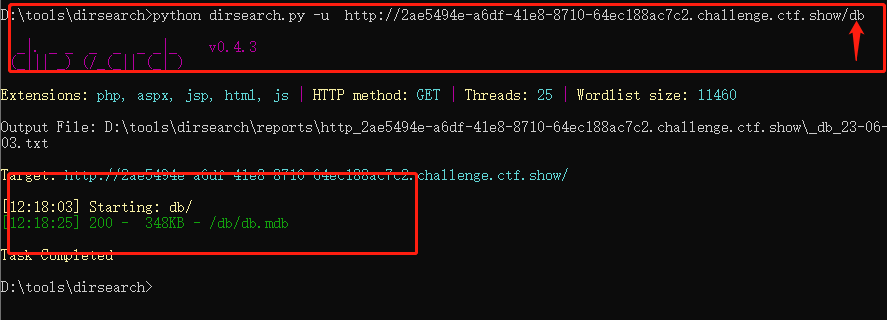

先用目录扫描工具扫一下看看

里面是有一个db的文件夹,访问了一下,发现没有什么东西,可能有人思路就要断了,需要看提示了,其实咱们还是可以接着扫的:url/db

扫到了,访问一下

用记事本打开

得到flag

注:

mdb文件是早期asp+access构架的数据库文件(提示中也有,考察点)

总结

以上就是ctfshow的web入门篇的信息收集全部的关卡,简单总结一下,个人感觉里面有的思路还是不错的,比如qq邮箱加好友这个考察点就很不错,还有的是一些敏感文件泄露信息、前端信息泄露。主要感觉还是脑洞要大一点,还有扫描工具dirsearch是比较适用于CTF比赛的。文章写的东西还不是很全,有一种带着答案去做题的感觉,因为一打开就是他的提示信息。

正常的一个信息收集流程应该首先看一下是用的什么中间件,什么操作系统,url加一个admin模糊测试一下后台地址,看一下源代码,抓包看一下数据等等,这些在以上题目中的讲解中一笔带过了,但是一定要清楚信息收集的一个流程。