冰河木马测试分析

冰河木马原理

冰河木马采用的是木马的传统连接技术,采用C/S运行模式,将客户端运行在攻击机上,将木马服务端植入到靶机上。当服务器端程序在目标计算机上被执行后,一般会打开一个默认的端口进行监听,当客户端向服务器端主动提出连接请求,服务器端的木马程序就会自动运行,来应答客户端的请求,从而建立连接。

冰河木马的自启动技术,在注册表HKEY_LOCAL_MACHINE/software/microsoft/windows/ CurrentVersion/Run,HKEY_LOCAL_MACHINE/software/microsoft/windows/ CurrentVersion/Runservices位置写入表项进行自启动。

实验目的

通过实验掌握冰河木马的工作原理,加强对木马的防范

实验环境

攻击机:Windows7 x64

靶机:Windows7 x32

冰河木马:冰河木马v8.4

实验内容

- 在计算机 A 上运行冰河木马客户端,学习其常用功能。

- 在局域网内另一台计算机 B 上种入冰河木马(服务端),用计算机 A 对 B 进行控制

- 打开杀毒软件查杀冰河木马。

- 再次在 B 上种入冰河木马,并手动删除冰河木马,修改注册表和文件关联。

实验过程

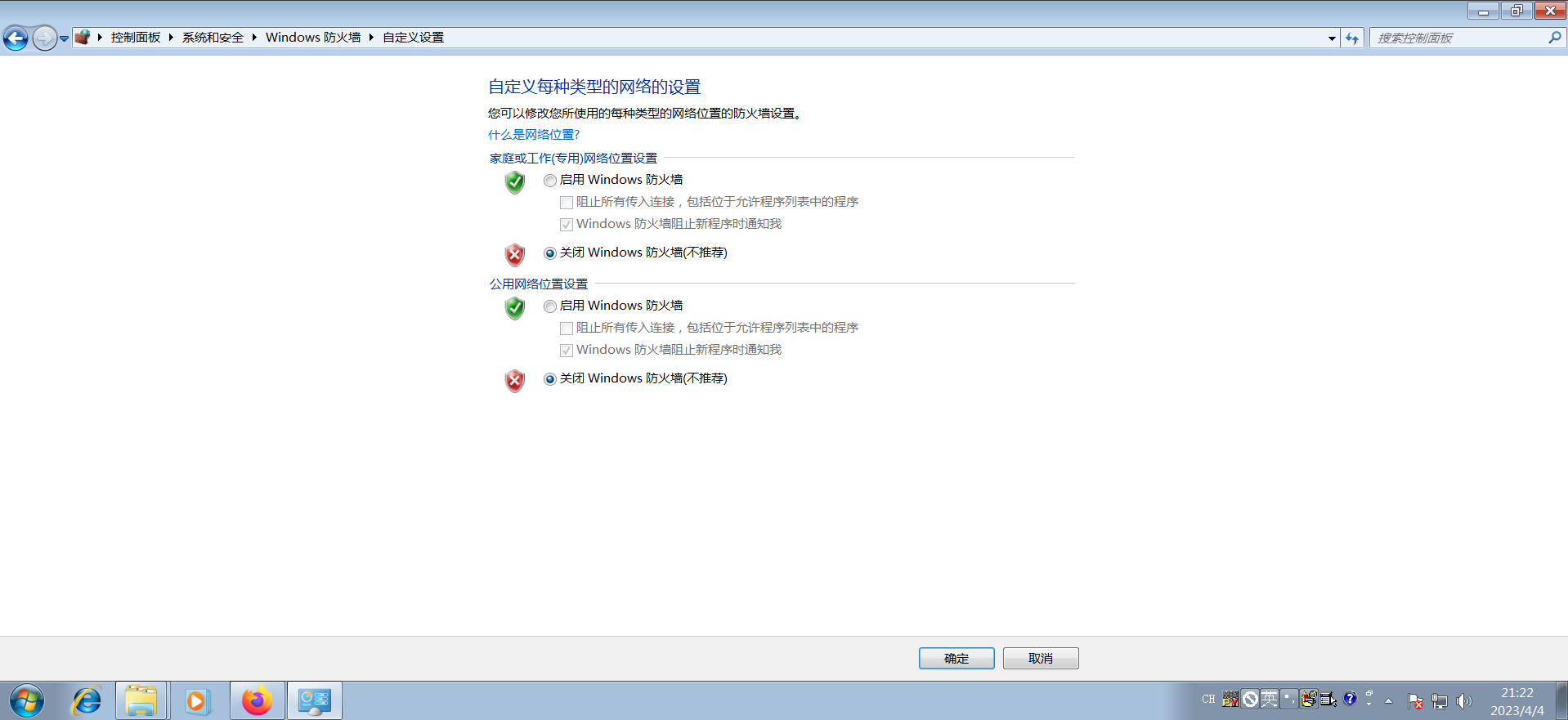

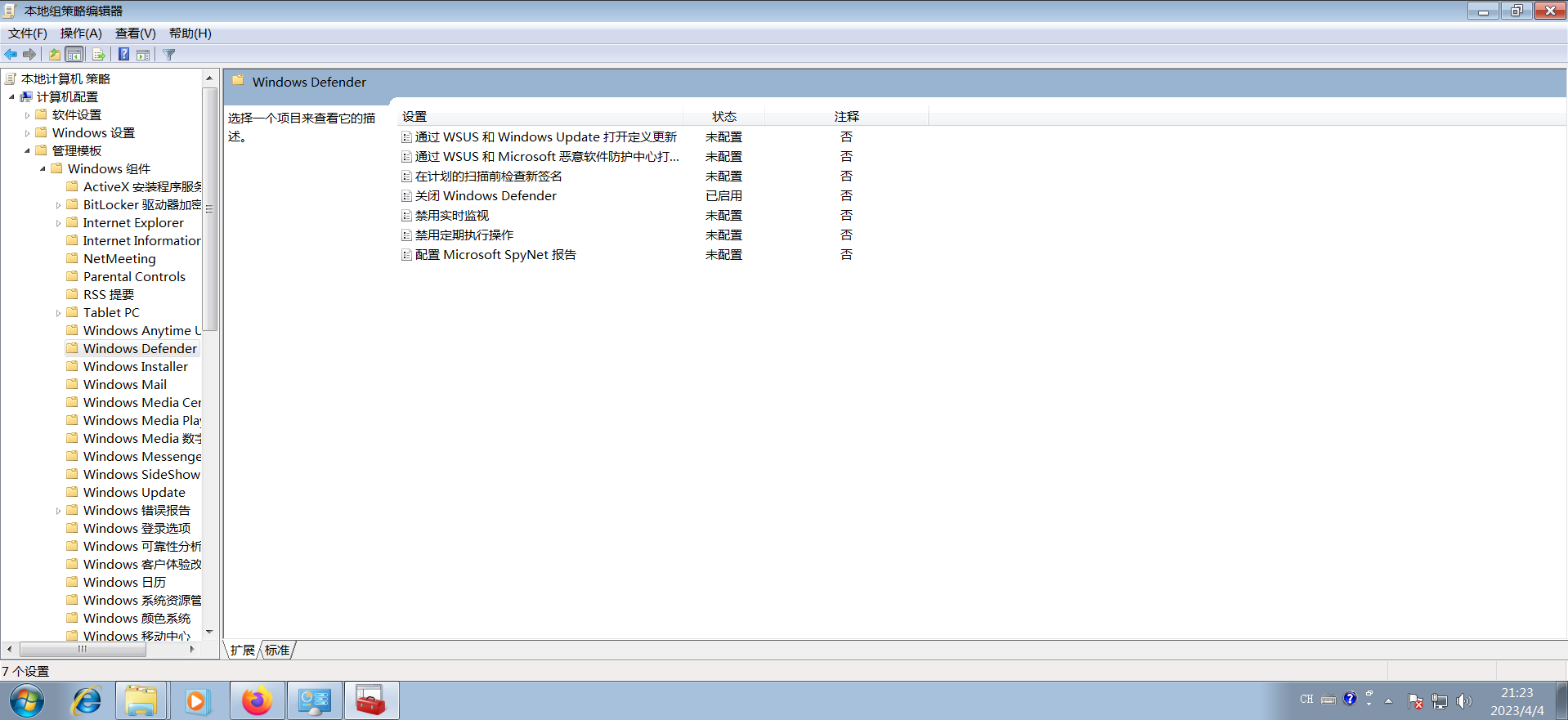

一、关闭防火墙和杀毒软件

依次进入控制面板\系统和安全\Windows 防火墙关闭win7防火墙。

使用win+r输入gpedit.msc进入本地组策略编辑器,进入计算机配置/管理模板/Windows组件/Windows Defender,双击启用关闭windows defender。

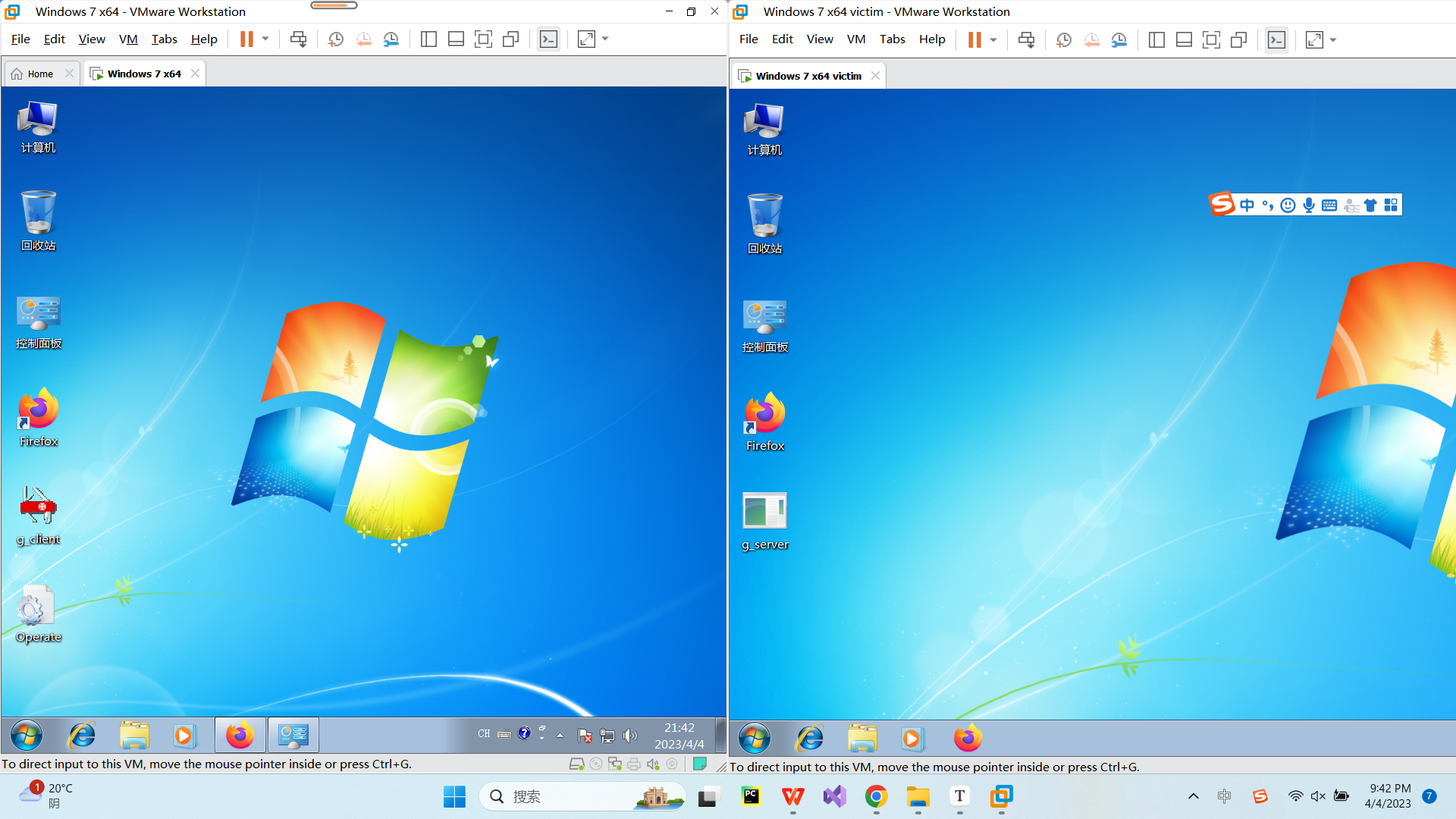

二、种下木马并远程操控

在攻击机Windows7 x64中安装g_client以及配置文件Operate。

在靶机Windows7 x32 victim中安装g_server。

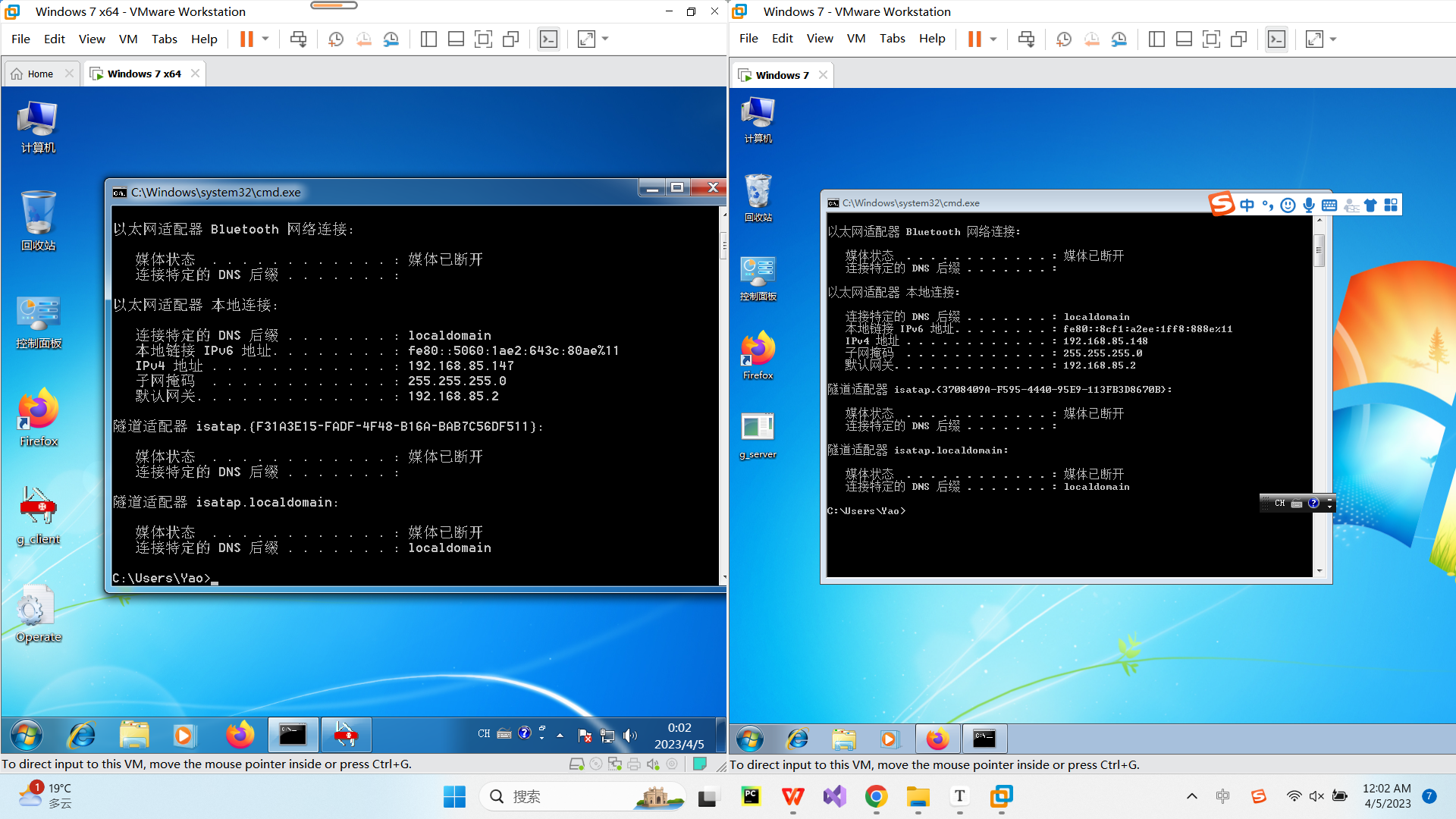

使用ipconfig查看攻击机和靶机的ip地址,

攻击机ip地址为192.168.85.139,靶机ip地址为192.168.85.148

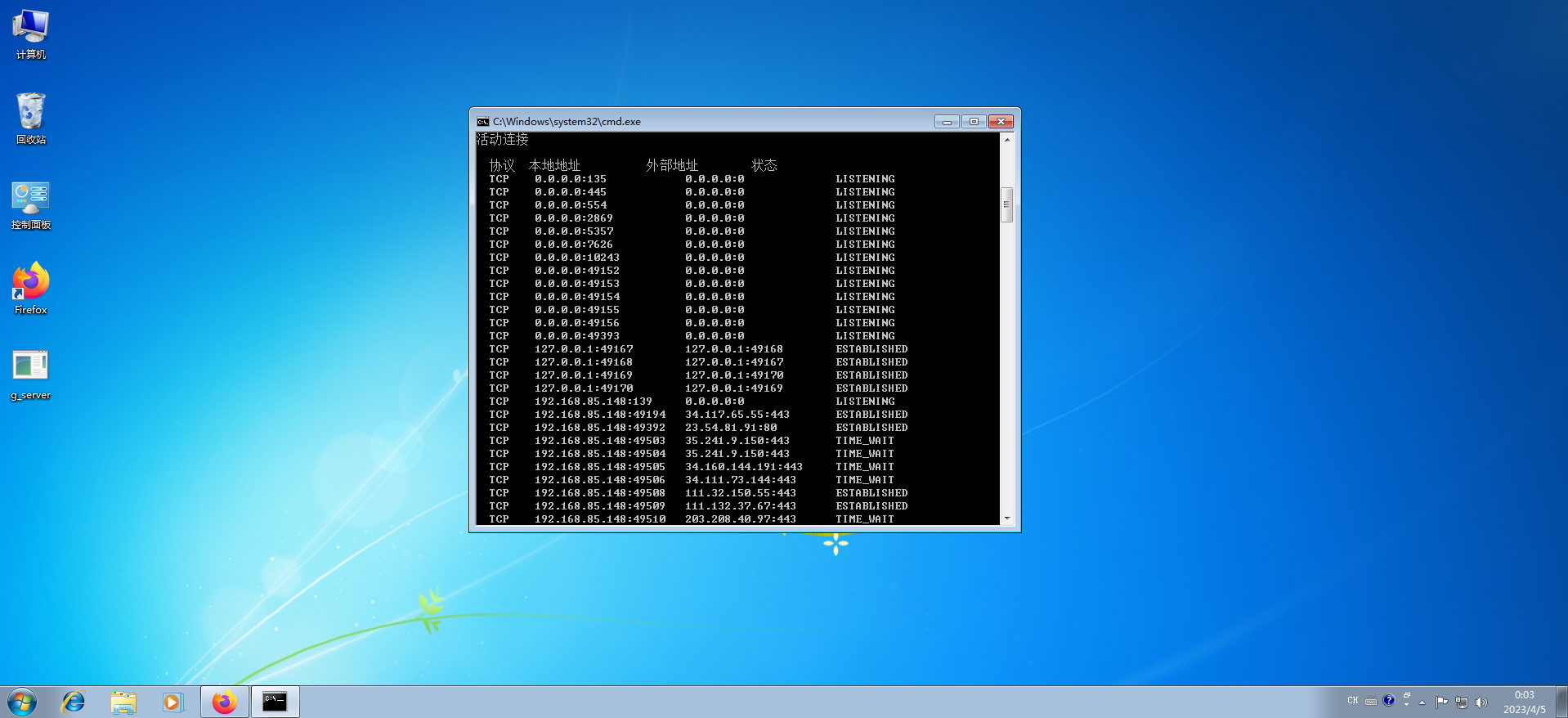

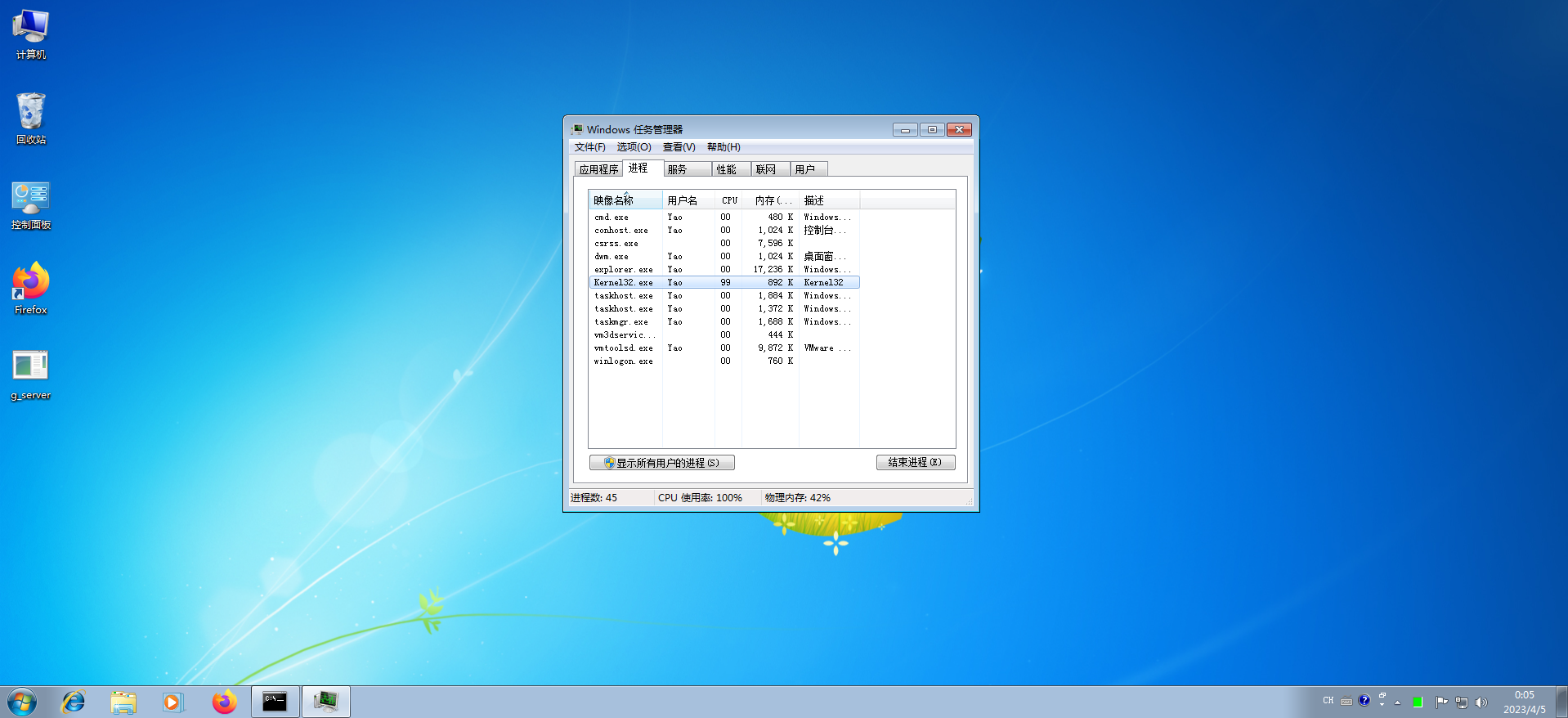

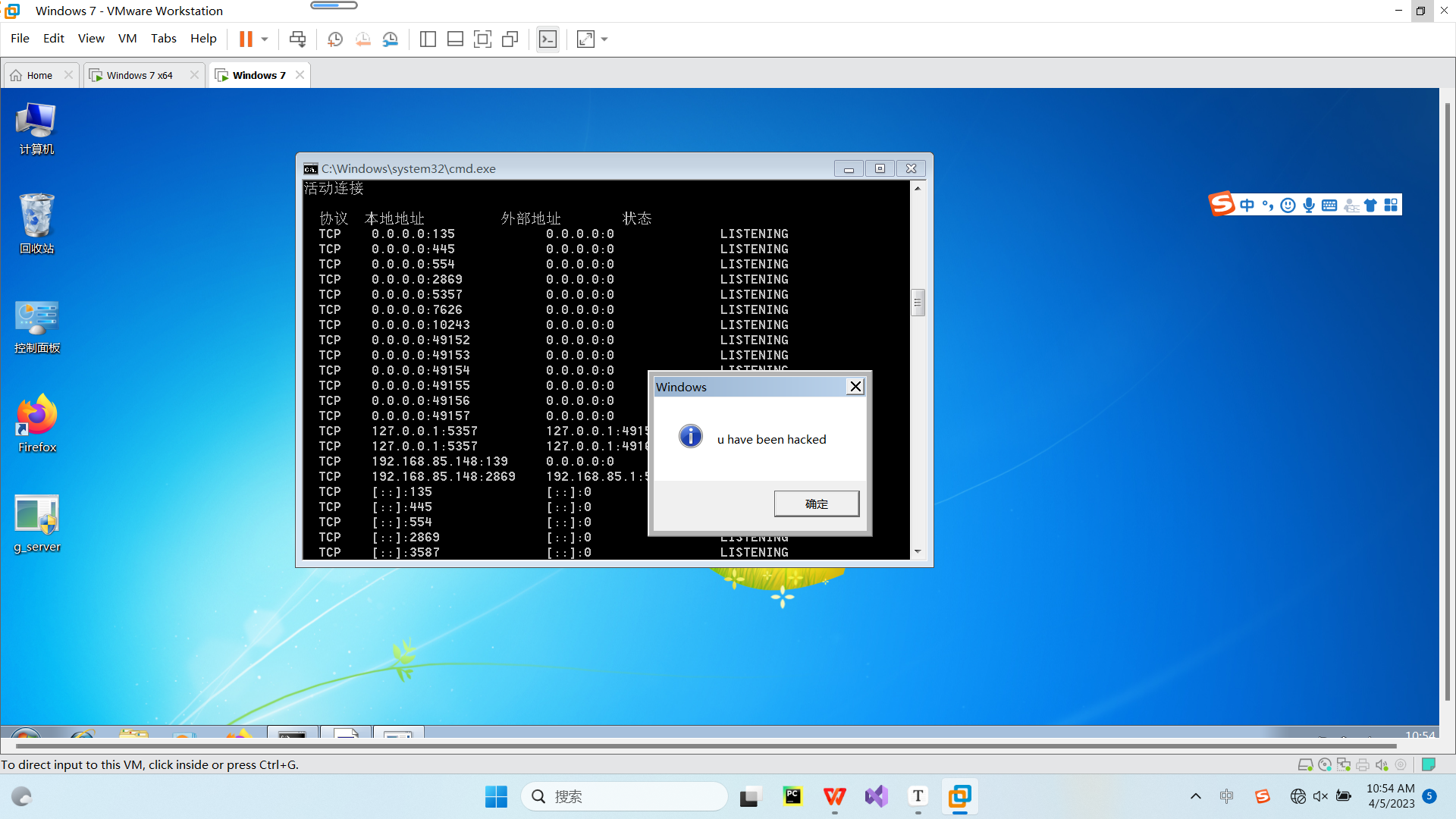

在靶机上运行g_server,使用任务管理器观察端口开放和进程的情况,可以看到7626端口被打开,进程中出现kernel32.exe。

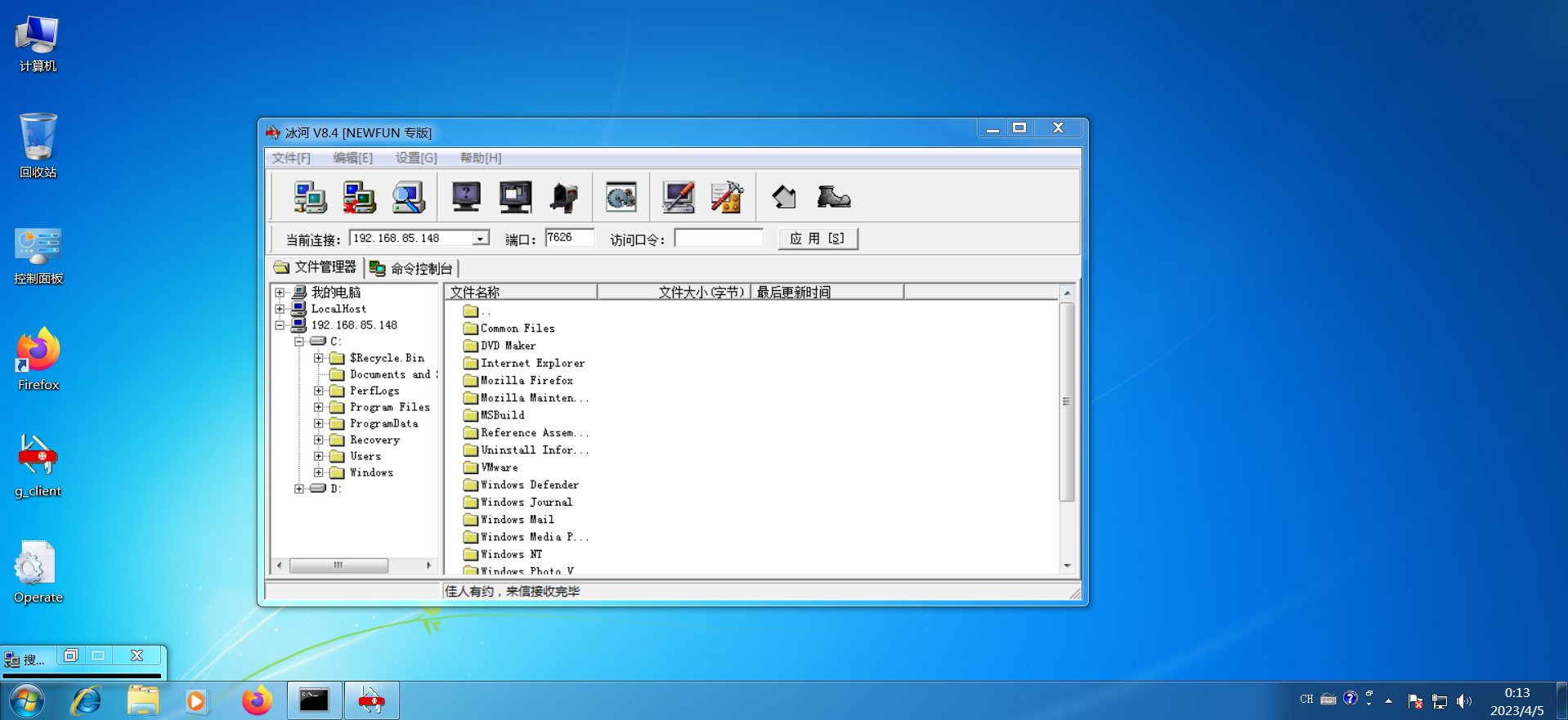

客户端运行g_client.exe,自动搜索连接,可以看到我们已经完全控制了靶机。

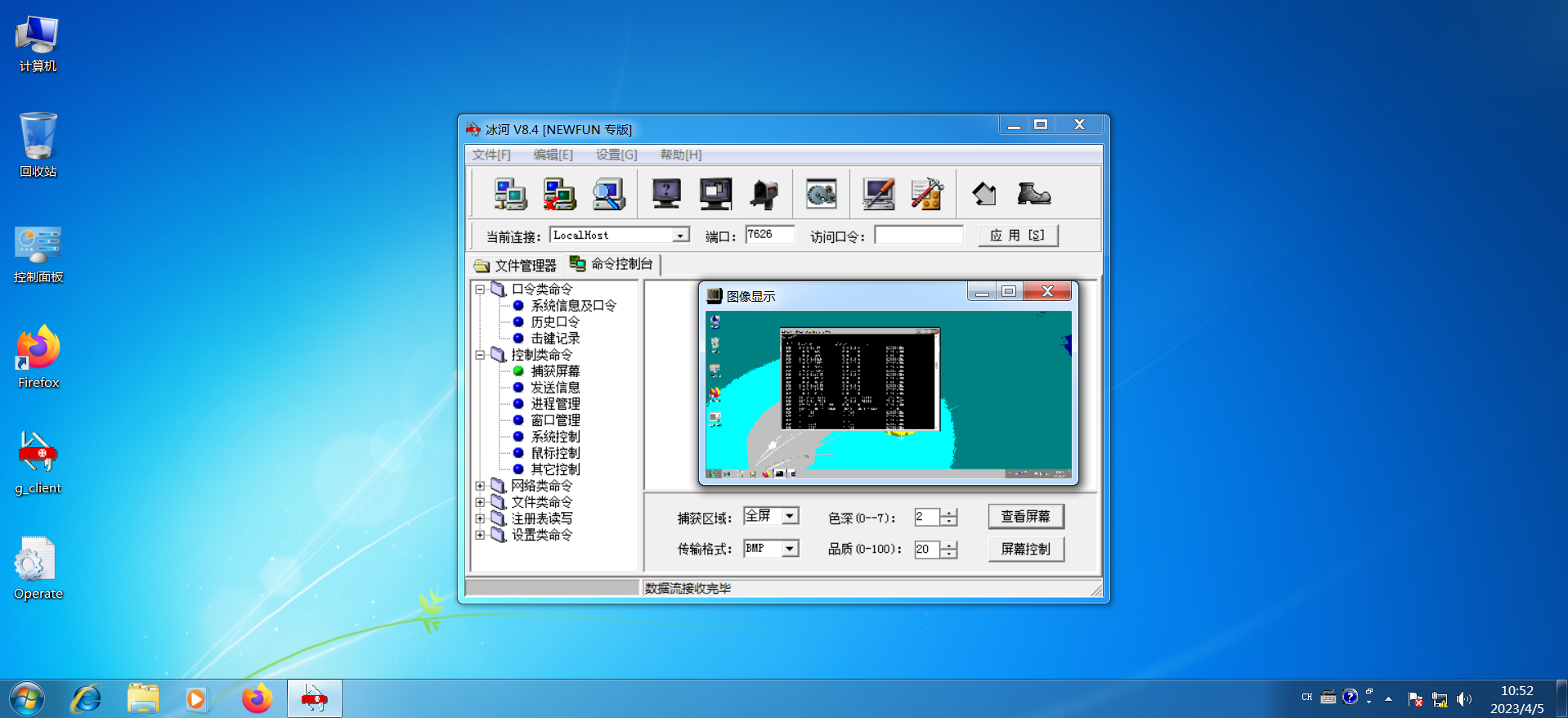

捕获屏幕

发送信息

文件打开

三、使用火绒进行杀毒

但是通过检查注册表项发现火绒并不能完全删除冰河木马,只是将木马文件进行了隔离,如g_server.exe,Kernel32.exe,Sysexplr.exe

四、重新种下木马手动删除

手动删除步骤

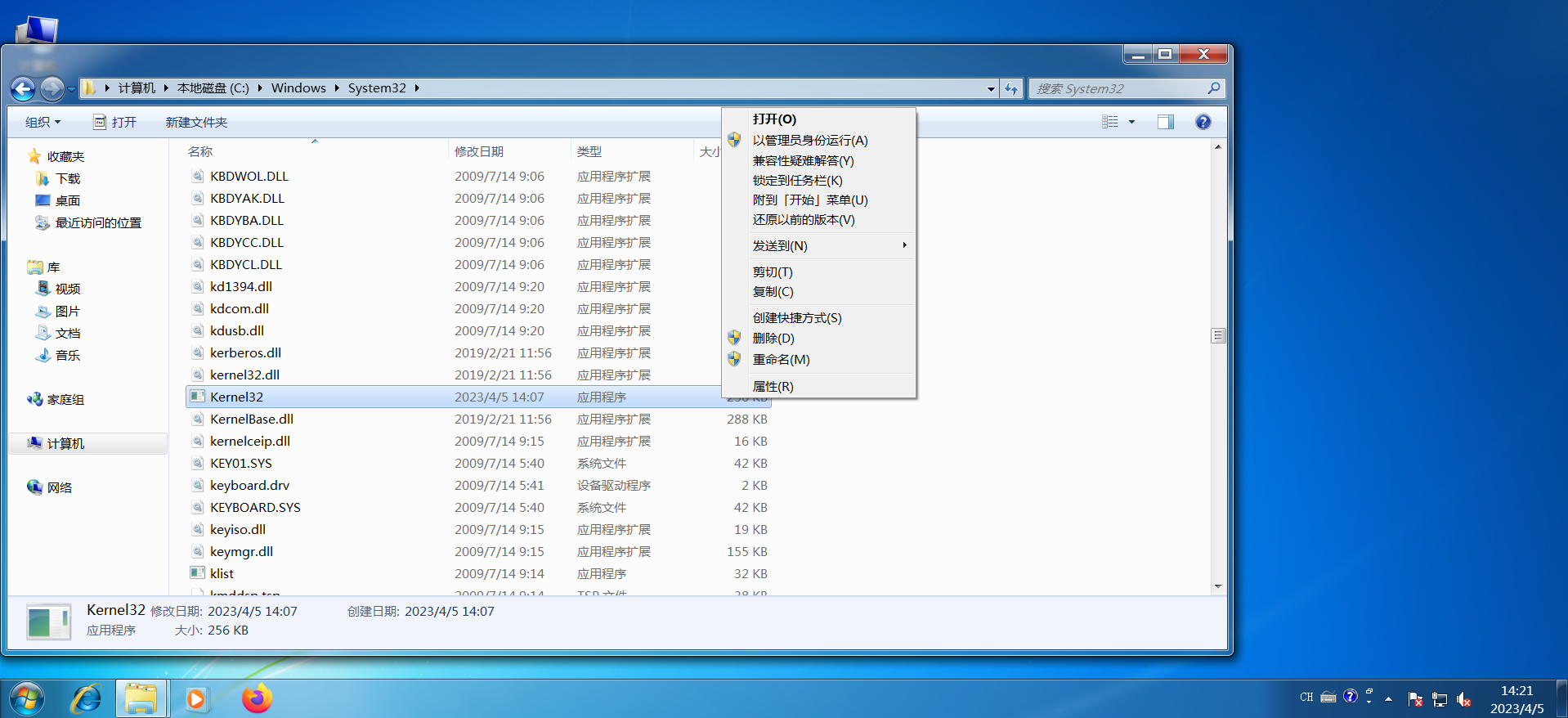

1、删除C:\Windows\system下的Kernel32.exe和Sysexplr.exe文件。

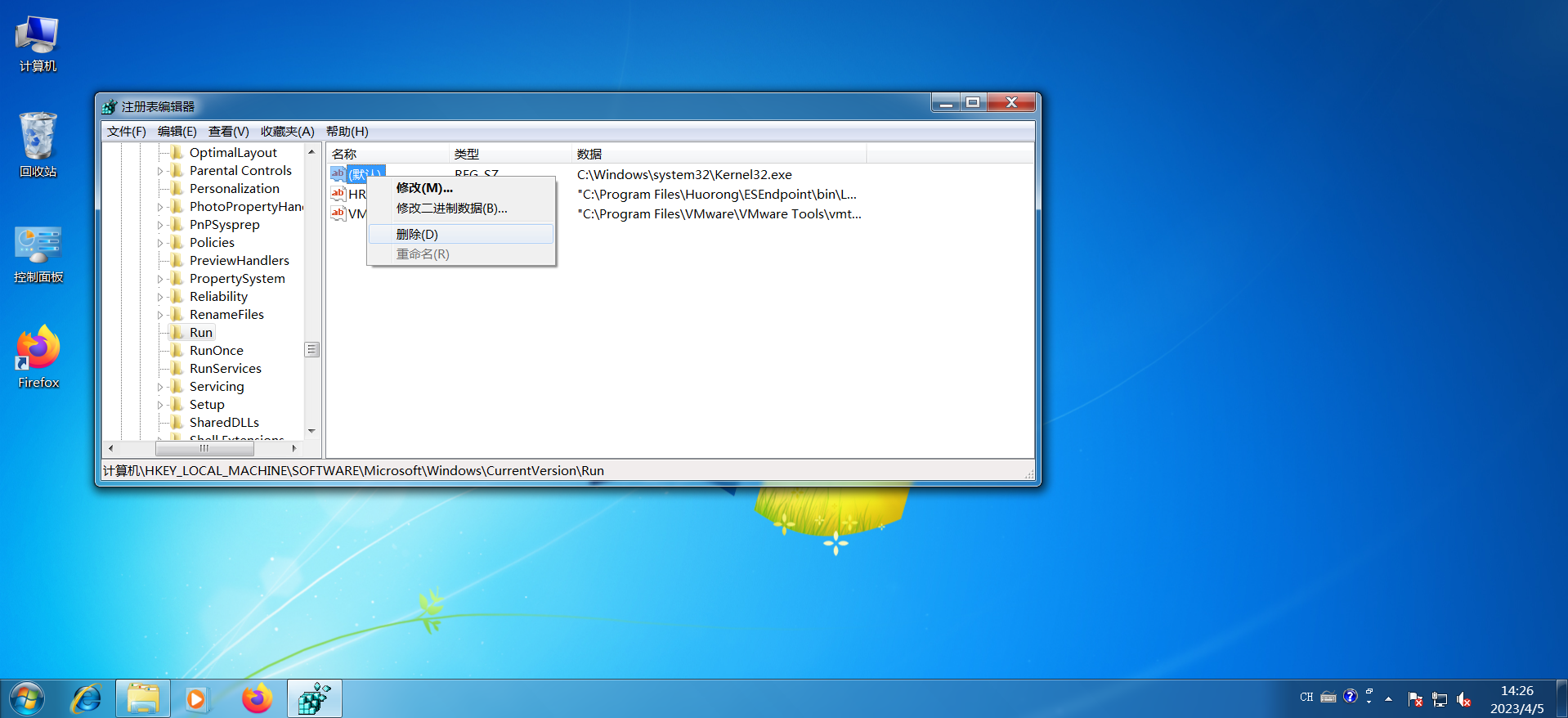

2、冰河会在注册表HKEY_LOCAL_MACHINE/software/microsoft/windows/ CurrentVersion

Run下扎根,键值为C:/windows/system/Kernel32.exe,删除它。

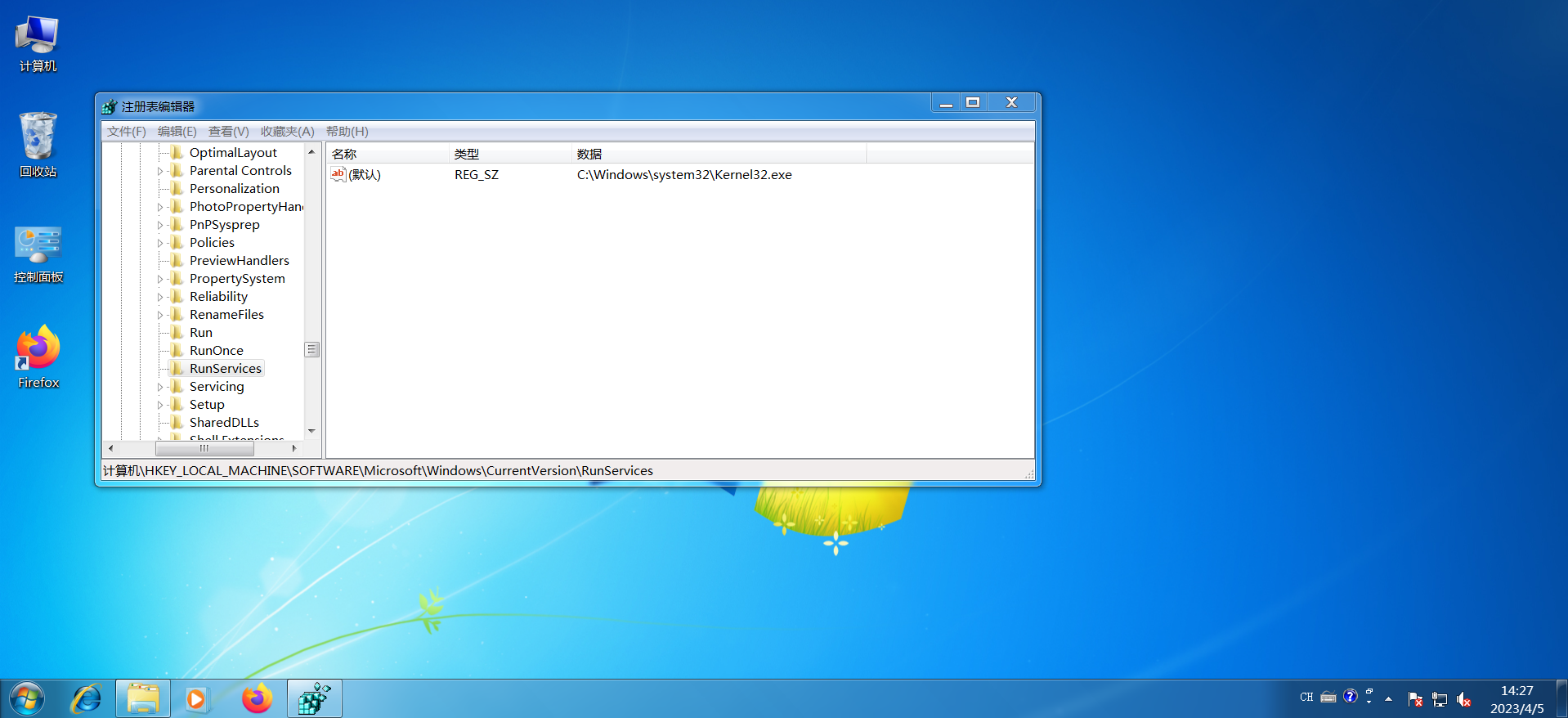

3、在注册表的HKEY_LOCAL_MACHINE/software/microsoft/windows/ CurrentVersion/Runservices下,还有键值为C:/windows/system/Kernel32.exe的,也要删除。

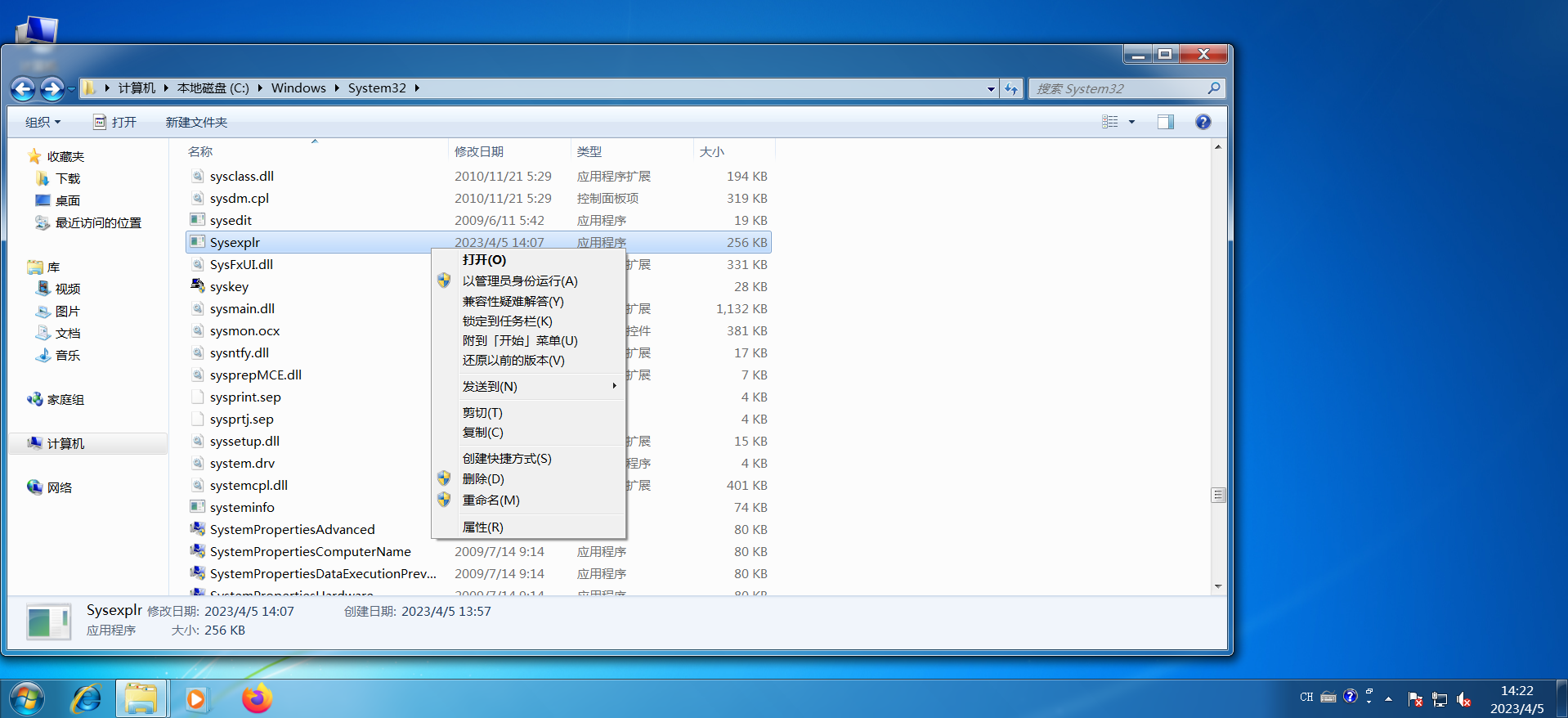

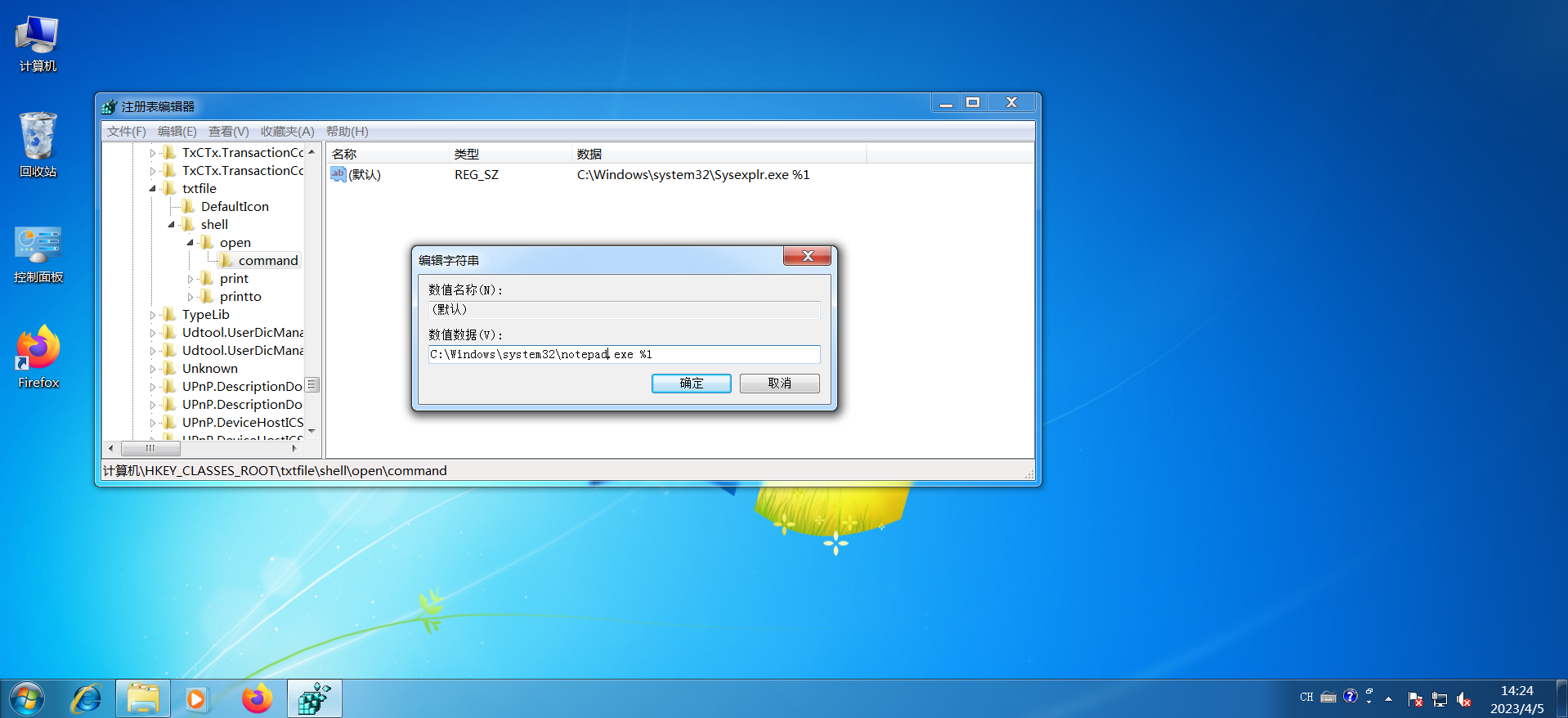

4、最后,改注册表HKEY_CLASSES_ROOT/txtfile/shell/open/command下的默认值,由中木马后的C: /windows/system/Sysexplr.exe %1改为正常情况下的C:/windows/notepad.exe%1,即可恢复TXT文件关联功能。

首先清除木马文件

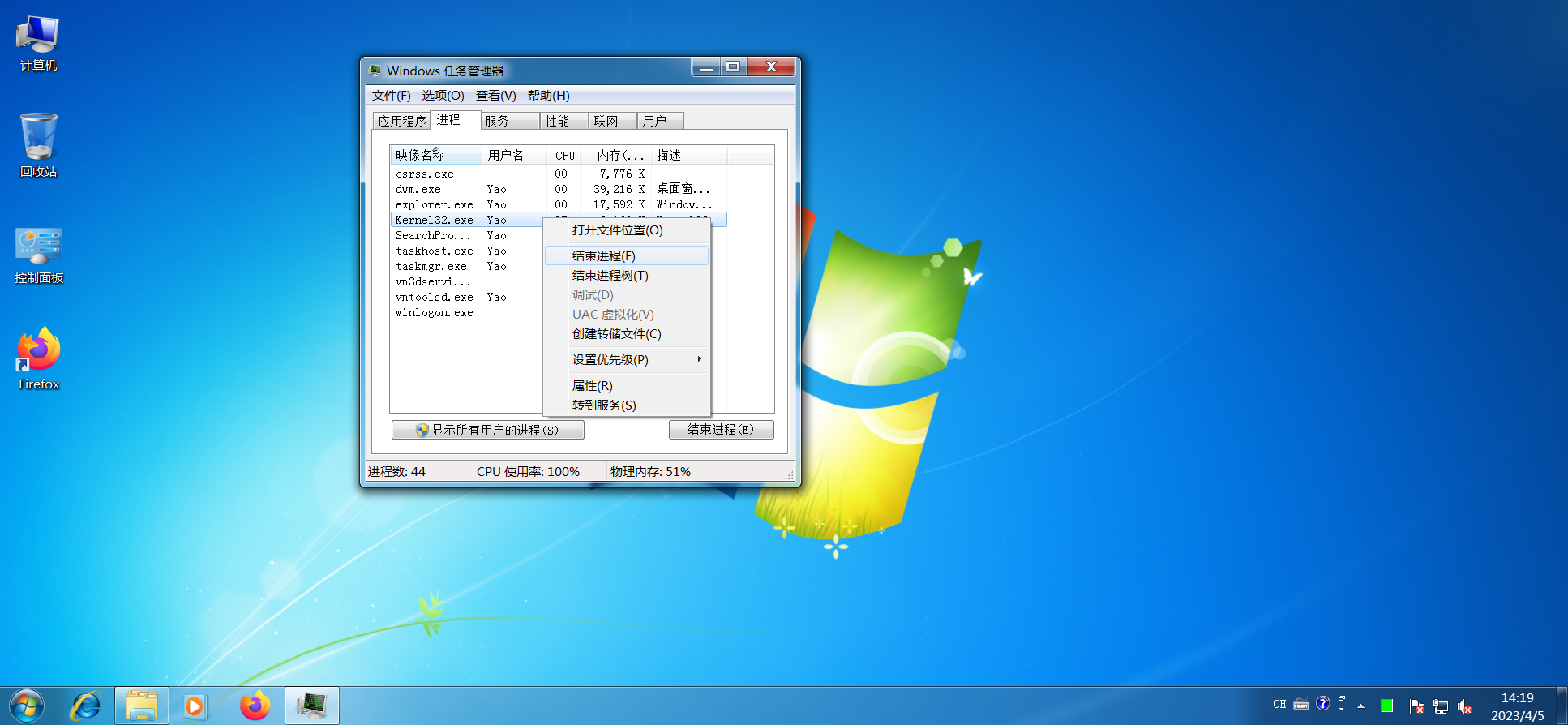

结束掉木马进程

删除隐藏exe文件

修改txt文件正常打开方式

删除注册表项

实验总结

冰河木马通过修改注册表启动项,如:HKEY_LOCAL_MACHINE/software/microsoft/windows/ CurrentVersion/Run,HKEY_LOCAL_MACHINE/software/microsoft/windows/ CurrentVersion/Runservices,从而实现开机自启动;通过将文本文件的关联方式修改为木马程序实现打开文件即启动木马程序,木马的隐蔽性高,危害强,远程控制端能够操纵受害者主机,执行如:文件系统操作,系统命令执行,口令记录等非法操作。