HCIP-ICT实战进阶12-接入安全技术介绍

HCIP最后一篇理论博客了, 这个搞完我再考虑要不要把系统集成也整一份博客, 还是把HCIP实验的博客整理整理, 这学期争取去国科那边接接项目吧.

0 前言

在这篇博客中, 我将介绍常见的以太网交换安全技术, 包括端口隔离、端口安全、MAC地址表安全、DHCP Snooping、IP Source Guard和DAI等常见技术, 以提高对以太网交换安全的理解和认识.

1 端口隔离

1.1 技术背景

-

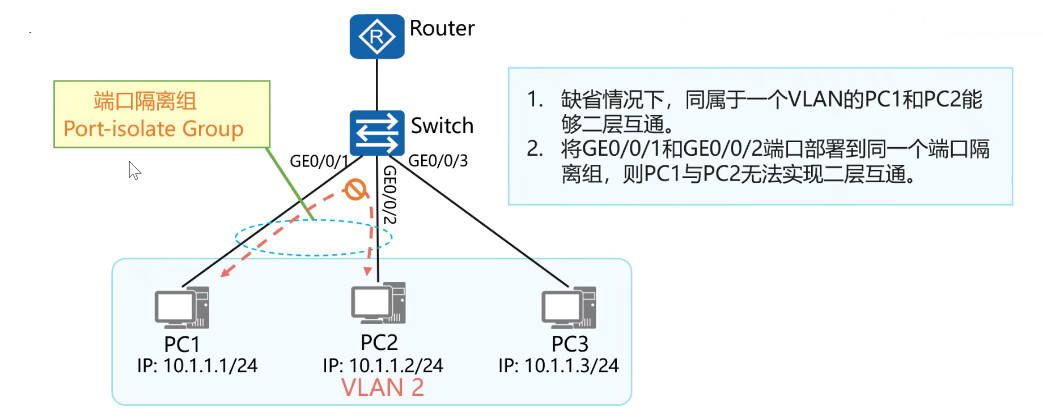

默认情况下,交换机上实现端口隔离只能通过将需要隔离的接口加入不同的VLAN的方法实现, 但这其实会浪费属于同一个隔离域中有限的VLAN资源.

-

所以对于大型网络而言, 通过端口隔离组实现单一设备(通常为交换机)上不同接口之间的端口隔离才是合适的选择.

-

和VLAN不同, 同一VLAN下的接口可以实现二层互访, 不同VLAN间的接口无法实现二层互访, 但是隔离组是同一个隔离组中的接口无法二三互访, 不同隔离组间可以二三层互访.

一台设备上可以创建多个端口隔离组,只有相同的一个端口隔离组会有作用.

1.2 端口隔离类型

双向隔离

同一个端口隔离组之间互相隔离, 不同端口隔离组的接口之间不隔离, 端口隔离只是针对同一设备上的端口隔离组成员, 对于不同设备上的接口而言, 无法实现该功能.

单向隔离

为了实现不同端口隔离组的接口之间的隔离, 可以通过配置接口之间的单向隔离来实现, 缺省情况下, 未配置端口单向隔离.

1.2 隔离模式

注意: 同一端口隔离组的接口之间互相隔离,不同端口隔离组的接口之间不隔离。端口隔离只是针对同一设备上的端口隔离组成员,对于不同设备上的接口而言,无法实现该功能。

L2模式

缺省情况下端口隔离模式为L2, 一台交换机将属于同一个VLAN的不同接口加入同一个端口隔离组则可以实现隔离组内不同接口之间无法实现二层互访, 如果需要互访, 则必须采用三层设备帮助转发.

ALL模式

当然我们也能将端口隔离模式修改为ALL模式(二层三层都隔离), 一个端口隔离组的所有接口之间无法互访(即使是同一个VLAN).

1.3 端口隔离配置

1.3.1 配置命令

-

配置隔离模式:

port-isolate mode {L2|ALL}通过上述命令, 修改端口隔离模式, 缺省为L2.

-

将端口加入隔离组

int g0/0/1 port-isolate enable [group group-id]是g0/0/1端口加入隔离组group-id, group缺省时为1, 希望实现隔离的端口之间, 隔离组编号要相同.

-

配置端口单向隔离:

int g0/0/1 am isolate {interface-type interface-number}&<1-8>am isolate命令用来配置当前接口与指定接口的单向隔离. 在接口A上配置与接口B之间的单向隔离后, 接口A发送的报文不能到达接口B, 但从接口B发送的报文可以到达接口A. 缺省情况下, 未配置单向隔离.

-

查看端口隔离组:

dis port-isolate group all

1.3.2 配置举例

配置脚本

Switch:

vlan 2

port-isolate mode all

int g0/0/1

port link-type access

port default vlan 2

port-isolate enable group 2

int g0/0/2

port link-type access

port default vlan 2

port-isolate enable group 2

int g0/0/3

port link-type access

port default vlan 2

配置验证

display port-isolate group 2

使用ping命令验证:

2 MAC地址安全

2.1 MAC地址安全表项

-

动态MAC地址表项:

-

有接口通过报文中的源MAC地址学习获得, 动态获得的MAC地址表项, 会存在一个老化时间(500s), 在老化前, 如果MAC地址一直在使用, 则老化时间一直被刷新;

-

在系统复位(重启)、接口板热拔插或复位后, 动态表项会丢失;

-

接口shutdown也会导致动态表项删除.

-

-

静态MAC地址表项:

-

由用户手工配置, 并下发到各接口板, 表项不老化;

-

在系统复位、接口板热插拔或复位后, 保存的表项也不会消失;

-

接口和mac地址静态绑定后, 其他接口收到的源MAC地址的报文将会被丢弃;

-

静态MAC地址表只能保证部分安全性, 可信任终端设备接入过交换机之后, 只能在对应接口再次接入网络, 如果在其他接口接入, 该终端的数据会被丢弃, 不会转发;

-

-

黑洞MAC地址表项:

-

特殊的静态MAC地址表项, 由用户手工配置, 并下发到各接口板, 表项不可老化;

-

配置黑洞MAC地址后, 源MAC地址或目的MAC地址匹配后会将报文丢弃, 通常明确某一个mac地址对网络产生危害时使用(类似黑名单).

-

2.2 MAC地址表安全功能

-

静态mac地址表项: 在交换机上固定写入mac地址和接口绑定的关系, 之后如果用户或者攻击者任意选择接口加入网络, 则数据可能会因为静态mac地址表项导致数据被丢弃.

-

黑洞mac地址表项: 有问题的mac加入黑洞, 直接丢弃这些报文.

-

动态mac老化时间: 主要是老化时间缩短. 如果黑客发送大量数据帧, 源mac地址会一直变化(分布式), 最后导致交换机mac地址表被填满. 缩短老化时间爱你能一定程度上缓解mac地址表上限问题.

-

禁止mac地址学习功能: 一般是用于网络环境比较固定的地方, 将设备的mac地址通过静态方式配置好, 如果关掉设备的MAC地址学习功能, 就可以使得网络中不会出现非认可的终端设备接入网络.

虽然禁止了MAC地址学习, 但是数据帧到达交换机之后, 交换机就算不学习mac地址也会泛洪转发.

-

限制mac地址学习数量: 刚才缩短老化时间, 没有解决黑客爆破MAC地址表的问题,

2.2.1 MAC地址表安全配置

配置命令

-

配置静态MAC表项

mac-address static mac-address interface-type interface-number vlan vlan-id指定的VLAN必须已经创建并且已经加入绑定的端口, 指定的MAC地址, 必须是单播MAC地址.

-

配置黑洞MAC表项:

mac-address blackhole mac-address [vlan vlan-id]当设备收到目的MAC或源MAC地址为黑洞MAC报文, 直接丢弃.

-

配置动态MAC表项的老化时间:

mac-address aging-time aging-time -

关闭基于接口的MAC地址学习功能:

[Huawei-g0/0/0]mac-address learning disable [action{discard|forward}]缺省情况下, 接口的MAC地址学习功能是开启(使能的).

- 关闭MAC地址学习功能的缺省动作为forward, 即对报文进行转发;

- 配置动作为discard时, 会对报文的源mac地址进行匹配, 当接口和mac地址与mac地址表项匹配时, 则对该报文进行转发; 不匹配则丢弃该报文.

-

关闭基于VLAN的MAC地址学习功能:

[Huawei-vlan2]mac-address learning disable缺省情况下, VLAN的MAC地址学习功能是使能的;

当同时配置基于接口和基于VLAN的禁止MAC地址学习功能时, 基于VLAN的优先级要高于基于接口的优先级配置.

-

配置基于接口限制mac地址学习数:

[Huawei-g0/0/1]mac-limit maximum max-num缺省情况下, 不限制mac地址学习数量.

-

配置当mac地址数量达到限制的时候, 对报文采取丢弃动作:

[Huawei-g0/0/1]mac-limit action {discard | forward}缺省情况下, 对超过mac地址学习数量限制的报文采取丢弃动作.

-

配置当mac地址数量达到限制后是否告警:

[Huawei-g0/0/1]mac-limit alarm {disable | enable}缺省情况下, 对超过mac地址学习数的报文进行告警.

-

配置基于VLAN限制mac地址学习数:

[Huawei-vlan2]mac-limit maximum max-num缺省情况下, 不限制mac地址学习数.

配置举例

实验要求

- 网络拓扑基本配置已完成, 用户网络1属于VLAN10, 用户网络2属于VLAN20;

- Switch3上配置禁止学习来自用户网络1的mac地址;

- Switch3上配置限制用户网络2的mac地址学习数量.

实验脚本

配置方式一: 在接口视图下配置

SW3:

int g0/0/1

mac-address learning disable action discard

qu

int g0/0/2

mac-limit maximum 100

mac-limit alarm enable

mac-limit action discard

qu

配置方式二:

SW3:

int vlan10

mac-address learning disable

qu

int vlan20

mac-limit maximum 100 alarm enable

qu

配置验证

display mac-limit

3 端口安全

端口安全能把上面五个安全功能整合在一起, 普通情况下交换机学到的是动态mac地址, 开启端口后学到的是安全动态mac地址, 且查看方式也不太一样.

3.1 端口安全分类

| 类型 | 定义 | 特点 |

|---|---|---|

| 安全动态MAC地址 | 使能端口安全但未使能Sticky MAC功能时转换的MAC地址 | 设备重启后表项会丢失, 需要重新学习. 缺省情况下不会老化, 只有在配置安全MAC老化时间后安全动态MAC地址才会被老化 |

| 安全静态MAC地址 | 使能端口安全时手工配置的静态MAC地址 | 不会被老化, 手动保存配置后重启设备不会丢失 |

| Stucky MAC地址 | 使能端口安全后又同时使能Sticky MAC功能后转换到的MAC地址 | 不会被老化, 手动保存配置后重启设备不会丢失 |

补充理解:

- 安全动态MAC地址: 交换机通过动态学习到的与接口绑定的MAC地址信息同样有老化时间.(可以理解动态MAC地址学习, 但是学习到安全的mac且老化时间单独计算)

- 安全静态MAC地址: 手工配置的静态安全mac地址, 同普通的一致.

- Sticky MAC地址(粘性MAC地址): 特殊的动态安全mac地址, 不同于普通动态安全地址会在设备重启等操作后丢失, 且存在老化时间, 而sticky mac地址就会将动态学习到的安全MAC地址并保存在配置设备中, 不会再丢失.

简单来说, 端口安全中主要是sticky mac地址, 但是路由有用户接入过网络, 必须要连续网络管理员, 删除之前的配置.

对于sticky mac也可以这样理解: sticky MAC地址就是将动态学习到的安全MAC地址自动转换成静态安全MAC地址,并且保存到设备配置中

3.2 端口安全动作

端口安全限制的学习数量, 如果开启了端口安全, 则端口自动限制学习数量为1, 可以手动调整学习数量.

如果学习的mac地址已经存在一个, 又出现了另外一个, 则需要对接口进行惩罚:

- Restrict: 丢弃源MAC地址不存在的报文并上报告警. 如果之前端口安全已经学习过了一个安全mac地址, 则后续超出限制的mac地址信息, 全部都是被丢弃, 而且会上告管理员;

- Protect: 只会丢弃源MAC地址不存在的报文, 不上报告警;

- Shutdown: 接口状态被置为error-down, 并上报告警.

注: error-down接口如果没有提前配置auto-recovery功能的话, 只能通过管理员手动undo shutdown来恢复.

3.3 端口安全技术应用

为了保证汇聚层设备的安全性, 控制接入用户的数量, 可以在汇聚设备上配置端口安全的功能, 同时指定安全MAC地址的限制数量.

3.4 配置命令

-

查看安全动态mac地址:

display mac-address security -

使能端口安全功能:

[Huawei-g0/0/1]port-security enable缺省情况下未使能端口安全功能;

-

配置端口安全功能动态MAC地址学习限制数量:

[Huawei-g0/0/1]port-security max-mac-num max-number -

手工配置安全静态MAC地址表项:

[Huawei-g0/0/1]port-security mac-address mac-address vlan vlan-id -

配置端口安全保护动作:

[Huawei-g0/0/1]port-security protect-action {protect|restrict|shutdown}缺省情况下, 端口安全保护动作为restrict(丢弃并告警)

-

配置接口学习到的安全动态MAC地址老化时间:

[Huawei-g0/0/1]port-security aging-time time [type {absolute | inactivity}]缺省情况下, 接口学习的安全动态MAC地址不老化.

-

使能接口Sticky MAC功能:

[Huawei-g0/0/1]port-security mac-address sticky缺省情况下, 接口未使能Sticky MAC功能

-

配置解耦Sticky MAC学习限制数量:

[Huawei-g0/0/1]port-security max-mac-num max-number使能接口Sticky MAC后, 缺省情况下, 接口学习的MAC地址限制数量为1

-

手动配置一条sticky-mac表项:

[Huawei-g0/0/1]port-security mac-address sticky mac-address vlan vlan-id

3.5 配置举例

3.5.1 安全动态MAC表项

配置要求

- 在SW1上部署端口安全;

- g0/0/1及g0/0/2接口将学你MAC地址的数量限制为1, 当接口连接多台PC时, SW1需要发出告警, 且要求此时的接口依然转发合法PC的数据帧;

- g0/0/3接口将学习MAC地址的数量限制为2, 并且当学习到的MAC地址数超出接口限制数时, 交换机虚发出告警, 并将接口关闭.

配置脚本

SW1:

int g0/0/1

port-security enable

port-security max-mac-num 1

port-security protect-action restrict

qu

int g0/0/2

port-security enable

port-security max-mac-num 1

port-security protect-action restrict

qu

int g0/0/3

port-security enable

port-security max-mac-num 2

port-security protect-action shutdown

qu

配置验证

display mac-address security

3.5.2 Sticky MAC

配置要求

- 在Switch上部署端口安全, 将g0/0/1-g0/0/3都激活端口安全.

- g0/0/1以及g0/0/2接口都将学习MAC地址的数量限制为1, 并将在这两个接口上学习到的动态安全MAC地址扎UN换为Sticky MAC地址.

- 对于G0/0/3将学习MAC地址的数量限制为1, 但是通过手工的方式为该接口创建一个Sticky MAC地址表项, 将该接口与MAC地址: 5489-98ac-71a9绑定.

- 各接口违例惩罚保持缺省.

配置脚本

Switch

int g0/0/3

port-security enable

port-security max-mac-num 1

port-security mac-address sticky

int g0/0/2

port-security enable

port-security max-mac-num 1

port-security mac-address sticky

int g0/0/3

port-security enable

port-security max-mac-num 1

port-security mac-address sticky 5489-98ac-71a9 vlan 1

配置验证

display mac-address sticky

4 DHCP Snooping

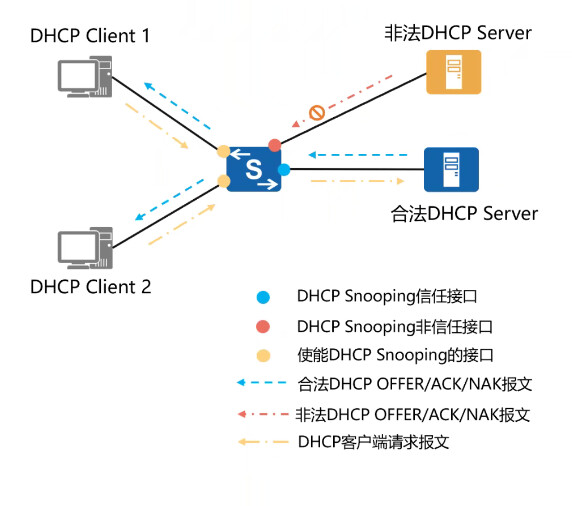

DHCP Snooping也称DHCP嗅探, 该技术在DHCP Client和DHCP Server之间建立一道防火墙, 保证DHCP Client从合法的DHCP服务器获取IP地址.

DHCP服务器和Snooping记录DHCP客户端IP地址和MAC地址等参数的对应关系, 防止网络上针对DHCP攻击.

4.1 回顾一下DHCP工作原理

4.2 DHCP Snooping信任功能

DHCP Snoop主要是通过DHCP Snooping信任功能和DHCP Snooping绑定DHCP实现DHCP网络安全, 即能够保证DHCP客户端从合法的DHCP服务器上获取IP地址.

****

****

在DHCP Client和DHCP Server之间的一台设备上为接口配置trust和untrust(信任接口和非信任接口), 可以指定连接真实服务器方向的接口为trust接口, 其他所有接口都是untrust接口, 这是为了防止非法用户提供非法DHCP服务器.

- trust接口:

- 正常接收DHCP服务器响应的DHCP ACK、DHCP NAK和DHCP Offer报文;

- 设备只将DHCP Client的DHCP报文(发现和请求报文)向trust接口转发;

- untrust接口:

- 只能够接收来自DHCP Client的DHCP Requset和DHCP Discover;

- 只能够发送来自DHCP Server的DHCP ACK、DHCP NAK和DHCP Offer;

开启DHCP Snooping功能的设备所有接口默认为untrust.

4.3 DHCP Snooping绑定表

DHCP Snooping配置完成之后, 该功能会记录DHCP交互过程的信息, 然后把信息全部记录在DHCP Snooping绑定表中, 后续基于该表判断数据是否正常.

4.3.1 DHCP Snooping绑定表内容

- ip

- mac

- 接口编号

- 接口vlan

- IP地址租期

这些内容主要是同ACK报文获取到的, 但是DHCP交互过程中, 其实vlan、mac、接口也是提前可以获取到.

4.3.2 DHCP Snooping绑定表功能

- 用于保证DHCP从合法的DHCP服务器获取IP地址.

- DHCP 服务器和Snooping记录DHCP客户端IP地址和MAC地址等参数的对应关系, 方式网络上针对DHCP攻击.

4.4 常见的DHCP攻击及防范方式

目前DHCP协议在应用过程中遇到很多安全方面的问题, 网络中存在一些针对DHCP的攻击, 如DHCP Server仿冒者攻击, DHCP Server的拒绝服务攻击, 仿冒DHCP报文攻击等.

4.4.1 中间人攻击

攻击原理: 攻击者利用ARP机制, 让Client学习到DHCP Server IP和Attacker MAC的映射关系, 又让Server学习到 Client IP与Attacker MAC的映射关系, 如此一来, Client与Server之间交互的IP报文都会经过攻击者中转.

漏洞分析: 从本质上讲, 中间人攻击是一种IP/MAC Spoofing攻击(IP地址/MAC地址欺骗攻击), 中间人利用了虚假的IP地址与MAC地址之间映射关系来同时欺骗DHCP的Client和Server.

解决方法: 防御中间人攻击和IP/MAC Spoofing攻击, 可使用DHCP Snooping的方定标工作模式, 当接口接收到ARP或IP报文, 使用ARP或者IP报文中的"源IP+源MAC"匹配DHCP Snooping绑定表, 匹配才进行转发, 不匹配的报文丢弃, 详细内容在下面DAI会再提.

4.4.2 DHCP Server仿冒者攻击

攻击原理: 攻击者自身开启DHCP Server功能, 为网络中的终端设备分配IP地址.

漏洞分析: DHCP Client在发现DHCP Server时, 无法分辨哪一个是正确的DHCP Server, 只会采纳优先回复的DHCP Ack.

解决方法: 在DHCP Client和DHCP Server直接增加一台设备并配置trust接口和untrust接口.

4.4.3 改变CHADDR值的Dos攻击

攻击原理: 攻击者持续大量地向DHCP服务器申请IP地址, 知道耗尽DHCP Server地址池中的IP地址, 导致DHCP Server不能给正常的用户进行分配.

漏洞分析: DHCP Server向申请者分配IP地址时, 无法区分正常申请者与恶意申请者.

解决方法: 为了避免收到攻击者改变CHADDR值的攻击, 可以在设备上配置DHCP Snooping功能, 检查DHCR Request中的CHADDR字段, 如果该字段根数据帧头部的源MAC相匹配, 则转发报文, 否则丢弃报文.

4.4.4 DHCP Server的拒绝服务攻击(DHCP饿死攻击)

攻击原理: 攻击者持续大量地向DHCP Server申请IP地址, 直到耗尽DHCP Server地址池中的IP地址, 导致DHCP Server不能给正常用户分配IP地址.

简单来说, 就是黑客通过将DHCP分配的地址全部申请完, 导致DHCP没有地址分配给其他正常需求的设备, 和4.4.3中修改CHADDR信息相比, 黑客还会改变自身的mac地址来模拟合法的DHCP Client.

漏洞分析: DHCP Server向申请者分配IP地址时, 无法区分正常申请者与恶意申请者.

解决方式: 通过DHCP Snooping的mac地址限制功能, 防止黑客通过变换mac地址的方式发送大量DHCP请求来获取IP地址.

4.5 DHCP Snooping配置

4.5.1 配置命令

-

查看DHCP Snooping配置:

[Huawei]dis dhcp snooping interface -

全局使能DHCP Snooping功能:

[Huawei]dhcp snooping enable [ipv4 | ipv6] -

在VLAN视图下使能DHCP Snooping功能:

[Huawei-vlan2]dhcp snooping enable在VLAN视图下执行此命令, 则对设备所有接口收到属于该VLAN(这里假设是VLAN2)的DHCP报文命令功能生效.

-

VLAN视图下配置接口为信任接口:

[Huawei-vlan2]dhcp snooping trusted interface interface-type interface-number在VLAN视图下执行此命令, 则命令功能仅对加入该VLAN的接口收到的属于此VLAN的DHCP报文生效.

-

接口视图下使能DHCP Snooping功能:

[Huawei-g0/0/1]dhcp snooping enable -

接口视图下配置接口为"信任"状态:

[Huawei-g0/0/1]dhcp snooping trusted缺省情况下, 设备接口为非信任状态

-

配置丢弃GIADDR字段非0的DHCP报文:

[Huawei]dhcp snooping check dhcp-giaddr enable vlan {vlan-id1 [to vlan-id2]}使能检测DHCP REQUEST报文中对GIADDR字段检测功能.

4.5.2 配置举例

配置要求

在switch上配置DHCP Snooping功能

配置脚本

配置方式一: 接口视图

Switch:

dhcp snooping enable ipv4

int g0/0/1

dhcp snooping enable

int g0/0/2

dhcp snooping enable

int g0/0/3

dhcp snooping enable

dhcp snooping trusted

qu

配置方式二: VLAN视图

Switch:

dhcp snooping enable ipv4

vlan 2

dhcp snooping enable

qu

int g0/0/3

dhcp snooping trusted

qu

配置验证

display dhcp snooping interface

5 IP Source Guard

5.1 IPSG技术概述

IP地址欺骗中, 攻击者会通过伪造合法用户的IP地址获取网络访问权限, 非法访问网络, 甚至造成合法用户无法访问网络, 或者信息泄露. IPSG针对IP地址欺骗攻击提供了一种防御机制, 可以有效阻止此类网络攻击行为.

IPSG(IP Source Guard, IP源防攻击)是一种基于二层接口的源IP地址过滤技术, 他能防止恶意主机伪造合法主机的IP地址来仿冒合法主机, 还能确保非授权主机不能通过自己指定IP地址来访问网络或攻击网络.

5.2 IPSG工作原理

IPSG利用绑定表(源IP地址、源MAC地址、所属VLAN、入接口的绑定关系)去匹配检查二层接口上收到的IP报文, 只用通过匹配绑定表的报文才允许, 其他报文丢弃.

常见的绑定表有静态绑定表和DHCP Snooping动态绑定表.

5.3 IPSG 应用场景

- 通过IPSG防止PC私自更改IP地址

- PC只能使用DHCP Server分配的IP地址或者管理员配置的静态地址, 随意更改IP地址后无法访问网络, 防止PC非法获取上网权限.

- 小型网络IP地址是静态分配时, 通过IPSG限制非法PC接入

- 外来人员自带电脑不能随意接入内网, 防止内网资源泄露

5.4 IPSG配置命令

5.4.1 配置命令

-

配置静态用户绑定表项:

[Huawei]user-bind static {{{ip-address|ipv6-address} {strat-ip[to end-ip]}&<1-10> | ipv6-prefix prefix/presix-length} | mac-address mac-address} * [interface interface-type interface-number][vlan vlan-id[ce-vlan ce-vlan-id]]IPSG按照静态表项进行完全匹配, 这里看不明白可以先放着, 下面配置举例会演示这个命令最常用的方式.

-

使能IPSG功能:

[Huawei-g0/0/1]ip source check user-bind enable使能接口或者VLAN的IP报文检测功能, VLNA视图配置同接口视图

-

使能IP报文检测告警功能:

[Huawei-g0/0/1]ip source check user-bind alarm enable -

配置IP报文检测告警阈值:

[Huawei-g0/0/1]ip source user-bind alarm threshould threshould配置了IP报文检测告警功能后, 当丢弃IP报文超过告警阈值时, 会产生告警提醒用户.

5.4.2 配置举例

配置要求

网络终端设备通过手工方式配置静态IP地址统一管理, 通过在接入交换机上配置IPSG, 防止主机私自更改IP地址非法获取网络权限.

- 配置静态绑定表

- 使能IPSG告警上报功能

配置命令

Switch1:

user-bind static ip-address 10.1.1.1 mac address 5489-98C2-1486

user-bind static ip-address 10.1.1.10 mac address 5489-98AB-22A7

int g0/0/1

ip source check user-bind enable

ip source check user-bind alarm enbale

ip source check user-bind alarm thershould 100

qu

int g0/0/2

ip source check user-bind enable

ip source check user-bind alarm enbale

ip source check user-bind alarm thershould 100

qu

配置检测

display dhcp static user-bind all

6 DAI

6.1 DAI简介

DAI主要防御的是上面DHCP Snooping有介绍过的中间人攻击(Man-in-the-middle attack), 即攻击者与通讯两端分别创建独立的联系, 并交换其收到的数据, 使通信两端误认为他们是直接对话, 但实时整个会话都被攻击者控制, 攻击者可以拦截双方通信内容并插入新的内容.

为了防御中间人攻击, 可以在Router上部署DAI(Dynamic ARP Inspection, 动态ARP检测)功能.

DAI是利用绑定表来防御中间人攻击的:

- 当设备收到ARP报文时, 将此ARP报文对应的源IP、源MAC、VLAN以及接口信息和绑定表进行比较, 如果信息匹配, 说明发送该ARP报文的用户时合法用户, 运行此用户的ARP报文通过, 否则就认为是攻击, 丢弃该ARP报文.

DAI功能仅适用于DHCP Snooping场景, 设备使能DHCP Snooping后, 当DHCP用户上线时, 设备会自动生成DHCP Snooping绑定表.

6.2 DHCP Snooping与DAI技术联动

6.3 DAI配置命令

因为DAI功能仅适用于DHCP Snooping场景,基于DHCP Snooping的绑定表进行工作 , 所以在配置DAI之前需开启DHCP Snooping功能.

配置命令

[Huawei]arp anti-attack check user-bind enable

7 总结

这篇博客内容量属实不小, 感觉就算到我回头来复习的时候都不能一口气看完, 所以还是感谢耐心看到这里的你, 那么接下来我就对这篇博客进行一个大致的总结吧.

- 端口隔离可以实现同一VLAN内端口之间的隔离, 端口隔离模式分别为二层隔离三层互通(L2)和二层三层都隔离(ALL)

- 交换机MAC地址表可以分为静态MAC地址表、黑洞MAC地址表、动态MAC地址表

- 端口安全将通过接口学习到的动态MAC地址转换为安全的MAC地址, 安全MAC地址通常与安全保护动作结合使用

- DHCP Snooping技术对于防御以太网中关于终端设备自动获取IP的网络攻击有很大的作用, 通过配置DHCP Snooping信任端口功能和DHCP Snooping绑定表, 可以很好的防范针对DHCP的网络攻击

- IPSG通过查看交换机绑定表, 阻止IP地址欺骗攻击, 杜绝非法用户盗用合法IP地址对网络发起攻击