某公司计划建设一个安全、可靠、可扩展和高效的网络环境,将总部和分支机构(站点A和站点B)互联,使公司内部能够方便共享网络资源,全网接入Internet,同时实现公司内部的信息保密隔离,以及对Internet的安全访问。

公司环境:

1.部门:行政部、财务部、人事部、科研部、后勤部、临时部,每个部门使用不同VLAN。

2.数据中心提供DNS, DHCP, WWW,FTP等网络服务。

3.站点A与站点B相距较远,站点B提供Internet接入,公司的外网地址池为209.165.202.0/26,公司内部使用私有地址。

4.在公司网络内部使用RIPV2进行路由选择,并控制广播域的范围。

5.网络设备统一实现远程可管理。

设计要求:

- 采用冗余的三层架构设计网络拓扑,使用NAT技术使内部网络能够访问Internet。(部门之间用三层交换机连接来提高效率,并设置冗余链路提高网络鲁棒性)

- 数据中心:网段 192.168.7.0/24;管理网段:192.168.99.0/24 外网能够访问公司www服务

- 部门IP地址:172.16..0/24 ——172.16.+5.0/24,(*为学号后两位)每个部门规划250台主机地址范围,临时部允许无线接入访问。其余链路上的IP地址可自行规划。

4.安全要求:

禁止临时部对ftp server的访问。

禁止临时部和销售部对财务部的访问

在网络设备上部署ssh访问,使用ACL对设备进行保护

在边界路由器上关闭内部网icmp;限制外网发起的TCP连接; 拒绝财务部访问外网(使用扩展ACL实现)

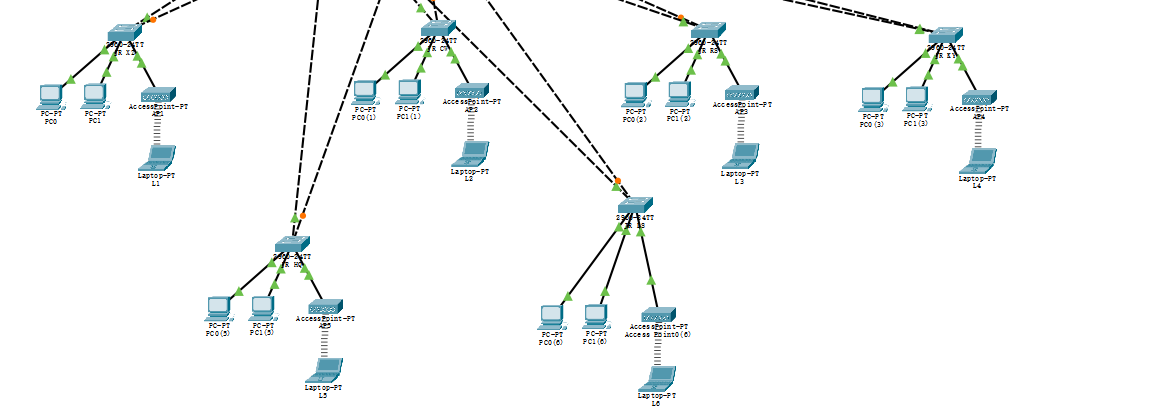

网络拓扑图

接入层:

如图,六台交换机分别代表接入层接入的6个部门,JR XZ 代表行政部,JR CW代表财务部,以此类推,共有六个部门

1、设计VLAN,六个部门从左至右,从上到下,分属于六个VLAN 10 20 30 40 50 60。

先启用VTP协议,两个汇聚层三层交换机将作为VTP服务器:

HJ Switch1

hostname HJ_S1

//设置vtp协议

vtp mode server

vtp domain CCNA

vtp password cisco

//配置接口模式

interface range g1/0/1-9

switchport trunk encapsulation dot1q

switchport mode trunk

switchport trunk native vlan 99

//创建vlan

vlan 10

name XZB

vlan 20

name CWB

vlan 30

name RSB

vlan 40

name KYB

vlan 50

name HQB

vlan 60

name LSB

vlan 99

name management

HJ Switch2

hostname HJ_S2

//设置vtp协议

vtp mode server

vtp domain CCNA

vtp password cisco

//配置接口模式

interface range g1/0/1-9

switchport mode trunk

switchport trunk native vlan 99

JR XZ 行政部 VLAN10

vtp mode client

vtp domain CCNA

vtp password cisco

//配置接口

interface range f0/1-3

switchport access vlan 10

interface range f0/4-5

switchport mode trunk

switchport trunk native vlan 99

JR CW 财务部 VLAN20:

vtp mode client

vtp domain CCNA

vtp password cisco

//配置接口

interface range f0/1-3

switchport access vlan 20

interface range f0/4-5

switchport mode trunk

switchport trunk native vlan 99

JR RS 人事部 VLAN30

vtp mode client

vtp domain CCNA

vtp password cisco

//配置接口

interface range f0/1-3

switchport access vlan 30

interface range f0/4-5

switchport mode trunk

switchport trunk native vlan 99

JR KY 科研部 VLAN 40:

vtp mode client

vtp domain CCNA

vtp password cisco

//配置接口

interface range f0/1-3

switchport access vlan 40

interface range f0/4-5

switchport mode trunk

switchport trunk native vlan 99

JR HQ 后勤部 VLAN50:

vtp mode client

vtp domain CCNA

vtp password cisco

//配置接口

interface range f0/1-3

switchport access vlan 50

interface range f0/4-5

switchport mode trunk

switchport trunk native vlan 99

JR LS 临时部 VLAN 60

vtp mode client

vtp domain CCNA

vtp password cisco

//配置接口

interface range f0/1-3

switchport access vlan 60

interface range f0/4-5

switchport mode trunk

switchport trunk native vlan 99

2、设置管理VLAN的IP

HJ Switch1

interface vlan 99

ip address 192.168.99.1 255.255.255.0

HJ Switch2

interface vlan 99

ip address 192.168.99.1 255.255.255.0

3、配置生成树STVP+协议

HJ Switch1

//配置为VLAN 10 20 30 的主根网桥

spanning-tree vlan 1,10,20,30,40,50,60,99 root primary

spanning-tree mode rapid-pvst

HJ Switch2

//配置为VLAN 10 20 30 40 50 60 的次根网桥

spanning-tree vlan 1,10,20,30,40,50,60,99 root secondary

spanning-tree mode rapid-pvst

接入层交换机1-6

//配置portFast与BPDU防护

interface range f0/1-3

spanning-tree portfast

spanning-tree bpduguard enable

spanning-tree mode rapid-pvst

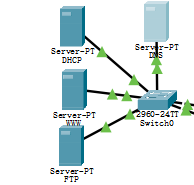

数据中心

如图所示的四个服务器

配置IP地址及其服务

网关:192.168.7.1

DHCP:192.168.7.2

DNS : 192.168.7.3

FTP: 192.168.7.4

WWW : 192.168.7.5

switch0

将f0/3-4配置为trunk

f0/1-2 f0/5-6配置为access

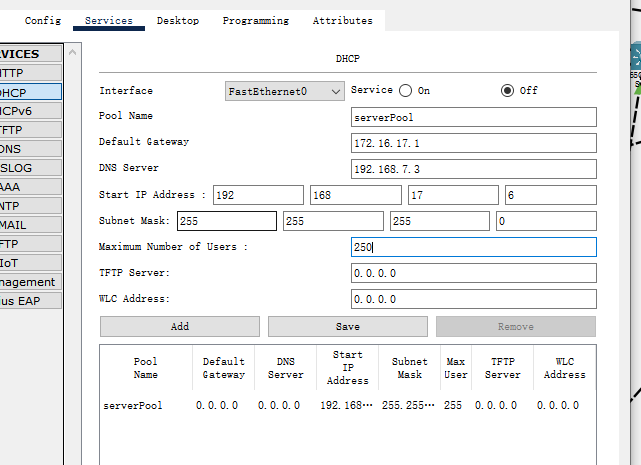

DHCP服务

1、将DHCP的IP设置为192.168.7.3

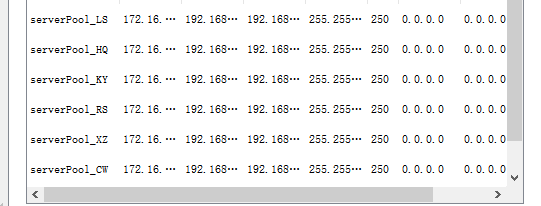

2、配置DHCP池

六个部门的IP从172.16.17.0/24 - 172.16.22.0/24

每个部门250台主机的地址范围

第一个部门的配置信息 其他部门类似

创建好六个DHCP池

汇聚层

1、配置RIPv2

HJ Switch1

ip routing

router rip

version 2

network 192.168.7.0

network 172.16.0.0

network 192.168.99.0

no auto-summary

HJ Switch2

ip routing

router rip

version 2

network 192.168.7.0

network 172.16.0.0

network 192.168.99.0

no auto-summary

2、配置三层交换机的接口IP及其DHCP中继服务

HJ Switch1|HJ Switch2

//设置端口为三层模式

int g1/0/9

no switchport

ip address 192.168.7.1 255.255.255.0

no shutdown

//开启三层交换机路由功能

ip routing

//配置对应的vlanip及dhcp中继服务

int vlan 10

ip address 172.16.17.1 255.255.255.0

no shutdown

ip helper-address 192.168.7.2

int vlan 20

ip address 172.16.18.1 255.255.255.0

no shutdown

ip helper-address 192.168.7.2

int vlan 30

ip address 172.16.19.1 255.255.255.0

no shutdown

ip helper-address 192.168.7.2

int vlan 40

ip address 172.16.20.1 255.255.255.0

no shutdown

ip helper-address 192.168.7.2

int vlan 50

ip address 172.16.21.1 255.255.255.0

no shutdown

ip helper-address 192.168.7.2

int vlan 60

ip address 172.16.22.1 255.255.255.0

no shutdown

ip helper-address 192.168.7.2

3、至此,所有主机都能通过各自的VLAN来动态获取到所属部门的IP段

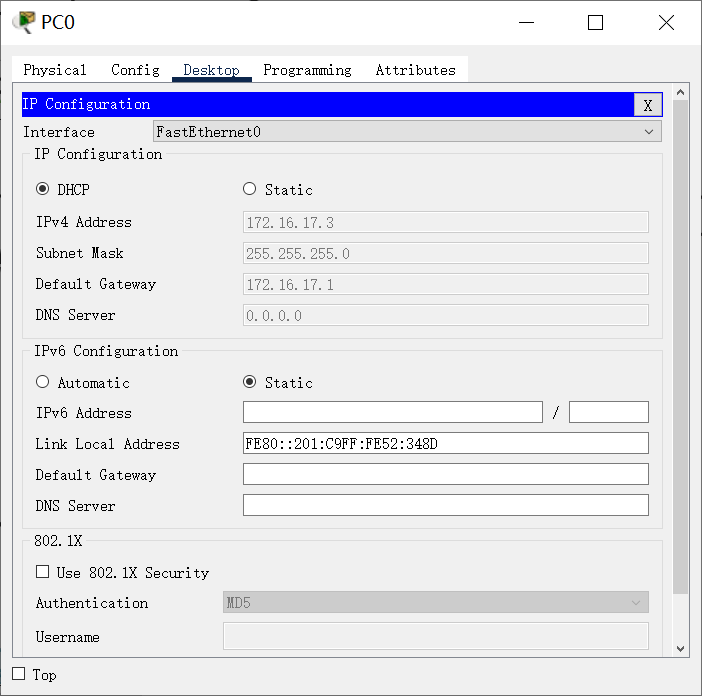

例如属于VLAN10的行政部的两个PC:

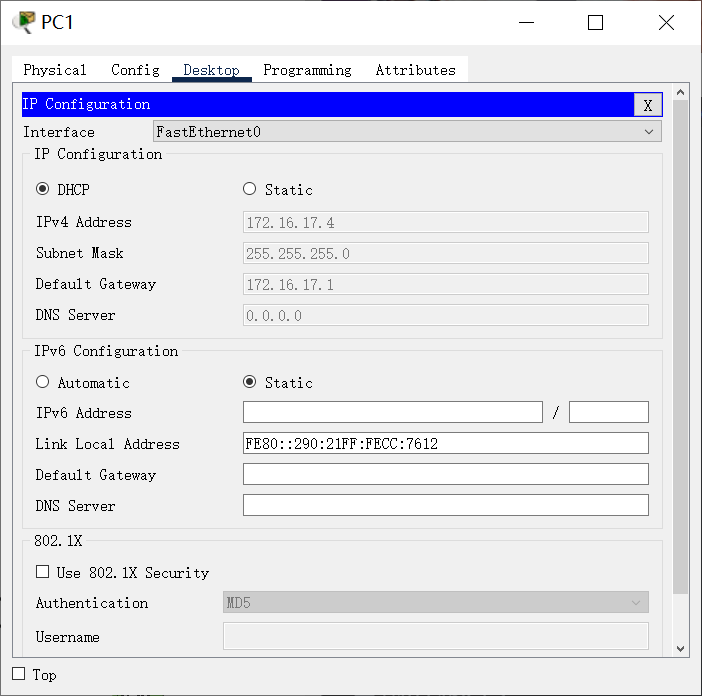

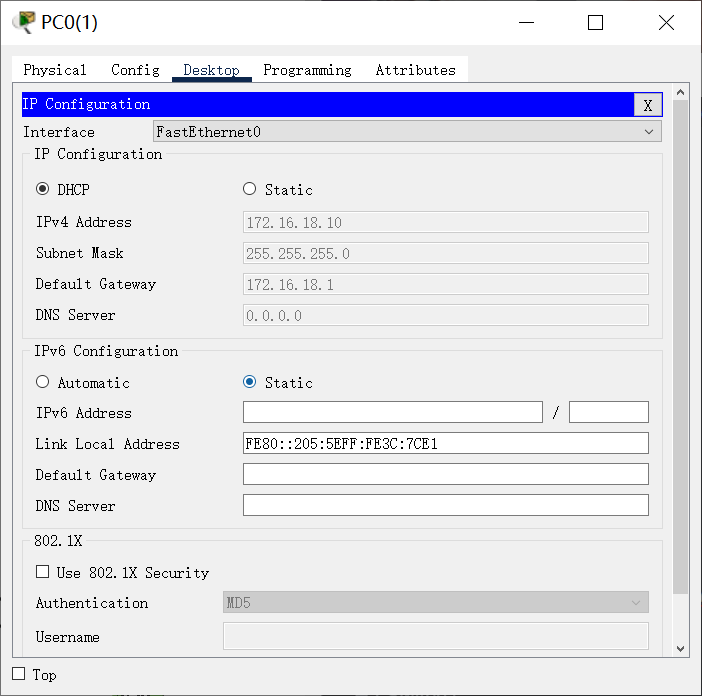

属于VLAN20的财务部的PC

核心层

1、配置ip等设置完善RIP动态路由

HJ Switch1

interface g1/0/10

no switchport

ip address 192.168.8.1 255.255.255.252

no shutdown

router rip

network 192.168.8.0

ip route 0.0.0.0 0.0.0.0 192.168.8.2

HJ Switch2

interface g1/0/10

no switchport

ip address 192.168.9.1 255.255.255.252

no shutdown

router rip

network 192.168.9.0

ip route 0.0.0.0 0.0.0.0 192.168.9.2

HX Router

router rip

version 2

network 192.168.7.0

network 172.16.0.0

network 192.168.99.0

network 192.168.8.0

network 192.168.9.0

network 192.168.1.0

no auto-summary

interface g0/0

ip address 192.168.8.2 255.255.255.252

no shutdown

interface g0/1

ip address 192.168.9.2 255.255.255.252

no shutdown

2、配置默认路由

interface s0/0/0

ip address 192.168.1.2 255.255.255.252

no shutdown

exit

ip route 0.0.0.0 0.0.0.0 192.168.1.1

配置边缘路由器

1、配置边界路由及IP

router rip

version 2

network 192.168.7.0

network 172.16.0.0

network 192.168.99.0

network 192.168.8.0

network 192.168.9.0

network 192.168.1.0

no auto-summary

interface s0/0/0

ip address 192.168.1.1 255.255.255.252

clock rate 128000

no shutdown

interface s0/0/1

ip address 209.1.1.2 255.255.255.252

no shutdwon

//默认路由

ip route 0.0.0.0 0.0.0.0 209.1.1.1

2、配置PAT

//访问控制列表

access-list 1 permit 192.168.1.0 0.0.0.255

access-list 1 permit 192.168.7.0 0.0.7.255

access-list 1 permit 172.16.17.0 0.0.15.255

access-list 1 permit 192.168.99.0 0.0.0.255

//定义IP地址池

ip nat pool public_access 209.165.202.1 209.165.202.62 netmask 255.255.255.192

ip nat inside source list 1 pool public_access overload

interface s0/0/0

ip nat inside

interface s0/0/1

ip nat outside

3、ISP

//ISP

interface s0/0/1

ip address 209.1.1.1 255.255.255.252

no shutdown

interface g0/0

ip address 209.3.3.1 255.255.255.252

no shutdown

//到边界路由的静态路由

ip route 209.165.202.0 255.255.255.192 209.1.1.2

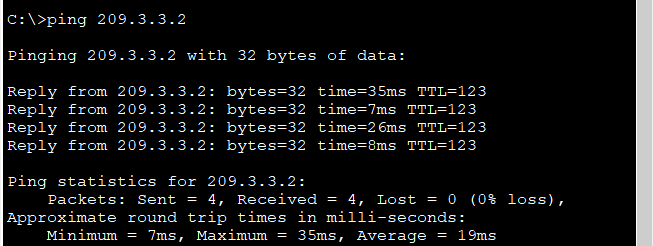

自此整个内外网之间都能连通

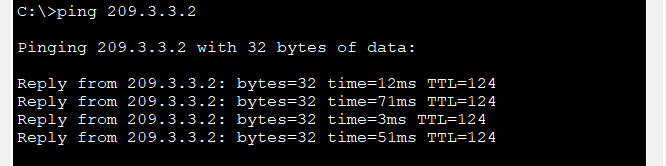

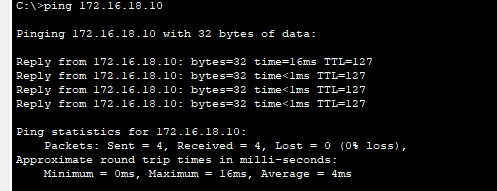

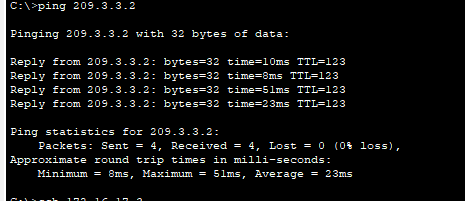

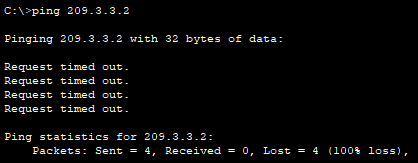

用属于vlan10的PC0 ping 站点B

如图 站点B的IP为209.3.3.2

用属于VLAN60的临时部的接入无线的 笔记本 ping站点B

实现统一远程管理

每一个需要远程连接的设备配置ssh

ip domain-name CCNA-lab.com

username admin privilege 15 secret adminpass1

line vty 0 4

transport input ssh

login local

exit

crypto key generate rsa general-keys modulus 1024

安全性实现

1、禁止临时部对ftp server的访问。

临时部的IP是172.16.22.0/24网段

FTP服务的地址是192.168.7.4

使用拓展ACL命令过滤从临时部到达FTP的FTP请求

将ACL的方向定到部门与汇聚层交换机的接口g1/0/8的入口方向

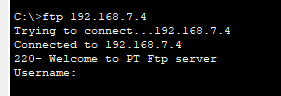

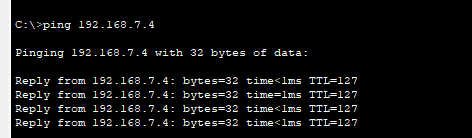

先测试FTP连接

测试成功!

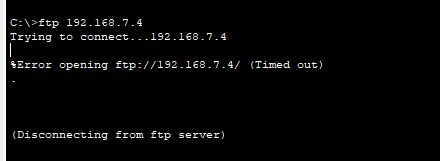

接下来配置拓展ACL

HJ Switch1|HJ Switch2

access-list 100 deny tcp 172.16.22.0 0.0.0.255 host 192.168.7.4 eq ftp

access-list 100 permit ip any any

interface g1/0/9

ip access-group 100 out

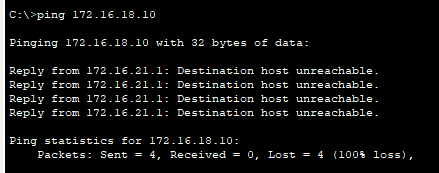

再次测试

通过ICMP能够PING成功,说明ACL过滤生效

2、 禁止临时部和销售部对财务部的访问

因为没有销售部,这里尝试禁止临时部和后勤部对财务部的访问

后勤部的IP是172.16.21.0/24网段

临时部的IP是172.16.22.0/24网段

财务部属于vlan20

先进行测试ping财务部的一台主机

配置acl

access-list 101 deny ip 172.16.21.0 0.0.0.255 172.16.18.0 0.0.0.255

access-list 101 deny ip 172.16.22.0 0.0.0.255 172.16.18.0 0.0.0.255

access-list 101 permit ip any any

interface vlan20

ip access-group 100 out

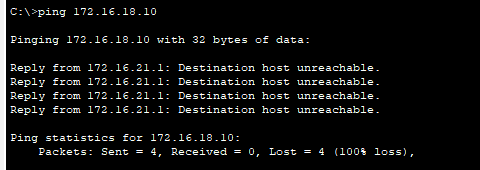

再次测试 ping不通 acl拦截成功

临时部上的主机也ping不通

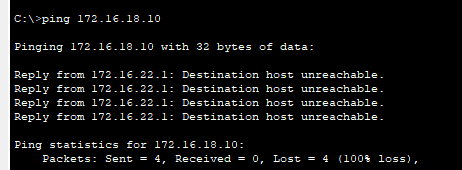

用行政部上的主机测试

能够 ping通 , 说明成功只对临时部和销售部进行限制对财务部的访问

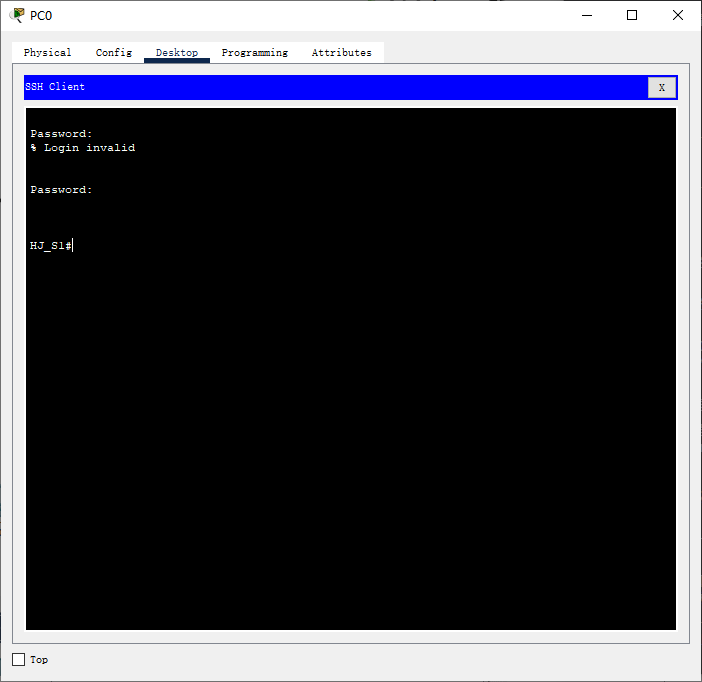

3、在网络设备上部署ssh访问,使用ACL对设备进行保护

前面的命令已经在设备上配置了SSH,现在则根据情况,用acl对外部的不安全访问进行过滤

一个是禁止临时部使用发起ssh连接 一个是禁止外网对公司内网进行ssh连接

在两个汇聚层交换机上配置禁止临时部的ssh访问

ssh端口号为22

access-list 102 deny tcp 172.16.22.0 0.0.0.255 any eq 22

access-list 102 permit ip any any

interface vlan60

ip access-group 102 in

在边界路由器上

access-list 102 deny tcp any any eq 22

access-list 102 permit ip any any

interface s0/0/1

ip access-group 102 in

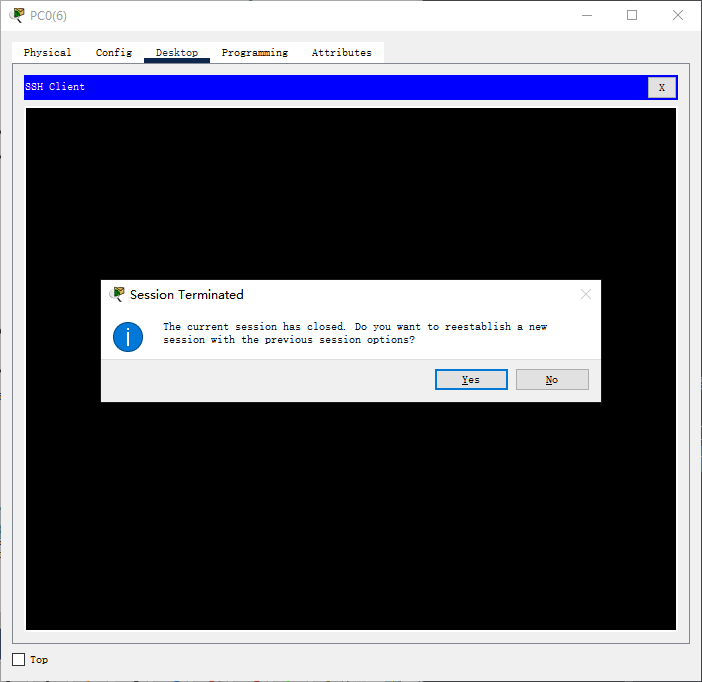

测试:

行政部能够ssh连接汇聚层交换机:

临时部无法ssh连接汇聚层交互机:

4、在边界路由器上关闭内部网icmp;限制外网发起的TCP连接; 拒绝财务部访问外网

边界路由器关闭内网对外网的icmp

测试内网ping外网

设置acl

access-list 103 deny icmp any any

access-list 103 permit ip any any

interface s0/0/0

ip access-group 103 in

再次测试

限制外网发起的TCP连接

不让外网对内网进行FTP访问

因为刚才对边界路由器的接口的入口方向已经配置过,因此先找到前面的acl,然后在其基础上添加

这里多条限制服务

no ip access-list extended 102

access-list 102 deny tcp any any eq 22

access-list 102 deny tcp any any eq ftp

access-list 102 permit ip any any

interface s0/0/1

ip access-group 102 in

拒绝财务部访问外网

在边界路由器的 s0/0/0 in 的接口上配置对财务部的访问进行过滤

找到前面配置的信息 然后增加

no ip access-list extended 103

access-list 103 deny icmp any any

access-list 103 deny ip 172.16.18.0 any

access-list 103 permit ip any any

interface s0/0/0

ip access-group 103 in

自此全部配置完成

标签:思科,课设,ip,vlan,网络,192.168,access,0.0,interface From: https://www.cnblogs.com/jy00/p/17155670.html